Kurz: Konfigurace zabezpečeného hybridního přístupu pomocí Microsoft Entra ID a Silverfortu

Silverfort používá technologii bez agenta a proxy serveru k připojení vašich prostředků místně a v cloudu k Microsoft Entra ID. Toto řešení umožňuje organizacím používat ochranu identit, viditelnost a uživatelské prostředí napříč prostředími v Microsoft Entra ID. Umožňuje univerzální monitorování na základě rizik a hodnocení ověřovací aktivity pro místní a cloudová prostředí a pomáhá předcházet hrozbám.

V tomto kurzu se dozvíte, jak integrovat místní implementaci Silverfort s Microsoft Entra ID.

Další informace:

Silverfort spojuje prostředky s Microsoft Entra ID. Tyto přeměněné prostředky se v Microsoft Entra ID zobrazují jako běžné aplikace a dají se chránit pomocí podmíněného přístupu, jednotného přihlašování (SSO), vícefaktorového ověřování, auditování a dalších. Použití Silverfortu k připojení prostředků, včetně:

- Starší a domácí aplikace

- Vzdálená plocha a Secure Shell (SSH)

- Nástroje příkazového řádku a další přístup správce

- Sdílené složky a databáze

- Infrastruktura a průmyslové systémy

Silverfort integruje firemní prostředky a platformy IAM (Identity and Access Management), které zahrnují Active Directory Federation Services (AD FS) (AD FS) a službu RADIUS (Remote Authentication Dial-In User Service) v Microsoft Entra ID. Scénář zahrnuje hybridní a multicloudová prostředí.

V tomto kurzu můžete nakonfigurovat a otestovat most Silverfort Microsoft Entra ID ve vašem tenantovi Microsoft Entra ke komunikaci s implementací Silverfort. Po konfiguraci můžete vytvořit zásady ověřování Silverfort, které přemístit žádosti o ověření ze zdrojů identit na Microsoft Entra ID pro jednotné přihlašování. Po přemístit aplikaci ji můžete spravovat v Microsoft Entra ID.

Silverfort s architekturou ověřování Microsoft Entra

Následující diagram znázorňuje architekturu ověřování orchestrovanou silverfortem v hybridním prostředí.

Tok uživatele

- Uživatelé odesílají žádost o ověření původnímu zprostředkovateli identity (IdP) prostřednictvím protokolů, jako jsou Kerberos, SAML, NTLM, OIDC a LDAPs.

- Odpovědi se směrují tak, jak je to Silverfort, aby bylo možné ověřit stav ověřování.

- Silverfort poskytuje viditelnost, zjišťování a most na Id Microsoft Entra.

- Pokud je aplikace přemíscená, rozhodnutí o ověření se předá do MICROSOFT Entra ID. Microsoft Entra ID vyhodnocuje zásady podmíněného přístupu a ověřuje ověřování.

- Odpověď na stav ověřování probíhá tak, jak je od Silverfortu do zprostředkovatele identity.

- Zprostředkovatele identity uděluje nebo zakazuje přístup k prostředku.

- Pokud je žádost o přístup udělena nebo odepřena, zobrazí se uživatelům oznámení.

Požadavky

K provedení tohoto kurzu potřebujete Silverfort nasazený ve vašem tenantovi nebo infrastruktuře. Pokud chcete nasadit Silverfort ve vašem tenantovi nebo infrastruktuře, přejděte na silverfort.com Silverfort a nainstalujte desktopovou aplikaci Silverfort na pracovní stanice.

Nastavte adaptér Silverfort Microsoft Entra v tenantovi Microsoft Entra:

- Účet Azure s aktivním předplatným

- Můžete si vytvořit bezplatný účet Azure.

- Jedna z následujících rolí ve vašem účtu Azure:

- Správce cloudové aplikace

- Správce aplikace

- Vlastník instančního objektu

- Aplikace Silverfort Microsoft Entra Adapter v galerii aplikací Microsoft Entra je předem nakonfigurovaná tak, aby podporovala jednotné přihlašování. Z galerie přidejte adaptér Silverfort Microsoft Entra do tenanta jako podnikovou aplikaci.

Konfigurace Silverfortu a vytvoření zásady

V prohlížeči se přihlaste ke konzole pro správu Silverfort.

V hlavní nabídce přejděte na Nastavení a v části Obecné přejděte na most Microsoft Entra ID Bridge Připojení or.

Potvrďte ID tenanta a pak vyberte Autorizovat.

Vyberte volbu Uložit změny.

V dialogovém okně Požadovaná oprávnění vyberte Přijmout.

Na nové kartě se zobrazí zpráva o dokončení registrace. Zavřete tuto kartu.

Na stránce Nastavení vyberte Uložit změny.

Přihlaste se ke svému účtu Microsoft Entra. V levém podokně vyberte Podnikové aplikace. Aplikace Silverfort Microsoft Entra Adapter se zobrazí jako zaregistrovaná.

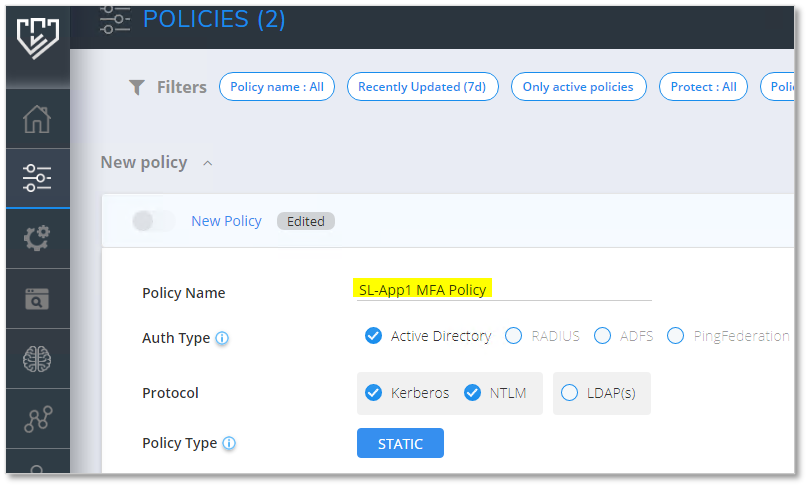

V konzole pro správu Silverfort přejděte na stránku Zásady a vyberte Vytvořit zásadu. Zobrazí se dialogové okno Nová zásada .

Zadejte název zásady, název aplikace, který se má vytvořit v Azure. Pokud například pro tuto zásadu přidáváte více serverů nebo aplikací, pojmenujte ho tak, aby odrážel prostředky, na které se zásady vztahují. V tomto příkladu vytvoříme zásadu pro server SL-APP1.

Vyberte typ ověřování a protokol.

V poli Uživatelé a skupiny vyberte ikonu Upravit a nakonfigurujte uživatele ovlivněné zásadou. Ověřovací mosty těchto uživatelů na Microsoft Entra ID.

- Vyhledejte a vyberte uživatele, skupiny nebo organizační jednotky (organizační jednotky).

- Vybraní uživatelé se zobrazí v poli VYBRÁNO .

Vyberte zdroj, pro který se zásada vztahuje. V tomto příkladu je vybrána možnost Všechna zařízení .

Nastavte cíl na SL-App1. Volitelné: Můžete vybrat tlačítko upravit a změnit nebo přidat další prostředky nebo skupiny prostředků.

V případě akce vyberte Entra ID BRIDGE.

Zvolte Uložit. Zobrazí se výzva k zapnutí zásady.

V části Most Entra ID se zásada zobrazí na stránce Zásady.

Vraťte se do účtu Microsoft Entra a přejděte do podnikových aplikací. Zobrazí se nová aplikace Silverfort. Tuto aplikaci můžete zahrnout do zásad podmíněného přístupu.

Další informace: Kurz: Zabezpečení událostí přihlašování uživatelů pomocí vícefaktorového ověřování Microsoft Entra