Kurz: Integrace jednotného přihlašování Microsoft Entra s Atlassian Cloudem

V tomto kurzu se dozvíte, jak integrovat Atlassian Cloud s Microsoft Entra ID. Když integrujete Atlassian Cloud s Microsoft Entra ID, můžete:

- Řízení v Microsoft Entra ID, který má přístup k Atlassian Cloudu.

- Povolte uživatelům, aby se pomocí svých účtů Microsoft Entra automaticky přihlásili ke službě Atlassian Cloud.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Abyste mohli začít, potřebujete následující položky:

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Předplatné s povoleným jednotným přihlašováním (SSO) atlassian Cloud

- Pokud chcete povolit jednotné přihlašování SAML (Security Assertion Markup Language) pro produkty Atlassian Cloud, musíte nastavit Atlassian Access. Přečtěte si další informace o Atlassian Accessu.

Poznámka:

Tato integrace je také dostupná pro použití z prostředí Microsoft Entra US Government Cloud. Tuto aplikaci najdete v Galerii cloudových aplikací Microsoft Entra US Government a nakonfigurujete ji stejným způsobem jako ve veřejném cloudu.

Popis scénáře

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

- Atlassian Cloud podporuje jednotné přihlašování iniciované sp a IDP .

- Atlassian Cloud podporuje automatické zřizování a rušení zřizování uživatelů.

Přidání Atlassian Cloudu z galerie

Pokud chcete nakonfigurovat integraci Atlassian Cloudu do Microsoft Entra ID, musíte přidat Atlassian Cloud z galerie do seznamu spravovaných aplikací SaaS.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

- Do vyhledávacího pole v části Přidat z galerie zadejte Atlassian Cloud.

- Na panelu výsledků vyberte Atlassian Cloud a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Další informace o průvodcích Microsoftu 365 najdete tady.

Konfigurace a testování jednotného přihlašování Microsoft Entra

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s Atlassian Cloudem pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v Atlassian Cloudu.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s Atlassian Cloudem, proveďte následující kroky:

- Nakonfigurujte MICROSOFT Entra ID s jednotným přihlašováním k atlassian cloudu – abyste uživatelům umožnili používat jednotné přihlašování SAML založené na Microsoft Entra ID s Atlassian Cloudem.

- Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí B.Simon.

- Přiřaďte testovacího uživatele Microsoft Entra – aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

- Vytvořte testovacího uživatele Atlassian Cloud – aby měl protějšk B.Simon v Atlassian Cloudu, který je propojený s reprezentací uživatele Microsoft Entra.

- Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

Konfigurace ID Microsoft Entra pomocí jednotného přihlašování k atlassian cloudu

Následujícím postupem povolíte jednotné přihlašování microsoftu Entra.

V jiném okně webového prohlížeče se přihlaste k webu společnosti Atlassian Cloud jako správce.

Na portálu pro správu ATLASSIAN přejděte na zprostředkovatele>identity zabezpečení>Microsoft Entra ID.

Zadejte název adresáře a klikněte na tlačítko Přidat.

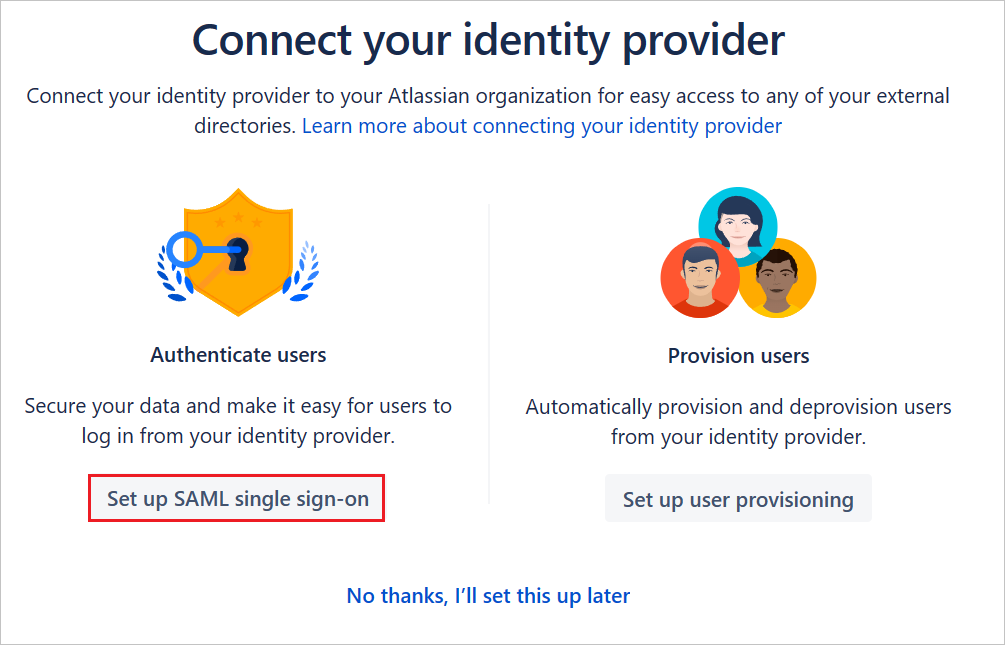

Výběrem tlačítka Nastavit jednotné přihlašování SAML připojte zprostředkovatele identity k organizaci Atlassian.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte na stránku integrace podnikových aplikací>Identity>Applications>Atlassian Cloud. Najděte oddíl Spravovat. V části Začínáme vyberte Nastavit jednotné přihlašování.

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

Na stránce Nastavit jednotné přihlašování pomocí SAML se posuňte dolů a nastavte Atlassian Cloud.

a. Klikněte na adresy URL konfigurace.

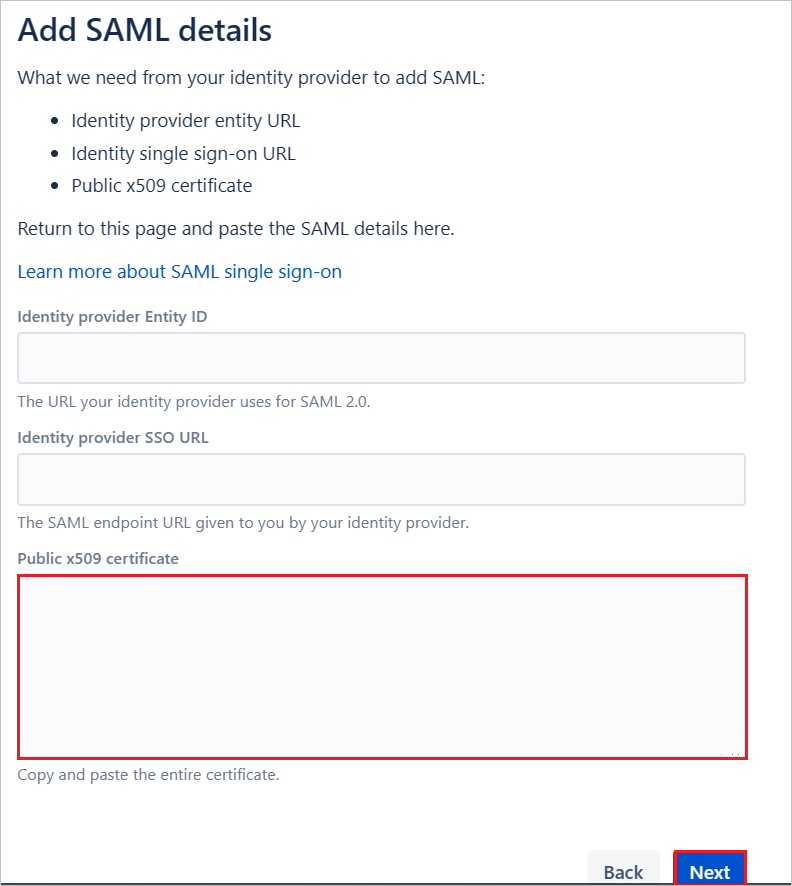

b. Zkopírujte hodnotu přihlašovací adresy URL z webu Azure Portal, vložte ji do textového pole Adresa URL jednotného přihlašování zprostředkovatele identity v Atlassianu.

c. Zkopírujte hodnotu identifikátoru Microsoft Entra z webu Azure Portal a vložte ji do textového pole ID entity zprostředkovatele identity v Atlassianu.

Na stránce Nastavit jednotné přihlašování pomocí SAML v části Podpisový certifikát SAML vyhledejte certifikát (Base64) a vyberte stáhnout certifikát a uložit ho do počítače.

Uložte konfiguraci SAML a klepněte na tlačítko Další v Atlassian.

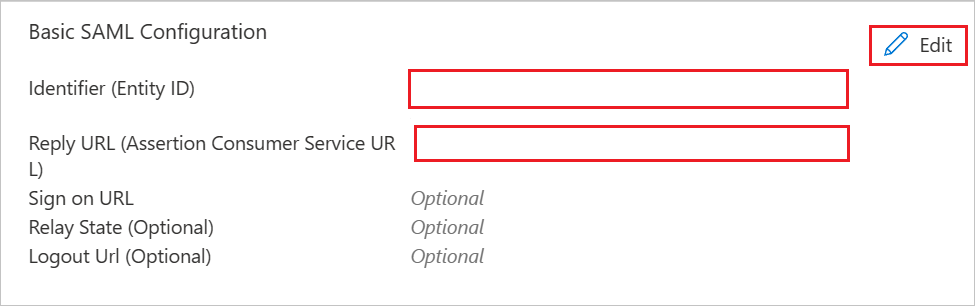

V části Základní konfigurace SAML proveďte následující kroky.

a. Zkopírujte hodnotu adresy URL entity poskytovatele služeb z Atlassianu, vložte ji do pole Identifikátor (ID entity) v Azure a nastavte ji jako výchozí.

b. Zkopírujte hodnotu adresy URL kontrolní služby poskytovatele služeb z Atlassianu, vložte ji do pole Adresa URL odpovědi (Adresa URL služby Assertion Consumer Service) v Azure a nastavte ji jako výchozí.

c. Klikněte na tlačítko Další.

Aplikace Atlassian Cloud očekává kontrolní výrazy SAML v určitém formátu, což vyžaduje přidání vlastních mapování atributů do konfigurace atributů tokenu SAML. Mapování atributů můžete upravit kliknutím na ikonu Upravit .

Mapování atributů pro tenanta Microsoft Entra s licencí Microsoftu 365

a. Klikněte na deklaraci identity Jedinečný identifikátor uživatele (ID jména).

b. Atlassian Cloud očekává , že se identifikátor nameidentifier (jedinečný identifikátor uživatele) mapuje na e-mail uživatele (user.email). Upravte atribut Zdroj a změňte ho na user.mail. Uložte změny deklarace identity.

c. Poslední mapování atributů by mělo vypadat následovně.

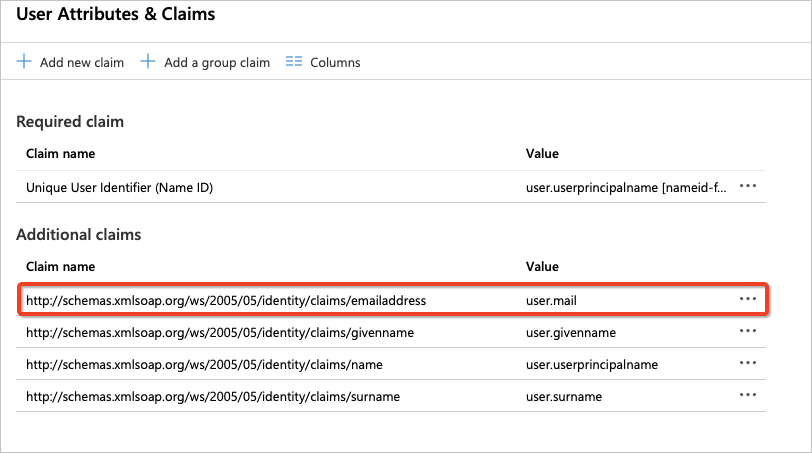

Mapování atributů pro tenanta Microsoft Entra bez licence Microsoftu 365

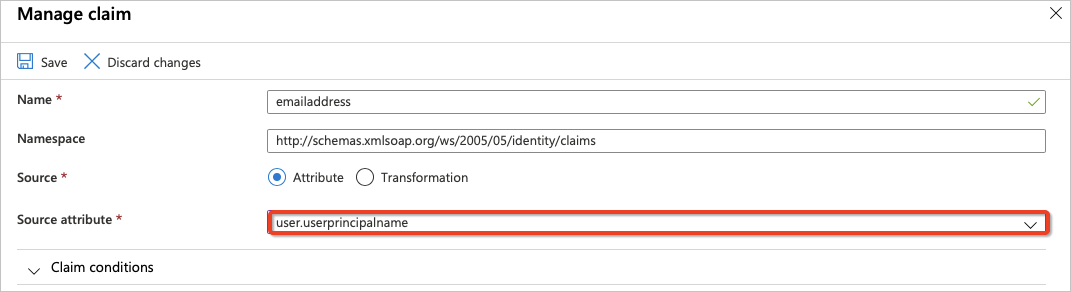

a. Klikněte na

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressdeklaraci identity.

b. I když Azure nenaplní atribut user.mail pro uživatele vytvořené v tenantech Microsoft Entra bez licencí Microsoftu 365 a uloží e-mail pro tyto uživatele v atributu userprincipalname . Atlassian Cloud očekává , že se identifikátor nameidentifier (jedinečný identifikátor uživatele) mapuje na e-mail uživatele (user.userprincipalname). Upravte atribut Zdroj a změňte ho na user.userprincipalname. Uložte změny deklarace identity.

c. Poslední mapování atributů by mělo vypadat následovně.

Klikněte na Tlačítko Zastavit a uložit SAML .

Pokud chcete vynutit jednotné přihlašování SAML v zásadách ověřování, proveďte následující kroky.

a. Na portálu pro správu Atlassian vyberte kartu Zabezpečení a klikněte na Zásady ověřování.

b. Vyberte Upravit zásadu, kterou chcete vynutit.

c. V nastavení povolte pro úspěšné přesměrování SAML jednotné přihlašování svým spravovaným uživatelům.

d. Klikněte na tlačítko Aktualizovat.

Poznámka:

Správci můžou konfiguraci SAML otestovat jenom povolením vynuceného jednotného přihlašování pro podmnožinu uživatelů nejprve v samostatné zásadě ověřování a povolením zásad pro všechny uživatele, pokud se žádné problémy nenajdou.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce uživatelů.

- Přejděte do části Identita>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup k Atlassian Cloudu.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte do podnikové aplikace>Identity>Applications>Atlassian Cloud.

- Na stránce s přehledem aplikace vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupinu a pak v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte B.Simon ze seznamu Uživatelé a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli . Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat přiřazení klikněte na tlačítko Přiřadit .

Vytvoření testovacího uživatele atlassian cloudu

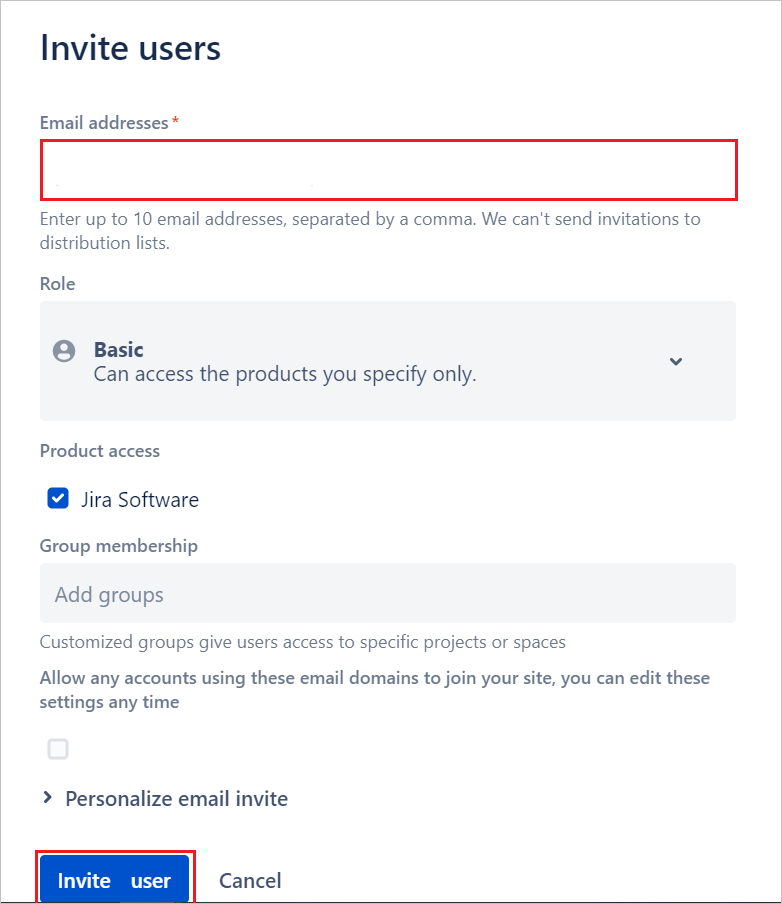

Pokud chcete uživatelům Microsoft Entra povolit přihlášení do Atlassian Cloudu, pomocí následujícího postupu zřiďte uživatelské účty ručně v Atlassian Cloudu:

Přejděte na kartu Produkty , vyberte Uživatelé a klikněte na Pozvat uživatele.

Do textového pole E-mailová adresa zadejte e-mailovou adresu uživatele a klikněte na pozvat uživatele.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Inicializovaná aktualizace:

Klikněte na Test této aplikace, tím se přesměruje na přihlašovací adresu URL atlassian cloudu, kde můžete zahájit tok přihlášení.

Přejděte přímo na adresu URL přihlašování ke cloudu Atlassian a zahajte tok přihlášení odsud.

Iniciovaný protokol IDP:

- Klikněte na Otestovat tuto aplikaci a měli byste být automaticky přihlášení k Atlassian Cloudu, pro který jste nastavili jednotné přihlašování.

K otestování aplikace v libovolném režimu můžete také použít Microsoft Moje aplikace. Když kliknete na dlaždici Atlassian Cloud v Moje aplikace, pokud je nakonfigurovaný v režimu SP, budete přesměrováni na přihlašovací stránku aplikace pro inicializace toku přihlášení a pokud je nakonfigurovaný v režimu IDP, měli byste být automaticky přihlášení k Atlassian Cloudu, pro který jste nastavili jednotné přihlašování. Další informace o Moje aplikace naleznete v tématu Úvod do Moje aplikace.

Další kroky

Jakmile nakonfigurujete Atlassian Cloud, můžete vynutit řízení relací, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.