Kurz: Integrace jednotného přihlašování (SSO) microsoftu Entra se službou Check Point Remote Secure Access VPN

V tomto kurzu se dozvíte, jak integrovat vpn vzdáleného zabezpečeného přístupu Check Point s Microsoft Entra ID. Když integrujete vpn vzdáleného zabezpečeného přístupu Check Point s Microsoft Entra ID, můžete:

- Řízení v Microsoft Entra ID, který má přístup k Check Point Remote Secure Access VPN.

- Povolte uživatelům automatické přihlášení k síti VPN check Point Remote Secure Access pomocí svých účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Abyste mohli začít, potřebujete následující položky:

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Předplatné s povoleným jednotným přihlašováním (SSO) vpn vzdáleného přístupu check Point.

Popis scénáře

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

- Check Point Remote Secure Access VPN podporuje jednotné přihlašování iniciované aktualizací SP .

Přidání sítě VPN vzdáleného zabezpečeného přístupu Check Point z galerie

Pokud chcete nakonfigurovat integraci sítě VPN vzdáleného zabezpečeného přístupu Check Point do Microsoft Entra ID, musíte do seznamu spravovaných aplikací SaaS přidat síť VPN vzdáleného zabezpečeného přístupu Check Point z galerie.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

- V části Přidat z galerie zadejte do vyhledávacího pole síť VPN vzdáleného zabezpečeného přístupu Check Point.

- Na panelu výsledků vyberte Check Point Remote Secure Access VPN a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro vpn vzdáleného zabezpečeného přístupu Check Point

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra pomocí sítě VPN vzdáleného zabezpečeného přístupu Check Point pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v síti VPN vzdáleného zabezpečeného přístupu check pointu.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování microsoftu Entra pomocí sítě VPN vzdáleného zabezpečeného přístupu Check Point, proveďte následující kroky:

Nakonfigurujte jednotné přihlašování Microsoft Entra – aby uživatelé mohli tuto funkci používat.

- Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí B.Simon.

- Přiřaďte testovacího uživatele Microsoft Entra – aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

Nakonfigurujte jednotné přihlašování k síti VPN vzdáleného zabezpečeného přístupu check pointu , abyste uživatelům umožnili používat tuto funkci.

- Vytvoření testovacího uživatele VPN vzdáleného zabezpečeného přístupu check pointu – aby měl protějšk B.Simon in Check Point Remote Secure Access VPN, který je propojený s reprezentací uživatele Microsoft Entra.

Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Následujícím postupem povolíte jednotné přihlašování microsoftu Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte k podnikovým aplikacím>Identity>Applications>Check Point Remote Secure Access VPN>s jednotným přihlašováním.

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

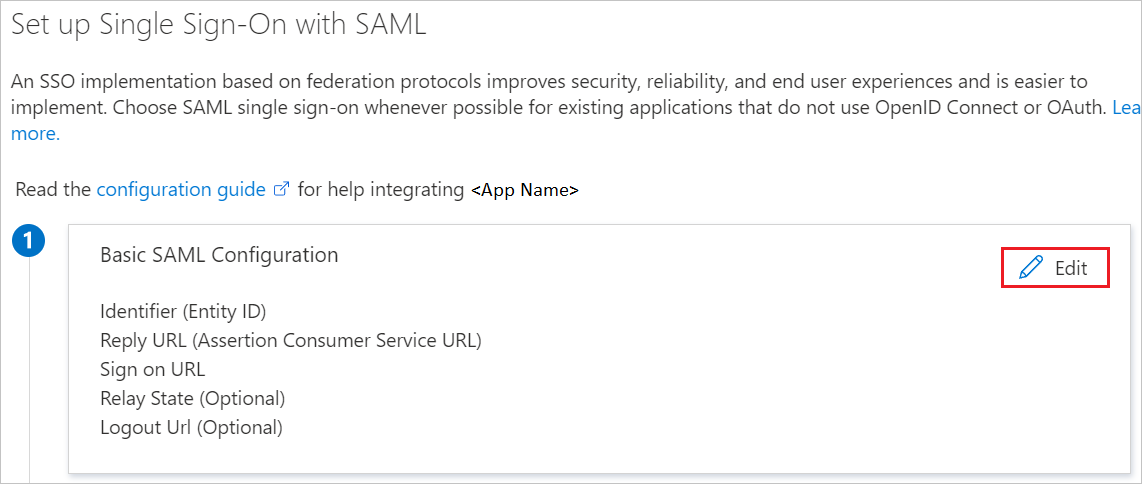

Na stránce Nastavení jednotného přihlašování pomocí SAML klikněte na ikonu tužky pro základní konfiguraci SAML a upravte nastavení.

V části Základní konfigurace SAML zadejte hodnoty pro následující pole:

Do textového pole Identifikátor (ID entity) zadejte adresu URL pomocí následujícího vzoru:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/ID/<IDENTIFIER_UID>Do textového pole Adresa URL odpovědi zadejte adresu URL pomocí následujícího vzoru:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/Login/<IDENTIFIER_UID>Do textového pole Přihlásit se na adresu URL zadejte adresu URL pomocí následujícího vzoru:

https://<GATEWAY_IP>/saml-vpn/

Poznámka:

Tyto hodnoty nejsou reálné. Aktualizujte tyto hodnoty skutečným identifikátorem, adresou URL odpovědi a přihlašovací adresou URL. Pokud chcete získat tyto hodnoty, obraťte se na tým podpory klienta VPN pro vzdálený zabezpečený přístup Check Point. Můžete také odkazovat na vzory uvedené v části Základní konfigurace SAML.

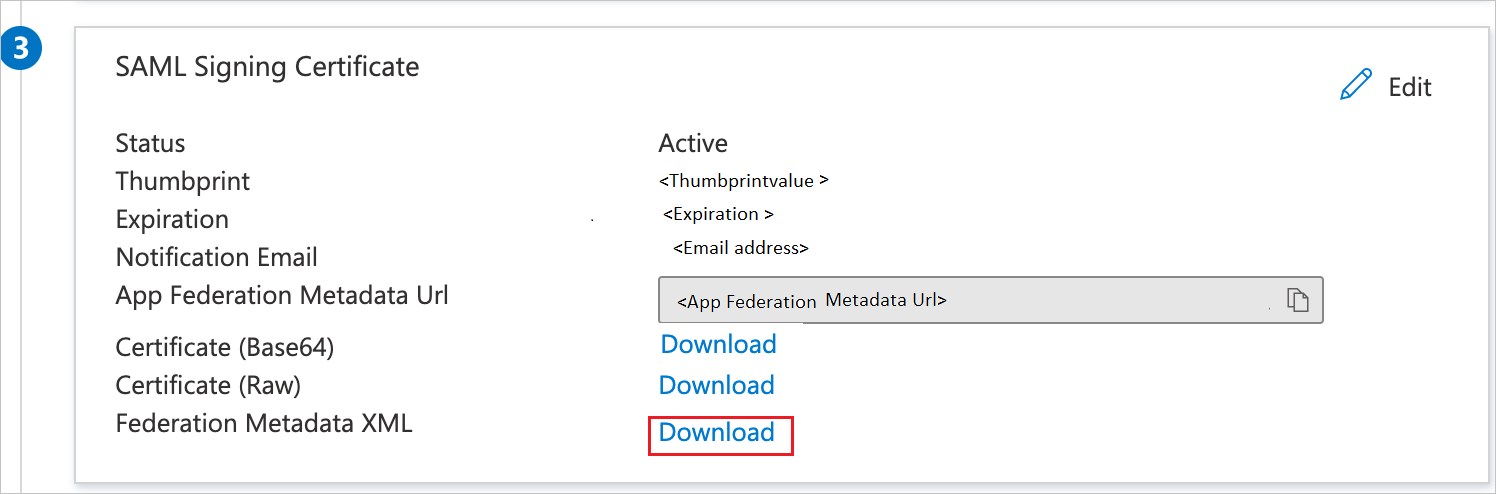

Na stránce Nastavit jednotné přihlašování pomocí SAML v části Podpisový certifikát SAML vyhledejte XML federačních metadat a vyberte Stáhnout a stáhněte certifikát a uložte ho do počítače.

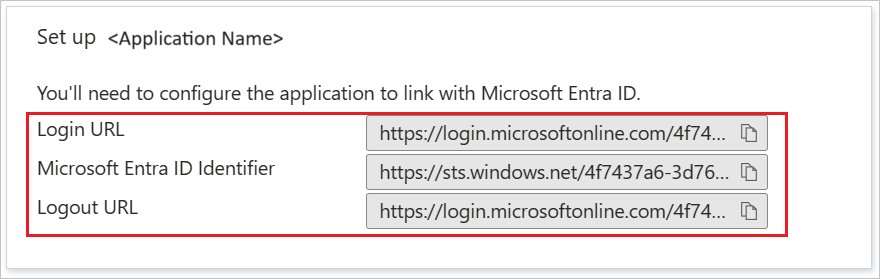

V části Nastavit check Point Remote Secure Access VPN zkopírujte odpovídající adresy URL podle vašeho požadavku.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce uživatelů.

- Přejděte do části Identita>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup k síti VPN vzdáleného zabezpečeného přístupu Check Point.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte k podnikové aplikaci>Identity>Applications>Check Point Remote Secure Access VPN.

- Na stránce s přehledem aplikace vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupinu a pak v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte B.Simon ze seznamu Uživatelé a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli . Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat přiřazení klikněte na tlačítko Přiřadit .

Konfigurace jednotného přihlašování VPN vzdáleného zabezpečeného přístupu check pointu

Konfigurace objektu profilu externího uživatele

Poznámka:

Tato část je nutná pouze v případě, že nechcete používat místní Active Directory (LDAP).

Konfigurace obecného profilu uživatele v panelu SmartDashboard starší verze:

V aplikaci SmartConsole přejděte do okna Správa a nastavení>.

V části Mobilní přístup klikněte na Konfigurovat v smartDashboardu. Otevře se starší smartDashboard.

V podokně Síťové objekty a klepněte na tlačítko Uživatelé.

Klikněte pravým tlačítkem myši na prázdné místo a vyberte Možnost Nový > profil > externího uživatele Odpovídá všem uživatelům.

Nakonfigurujte vlastnosti profilu externího uživatele:

Na stránce Obecné vlastnosti:

- V poli Název externího profilu uživatele ponechte výchozí název.

generic* - V poli Datum vypršení platnosti nastavte příslušné datum.

- V poli Název externího profilu uživatele ponechte výchozí název.

Na stránce Ověřování:

- V rozevíracím seznamu Schéma ověřování vyberte

undefined

- V rozevíracím seznamu Schéma ověřování vyberte

Na stránkách Umístění, Čas a Šifrování:

- Konfigurace dalších použitelných nastavení

Klikněte na OK.

Na horním panelu nástrojů klikněte na Aktualizovat (nebo stiskněte Ctrl+S).

Zavřete SmartDashboard.

V smartConsole nainstalujte zásady řízení přístupu.

Konfigurace sítě VPN vzdáleného přístupu

Otevřete objekt příslušné brány zabezpečení.

Na stránce Obecné vlastnosti povolte okno software SÍTĚ VPN protokolu IPSec.

V levém stromu klikněte na stránku VPN PROTOKOLU IPSec.

V části Tato brána zabezpečení se účastní následujících komunit VPN, klikněte na Přidat a vyberte Komunitu vzdáleného přístupu.

V levém stromu klikněte na vzdálený přístup klientů > VPN.

Povolte režim návštěvníka podpory.

V levém stromu klikněte na režim Office klientů > VPN.

Vyberte Povolit režim Office a vyberte příslušnou metodu režimu Office.

V levém stromu klikněte na Nastavení portálu SAML klientů > VPN.

Ujistěte se, že hlavní adresa URL obsahuje plně kvalifikovaný název domény brány. Tento název domény by měl končit příponou DNS registrovanou vaší organizací. Příklad:

https://gateway1.company.com/saml-vpnUjistěte se, že je certifikát důvěryhodný prohlížečem koncových uživatelů.

Klikněte na OK.

Konfigurace objektu zprostředkovatele identity

Pro každou bránu zabezpečení, která se účastní sítě VPN vzdáleného přístupu, proveďte následující kroky.

V nástroji SmartConsole klikněte v zobrazení Brány a servery na možnost Nový další > > zprostředkovatel identity uživatele nebo identity>.

V okně Nového zprostředkovatele identity proveďte následující kroky.

a. V poli Brána vyberte bránu zabezpečení, která musí provést ověřování SAML.

b. V poli Služba vyberte v rozevíracím seznamu síť VPN vzdáleného přístupu.

c. Zkopírujte hodnotu Identifier(ID entity), vložte tuto hodnotu do textového pole Identifikátor v části Základní konfigurace SAML.

d. Zkopírujte hodnotu adresy URL odpovědi, vložte tuto hodnotu do textového pole Adresa URL odpovědi v části Základní konfigurace SAML.

e. Vyberte Importovat soubor metadat a nahrajte stažený kód XML federačních metadat.

Poznámka:

Alternativně můžete také vybrat vložit ručně hodnoty ID entity a přihlašovací adresy URL do odpovídajících polí a nahrát soubor certifikátu.

f. Klikněte na OK.

Konfigurace zprostředkovatele identity jako metody ověřování

Otevřete objekt příslušné brány zabezpečení.

Na stránce Ověřování klientů > VPN:

a. Zrušte zaškrtnutí políčka Povolit starším klientům připojení k této bráně.

b. Přidejte nový objekt nebo upravte existující sféru.

Zadejte jméno a zobrazované jméno a přidejte nebo upravte metodu ověřování: V případě, že se možnost přihlášení použije na GWs, kteří se účastní MEP, aby se umožnilo bezproblémové uživatelské prostředí, mělo by jméno začínat předponou

SAMLVPN_.

Vyberte možnost Zprostředkovatel identity, klikněte na zelené

+tlačítko a vyberte příslušný objekt zprostředkovatele identity.

V okně Možnosti více přihlášení: V levém podokně klikněte na Adresáře uživatelů a pak vyberte Ruční konfigurace. Existují dvě možnosti:

- Pokud nechcete používat místní Active Directory (LDAP), vyberte pouze profily externích uživatelů a klikněte na tlačítko OK.

- Pokud chcete použít místní Active Directory (LDAP), vyberte pouze uživatele LDAP a v typu vyhledávání LDAP vyberte e-mail. Pak klikněte na OK.

Nakonfigurujte požadovaná nastavení v databázi pro správu:

Zavřete SmartConsole.

Připojte se pomocí nástroje GuiDBEdit k serveru pro správu (viz sk13009).

V levém horním podokně přejděte na Upravit > síťové objekty.

V pravém horním podokně vyberte objekt Security Gateway.

V dolním podokně přejděte na realms_for_blades>vpn.

Pokud nechcete použít místní Active Directory (LDAP), nastavte do_ldap_fetch na hodnotu false a do_generic_fetch na hodnotu true. Pak klikněte na OK. Pokud chcete použít místní Active Directory (LDAP), nastavte do_ldap_fetch na true a do_generic_fetch na false. Pak klikněte na OK.

Opakujte kroky 4 až 6 pro všechny příslušné brány zabezpečení.

Uložte všechny změny výběrem možnosti Uložit>vše.

Zavřete nástroj GuiDBEdit.

Každá brána zabezpečení a každé okno softwaru mají samostatná nastavení. Zkontrolujte nastavení v každé bráně zabezpečení a v každém okně softwaru, které používají ověřování (VPN, mobilní přístup a rozpoznávání identit).

Nezapomeňte vybrat možnost Uživatelé protokolu LDAP pouze pro okna softwaru, která používají protokol LDAP.

Nezapomeňte vybrat možnost Profily externích uživatelů pouze pro okna softwaru, která nepoužívají protokol LDAP.

Na každou bránu zabezpečení nainstalujte zásady řízení přístupu.

Instalace a konfigurace klienta VPN RA

Nainstalujte klienta VPN.

Nastavte režim prohlížeče zprostředkovatele identity (volitelné).

Ve výchozím nastavení používá klient Windows svůj vložený prohlížeč a klient macOS používá Safari k ověření na portálu zprostředkovatele identity. U klientů s Windows změňte toto chování tak, aby místo toho používal Internet Explorer:

Na klientském počítači otevřete editor prostého textu jako správce.

trac.defaultsOtevřete soubor v textovém editoru.V 32bitovém systému Windows:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsV 64bitovém systému Windows:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaults

Změňte hodnotu atributu

idp_browser_modezembeddednaIE.Uložte soubor.

Restartujte klientskou službu VPN služby Check Point Endpoint Security.

Otevřete příkazový řádek systému Windows jako správce a spusťte tyto příkazy:

# net stop TracSrvWrapper# net start TracSrvWrapperSpusťte ověřování s prohlížečem běžícím na pozadí:

Na klientském počítači otevřete editor prostého textu jako správce.

trac.defaultsOtevřete soubor v textovém editoru.V 32bitovém systému Windows:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsV 64bitovém systému Windows:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaultsV systému macOS:

/Library/Application Support/Checkpoint/Endpoint Security/Endpoint Connect/trac.defaults

Změňte hodnotu

idp_show_browser_primary_auth_flownafalse.Uložte soubor.

Restartujte klientskou službu VPN služby Check Point Endpoint Security.

Na klientech Windows otevřete příkazový řádek systému Windows jako správce a spusťte tyto příkazy:

# net stop TracSrvWrapper# net start TracSrvWrapperNa klientech macOS spusťte:

sudo launchctl stop com.checkpoint.epc.servicesudo launchctl start com.checkpoint.epc.service

Vytvoření testovacího uživatele VPN vzdáleného zabezpečeného přístupu check pointu

V této části vytvoříte uživatele s názvem Britta Simon ve službě Check Point Remote Secure Access VPN. Spolupracujte s týmem podpory VPN pro vzdálený zabezpečený přístup Check Point a přidejte uživatele na platformě VPN check Point Remote Secure Access. Uživatelé se musí vytvořit a aktivovat před použitím jednotného přihlašování.

Testování jednotného přihlašování

Otevřete klienta VPN a klikněte na Připojit k....

V rozevíracím seznamu vyberte Web a klikněte na Připojit.

V místní nabídce Přihlášení k Microsoft Entra se přihlaste pomocí přihlašovacích údajů Microsoft Entra, které jste vytvořili v části Vytvoření testovacího uživatele Microsoft Entra.

Další kroky

Jakmile nakonfigurujete síť VPN vzdáleného zabezpečeného přístupu Check Point, můžete vynutit řízení relací, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.