Integrace jednotného přihlašování Microsoft Entra s konektorem SAML orchestratoru Maverics

Strata's Maverics Orchestrator poskytuje jednoduchý způsob integrace místních aplikací s Microsoft Entra ID pro ověřování a řízení přístupu. Maverics Orchestrator je schopný modernizovat ověřování a autorizaci pro aplikace, které se v současné době spoléhají na hlavičky, soubory cookie a další proprietární metody ověřování. Instance nástroje Maverics Orchestrator je možné nasadit místně nebo v cloudu.

Tento kurz hybridního přístupu ukazuje, jak migrovat místní webovou aplikaci, která je aktuálně chráněná starší verzí produktu pro správu webového přístupu, aby k ověřování a řízení přístupu používala ID Microsoft Entra. Zde jsou základní kroky:

- Nastavení nástroje Maverics Orchestrator

- Proxying aplikace

- Registrace podnikové aplikace v Microsoft Entra ID

- Ověřování prostřednictvím ID Microsoft Entra a autorizace přístupu k aplikaci

- Přidání hlaviček pro bezproblémový přístup k aplikacím

- Práce s více aplikacemi

Požadavky

- Předplatné Microsoft Entra ID. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Účet Maverics Identity Orchestrator Platform. Zaregistrujte se na maverics.strata.io.

- Alespoň jedna aplikace, která používá ověřování založené na hlavičce. Vnašichch

https://localhost:8443

Krok 1: Nastavení nástroje Maverics Orchestrator

Po registraci účtu Maverics na maverics.strata.io použijte náš kurz Výukové centrum s názvem Začínáme: Zkušební prostředí. Tento kurz vás provede podrobným procesem vytvoření zkušebního prostředí, stažení orchestrátoru a instalace orchestrátoru na váš počítač.

Krok 2: Rozšíření MICROSOFT Entra ID do aplikace pomocí receptu

Dále použijte kurz Výukového centra a rozšiřte ID Microsoft Entra na starší, nestandardní aplikaci. V tomto kurzu najdete .json recept, který automaticky nakonfiguruje prostředky infrastruktury identit, aplikaci založenou na hlavičce a částečně dokončí tok uživatele.

Krok 3: Registrace podnikové aplikace v Microsoft Entra ID

Teď vytvoříme novou podnikovou aplikaci v MICROSOFT Entra ID, která se používá k ověřování koncových uživatelů.

Poznámka:

Při využívání funkcí Microsoft Entra ID, jako je podmíněný přístup, je důležité vytvořit podnikovou aplikaci pro každou místní aplikaci. To umožňuje podmíněný přístup pro jednotlivé aplikace, vyhodnocení rizik pro jednotlivé aplikace, přiřazená oprávnění pro jednotlivé aplikace atd. Obecně platí, že podniková aplikace v Microsoft Entra ID se mapuje na konektor Azure v Maverics.

Ve svém tenantovi Microsoft Entra ID přejděte do podnikových aplikací, klikněte na Nová aplikace a vyhledejte konektor SAML nástroje Maverics Identity Orchestrator v galerii ID Microsoft Entra a pak ho vyberte.

V podokně Vlastnosti konektoru SAML nástroje Maverics Identity Orchestrator nastavte přiřazení uživatele? Chcete-li povolit, aby aplikace fungovala pro všechny uživatele ve vašem adresáři.

V podokně Přehled konektoru SAML nástroje Maverics Identity Orchestrator vyberte Nastavit jednotné přihlašování a pak vyberte SAML.

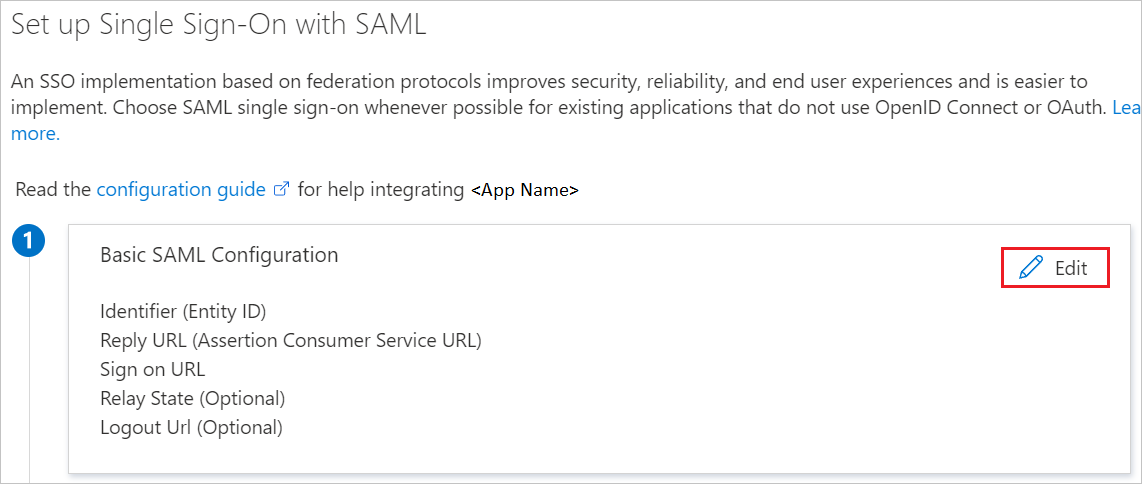

V podokně saml konektoru SAML konektoru Maverics Identity Orchestrator upravte základní konfiguraci SAML tak, že vyberete tlačítko Upravit (ikona tužky).

Zadejte ID entity:

https://sonar.maverics.com. ID entity musí být v rámci aplikací v tenantovi jedinečné a může to být libovolná hodnota. Tuto hodnotu použijeme při definovánísamlEntityIDpole pro náš konektor Azure v další části.Zadejte adresu URL odpovědi:

https://sonar.maverics.com/acs. Tuto hodnotu použijeme při definovánísamlConsumerServiceURLpole pro náš konektor Azure v další části.Zadejte přihlašovací adresu URL:

https://sonar.maverics.com/. Toto pole nebude používat Maverics, ale vyžaduje se v Microsoft Entra ID, aby uživatelé mohli získat přístup k aplikaci prostřednictvím portálu Microsoft Entra ID Moje aplikace portal.Zvolte Uložit.

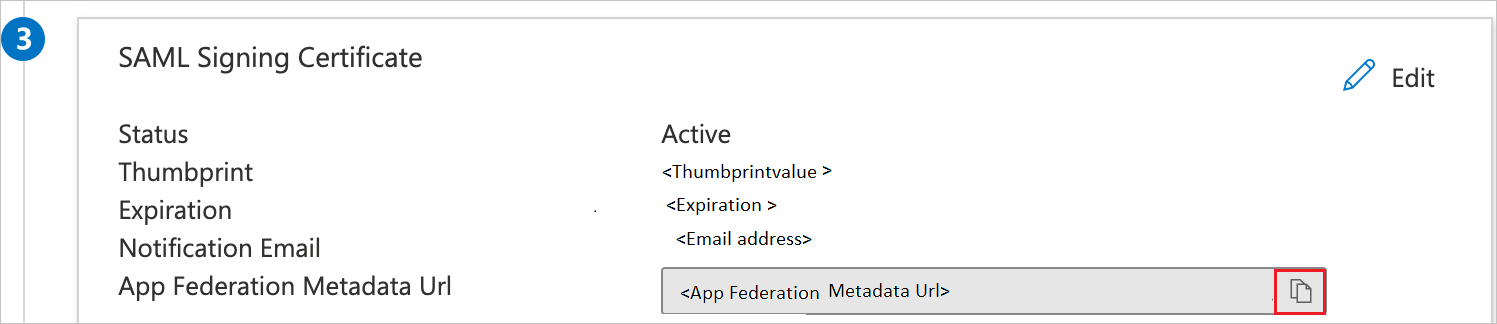

V části Podpisový certifikát SAML vyberte tlačítko Kopírovat a zkopírujte adresu URL federačních metadat aplikace a pak ji uložte do počítače.

Krok 4: Ověřování prostřednictvím ID Microsoft Entra a autorizace přístupu k aplikaci

Pokračujte krokem 4 tématu Výukového centra a rozšiřte ID Microsoft Entra na starší, nestandardní aplikaci a upravte tok uživatele v Maverics. Tyto kroky vás provedou procesem přidání hlaviček do upstreamové aplikace a nasazení toku uživatele.

Po nasazení toku uživatele ověřte, že ověřování funguje podle očekávání, vytvořte požadavek na prostředek aplikace prostřednictvím proxy serveru Maverics. Chráněná aplikace by teď měla přijímat hlavičky požadavku.

Pokud vaše aplikace očekává různé hlavičky, můžete klíče záhlaví upravit. Všechny deklarace identity, které se vrací z Microsoft Entra ID v rámci toku SAML, jsou k dispozici pro použití v hlavičkách. Mohli bychom například zahrnout další hlavičku secondary_email: azureSonarApp.email, kde azureSonarApp je název konektoru a email je deklarace identity vrácená z ID Microsoft Entra.

Složitější scénáře

Migrace identit

Nemůžete si vystát nástroj pro správu webového přístupu na konci životnosti, ale nemáte způsob, jak migrovat uživatele bez hromadného resetování hesla? Orchestrator Maverics podporuje migraci identit pomocí migrationgateways.

Moduly webového serveru

Nechcete přepracovat síťový a proxy provoz prostřednictvím nástroje Maverics Orchestrator? Nejde o problém, nástroj Maverics Orchestrator je možné spárovat s moduly webového serveru a nabídnout stejná řešení bez proxy serveru.

Zabalení

V tuto chvíli jsme nainstalovali Nástroj Maverics Orchestrator, vytvořili a nakonfigurovali podnikovou aplikaci v Microsoft Entra ID a nakonfigurovali Orchestrator na proxy server do chráněné aplikace a současně vyžadovali ověřování a vynucování zásad. Další informace o tom, jak se dá nástroj Maverics Orchestrator použít pro případy použití správy distribuovaných identit, kontaktujte společnost Strata.