Kurz: Integrace jednotného přihlašování Microsoft Entra s New Relicem

V tomto kurzu se dozvíte, jak integrovat New Relic s Microsoft Entra ID. Když integrujete New Relic s Microsoft Entra ID, můžete:

- Řízení v Microsoft Entra ID, který má přístup k New Relic.

- Povolte uživatelům, aby se k New Relic automaticky přihlásili pomocí svých účtů Microsoft Entra.

- Správa účtů v jednom centrálním umístění: na webu Azure Portal.

Požadavky

Na začátek budete potřebovat:

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Organizace New Relic na modelu New Relic One / uživatele a v edici Pro nebo Enterprise. Další informace najdete v tématu Požadavky na New Relic.

Poznámka:

Tato integrace je také dostupná pro použití z prostředí Microsoft Entra US Government Cloud. Tuto aplikaci najdete v Galerii cloudových aplikací Microsoft Entra US Government a nakonfigurujete ji stejným způsobem jako ve veřejném cloudu.

Popis scénáře

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

New Relic podporuje jednotné přihlašování iniciované poskytovatelem služeb nebo zprostředkovatelem identity.

New Relic podporuje automatizované zřizování uživatelů.

Přidání New Relic z galerie

Pokud chcete nakonfigurovat integraci New Relic do Microsoft Entra ID, musíte do seznamu spravovaných aplikací SaaS přidat z galerie nový relic (podle organizace ).

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

- Na stránce Procházet galerii Microsoft Entra zadejte do vyhledávacího pole nový relic (podle organizace).

- Ve výsledcích vyberte New Relic (Podle organizace) a pak vyberte Vytvořit. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro New Relic

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s New Relic pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit propojený vztah mezi uživatelem Microsoft Entra a souvisejícím uživatelem v New Relic.

Konfigurace a testování jednotného přihlašování Microsoft Entra pomocí New Relic:

- Nakonfigurujte jednotné přihlašování Microsoft Entra tak, aby uživatelé mohli tuto funkci používat.

- Vytvořte testovacího uživatele Microsoft Entra, který otestuje jednotné přihlašování Microsoft Entra pomocí B.Simon.

- Přiřaďte testovacímu uživateli Microsoft Entra, aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

- Nakonfigurujte jednotné přihlašování New Relic tak, aby na straně New Relic nakonfigurovali nastavení jednotného přihlašování.

- Vytvořte testovacího uživatele New Relic, který bude mít protějšek pro B.Simon v New Relic propojený s uživatelem Microsoft Entra.

- Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Následujícím postupem povolíte jednotné přihlašování microsoftu Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte na stránku integrace podnikových aplikací>Identity>Applications>New Relic by Organization Application, kde najdete oddíl Spravovat. Pak vyberte jednotné přihlašování.

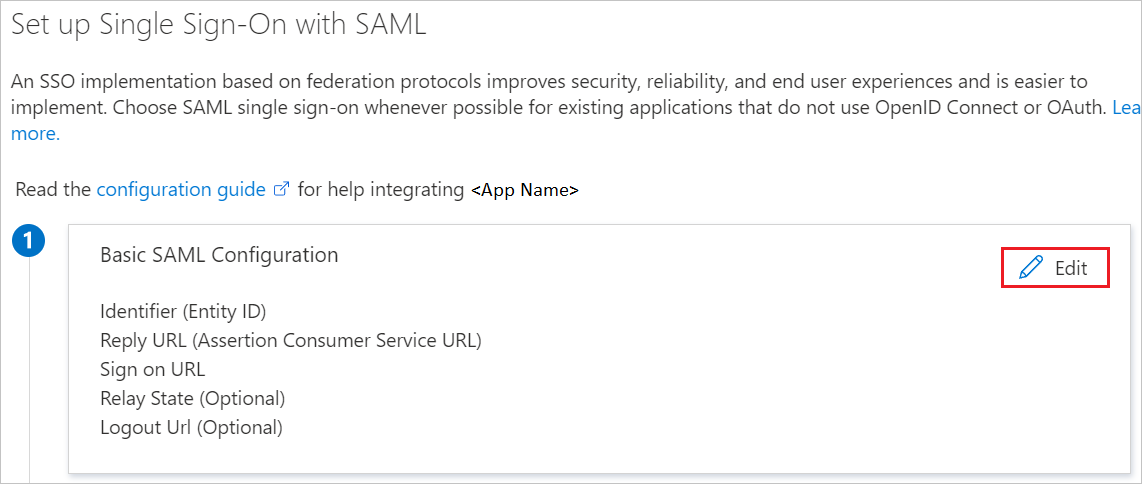

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

Na stránce Nastavit jednotné přihlašování pomocí SAML vyberte ikonu tužky pro základní konfiguraci SAML a upravte nastavení.

V části Základní konfigurace SAML vyplňte hodnoty pro identifikátor a adresu URL odpovědi.

- Načtěte tyto hodnoty z uživatelského rozhraní domény ověřování New Relic. Odtud:

- Pokud máte více než jednu doménu ověřování, zvolte doménu, ke které se má připojit jednotné přihlašování Microsoft Entra. Většina společností má pouze jednu doménu ověřování s názvem Výchozí. Pokud existuje jenom jedna doména ověřování, nemusíte nic vybírat.

- V části Ověřování obsahuje adresa URL příjemce kontrolního výrazu hodnotu, která se má použít pro adresu URL odpovědi.

- V části Ověřování obsahuje ID entity hodnotu, která se má použít pro identifikátor.

- Načtěte tyto hodnoty z uživatelského rozhraní domény ověřování New Relic. Odtud:

V části Atributy a deklarace identity uživatele se ujistěte, že je jedinečný identifikátor uživatele namapovaný na pole, které obsahuje e-mailovou adresu použitou v New Relic.

- Výchozí pole user.userprincipalname vám bude fungovat, pokud jsou jeho hodnoty stejné jako e-mailové adresy New Relic.

- Pole user.mail by pro vás mohlo fungovat lépe, pokud user.userprincipalname není e-mailová adresa New Relic.

V části Podpisový certifikát SAML zkopírujte adresu URL federačních metadat aplikace a uložte její hodnotu pro pozdější použití.

V části Nastavit novou relici podle organizace zkopírujte přihlašovací adresu URL a uložte její hodnotu pro pozdější použití.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se k Centru pro správu Microsoft Entra alespoň jako uživatel Správa istrator.

- Přejděte k identitě>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup k New Relicu.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým aplikacím>Identity>Applications>New Relic.

- Na stránce s přehledem aplikace vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupinu a pak v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte B.Simon ze seznamu Uživatelé a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli . Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat přiřazení klikněte na tlačítko Přiřadit .

Konfigurace jednotného přihlašování New Relic

Pomocí těchto kroků nakonfigurujte jednotné přihlašování v New Relic.

Přihlaste se k New Relic.

Přejděte do uživatelského rozhraní domény ověřování.

Zvolte doménu ověřování, ke které se má připojit jednotné přihlašování Microsoft Entra (pokud máte více než jednu ověřovací doménu). Většina společností má pouze jednu doménu ověřování s názvem Výchozí. Pokud existuje jenom jedna doména ověřování, nemusíte nic vybírat.

V části Ověřování vyberte Konfigurovat.

Do pole Zdroj metadat SAML zadejte hodnotu, kterou jste dříve uložili z pole Url federačních metadat aplikace Microsoft Entra ID.

Jako cílovou adresu URL jednotného přihlašování zadejte hodnotu, kterou jste dříve uložili z pole Přihlašovací adresa URL Pro přihlášení k Microsoft Entra ID.

Po ověření, že nastavení vypadá dobře na straně Microsoft Entra ID i New Relic, vyberte Uložit. Pokud obě strany nejsou správně nakonfigurované, vaši uživatelé se nebudou moct přihlásit k New Relic.

Vytvoření testovacího uživatele New Relic

V této části vytvoříte uživatele S názvem B.Simon v New Relicu.

Přihlaste se k New Relic.

Přejděte do uživatelského rozhraní pro správu uživatelů.

Vyberte možnost Přidat uživatele.

Jako název zadejte B.Simon.

Do pole E-mail zadejte hodnotu, kterou odešle Microsoft Entra SSO.

Zvolte typ uživatele a skupinu uživatelů pro uživatele. Pro testovacího uživatele jsou základní uživatel pro typ a uživatele pro skupinu rozumné volby.

Pokud chcete uživatele uložit, vyberte Přidat uživatele.

Poznámka:

New Relic také podporuje automatické zřizování uživatelů. Další podrobnosti o konfiguraci automatického zřizování uživatelů najdete tady .

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Inicializovaná aktualizace:

Klikněte na Otestovat tuto aplikaci, tím se přesměruje na adresu URL pro přihlášení New Relic, kde můžete zahájit tok přihlášení.

Přejděte přímo na přihlašovací adresu URL New Relic a spusťte tok přihlášení odsud.

Iniciovaný protokol IDP:

- Klikněte na Otestovat tuto aplikaci a měli byste být automaticky přihlášení k New Relic, pro kterou jste nastavili jednotné přihlašování.

K otestování aplikace v libovolném režimu můžete také použít Microsoft Moje aplikace. Když kliknete na dlaždici New Relic v Moje aplikace, pokud je nakonfigurovaná v režimu SP, budete přesměrováni na přihlašovací stránku aplikace pro inicializace toku přihlášení a pokud je nakonfigurována v režimu IDP, měli byste být automaticky přihlášení k New Relic, pro kterou jste nastavili jednotné přihlašování. Další informace o Moje aplikace naleznete v tématu Úvod do Moje aplikace.

Další kroky

Jakmile budete hotovi, můžete ověřit, jestli byli vaši uživatelé přidaní v New Relicu, a to tak, že přejdete do uživatelského rozhraní pro správu uživatelů a zjistíte, jestli tam jsou.

V dalším kroku budete pravděpodobně chtít přiřadit uživatele konkrétním účtům nebo rolím New Relic. Další informace o tom najdete v tématu Koncepty správy uživatelů.

V uživatelském rozhraní domény ověřování New Relic můžete nakonfigurovat další nastavení, jako je řízení relací, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro