Kurz: Integrace jednotného přihlašování (SSO) Microsoft Entra se SAP NetWeaverem

V tomto kurzu se dozvíte, jak integrovat SAP NetWeaver s Microsoft Entra ID. Když integrujete SAP NetWeaver s Microsoft Entra ID, můžete:

- Řízení v Microsoft Entra ID, který má přístup k SAP NetWeaver.

- Povolte uživatelům, aby se k SAP NetWeaveru automaticky přihlásili pomocí svých účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Abyste mohli začít, potřebujete následující položky:

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Předplatné s povoleným jednotným přihlašováním (SSO) SAP NetWeaver

- SAP NetWeaver V7.20 nebo novější

Popis scénáře

- SAP NetWeaver podporuje SAML (jednotné přihlašování iniciované sp) i OAuth. V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

Poznámka:

Identifikátor této aplikace je pevná řetězcová hodnota, takže v jednom tenantovi je možné nakonfigurovat pouze jednu instanci.

Poznámka:

Podle požadavku vaší organizace nakonfigurujte aplikaci buď v SAML, nebo v OAuth.

Přidání SAP NetWeaveru z galerie

Pokud chcete nakonfigurovat integraci SAP NetWeaveru do Microsoft Entra ID, musíte do seznamu spravovaných aplikací SaaS přidat SAP NetWeaver z galerie.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

- V části Přidat z galerie zadejte do vyhledávacího pole SAP NetWeaver.

- Na panelu výsledků vyberte SAP NetWeaver a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro SAP NetWeaver

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s SAP NetWeaver pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v SAP NetWeaver.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s SAP NetWeaverem, proveďte následující kroky:

- Nakonfigurujte jednotné přihlašování Microsoft Entra tak, aby uživatelé mohli tuto funkci používat.

- Vytvořte testovacího uživatele Microsoft Entra, který otestuje jednotné přihlašování Microsoft Entra pomocí B.Simon.

- Přiřaďte testovacímu uživateli Microsoft Entra, aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

- Nakonfigurujte SAP NetWeaver pomocí SAML a nakonfigurujte nastavení jednotného přihlašování na straně aplikace.

- Vytvořte testovacího uživatele SAP NetWeaver, který má v SAP NetWeaveru protějšek B.Simon, který je propojený s reprezentací uživatele Microsoft Entra.

- Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

- Nakonfigurujte SAP NetWeaver pro OAuth tak, aby na straně aplikace nakonfigurovali nastavení OAuth.

- Vyžádání přístupového tokenu ze služby Azure AD pro použití Azure AD jako zprostředkovatele identity (IDP).

Konfigurace jednotného přihlašování Microsoft Entra

V této části povolíte jednotné přihlašování Microsoft Entra.

Pokud chcete nakonfigurovat jednotné přihlašování Microsoft Entra pomocí SAP NetWeaveru, proveďte následující kroky:

Otevřete nové okno webového prohlížeče a přihlaste se k firemnímu webu SAP NetWeaver jako správce.

Ujistěte se, že jsou v kódu SMICM T-Code aktivní služby HTTP a https a že jsou přiřazeny příslušné porty.

Přihlaste se k obchodnímu klientovi systému SAP (T01), kde se vyžaduje jednotné přihlašování a aktivuje správu relací zabezpečení HTTP.

Přejděte na kód transakce SICF_SESSIONS. Zobrazí všechny relevantní parametry profilu s aktuálními hodnotami. Vypadají takto:-

login/create_sso2_ticket = 2 login/accept_sso2_ticket = 1 login/ticketcache_entries_max = 1000 login/ticketcache_off = 0 login/ticket_only_by_https = 0 icf/set_HTTPonly_flag_on_cookies = 3 icf/user_recheck = 0 http/security_session_timeout = 1800 http/security_context_cache_size = 2500 rdisp/plugin_auto_logout = 1800 rdisp/autothtime = 60Poznámka:

Upravte výše uvedené parametry podle požadavků vaší organizace, výše uvedené parametry jsou zde uvedeny pouze jako indikace.

V případě potřeby upravte parametry v profilu instance nebo výchozího profilu systému SAP a restartujte systém SAP.

Poklikáním na příslušného klienta povolte relaci zabezpečení HTTP.

Aktivace následujících služeb SICF:

/sap/public/bc/sec/saml2 /sap/public/bc/sec/cdc_ext_service /sap/bc/webdynpro/sap/saml2 /sap/bc/webdynpro/sap/sec_diag_tool (This is only to enable / disable trace)

Přejděte na Kód transakce SAML2 v obchodním klientovi systému SAP [T01/122]. Otevře se uživatelské rozhraní v prohlížeči. V tomto příkladu jsme jako obchodní klient SAP předpokládali 122.

Zadejte uživatelské jméno a heslo pro zadání uživatelského rozhraní a klikněte na Upravit.

Nahraďte název zprostředkovatele Z T01122 do

http://T01122a klikněte na Uložit.Poznámka:

Ve výchozím nastavení název zprostředkovatele pochází jako

<sid><client>formát, ale Microsoft Entra ID očekává název ve formátu<protocol>://<name>, doporučuje udržovat název zprostředkovatele, abyhttps://<sid><client>více modulů SAP NetWeaver ABAP konfiguroval v Microsoft Entra ID.

Generování metadat zprostředkovatele služeb: Jakmile dokončíme konfiguraci nastavení místního zprostředkovatele a důvěryhodného zprostředkovatele v uživatelském rozhraní SAML 2.0, dalším krokem bude vygenerovat soubor metadat poskytovatele služeb (který bude obsahovat všechna nastavení, kontexty ověřování a další konfigurace v SAP). Po vygenerování tohoto souboru tento soubor nahrajte do Microsoft Entra ID.

Přejděte na kartu Místní zprostředkovatel.

Klikněte na Metadata.

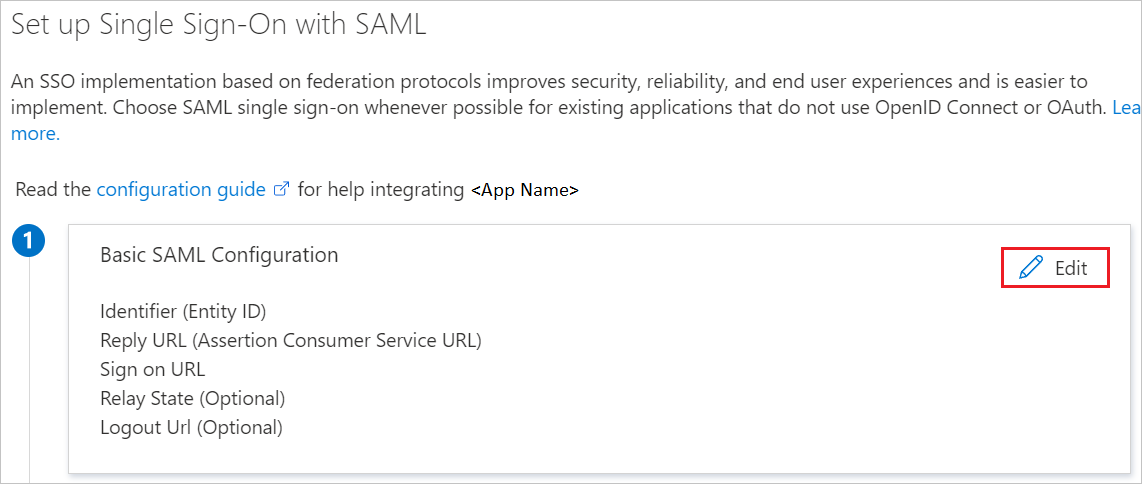

Uložte vygenerovaný soubor XML metadat do počítače a nahrajte ho v části Základní konfigurace SAML, aby se automaticky vyplní hodnoty identifikátoru a adresy URL odpovědi na webu Azure Portal.

Následujícím postupem povolíte jednotné přihlašování microsoftu Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte na stránku integrace aplikací identit>SAP NetWeaver pro>podnikové aplikace>SAP NetWeaver, vyhledejte oddíl Správa a vyberte Jednotné přihlašování.

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

Na stránce Nastavit jednotné přihlašování pomocí SAML klikněte na ikonu tužky pro základní konfiguraci SAML a upravte nastavení.

Pokud chcete nakonfigurovat aplikaci v režimu iniciovaném protokolem IDP, v části Základní konfigurace SAML proveďte následující krok:

Kliknutím na Nahrát soubor metadat nahrajete soubor metadat zprostředkovatele služeb, který jste získali dříve.

Kliknutím na logo složky vyberte soubor metadat a klikněte na Nahrát.

Po úspěšném nahrání souboru metadat se hodnoty identifikátoru a adresy URL odpovědi automaticky vyplní do textového pole základní konfigurace SAML, jak je znázorněno níže:

Do textového pole Přihlašovací adresa URL zadejte adresu URL pomocí následujícího vzoru:

https://<your company instance of SAP NetWeaver>

Poznámka:

Někteří zákazníci narazili na chybu nesprávné adresy URL odpovědi nakonfigurované pro svou instanci. Pokud se zobrazí nějaká taková chyba, použijte tyto příkazy PowerShellu. Nejprve aktualizujte adresy URL odpovědí v objektu aplikace pomocí adresy URL odpovědi a pak aktualizujte instanční objekt. K získání hodnoty ID instančního objektu použijte Get-MgServicePrincipal.

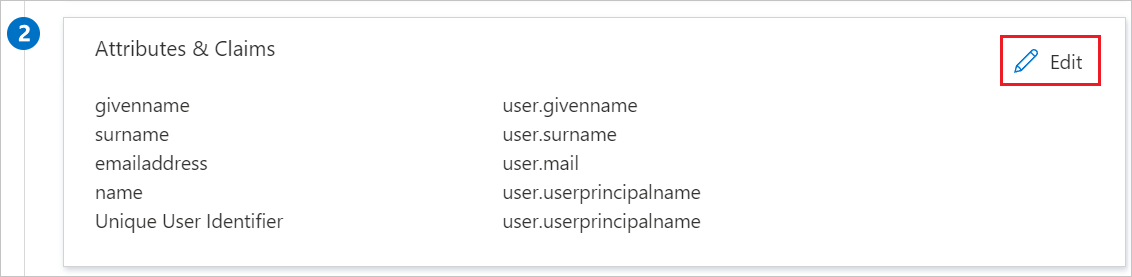

$params = @{ web = @{ redirectUris = "<Your Correct Reply URL>" } } Update-MgApplication -ApplicationId "<Application ID>" -BodyParameter $params Update-MgServicePrincipal -ServicePrincipalId "<Service Principal ID>" -ReplyUrls "<Your Correct Reply URL>"Aplikace SAP NetWeaver očekává kontrolní výrazy SAML v určitém formátu, což vyžaduje přidání vlastních mapování atributů na konfiguraci atributů tokenu SAML. Následující snímek obrazovky ukazuje seznam výchozích atributů. Kliknutím na ikonu Upravit otevřete dialogové okno Atributy uživatele.

V části Deklarace identity uživatele v dialogovém okně Atributy uživatele nakonfigurujte atribut tokenu SAML, jak je znázorněno na obrázku výše, a proveďte následující kroky:

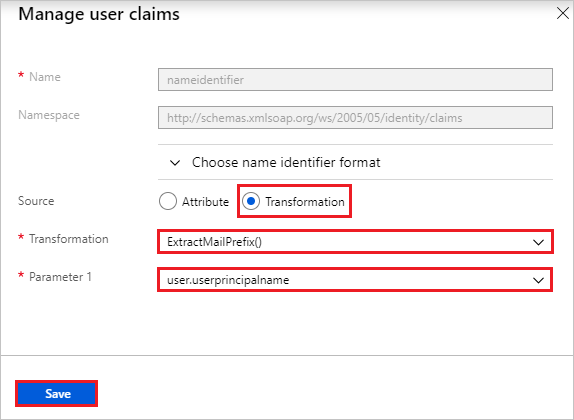

Kliknutím na ikonu Upravit otevřete dialogové okno Spravovat deklarace identity uživatelů.

V seznamu transformace vyberte ExtractMailPrefix().

V seznamu Parametr 1 vyberte user.userprincipalname.

Klikněte na Uložit.

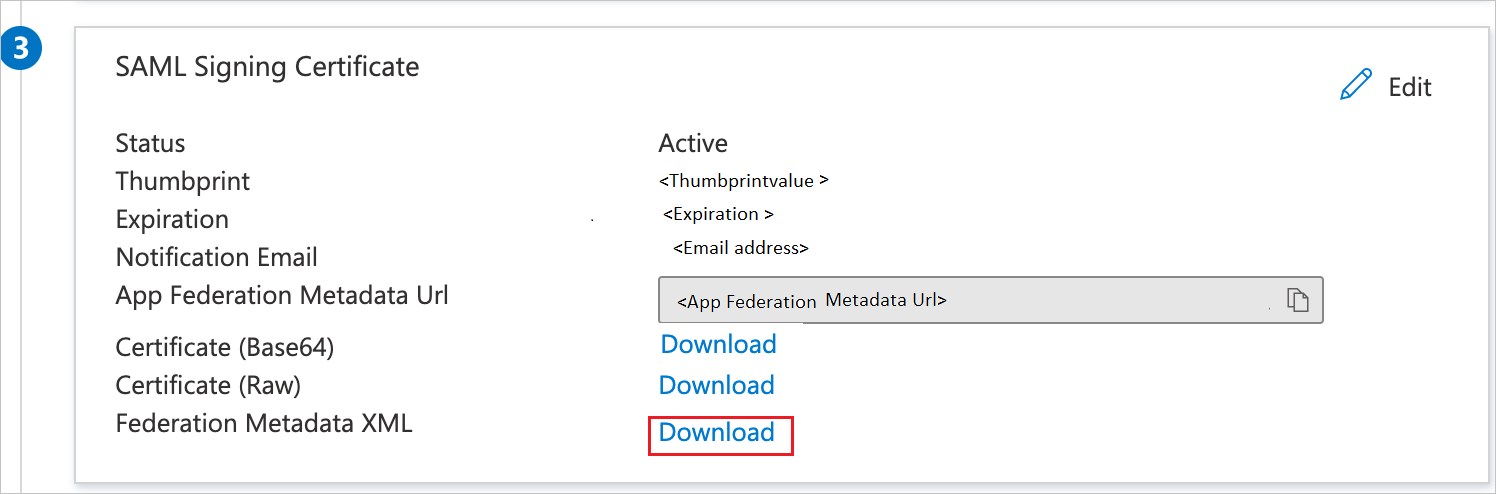

Na stránce Nastavit jednotné přihlašování pomocí SAML v části Podpisový certifikát SAML vyhledejte XML federačních metadat a vyberte stáhnout certifikát a uložit ho do počítače.

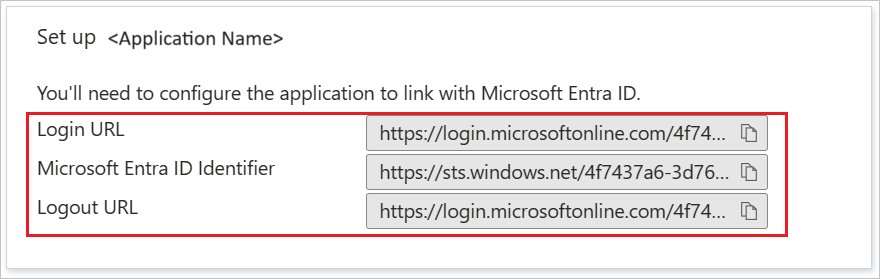

V části Nastavení SAP NetWeaver zkopírujte odpovídající adresy URL podle vašeho požadavku.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce uživatelů.

- Přejděte do části Identita>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup k SAP NetWeaveru.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte k podnikovým aplikacím>Identita>Applications>SAP NetWeaver.

- Na stránce přehledu aplikace najděte oddíl Spravovat a vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele a potom v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte B.Simon ze seznamu Uživatelé a potom klikněte na tlačítko Vybrat v dolní části obrazovky. Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli . Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat přiřazení klikněte na tlačítko Přiřadit .

Konfigurace SAP NetWeaveru pomocí SAML

Přihlaste se k systému SAP a přejděte na kód transakce SAML2. Otevře se nové okno prohlížeče s konfigurační obrazovkou SAML.

Pokud chcete konfigurovat koncové body pro důvěryhodného zprostředkovatele identity (Microsoft Entra ID), přejděte na kartu Důvěryhodné zprostředkovatele .

V místní nabídce stiskněte Přidat a vyberte Nahrát soubor metadat.

Nahrajte soubor metadat, který jste stáhli.

Na další obrazovce zadejte název aliasu. Zadejte například

aadstsa pokračujte stisknutím klávesy Další .

Ujistěte se, že algoritmus digest by měl být SHA-256 a nevyžaduje žádné změny a stiskněte klávesu Další.

V koncových bodech jednotného přihlašování použijte HTTP POST a pokračujte kliknutím na tlačítko Další .

V koncových bodech s jedním odhlášením vyberte HTTPRedirect a pokračujte kliknutím na tlačítko Další .

V koncových bodech artefaktů pokračujte stisknutím klávesy Další.

V poli Požadavky na ověření klikněte na Dokončit.

Přejděte na kartu Důvěryhodná federace identity zprostředkovatele>(v dolní části obrazovky). Klikněte na možnost Upravit.

Klikněte na Přidat na kartě Federace identit (dolní okno).

V automaticky otevíraných otevíraných oknech vyberte v podporovaných formátech NameID možnost Nezadaná a klikněte na TLAČÍTKO OK.

Zadejte hodnotu Zdroj ID uživatele jako kontrolní atribut, hodnota režimu mapování ID uživatele jako Název atributu e-mailu a kontrolního výrazu jako

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name.

Všimněte si, že hodnoty režimu mapování ID uživatele a ID uživatele určují propojení mezi uživatelem SAP a deklarací Identity Microsoft Entra.

Scénář: Mapování uživatelů SAP na Microsoft Entra

Snímek obrazovky s podrobnostmi ID názvu ze SAP

Snímek obrazovky se zmínkou o požadovaných deklarací identity z ID Microsoft Entra

Scénář: Vyberte ID uživatele SAP na základě nakonfigurované e-mailové adresy v SU01. V takovém případě by mělo být ID e-mailu nakonfigurované v su01 pro každého uživatele, který vyžaduje jednotné přihlašování.

Snímek obrazovky s podrobnostmi ID názvu ze SAP

Snímek obrazovky se zmínkou o požadovaných deklarací identity z ID Microsoft Entra

Klepněte na tlačítko Uložit a potom klepněte na tlačítko Povolit povolit zprostředkovatele identity.

Po zobrazení výzvy klikněte na OK .

Vytvoření testovacího uživatele SAP NetWeaver

V této části vytvoříte uživatele B.simon v SAP NetWeaver. Obraťte se prosím na tým odborníků na SAP nebo spolupracujte s partnerem SAP vaší organizace a přidejte uživatele na platformě SAP NetWeaver.

Testování jednotného přihlašování

Po aktivaci zprostředkovatele identity Microsoft Entra ID zkuste získat přístup k následující adrese URL a zkontrolujte jednotné přihlašování a ujistěte se, že se nezobrazí výzva k zadání uživatelského jména a hesla.

https://<sapurl>/sap/bc/bsp/sap/it00/default.htm(nebo) použijte následující adresu URL.

https://<sapurl>/sap/bc/bsp/sap/it00/default.htmPoznámka:

Nahraďte sapurl skutečným názvem hostitele SAP.

Výše uvedená adresa URL by vás měla dostat na níže uvedenou obrazovku. Pokud se můžete spojit až na následující stránku, instalace jednotného přihlašování Microsoft Entra se úspěšně dokončila.

Pokud se zobrazí výzva k zadání uživatelského jména a hesla, můžete problém diagnostikovat povolením trasování pomocí adresy URL:

https://<sapurl>/sap/bc/webdynpro/sap/sec_diag_tool?sap-client=122&sap-language=EN#

Konfigurace SAP NetWeaveru pro OAuth

Dokumentovaný proces SAP je k dispozici v umístění: Povolení služby brány NetWeaver a vytvoření oboru OAuth 2.0

Přejděte na SPRO a vyhledejte služby Activate and Maintain.

V tomto příkladu chceme připojit službu OData:

DAAG_MNGGRPpomocí OAuth k jednotnému přihlašování Microsoft Entra. Použijte vyhledání názvu technické služby pro službuDAAG_MNGGRPa aktivaci, pokud ještě není aktivní (vyhledejtegreenstav na kartě Uzly ICF). Ujistěte se, jestli je správný systémový alias (připojený back-endový systém, ve kterém je služba skutečně spuštěná).

- Potom klikněte na tlačítko OAuth na horním panelu tlačítek a přiřaďte

scope(ponechte výchozí název podle nabídky).

- Potom klikněte na tlačítko OAuth na horním panelu tlačítek a přiřaďte

V našem příkladu je

DAAG_MNGGRP_001obor . Vygeneruje se z názvu služby tím, že automaticky přidá číslo. Sestavu/IWFND/R_OAUTH_SCOPESmůžete použít ke změně názvu oboru nebo ručnímu vytvoření.

Poznámka:

Zpráva

soft state status is not supported– lze ignorovat, protože žádný problém.

Vytvoření uživatele služby pro klienta OAuth 2.0

OAuth2 používá

service IDpřístupový token pro koncového uživatele za něj. Důležité omezení návrhu OAuth:OAuth 2.0 Client IDMusí být stejné jakousernameu klienta OAuth 2.0, který používá pro přihlášení při vyžádání přístupového tokenu. Proto v našem příkladu zaregistrujeme klienta OAuth 2.0 s názvem CLIENT1. Předpokladem je, že uživatel se stejným názvem (CLIENT1) musí existovat v systému SAP a tento uživatel nakonfigurujeme tak, aby ho používala uvedená aplikace.Při registraci klienta OAuth používáme

SAML Bearer Grant type.Poznámka:

Další podrobnosti najdete v tématu OAuth 2.0 Client Registration for the SAML Bearer Grant Type here.

Spuštěním T-Code

SU01vytvořte uživatelské CLIENT1 jakoSystem typeheslo a přiřaďte ho. Uložte heslo, protože budete muset zadat přihlašovací údaje programátorovi rozhraní API, který by ho měl uložit s uživatelským jménem do volajícího kódu. Neměl by být přiřazen žádný profil ani role.

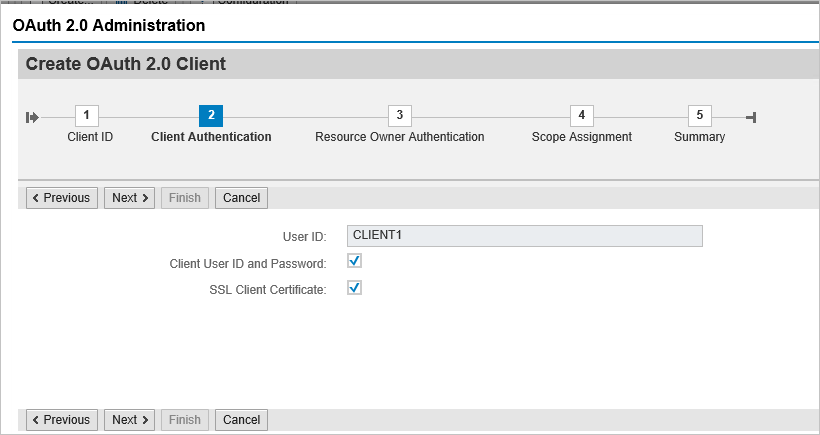

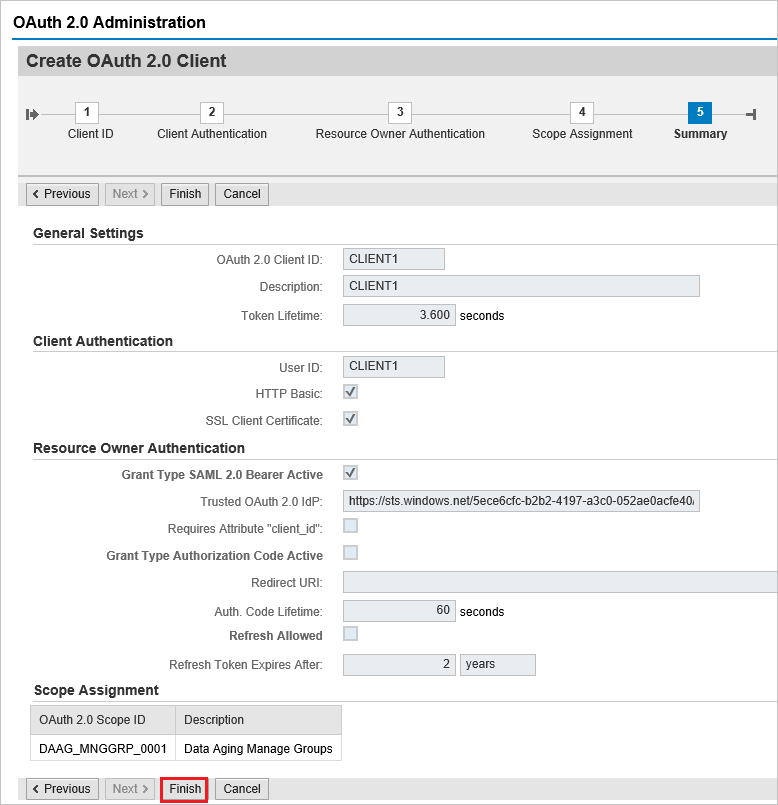

Registrace nového ID klienta OAuth 2.0 pomocí průvodce vytvořením

Registrace nového klienta OAuth 2.0 spuštění transakce SOAUTH2. Transakce zobrazí přehled o již zaregistrovaných klientech OAuth 2.0. Zvolte Vytvořit a spusťte průvodce pro nového klienta OAuth s názvem CLIENT1 v tomto příkladu.

Přejděte na T-Code: SOAUTH2 a zadejte popis a klikněte na další.

V rozevíracím seznamu vyberte id SAML2 – Microsoft Entra ID a uložte ho.

Kliknutím na Přidat pod přiřazení oboru přidejte dříve vytvořený obor:

DAAG_MNGGRP_001

Klikněte na dokončit.

Vyžádání přístupového tokenu z Azure AD

Pokud chcete požádat o přístupový token ze systému SAP pomocí Azure Active Directory (Azure AD) jako zprostředkovatele identity (IDP), postupujte takto:

Krok 1: Registrace aplikace v Azure AD

- Přihlaste se k webu Azure Portal: Přejděte na web Azure Portal na portal.azure.com.

- Registrace nové aplikace:

- Přejděte na Azure Active Directory.

- Vyberte "Registrace aplikací" > "Nová registrace".

- Vyplňte podrobnosti o aplikaci, jako je název, identifikátor URI přesměrování atd.

- Klikněte na Zaregistrovat.

- Konfigurace oprávnění rozhraní API:

- Po registraci přejděte na oprávnění rozhraní API.

- Klikněte na Přidat oprávnění a vyberte Rozhraní API, která moje organizace používá.

- Vyhledejte systém SAP nebo relevantní rozhraní API a přidejte potřebná oprávnění.

- Udělte správci souhlas s oprávněními.

Krok 2: Vytvoření tajného klíče klienta

- Přejděte do registrované aplikace: Přejděte na Certifikáty a tajné kódy.

- Vytvořte nový tajný klíč klienta:

- Klikněte na Nový tajný klíč klienta.

- Zadejte popis a nastavte období vypršení platnosti.

- Klikněte na Přidat a poznamenejte si hodnotu tajného klíče klienta, protože bude potřeba k ověření.

Krok 3: Konfigurace systému SAP pro integraci Azure AD

- Přístup ke cloudové platformě SAP: Přihlaste se ke svému sap Cloud Platform Kokpitu.

- Nastavení konfigurace důvěryhodnosti:

- Přejděte na Security (Zabezpečení) > "Trust Configuration" (Konfigurace důvěryhodnosti).

- Přidejte Azure AD jako důvěryhodného zprostředkovatele identity importováním XML federačních metadat z Azure AD. Najdete ho v části Koncové body registrace aplikace Azure AD (v části Dokument federačních metadat).

- Konfigurace klienta OAuth2:

- V systému SAP nakonfigurujte klienta OAuth2 pomocí ID klienta a tajného klíče klienta získaného z Azure AD.

- Nastavte koncový bod tokenu a další relevantní parametry OAuth2.

Krok 4: Vyžádání přístupového tokenu

Tip

Zvažte použití služby Azure API Management ke zjednodušení procesu šíření objektů zabezpečení SAP pro všechny klientské aplikace v Azure, Power Platform, M365 a dalších, a to na jednom místě, včetně ukládání inteligentních tokenů do mezipaměti, zabezpečeného zpracování tokenů a možností zásad správného řízení, jako je omezování požadavků. Přečtěte si další informace o šíření objektů zabezpečení SAP pomocí služby Azure API Management. V případě, že je upřednostňovaná platforma SAP Business Technology Platform, přečtěte si tento článek.

Příprava žádosti o token:

- Pomocí následujících podrobností vytvořte žádost o token:

- Koncový bod tokenu: Obvykle se jedná

https://login.microsoftonline.com/{tenant}/oauth2/v2.0/tokeno . - ID klienta: ID aplikace (klienta) z Azure AD.

- Tajný klíč klienta: Hodnota tajného klíče klienta z Azure AD.

- Obor: Požadované obory (např

https://your-sap-system.com/.default. ). - Typ udělení: Slouží

client_credentialsk ověřování mezi servery.

- Koncový bod tokenu: Obvykle se jedná

- Pomocí následujících podrobností vytvořte žádost o token:

Proveďte požadavek na token:

- K odeslání požadavku POST do koncového bodu tokenu použijte nástroj, jako je Postman nebo skript.

- Příklad požadavku (v cURL):

curl -X POST \ https://login.microsoftonline.com/{tenant}/oauth2/v2.0/token \ -H 'Content-Type: application/x-www-form-urlencoded' \ -d 'client_id={client_id}&scope=https://your-sap-system.com/.default&client_secret={client_secret}&grant_type=client_credentials'

Extrahujte přístupový token:

- Pokud je požadavek úspěšný, odpověď bude obsahovat přístupový token. Tento přístupový token použijte k ověřování požadavků rozhraní API v systému SAP.

Krok 5: Použití přístupového tokenu pro požadavky rozhraní API

- Zahrňte přístupový token do požadavků rozhraní API:

- Pro každý požadavek na systém SAP zahrňte do hlavičky

Authorizationpřístupový token. - Příklad záhlaví:

Authorization: Bearer {access_token}

- Pro každý požadavek na systém SAP zahrňte do hlavičky

Další kroky

- Nakonfigurujte Microsoft Entra SAP NetWeaver tak, aby vynucovali řízení relací, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.

- Nakonfigurujte šíření objektů zabezpečení SAP (OAuth2) pomocí služby Azure API Management pro řízení a zabezpečení přístupu k systémům SAP z klientských aplikací v Azure, Power Platform, Microsoftu 365 a dalších. Přečtěte si další informace o šíření objektů zabezpečení SAP pomocí služby Azure API Management.