Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Agent optimalizace podmíněného přístupu pomáhá organizacím zlepšit stav zabezpečení tím, že analyzuje zásady podmíněného přístupu pro mezery, překrývání a výjimky. Vzhledem k tomu, že se podmíněný přístup stává centrální součástí strategie nulové důvěryhodnosti organizace, musí být možnosti agenta konfigurovatelné tak, aby splňovaly jedinečné potřeby vaší organizace.

Nastavení agenta popsané v tomto článku se týká standardních možností, jako jsou triggery, oznámení a rozsah. Tato nastavení ale zahrnují i pokročilé možnosti, jako jsou vlastní pokyny, integrace Intune a oprávnění.

Důležité

Integrace ServiceNow a funkce nahrávání souborů v agentu optimalizace podmíněného přístupu jsou aktuálně ve verzi PREVIEW. Tyto informace se týkají předběžného produktu, který může být před vydáním podstatně změněn. Společnost Microsoft neposkytuje žádné záruky, vyjádřené ani předpokládané, pokud jde o informace uvedené zde.

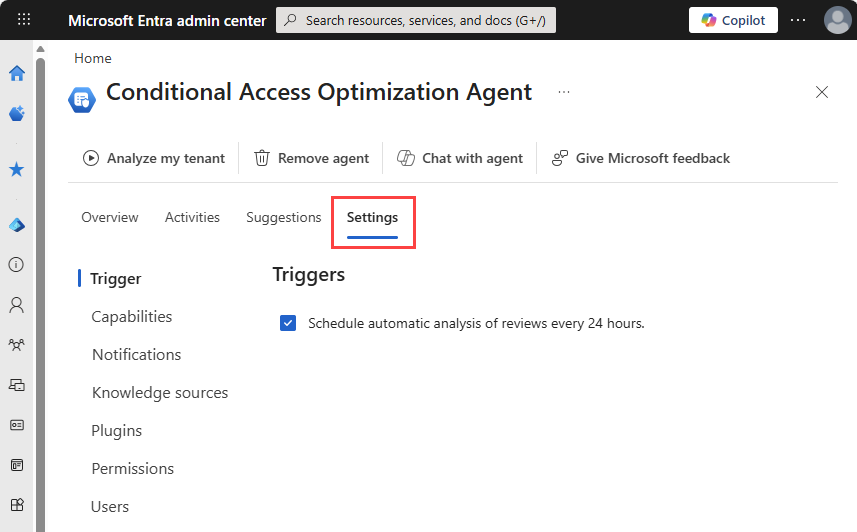

Konfigurace nastavení agenta

K nastavení se dostanete ze dvou míst v Centru pro správu Microsoft Entra:

- Z Agentů>agenta pro optimalizaci podmíněného přístupu>nastavení.

- Z podmíněného přístupu> vyberte kartu agenta optimalizace podmíněného přístupu v části Shrnutí zásady>Nastavení.

Výběrem kategorie v nabídce na levé straně můžete procházet všechna nastavení. Po provedení jakýchkoli změn vyberte tlačítko Uložit v dolní části stránky.

Spouštěč

Agent je nakonfigurovaný tak, aby běžel každých 24 hodin podle toho, kdy byl původně nakonfigurovaný. Agenta můžete kdykoli spustit ručně.

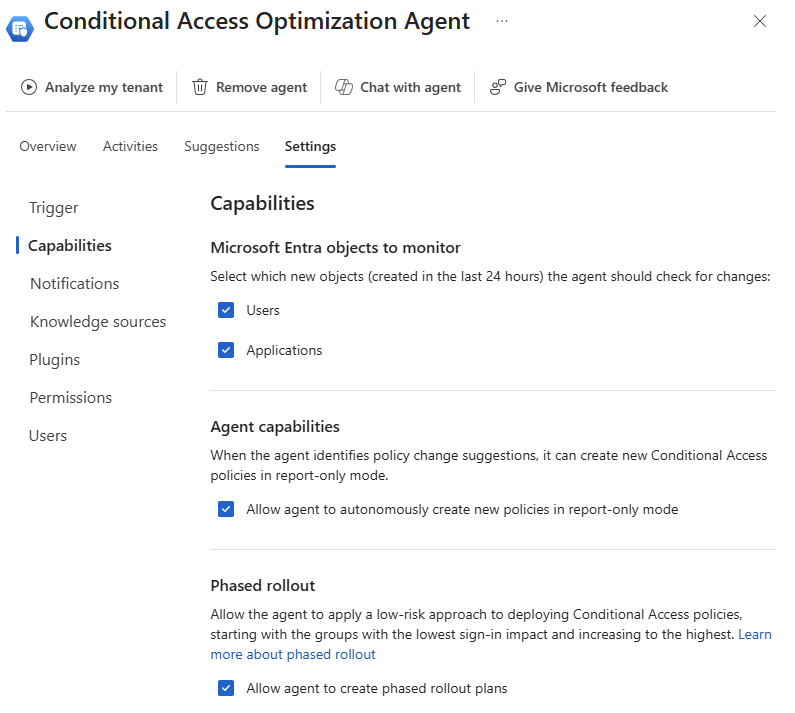

Capabilities

Kategorie Schopnosti obsahuje důležitá nastavení, která byste měli zkontrolovat.

- Objekty Microsoft Entra, které chcete monitorovat: Pomocí zaškrtávacích políček určete, co má agent při provádění doporučení zásad monitorovat. Ve výchozím nastavení agent hledá nové uživatele i aplikace ve vašem tenantovi za předchozí 24hodinovou dobu.

- Možnosti agenta: Ve výchozím nastavení může agent pro optimalizaci podmíněného přístupu vytvářet nové zásady v režimu pouze pro sestavy. Toto nastavení můžete změnit tak, aby správce musel před vytvořením schválit novou zásadu. Zásady se stále vytvářejí v režimu jen pro sestavy, ale teprve po schválení správcem. Po přezkoumání dopadu zásad můžete zásadu zapnout přímo z prostředí agenta nebo z Podmíněného přístupu.

- Postupné zavedení: Když agent vytvoří novou zásadu v režimu jen pro sestavy a tato zásada splňuje kritéria postupného zavedení, zásada se nasadí ve fázích, takže můžete monitorovat účinek nové zásady. Postupné zavedení je ve výchozím nastavení zapnuté. Další informace naleznete v tématu Postupné uvedení agenta optimalizace podmíněného přístupu.

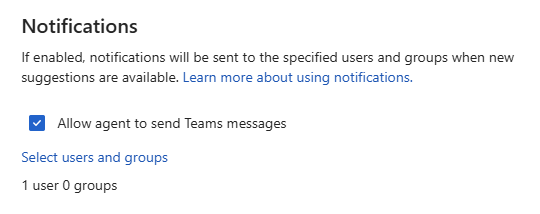

Notifications

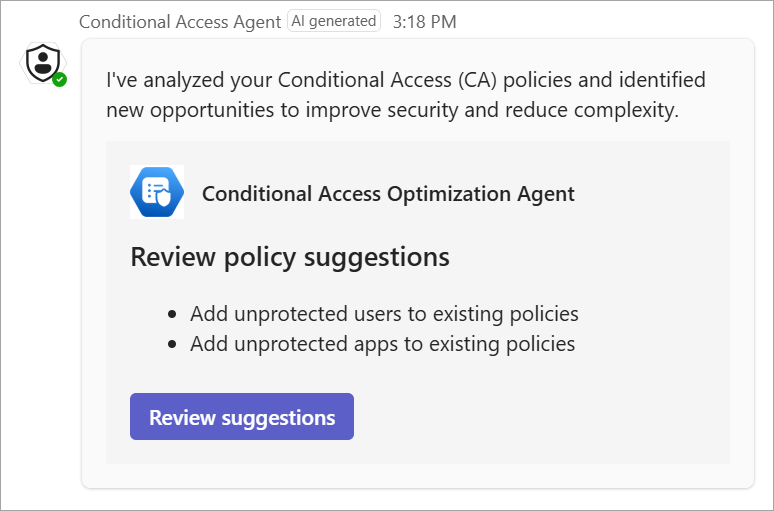

Agent optimalizace podmíněného přístupu může odesílat oznámení prostřednictvím Microsoft Teams vybrané sadě příjemců. Díky aplikaci agenta podmíněného přístupu v Microsoft Teams dostanou příjemci oznámení přímo do chatu v Teams, když agent zobrazí nový návrh.

Přidání aplikace agenta do Microsoft Teams:

V Microsoft Teams vyberte v levé navigační nabídce aplikace a vyhledejte a vyberte agenta podmíněného přístupu.

Vyberte tlačítko Přidat a pak výběrem tlačítka Otevřít otevřete aplikaci.

Pokud chcete usnadnit přístup k aplikaci, klikněte pravým tlačítkem myši na ikonu aplikace v levé navigační nabídce a vyberte Připnout.

Konfigurace oznámení v nastavení agenta optimalizace podmíněného přístupu:

V nastavení agenta optimalizace podmíněného přístupu vyberte odkaz Vybrat uživatele a skupiny .

Vyberte uživatele nebo skupiny, které chcete dostávat oznámení, a pak vyberte tlačítko Vybrat .

V dolní části hlavní stránky Nastavení vyberte tlačítko Uložit .

Pro příjem oznámení můžete vybrat až 10 příjemců. Můžete vybrat skupinu pro příjem oznámení, ale členství v této skupině nesmí překročit 10 uživatelů. Pokud vyberete skupinu, která má méně než 10 uživatelů, ale další se přidají později, skupina už nebude dostávat oznámení. Podobně lze oznámení odesílat pouze na pět objektů, jako je kombinace jednotlivých uživatelů nebo skupin. Pokud chcete přestat přijímat oznámení, odeberte objekt uživatele nebo skupinu, kterou jste zahrnuli ze seznamu příjemců.

V tuto chvíli je komunikace agenta jedním směrem, takže můžete dostávat oznámení, ale nemůžete na ně reagovat v Microsoft Teams. Pokud chcete provést akci s návrhem, vyberte Zkontrolovat návrh z chatu a otevřete agenta optimalizace podmíněného přístupu v Centru pro správu Microsoft Entra.

Zdroje znalostí

Agent optimalizace podmíněného přístupu může načíst ze dvou různých zdrojů znalostí a vytvářet návrhy přizpůsobené jedinečnému nastavení vaší organizace.

Vlastní pokyny

Zásady můžete přizpůsobit vašim potřebám pomocí volitelného pole Vlastní pokyny . Toto nastavení umožňuje poskytnout agentu výzvu jako součást jejího spuštění. Tyto pokyny lze použít k:

- Zahrnutí nebo vyloučení konkrétních uživatelů, skupin a rolí

- Vyloučte objekty, aby je agent nepovažoval za vhodné nebo aby nebyly přidány do zásad podmíněného přístupu.

- Použijte výjimky na konkrétní zásady, jako je vyloučení konkrétní skupiny ze zásad, vyžadování vícefaktorového ověřování nebo vyžadování zásad správy mobilních aplikací.

Ve vlastních pokynech můžete zadat název nebo ID objektu. Obě hodnoty jsou ověřeny. Pokud přidáte název skupiny, ID objektu pro tuto skupinu se automaticky přidá vaším jménem. Příklad vlastních pokynů:

- Vyloučení uživatelů ve skupině Break Glass ze všech zásad vyžadujících vícefaktorové ověřování

- "Vyloučit uživatele s ID objektu ddddddd-3333-4444-5555-eeeeeee ze všech zásad"

Běžným scénářem je, že pokud má vaše organizace hodně uživatelů typu host, které nechcete, aby agent navrhl přidání do standardních zásad podmíněného přístupu. Pokud se agent spustí a zobrazí nové uživatele typu host, kteří nejsou pokryti doporučenými zásadami, spotřebovávají se SCU jednotky, aby bylo navrženo pokrytí těchto uživatelů zásadami, které nejsou potřebné. Pokud chcete zabránit tomu, aby agent zvažoval uživatele typu host.

- Vytvořte dynamickou skupinu s názvem "Hosté", kde

(user.userType -eq "guest"). - Přidejte vlastní instrukce podle vašich potřeb.

- Vyloučit skupinu Hosté z posuzování agenta.

- "Vyloučit skupinu "Hosté" ze všech zásad správy mobilních aplikací."

Další informace o tom, jak používat vlastní pokyny, najdete v následujícím videu.

Část obsahu ve videu, jako jsou prvky uživatelského rozhraní, se můžou měnit, protože se agent často aktualizuje.

Soubory (Preview)

Agent optimalizace podmíněného přístupu obsahuje mechanismus, který poskytuje konkrétní pokyny k vaší organizaci. Tyto pokyny můžou zahrnovat informace, jako jsou zásady vytváření názvů zásad podmíněného přístupu, jedinečné postupy a organizační struktura, takže návrhy agentů jsou pro vaše prostředí ještě relevantnější. Tyto nahrané soubory tvoří znalostní bázi agenta. Další informace najdete ve znalostní bázi agenta optimalizace podmíněného přístupu.

Důležité

Vaše data zůstanou v rámci agenta a nepoužívají se k trénování modelu.

Přidání souboru do znalostní báze:

- Přejděte k agenta optimalizace podmíněného přístupu>nastavení>souborům.

- vyberte tlačítko Nahrát.

- Buď soubor přetáhněte do panelu, který se otevře, nebo vyberte místo pro nahrání souboru a přejděte na soubor v počítači.

Agent zpracuje soubor a analyzuje ho, aby zajistil, že obsahuje potřebné informace.

Plugins

Kromě integrovaných integrací Intune a globálního zabezpečeného přístupu poskytuje optimalizační agent podmíněného přístupu také externí integrace, které zjednodušují stávající pracovní postupy.

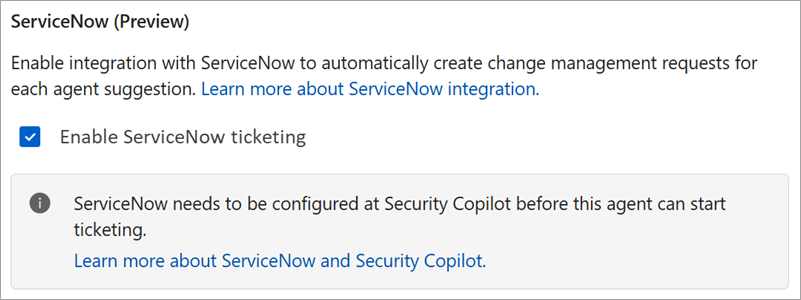

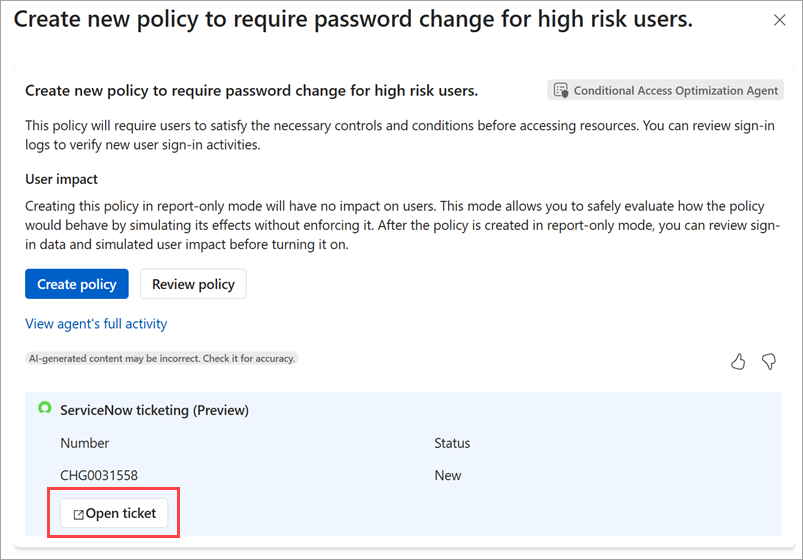

Integrace ServiceNow („Preview“)

Organizace, které používají modul plug-in ServiceNow pro nástroj Security Copilot , teď můžou mít agenta optimalizace podmíněného přístupu k vytvoření žádostí o změnu ServiceNow pro každý nový návrh, který agent vygeneruje. Tato funkce umožňuje týmům IT a zabezpečení sledovat, kontrolovat a schvalovat nebo odmítat návrhy agentů v rámci existujících pracovních postupů ServiceNow. V tuto chvíli se podporují jenom žádosti o změnu (CHG).

Pokud chcete používat integraci ServiceNow, musí mít vaše organizace nakonfigurovaný modul plug-in ServiceNow .

Když je modul plug-in ServiceNow zapnutý v nastavení agenta optimalizace podmíněného přístupu, každý nový návrh z agenta vytvoří žádost o změnu ServiceNow. Žádost o změnu obsahuje podrobnosti o návrhu, jako je typ zásad, uživatelé nebo skupiny, kterých se toto doporučení týká, a odůvodnění doporučení. Integrace také poskytuje smyčku zpětné vazby: Agent monitoruje stav žádosti o změnu ServiceNow a může automaticky implementovat změnu při schválení žádosti o změnu.

Povolení

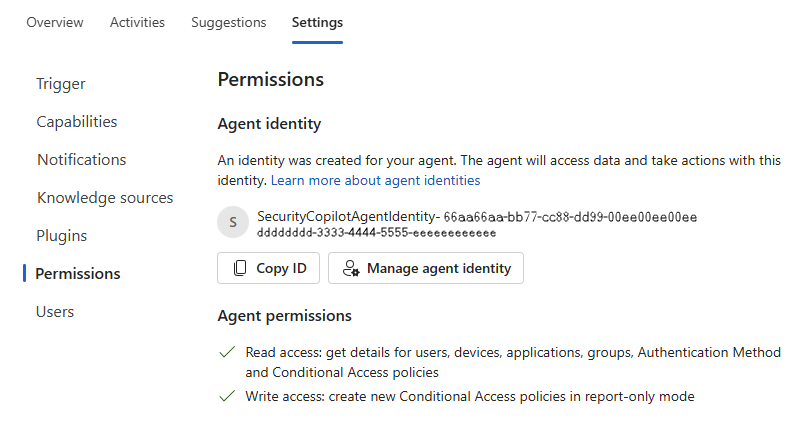

Tato část nastavení agenta popisuje identitu, ve které se agent spouští, a oprávnění, která používá k provozu.

Identita agenta

Optimalizační agent podmíněného přístupu teď podporuje ID agenta Microsoft Entra, takže agent může běžet pod vlastní identitou, nikoli s konkrétní identitou uživatele. Tato funkce zlepšuje zabezpečení, zjednodušuje správu a poskytuje větší flexibilitu.

Výběrem možnosti Spravovat identitu agenta zobrazíte podrobnosti o agentu v ID agenta Microsoft Entra.

- Nové instalace agenta ve výchozím nastavení používají identitu agenta.

- Stávající instalace se můžou kdykoli přepnout z kontextu uživatele, aby běžely pod identitou agenta.

- Tato změna nemá vliv na vytváření sestav ani analýzy.

- Stávající zásady a doporučení zůstávají nedotčené.

- Zákazníci se nemůžou přepnout zpět do kontextu bývalého uživatele.

- Tuto změnu můžou provést správci s rolí Správce zabezpečení. V informační zprávě na stránce agenta nebo v části Identita a oprávnění nastavení agenta vyberte Vytvořit identitu agenta.

Zapnutí a používání agenta pro optimalizaci podmíněného přístupu také vyžaduje role Bezpečnostního Copilotu. Správce zabezpečení má ve výchozím nastavení přístup k souboru Security Copilot. Správcům podmíněného přístupu můžete přiřadit přístup k Security Copilot. Tato autorizace poskytuje správcům podmíněného přístupu také možnost používat agenta. Další informace naleznete v tématu Přiřazení přístupu do Security Copilot.

Oprávnění agenta

Identita agenta používá k provádění svých úloh následující oprávnění. Tato oprávnění se při vytváření identity agenta přiřazují automaticky.

AuditLog.Read.AllCustomSecAttributeAssignment.Read.AllDeviceManagementApps.Read.AllDeviceManagementConfiguration.Read.AllGroupMember.Read.AllLicenseAssignment.Read.AllNetworkAccess.Read.AllPolicy.Create.ConditionalAccessROPolicy.Read.AllRoleManagement.Read.DirectoryUser.Read.All

Uživatelé

Agent optimalizace podmíněného přístupu používá řízení přístupu na základě role k používání agenta. Nejméně privilegovaná role potřebná k použití agenta je správce podmíněného přístupu.