Použití zásad VPN pro jednotlivé aplikace na zařízeních s Androidem Enterprise v Microsoft Intune

Virtuální privátní sítě (VPN) umožňují uživatelům vzdáleně přistupovat k prostředkům organizace, včetně z domova, hotelů, kaváren a dalších. V Microsoft Intune můžete nakonfigurovat klientské aplikace VPN na zařízeních s Androidem Enterprise pomocí zásad konfigurace aplikací. Pak nasaďte tuto zásadu s konfigurací sítě VPN do zařízení ve vaší organizaci.

Můžete také vytvořit zásady VPN, které používají konkrétní aplikace. Tato funkce se nazývá VPN pro jednotlivé aplikace. Když je aplikace aktivní, může se připojit k síti VPN a přistupovat k prostředkům prostřednictvím sítě VPN. Pokud aplikace není aktivní, síť VPN se nepoužívá.

Tato funkce platí pro:

- Android Enterprise

Existují dva způsoby, jak vytvořit zásady konfigurace aplikace pro klientskou aplikaci VPN:

- Návrhář konfigurace

- Data JSON

V tomto článku se dozvíte, jak vytvořit zásady konfigurace VPN pro jednotlivé aplikace a aplikace VPN pomocí obou možností.

Poznámka

Mnoho parametrů konfigurace klienta VPN je podobných. Každá aplikace ale má své jedinečné klíče a možnosti. Pokud máte dotazy, obraťte se na dodavatele sítě VPN.

Než začnete

Android při otevření aplikace automaticky neaktivuje připojení klienta VPN. Připojení VPN se musí spustit ručně. Nebo můžete připojení spustit pomocí sítě VPN s nepřetržitým připojením.

Následující klienti VPN podporují zásady konfigurace aplikací Intune:

- Cisco AnyConnect

- Citrix SSO

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

Při vytváření zásad SÍTĚ VPN v Intune vyberete jiné klíče, které chcete nakonfigurovat. Tyto názvy klíčů se liší podle různých klientských aplikací VPN. Proto se názvy klíčů ve vašem prostředí můžou lišit od příkladů v tomto článku.

Návrhář konfigurace a data JSON můžou úspěšně používat ověřování založené na certifikátech. Pokud ověřování VPN vyžaduje certifikáty klientů, vytvořte profily certifikátů před vytvořením zásady VPN. Zásady konfigurace aplikací VPN používají hodnoty z profilů certifikátů.

Zařízení s osobním profilem Android Enterprise podporují certifikáty SCEP a PKCS. Zařízení s plně spravovaným, vyhrazeným a firemním pracovním profilem Android Enterprise podporují jenom certifikáty SCEP. Další informace najdete v tématu Použití certifikátů k ověřování v Microsoft Intune.

Přehled sítě VPN pro jednotlivé aplikace

Při vytváření a testování sítě VPN pro jednotlivé aplikace zahrnuje základní tok následující kroky:

- Vyberte klientskou aplikaci VPN. Než začnete (v tomto článku), zobrazí seznam podporovaných aplikací.

- Získejte ID balíčků aplikací, které budou používat připojení VPN. Získání ID balíčku aplikace (v tomto článku) ukazuje, jak na to.

- Pokud k ověření připojení VPN používáte certifikáty, vytvořte a nasaďte profily certifikátů před nasazením zásad SÍTĚ VPN. Ujistěte se, že se profily certifikátů úspěšně nasazují. Další informace najdete v tématu Použití certifikátů k ověřování v Microsoft Intune.

- Přidejte klientskou aplikaci VPN do Intune a nasaďte ji uživatelům a zařízením.

- Vytvořte zásadu konfigurace aplikace VPN. Použijte ID balíčků aplikací a informace o certifikátu v zásadách.

- Nasaďte nové zásady SÍTĚ VPN.

- Ověřte, že se klientská aplikace VPN úspěšně připojuje k vašemu serveru VPN.

- Když je aplikace aktivní, ověřte, že provoz z vaší aplikace úspěšně prochází přes síť VPN.

Získání ID balíčku aplikace

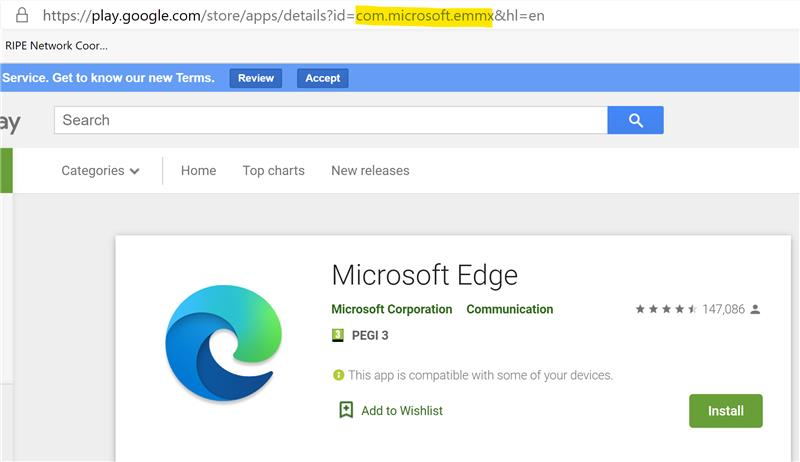

Získejte ID balíčku pro každou aplikaci, která bude používat síť VPN. U veřejně dostupných aplikací můžete získat ID balíčku aplikace v obchodě Google Play. Zobrazená adresa URL pro každou aplikaci obsahuje ID balíčku.

V následujícím příkladu je com.microsoft.emmxID balíčku aplikace prohlížeče Microsoft Edge . ID balíčku je součástí adresy URL:

V případě obchodních aplikací získejte ID balíčku od dodavatele nebo vývojáře aplikace.

Certifikáty

Tento článek předpokládá, že vaše připojení VPN používá ověřování na základě certifikátů. Předpokládá se také, že jste úspěšně nasadili všechny certifikáty v řetězu potřebném k úspěšnému ověření klientů. Tento řetěz certifikátů obvykle zahrnuje klientský certifikát, všechny zprostředkující certifikáty a kořenový certifikát.

Další informace o certifikátech najdete v tématu Použití certifikátů k ověřování v Microsoft Intune.

Po nasazení profilu certifikátu ověřování klienta se v profilu certifikátu vytvoří token certifikátu. Tento token se používá k vytvoření zásady konfigurace aplikace VPN.

Pokud nemáte zkušenosti s vytvářením zásad konfigurace aplikací, přečtěte si téma Přidání zásad konfigurace aplikací pro spravovaná zařízení s Androidem Enterprise.

Použití Návrháře konfigurace

Přihlaste se do Centra pro správu Microsoft Intune.

Vyberte Aplikace> Zásady >konfigurace aplikacíPřidat>spravovaná zařízení.

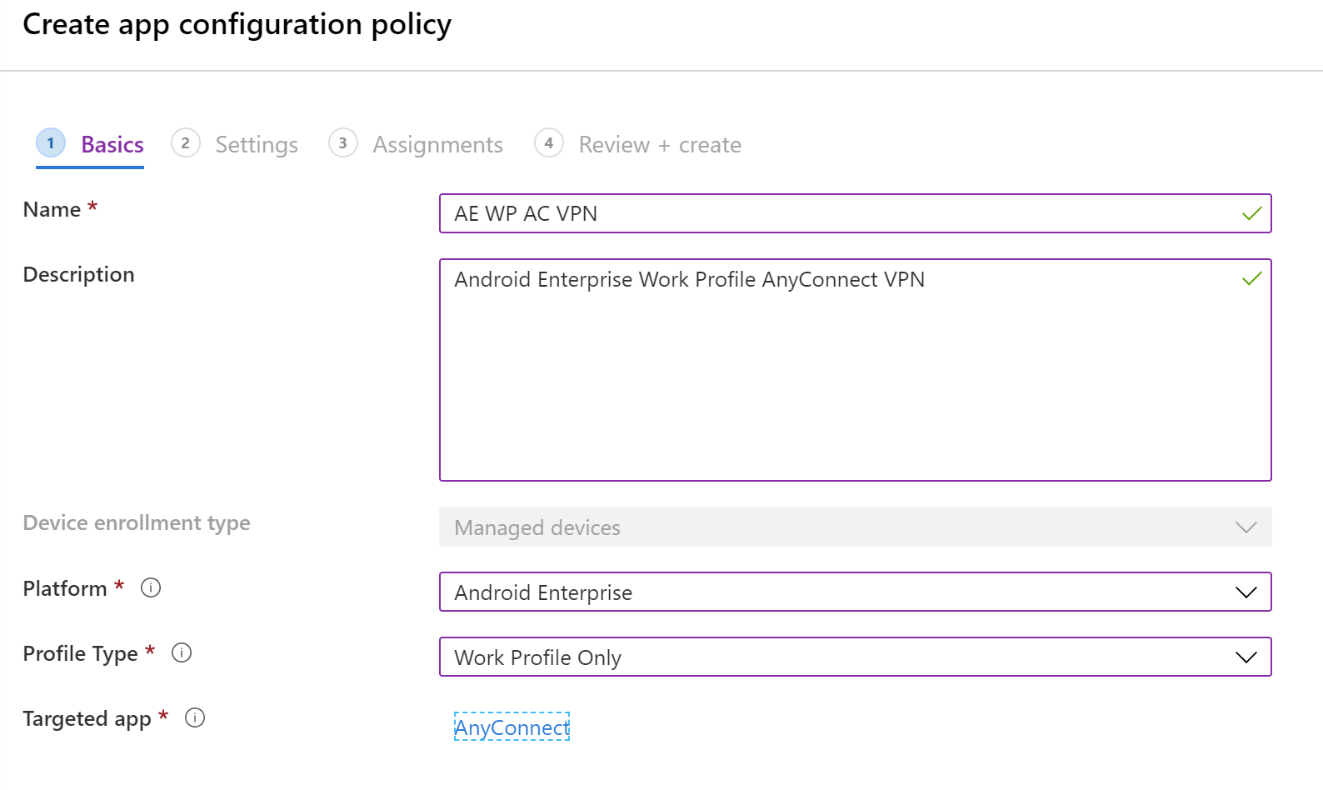

V Základy zadejte následující vlastnosti:

Název: Zadejte popisný název zásady. Zásady pojmenujte, abyste je později mohli snadno identifikovat. Dobrým názvem zásady je například zásada konfigurace aplikací: Zásady SÍTĚ VPN Cisco AnyConnect pro zařízení s pracovním profilem Androidu Enterprise.

Popis: Zadejte popis zásady. Toto nastavení není povinné, ale doporučujeme ho zadat.

Platforma: Vyberte Android Enterprise.

Typ profilu: Vaše možnosti:

- Všechny typy profilů: Tato možnost podporuje ověřování pomocí uživatelského jména a hesla. Pokud používáte ověřování na základě certifikátů, tuto možnost nepoužívejte.

- Pouze plně spravovaný, vyhrazený a Corporate-Owned pracovní profil: Tato možnost podporuje ověřování na základě certifikátů a ověřování uživatelským jménem a heslem.

- Pouze pracovní profil v osobním vlastnictví: Tato možnost podporuje ověřování na základě certifikátů a ověřování uživatelských jmen a hesel.

Cílová aplikace: Vyberte klientskou aplikaci VPN, kterou jste přidali dříve. V následujícím příkladu se používá klientská aplikace VPN Cisco AnyConnect:

Vyberte Další.

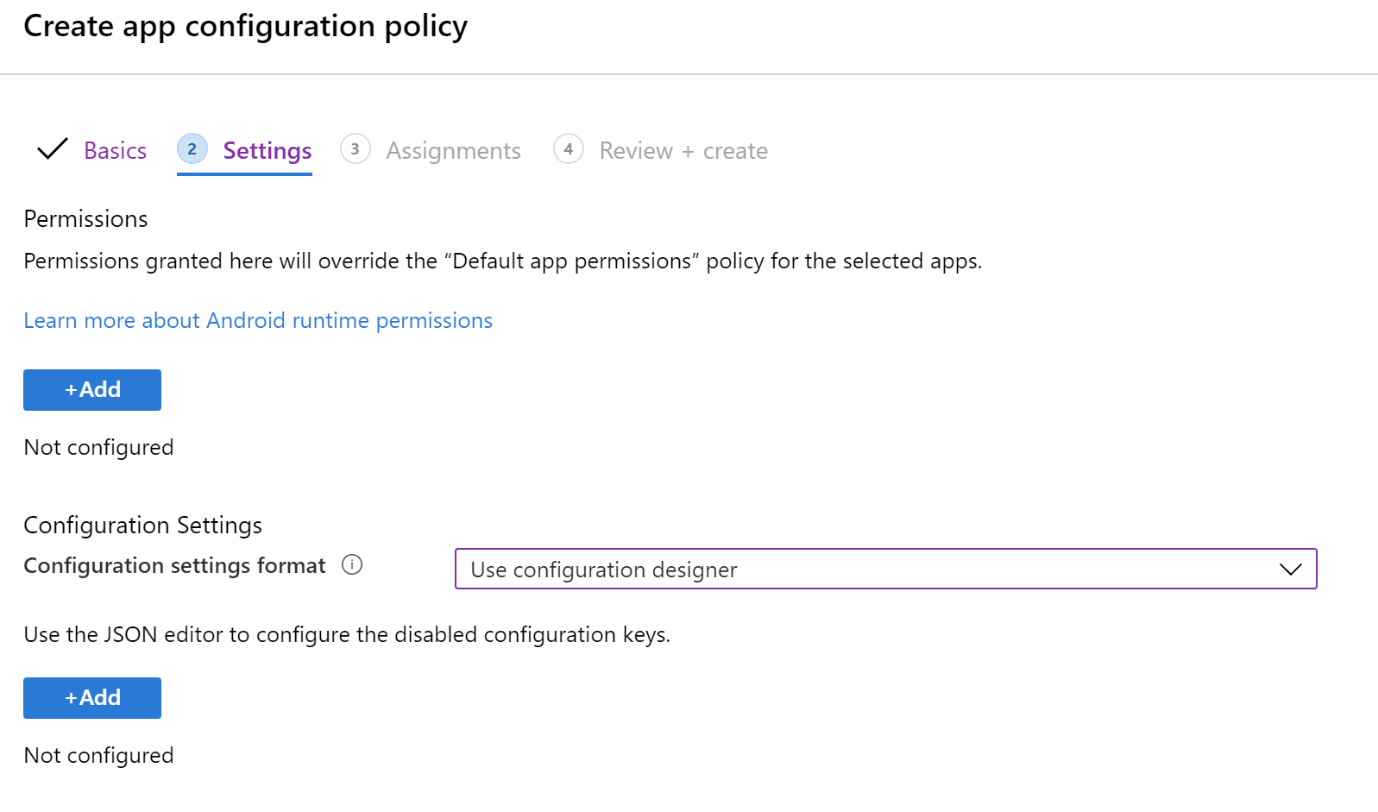

V nastavení zadejte následující vlastnosti:

Formát nastavení konfigurace: Vyberte Použít návrháře konfigurace:

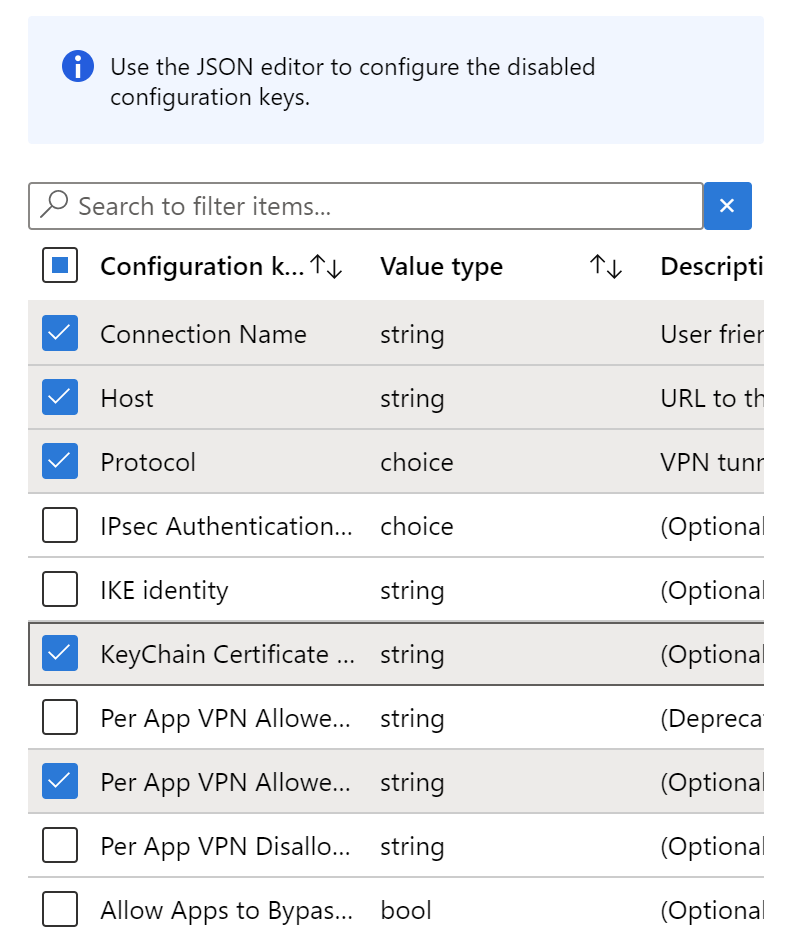

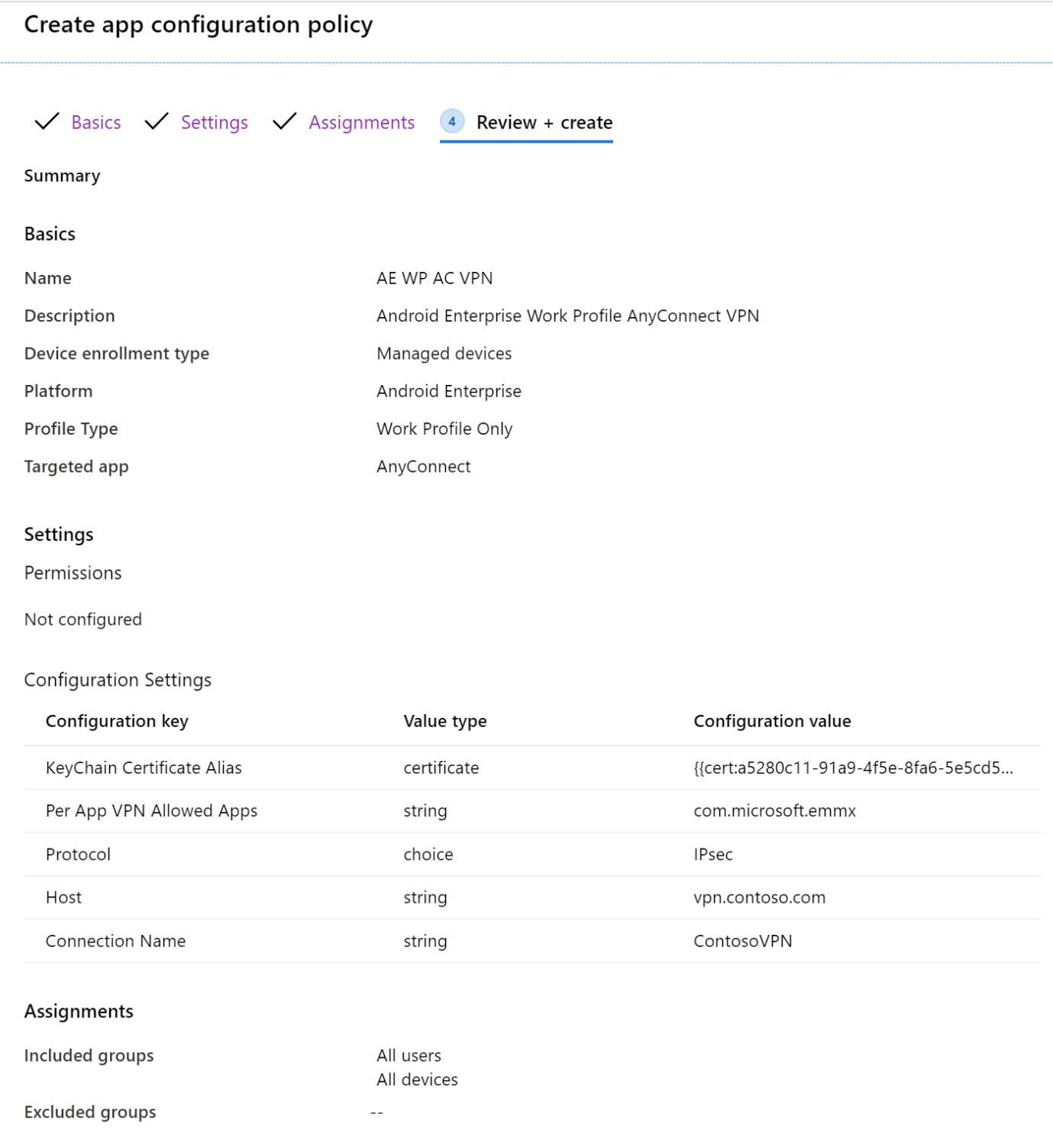

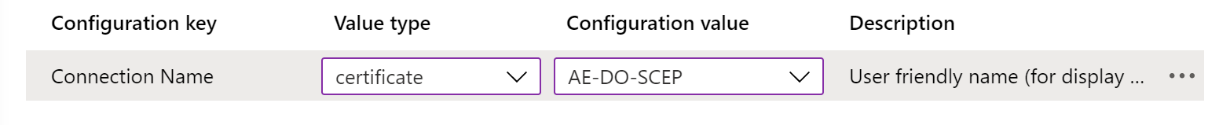

Přidat: Zobrazuje seznam konfiguračních klíčů. Vyberte všechny konfigurační klíče potřebné pro konfiguraci >OK.

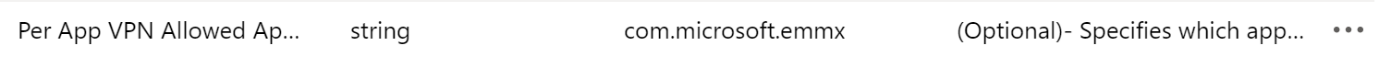

V následujícím příkladu jsme pro síť VPN AnyConnect vybrali minimální seznam, včetně ověřování na základě certifikátů a sítě VPN pro jednotlivé aplikace:

Hodnota konfigurace: Zadejte hodnoty pro konfigurační klíče, které jste vybrali. Mějte na paměti, že názvy klíčů se liší v závislosti na aplikaci klienta VPN, kterou používáte. V klíčích vybraných v našem příkladu:

Povolené aplikace VPN pro jednotlivé aplikace: Zadejte ID balíčků aplikací, které jste shromáždili dříve. Příklad:

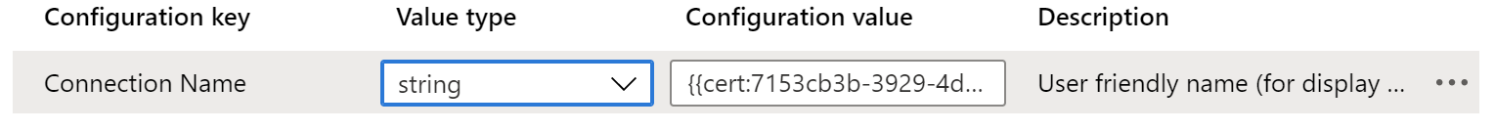

Alias certifikátu řetězce klíčů (volitelné): Změňte typ hodnoty z řetězce na certifikát. Vyberte profil klientského certifikátu, který chcete použít s ověřováním VPN. Příklad:

Protokol: Vyberte protokol tunelu SSL nebo IPsec sítě VPN.

Název připojení: Zadejte popisný název připojení VPN. Uživatelé uvidí tento název připojení na svých zařízeních. Zadejte

ContosoVPNnapříklad .Hostitel: Zadejte adresu URL názvu hostitele pro hlavní směrovač. Zadejte

vpn.contoso.comnapříklad .

Vyberte Další.

V části Přiřazení vyberte skupiny, které chcete přiřadit zásady konfigurace aplikace VPN.

Vyberte Další.

V Zkontrolovat a vytvořit zkontrolujte nastavení. Když vyberete Vytvořit, změny se uloží a zásady se nasadí do vašich skupin. Zásady se také zobrazují v seznamu zásad konfigurace aplikací.

Použití KÓDU JSON

Tuto možnost použijte, pokud nemáte nebo neznáte všechna požadovaná nastavení sítě VPN používaná v návrháři konfigurace. Pokud potřebujete pomoc, obraťte se na dodavatele sítě VPN.

Získání tokenu certifikátu

V těchto krocích vytvořte dočasnou zásadu. Zásady se neuloží. Záměrem je zkopírovat token certifikátu. Tento token použijete při vytváření zásad VPN pomocí JSON (další část).

V Centru pro správu Microsoft Intune vyberteZásady> konfigurace aplikací>Přidat>spravovaná zařízení.

V Základy zadejte následující vlastnosti:

- Název: Zadejte libovolný název. Tato zásada je dočasná a neuloží se.

- Platforma: Vyberte Android Enterprise.

- Typ profilu: Vyberte Pouze pracovní profil v osobním vlastnictví.

- Cílová aplikace: Vyberte klientskou aplikaci VPN, kterou jste přidali dříve.

Vyberte Další.

V nastavení zadejte následující vlastnosti:

Formát nastavení konfigurace: Vyberte Použít návrháře konfigurace.

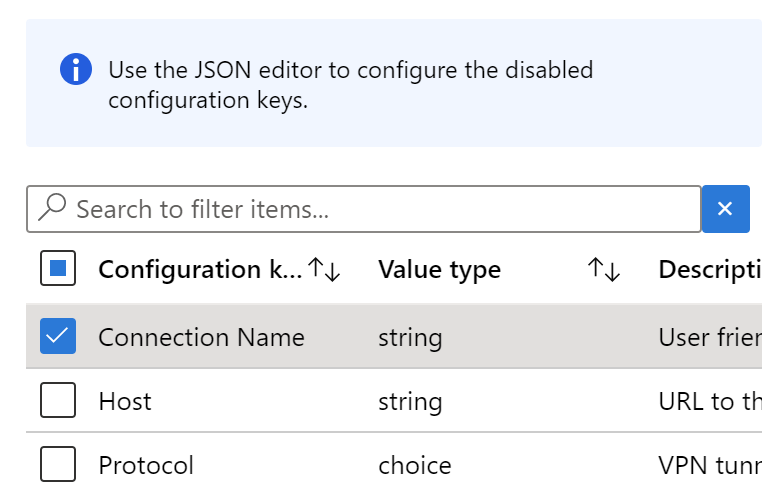

Přidat: Zobrazuje seznam konfiguračních klíčů. Vyberte libovolný klíč s typem hodnotařetězce. Vyberte OK.

Změňte typ hodnoty z řetězce na certifikát. Tento krok umožňuje vybrat správný profil klientského certifikátu, který ověřuje síť VPN:

Okamžitě změňte typ hodnoty zpět na řetězec. Hodnota Konfigurace se změní na token

{{cert:GUID}}:

Zkopírujte a vložte tento token certifikátu do jiného souboru, například do textového editoru.

Zahoďte tuto zásadu. Neukládejte ho. Jediným účelem je zkopírovat a vložit token certifikátu.

Vytvoření zásad SÍTĚ VPN pomocí JSON

V Centru pro správu Microsoft Intune vyberteZásady> konfigurace aplikací>Přidat>spravovaná zařízení.

V Základy zadejte následující vlastnosti:

- Název: Zadejte popisný název zásady. Zásady pojmenujte, abyste je později mohli snadno identifikovat. Dobrým názvem zásady je například zásada konfigurace aplikací: Zásady VPN Cisco AnyConnect ve formátu JSON pro zařízení s pracovním profilem Android Enterprise v celé společnosti.

- Popis: Zadejte popis zásady. Toto nastavení není povinné, ale doporučujeme ho zadat.

- Platforma: Vyberte Android Enterprise.

- Typ profilu: Vaše možnosti:

- Všechny typy profilů: Tato možnost podporuje ověřování pomocí uživatelského jména a hesla. Pokud používáte ověřování na základě certifikátů, tuto možnost nepoužívejte.

- Pouze plně spravovaný, vyhrazený a Corporate-Owned pracovní profil: Tato možnost podporuje ověřování na základě certifikátů a ověřování uživatelských jmen a hesel.

- Pouze pracovní profil v osobním vlastnictví: Tato možnost podporuje ověřování na základě certifikátů a ověřování uživatelských jmen a hesel.

- Cílová aplikace: Vyberte klientskou aplikaci VPN, kterou jste přidali dříve.

Vyberte Další.

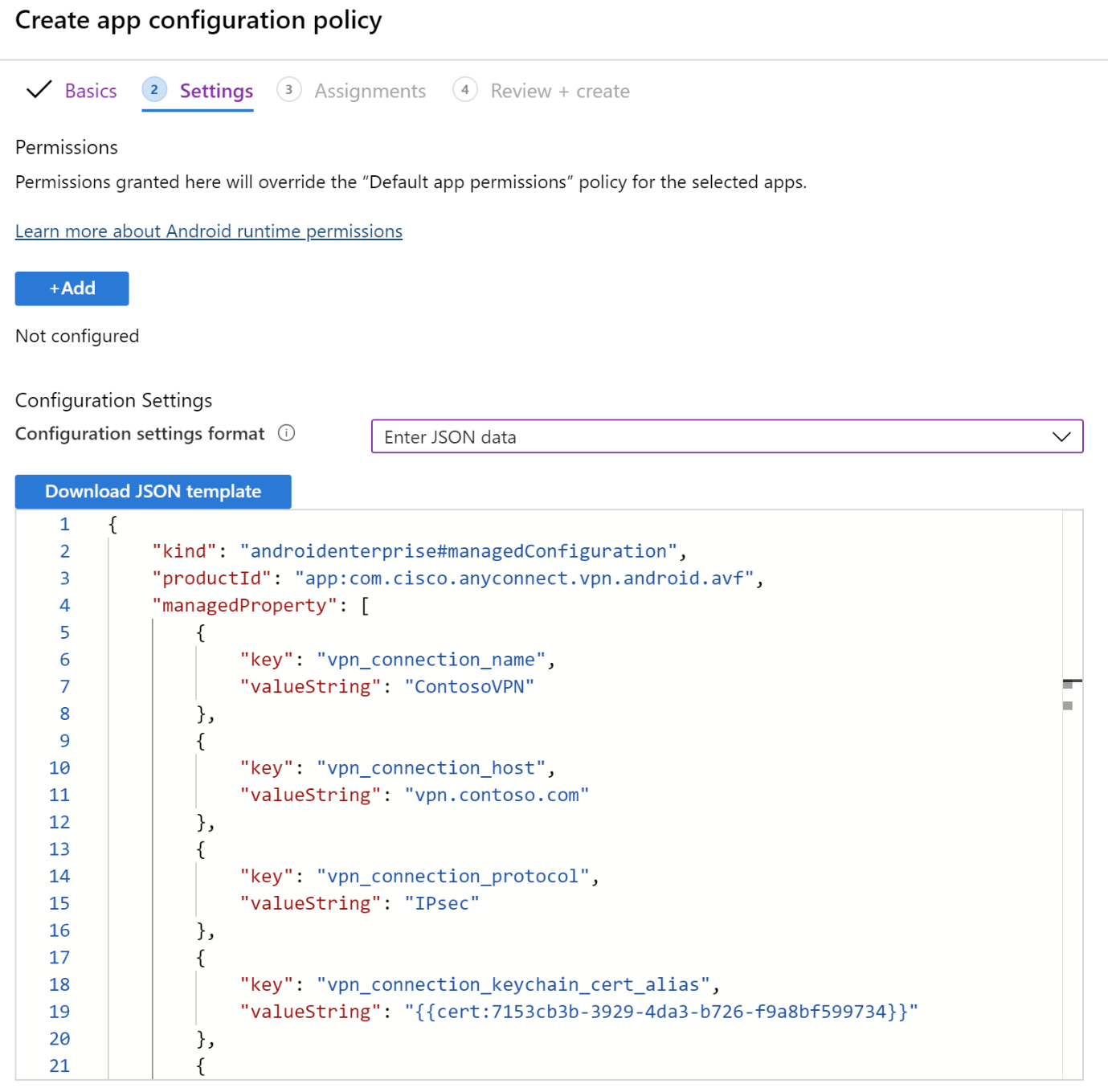

V nastavení zadejte následující vlastnosti:

- Formát nastavení konfigurace: Vyberte Zadat data JSON. Json můžete upravit přímo.

- Stáhnout šablonu JSON: Tuto možnost použijte ke stažení a aktualizaci šablony v libovolném externím editoru. Buďte opatrní s textovými editory, které používají inteligentní uvozovky, protože můžou vytvářet neplatný JSON.

Po zadání hodnot potřebných pro konfiguraci odeberte všechna nastavení, která mají

"STRING_VALUE"neboSTRING_VALUE.

Vyberte Další.

V části Přiřazení vyberte skupiny, které chcete přiřadit zásady konfigurace aplikace VPN.

Vyberte Další.

V Zkontrolovat a vytvořit zkontrolujte nastavení. Když vyberete Vytvořit, změny se uloží a zásady se nasadí do vašich skupin. Zásady se také zobrazují v seznamu zásad konfigurace aplikací.

Příklad JSON pro F5 Access VPN

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

Další informace

- Přidání zásad konfigurace aplikací pro spravovaná zařízení s Androidem Enterprise

- Nastavení zařízení s Androidem Enterprise pro konfiguraci sítě VPN v Intune

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro