Správa zásad šifrování disků pro zařízení s Windows pomocí Intune

Pomocí Intune můžete nakonfigurovat šifrování nástrojem BitLocker na zařízeních, která používají Windows 10 nebo novější, a šifrování osobních dat (PDE) na zařízeních se systémem Windows 11 verze 22H2 nebo novější.

Tip

Některá nastavení bitlockeru vyžadují, aby zařízení měl podporovaný čip TPM.

Pokud chcete nakonfigurovat šifrování na spravovaných zařízeních, použijte jeden z následujících typů zásad:

Zabezpečení > koncových bodů Zásady šifrování Windows. Vyberte si z následujících profilů:

BitLocker – skupina nastavení, která jsou vyhrazená pro konfiguraci nástroje BitLocker. Další informace najdete v tématu o zprostředkovateli CSP nástroje BitLocker.

Šifrování - osobních datŠifrování osobních dat (PDE) se od Nástroje BitLocker liší tím, že místo celých svazků a disků šifruje soubory. PDE se vyskytuje kromě jiných metod šifrování, jako je BitLocker. Na rozdíl od BitLockeru, který vydává šifrovací klíče dat při spuštění, pde neuvolní šifrovací klíče dat, dokud se uživatel nepřihlásí pomocí Windows Hello pro firmy. Další informace najdete v tématu PDE CSP.

Profil konfigurace zařízení pro ochranu koncových bodů pro Nástroj BitLocker. Nastavení BitLockeru jsou jednou z dostupných kategorií nastavení pro ochranu koncových bodů Windows 10/11.

Podívejte se na nastavení nástroje BitLocker, která jsou k dispozici pro Nástroj BitLocker v profilech ochrany koncových bodů ze zásad konfigurace zařízení.

Tip

Intune poskytuje integrovanou sestavu šifrování, která obsahuje podrobnosti o stavu šifrování zařízení na všech spravovaných zařízeních. Po Intune zašifrování zařízení s Windows pomocí nástroje BitLocker můžete při zobrazení sestavy šifrování zobrazit a spravovat obnovovací klíče nástroje BitLocker.

Důležité informace o nástroji BitLocker můžete získat také ze svých zařízení, jak je uvedeno v Microsoft Entra ID.

Důležité

Než nástroj BitLocker povolíte, seznamte se s možnostmi obnovení , které vyhovují potřebám vaší organizace, a naplánujte je. Další informace najdete v tématu Přehled obnovení nástroje BitLocker v dokumentaci k zabezpečení Windows.

Řízení přístupu na základě role pro správu Nástroje BitLocker

Pokud chcete spravovat Nástroj BitLocker v Intune, musí být účtu přiřazena Intune role řízení přístupu na základě role (RBAC), která zahrnuje oprávnění Ke vzdáleným úlohám s právem Otočit klíče bitlockeru (Preview) nastaveným na Ano.

Toto oprávnění a práva můžete přidat ke svým vlastním rolím RBAC nebo můžete použít některou z následujících předdefinovaných rolí RBAC , které toto právo zahrnují:

- Operátor technické podpory

- Správce zabezpečení koncových bodů

Vytvoření a nasazení zásad

K vytvoření preferovaných typů zásad použijte jeden z následujících postupů.

Vytvoření zásad zabezpečení koncového bodu pro Windows

Přihlaste se k Centru pro správu Microsoft 365.

Vyberte Šifrovánídisků> zabezpečení >koncového boduVytvořit zásadu.

Nastavte následující možnosti:

- Platforma: Windows

- Profil: Zvolte bitlocker nebo šifrování osobních dat.

Na stránce Nastavení konfigurace nakonfigurujte nastavení nástroje BitLocker tak, aby vyhovovalo vašim obchodním potřebám.

Vyberte Další.

Na stránce Obor (značky) zvolte Vybrat značky oboru a otevřete podokno Vybrat značky a přiřaďte značky oboru k profilu.

Pokračujte výběrem možnosti Další.

Na stránce Přiřazení vyberte skupiny, které obdrží tento profil. Další informace o přiřazování profilů najdete v tématu Přiřazení profilů uživatelů a zařízení.

Vyberte Další.

Až budete na stránce Zkontrolovat a vytvořit hotovi, zvolte Vytvořit. Nový profil se zobrazí v seznamu, když vyberete typ zásady pro profil, který jste vytvořili.

Vytvoření konfiguračního profilu zařízení pro šifrování Windows

Tip

Následující postup nakonfiguruje Nástroj BitLocker prostřednictvím šablony konfigurace zařízení pro službu Endpoint Protection. Pokud chcete nakonfigurovat šifrování osobních dat, použijte katalog nastavení konfigurace zařízení a kategorii PDE .

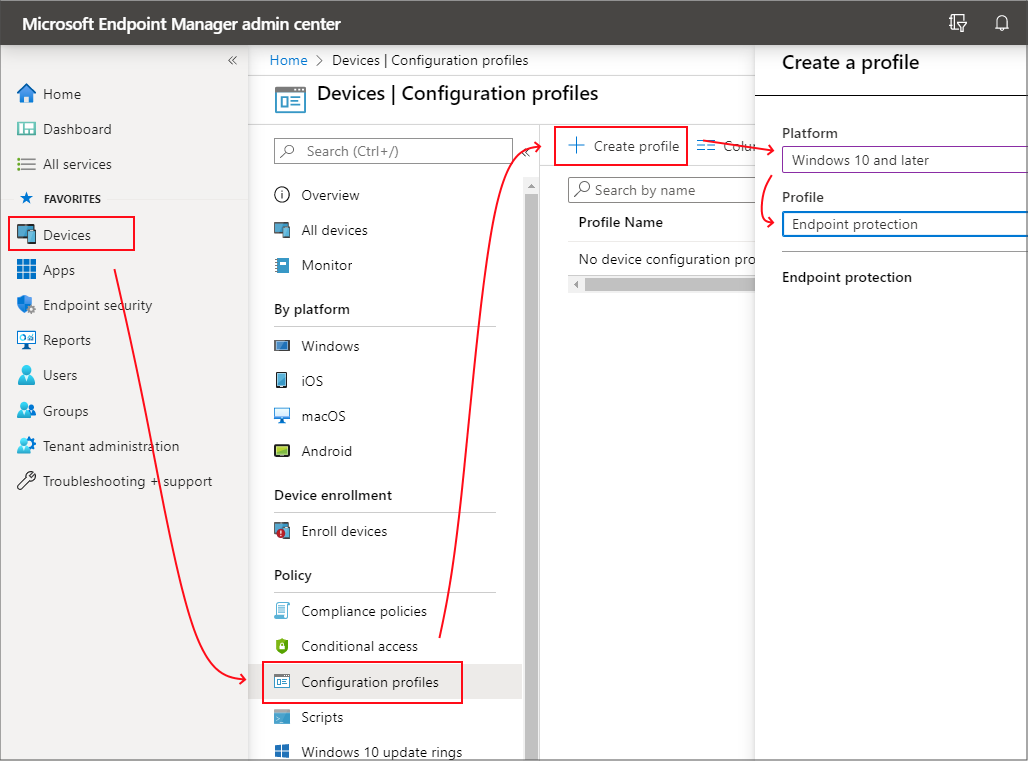

Přihlaste se k Centru pro správu Microsoft 365.

Vyberte Zařízení> Spravovatkonfiguraci>zařízení> Na kartě Zásady vyberte Vytvořit.

Nastavte následující možnosti:

- Platforma: Windows 10 a novější

- Typ profilu: Vyberte Šablony>Endpoint Protection a pak vyberte Vytvořit.

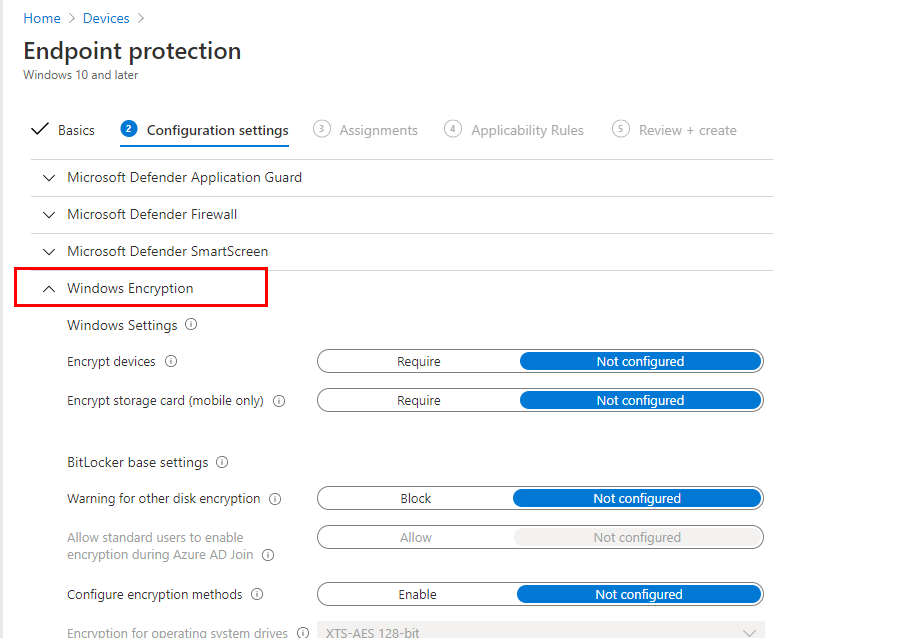

Na stránce Nastavení konfigurace rozbalte položku Šifrování systému Windows.

Nakonfigurujte nastavení nástroje BitLocker tak, aby vyhovovalo vašim obchodním potřebám.

Pokud chcete nástroj BitLocker povolit bezobslužně, přečtěte si článek Tiché povolení nástroje BitLocker na zařízeních, kde najdete další požadavky a konkrétní konfigurace nastavení, které musíte použít.

Pokračujte výběrem možnosti Další.

Dokončete konfiguraci dalších nastavení a pak profil uložte.

Správa nástroje BitLocker

Následující témata vám můžou pomoct spravovat konkrétní úlohy prostřednictvím zásad nástroje BitLocker a spravovat obnovovací klíče:

- Bezobslužné povolení nástroje BitLocker na zařízeních

- Šifrování zaplněný disk vs. využité místo

- Zobrazení podrobností pro obnovovací klíče

- Zobrazení obnovovacích klíčů pro zařízení připojená k tenantovi

- Obměna obnovovacích klíčů nástroje BitLocker

- Prostředí samoobslužných obnovovacích klíčů koncového uživatele

Informace o zařízeních, která přijímají zásady nástroje BitLocker, najdete v tématu Monitorování šifrování disku.

Bezobslužné povolení nástroje BitLocker na zařízeních

Zásadu pro Nástroj BitLocker můžete nakonfigurovat tak, aby automaticky a bezobslužně šifrovali zařízení bez prezentace uživatelského rozhraní koncovému uživateli, a to i v případě, že tento uživatel není na zařízení místním správcem.

Aby zařízení byla úspěšná, musí splňovat následující požadavky na zařízení, přijímat příslušná nastavení pro bezobslužné povolení nástroje BitLocker a nesmí mít nastavení, která vyžadují použití spouštěcího PIN kódu nebo klíče TPM. Použití spouštěcího KÓDU PIN nebo klíče není kompatibilní s tichým šifrováním, protože vyžaduje interakci uživatele.

Požadavky na zařízení

Zařízení musí splňovat následující podmínky, aby mělo nárok na bezobslužné povolení nástroje BitLocker:

- Pokud se koncoví uživatelé přihlásí k zařízením jako správci, musí zařízení používat Windows 10 verze 1803 nebo novější nebo Windows 11.

- Pokud se koncoví uživatelé přihlásí k zařízením jako Standardní uživatelé, musí zařízení používat Windows 10 verze 1809 nebo novější nebo Windows 11.

- Zařízení musí být Microsoft Entra připojené nebo Microsoft Entra hybridně připojené.

- Zařízení musí obsahovat alespoň ČIP TPM (Trusted Platform Module) 1.2.

- Režim BIOS musí být nastavený pouze na nativní UEFI.

Požadovaná nastavení pro bezobslužné povolení nástroje BitLocker

V závislosti na typu zásad, které používáte k tichému povolení nástroje BitLocker, nakonfigurujte následující nastavení. Obě metody spravují nástroj BitLocker prostřednictvím poskytovatelů CSP pro šifrování Windows na zařízeních s Windows.

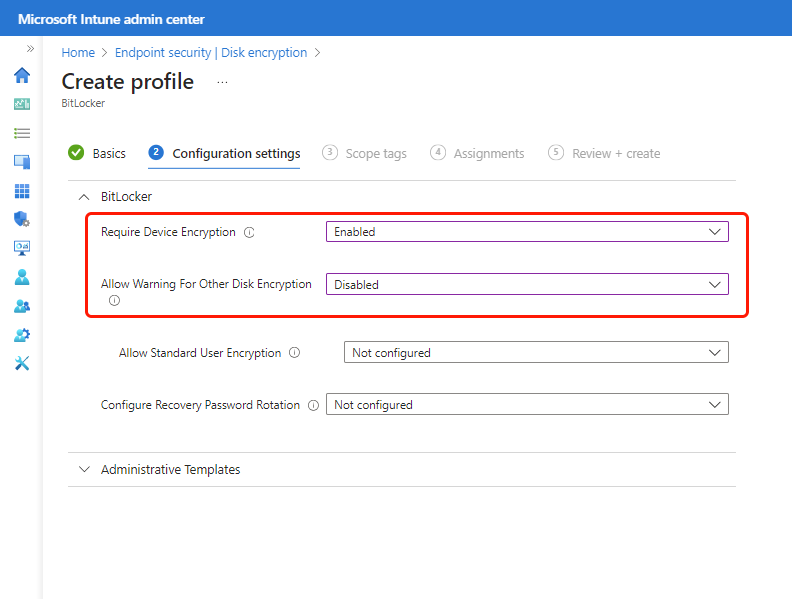

Zásady šifrování disku zabezpečení koncového bodu – V profilu BitLockeru nakonfigurujte následující nastavení:

- Vyžadovat šifrování = zařízeníZpřístupněný

- Povolit upozornění pro jiné šifrování = diskuInvalidní

Kromě dvou požadovaných nastavení zvažte použití možnosti Konfigurace obměna hesel pro obnovení.

Konfigurace zařízení Zásady ochrany koncového bodu – V šabloně služby Endpoint Protection nebo v profilu vlastního nastavení nakonfigurujte následující nastavení:

- Upozornění pro jiné šifrování = diskuBlokovat.

- Povolit standardním uživatelům šifrování během Microsoft Entra připojení = Povolit

- Vytvoření obnovovacího klíče = uživatelemPovolit nebo Nepovolit 256bitový obnovovací klíč

- Vytvoření hesla = pro obnovení uživatelemPovolit nebo vyžadovat 48místné heslo pro obnovení

Kód PIN nebo klíč pro spuštění čipu TPM

Zařízení nesmí být nastavené tak, aby vyžadovalo spouštěcí PIN kód nebo spouštěcí klíč.

Pokud se na zařízení vyžaduje spouštěcí PIN kód nebo spouštěcí klíč ČIPu TPM, BitLocker nemůže na zařízení bezobslužně povolit a vyžaduje interakci od koncového uživatele. Nastavení pro konfiguraci spouštěcího PIN kódu nebo klíče TPM jsou k dispozici v šabloně ochrany koncového bodu i v zásadách nástroje BitLocker. Ve výchozím nastavení tyto zásady tato nastavení nenakonfigurují.

Níže jsou uvedená příslušná nastavení pro každý typ profilu:

Zásady šifrování disku zabezpečení koncového bodu – Nastavení ČIPU TPM se zobrazí až po rozbalení kategorie Šablony pro správu a potom v části Součásti systému > Windows v části Jednotky operačního systému BitLocker Drive Encryption > nastavte Vyžadovat další ověřování při spuštění na Povoleno. Po nakonfigurování jsou pak k dispozici následující nastavení čipu TPM:

Konfigurace spouštěcího klíče a PIN kódu TPM – Nakonfigurujte ho jako Nepovolit spouštěcí klíč a PIN kód s čipem TPM.

Konfigurace spouštěcího PIN kódu TPM – Nakonfigurujte ho jako Nepovolit spouštěcí PIN kód s čipem TPM.

Konfigurace spuštění čipu TPM – Nakonfigurujte tuto možnost jako Povolit čip TPM nebo Vyžadovat ČIP TPM.

Konfigurace spouštěcího klíče TPM – Nakonfigurujte ho jako Nepovolit spouštěcí klíč s čipem TPM.

Zásady konfigurace zařízení – V šabloně ochrany koncového bodu najdete následující nastavení v kategorii Šifrování systému Windows :

- Kompatibilní spuštění čipem TPM – Nakonfigurujte tuto možnost jako Povolit čip TPM nebo Vyžadovat ČIP TPM.

- Kompatibilní spouštěcí PIN kód ČIPU TPM – Nakonfigurujte ho jako Nepovolovat spouštěcí PIN kód s čipem TPM.

- Kompatibilní spouštěcí klíč TPM – Nakonfigurujte ho jako Nepovolit spouštěcí klíč s čipem TPM.

- Kompatibilní spouštěcí klíč a PIN kód TPM – Nakonfigurujte ho jako Nepovolit spouštěcí klíč a PIN kód s čipem TPM.

Upozornění

I když ve výchozím nastavení nastavení čipu TPM nenakonfigurují ani zásady zabezpečení koncového bodu ani zásady konfigurace zařízení, některé verze standardních hodnot zabezpečení pro Microsoft Defender for Endpoint ve výchozím nastavení nakonfigurují jak kompatibilní spouštěcí PIN kód TPM, tak i spouštěcí klíč kompatibilního čipu TPM. Tyto konfigurace můžou blokovat tiché povolení nástroje BitLocker.

Pokud tento směrný plán nasadíte do zařízení, na kterých chcete bezobslužně povolit Nástroj BitLocker, zkontrolujte případné konflikty v konfiguracích standardních hodnot. Pokud chcete odebrat konflikty, překonfigurujte nastavení ve směrných plánech, abyste konflikt odebrali, nebo odeberte příslušná zařízení z příjmu instancí standardních hodnot, které konfigurují nastavení ČIP TPM, která blokují tiché povolení nástroje BitLocker.

Šifrování zaplněný disk vs. využité místo

Tři nastavení určují, jestli je jednotka s operačním systémem šifrovaná jenom šifrováním využitého místa, nebo šifrováním celého disku:

- Jestli hardware zařízení podporuje moderní úsporný režim

- Jestli je pro BitLocker nakonfigurované tiché povolení

- (Upozornění pro šifrování jiného disku = Blokovat nebo Skrýt výzvu k šifrování třetí strany = Ano)

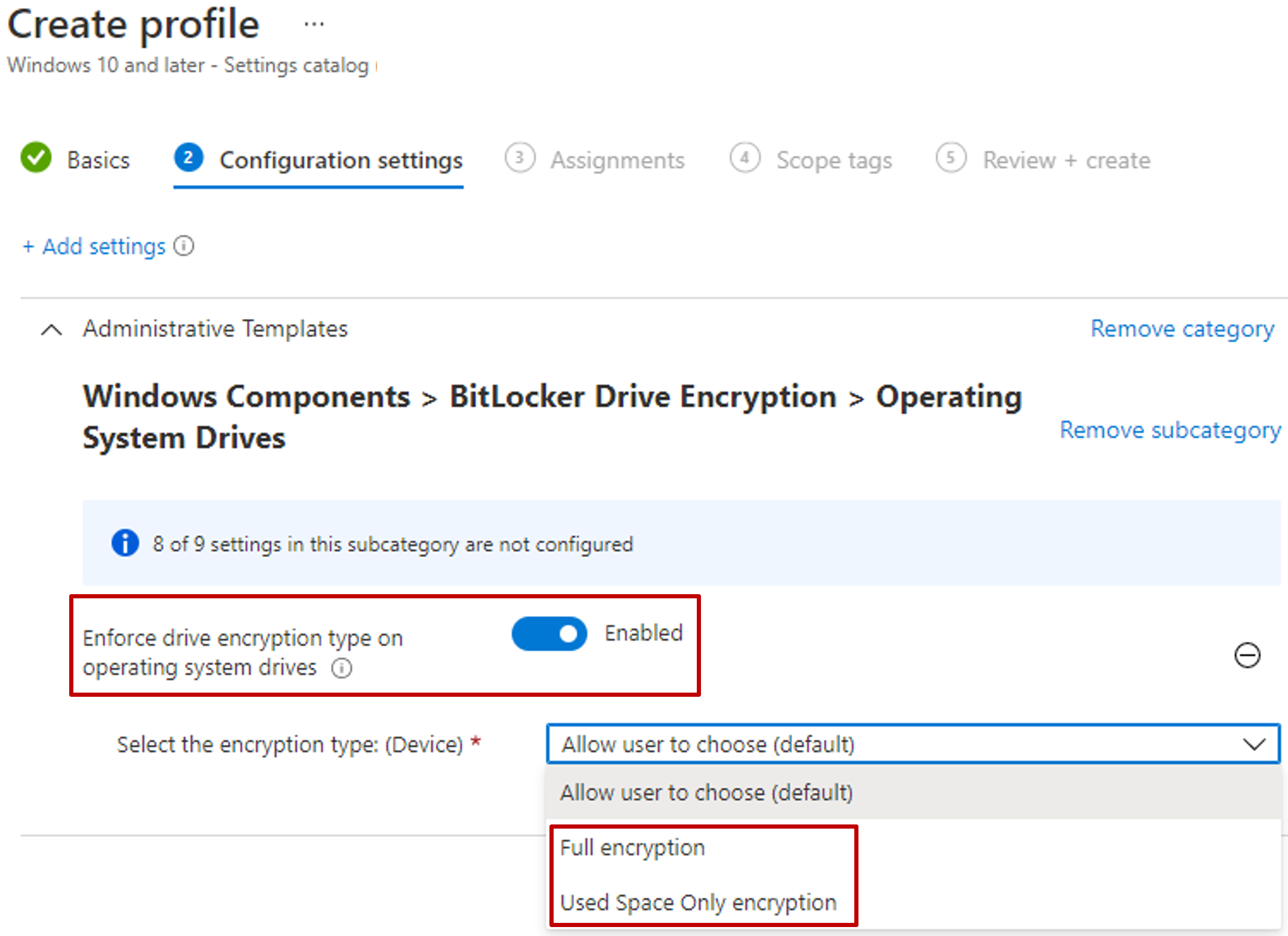

- Konfigurace SystemDrivesEncryptionType

- (Vynutit typ šifrování jednotky na jednotkách operačního systému)

Za předpokladu, že SystemDrivesEncryptionType není nakonfigurovaný, očekává se následující chování. Pokud je na moderním pohotovostním zařízení nakonfigurované bezobslužné povolení, jednotka s operačním systémem se zašifruje pomocí šifrování pouze využitého místa. Při konfiguraci tichého povolení na zařízení, které není schopné moderního pohotovostního režimu, je jednotka s operačním systémem zašifrovaná pomocí šifrování celého disku. Výsledek je stejný bez ohledu na to, jestli používáte zásadu šifrování disku endpoint Security pro BitLocker , nebo profil konfigurace zařízení pro ochranu koncových bodů pro BitLocker. Pokud je vyžadován jiný koncový stav, typ šifrování lze řídit konfigurací SystemDrivesEncryptionType pomocí katalogu nastavení.

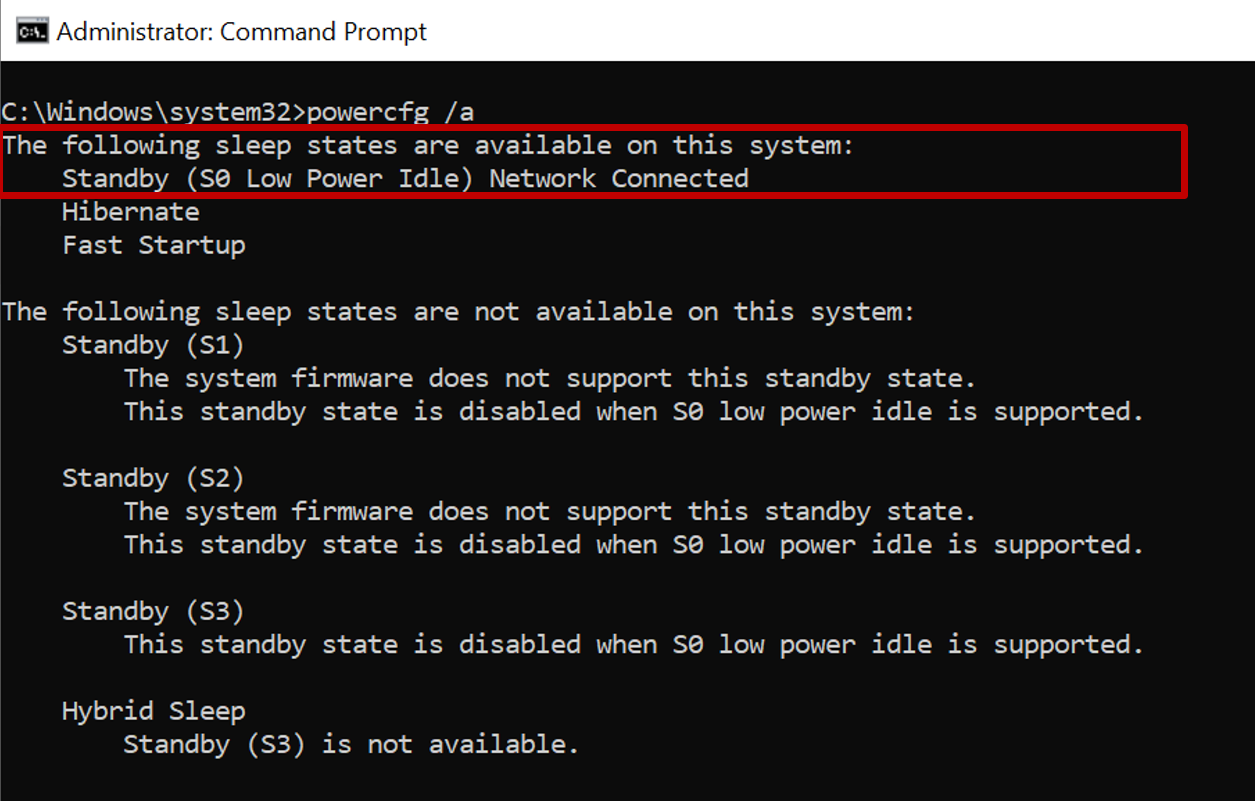

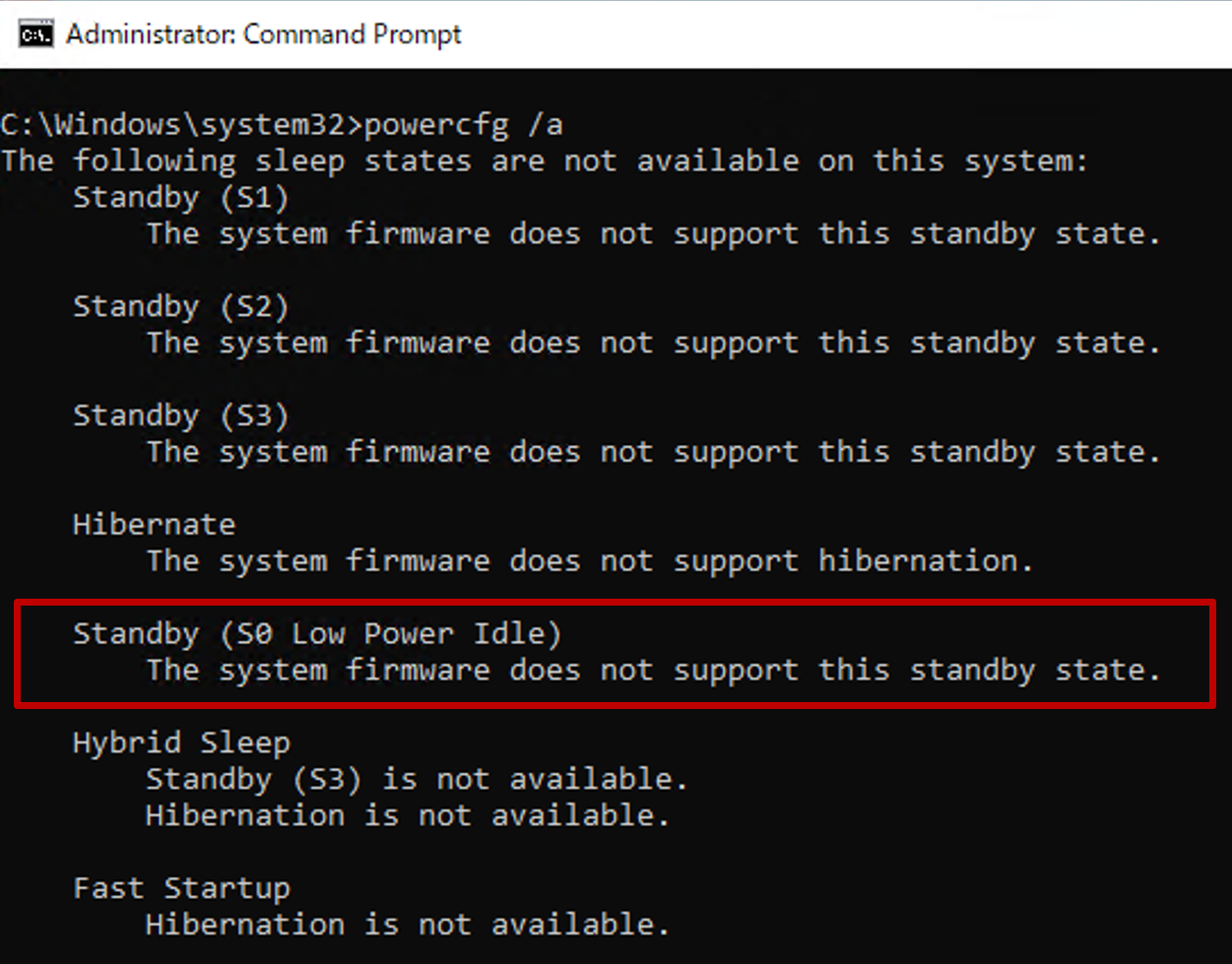

Pokud chcete ověřit, jestli hardware podporuje moderní pohotovostní režim, spusťte z příkazového řádku následující příkaz:

powercfg /a

Pokud zařízení podporuje moderní pohotovostní režim, zobrazuje se, že je k dispozici úsporný režim (S0 Low Power Nečinný) Připojeno k síti.

Pokud zařízení nepodporuje moderní pohotovostní režim, například virtuální počítač, znamená to, že se nepodporuje úsporný režim (S0 Low Power Nečinný) Připojený k síti.

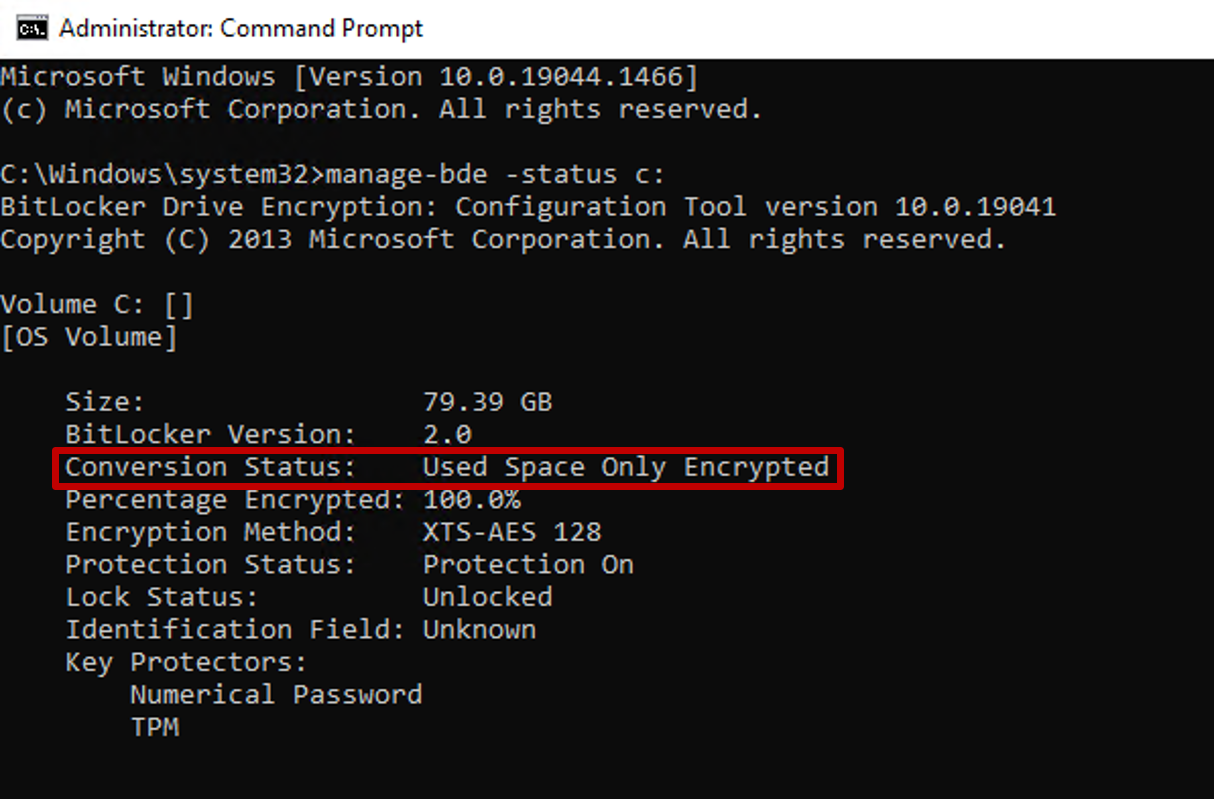

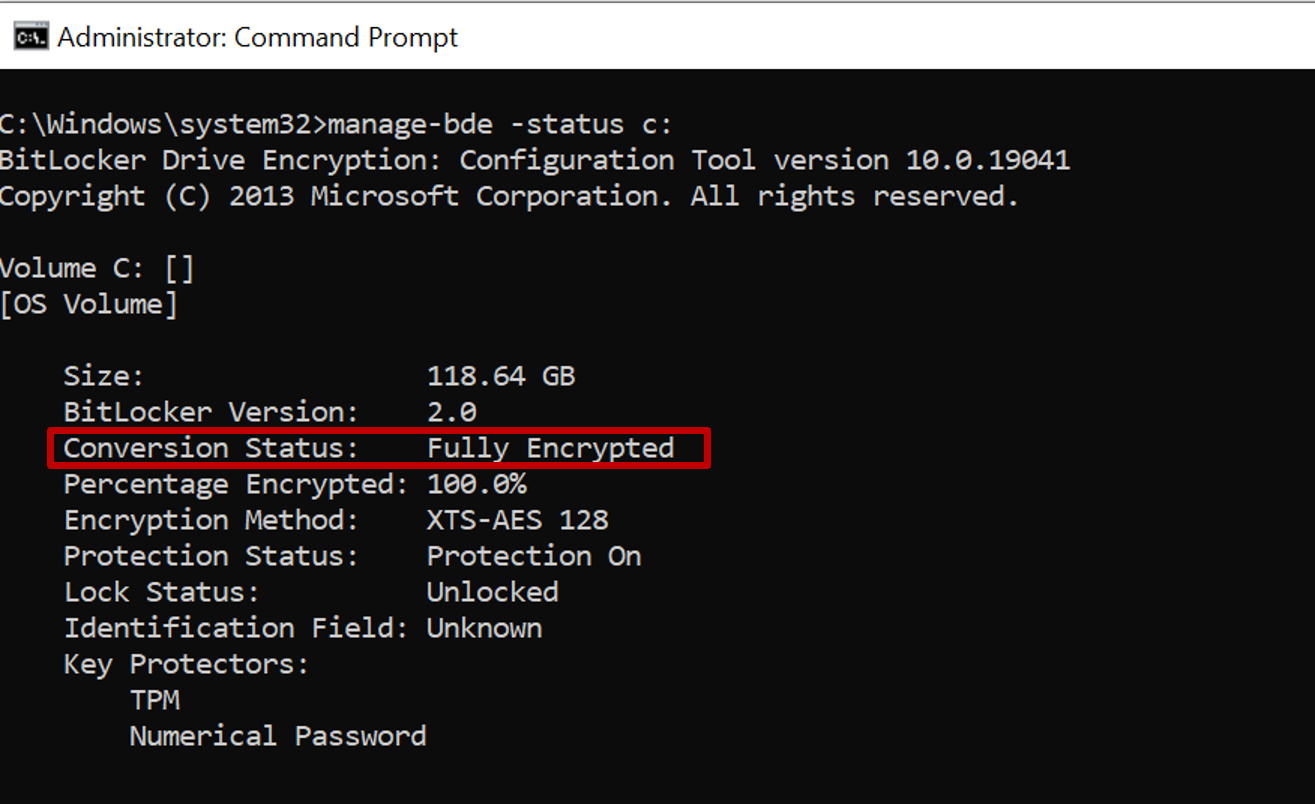

Pokud chcete ověřit typ šifrování, spusťte na příkazovém řádku se zvýšenými oprávněními (správce) následující příkaz:

manage-bde -status c:

Pole Stav převodu odráží typ šifrování jako šifrované pouze využité místo nebo plně šifrované.

Pokud chcete změnit typ šifrování disku mezi úplným šifrováním disku a šifrováním jenom využitého místa, použijte nastavení Vynutit typ šifrování jednotky na jednotkách operačního systému v katalogu nastavení.

Zobrazení podrobností pro obnovovací klíče

Intune poskytuje přístup k uzlu Microsoft Entra nástroje BitLocker, takže můžete zobrazit ID klíčů a obnovovací klíče nástroje BitLocker pro zařízení Windows 10/11 v Centru pro správu Microsoft Intune. Podpora zobrazení obnovovacích klíčů se může rozšířit i na zařízení připojená k tenantovi.

Aby bylo zařízení přístupné, musí mít klíče v úschově pro Microsoft Entra.

Přihlaste se k Centru pro správu Microsoft 365.

Vyberte Zařízení>Všechna zařízení.

V seznamu vyberte zařízení a pak v části Monitorování vyberte Obnovovací klíče.

Stiskněte Zobrazit obnovovací klíč. Výběrem této možnosti se vygeneruje položka protokolu auditu v rámci aktivity KeyManagement.

Pokud jsou klíče dostupné v Microsoft Entra, jsou k dispozici následující informace:

- ID klíče nástroje BitLocker

- Obnovovací klíč nástroje BitLocker

- Typ jednotky

Pokud klíče nejsou v Microsoft Entra, zobrazí se Intune pro toto zařízení nebyl nalezen žádný klíč nástroje BitLocker.

Poznámka

V současné době Microsoft Entra ID podporuje maximálně 200 obnovovacích klíčů nástroje BitLocker na zařízení. Pokud dosáhnete tohoto limitu, tiché šifrování selže kvůli selhání zálohování obnovovacích klíčů před spuštěním šifrování na zařízení.

Informace o nástroji BitLocker získáte pomocí zprostředkovatele konfiguračních služeb bitlockeru (CSP). BitLocker CSP se podporuje v Windows 10 verze 1703 a novější, Windows 10 Pro verze 1809 a novější a Windows 11.

Správci IT musí mít v rámci Microsoft Entra ID konkrétní oprávnění, aby mohli zobrazit obnovovací klíče bitlockeru zařízení: microsoft.directory/bitlockerKeys/key/read. V rámci Microsoft Entra ID existují některé role, které jsou součástí tohoto oprávnění, včetně správce cloudových zařízení, správce helpdesku atd. Další informace o tom, které Microsoft Entra role mají jaká oprávnění, najdete v tématu Microsoft Entra předdefinovaných rolí.

Auditují se všechny přístupy k obnovovacím klíčům nástroje BitLocker. Další informace o položkách protokolu auditu najdete v tématu Azure Portal protokoly auditu.

Poznámka

Pokud odstraníte Intune objekt pro Microsoft Entra připojené zařízení chráněné bitlockerem, aktivuje odstranění synchronizaci Intune zařízení a odebere ochranu klíčů pro svazek operačního systému. Odebrání ochrany klíčem ponechá nástroj BitLocker na daném svazku v pozastaveném stavu. To je nezbytné, protože informace o obnovení nástroje BitLocker pro Microsoft Entra připojená zařízení jsou připojena k objektu počítače Microsoft Entra a jejich odstranění může způsobovat, že se nebudete moct zotavit z události obnovení nástroje BitLocker.

Zobrazení obnovovacích klíčů pro zařízení připojená k tenantovi

Když použijete scénář připojení tenanta, Microsoft Intune může zobrazit data obnovovacího klíče pro zařízení připojená k tenantovi.

Aby bylo možné podporovat zobrazení obnovovacích klíčů pro zařízení připojená k tenantovi, musí vaše Configuration Manager lokality používat verzi 2107 nebo novější. Pro lokality, které používají 2107, musíte nainstalovat kumulativní aktualizaci, aby podporovala zařízení připojená k Microsoft Entra: Viz KB11121541.

Pokud chcete zobrazit obnovovací klíče, váš účet Intune musí mít Intune oprávnění RBAC k zobrazení klíčů Nástroje BitLocker a musí být přidružený k místnímu uživateli, který má související oprávnění pro Configuration Manager role kolekce s oprávněním > číst obnovovací klíč Nástroje BitLocker. Další informace najdete v tématu Konfigurace správy na základě rolí pro Configuration Manager.

Obměna obnovovacích klíčů nástroje BitLocker

Pomocí akce Intune zařízení můžete vzdáleně otočit obnovovací klíč nástroje BitLocker zařízení, které běží Windows 10 verzi 1909 nebo novější a Windows 11.

Požadavky

Zařízení musí splňovat následující požadavky, aby podporovala obměnu obnovovacího klíče nástroje BitLocker:

Zařízení musí používat Windows 10 verze 1909 nebo novější nebo Windows 11

Microsoft Entra připojená a Microsoft Entra hybridní zařízení musí mít povolenou podporu obměně klíčů prostřednictvím konfigurace zásad nástroje BitLocker:

- Obměně hesla pro obnovení řízená klientem pro povolení rotace na zařízeních připojených k Microsoft Entra nebo Povolení rotace na Microsoft Entra ID a Microsoft Entra připojených hybridně připojených zařízeních

- Uložení informací o obnovení nástroje BitLocker do Microsoft Entra ID na Povoleno

- Uložení informací o obnovení v Microsoft Entra ID před povolením bitlockeru na povinné

Informace o nasazeních a požadavcích nástroje BitLocker najdete v grafu porovnání nasazení nástroje BitLocker.

Obměna obnovovacího klíče nástroje BitLocker

Přihlaste se k Centru pro správu Microsoft 365.

Vyberte Zařízení>Všechna zařízení.

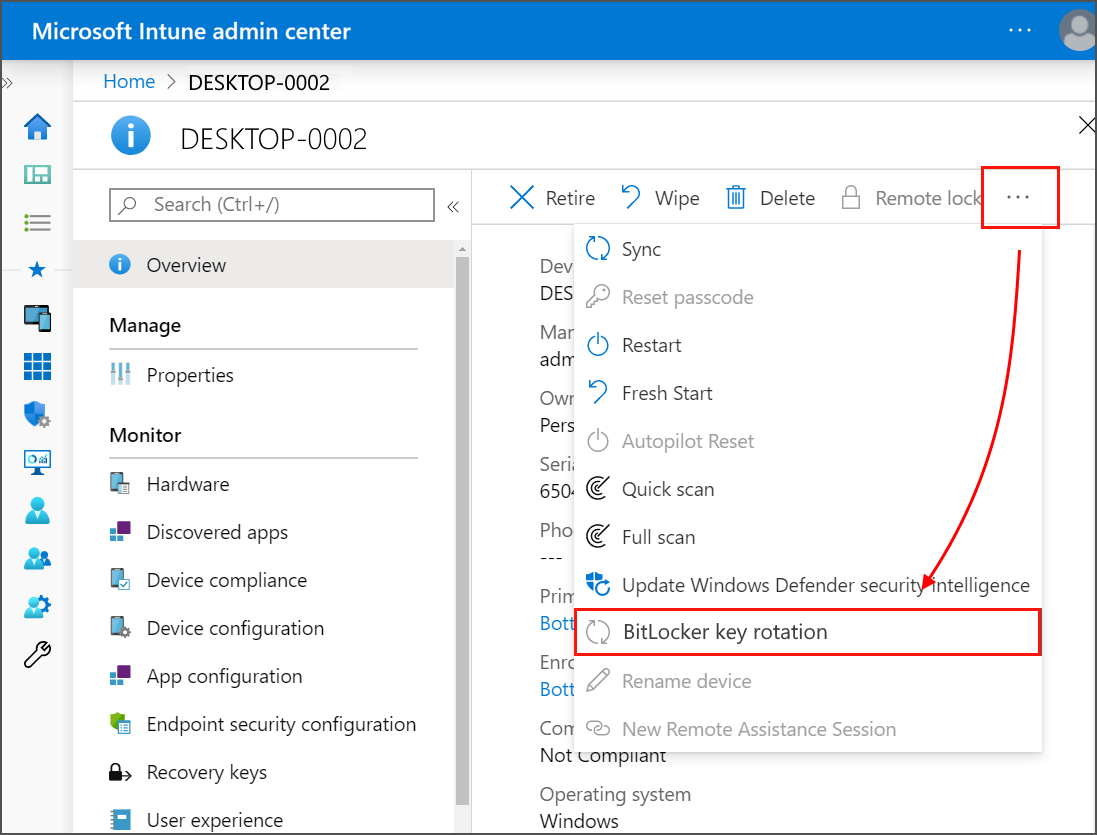

V seznamu zařízení, která spravujete, vyberte zařízení a pak vyberte vzdálenou akci obměně klíčů nástroje BitLocker . Pokud by tato možnost měla být dostupná, ale není viditelná, vyberte tři tečky (...) a pak obměně klíče nástroje BitLocker.

Na stránce Přehled zařízení vyberte obměně klíčů nástroje BitLocker. Pokud tuto možnost nevidíte, vyberte tři tečky (...), aby se zobrazily všechny možnosti, a pak vyberte vzdálenou akci zařízení pro obměně klíčů nástroje BitLocker .

Samoobslužné obnovovací klíče

Aby mohli koncoví uživatelé získat obnovovací klíče bez volání na helpdesk společnosti, Intune umožňuje koncovým uživatelům samoobslužné scénáře prostřednictvím aplikace Portál společnosti.

I když Intune pomáhá nakonfigurovat zásady pro definování úschovy obnovovacích klíčů nástroje BitLocker, tyto klíče se ukládají v rámci ENTRA ID. Toto jsou funkce v rámci Entra ID, které jsou užitečné při použití samoobslužného přístupu k obnovovacímu klíči BitLockeru pro koncové uživatele.

Přepínač v rámci celého tenanta, který zabraňuje přístupu k obnovovacímu klíči pro uživatele bez oprávnění správce: Toto nastavení určuje, jestli uživatelé můžou k obnovení klíčů nástroje BitLocker použít samoobslužnou službu. Výchozí hodnota je Ne, což umožňuje všem uživatelům obnovit klíče nástroje BitLocker. Možnost Ano omezuje uživatele, kteří nejsou správci, aby viděli klíče nástroje BitLocker pro svá vlastní zařízení, pokud nějaké existují. Další informace o tomto ovládacím prvku najdete v ID Entra.

Auditování přístupu k obnovovacímu klíči: Protokoly auditu na portálu Id Entra zobrazují historii aktivit v rámci tenanta. Všechny přístupy k obnovovacím klíčům uživatelů prostřednictvím webu Portál společnosti se zaprotokolují do protokolů auditu v kategorii Správa klíčů jako typ aktivity Čtení klíče nástroje BitLocker. Zaprotokoluje se také hlavní název uživatele a další informace, jako je ID klíče. Další informace o protokolech auditu najdete v id Entra.

Entra Zásady podmíněného přístupu, které vyžadují, aby vyhovující zařízení přistupovat k obnovovacímu klíči BitLockeru: Pomocí zásad podmíněného přístupu (CA) můžete omezit přístup k určitým podnikovým prostředkům, pokud zařízení nevyhovuje nastavení Vyžadovat zařízení dodržující předpisy. Pokud je tato možnost nastavená v rámci vaší organizace a zařízení nesplňuje požadavky na dodržování předpisů nakonfigurované v zásadách dodržování předpisů Intune, nedá se toto zařízení použít pro přístup k obnovovacímu klíči nástroje BitLocker, protože se považuje za podnikový prostředek, ke kterému má přístup řízený certifikační autoritou.

Další kroky

- Správa zásad FileVault

- Monitorování šifrování disku

- Řešení potíží se zásadami nástroje BitLocker

- Známé problémy s vynucováním zásad nástroje BitLocker s využitím Intune

- Správa Nástroje BitLocker pro podniky v dokumentaci k zabezpečení Windows

- Přehled šifrování osobních dat

- Samoobslužné scénáře pro koncového uživatele prostřednictvím aplikace Portál společnosti