Provádění akcí odezvy na zařízení

Platí pro:

Důležité

Některé informace v tomto článku se týkají předvydaného produktu, který může být před komerčním vydáním podstatně změněn. Společnost Microsoft neposkytuje na zde uvedené informace žádné záruky, vyjádřené ani předpokládané.

Rychle reagujte na zjištěné útoky izolováním zařízení nebo shromážděním balíčku pro šetření. Po provedení akce na zařízeních můžete zkontrolovat podrobnosti o aktivitě v Centru akcí.

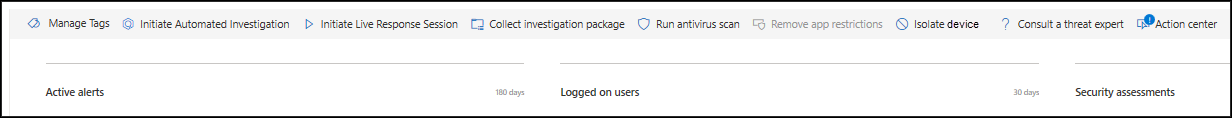

Akce odpovědi se spouští v horní části stránky konkrétního zařízení a zahrnují:

- Správa značek

- Zahájení automatizovaného vyšetřování

- Zahájení živé relace odpovědi

- Získání balíčku prověřování

- Spuštění antivirové kontroly

- Omezení spuštění aplikace

- Izolace zařízení

- Obsahují zařízení.

- Konzultace s odborníkem na kybernetické hrozby

- Centrum akcí

Důležité

Defender for Endpoint Plan 1 zahrnuje pouze následující akce ruční odpovědi:

- Spuštění antivirové kontroly

- Izolace zařízení

- Zastavení a umístění souboru do karantény

- Přidejte indikátor pro blokování nebo povolení souboru.

Microsoft Defender pro firmy v tuto chvíli nezahrnuje akci "Zastavit a umístit soubor do karantény".

Vaše předplatné musí zahrnovat Defender for Endpoint Plan 2, aby bylo k dispozici všechny akce odpovědi popsané v tomto článku.

Stránky zařízení najdete v některém z následujících zobrazení:

- Fronta upozornění – Vyberte název zařízení vedle ikony zařízení ve frontě upozornění.

- Seznam zařízení – v seznamu zařízení vyberte nadpis názvu zařízení.

- Vyhledávací pole – v rozevírací nabídce vyberte Zařízení a zadejte název zařízení.

Důležité

Informace o dostupnosti a podpoře jednotlivých akcí odpovědi najdete v podporovaných nebo minimálních požadavcích na operační systém, které najdete v jednotlivých funkcích.

Správa značek

Přidejte nebo spravujte značky, abyste vytvořili přidružení logické skupiny. Značky zařízení podporují správné mapování sítě, což umožňuje připojit různé značky k zachycení kontextu a umožnit dynamické vytváření seznamů v rámci incidentu.

Další informace o označování zařízení najdete v tématu Vytvoření a správa značek zařízení.

Zahájení automatizovaného vyšetřování

V případě potřeby můžete na zařízení zahájit nové automatizované šetření pro obecné účely. Během vyšetřování se všechny další výstrahy vygenerované ze zařízení přidají do probíhajícího automatizovaného vyšetřování, dokud se šetření nedokončí. Pokud se navíc stejná hrozba zobrazí na jiných zařízeních, přidají se tato zařízení do vyšetřování.

Další informace o automatizovaných šetřeních najdete v tématu Přehled automatizovaných šetření.

Zahájení živé relace odpovědí

Živá odezva je funkce, která umožňuje okamžitý přístup k zařízení pomocí připojení vzdáleného prostředí. Získáte tak možnost provádět hloubkové šetření a okamžitě reagovat na zjištěné hrozby v reálném čase.

Živá reakce je navržená tak, aby zlepšila vyšetřování tím, že umožňuje shromažďovat forenzní data, spouštět skripty, odesílat podezřelé entity k analýze, opravovat hrozby a aktivně vyhledávat nově vznikající hrozby.

Další informace o živé odezvě najdete v tématu Zkoumání entit na zařízeních pomocí živé odpovědi.

Shromáždění balíčku pro šetření ze zařízení

V rámci procesu šetření nebo odpovědi můžete ze zařízení shromáždit balíček pro šetření. Shromážděním balíčku pro šetření můžete identifikovat aktuální stav zařízení a dále porozumět nástrojům a technikám, které útočník používá.

Stažení balíčku (soubor Zip) a prozkoumání událostí, ke kterým došlo na zařízení:

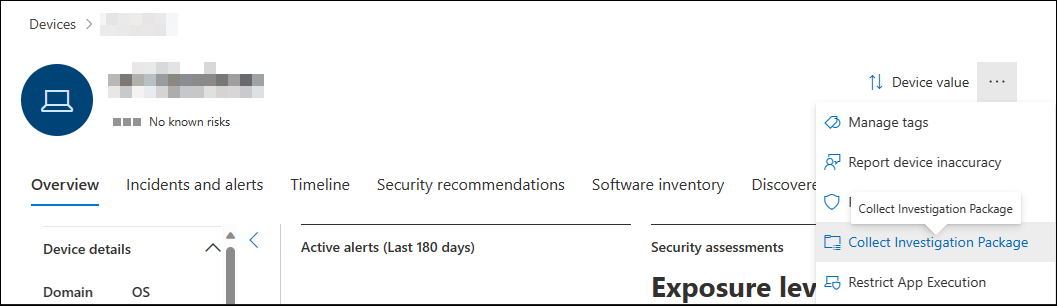

V řádku akcí odpovědí v horní části stránky zařízení vyberte Shromáždit balíček šetření .

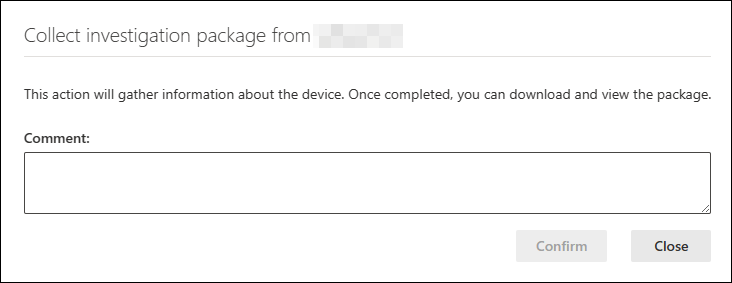

Do textového pole zadejte, proč chcete tuto akci provést. Vyberte Potvrdit.

Soubor ZIP se stáhne.

Alternativní kroky:

V části akce odpovědi na stránce zařízení vyberte Shromáždit balíček šetření.

Přidejte komentáře a vyberte Potvrdit.

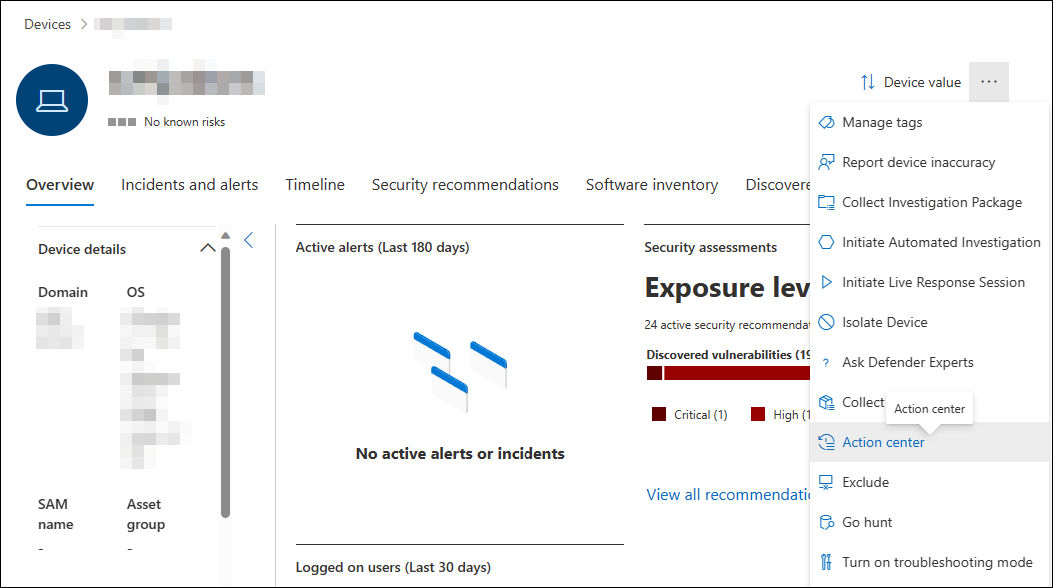

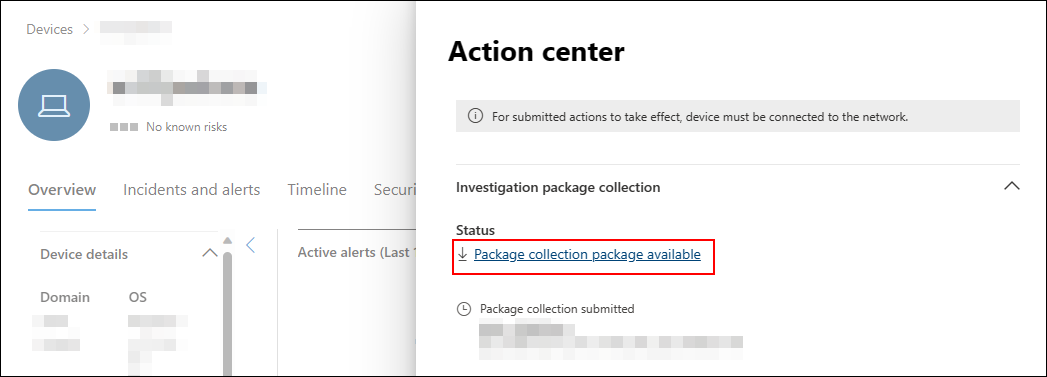

V části akce odpovědí na stránce zařízení vyberte Centrum akcí .

Kliknutím na balíček Kolekce balíčků, který je k dispozici , stáhněte balíček kolekce.

Pro zařízení s Windows balíček obsahuje následující složky:

Složka Popis Automatické spuštění Obsahuje sadu souborů, které představují obsah registru známého vstupního bodu automatického spuštění (ASEP), který pomáhá identifikovat trvalost útočníka v zařízení. POZNÁMKA: Pokud se klíč registru nenajde, soubor bude obsahovat následující zprávu: CHYBA: Systém nemohl najít zadaný klíč nebo hodnotu registru.Nainstalované programy Tento .CSV soubor obsahuje seznam nainstalovaných programů, které vám můžou pomoct zjistit, co je aktuálně na zařízení nainstalované. Další informace najdete v tématu Win32_Product třída. Síťová připojení Tato složka obsahuje sadu datových bodů souvisejících s informacemi o připojení, které můžou pomoct při identifikaci připojení k podezřelým adresám URL, infrastruktuře příkazů a řízení útočníka (C&C), případnému laterálnímu pohybu nebo vzdáleným připojením. - ActiveNetConnections.txt: Zobrazí statistiky protokolu a aktuální síťová připojení TCP/IP. Poskytuje možnost hledat podezřelé připojení vytvořené procesem.

- Arp.txt: Zobrazí aktuální tabulky mezipaměti protokolu ARP (Address Resolution Protocol) pro všechna rozhraní. Mezipaměť ARP může odhalit další hostitele v síti, které byly ohroženy, nebo podezřelé systémy v síti, které by mohly být použity ke spuštění interního útoku.

- DnsCache.txt: Zobrazí obsah mezipaměti překladače klienta DNS, která zahrnuje jak položky předem načtené z místního souboru Hosts, tak všechny nedávno získané záznamy prostředků pro dotazy na názvy přeložené počítačem. To může pomoct při identifikaci podezřelých připojení.

- IpConfig.txt: Zobrazí úplnou konfiguraci protokolu TCP/IP pro všechny adaptéry. Adaptéry můžou představovat fyzická rozhraní, například nainstalované síťové adaptéry, nebo logická rozhraní, jako jsou telefonická připojení.

- FirewallExecutionLog.txt a pfirewall.log

POZNÁMKA: Soubor pfirewall.log musí existovat ve složce %windir%\system32\logfiles\firewall\pfirewall.log, takže bude součástí balíčku pro šetření. Další informace o vytvoření souboru protokolu brány firewall najdete v tématu Konfigurace brány firewall v programu Windows Defender s protokolem rozšířeného zabezpečení.Předběžné načtení souborů Soubory Windows Prefetch jsou navrženy tak, aby urychlily proces spuštění aplikace. Dá se použít ke sledování všech souborů nedávno použitých v systému a k vyhledání trasování aplikací, které mohly být odstraněny, ale stále se nacházejí v seznamu souborů předběžného načtení. - Složka předběžného načtení: Obsahuje kopii souborů předběžného načtení z

%SystemRoot%\Prefetch. POZNÁMKA: Pro zobrazení souborů předběžného načtení doporučujeme stáhnout prohlížeč souborů před načtením. - PrefetchFilesList.txt: Obsahuje seznam všech zkopírovaných souborů, které lze použít ke sledování, jestli nedošlo k selhání kopírování do složky předběžného načtení.

Procesy Obsahuje .CSV soubor se seznamem spuštěných procesů a umožňuje identifikovat aktuální procesy spuštěné na zařízení. To může být užitečné při identifikaci podezřelého procesu a jeho stavu. Naplánované úkoly Obsahuje soubor .CSV se seznamem naplánovaných úloh, který lze použít k identifikaci rutin automaticky prováděných na vybraném zařízení a hledání podezřelého kódu, který byl nastaven tak, aby se spouštěl automaticky. Protokol událostí zabezpečení Obsahuje protokol událostí zabezpečení, který obsahuje záznamy aktivit přihlášení nebo odhlášení nebo jiné události související se zabezpečením určené zásadami auditování systému. POZNÁMKA: Otevřete soubor protokolu událostí pomocí Prohlížeče událostí.Služby Obsahuje .CSV soubor se seznamem služeb a jejich stavů. Relace protokolu SMB (Windows Server Message Block) Seznamy sdílený přístup k souborům, tiskárnám a sériovým portům a různé komunikaci mezi uzly v síti. To může pomoct identifikovat exfiltraci dat nebo laterální pohyb. Obsahuje soubory pro SMBInboundSessions a SMBOutboundSession.

POZNÁMKA: Pokud neexistují žádné relace (příchozí nebo odchozí), získáte textový soubor s informacemi o tom, že se nenašly žádné relace SMB.Systémové informace Obsahuje SystemInformation.txt soubor se seznamem systémových informací, jako jsou verze operačního systému a síťové karty. Dočasné adresáře Obsahuje sadu textových souborů se seznamem souborů umístěných v %Temp% pro každého uživatele v systému. To může pomoct sledovat podezřelé soubory, které útočník mohl vyhodit do systému.

POZNÁMKA: Pokud soubor obsahuje následující zprávu: "Systém nemůže najít zadanou cestu", znamená to, že pro tohoto uživatele neexistuje žádný dočasný adresář a může to být proto, že se uživatel nepřihlašoval k systému.Uživatelé a Skupiny Poskytuje seznam souborů, které představují skupinu a její členy. WdSupportLogs Poskytuje MpCmdRunLog.txt a MPSupportFiles.cab POZNÁMKA: Tato složka se vytvoří jenom v Windows 10 verze 1709 nebo novější s kumulativní aktualizací z února 2020 nebo novější nainstalovanou:CollectionSummaryReport.xls Tento soubor je souhrnem kolekce balíčků šetření, obsahuje seznam datových bodů, příkaz použitý k extrakci dat, stav spuštění a kód chyby v případě selhání. Pomocí této sestavy můžete sledovat, jestli balíček obsahuje všechna očekávaná data, a zjistit, jestli nedošlo k nějakým chybám. Balíčky kolekcí pro zařízení s macOS a Linuxem obsahují následující:

Objekt macOS Linux Aplikace Seznam všech nainstalovaných aplikací Neuplatňuje se Diskový svazek - Množství volného místa

- Seznam všech připojených diskových svazků

- Seznam všech oddílů

- Množství volného místa

- Seznam všech připojených diskových svazků

- Seznam všech oddílů

Soubor Seznam všech otevřených souborů s odpovídajícími procesy používajícími tyto soubory Seznam všech otevřených souborů s odpovídajícími procesy používajícími tyto soubory Historie Historie prostředí Neuplatňuje se Moduly jádra Všechny načtené moduly Neuplatňuje se Síťová připojení - Aktivní připojení

- Aktivní naslouchající připojení

- Tabulka protokolu ARP

- Pravidla brány firewall

- Konfigurace rozhraní

- Nastavení proxy serveru

- Nastavení sítě VPN

- Aktivní připojení

- Aktivní naslouchající připojení

- Tabulka protokolu ARP

- Pravidla brány firewall

- Seznam IP adres

- Nastavení proxy serveru

Procesy Seznam všech spuštěných procesů Seznam všech spuštěných procesů Služby a naplánované úlohy - Certifikáty

- Konfigurační profily

- Informace o hardwaru

- Podrobnosti o procesoru

- Informace o hardwaru

- Informace o operačním systému

Informace o zabezpečení systému - Informace o integritě rozhraní EFI (Extensible Firmware Interface)

- Stav brány firewall

- Informace o nástroji pro odstranění malwaru (MRT)

- Stav ochrany integrity systému (SIP)

Neuplatňuje se Uživatelé a skupiny - Historie přihlášení

- Sudoers

- Historie přihlášení

- Sudoers

Spuštění kontroly Microsoft Defender antivirové ochrany na zařízeních

V rámci procesu vyšetřování nebo reakce můžete vzdáleně zahájit antivirovou kontrolu, která vám pomůže identifikovat a napravit malware, který se může na napadeném zařízení vyskytovat.

Důležité

- Tato akce je podporovaná pro macOS a Linux pro klienta verze 101.98.84 a vyšší. Ke spuštění akce můžete použít také živou odpověď. Další informace o živé odezvě najdete v tématu Zkoumání entit na zařízeních pomocí živé odpovědi.

- Kontrola Microsoft Defender Antivirus může běžet společně s dalšími antivirovými řešeními bez ohledu na to, jestli je Microsoft Defender Antivirus aktivním antivirovým řešením nebo ne. Microsoft Defender Antivirus může být v pasivním režimu. Další informace najdete v tématu Microsoft Defender kompatibilita antivirové ochrany.

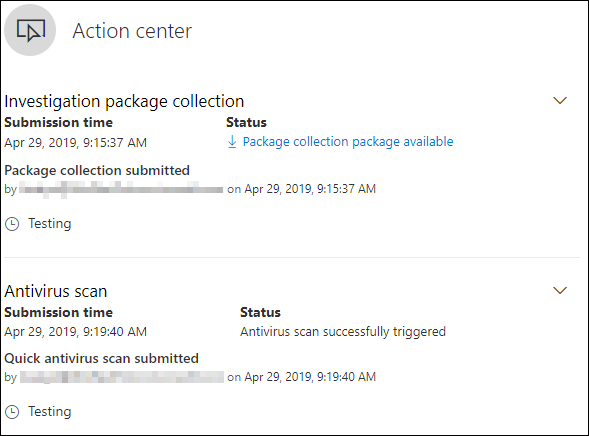

Pokud jste vybrali Možnost Spustit antivirovou kontrolu, vyberte typ kontroly, který chcete spustit (rychlý nebo úplný), a před potvrzením kontroly přidejte komentář.

V Centru akcí se zobrazí informace o kontrole a časová osa zařízení bude obsahovat novou událost, která odráží odeslání akce kontroly na zařízení. Microsoft Defender Upozornění antivirové ochrany budou odrážet všechny detekce, které se během kontroly objeví.

Poznámka

Při aktivaci kontroly pomocí akce odpovědi Defenderu for Endpoint Microsoft Defender antivirová hodnota ScanAvgCPULoadFactor stále platí a omezuje dopad kontroly na procesor. Pokud scanAvgCPULoadFactor není nakonfigurovaný, výchozí hodnota je limit 50% maximálního zatížení procesoru během kontroly. Další informace najdete v tématu configure-advanced-scan-types-microsoft-defender-antivirus.

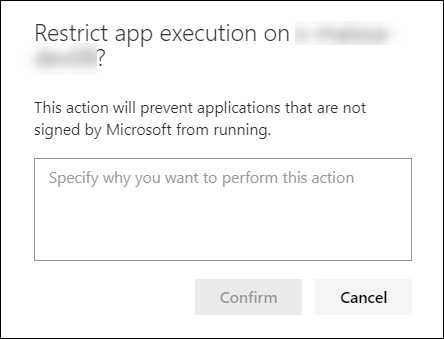

Omezení spuštění aplikace

Kromě toho, že zabráníte útoku zastavením škodlivých procesů, můžete také uzamknout zařízení a zabránit spuštění následných pokusů o potenciálně škodlivé programy.

Důležité

- Tato akce je dostupná pro zařízení s Windows 10 verze 1709 nebo novější, Windows 11 a Windows Serverem 2019 nebo novějším.

- Tato funkce je dostupná, pokud vaše organizace používá Microsoft Defender Antivirus.

- Tato akce musí splňovat formáty zásad integrity kódu řízení aplikací v programu Windows Defender a požadavky na podepisování. Další informace najdete v tématu Formáty zásad integrity kódu a podepisování).

Aby se zabránilo spuštění aplikace, použije se zásada integrity kódu, která povoluje spouštění souborů jenom v případě, že jsou podepsané certifikátem vydaným Microsoftem. Tato metoda omezení může útočníkovi zabránit v kontrole napadených zařízení a provádění dalších škodlivých aktivit.

Poznámka

Omezení spouštění aplikací budete moct kdykoliv vrátit zpět. Tlačítko na stránce zařízení se změní na Odebrat omezení aplikací a pak provedete stejný postup jako omezení provádění aplikace.

Jakmile na stránce zařízení vyberete Omezit spouštění aplikací , zadejte komentář a vyberte Potvrdit. V centru akcí se zobrazí informace o skenování a časová osa zařízení bude obsahovat novou událost.

Oznámení pro uživatele zařízení

Když je aplikace omezena, zobrazí se následující oznámení, které uživatele informuje o tom, že je aplikace omezena:

Poznámka

Oznámení není k dispozici pro Windows Server 2016 a Windows Server 2012 R2.

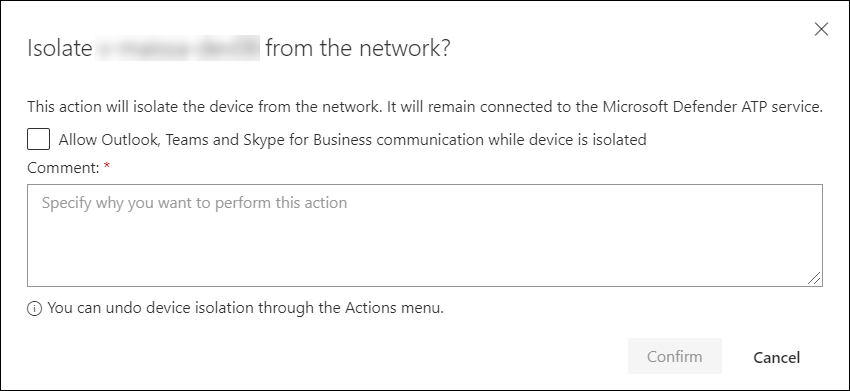

Izolace zařízení od sítě

V závislosti na závažnosti útoku a citlivosti zařízení můžete chtít izolovat zařízení od sítě. Tato akce může útočníkovi zabránit v řízení napadeného zařízení a provádění dalších aktivit, jako je exfiltrace dat a laterální pohyb.

Důležité

- Izolace zařízení ze sítě je podporovaná pro macOS pro klienta verze 101.98.84 a vyšší. Ke spuštění akce můžete použít také živou odpověď. Další informace o živé odezvě najdete v tématu Zkoumání entit na zařízeních pomocí živé odpovědi.

- Úplná izolace je k dispozici pro zařízení se systémem Windows 11, Windows 10 verze 1703 nebo novější, Windows Server 2022, Windows Server 2019 Windows Server 2016 a Windows Server 2012 R2.

- Funkci izolace zařízení můžete použít na všech podporovaných Microsoft Defender for Endpoint v Linuxu uvedených v části Požadavky na systém. Ujistěte se, že jsou povolené následující požadavky: iptables, ip6tables a jádro Linuxu s CONFIG_NETFILTER, CONFID_IP_NF_IPTABLES a CONFIG_IP_NF_MATCH_OWNER.

- Selektivní izolace je k dispozici pro zařízení se systémem Windows 10 verze 1709 nebo novější a Windows 11.

- Při izolování zařízení jsou povolené jenom určité procesy a cíle. Proto se zařízení, která jsou za úplným tunelem VPN, nebudou po izolaci zařízení moci připojit ke cloudové službě Microsoft Defender for Endpoint. Pro přenosy Microsoft Defender for Endpoint a Microsoft Defender Antivirové ochrany doporučujeme používat síť VPN s rozděleným tunelovým propojením.

- Tato funkce podporuje připojení VPN.

- Musíte mít alespoň jedno následující oprávnění role: Aktivní akce nápravy. Další informace najdete v tématu Vytváření a správa rolí.

- Musíte mít přístup k zařízení na základě nastavení skupiny zařízení. Další informace najdete v tématu Vytváření a správa skupin zařízení.

- Vyloučení pro izolaci macOS ani Linuxu se nepodporuje.

- Izolované zařízení se odebere z izolace, když správce upraví nebo do izolovaného zařízení přidá nové pravidlo iptable.

- Izolace serveru spuštěného na Microsoft Hyper-V blokuje síťový provoz do všech podřízených virtuálních počítačů serveru.

Tato funkce izolace zařízení odpojí ohrožené zařízení od sítě při zachování připojení ke službě Defender for Endpoint, která zařízení dál monitoruje.

Na Windows 10 verze 1709 nebo novější budete mít větší kontrolu nad úrovní izolace sítě. Můžete také povolit připojení outlooku, Microsoft Teams a Skype pro firmy (označované jako selektivní izolace).

Poznámka

Zařízení budete moct kdykoli znovu připojit zpět k síti. Tlačítko na stránce zařízení se změní na Uvolnit z izolace a pak provedete stejný postup jako izolace zařízení.

Po výběru možnosti Izolovat zařízení na stránce zařízení zadejte komentář a vyberte Potvrdit. V centru akcí se zobrazí informace o skenování a časová osa zařízení bude obsahovat novou událost.

Poznámka

Zařízení zůstane připojené ke službě Defender for Endpoint, i když je izolované od sítě. Pokud jste se rozhodli povolit Outlook a Skype pro firmy komunikaci, budete moct komunikovat s uživatelem, když je zařízení izolované. Selektivní izolace funguje jenom v klasických verzích Outlooku a Microsoft Teams.

Vynucené uvolnění zařízení z izolace

Funkce izolace zařízení je neocenitelným nástrojem pro ochranu zařízení před externími hrozbami. Existují však případy, kdy izolovaná zařízení přestanou reagovat.

Pro tyto instance je k dispozici skript ke stažení, který můžete spustit a vynutit tak uvolnění zařízení z izolace. Skript je k dispozici prostřednictvím odkazu v uživatelském rozhraní.

Poznámka

- Správci a správa nastavení zabezpečení v oprávněních služby Security Center můžou vynutit uvolnění zařízení z izolace.

- Skript je platný pouze pro konkrétní zařízení.

- Platnost skriptu vyprší za tři dny.

Vynucení uvolnění zařízení z izolace:

- Na stránce zařízení vyberte Stáhnout skript a vynutíte uvolnění zařízení z izolace z nabídky akcí.

- Na pravé straně průvodce vyberte Stáhnout skript.

Minimální požadavky

Minimální požadavky na funkci vynucení uvolnění zařízení z izolace jsou:

- Podporuje jenom Windows.

- Podporují se následující verze Windows:

- Windows 10 21H2 a 22H2 s KB5023773 KB

- Windows 11 verze 21H2, všechny edice s KB5023774

- Windows 11 verze 22H2, všechny edice s KB5023778

Oznámení pro uživatele zařízení

Když se zařízení izoluje, zobrazí se následující oznámení, které uživatele informuje, že se zařízení izoluje od sítě:

Poznámka

Oznámení není dostupné na jiných platformách než Windows.

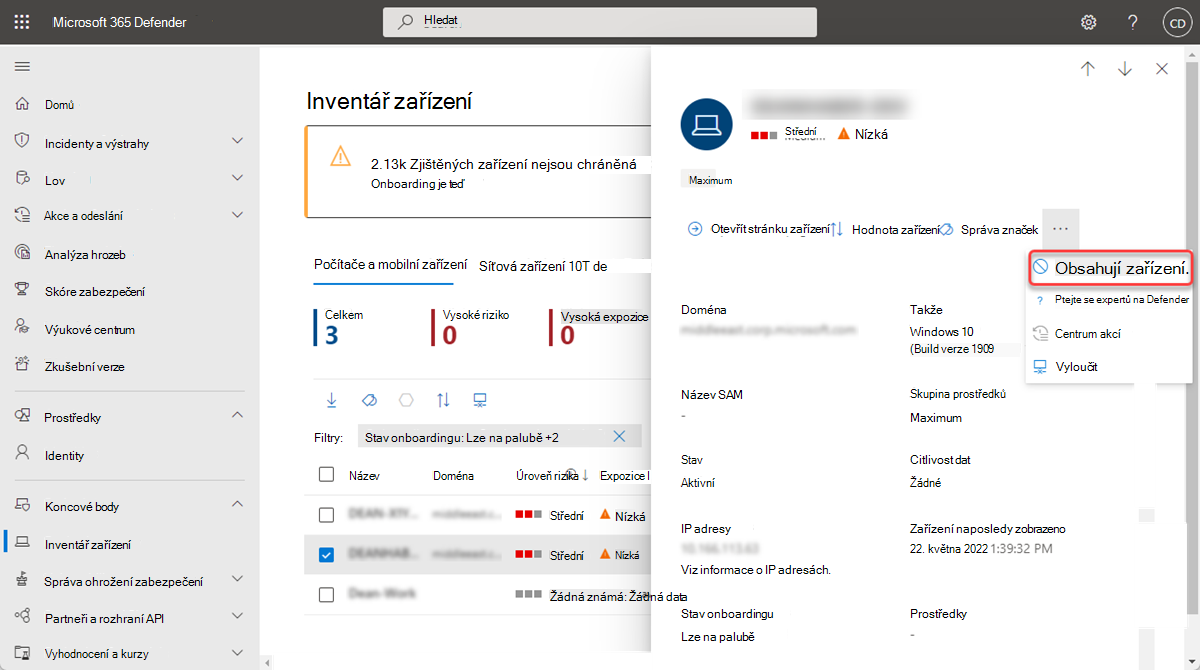

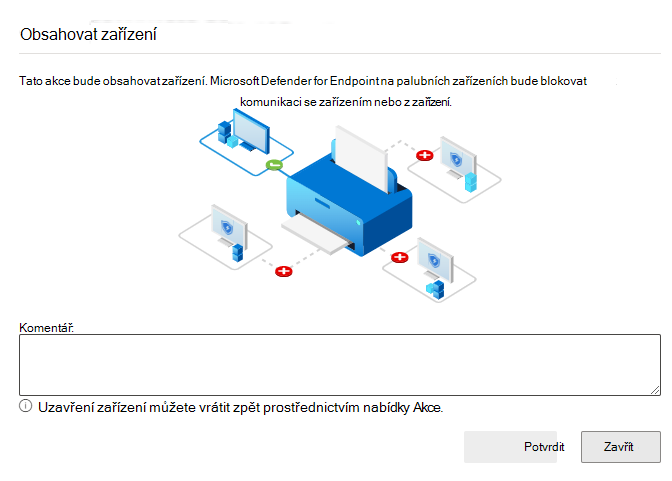

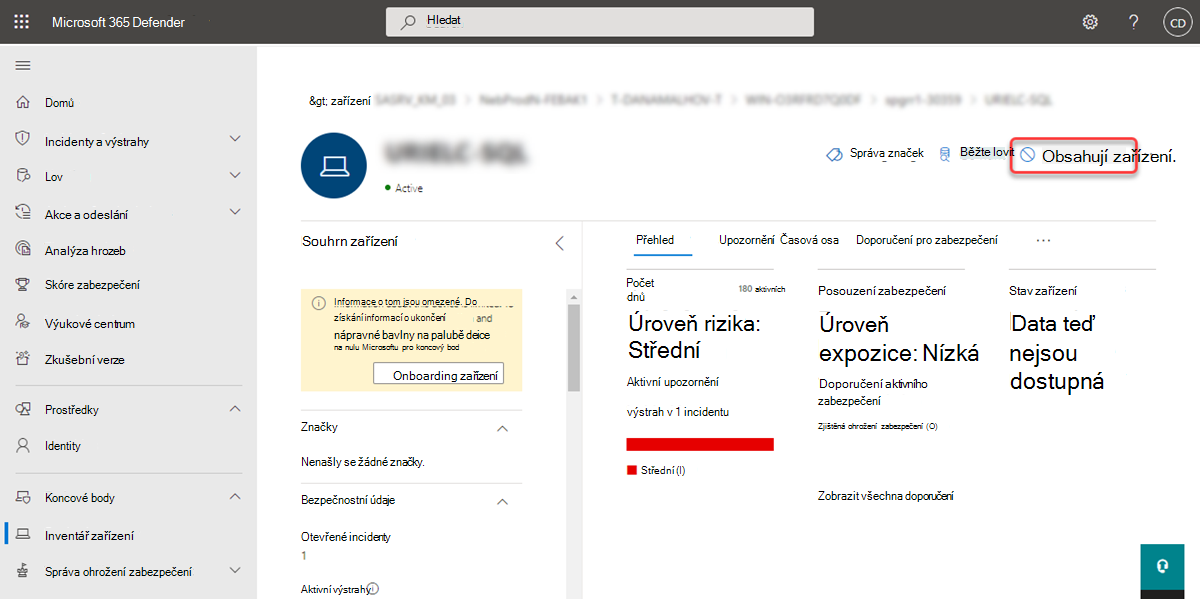

Obsazení zařízení ze sítě

Pokud jste identifikovali nespravované zařízení, které je ohrožené nebo potenciálně ohrožené, můžete chtít toto zařízení ze sítě zadržet, abyste zabránili případnému útoku v laterálně napříč sítí. Pokud nějaké zařízení obsahuje, jakékoli Microsoft Defender for Endpoint onboardované zařízení zablokuje příchozí a odchozí komunikaci s tímto zařízením. Tato akce může zabránit ohrožení sousedních zařízení, zatímco analytik operací zabezpečení vyhledá, identifikuje a opraví hrozbu na ohroženém zařízení.

Poznámka

Blokování příchozí a odchozí komunikace s "obsaženým" zařízením je podporováno na zařízeních s nasazenými Microsoft Defender for Endpoint Windows 10 a Windows Serverem 2019 nebo novějším.

Jakmile jsou zařízení obsažená, doporučujeme prošetřit a napravit hrozbu na zařízeních s omezením co nejdříve. Po nápravě byste měli zařízení z uzavření odebrat.

Jak obsahovat zařízení

Přejděte na stránku Inventář zařízení a vyberte zařízení, které chcete obsahovat.

V nabídce akcí v informačním rámečku zařízení vyberte Obsahovat zařízení .

V místní nabídce obsahující zařízení zadejte komentář a vyberte Potvrdit.

Důležité

Použití velkého počtu zařízení může způsobit problémy s výkonem na zařízeních onboardovaných v programu Defender for Endpoint. Aby se zabránilo problémům, doporučuje Společnost Microsoft v každém okamžiku obsahovat až 100 zařízení.

Obsahují zařízení ze stránky zařízení.

Zařízení můžete na stránce zařízení obsahovat také tak, že na panelu akcí vyberete Možnost Obsahovat zařízení :

Poznámka

Může trvat až 5 minut, než se podrobnosti o nově obsaženém zařízení dostanou na zařízení s nasazenou službou Microsoft Defender for Endpoint.

Důležité

- Pokud zařízení s omezením změní svoji IP adresu, všechna onboardovaná zařízení Microsoft Defenderu for Endpoint to rozpoznají a začnou blokovat komunikaci s novou IP adresou. Původní IP adresa už nebude blokovaná (může trvat až 5 minut, než se tyto změny projeví).

- V případech, kdy IP adresu obsaženého zařízení používá jiné zařízení v síti, se při jeho uložení zobrazí upozornění s odkazem na rozšířené proaktivní vyhledávání (s předem vyplněným dotazem). Tím získáte přehled o ostatních zařízeních, která používají stejnou IP adresu, a pomůže vám to učinit vědomé rozhodnutí, pokud chcete zařízení dál obsahovat.

- V případech, kdy je obsaženým zařízením síťové zařízení, se zobrazí upozornění se zprávou, že to může způsobit problémy s připojením k síti (například obsahující směrovač, který funguje jako výchozí brána). V tomto okamžiku se budete moct rozhodnout, jestli chcete zařízení obsahovat nebo ne.

Pokud po zahrnutí zařízení není chování podle očekávání, ověřte, že je na zařízeních se službou Defender for Endpoint povolená služba BFE (Base Filtering Engine).

Přestat obsahovat zařízení

Zařízení budete moct kdykoli zastavit.

Vyberte zařízení v inventáři zařízení nebo otevřete stránku zařízení.

V nabídce akcí vyberte Uvolnit z uzavření . Tato akce obnoví připojení tohoto zařízení k síti.

Obsahují uživatele ze sítě.

Pokud může dojít k ohrožení identity ve vaší síti, musíte této identitě zabránit v přístupu k síti a k různým koncovým bodům. Defender for Endpoint může "obsahovat" identitu, blokovat jí přístup a pomáhat předcházet útokům – konkrétně ransomware. Pokud je identita obsažená, jakékoli podporované zařízení s nasazeným microsoft defenderem for Endpoint bude blokovat příchozí provoz v konkrétních protokolech souvisejících s útoky (přihlášení k síti, RPC, SMB, RDP), ukončit probíhající vzdálené relace a odhlašovat stávající připojení RDP (ukončení samotné relace včetně všech souvisejících procesů) a zároveň povolit legitimní provoz. Tato akce může výrazně pomoct snížit dopad útoku. Když je identita obsažená, mají analytici operací zabezpečení více času na vyhledání, identifikaci a nápravu ohrožení ohrožené identity.

Poznámka

Blokování příchozí komunikace s "uživatelem s omezením" se podporuje na zařízeních s Windows 10 a 11 s Microsoft Defenderem for Endpoint (Sense verze 8740 a novější), zařízeních s Windows Serverem 2019 nebo novějším a Windows Serverem 2012R2 a 2016 s moderním agentem.

Důležité

Jakmile je na řadiči domény vynucována akce Obsahovat uživatele , spustí se aktualizace objektu zásad skupiny pro výchozí zásady řadiče domény. Změna objektu zásad skupiny spustí synchronizaci mezi řadiči domény ve vašem prostředí. Jedná se o očekávané chování, a pokud ve svém prostředí monitorujete změny objektů zásad skupiny AD, můžete být na tyto změny upozorněni. Vrácení akce Obsahovat uživatele vrátí změny objektů zásad skupiny do předchozího stavu, což pak spustí další synchronizaci objektů zásad skupiny ad ve vašem prostředí. Přečtěte si další informace o sloučení zásad zabezpečení na řadičích domény.

Jak obsahovat uživatele

V současné době je obsahující uživatele k dispozici pouze automaticky pomocí automatického přerušení útoku. Když Microsoft zjistí, že uživatel je napadený, nastaví se automaticky zásada "Obsahovat uživatele".

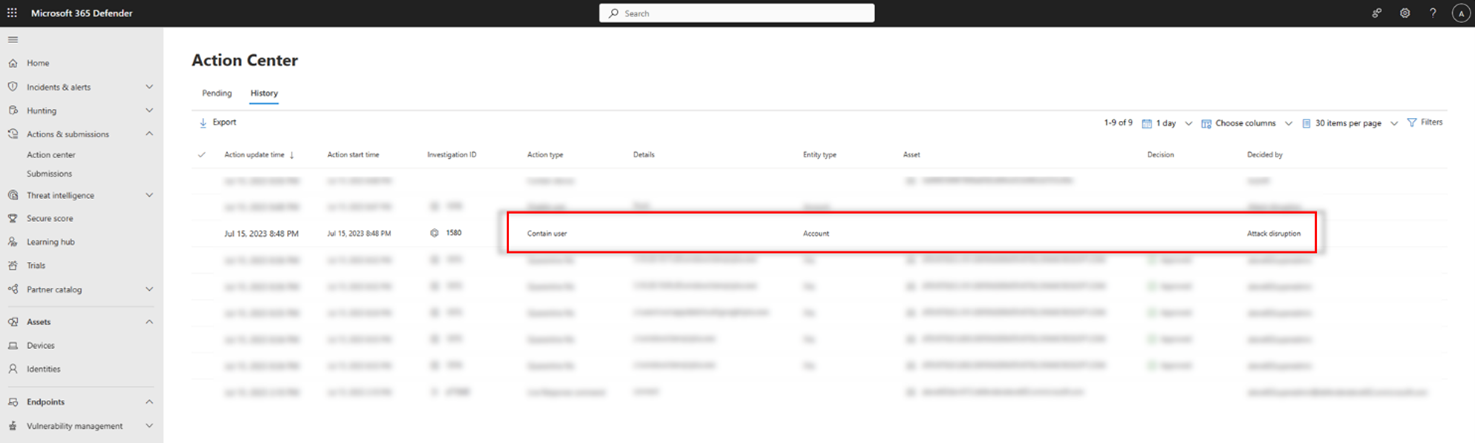

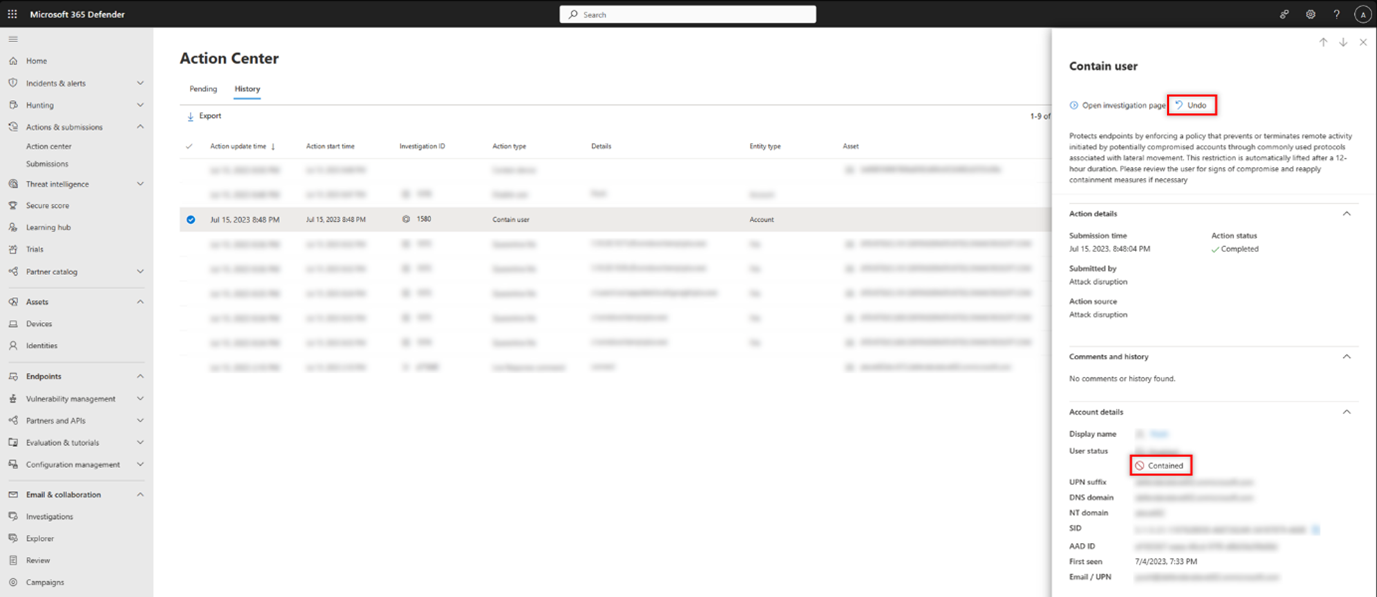

Zobrazení akcí obsahujících uživatele

Jakmile je uživatel obsažený, můžete akci zobrazit v tomto zobrazení Historie Centra akcí. Tady uvidíte, kdy k akci došlo a kteří uživatelé ve vaší organizaci byli obsaženi:

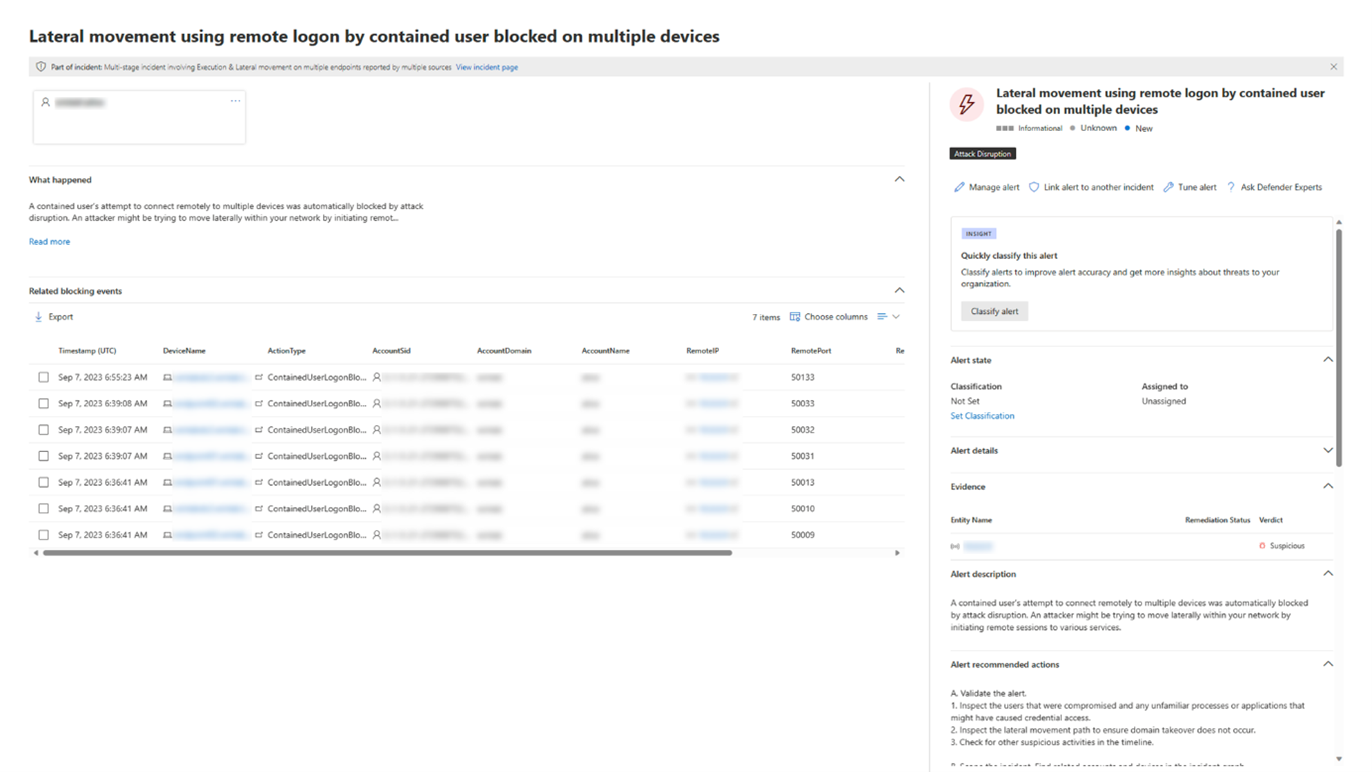

Kromě toho bude identita považována za "obsaženou", bude tento uživatel blokován programem Defender for Endpoint a nebude moct provádět žádné škodlivé laterální přesuny nebo vzdálené šifrování na podporovaném zařízení defenderu for Endpoint. Tyto bloky se zobrazí jako výstrahy, které vám pomůžou rychle zobrazit zařízení, ke které se ohrožený uživatel pokusil získat přístup, a techniky potenciálního útoku:

Zpět obsahující akce uživatele

Bloky a omezení můžete na uživatele kdykoli uvolnit:

- V Centru akcí vyberte akci Obsahovat uživatele. V bočním podokně vyberte Zpět.

- Vyberte uživatele v inventáři uživatelů, bočním podokně stránky Incident nebo v podokně na straně výstrahy a vyberte Zpět.

Tato akce obnoví připojení tohoto uživatele k síti.

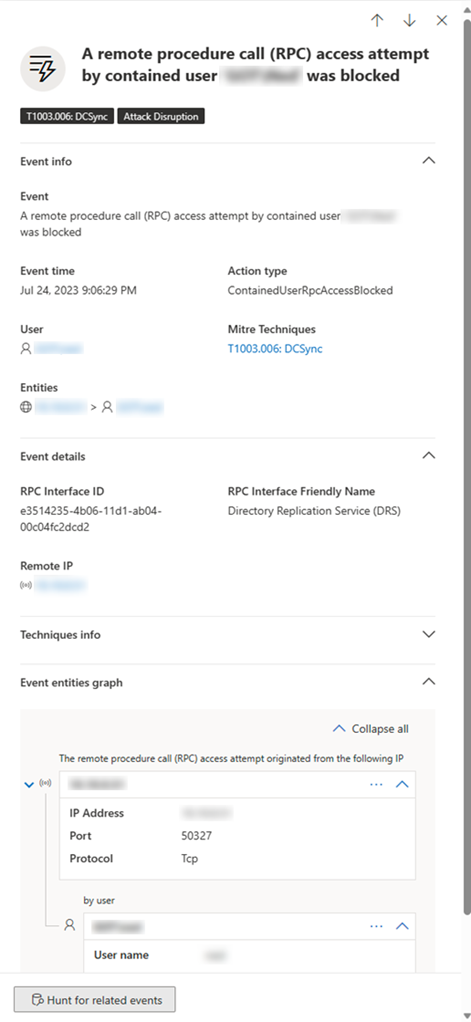

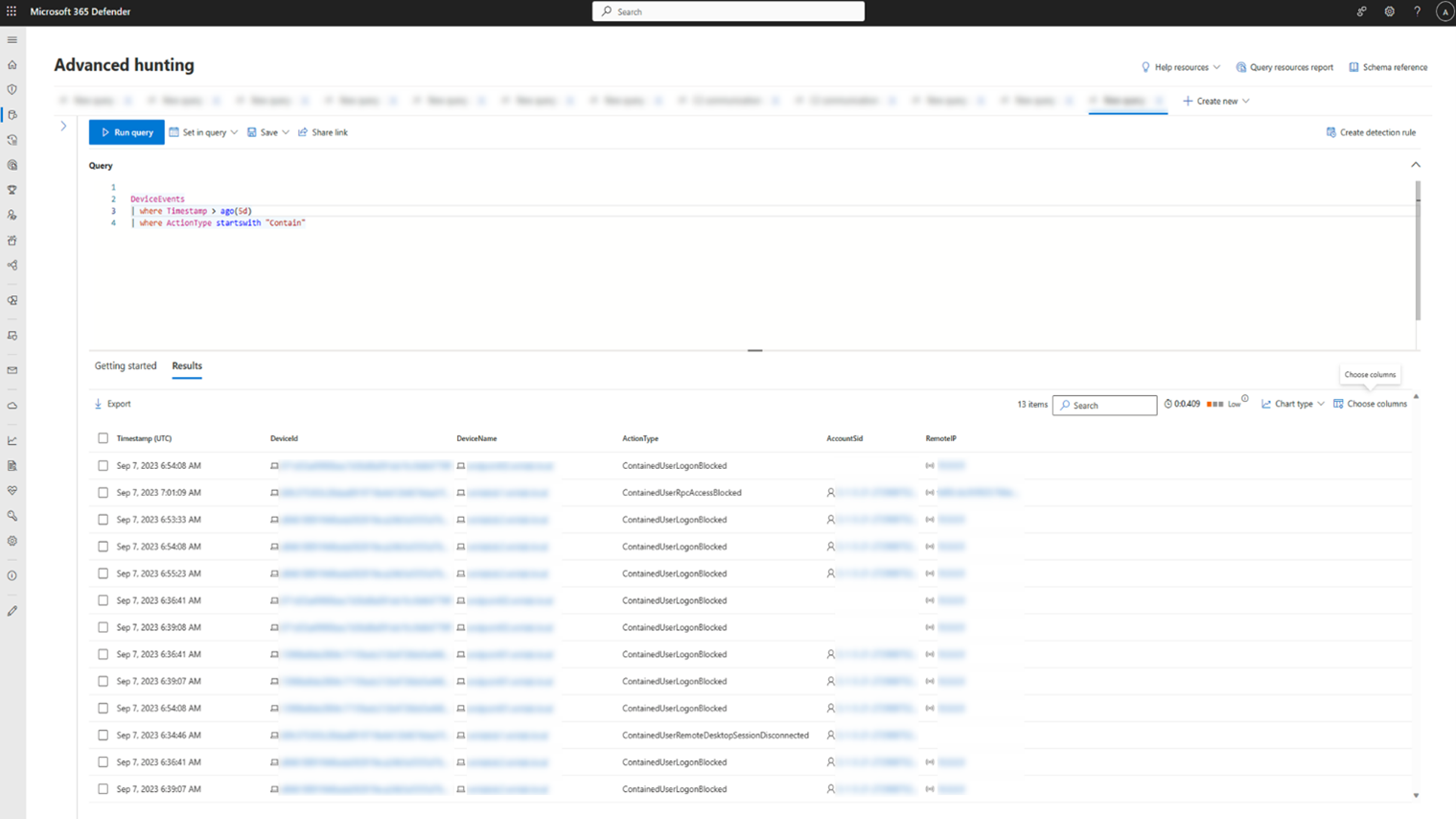

Možnosti šetření s využitím funkce Contain User

Jakmile je uživatel obsažený, můžete potenciální hrozbu prozkoumat zobrazením blokovaných akcí ohroženého uživatele. V zobrazení Časová osa zařízení můžete zobrazit informace o konkrétních událostech, včetně podrobností protokolu a rozhraní, a související příslušné techniky MITRE.

Kromě toho můžete vyšetřování rozšířit pomocí rozšířeného proaktivního vyhledávání. V tabulce DeviceEvents vyhledejte libovolný typ akce začínající na "Contain" (Obsahovat). Pak můžete zobrazit všechny různé blokující události v jednotném čísle ve vztahu k obsahu uživatele ve vašem tenantovi, ponořit se hlouběji do kontextu každého bloku a extrahovat různé entity a techniky přidružené k těmto událostem.

Konzultace s odborníkem na kybernetické hrozby

Další informace týkající se potenciálně ohrožených nebo již ohrožených zařízení získáte od odborníka Microsoftu na hrozby. Odborníci na hrozby Microsoftu se můžou zapojit přímo z XDR v programu Microsoft Defender a získat tak včasnou a přesnou odpověď. Odborníci poskytují přehledy nejen o potenciálně ohrožených zařízeních, ale také k lepšímu pochopení složitých hrozeb, oznámení cílených útoků, která dostanete, nebo pokud potřebujete další informace o výstrahách nebo kontext analýzy hrozeb, který vidíte na řídicím panelu portálu.

Podrobnosti najdete v tématu Konfigurace a správa oznámení o útoku na koncové body .

Kontrola podrobností o aktivitě v Centru akcí

Centrum akcí poskytuje informace o akcích provedených na zařízení nebo souboru. Budete moct zobrazit následující podrobnosti:

- Kolekce balíčků šetření

- Antivirová kontrola

- Omezení aplikací

- Izolace zařízení

Zobrazí se také všechny ostatní související podrobnosti, například datum a čas odeslání, odesílající uživatel a informace o tom, jestli akce proběhla úspěšně nebo selhala.

Viz také

- Provádění akcí odezvy na soubor

- Akce ruční odpovědi v Microsoft Defenderu for Endpoint Plan 1

- Nepřesnost sestav

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení Microsoftu v naší technické komunitě: Technická komunita Microsoft Defenderu for Endpoint.