Konfigurace funkcí automatického přerušení útoku v Microsoft Defender XDR

Microsoft Defender XDR zahrnuje výkonné funkce automatického přerušení útoků, které můžou chránit vaše prostředí před sofistikovanými útoky s vysokým dopadem.

Tento článek popisuje, jak nakonfigurovat funkce automatického přerušení útoku v Microsoft Defender XDR pomocí těchto kroků:

Po nastavení pak můžete zobrazit a spravovat akce zahrnutí v incidentech a v Centru akcí. A v případě potřeby můžete nastavení změnit.

Předpoklady pro automatické přerušení útoku v Microsoft Defender XDR

| Požadavek | Podrobnosti |

|---|---|

| Požadavky na předplatné | Jedno z těchto předplatných:

|

| Požadavky na nasazení |

|

| Oprávnění | Pokud chcete nakonfigurovat možnosti automatického přerušení útoku, musíte mít v Microsoft Entra ID (https://portal.azure.com) nebo v Centrum pro správu Microsoftu 365 (https://admin.microsoft.com) přiřazenou jednu z následujících rolí:

|

požadavky na Microsoft Defender for Endpoint

Minimální verze klienta Služby Sense (MDE klient)

Minimální verze agenta Sense, která se vyžaduje k tomu, aby akce Obsahovat uživatele fungovala, je verze 10.8470. Verzi agenta Sense na zařízení můžete identifikovat spuštěním následujícího příkazu PowerShellu:

Get-ItemProperty -Path Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Advanced Threat Protection -Name "InstallLocation"

Nastavení automatizace pro zařízení vaší organizace

Zkontrolujte nakonfigurovanou úroveň automatizace pro zásady skupiny zařízení, zkontrolujte, jestli se spouští automatizovaná šetření a jestli nápravné akce probíhají automaticky nebo pouze po schválení pro vaše zařízení, závisí na určitých nastaveních. Abyste mohli provést následující postup, musíte být globálním správcem nebo správcem zabezpečení:

Přejděte na portál Microsoft Defender (https://security.microsoft.com) a přihlaste se.

V části Oprávnění přejděte na Nastavení>Koncové body>Skupiny zařízení.

Zkontrolujte zásady skupiny zařízení. Podívejte se na sloupec Úroveň automatizace . Doporučujeme použít úplné – automaticky napravit hrozby. Možná budete muset vytvořit nebo upravit skupiny zařízení, abyste získali požadovanou úroveň automatizace. Pokud chcete vyloučit skupinu zařízení z automatizovaného omezování, nastavte její úroveň automatizace na hodnotu Žádná automatizovaná odpověď. Upozorňujeme, že se to nedoporučuje a mělo by se to provádět pouze pro omezený počet zařízení.

Konfigurace zjišťování zařízení

Nastavení zjišťování zařízení musí být aktivované minimálně na standardní zjišťování. Informace o konfiguraci zjišťování zařízení najdete v tématu Nastavení zjišťování zařízení.

Poznámka

Přerušení útoku může fungovat na zařízeních nezávisle na Microsoft Defender stavu antivirové ochrany. Provozní stav může být v aktivním, pasivním nebo blokovém režimu EDR.

požadavky na Microsoft Defender for Identity

Nastavení auditování v řadičích domény

Zjistěte, jak nastavit auditování v řadičích domény v tématu Konfigurace zásad auditu pro protokoly událostí Windows , abyste zajistili, že jsou na řadičích domény, kde je nasazený senzor Defenderu for Identity, nakonfigurované požadované události auditu.

Konfigurace účtů akcí

Defender for Identity umožňuje provádět nápravné akce, které cílí místní Active Directory účty v případě ohrožení identity. K provedení těchto akcí musí mít Defender for Identity požadovaná oprávnění. Ve výchozím nastavení senzor Defenderu for Identity zosobňuje účet LocalSystem řadiče domény a provádí tyto akce. Vzhledem k tomu, že výchozí nastavení je možné změnit, ověřte, že defender for Identity má požadovaná oprávnění.

Další informace o účtech akcí najdete v tématu Konfigurace účtů Microsoft Defender for Identity akcí.

Senzor Defenderu for Identity musí být nasazený na řadič domény, kde má být vypnutý účet Active Directory.

Poznámka

Pokud máte k dispozici automatizace pro aktivaci nebo blokování uživatele, zkontrolujte, jestli tyto automatizace můžou kolidovat s přerušením. Pokud například existuje automatizace, která pravidelně kontroluje a vynucuje, že všichni aktivní zaměstnanci mají povolené účty, může to neúmyslně aktivovat účty, které byly deaktivovány přerušením útoku, zatímco je zjištěn útok.

požadavky na Microsoft Defender for Cloud Apps

konektor Microsoft Office 365

Microsoft Defender for Cloud Apps musí být připojen k Microsoft Office 365 prostřednictvím konektoru. Pokud chcete připojit Defender for Cloud Apps, přečtěte si téma Připojení Microsoftu 365 k Microsoft Defender for Cloud Apps.

Zásady správného řízení aplikací

Zásady správného řízení aplikací musí být zapnuté. Informace o zapnutí najdete v dokumentaci k zásadám správného řízení aplikací .

požadavky na Microsoft Defender pro Office 365

Umístění poštovních schránek

Poštovní schránky musí být hostované v Exchange Online.

Protokolování auditu poštovní schránky

Minimálně je potřeba auditovat následující události poštovní schránky:

- MailItemsAccessed

- UpdateInboxRules

- MoveToDeletedItems

- SoftDelete

- Pevné odstranění

Informace o správě auditování poštovních schránek najdete v tématu Správa auditování poštovních schránek.

Musí existovat zásady bezpečných odkazů.

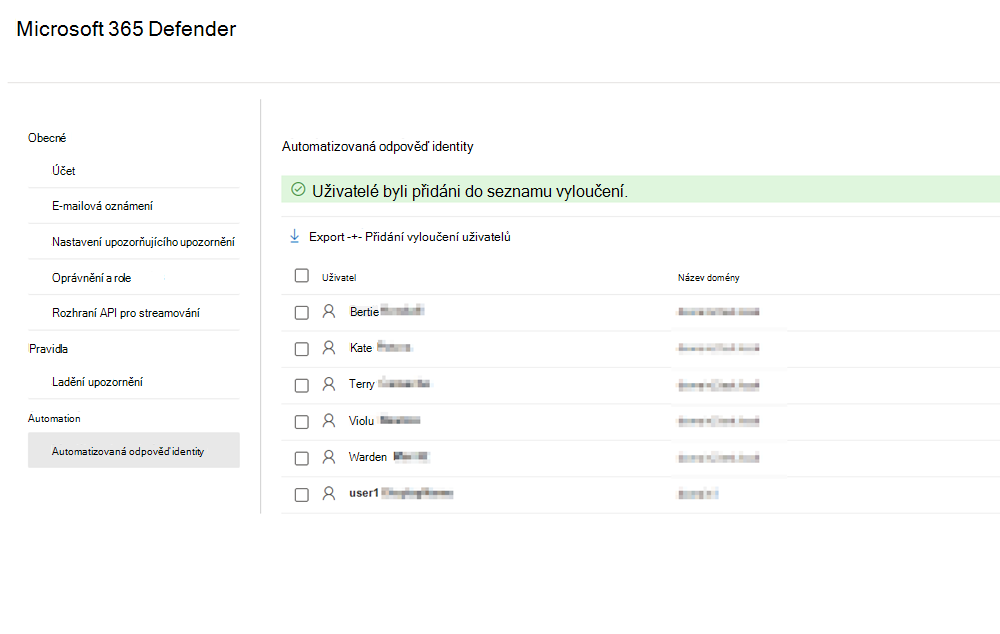

Kontrola nebo změna vyloučení automatizovaných odpovědí pro uživatele

Automatické přerušení útoku umožňuje vyloučení konkrétních uživatelských účtů z automatizovaných akcí omezení. Vyloučené uživatele nebudou ovlivněny automatizovanými akcemi aktivovanými přerušením útoku. Abyste mohli provést následující postup, musíte být globálním správcem nebo správcem zabezpečení:

Přejděte na portál Microsoft Defender (https://security.microsoft.com) a přihlaste se.

Přejděte na Nastavení>Microsoft Defender XDR>Identity automatizovaná odpověď. Pokud chcete vyloučit účty, zkontrolujte seznam uživatelů.

Pokud chcete vyloučit nový uživatelský účet, vyberte Přidat vyloučení uživatele.

Vyloučení uživatelských účtů se nedoporučuje a účty přidané do tohoto seznamu nebudou pozastaveny ve všech podporovaných typech útoků, jako je ohrožení zabezpečení obchodních e-mailů (BEC) a ransomware provozovaný člověkem.

Další kroky

Viz také

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro