Vyzkoušení Microsoft Defender XDR schopností reakce na incidenty v pilotním prostředí

Platí pro:

- Microsoft Defender XDR

Tento článek je krokem 2 ze 2 v procesu vyšetřování a reakce na incident v Microsoft Defender XDR pomocí pilotního prostředí. Další informace o tomto procesu najdete v článku s přehledem .

Jakmile provedete reakci na incident v případě simulovaného útoku, tady je několik Microsoft Defender XDR možností, které můžete prozkoumat:

| Schopnosti | Popis |

|---|---|

| Stanovení priorit incidentů | Pomocí filtrování a řazení fronty incidentů určete, které incidenty se mají řešit dál. |

| Správa incidentů | Upravte vlastnosti incidentu, abyste zajistili správné přiřazení, přidali značky a komentáře a vyřešili incident. |

| Automatizované vyšetřování a reakce (Automated Investigation and Response) | Využijte funkce automatizovaného vyšetřování a reakce (AIR), které vašemu provoznímu týmu zabezpečení pomůžou efektivněji a efektivněji řešit hrozby. Centrum akcí je "jediné podokno" pro úlohy incidentů a upozornění, jako je schvalování čekajících nápravných akcí. |

| Pokročilé rozšířené proaktivní vyhledávání | Pomocí dotazů můžete proaktivně kontrolovat události ve vaší síti a vyhledávat indikátory hrozeb a entity. Rozšířené proaktivní vyhledávání používáte také během vyšetřování a nápravy incidentu. |

Stanovení priorit incidentů

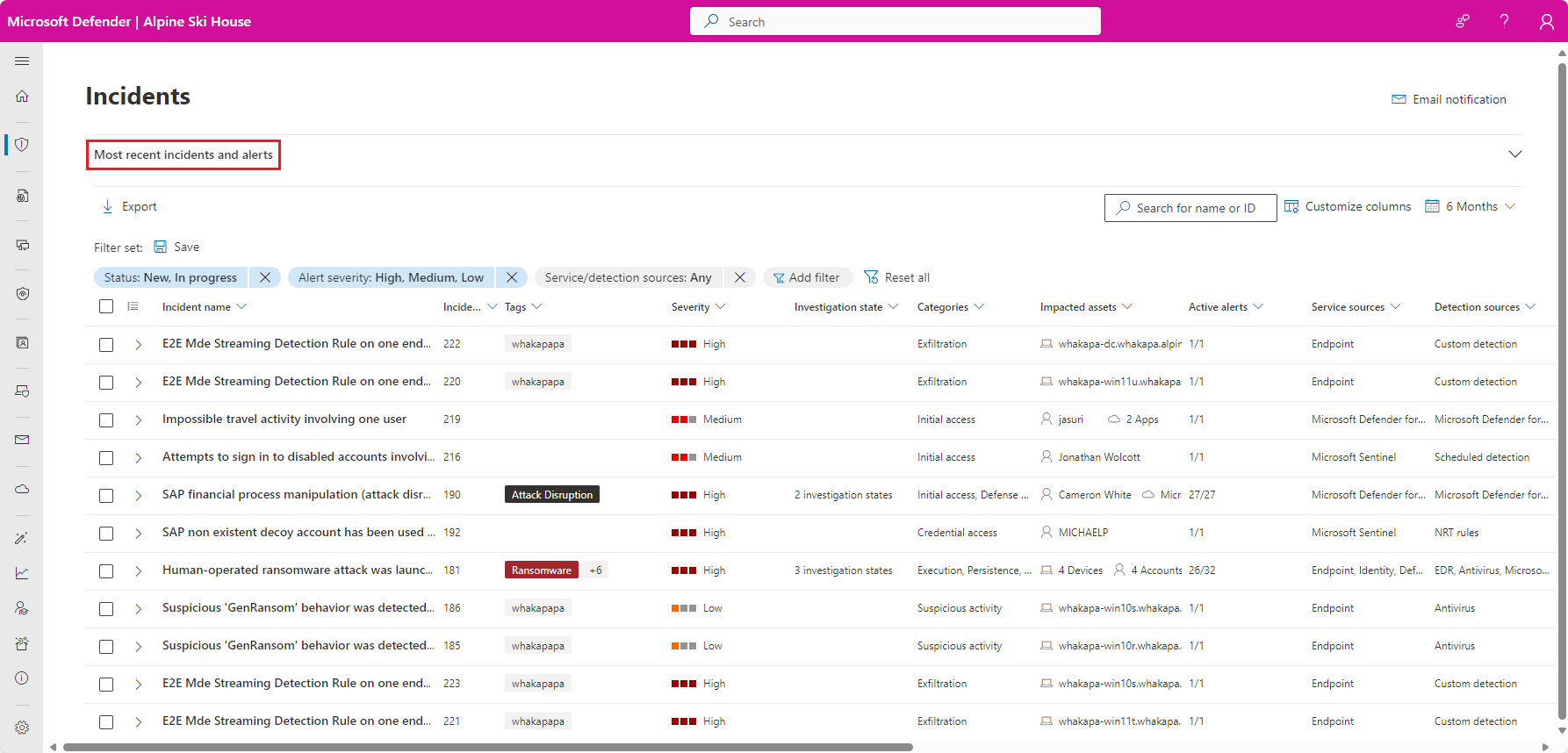

Do fronty incidentů se dostanete z části Incidenty & výstrahy > Incidenty na rychlém spuštění portálu Microsoft Defender. Tady je příklad.

V části Nejnovější incidenty a výstrahy se zobrazuje graf počtu přijatých výstrah a incidentů vytvořených za posledních 24 hodin.

Pokud chcete prozkoumat seznam incidentů a určit prioritu jejich důležitosti pro přiřazení a šetření, můžete:

Nakonfigurujte přizpůsobitelné sloupce (vyberte Zvolit sloupce), abyste měli přehled o různých charakteristikách incidentu nebo ovlivněných entit. To vám pomůže učinit informované rozhodnutí ohledně stanovení priorit incidentů pro účely analýzy.

Pomocí filtrování se můžete zaměřit na konkrétní scénář nebo hrozbu. Použití filtrů ve frontě incidentů může pomoct určit, které incidenty vyžadují okamžitou pozornost.

Ve výchozí frontě incidentů vyberte Filtry a zobrazte podokno Filtry , ve kterém můžete zadat konkrétní sadu incidentů. Tady je příklad.

Další informace najdete v tématu Určení priority incidentů.

Správa incidentů

Incidenty můžete spravovat v podokně Spravovat incident pro incident. Tady je příklad.

Toto podokno můžete zobrazit z odkazu Spravovat incident na stránce:

- Podokno Vlastnosti incidentu ve frontě incidentů

- Stránka souhrnu incidentu

Incidenty můžete spravovat takto:

Úprava názvu incidentu

Změňte automaticky přiřazený název na základě osvědčených postupů vašeho bezpečnostního týmu.

Přidání značek incidentů

Přidejte značky, které váš bezpečnostní tým používá ke klasifikaci incidentů, které můžete později filtrovat.

Přiřazení incidentu

Přiřaďte ho k názvu uživatelského účtu, který můžete později filtrovat.

Řešení incidentu

Po nápravě incident zavřete.

Nastavení klasifikace a určení

Při řešení incidentu klasifikujte a vyberte typ hrozby.

Přidat komentáře

Používejte komentáře pro průběh, poznámky nebo jiné informace na základě osvědčených postupů vašeho bezpečnostního týmu. Úplná historie komentářů je k dispozici v části Komentáře a historie na stránce podrobností incidentu.

Další informace najdete v tématu Správa incidentů.

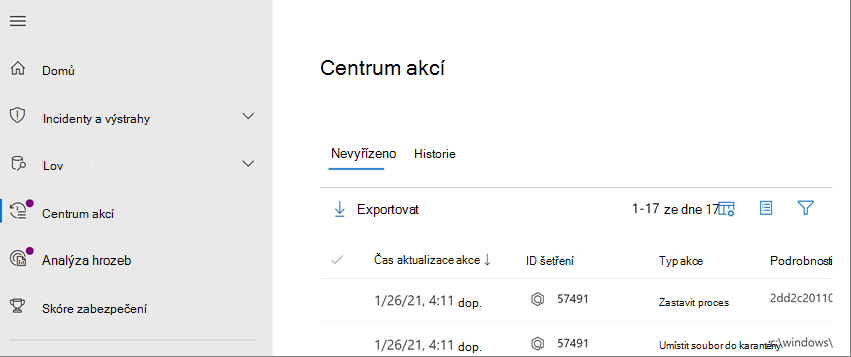

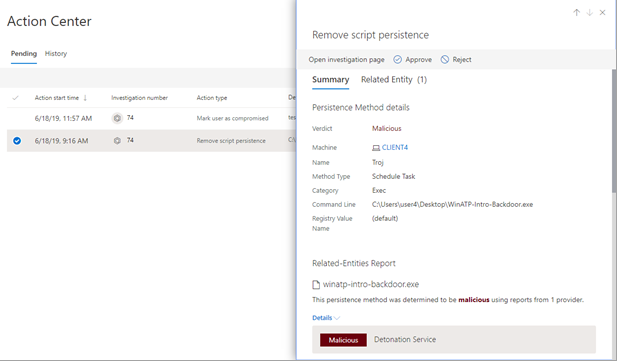

Prozkoumání automatizovaného vyšetřování a reakce pomocí Centra akcí

V závislosti na tom, jak jsou pro vaši organizaci nakonfigurované možnosti automatizovaného vyšetřování a reakce, se nápravné akce provádějí automaticky nebo pouze po schválení vaším týmem pro operace zabezpečení. Všechny akce, ať už čekající nebo dokončené, jsou uvedené v Centru akcí, které obsahuje čekající a dokončené nápravné akce pro vaše zařízení, e-mailové & obsah spolupráce a identity na jednom místě.

Tady je příklad.

V Centru akcí můžete vybrat čekající akce a pak je schválit nebo odmítnout v informačním podokně. Tady je příklad.

Co nejdříve schvalte (nebo odmítněte) nevyřízené akce, aby vaše automatizované vyšetřování mohlo pokračovat a včas dokončit.

Další informace najdete v tématech Automatizované šetření a reakce a Centrum akcí.

Použití rozšířeného proaktivního vyhledávání

Poznámka

Než vás provedeme pokročilou simulací proaktivního vyhledávání, watch následující video, kde se seznámíte s pokročilými koncepty proaktivního vyhledávání, zjistíte, kde je najdete na portálu, a dozvíte se, jak vám může pomoct s operacemi zabezpečení.

Pokud volitelná simulace útoku PowerShellu bez souborů byla skutečným útokem, který už dosáhl fáze přístupu k přihlašovacím údajům, můžete kdykoli použít rozšířené proaktivní vyhledávání událostí a záznamů v síti pomocí toho, co už znáte z vygenerovaných výstrah a ovlivněných entit.

Například na základě informací ve výstraze protokolu SMB (User and IP address reconnaissance) můžete tabulku použít IdentityDirectoryEvents k vyhledání všech událostí výčtu relací SMB nebo k vyhledání dalších aktivit zjišťování v různých dalších protokolech v Microsoft Defender for Identity dat pomocí IdentityQueryEvents tabulky.

Požadavky na prostředí proaktivního vyhledávání

Pro tuto simulaci je potřeba jedna interní poštovní schránka a zařízení. K odeslání testovací zprávy budete také potřebovat externí e-mailový účet.

Ověřte, že váš tenant povolil Microsoft Defender XDR.

Určete cílovou poštovní schránku, která se má použít pro příjem e-mailů.

Tuto poštovní schránku musí monitorovat Microsoft Defender pro Office 365

Zařízení z požadavku 3 musí mít přístup k této poštovní schránce.

Konfigurace testovacího zařízení:

a. Ujistěte se, že používáte Windows 10 verzi 1903 nebo novější.

b. Připojte testovací zařízení k testovací doméně.

c. Zapněte Microsoft Defender Antivirus. Pokud máte potíže s povolením Microsoft Defender Antivirové ochrany, přečtěte si toto téma o řešení potíží.

Spuštění simulace

Z externího e-mailového účtu odešlete e-mail do poštovní schránky uvedené v kroku 2 části Požadavky na prostředí proaktivního vyhledávání. Zahrňte přílohu, která bude povolena prostřednictvím všech existujících zásad filtru e-mailů. Tento soubor nemusí být škodlivý ani spustitelný. Navrhované typy souborů jsou .pdf, .exe (pokud jsou povolené) nebo typu dokumentu Office, jako je soubor Word.

Otevřete e-mail odeslaný ze zařízení nakonfigurovaného podle definice v kroku 3 části Požadavky na prostředí proaktivního vyhledávání. Otevřete přílohu nebo soubor uložte do zařízení.

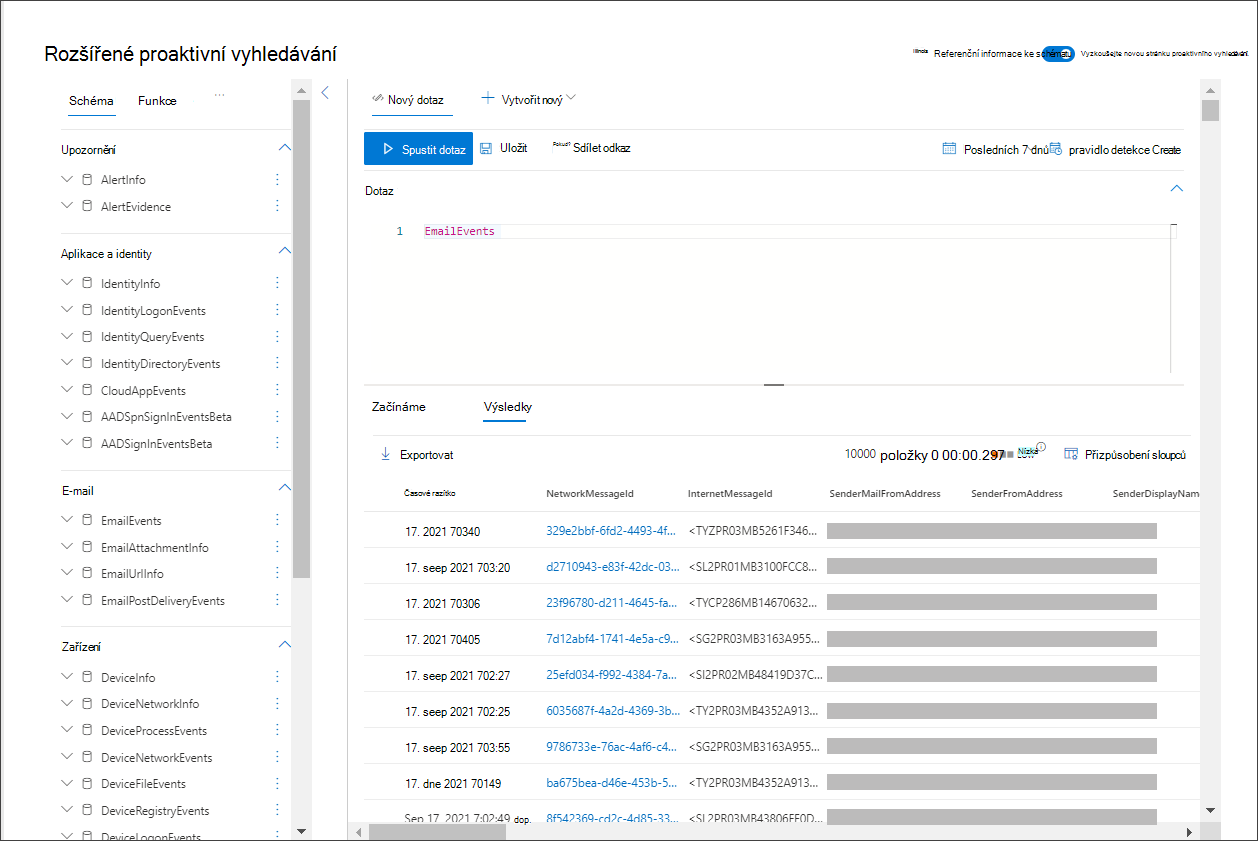

Přejít na lov

Otevřete portál Microsoft Defender.

V navigačním podokně vyberte Rozšířené proaktivní vyhledávání>.

Vytvořte dotaz, který začíná shromažďováním e-mailových událostí.

Vyberte Dotaz > Nový.

Ve skupinách Email v části Rozšířené proaktivní vyhledávání poklikejte na Položku E-mailEvents. Toto by se mělo zobrazit v okně dotazu.

EmailEventsZměňte časový rámec dotazu na posledních 24 hodin. Za předpokladu, že e-mail, který jste odeslali při spuštění simulace výše, byl v posledních 24 hodinách, jinak podle potřeby změňte časový rámec.

Vyberte Spustit dotaz. Výsledky se můžou lišit v závislosti na vašem pilotním prostředí.

Poznámka

Projděte si další krok s možnostmi filtrování, jak omezit vracení dat.

Poznámka

Rozšířené proaktivní vyhledávání zobrazuje výsledky dotazů jako tabulková data. Můžete se také rozhodnout zobrazit data v jiných typech formátu, jako jsou grafy.

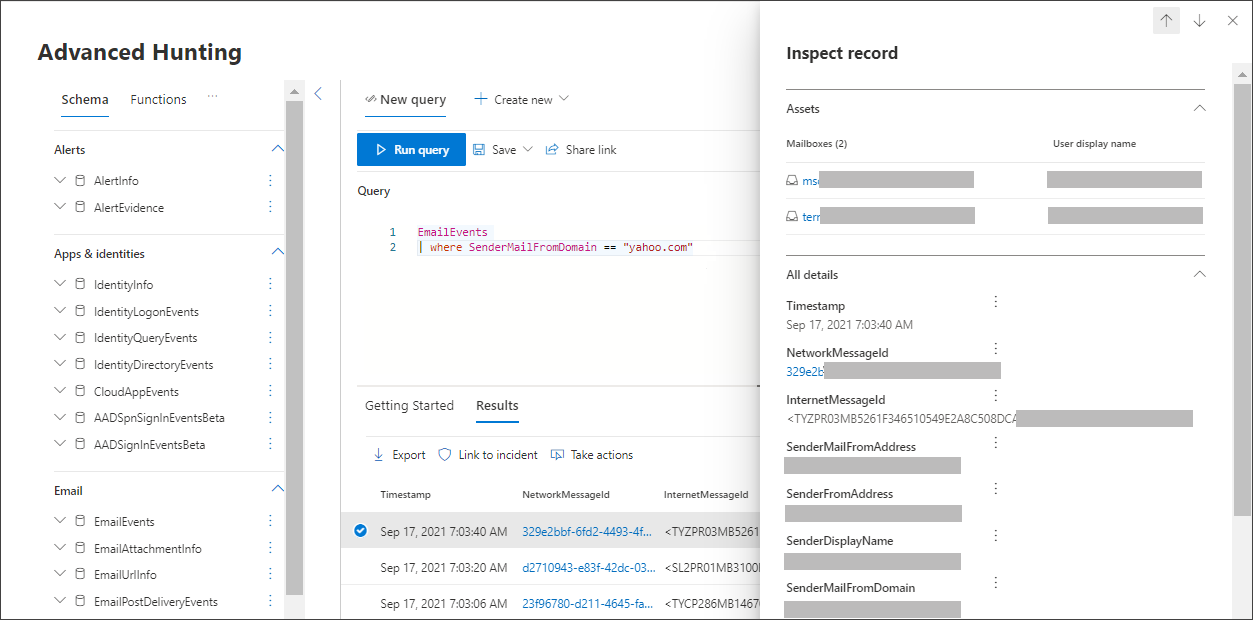

Podívejte se na výsledky a zjistěte, jestli můžete identifikovat e-mail, který jste otevřeli. Může trvat až dvě hodiny, než se zpráva zobrazí v rozšířeném proaktivním vyhledávání. Pokud chcete výsledky zúžit, můžete do dotazu přidat podmínku where a vyhledat jenom e-maily, které mají jako SenderMailFromDomain "yahoo.com". Tady je příklad.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Klikněte na výsledné řádky dotazu, abyste mohli záznam zkontrolovat.

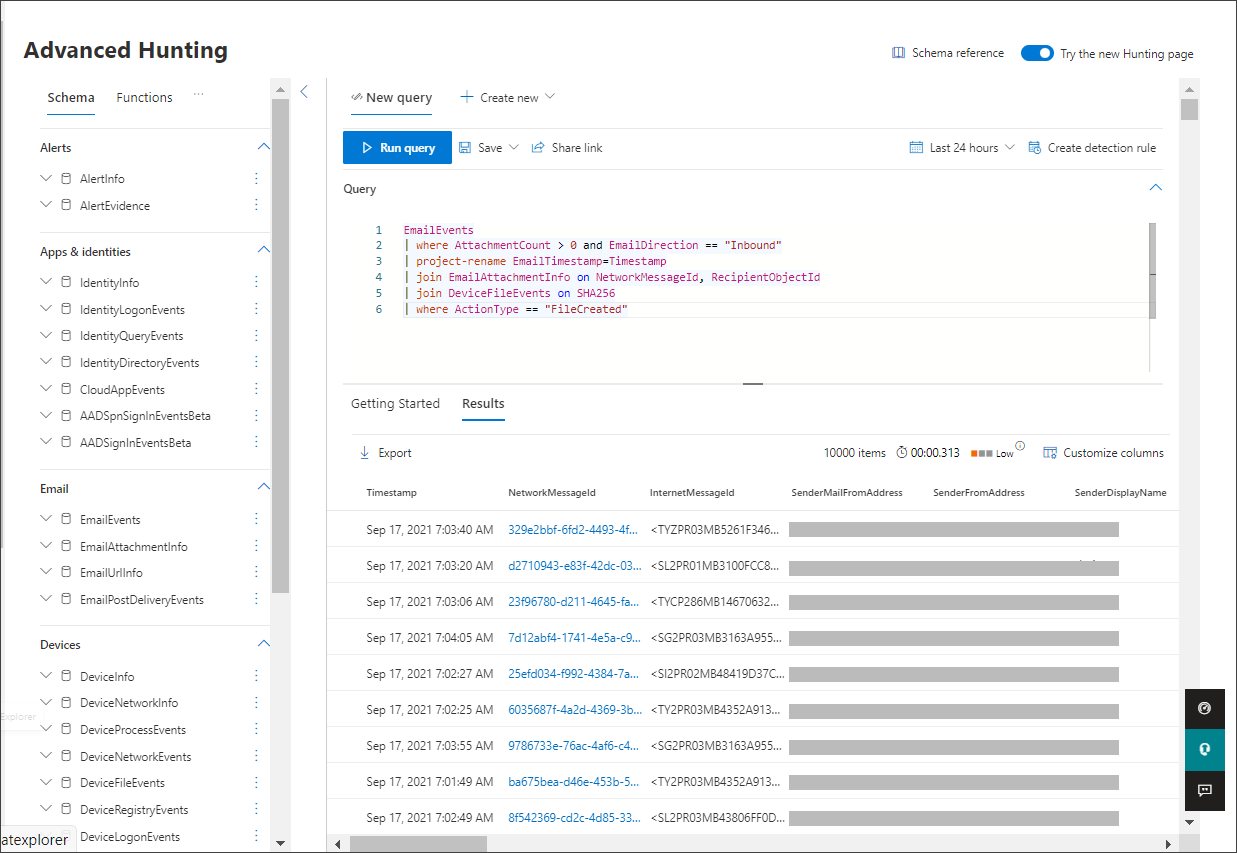

Teď, když jste ověřili, že vidíte e-mail, přidejte filtr příloh. Zaměřte se na všechny e-maily s přílohami v prostředí. U této simulace se zaměřte na příchozí e-maily, ne na ty, které se odesílají z vašeho prostředí. Odeberte všechny filtry, které jste přidali pro vyhledání zprávy, a přidejte " | where AttachmentCount > 0 and EmailDirection == "Inbound""

Následující dotaz zobrazí výsledek s kratším seznamem, než je počáteční dotaz pro všechny e-mailové události:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Dále zahrňte informace o příloze (například: název souboru, hodnoty hash) k sadě výsledků. Provedete to tak, že se připojíte k tabulce EmailAttachmentInfo . Společná pole, která se mají použít pro připojení, jsou v tomto případě NetworkMessageId a RecipientObjectId.

Následující dotaz obsahuje také další řádek |. project-rename EmailTimestamp=Timestamp", který vám pomůže identifikovat časové razítko související s e-mailem a časová razítka související s akcemi souborů, které přidáte v dalším kroku.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdDále pomocí hodnoty SHA256 z tabulky EmailAttachmentInfo vyhledejte deviceFileEvents (akce souborů, ke kterým došlo na koncovém bodu) pro danou hodnotu hash. Společným polem zde bude hodnota hash SHA256 pro přílohu.

Výsledná tabulka teď obsahuje podrobnosti z koncového bodu (Microsoft Defender for Endpoint), jako je název zařízení, jaká akce byla provedena (v tomto případě filtrovaná tak, aby zahrnovala pouze události FileCreated) a kde byl soubor uložen. Součástí bude také název účtu přidružený k procesu.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Teď jste vytvořili dotaz, který identifikuje všechny příchozí e-maily, do kterých uživatel přílohu otevřel nebo uložil. Tento dotaz můžete také upřesnit a vyfiltrovat konkrétní domény odesílatele, velikosti souborů, typy souborů atd.

Funkce jsou speciálním druhem spojení, které umožňuje získat další data TI o souboru, jako je jeho výskyt, informace o podepisující sadě a vystavitele atd. Pokud chcete získat další podrobnosti o souboru, použijte funkci Rozšíření FileProfile():

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

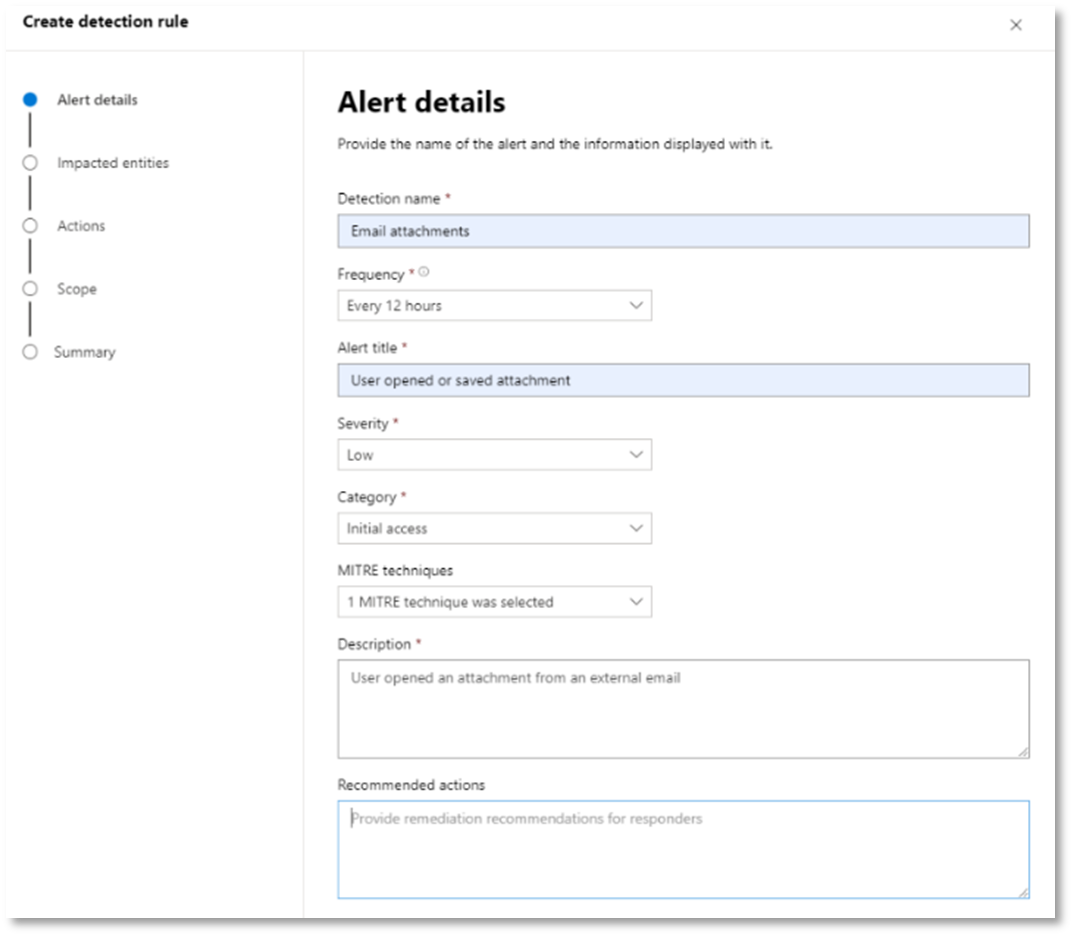

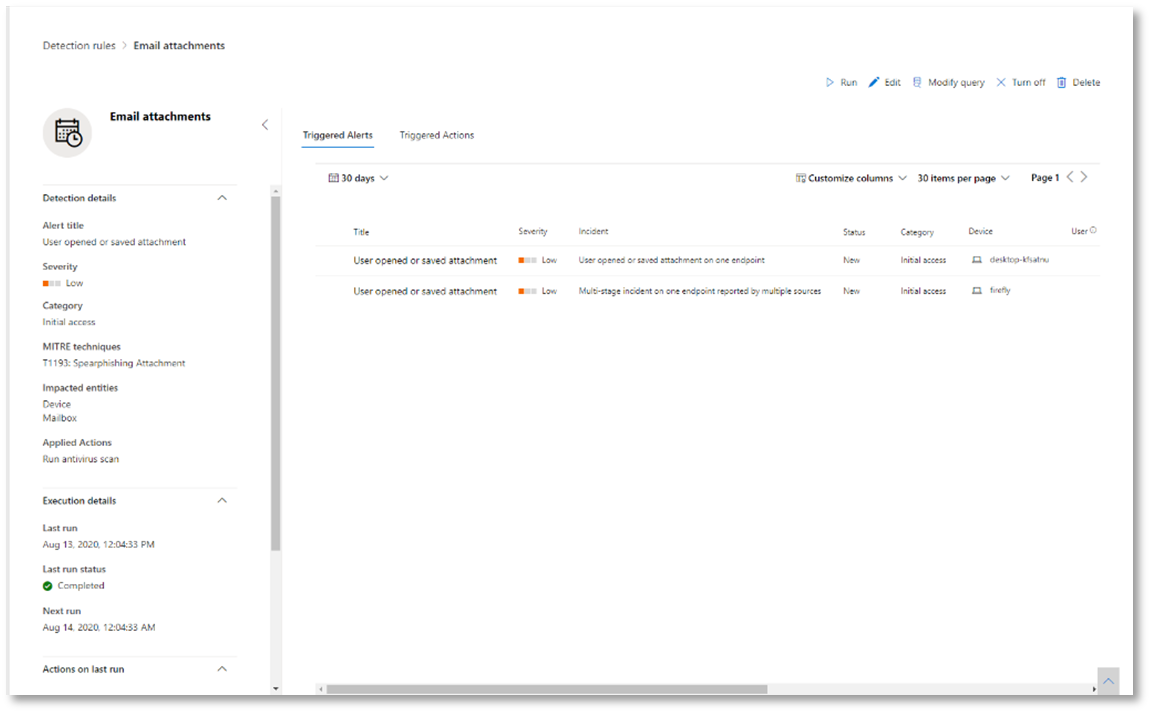

Create detekce

Jakmile vytvoříte dotaz, který identifikuje informace, na které chcete dostávat upozornění , pokud k nim dojde v budoucnu, můžete z dotazu vytvořit vlastní detekci.

Vlastní detekce spustí dotaz podle nastavené frekvence a výsledky dotazů vytvoří výstrahy zabezpečení na základě ovlivněných prostředků, které zvolíte. Tyto výstrahy budou korelovány s incidenty a je možné je určit jako jakoukoli jinou výstrahu zabezpečení vygenerovanou jedním z produktů.

Na stránce dotazu odeberte řádky 7 a 8, které byly přidány v kroku 7 pokynů pro vyhledávání, a klikněte na Create pravidlo detekce.

Poznámka

Pokud kliknete na Create pravidlo detekce a v dotazu se zobrazí chyby syntaxe, pravidlo detekce se neuloží. Pečlivě zkontrolujte dotaz a ujistěte se, že nedošlo k žádným chybám.

Do povinných polí zadejte informace, které týmu zabezpečení umožní pochopit výstrahu, proč se vygenerovalo a jaké akce očekáváte, že bude provádět.

Ujistěte se, že jste pole vyplnili srozumitelně a pomohli tak dalšímu uživateli informovaně rozhodnout o tomto upozornění pravidla detekce.

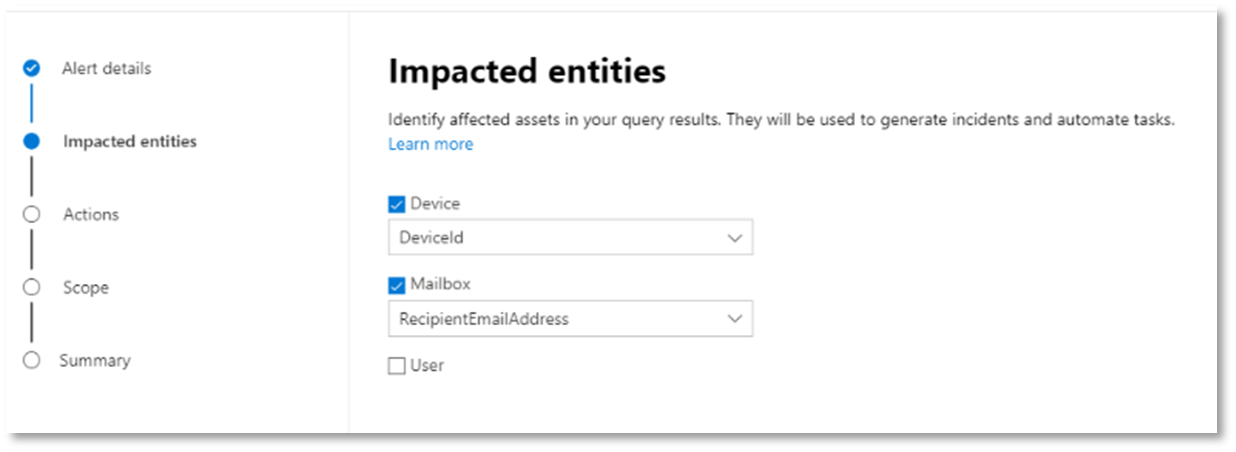

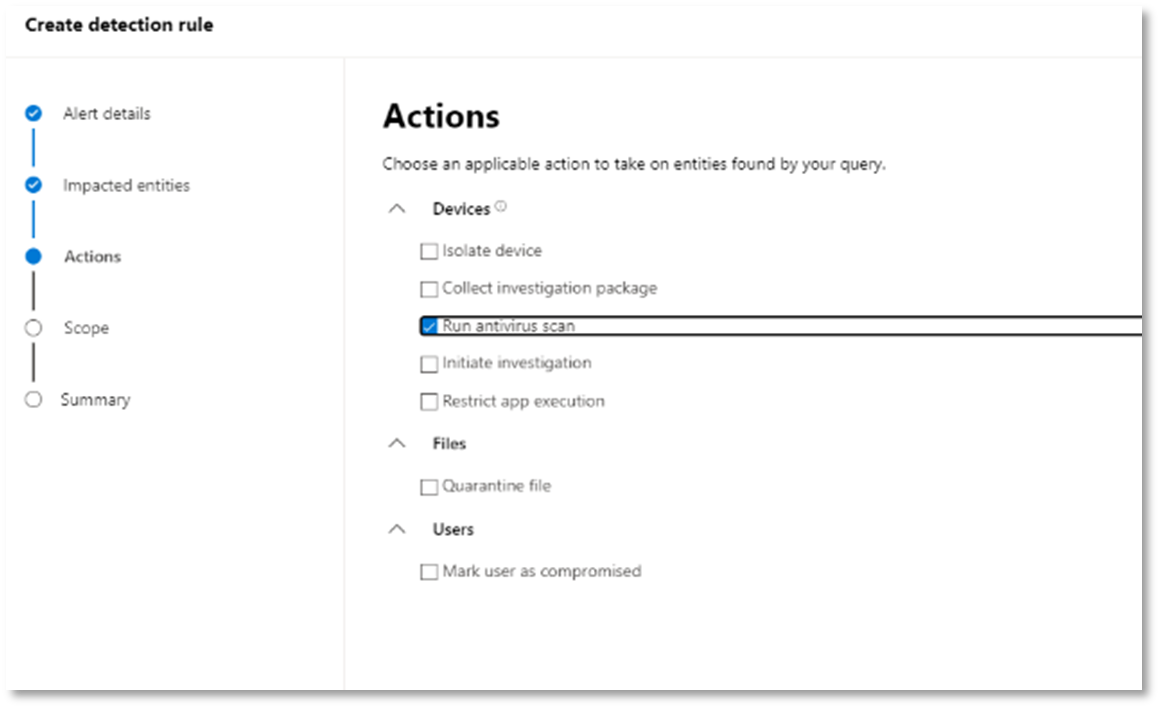

Vyberte, na které entity má tato výstraha vliv. V takovém případě vyberte Zařízení a poštovní schránka.

Určete, jaké akce by se měly provést, pokud se výstraha aktivuje. V takovém případě spusťte antivirovou kontrolu, i když je možné provést jiné akce.

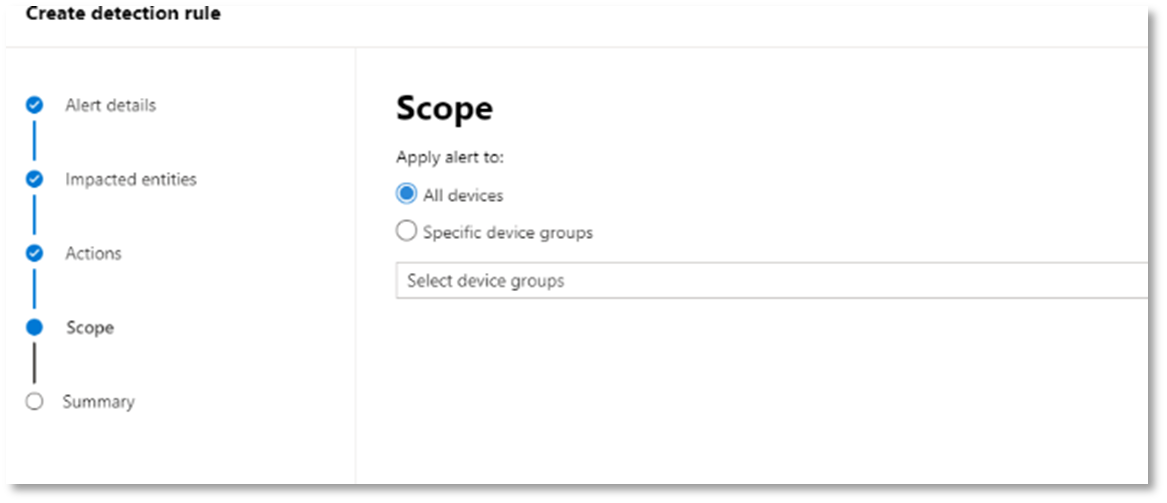

Vyberte obor pravidla upozornění. Vzhledem k tomu, že tento dotaz zahrnuje zařízení, jsou skupiny zařízení relevantní v této vlastní detekci podle Microsoft Defender for Endpoint kontextu. Při vytváření vlastní detekce, která nezahrnuje zařízení jako ovlivněné entity, se obor nepoužije.

Pro účely tohoto pilotního nasazení můžete chtít toto pravidlo omezit na podmnožinu testovacích zařízení ve vašem produkčním prostředí.

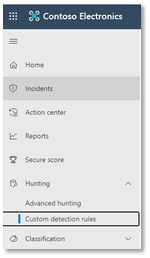

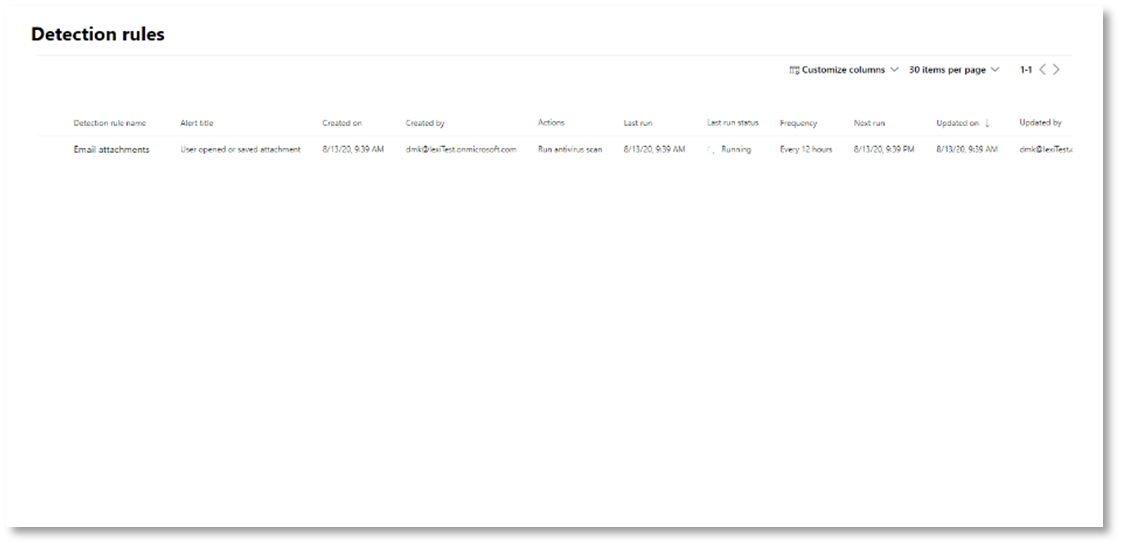

Vyberte Vytvořit. Pak na navigačním panelu vyberte Vlastní pravidla zjišťování .

Na této stránce můžete vybrat pravidlo detekce, které otevře stránku podrobností.

Odborné školení o pokročilém vyhledávání

Sledování nežádoucích lidí je série webových vysílání pro nové analytiky zabezpečení a ostřílené lovce hrozeb. Provede vás základy pokročilého proaktivního vyhledávání až po vytvoření vlastních sofistikovaných dotazů.

Začněte tím, že si projdete odborná školení týkající se pokročilého proaktivního vyhledávání .

Navigace, kterou možná budete potřebovat

Create prostředí pro hodnocení Microsoft Defender XDR

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro