Odhalování útoků ransomwaru řízených lidmi pomocí nástroje Microsoft Defender XDR

Poznámka

Chcete vyzkoušet XDR v Microsoft Defenderu? Přečtěte si další informace o tom, jak můžete vyhodnotit a pilotně nasadit XDR v Microsoft Defenderu.

Ransomware je typ vyděračského útoku, který ničí nebo šifruje soubory a složky, brání přístupu k důležitým datům nebo narušuje důležité obchodní systémy. Existují dva typy ransomwaru:

- Komoditní ransomware je malware, který se šíří pomocí phishingu nebo mezi zařízeními a šifruje soubory předtím, než se dožaduje výkupného.

- Ransomware provozovaný lidmi je plánovaný a koordinovaný útok aktivních kybernetických zločinci, kteří používají více metod útoku. V mnoha případech se známé techniky a nástroje používají k infiltraci vaší organizace, k nalezení prostředků nebo systémů, které stojí za to vydírání, a následnému požadavku na výkupné. Při ohrožení zabezpečení sítě útočník provede rekognoskaci prostředků a systémů, které mohou být zašifrovány nebo vydíráním. Útočníci pak šifrují nebo exfiltrují data předtím, než požádají o výkupné.

Tento článek popisuje proaktivní detekci nových nebo probíhajících útoků ransomware provozovaných lidmi pomocí portálu Microsoft Defender, což je rozšířené řešení detekce a reakce (XDR) pro následující služby zabezpečení:

- Microsoft Defender for Endpoint

- Microsoft Defender pro Office 365

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps (včetně doplňku zásad správného řízení aplikací)

- Microsoft Entra ID Protection

- Microsoft Defender for IoT

- Microsoft 365 Business Premium

- Microsoft Defender pro firmy

Informace o prevenci ransomwarových útoků najdete v tématu Rychlé nasazení prevence ransomwaru – fáze 3: Znesnadnění přístupu.

Důležitost proaktivního zjišťování

Vzhledem k tomu, že ransomware ovládaný lidmi obvykle provádí aktivní útočníci, kteří by mohli provádět kroky k infiltraci a zjišťování nejcennějších dat a systémů v reálném čase, je doba potřebná k detekci útoků ransomwarem velmi důležitá.

Pokud jsou rychle zjištěny aktivity před výkupným, pravděpodobnost závažného útoku se sníží. Fáze předběžného výkupného obvykle zahrnuje následující techniky: počáteční přístup, rekognoskace, krádež přihlašovacích údajů, laterální pohyb a trvalost. Tyto techniky se zpočátku mohou zdát nesouvisející a často létají pod radarem. Pokud tyto techniky vedou do fáze výkupného, je často příliš pozdě. Microsoft Defender XDR vám může pomoct identifikovat malé a zdánlivě nesouvisející incidenty jako součást rozsáhlejší ransomwarové kampaně.

- Pokud se během fáze před výkupným zjistí, můžete k narušení a nápravě útoku použít menší omezení rizik, jako je izolace napadených zařízení nebo uživatelských účtů.

- Pokud detekce nastane v pozdější fázi, například při nasazování malwaru použitého k šifrování souborů, může být potřeba k přerušení a nápravě útoku použít agresivnější kroky nápravy, které můžou způsobit výpadek.

Přerušení obchodních operací je pravděpodobné, když reagujete na útok ransomwarem. Koncová fáze útoku ransomwarem je často volbou mezi výpadky způsobenými útočníky s velkými riziky nebo řízeným výpadkem, který zajistí bezpečnost sítě a poskytne vám čas na úplné prošetření. Nikdy nedoporučujeme platit výkupné. Platba kybernetickým zločincům za získání klíče pro dešifrování ransomwaru neposkytuje žádnou záruku, že se vaše šifrovaná data obnoví. Viz Reakce na ransomware – Blog o zabezpečení Microsoftu.

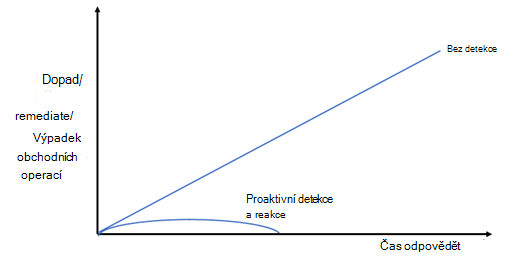

Tady je kvalitativní vztah dopadu útoku ransomwaru a váš čas reagovat na to, aby nedošlo k žádné detekci, a k proaktivní detekci a reakci.

Proaktivní detekce prostřednictvím běžných malwarových nástrojů a technik

V mnoha případech používají útočníci ransomwaru provozovaní lidmi dobře známé a v terénu testované malwarové taktiky, techniky, nástroje a postupy, včetně útoků phishing, ohrožení zabezpečení obchodních e-mailů (BEC) a krádeže přihlašovacích údajů. Vaši bezpečnostní analytici se musí seznámit s tím, jak útočníci používají běžné metody malwaru a kybernetických útoků, aby získali ve vaší organizaci oporu.

Příklady toho, jak útoky ransomwarem začínají s běžným malwarem, najdete v těchto zdrojích informací:

- Útoky ransomwaru provozované lidmi: Katastrofa, které se dá zabránit

- Sestavy analýzy hrozeb ransomware na portálu Microsoft Defender

Znalost malwaru, datových částí a aktivit před výkupným pomáhá analytikům zjistit, co hledat, aby zabránili pozdějším fázím útoku.

Taktiky útoku ransomwaru řízeného člověkem

Vzhledem k tomu, že ransomware ovládaný člověkem může používat známé techniky a nástroje útoku, porozumění analytikům a zkušenosti s existujícími technikami a nástroji útoku budou cenným přínosem při přípravě týmu SecOps na cílené postupy detekce ransomwaru.

Taktika a metody útoku

Tady jsou některé typické techniky a nástroje, které útočníci ransomware používají pro následující taktiky MITRE ATT&CK :

Počáteční přístup:

- Hrubá síla protokolu RDP

- Ohrožený internetový systém

- Slabá nastavení aplikace

- Phishingový e-mail

Krádež přihlašovacích údajů:

- Mimikatz

- Tajné kódy LSA

- Trezor přihlašovacích údajů

- Přihlašovací údaje v prostém textu

- Zneužití účtů služby

Laterální pohyb:

- Kobalt strike

- Služby wmi

- Zneužití nástrojů pro správu

- PsExec

Trvalosti:

- Nové účty

- Změny objektů zásad

- Stínové nástroje IT

- Plánování úkolů

- Registrace služby

Úniky v obraně:

- Zakázání funkcí zabezpečení

- Vymazání souborů protokolu

- Odstranění souborů artefaktů útoku

- Resetování časových razítek u změněných souborů

Exfiltrace:

- Exfiltrace citlivých dat Dopad (finanční páka):

- Šifrování dat na místě a v zálohách

- Odstranění dat a záloh, které mohou být kombinovány s předchozí exfiltrací

- Hrozba veřejného úniku citlivých dat

Co hledat

Výzvou pro bezpečnostní analytiky je rozpoznat, když je výstraha součástí rozsáhlejšího útočného řetězce s cílem vymáhat citlivá data nebo důležité systémy. Například zjištěný útok phishing může být:

- Jednorázový útok na sledování e-mailových zpráv někoho z finančního oddělení organizace.

- Část řetězce útoku před výkupným, která využívá přihlašovací údaje ohroženého uživatelského účtu ke zjištění prostředků dostupných pro uživatelský účet a k ohrožení jiných uživatelských účtů s vyšší úrovní oprávnění a přístupu.

Tato část obsahuje běžné fáze útoku a metody a zdroje signálu, které se zasílají do centrálního portálu Microsoft Defender, který vytváří výstrahy a incidenty složené z několika souvisejících výstrah pro analýzu zabezpečení. V některých případech existují alternativní portály zabezpečení pro zobrazení dat útoku.

Počáteční útoky za účelem získání vstupu

Útočník se pokouší ohrozit uživatelský účet, zařízení nebo aplikaci.

| Metoda útoku | Zdroj signálu | Alternativní portály zabezpečení |

|---|---|---|

| Hrubá síla protokolu RDP | Defender for Endpoint | Defender for Cloud Apps |

| Ohrožený internetový systém | Funkce zabezpečení Windows, Microsoft Defender pro servery | |

| Slabá nastavení aplikace | Defender for Cloud Apps, Defender for Cloud Apps s doplňkem zásad správného řízení aplikací | Defender for Cloud Apps |

| Aktivita škodlivých aplikací | Defender for Cloud Apps, Defender for Cloud Apps s doplňkem zásad správného řízení aplikací | Defender for Cloud Apps |

| Phishingový e-mail | Defender for Office 365 | |

| Rozprašování hesel proti účtům Microsoft Entra | Microsoft Entra ID Protection přes Defender for Cloud Apps | Defender for Cloud Apps |

| Rozprašování hesel proti místním účtům | Microsoft Defender for Identity | |

| Ohrožení zabezpečení zařízení | Defender for Endpoint | |

| Krádež přihlašovacích údajů | Microsoft Defender for Identity | |

| Eskalace oprávnění | Microsoft Defender for Identity |

Nedávný nárůst v jinak typickém chování

Útočník se pokouší testovat další entity, které by byly ohroženy.

| Kategorie špičky | Zdroj signálu | Alternativní portály zabezpečení |

|---|---|---|

| Přihlášení: Počet neúspěšných pokusů, pokusy o přihlášení k více zařízením v krátké době, několik prvních přihlášení atd. | Microsoft Entra ID Protection přes Defender for Cloud Apps, Microsoft Defender for Identity | Defender for Cloud Apps |

| Nedávno aktivní uživatelský účet, skupina, účet počítače, aplikace | Microsoft Entra ID Protection přes Defender for Cloud Apps (Microsoft Entra ID), Defender for Identity (Active Directory Domain Services [AD DS]) | Defender for Cloud Apps |

| Nedávná aktivita aplikace, jako je přístup k datům | Aplikace s Defenderem for Cloud Apps s doplňkem zásad správného řízení aplikací | Defender for Cloud Apps |

Nová aktivita

Útočník vytváří nové entity pro další dosah, instalaci agentů malwaru nebo obcházení detekce.

| Activity | Zdroj signálu | Alternativní portál zabezpečení |

|---|---|---|

| Nové aplikace, které jsou nainstalované | Defender for Cloud Apps s doplňkem zásad správného řízení aplikací | Defender for Cloud Apps |

| Nové uživatelské účty | Azure Identity Protection | Defender for Cloud Apps |

| Změny rolí | Azure Identity Protection | Defender for Cloud Apps |

Podezřelé chování

Útočník stahuje citlivé informace, šifruje soubory nebo jinak shromažďuje nebo poškozuje prostředky organizace.

| Chování | Zdroj signálu |

|---|---|

| Malware se šíří do více zařízení | Defender for Endpoint |

| Kontrola prostředků | Defender for Endpoint, Defender for Identity |

| Změny v pravidlech přeposílání poštovní schránky | Defender for Office 365 |

| Exfiltrace a šifrování dat | Defender for Office 365 |

-*Monitor for Adversary Zákaz zabezpečení** – protože je často součástí řetězce útoku HumOR (Human-operated ransomware)

- Vymazání protokolů událostí – zejména protokol událostí zabezpečení a provozní protokoly PowerShellu

- Zakázání nástrojů nebo ovládacích prvků zabezpečení (přidružených k některým skupinám)

Detekce ransomwarových útoků pomocí portálu Microsoft Defender

Portál Microsoft Defender poskytuje centralizované zobrazení informací o detekcích, ovlivněných prostředcích, provedených automatizovaných akcích a souvisejících důkazech:

- Fronta incidentů, která seskupuje související výstrahy pro útok, aby poskytovala úplný rozsah útoku, ovlivněné prostředky a automatizované nápravné akce.

- Fronta upozornění, která obsahuje seznam všech výstrah sledovaných Microsoft Defender XDR.

Zdroje incidentů a upozornění

Microsoft Defender portál centralizuje signály z:

- Microsoft Defender for Endpoint

- Microsoft Defender pro Office 365

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps (včetně doplňku zásad správného řízení aplikací)

- Microsoft Entra ID Protection

- Microsoft Defender for IoT

Tato tabulka uvádí některé typické útoky a jejich odpovídající zdroj signálu pro Microsoft Defender XDR.

| Útoky a incidenty | Zdroj signálu |

|---|---|

| Cloudová identita: Password spray, počet neúspěšných pokusů, pokusy o přihlášení k více zařízením v krátké době, několik prvních přihlášení, nedávno aktivní uživatelské účty | Microsoft Entra ID Protection |

| Ohrožení zabezpečení místní identity (AD DS) | Defender for Identity |

| Útok phishing | Defender for Office 365 |

| Škodlivé aplikace | Defender for Cloud Apps nebo Defender for Cloud Apps s doplňkem zásad správného řízení aplikací |

| Ohrožení zabezpečení koncového bodu (zařízení) | Defender for Endpoint |

| Ohrožení zabezpečení zařízení podporujících IoT | Defender for IoT |

Filtrování incidentů identifikovaných ransomwarem

Ve frontě incidentů můžete snadno filtrovat incidenty, které Microsoft Defender XDR kategorizovaly jako ransomware.

- V navigačním podokně Microsoft Defender portálu přejděte do fronty incidentů tak, že vyberete Incidenty a výstrahy > Incidenty.

- Vyberte Filtry.

- V části Kategorie vyberte Ransomware, vyberte Použít a pak zavřete podokno Filtry .

Každé nastavení filtru pro frontu incidentů vytvoří adresu URL, kterou můžete uložit a později k tomu získat přístup jako odkaz. Tyto adresy URL se dají uložit do záložek nebo jinak uložit a použít v případě potřeby jediným kliknutím. Můžete například vytvořit záložky pro:

- Incidenty obsahující kategorii "ransomware". Tady je odpovídající odkaz.

- Incidenty se zadaným jménem objektu actor , o kterých je známo, že provádí útoky ransomware.

- Incidenty se zadaným názvem přidružené hrozby , o které se ví, že se používají při ransomwarových útocích.

- Incidenty obsahující vlastní značku, kterou váš tým SecOps používá pro incidenty, o kterých se ví, že jsou součástí rozsáhlejšího koordinovaného útoku ransomware.

Filtrování sestav analýzy hrozeb identifikovaných ransomwarem

Podobně jako u filtrování incidentů ve frontě incidentů můžete filtrovat sestavy analýzy hrozeb pro sestavy, které obsahují ransomware.

- V navigačním podokně vyberte Analýza hrozeb.

- Vyberte Filtry.

- V části Značky hrozeb vyberte Ransomware, vyberte Použít a pak podokno Filtry zavřete.

Můžete také kliknout na tento odkaz.

V části Podrobnosti o detekci mnoha sestav analýzy hrozeb můžete zobrazit seznam názvů výstrah vytvořených pro hrozbu.

Rozhraní API pro Microsoft Defender XDR

Rozhraní API Microsoft Defender XDR můžete také použít k dotazování Microsoft Defender XDR incidentů a dat výstrah ve vašem tenantovi. Vlastní aplikace může filtrovat data, filtrovat je na základě vlastních nastavení a pak poskytnout filtrovaný seznam odkazů na výstrahy a incidenty, které můžete snadno vybrat a přejít přímo k danému upozornění nebo incidentu. Viz Rozhraní API výpisu incidentů v Microsoft Defender XDR| Microsoft Docs. SiEM můžete také integrovat s Microsoft Defender, viz Integrace nástrojů SIEM s Microsoft Defender XDR.

Integrace služby Microsoft Defender XDR Sentinel

Integrace incidentů Microsoft Defender XDR služby Microsoft Sentinel umožňuje streamovat všechny incidenty Microsoft Defender XDR do služby Microsoft Sentinel a udržovat je synchronizované mezi oběma portály. Incidenty zahrnují všechna přidružená upozornění, entity a relevantní informace. Ve službě Sentinel zůstanou incidenty obousměrně synchronizované s Microsoft Defender XDR, což vám umožní využít výhod obou portálů při vyšetřování incidentu. Viz integrace Microsoft Defender XDR se službou Microsoft Sentinel.

Proaktivní vyhledávání s pokročilým vyhledáváním

Rozšířené proaktivní vyhledávání je nástroj proaktivního vyhledávání hrozeb založený na dotazech, který umožňuje zkoumat a kontrolovat události ve vaší síti a vyhledávat indikátory hrozeb a entity. Tento flexibilní a přizpůsobitelný analytický nástroj umožňuje nerušený proaktivní vyhledávání známých i potenciálních hrozeb. Microsoft Defender XDR také podporuje použití vlastního dotazu k vytvoření vlastních pravidel detekce, která vytvářejí výstrahy založené na dotazu a naplánují se tak, aby se spouštěly automaticky.

Pro proaktivní vyhledávání aktivit ransomwaru byste měli sestavit katalog pokročilých dotazů proaktivního vyhledávání pro běžně používané metody útoku ransomwarem pro identity, koncové body, aplikace a data. Tady je několik klíčových zdrojů pro pokročilé proaktivní dotazy připravené k použití:

- Článek o hledání ransomwaru

- Úložiště GitHub pro rozšířené dotazy proaktivního vyhledávání:

- Sestavy analýzy hrozeb

- Část pokročilého proaktivního vyhledávání ransomwaru: Všudypřítomná a průběžná zpráva analytika hrozeb

- Oddíl rozšířeného vyhledávání v jiných analytických sestavách

Automatizované proaktivní vyhledávání

Pokročilé proaktivní dotazy je také možné použít k vytvoření vlastních pravidel a akcí detekce na základě známých prvků metody útoku ransomwarem (například použití neobvyklých příkazů PowerShellu). Vlastní pravidla detekce vytvářejí výstrahy, které můžou vaši analytici zabezpečení zobrazit a řešit.

Pokud chcete vytvořit vlastní pravidlo detekce, vyberte Create vlastní pravidlo detekce na stránce rozšířeného dotazu proaktivního vyhledávání. Po vytvoření můžete zadat:

- Jak často se má spouštět vlastní pravidlo detekce

- Závažnost výstrahy vytvořené pravidlem

- Fáze útoku MITRE pro vytvořenou výstrahu

- Ovlivněné entity

- Akce, které se mají provést s ovlivněnými entitami

Příprava týmu SecOps na cílenou detekci ransomwaru

Příprava týmu SecOps na proaktivní detekci ransomwaru vyžaduje:

- Předběžná práce pro tým a organizaci SecOps

- Školení analytiků zabezpečení podle potřeby

- Průběžná provozní práce na začlenění nejnovějších útoků a prostředí pro detekci vašich analytiků zabezpečení

Předběžná práce pro tým a organizaci SecOps

Zvažte následující kroky, abyste tým SecOps a organizaci připravili na cílenou prevenci útoků ransomwarem:

- Nakonfigurujte it a cloudovou infrastrukturu pro prevenci ransomwaru pomocí rychlého nasazení prevence ransomwaru – Fáze 3: Ztěžte získání pokynů. Fáze a úkoly v těchto doprovodných materiálech je možné provádět paralelně pomocí následujících kroků.

- Získejte příslušné licence pro služby Defender for Endpoint, Defender pro Office 365, Defender for Identity, Defender for Cloud Apps, doplněk zásad správného řízení aplikací, Defender for IoT a služby Microsoft Entra ID Protection.

- Sestavte katalog pokročilých dotazů proaktivního vyhledávání vyladěných pro známé metody útoku ransomwarem nebo fáze útoku.

- Create sadu vlastních pravidel detekce pro konkrétní pokročilé dotazy proaktivního vyhledávání, které vytvářejí výstrahy pro známé metody útoku ransomwarem, včetně jejich plánu, pojmenování upozornění a automatizovaných akcí.

- Určení sady vlastních značek nebo standardů pro vytvoření nové značky k identifikaci incidentů, o kterých se ví, že jsou součástí rozsáhlejšího koordinovaného útoku ransomwarem

- Určete sadu provozních úloh pro správu incidentů a výstrah ransomwaru. Příklady:

- Procesy pro kontrolu příchozích incidentů a výstrah analytikem vrstvy 1 a přiřazení analytikům vrstvy 2 k prošetření

- Ruční spouštění pokročilých dotazů proaktivního vyhledávání a jejich plánu (denně, týdně, měsíčně).

- Probíhající změny založené na vyšetřování útoku ransomwarem a možnostech jejich zmírnění

Školení analytiků zabezpečení

Podle potřeby můžete analytikům zabezpečení poskytnout interní školení pro:

- Běžné řetězce útoků ransomwarem (útočné taktiky MITRE a běžné techniky hrozeb a malware)

- Incidenty a výstrahy a jejich vyhledání a analýza na portálu Microsoft Defender pomocí:

- Výstrahy a incidenty, které už vytvořil Microsoft Defender XDR

- Předem naskenované filtry založené na adrese URL pro portál Microsoft Defender

- Programově prostřednictvím rozhraní API pro incidenty

- Rozšířené dotazy proaktivního vyhledávání, které se mají použít, a jejich ruční plán (denně, týdně, měsíčně)

- Vlastní pravidla detekce, která se mají použít, a jejich nastavení

- Vlastní značky incidentů

- Nejnovější sestavy analýzy hrozeb pro útoky ransomwarem na portálu Microsoft Defender

Průběžná práce založená na provozním učení a nových hrozbách

Jako součást průběžného nástroje a osvědčených postupů procesů a zkušeností analytiků zabezpečení vašeho týmu SecOps byste měli:

- Aktualizujte katalog pokročilých dotazů proaktivního vyhledávání pomocí:

- Nové dotazy založené na nejnovějších sestavách analýzy hrozeb na portálu Microsoft Defender nebo v úložišti GitHubu rozšířeného proaktivního vyhledávání.

- Změny stávajících, které optimalizují identifikaci hrozeb nebo lepší kvalitu výstrah.

- Aktualizujte vlastní pravidla detekce na základě nových nebo změněných pokročilých dotazů proaktivního vyhledávání.

- Aktualizujte sadu provozních úloh pro detekci ransomwaru.

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro