Události

Konference komunity Microsoftu 365

6. 5. 14 - 9. 5. 0

Dovednost pro éru umělé inteligence v konečné komunitě řízené Microsoft 365 událostí, 6. května-8 v Las Vegas.

Další informaceTento prohlížeč se už nepodporuje.

Upgradujte na Microsoft Edge, abyste mohli využívat nejnovější funkce, aktualizace zabezpečení a technickou podporu.

Tento článek obsahuje plán nasazení pro vytváření nulová důvěra (Zero Trust) zabezpečení v Microsoftu 365. nulová důvěra (Zero Trust) je nový model zabezpečení, který předpokládá porušení zabezpečení a ověřuje každý požadavek, jako by pocházel z nekontrolované sítě. Bez ohledu na to, odkud žádost pochází nebo k jakému prostředku přistupuje, nás model nulová důvěra (Zero Trust) učí" nikdy nedůvěřovat, vždy ověřovat.

Tento článek použijte společně s tímto plakátem.

Přístup nulová důvěra (Zero Trust) se vztahuje na celou digitální aktiva a slouží jako integrovaná filozofie zabezpečení a ucelená strategie.

Tento obrázek znázorňuje primární prvky, které přispívají k nulová důvěra (Zero Trust).

Na obrázku:

Další informace o nulová důvěra (Zero Trust) najdete v centru microsoftu s pokyny pro nulová důvěra (Zero Trust).

Microsoft 365 je záměrně vytvořený s mnoha funkcemi zabezpečení a ochrany informací, které vám pomůžou začlenit nulová důvěra (Zero Trust) do vašeho prostředí. Mnohé z těchto možností je možné rozšířit tak, aby chránily přístup k dalším aplikacím SaaS, které vaše organizace používá, a datům v těchto aplikacích.

Tento obrázek znázorňuje práci s nasazením funkcí nulová důvěra (Zero Trust). Tato práce je rozdělená do jednotek práce, které je možné nakonfigurovat společně, odspodu až po shora, aby se zajistilo dokončení požadované práce.

Na tomto obrázku:

Tento článek předpokládá, že používáte cloudovou identitu. Pokud potřebujete poradit s tímto cílem, přečtěte si téma Nasazení infrastruktury identit pro Microsoft 365.

Tip

Pokud rozumíte krokům a procesu kompletního nasazení, můžete při přihlášení k Centrum pro správu Microsoftu 365 použít průvodce nastavením pokročilého nasazení modelu zabezpečení Microsoft nulová důvěra (Zero Trust). Tento průvodce vás provede uplatněním nulová důvěra (Zero Trust) principů standardních a pokročilých technologických pilířů. Pokud chcete průvodce procházet bez přihlášení, přejděte na portál Pro nastavení Microsoftu 365.

Prvním krokem je vytvoření základu nulová důvěra (Zero Trust) konfigurací identity a ochrany přístupu zařízení.

Podrobné pokyny najdete v tématu nulová důvěra (Zero Trust) identita a ochrana přístupu zařízení. Tato série článků popisuje sadu požadovaných konfigurací identit a přístupu k zařízením a sadu Microsoft Entra podmíněného přístupu, Microsoft Intune a dalších zásad pro zabezpečení přístupu k Microsoftu 365 pro podnikové cloudové aplikace a služby, další služby SaaS a místní aplikace publikované pomocí aplikace Microsoft Entra. plná moc.

| Zahrnuje | Požadavky | Nezahrnuje |

|---|---|---|

Doporučené zásady přístupu k identitám a zařízením pro tři úrovně ochrany:

Další doporučení pro:

|

Microsoft E3 nebo E5 Microsoft Entra ID v některém z těchto režimů:

|

Registrace zařízení pro zásady, které vyžadují spravovaná zařízení. Viz krok 2. Správa koncových bodů pomocí Intune pro registraci zařízení |

Začněte implementací úrovně počátečního bodu. Tyto zásady nevyžadují registraci zařízení ve správě.

V dalším kroku zaregistrujte svá zařízení do systému správy a začněte je chránit sofistikovanějšími ovládacími prvky.

Podrobné pokyny najdete v tématu Správa zařízení pomocí Intune.

| Zahrnuje | Požadavky | Nezahrnuje |

|---|---|---|

Registrace zařízení pomocí Intune:

Konfigurace zásad:

|

Registrace koncových bodů pomocí Microsoft Entra ID | Konfigurace možností ochrany informací, včetně:

Informace o těchto možnostech najdete v kroku 5. Ochrana a řízení citlivých dat (dále v tomto článku) |

Další informace najdete v tématu nulová důvěra (Zero Trust) pro Microsoft Intune.

Se zařízeními zaregistrovanými do správy teď můžete implementovat úplnou sadu doporučených zásad nulová důvěra (Zero Trust) identit a přístupu k zařízením, které vyžadují zařízení vyhovující předpisům.

Vraťte se do části Běžné zásady přístupu k identitám a zařízením a přidejte zásady na úrovni Enterprise.

Microsoft Defender XDR je řešení rozšířené detekce a reakce (XDR), které automaticky shromažďuje, koreluje a analyzuje data o signálech, hrozbách a výstrahách z prostředí Microsoftu 365, včetně koncových bodů, e-mailu, aplikací a identit.

V části Vyhodnocení a pilotní Microsoft Defender XDR najdete metodickou příručku k pilotnímu nasazení a nasazení komponent Microsoft Defender XDR.

| Zahrnuje | Požadavky | Nezahrnuje |

|---|---|---|

Nastavte prostředí pro vyhodnocení a pilotní nasazení pro všechny komponenty:

Ochrana před hrozbami Prošetřování hrozeb a reakce na ně |

Informace o požadavcích na architekturu pro jednotlivé komponenty Microsoft Defender XDR najdete v doprovodných materiálech. | Microsoft Entra ID Protection není součástí tohoto průvodce řešením. Je součástí kroku 1. Nakonfigurujte identitu nulová důvěra (Zero Trust) a ochranu přístupu zařízení. |

Další informace najdete v těchto dalších článcích nulová důvěra (Zero Trust):

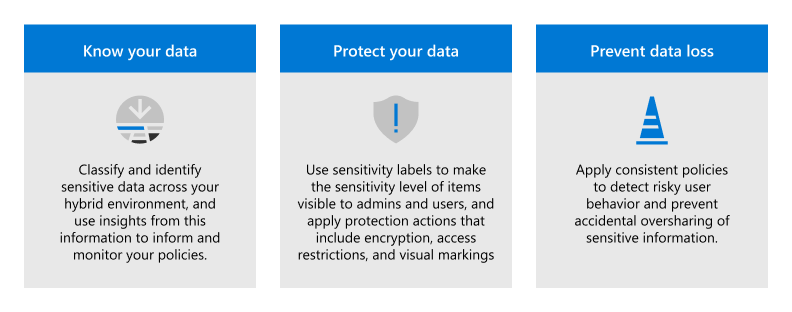

Implementujte Microsoft Purview Information Protection, které vám pomůžou zjišťovat, klasifikovat a chránit citlivé informace bez ohledu na to, kde žijí nebo cestují.

Microsoft Purview Information Protection funkce jsou součástí Microsoft Purview a poskytují vám nástroje, které vám umožní znát vaše data, chránit data a zabránit jejich ztrátě.

I když je tato práce reprezentována v horní části zásobníku nasazení, jak je znázorněno výše v tomto článku, můžete ji kdykoli zahájit.

Microsoft Purview Information Protection poskytuje architekturu, proces a možnosti, které můžete použít k dosažení konkrétních obchodních cílů.

Další informace o plánování a nasazení ochrany informací najdete v tématu Nasazení řešení Microsoft Purview Information Protection.

Pokud nasazujete ochranu informací pro předpisy o ochraně osobních údajů dat, tento průvodce řešením poskytuje doporučený rámec pro celý proces: Nasazení ochrany informací pro předpisy o ochraně osobních údajů dat s Microsoftem 365.

Události

Konference komunity Microsoftu 365

6. 5. 14 - 9. 5. 0

Dovednost pro éru umělé inteligence v konečné komunitě řízené Microsoft 365 událostí, 6. května-8 v Las Vegas.

Další informaceŠkolení

Postup výuky

Establish the guiding principles and core components of Zero Trust - Training

Zero Trust is not a product or tool, but an essential security strategy that seeks to continuously verify every transaction, asserts least privilege access, and assumes that every transaction could be a possible attack. Through the modules in this learning path, you'll gain an understanding of Zero Trust and how it applies to identity, endpoints, applications, networks, infrastructure, and data.

Certifikace

Předvedení základů zabezpečení dat, správy životního cyklu, zabezpečení informací a dodržování předpisů za účelem ochrany nasazení Microsoftu 365