Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

MIM Privileged Access Management (PAM) je řešení, které pomáhá organizacím omezit privilegovaný přístup v existujícím a izolovaném prostředí Active Directory.

Privileged Access Management dosahuje dvou cílů:

- Obnovte kontrolu nad ohroženým prostředím služby Active Directory udržováním odděleného bastionového prostředí, které není ovlivněno škodlivými útoky.

- Izolujte používání privilegovaných účtů, abyste snížili riziko krádeže těchto přihlašovacích údajů.

Poznámka:

Přístup PAM poskytovaný MIM PAM se nedoporučuje pro nová nasazení v prostředích připojených k internetu. MIM PAM je určená k použití ve vlastní architektuře pro izolovaná prostředí AD, kde není přístup k internetu dostupný, pokud tuto konfiguraci vyžadují regulace, nebo v izolovaných prostředích s vysokým dopadem, jako jsou offline výzkumné laboratoře a odpojené provozní technologie nebo kontrolní prostředí dohledu a získávání dat. MIM PAM se liší od Microsoft Entra Privileged Identity Management (PIM). Microsoft Entra PIM je služba, která umožňuje spravovat, řídit a monitorovat přístup k prostředkům v Microsoft Entra ID, Azure a dalších online službách Microsoftu, jako je Microsoft 365 nebo Microsoft Intune. Další informace o zabezpečení privilegovaného přístupu v místních prostředích připojených k internetu a hybridních prostředích najdete v tématu .

Jaké problémy MIM PAM pomáhá vyřešit?

V současné chvíli je pro útočníky příliš snadné získat přihlašovací údaje k účtu Domain Admins a je příliš těžké tyto útoky zjistit po faktu. Cílem PAM je omezit příležitosti pro uživatele se zlými úmysly, aby získali přístup a zároveň zvýšili kontrolu a povědomí o prostředí.

PAM znesnadňuje útočníkům proniknout do sítě a získat přístup k privilegovanému účtu. PAM přidává ochranu do privilegovaných skupin, které řídí přístup napříč celou řadou počítačů a aplikací připojených k doméně na těchto počítačích. Přidává také další monitorování, lepší viditelnost a jemněji odstupňované ovládací prvky. To organizacím umožňuje zjistit, kdo jsou jejich privilegovaní správci a co dělají. PAM poskytuje organizacím lepší přehled o tom, jak se v prostředí používají účty pro správu.

Přístup PAM poskytovaný MIM je určený k použití ve vlastní architektuře pro izolovaná prostředí, kde není přístup k internetu dostupný, pokud tuto konfiguraci vyžaduje regulace, nebo ve vysoce ovlivněných izolovaných prostředích, jako jsou offline výzkumné laboratoře a odpojené provozní technologie nebo dohled nad řízením a získáváním dat. Pokud je vaše služba Active Directory součástí prostředí připojeného k internetu, přečtěte si zabezpečení privilegovaného přístupu další informace o tom, kde začít.

Nastavení systému MIM PAM

PAM vychází ze zásady správy za běhu, která souvisí s pouze dostatečnýmsprávy (JEA). JEA je sada nástrojů Windows PowerShellu, která definuje sadu příkazů pro provádění privilegovaných aktivit. Jedná se o koncový bod, kde můžou správci získat autorizaci ke spouštění příkazů. V SYSTÉMU JEA se správce rozhodne, že uživatelé s určitým oprávněním mohou provést určitou úlohu. Pokaždé, když oprávněný uživatel musí tuto úlohu provést, povolí toto oprávnění. Platnost oprávnění vyprší po zadaném časovém období, aby uživatel se zlými úmysly nemohl přístup ukrást.

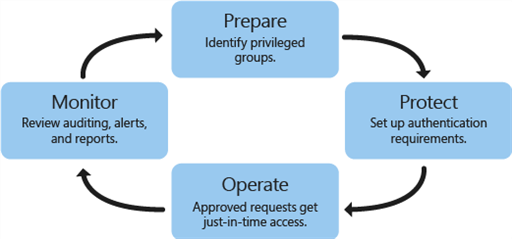

Nastavení a operace PAM má čtyři kroky.

diagramu

diagramu

- Příprava: Určete, které skupiny ve stávajícím lese mají významná oprávnění. Znovu vytvořte tyto skupiny bez členů v lesu bastionu.

- Chránit: Nastavte životní cyklus a ochranu pomocí ověřování, když uživatelé požadují správu na vyžádání.

- Provoz: Po splnění požadavků na ověření a schválení žádosti je uživatelský účet dočasně přidán do privilegované skupiny v tzv. bastionové doménové lesní struktuře. Po předem nastavenou dobu má správce všechna oprávnění a přístupová oprávnění, která jsou přiřazená dané skupině. Po uplynutí této doby se účet odebere ze skupiny.

- Monitorování: PAM přidává auditování, výstrahy a sestavy žádostí o privilegovaný přístup. Můžete zkontrolovat historii privilegovaného přístupu a zjistit, kdo aktivitu provedl. Můžete rozhodnout, zda je aktivita platná nebo neplatná, a snadno identifikovat neautorizovanou aktivitu, například pokus o přidání uživatele přímo do privilegované skupiny v původní doménové struktuře. Tento krok je důležitý nejen k identifikaci škodlivého softwaru, ale také ke sledování "uvnitř" útočníků.

Jak MIM PAM funguje?

PAM je založená na nových funkcích ve službě AD DS, zejména pro ověřování a autorizaci doménových účtů a nových funkcí v Microsoft Identity Manageru. PAM odděluje privilegované účty od existujícího prostředí Active Directory. Když je potřeba použít privilegovaný účet, musíte ho nejdřív požádat a pak schválit. Po schválení se privilegovanému účtu udělí oprávnění prostřednictvím cizí skupiny předmětů v nové bastionové doménové struktuře, nikoli v aktuální doménové struktuře uživatele nebo aplikace. Použití bastionového lesa poskytuje organizaci větší kontrolu, například při určení, kdy může být uživatel členem privilegované skupiny a jak se musí uživatel ověřovat.

Službu Active Directory, službu MIM a další části tohoto řešení je možné nasadit také v konfiguraci s vysokou dostupností.

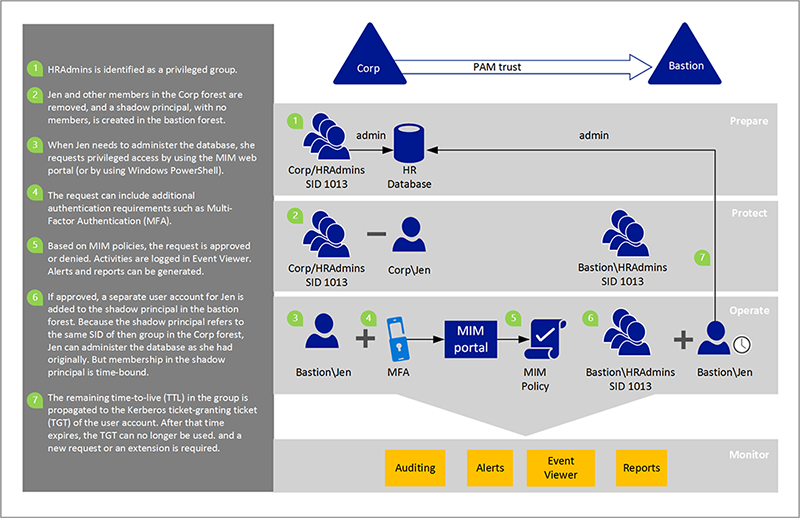

Následující příklad ukazuje, jak PIM funguje podrobněji.

Les bastionu uděluje časově omezené členství ve skupinách, což následně vytváří časově omezené lístky pro udělování přístupů (TGT). Aplikace nebo služby založené na protokolu Kerberos mohou tyto TGT respektovat a vynutit, pokud existují v lesích, které důvěřují lesu bastionu.

Běžné uživatelské účty se nemusí přesouvat do nové doménové struktury. Totéž platí pro počítače, aplikace a jejich skupiny. Zůstanou tam, kde jsou dnes v existujícím lese. Představte si příklad organizace, která se zabývá těmito problémy kybernetické bezpečnosti, ale nemá žádné okamžité plány na upgrade serverové infrastruktury na další verzi Windows Serveru. Tato organizace může stále využívat toto kombinované řešení využitím MIM a nového bastionového lesa a může lépe řídit přístup k existujícím prostředkům.

PAM nabízí následující výhody:

Izolace/rozsah oprávnění: Uživatelé nemají oprávnění k účtům, které se používají také pro neprivilegované úlohy, jako je kontrola e-mailu nebo procházení internetu. Uživatelé musí požádat o oprávnění. Žádosti jsou schválené nebo odepřené na základě zásad MIM definovaných správcem PAM. Dokud se žádost neschválila, privilegovaný přístup není k dispozici.

Posílení a ověření: Jedná se o nové výzvy v oblasti ověřování a autorizace, které pomáhají spravovat životní cyklus oddělených účtů pro správu. Uživatel může požádat o zvýšení oprávnění účtu správce a tento požadavek prochází pracovními postupy MIM.

Dalšílogování: Spolu s integrovanými pracovními postupy MIM je k dispozici další logování PAM, které identifikuje požadavek, způsob jeho autorizace a všechny události, ke kterým dochází po schválení.

přizpůsobitelný pracovní postup: Pracovní postupy MIM je možné nakonfigurovat pro různé scénáře a na základě parametrů žádajícího uživatele nebo požadovaných rolí je možné použít několik pracovních postupů.

Jak uživatelé požadují privilegovaný přístup?

Existuje několik způsobů, jak může uživatel odeslat žádost, včetně:

- Rozhraní API webových služeb MIM Services

- Koncový bod REST

- Windows PowerShell (

New-PAMRequest)

Získejte podrobnosti o rutinách Privileged Access Management.

Jaké pracovní postupy a možnosti monitorování jsou k dispozici?

Řekněme například, že uživatel byl před nastavením PAM členem skupiny pro správu. V rámci nastavení PAM se uživatel odebere ze skupiny pro správu a v MIM se vytvoří politika. Zásada stanoví, že pokud uživatel požádá o správní oprávnění, žádost se schválí a do privilegované skupiny v "bastion forest" se přidá samostatný účet tohoto uživatele.

Za předpokladu, že je žádost schválená, pracovní postup akce komunikuje přímo se službou Active Directory doménové struktury bastionu a umístí uživatele do skupiny. Například, když Jen požádá o správu databáze lidských zdrojů, účet správce Jen je během několika sekund přidán do privilegované skupiny v lesní struktuře bastionu. Její členství v účtu pro správu v této skupině vyprší po uplynutí časového limitu. Ve Windows Serveru 2016 nebo novějším je toto členství přidružené ke službě Active Directory s časovým limitem.

Poznámka:

Když do skupiny přidáte nového člena, musí se tato změna replikovat do jiných řadičů domény (DC) v bastionovém lese. Latence replikace může mít vliv na schopnost uživatelů přistupovat k prostředkům. Další informace o latenci replikace najdete v tématu Jak funguje topologie replikace služby Active Directory.

Naproti tomu odkaz, jehož platnost vypršela, se vyhodnocuje v reálném čase správcem účtů zabezpečení (SAM). I když je třeba, aby přidání člena skupiny bylo replikováno řadičem domény, který obdrží žádost o přístup, odebrání člena skupiny se okamžitě vyhodnotí na jakémkoli řadiči domény.

Tento pracovní postup je určen speciálně pro tyto administrativní účty. Správci (nebo dokonce skripty), kteří potřebují pouze občasný přístup k privilegovaným skupinám, mohou přesně požádat o tento přístup. MIM zaprotokoluje žádost a změny ve službě Active Directory a můžete je zobrazit v Prohlížeči událostí nebo odeslat data do podnikových řešení monitorování, jako je System Center 2012 – Operations Manager Audit Collection Services (ACS) nebo jiné nástroje třetích stran.