Přechod z DAP na GDAP pod vedením společnosti Microsoft

Příslušné role: Všichni uživatelé, kteří se zajímají o Partnerské centrum

Microsoft pomáhá partnerům jumpstartu, kteří nezačali přecházet z delegovaných přístupových protokolů (DAP) na podrobné delegované přístupové protokoly (GDAP). Tato pomoc pomáhá partnerům snížit rizika zabezpečení přechodem na účty, které používají osvědčené postupy zabezpečení, včetně používání časově omezených kontraktů zabezpečení s minimálními právy.

Jak funguje přechod založený na Microsoftu

- Microsoft automaticky vytvoří relaci GDAP s osmi výchozími rolemi.

- Role se automaticky přiřazují k předdefinovaným skupinám zabezpečení CSP (Cloud Solution Provider).

- Po 30 dnech se daP odebere.

Plán

Microsoft zahájil přechod DAP na GDAP 22. května 2023. V červnu je období výpadku. Přechod bude pokračovat po červenci.

Kdo se kvalifikuje pro přechod založený na Microsoftu?

Tato tabulka obsahuje souhrnný přehled:

| Povoleno DAP | Vztah GDAP existuje. | Relace GDAP ve stavu Čekající na schválení | Relace GDAP byla ukončena nebo vypršela její platnost | Způsobilost k přechodu na vedoucí microsoftem |

|---|---|---|---|---|

| Yes | No | – | N/A | Ano |

| Ano | Ano | No | No | No |

| Ano | Ano | Ano | No | Ne† |

| Ano | Ano | Ne | Ano | Ne† |

| No | Ano | No | Ne | Ne† |

| No | No | No | Ano | No |

Pokud jste vytvořili relaci GDAP, Microsoft v rámci přechodu založeného na Microsoftu nevytvoří relaci GDAP. Místo toho se relace DAP odebere v červenci 2023.

V některém z následujících scénářů můžete být součástí přechodu řízeného Microsoftem:

- Vytvořili jste relaci GDAP a relace je ve stavu čekajícího schválení . Tento vztah se vyčistí po třech měsících.

- † Pokud jste vytvořili relaci GDAP, ale platnost relace GDAP vypršela. Kvalifikace závisí na tom, jak dlouho relace vypršela:

- Pokud platnost relace vypršela před méně než 365 dny, pak se nevytvoří nová relace GDAP.

- Pokud platnost relace vypršela před více než 365 dny, relace se odebere.

Dojde po přechodu microsoftu k přerušení provozu?

Partneři a jejich podnikání jsou jedinečné. Jakmile se relace GDAP vytvoří prostřednictvím nástroje přechodu řízeného Microsoftem, má GDAP přednost před programem DAP.

Společnost Microsoft doporučuje, aby partneři testují a vytvářeli nové relace s požadovanými rolemi, které v nástroji pro přechod microsoftu chybí. Vytvořte vztah GDAP s rolemi na základě vašich případů použití a obchodních požadavků, abyste zajistili hladký přechod z DAP na GDAP.

Jaké role Microsoft Entra přiřadí Společnost Microsoft při vytváření relace GDAP pomocí nástroje přechodu řízeného Microsoftem?

- Čtenáři adresáře: Mohou číst základní informace o adresáři. Běžně se používá k udělení přístupu ke čtení adresáře aplikacím a hostům.

- Zapisovače adresářů: Může číst a zapisovat základní informace o adresáři. Běžně se používá k udělení přístupu k aplikacím. Tato role není určená pro uživatele.

- Globální čtenář: Může číst vše, co může globální správce, ale nemůže nic aktualizovat.

- Správce licencí: Může spravovat licence produktů pro uživatele a skupiny.

- Správce podpory služeb: Může číst informace o stavu služby a spravovat lístky podpory.

- Správce uživatelů: Může spravovat všechny aspekty uživatelů a skupin, včetně resetování hesel pro omezené správce.

- Správce privilegovaných rolí: Může spravovat přiřazení rolí v ID Microsoft Entra a všech aspektech privileged Identity Management (PIM).

- Správce helpdesku: Může resetovat hesla pro správce, kteří nejsou správci a správci helpdesku.

- Správce privilegovaného ověřování: Může získat přístup, zobrazit, nastavit a resetovat informace o metodě ověřování pro libovolného uživatele (správce nebo správce).

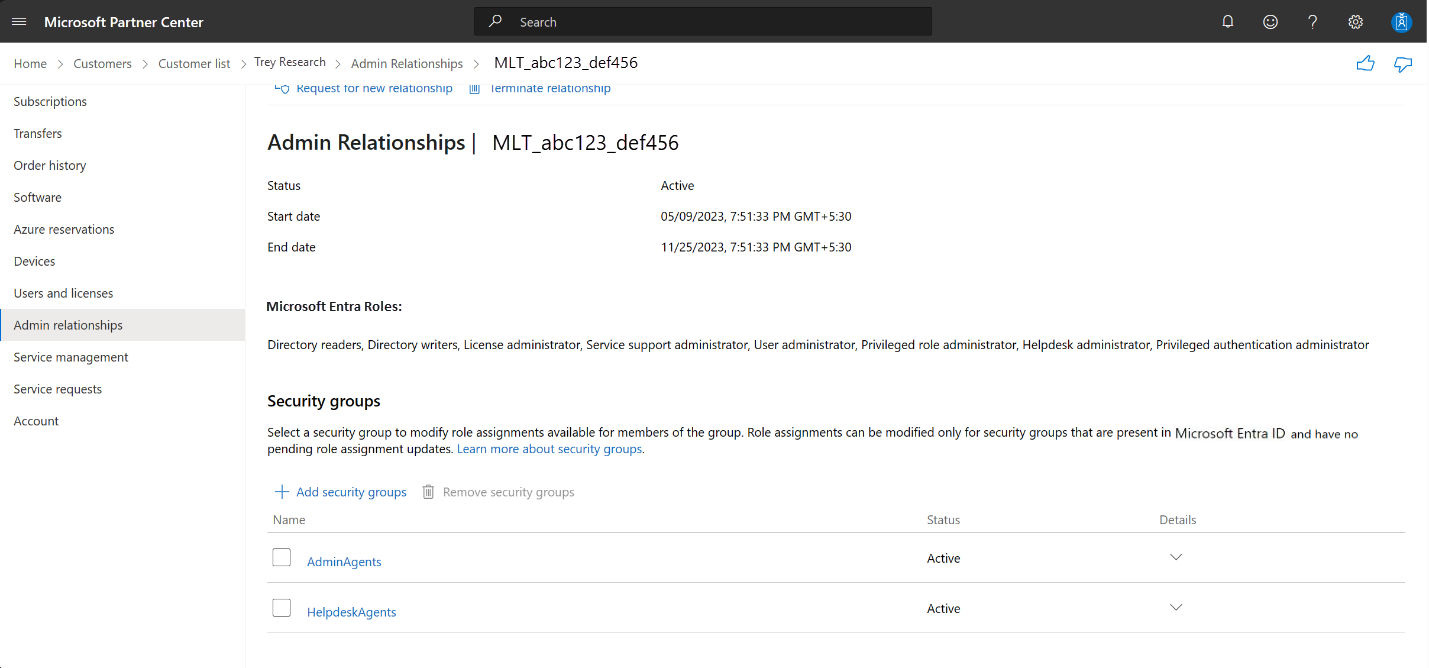

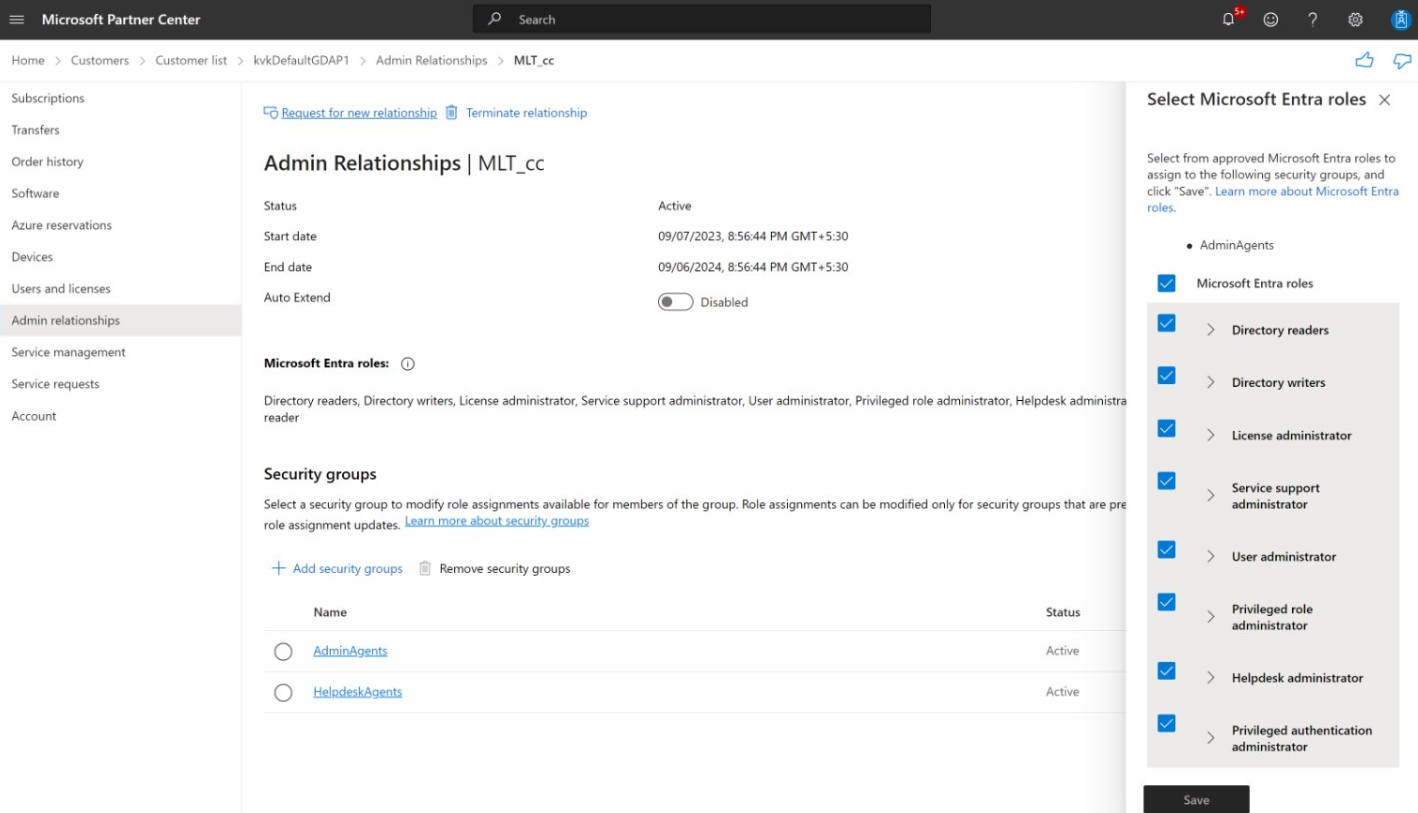

Které role Microsoft Entra se automaticky přiřazují k předdefinovaným skupinám zabezpečení CSP v rámci přechodu řízeného Microsoftem?

Skupina zabezpečení agentů pro správu:

- Čtenáři adresáře: Mohou číst základní informace o adresáři. Běžně se používá k udělení přístupu ke čtení adresáře aplikacím a hostům.

- Zapisovače adresářů: Mohou číst a zapisovat základní informace o adresáři, pro udělení přístupu k aplikacím, které nejsou určené pro uživatele.

- Globální čtenář: Může číst vše, co může globální správce, ale nemůže nic aktualizovat.

- Správce licencí: Může spravovat licence produktů pro uživatele a skupiny.

- Správce uživatelů: Může spravovat všechny aspekty uživatelů a skupin, včetně resetování hesel pro omezené správce.

- Správce privilegovaných rolí: Může spravovat přiřazení rolí v ID Microsoft Entra a všech aspektech privileged Identity Management (PIM).

- Správce privilegovaného ověřování: Může získat přístup, zobrazit, nastavit a resetovat informace o metodě ověřování pro libovolného uživatele (správce nebo správce).

- Správce podpory služeb: Může číst informace o stavu služby a spravovat lístky podpory.

- Správce helpdesku: Může resetovat hesla pro správce, kteří nejsou správci a správci helpdesku.

Skupina zabezpečení agentů helpdesku:

- Správce podpory služeb: Může číst informace o stavu služby a spravovat lístky podpory.

- Správce helpdesku: Může resetovat hesla pro správce, kteří nejsou správci a správci helpdesku.

Jak dlouho je nová relace GDAP?

Relace GDAP vytvořená během přechodu založeného na Microsoftu je po dobu jednoho roku.

Budou zákazníci vědět, kdy Microsoft vytvoří novou relaci GDAP jako součást přechodu DAP na přechod GDAP nebo odebere DAP?

Ne. Všechny e-maily, které by normálně chodily zákazníkům v rámci přechodu GDAP, se potlačí.

Jak poznám, kdy Microsoft vytvoří novou relaci jako součást přechodu DAP na GDAP?

Partneři nepřicházejí oznámení, když se během přechodu microsoftu vytvoří nový vztah GDAP. Tyto typy oznámení jsme během přechodu potlačí, protože odeslání e-mailu pro každou změnu může vytvořit obrovský objem e-mailů. Můžete zkontrolovat protokoly auditu a podívat se, kdy se vytvoří nová relace GDAP.

Odhlášení z přechodu řízeného Microsoftem

Pokud chcete tento přechod zrušit, můžete buď vytvořit relaci GDAP, nebo odebrat existující relace DAP.

Kdy se odebere relace DAP?

Třicet dnů po vytvoření relace GDAP odebere Microsoft relaci DAP. Pokud jste už vytvořili relaci GDAP, Microsoft odebere příslušnou relaci DAP v červenci 2023.

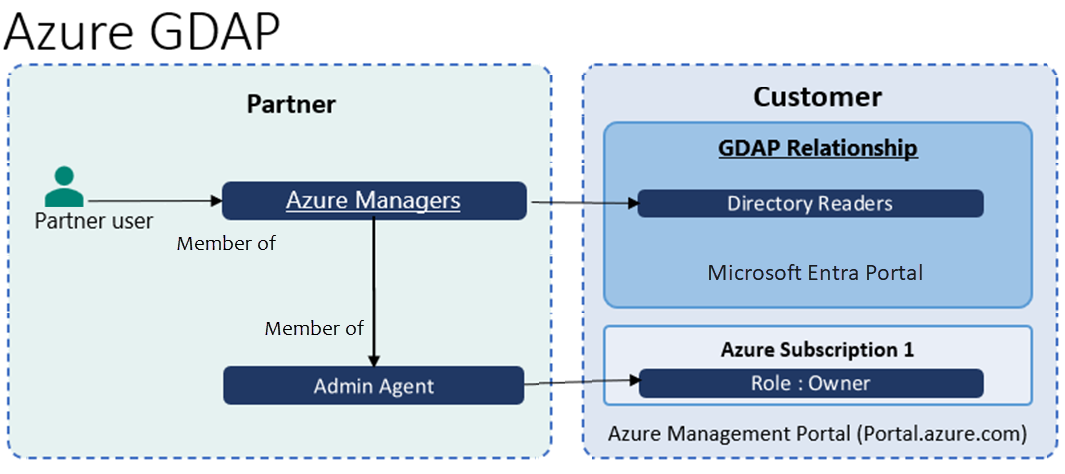

Přístup k webu Azure Portal po přechodu založeném na Microsoftu

Pokud je partner uživatel součástí skupiny zabezpečení agenta pro správu nebo je uživatel součástí skupiny zabezpečení, jako je Azure Manager, který je vnořený do skupiny zabezpečení agenta pro správu (osvědčený postup microsoftu doporučuje), bude mít partnerový uživatel přístup k webu Azure Portal pomocí role Čtenář adresáře s nejnižšími oprávněními. Role Čtenář adresáře je jednou z výchozích rolí pro vztah GDAP, který vytváří nástroj pro přechod od Microsoftu. Tato role se automaticky přiřadí ke skupině zabezpečení agenta pro správu jako součást přechodu z DAP na GDAP.

| Scénář | Povoleno DAP | Vztah GDAP existuje. | Role agenta správce přiřazeného uživatelem | Uživatel přidaný do skupiny zabezpečení s členstvím agenta pro správu | Automaticky přiřazená role Čtenář adresáře ke skupině zabezpečení agenta pro správu | Uživatel má přístup k předplatnému Azure |

|---|---|---|---|---|---|---|

| 0 | Ano | Ano | Ne | Ano | Ano | Yes |

| 2 | No | Ano | Ne | Ano | Ano | Yes |

| 3 | No | Ano | Ano | Ano | Ano | Yes |

Ve scénářích 1 a 2, kdy je role agenta správce přiřazená uživatelem ne, změní se členství partnera na roli Agent pro správu, jakmile jsou součástí skupiny zabezpečení agenta pro správu (SG). Toto chování není přímé členství, ale je odvozeno tím, že je součástí skupiny zabezpečení agenta pro správu nebo skupiny zabezpečení vnořené do skupiny zabezpečení agenta pro správu.

Jak můžou noví uživatelé partnerů po přechodu založeném na Microsoftu získat přístup k webu Azure Portal?

Osvědčené postupy Azure najdete v úlohách podporovaných podrobnými delegovanými oprávněními správce (GDAP ). Můžete také překonfigurovat skupiny zabezpečení stávajících partnerských uživatelů a postupovat podle doporučeného postupu:

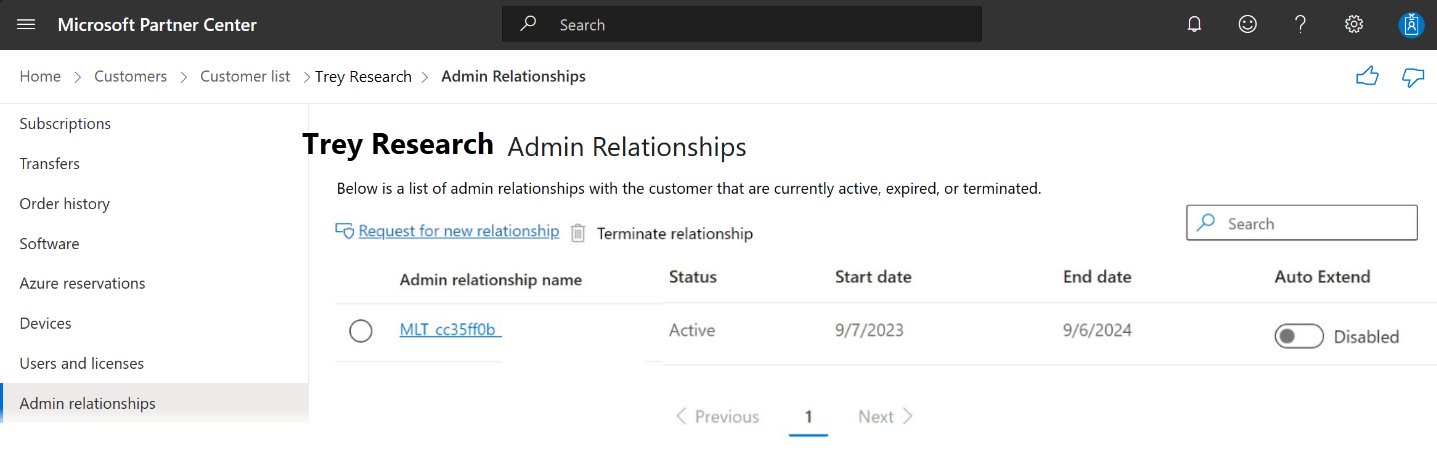

Zobrazení nové relace GDAP

Když se vytvoří nová relace GDAP pomocí nástroje přechodu řízeného Microsoftem, najdete relaci s názvem MLT_(First 8 digits of Partner Tenant)_(First 8 digits of Customer Tenant)_(8-digit random number). Číslo zajišťuje, že vztah je jedinečný jak ve vašem tenantovi, tak v tenantovi zákazníka. Příklad názvu relace GDAP: "MLT_12abcd34_56cdef78_90abcd12".

Zobrazení nového vztahu GDAP na portálu Partnerského centra

Na portálu Partnerského centra otevřete pracovní prostor Zákazník a vyberte část Vztah správce a vyberte zákazníka.

Tady najdete role Microsoft Entra a zjistíte, které role Microsoft Entra jsou přiřazeny ke skupinám zabezpečení Agenti pro správu a agenti helpdesku .

Pokud chcete zobrazit role Microsoft Entra, vyberte šipku dolů ve sloupci Podrobnosti .

Kde zákazníci najdou nový vztah GDAP vytvořený prostřednictvím přechodu založeného na Microsoftu na portálu Microsoft Admin Center (MAC)?

Zákazníci můžou najít vztah GDAP na straně Microsoftu v části Partner Relationship (Partner Relationship ) na kartě Nastavení .

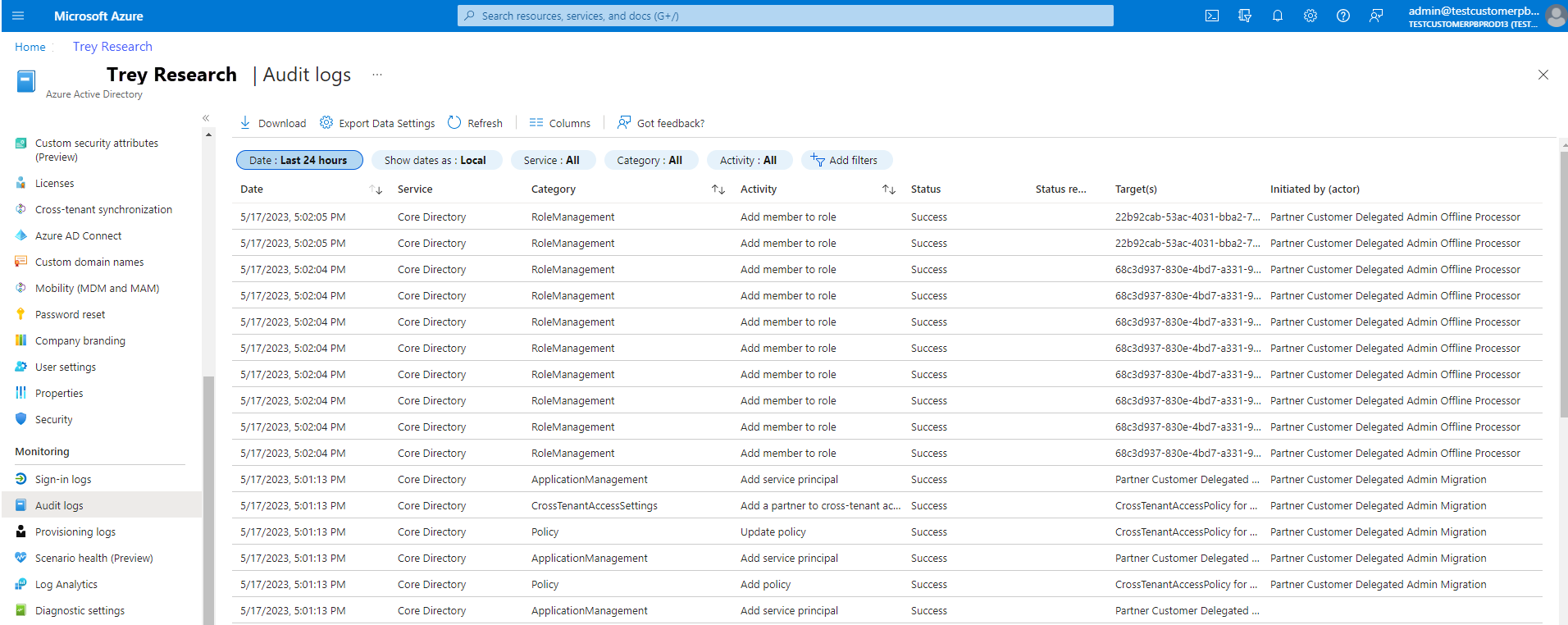

Protokoly auditu v tenantovi zákazníka

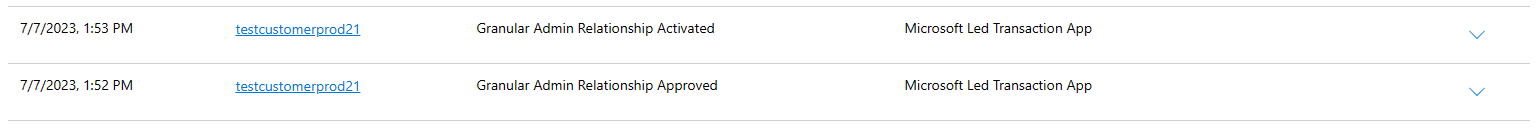

Následující snímek obrazovky ukazuje, jak vypadají protokoly auditu v tenantovi zákazníka po vytvoření relace GDAP prostřednictvím přechodu řízeného Microsoftem:

Jak vypadají protokoly auditu na portálu Partnerského centra pro relaci GDAP vytvořené v MS Led?

Následující snímek obrazovky ukazuje, jak protokoly auditu na portálu Partnerského centra vypadají po vytvoření relace GDAP prostřednictvím přechodu řízeného Microsoftem:

Jaké jsou instanční objekty Microsoft Entra GDAP vytvořené v tenantovi zákazníka?

| Název | ID aplikace |

|---|---|

| Delegovaná správa zákazníka partnera | 2832473f-ec63-45fb-976f-5d45a7d4bb91 |

| Offline procesor delegovaného správce delegovaného zákazníka partnera | a3475900-ccec-4a69-98f5-a65cd5dc5306 |

| Migrace delegovaného správce v Partnerském centru | b39d63e7-7fa3-4b2b-94ea-ee256fdb8c2f |

V tomto kontextu "první strana" znamená, že microsoft při volání rozhraní API implicitně poskytuje souhlas a přístupový token OAuth 2.0 se ověřuje při každém volání rozhraní API za účelem vynucení role nebo oprávnění pro volající identitu pro spravované relace GDAP.

Instanční objekt 283* nastaví zásadu "poskytovatele služeb" XTAP a připraví oprávnění k povolení vypršení platnosti a správy rolí. Zásady XTAP pro poskytovatele služeb můžou nastavit nebo upravit pouze GDAP SP.

Identita a34* se vyžaduje pro celý životní cyklus relace GDAP a automaticky se odebere při ukončení poslední relace GDAP. Primárním oprávněním a funkcí identity A34* je správa zásad XTAP a přiřazení přístupu. Správce zákazníka by se neměl pokoušet identitu a34* odebrat ručně. Identita a34* implementuje funkce pro důvěryhodné vypršení platnosti a správu rolí. Doporučeným způsobem, jak zákazník zobrazit nebo odebrat existující relace GDAP, je prostřednictvím portálu admin.microsoft.com.

Instanční objekt b39* se vyžaduje ke schválení vztahu GDAP, který se migruje jako součást přechodu microsoftu. Instanční objekt b39* má oprávnění nastavit zásadu poskytovatele služeb XTAP a přidat instanční objekty do tenantů zákazníka pouze pro migraci relací GDAP. Zásady XTAP pro poskytovatele služeb můžou nastavit nebo upravit pouze GDAP SP.

Zásady podmíněného přístupu

Microsoft vytvoří novou relaci GDAP, i když máte zavedené zásady podmíněného přístupu. Relace GDAP se vytvoří v aktivním stavu.

Nový vztah GDAP neobejde stávající zásady podmíněného přístupu, které zákazník nastavil. Zásady podmíněného přístupu budou pokračovat a partner bude mít podobné prostředí jako vztah DAP.

V některých případech se sice vytvoří relace GDAP, ale role Microsoft Entra se do skupin zabezpečení nepřidávají nástrojem přechodu, který vede Microsoft. Role Microsoft Entra se obvykle nepřidávají do skupin zabezpečení kvůli určitým zásadám podmíněného přístupu, které zákazník nastavil. V takových případech spolupracujte se zákazníkem a dokončete nastavení. Podívejte se, jak zákazníci můžou vyloučit poskytovatele cloudových služeb ze zásad podmíněného přístupu.

Role globální čtenáře přidaná do GDAP programu Microsoft Led Transition

Role Globální čtenář byla přidána do ms Led vytvořené GDAP v květnu po přijetí zpětné vazby od partnerů v červnu 2023. Od července 2023 mají všechny ms Led vytvořené GDAPs roli globální čtenáře, takže je celkem devět rolí Microsoft Entra.

Související obsah

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro