Úlohy podporované podrobnými delegovanými oprávněními správce (GDAP)

Příslušné role: Všichni uživatelé, kteří se zajímají o Partnerské centrum

Tento článek obsahuje seznam úkolů pro úlohy podporované podrobnými delegovanými oprávněními správce (GDAP).

Podporují se následující úlohy:

- Úlohy podporované podrobnými delegovanými oprávněními správce (GDAP)

- Microsoft Entra ID

- Centrum pro správu Exchange

- Centrum pro správu Microsoftu 365

- Microsoft Purview

- Microsoft 365 Lighthouse

- Windows 365

- Centrum pro správu Teams

- Microsoft Defender XDR

- Power BI

- SharePoint

- Dynamics 365 a Power Platform

- Dynamics 365 Business Central

- Dynamics Lifecycle Services

- Intune (Endpoint Manager)

- Azure Portal

- Alternativní pokyny k azure GDAP (bez použití agenta Správa)

- Visual Studio

- Proč se na stránce správy služby GDAP nezobrazují odkazy DAP AOBO?

- Další kroky

Microsoft Entra ID

Všechny úlohy Microsoft Entra jsou podporovány s výjimkou následujících funkcí:

| Plocha | Možnosti | Problém |

|---|---|---|

| Správa skupin | Vytvoření skupiny Microsoft 365 Správa istrace pravidel dynamického členství | Nepodporováno |

| Zařízení | Správa istrace nastavení služby Enterprise State Roaming | |

| Aplikace | Vyjádření souhlasu s vloženou podnikovou aplikací s přihlášením Správa istrace nastavení uživatele podnikové aplikace | |

| Externí identity | Správa istrace funkcí externí identity | |

| Sledování | Log Analytics, nastavení diagnostiky, sešity a karta Monitorování na stránce přehledu Microsoft Entra | |

| Stránka přehledu | Můj informační kanál – role pro přihlášeného uživatele | Může zobrazit nesprávné informace o rolích; nemá vliv na skutečná oprávnění |

| Uživatelská nastavení | Stránka pro správu uživatelských funkcí | Nedostupné pro určité role |

Známé problémy:

- Při pokusu o přístup k rolím Entra a správcům v tenantovi zákazníka s povoleným PIM dochází k chybě Typu přístup k rolím Entra nebo globálnímu čtenáři prostřednictvím GDAP. Pracuje s rolí Global Správa istrator.

Centrum pro správu Exchange

GDAP podporuje v Centru pro správu Exchange následující úlohy.

| Typ prostředku | Podtyp prostředku | Aktuálně podporovaná | Problém |

|---|---|---|---|

| Správa příjemců | Poštovní schránky | Vytvoření sdílené poštovní schránky, aktualizace poštovní schránky, převod na sdílenou/uživatelskou poštovní schránku, odstranění sdílené poštovní schránky, správa Nastavení toku pošty, správa zásad poštovní schránky, správa delegování poštovní schránky, správa e-mailových adres, správa automatických odpovědí, správa dalších akcí, úprava kontaktních informací, správa skupin | Otevření poštovní schránky jiného uživatele |

| Zdroje informací | Vytvoření nebo přidání zdroje [vybavení/místnost], odstranění zdroje, správa skrytí v nastavení globálního adresáře, správa nastavení delegátů rezervací, nastavení Spravovat delegáty zdrojů | ||

| Kontakty | Vytvoření nebo přidání kontaktu [e-mailový uživatel/poštovní kontakt], odstranění kontaktu, úprava organizace Nastavení | ||

| Tok pošty | Trasování zpráv | Spuštění trasování zpráv, kontrola výchozího/vlastního/automatického ukládání/dotazů ke stažení, pravidel | Upozornění, zásady upozornění |

| Vzdálené domény | Přidání vzdálené domény, odstranění vzdálené domény, úprava vytváření sestav zpráv, typy odpovědí | ||

| Akceptované domény | Správa akceptovaných domén | ||

| Konektory | Přidání Připojení oru, správa omezení, odeslaná e-mailová identita, odstranění Připojení or | ||

| Role | Role správce | Přidání skupiny rolí, odstranění skupin rolí, které nejsou předdefinované skupiny rolí, úprava skupin rolí, které nejsou předdefinované skupiny rolí, kopírování skupiny rolí | |

| Migrace | Migrace | Přidání dávky migrace, vyzkoušení migrace Google Workspace, schválení dávky migrace, zobrazení podrobností dávky migrace, odstranění dávky migrace | |

| odkaz Centrum pro správu Microsoftu 365 | Odkaz na přechod na centrum Správa Microsoftu 365 | ||

| Různé | Poskytnutí widgetu pro zpětnou vazbu, podpora – Centrální widget | ||

| řídicí panel | Sestavy |

Mezi podporované role RBAC patří:

- Správce Exchange

- Globální správce

- Helpdesk Správa istrator

- Globální čtenář

- Správce zabezpečení

- Exchange Recipient Správa istrator

Centrum pro správu Microsoft 365

Důležité

Na některé klíčové funkce Centrum pro správu Microsoftu 365 můžou mít vliv incidenty služeb a probíhající vývojová práce. Aktivní problémy s Centrum pro správu Microsoftu 365 můžete zobrazit na portálu Microsoft Správa.

S radostí oznamujeme vydání podpory Centrum pro správu Microsoftu 365 GDAP. V této verzi Preview budete mít možnost se přihlásit do Centra pro správu se všemi rolemi Microsoft Entra, které podporují podnikoví zákazníci kromě čtenářů adresáře.

Tato verze má omezené možnosti a umožní vám používat následující oblasti Centrum pro správu Microsoftu 365:

- Uživatelé (včetně přiřazování licencí)

- Fakturace>produktů

- Health>Service Health

- Podpora – Centrální>vytvoření lístku podpory

Známé problémy:

- V Centrum pro správu Microsoftu 365 nelze exportovat sestavy produktů využití webu.

Microsoft Purview

GDAP podporuje pro Microsoft Purview následující úlohy.

| Řešení | Aktuálně podporovaná | Problém |

|---|---|---|

| Audit | Řešení auditování Microsoftu 365 – Nastavení základního nebo pokročilého auditu – Prohledávání protokolu auditování – Použití PowerShellu k prohledávání protokolu auditu – Export/ konfigurace/ zobrazení protokolu auditu - Zapnutí a vypnutí auditování – Správa zásad uchovávání protokolů auditu – Zkoumání běžných problémů nebo ohrožených účtů – Export/ konfigurace/ zobrazení protokolu auditu |

|

| Správce dodržování předpisů | Správce dodržování předpisů – Sestavování a správa posouzení – Vytvoření, rozšíření nebo úprava šablon posouzení - Přiřazení a dokončení akcí zlepšování – Nastavení uživatelských oprávnění |

|

| MIP | Microsoft Purview Information Protection Informace o klasifikaci dat Informace o ochraně před únikem informací Klasifikace dat: - Vytváření a správa typů citlivých informací – Vytvoření a správa přesné shody dat – Monitorování toho, co se dělá s označeným obsahem, pomocí Průzkumníka aktivit Information Protection: - Vytváření a publikování popisků citlivosti a zásad popisků – Definování popisků, které se mají použít u souborů a e-mailů - Definování popisků, které se mají použít na weby a skupiny – Definujte popisky, které se použijí na schematizované datové prostředky. – Automaticky použít popisek na obsah pomocí automatického popisování na straně klienta a automatického popisování na straně serveru a schématizovaných datových prostředků – Omezení přístupu k obsahu označenému popiskem pomocí šifrování – Konfigurace ochrany osobních údajů a externího přístupu uživatelů a externího sdílení a podmíněného přístupu pro popisky použité u webů a skupin – Nastavte zásady popisků tak, aby zahrnovaly výchozí, povinné, downgrade ovládací prvky a použily je u souborů a e-mailů, skupin a webů a obsahu Power BI. DLP: – Vytvoření, testování a ladění zásad ochrany před únikem informací – Provádění výstrah a správy incidentů – Zobrazení událostí shody pravidel ochrany před únikem informací v Průzkumníku aktivit – Konfigurace nastavení ochrany před únikem informací o koncovém bodu |

– Zobrazení obsahu označeného popiskem v Průzkumníku obsahu – Vytváření a správa trénovatelných klasifikátorů - Podpora popisků skupin a webů |

| Microsoft Purview – správa životního cyklu dat | Další informace o Správa životního cyklu dat Microsoft Purview v Microsoftu 365 – Vytváření a správa zásad statického a adaptivního uchovávání informací – Vytvoření popisků uchovávání informací – Vytvoření zásad popisku uchovávání informací – Vytváření a správa adaptivních oborů |

-Archivace – Import souborů PST |

| Microsoft Purview – správa záznamů | Správa záznamů Microsoft Purview – Označení obsahu jako záznamu – Označení obsahu jako regulačního záznamu – Vytváření a správa zásad statického a adaptivního uchovávání informací – Vytváření a správa adaptivních oborů – Migrace popisků uchovávání informací a správa požadavků na uchovávání pomocí plánu souborů – Konfigurace nastavení uchovávání a odstranění pomocí popisků uchovávání informací – Zachování obsahu, když dojde k události s uchováváním na základě událostí |

- Správa dispozice |

Informace o podporovaných rolích Microsoft Entra na portálu microsoftu 365 pro dodržování předpisů najdete v tématu Oprávnění v Microsoft Purview.

Microsoft 365 Lighthouse

Microsoft 365 Lighthouse je portál pro správu, který pomáhá poskytovatelům spravovaných služeb zabezpečit a spravovat zařízení, data a uživatele ve velkém měřítku pro malé a střední firmy.

Role GDAP udělují stejnému zákaznickému přístupu v Lighthouse, jako když se tyto role GDAP používají pro přístup k portálům pro správu zákazníků jednotlivě. Lighthouse poskytuje víceklientní zobrazení napříč uživateli, zařízeními a daty na základě úrovně delegovaných oprávnění uživatelů. Přehled všech funkcí správy multiklientů Lighthouse najdete v dokumentaci ke službě Lighthouse.

Poskytovatelé cloudových služeb teď můžou pomocí Lighthouse nastavit GDAP pro libovolného tenanta zákazníka. Lighthouse poskytuje doporučení rolí na základě různých funkcí úloh MSP pro MSP a šablony Lighthouse GDAP umožňují partnerům snadno ukládat a znovu používat nastavení, která umožňují přístup nejméně privilegovaných zákazníků. Další informace a zobrazení ukázky najdete v průvodci nastavením aplikace Lighthouse GDAP.

GDAP podporuje pro Microsoft 365 Lighthouse následující úlohy. Další informace o oprávněních potřebných pro přístup ke službě Microsoft 365 Lighthouse najdete v tématu Přehled oprávnění v Microsoftu 365 Lighthouse.

| Prostředek | Aktuálně podporovaná |

|---|---|

| Domů | Včetně |

| Tenanti | Včetně |

| Uživatelé | Včetně |

| Zařízení | Včetně |

| Řízení rizik | Včetně |

| Směrných plánů | Včetně |

| Windows 365 | Včetně |

| Stav služeb | Včetně |

| Protokoly auditu | Včetně |

| Onboarding | Zákazníci musí mít buď vztah GDAP, nepřímý prodejce, nebo relaci DAP, která se má připojit. |

Mezi podporované role řízení přístupu na základě role v Azure (Azure RBAC) patří:

- Správce ověřování

- Správa istrator dodržování předpisů

- Správce podmíněného přístupu

- Správa istrator cloudového zařízení

- Globální správce

- Globální čtenář

- Helpdesk Správa istrator

- Správce Intune

- Heslo Správa istrator

- Správce privilegovaného ověřování

- Správce zabezpečení

- Operátor zabezpečení

- Čtenář zabezpečení

- Podpora služeb Správa istrator

- Správce uživatelů

Windows 365

GDAP podporuje pro Windows 365 následující úlohy.

| Prostředek | Aktuálně podporovaná |

|---|---|

| Cloud PC | List Cloud PC, Get Cloud PC, Reprovision Cloud PC, End grace period, Reprovision Cloud PC remote action, Bulk reprovision Cloud PC remote action, Resize Cloud PC remote action, Get Cloud PC remote action |

| Image cloudového zařízení PC | Výpis imagí zařízení, získání image zařízení, vytvoření image zařízení, odstranění image zařízení, získání zdrojové image, opětovné načtení image zařízení |

| Místní síťové připojení ke cloudovým počítačům | Výpis místního připojení, získání místního připojení, vytvoření místního připojení, aktualizace místního připojení, odstranění místního připojení, spuštění kontrol stavu, aktualizace hesla k doméně AD |

| Zásady zřizování cloudových počítačů | Seznam zásad zřizování, Získání zásad zřizování, Vytvoření zásad zřizování, Zásady zřizování aktualizací, Odstranění zásad zřizování, Přiřazení zásad zřizování |

| Událost auditu cloudových počítačů | Výpis událostí auditu, získání událostí auditu, získání typů aktivit auditu |

| Nastavení uživatele cloudových počítačů | Zobrazit uživatelská nastavení, Získat uživatelské nastavení, Vytvořit uživatelské nastavení, Aktualizovat uživatelské nastavení, Odstranit uživatelské nastavení, Přiřadit |

| Podporovaná oblast cloudových počítačů | Seznam podporovaných oblastí |

| Plány služeb Cloud PC | Výpis plánů služeb |

Mezi podporované role Azure RBAC patří:

- Globální správce

- Správce Intune

- Správce zabezpečení

- Operátor zabezpečení

- Čtenář zabezpečení

- Globální čtenář

- (Při ověřování) Windows 365 Správa istrator

Nepodporované prostředky pro verzi Preview:

- –

Centrum pro správu Teams

Centrum pro správu Teams podporuje GDAP následující úlohy.

| Prostředek | Aktuálně podporovaná |

|---|---|

| Uživatelé | Přiřazení zásad, nastavení hlasu, odchozí volání, nastavení vyzvednutí skupinového hovoru, nastavení delegování hovorů, čísla Telefon, nastavení konference |

| Teams | Zásady Teams, zásady aktualizace |

| Zařízení | IP telefony, Teams Rooms, Pruhy pro spolupráci, Teams displeje, panel Teams |

| Umístění | Popisky sestav, adresy tísňového volání, topologie sítě, sítě a umístění |

| Schůzky | Konferenční mosty, zásady schůzek, nastavení schůzek, zásady živých událostí, nastavení živých událostí |

| Zásady zasílání zpráv | Zásady zasílání zpráv |

| Hlasový hovor | Zásady tísňového volání, Vytáčecí plány, Plány hlasového směrování, Fronty hovorů, Automatické telefonické služby, Zásady park volání, Zásady volání, Zásady ID volajícího, Telefon čísla, Přímé směrování |

| Analýzy a sestavy | Sestavy využití |

| Nastavení pro celou organizaci | Externí přístup, Přístup hostů, Nastavení Teams, Upgrade Teams, Svátky, Účty prostředků |

| Plánování | Plánovač sítě |

| Modul PowerShellu pro Teams | Všechny rutiny PowerShellu z modulu PowerShellu v Teams (dostupné v modulu Teams PowerShell – verze 3.2.0 Preview) |

Mezi podporované role RBAC patří:

- Teams Správa istrator

- Globální správce

- Teams Communications Správa istrator

- Technik podpory komunikace v Teams

- Specialista na podporu komunikace v Teams

- Správa istrator zařízení Teams

- Globální čtenář

Nepodporované prostředky pro přístup GDAP zahrnují následující:

- Správa Teams

- Týmové šablony

- Aplikace Teams

- Balíčky zásad

- Teams Advisor

- Řídicí panel kvality hovorů

Microsoft Defender XDR

XDR v programu Microsoft Defender je sjednocená sada před porušením zabezpečení podniku. Nativně koordinuje detekci, prevenci, vyšetřování a reakci napříč koncovými body, identity, e-maily a aplikace, aby poskytovala integrovanou ochranu před sofistikovanými útoky.

Portál Microsoft Defenderu je také domovem dalších produktů v zásobníku zabezpečení Microsoftu 365, jako je Microsoft Defender for Endpoint a Microsoft Defender pro Office 365.

Dokumentace ke všem funkcím a produktům zabezpečení je k dispozici na portálu Microsoft Defenderu:

Microsoft Defender for Endpoint:

- Microsoft Defender for Endpoint

- Možnosti Microsoft Defenderu for Endpoint P1

- Microsoft Defender pro firmy

Microsoft Defender pro Office 365:

- Exchange Online Protection (EOP)

- Microsoft Defender pro Office 365 - plán 1

- Microsoft Defender pro Office 365 Plán 2

Zásady správného řízení aplikací:

Následující možnosti jsou k dispozici pro tenanty, kteří přistupují k portálu Microsoft Defenderu pomocí tokenu GDAP.

| Typ prostředku | Aktuálně podporovaná |

|---|---|

| Funkce XDR v programu Microsoft Defender | Všechny funkce XDR v programu Microsoft Defender (jak je uvedeno v dokumentaci výše): Incidenty, rozšířené proaktivní vyhledávání, Centrum akcí, Analýza hrozeb, Připojení ion následujících úloh zabezpečení do XDR v programu Microsoft Defender: Microsoft Defender for Endpoint, Microsoft Defender for Identity, Microsoft Defender for Cloud Apps |

| Funkce Microsoft Defenderu pro koncové body | Všechny funkce Microsoft Defenderu for Endpoint uvedené v dokumentaci výše najdete v podrobnostech o skladové položce P1/SMB v následující tabulce . |

| Microsoft Defender for Office 365 | Všechny funkce Microsoft Defender pro Office 365 uvedené v dokumentaci výše. Podrobnosti o jednotlivých licencích najdete v této tabulce: Zabezpečení Office 365 včetně Microsoft Defender pro Office 365 a Exchange Online Protection |

| Řízení aplikací | Ověřování funguje pro token GDAP (App+User token), zásady autorizace fungují podle rolí uživatelů jako předtím. |

Podporované role Microsoft Entra na portálu Microsoft Defender:

Dokumentace k podporovaným rolím na portálu Microsoft Defender

Poznámka:

Ne všechny role platí pro všechny produkty zabezpečení. Informace o tom, které role jsou podporovány v konkrétním produktu, najdete v dokumentaci k produktu.

Podporované funkce MDE na portálu Microsoft Defender na SKU

| Možnosti koncového bodu na skladovou položku | Microsoft Defender for Business | Microsoft Defender for Endpoint Plan 1 | Microsoft Defender for Endpoint Plan 2 |

|---|---|---|---|

| Centralizovaná správa | X | X | X |

| Zjednodušená konfigurace klienta | X | ||

| Správa hrozeb a ohrožení zabezpečení | X | X | |

| Snížení prostoru pro útoky | X | X | X |

| Ochrana další generace | X | X | X |

| Detekce a odezva koncového bodu | X | X | |

| Automatizované šetření a reakce | X | X | |

| Proaktivní vyhledávání hrozeb a uchovávání dat za šest měsíců | X | ||

| Analýza hrozeb | X | X | |

| Podpora pro různé platformy pro Windows, MacOS, iOS a Android | X | X | X |

| Odborníci na hrozby Microsoftu | X | ||

| Partnerské rozhraní API | X | X | X |

| Microsoft 365 Lighthouse pro zobrazení incidentů zabezpečení napříč zákazníky | X |

Power BI

U úlohy Power BI podporují GDAP následující úlohy.

| Typ prostředku | Aktuálně podporovaná |

|---|---|

| Správa istrator tasks | – Všechny položky nabídky na portálu Správa s výjimkou připojení Azure |

Podporované role Microsoft Entra v oboru:

- Správa istrator prostředků infrastruktury

- Globální správce

Vlastnosti Power BI mimo rozsah:

- Ne všechny úlohy, které nejsou správci, jsou zaručené, že fungují

- Připojení Azure na portálu Správa

SharePoint

U SharePointu podporují GDAP následující úlohy.

| Typ prostředku | Aktuálně podporovaná |

|---|---|

| Domovská stránka | Karty se vykreslují, ale data se nemusí vykreslit |

| Správa webů – aktivní weby | Vytvořit weby: Týmový web, Komunikační web, Přiřadit/změnit vlastníka webu, Přiřadit popisek citlivosti k webu (pokud je nakonfigurován v Microsoft Entra ID) během vytváření webu, Změnit popisek citlivosti webu, Přiřadit nastavení ochrany osobních údajů k webu (pokud není předdefinováno popiskem citlivosti), Přidat/Odebrat členy webu, Upravit nastavení externího sdílení webu, Upravit název webu, Upravit adresu URL webu, Zobrazení aktivity webu, úprava limitu úložiště, odstranění webu, změna předdefinovaných zobrazení webů, export seznamu webů do souboru CSV, uložení vlastních zobrazení webů, přidružení webu k centru, registrace webu jako centra |

| Správa webů – aktivní weby | Vytváření dalších webů: Centrum dokumentů, podnikové wiki, portál publikování, Centrum obsahu |

| Správa webů – Odstraněné weby | Obnovit web, trvale odstranit web (s výjimkou týmových webů připojených ke skupině Microsoftu 365) |

| Zásady – sdílení | Nastavení zásad externího sdílení pro SharePoint a OneDrive pro firmy, změna nastavení dalšího externího sdílení, nastavení zásad pro odkazy na soubory a složky, změna "jiného nastavení" pro sdílení |

| Řízení přístupu | Nastavení/změna nespravovaných zásad zařízení, nastavení/změna zásad časové osy nečinných relací, nastavení/změna zásad síťového umístění (odděleně od zásad IP adres Microsoft Entra, nastavení/změna moderních zásad ověřování, nastavení/změna přístupu k OneDrivu |

| Nastavení | SharePoint – domovský web, SharePoint – Oznámení, SharePoint – Stránky, SharePoint – Vytvoření webu, SharePoint – Limity úložiště webu, OneDrive – Oznámení, OneDrive – Uchovávání, OneDrive – Limit úložiště, OneDrive – Synchronizace |

| PowerShell | Pokud chcete tenanta zákazníka připojit jako správce GDAP, použijte koncový bod autorizace tenanta (s ID tenanta zákazníka) v AuthenticanUrl parametru místo výchozího společného koncového bodu.Například Connect-SPOService -Url https://contoso-admin.sharepoing.com -AuthenticationUrl https://login.microsoftonline.com/<tenantID>/oauth2/authorize. |

Mezi role v oboru patří:

- SharePoint Správa istrator

- Globální správce

- Globální čtenář

Vlastnosti Centra služby SharePoint Správa mimo rozsah zahrnují následující:

- Všechny klasické Správa funkce/ funkce/šablony jsou mimo rozsah a nejsou zaručeny správné fungování.

- Poznámka: U všech podporovaných rolí GDAP v Centru sharepointových Správa nemůžou partneři upravovat soubory a oprávnění k souborům a složkám na sharepointovém webu zákazníka. Toto bylo bezpečnostní riziko pro zákazníky a bylo vyřešeno.

Aplikace Dynamics 365 a Power Platform

GDAP podporuje následující úlohy pro aplikace Power Platform a Dynamics 365 Customer Engagement (Sales, Service).

| Typ prostředku | Aktuálně podporovaná |

|---|---|

| Správa istrator tasks | – Všechny položky nabídky v Centru pro správu Power Platform |

Mezi podporované role Microsoft Entra v oboru patří:

- Správce Power Platform

- Globální správce

- helpdesk Správa istrator (pro nápovědu a podporu)

- Podpora služeb Správa istrator (pro nápovědu a podporu)

Vlastnosti mimo rozsah:

- Nic

Dynamics 365 Business Central

GDAP podporuje pro Dynamics 365 Business Central následující úlohy.

| Typ prostředku | Aktuálně podporovaná |

|---|---|

| Správa istrator tasks | Všechny úkoly* |

* Některé úlohy vyžadují oprávnění přiřazená uživateli správce v prostředí Dynamics 365 Business Central. Projděte si dostupnou dokumentaci.

Mezi podporované role Microsoft Entra v oboru patří:

- Správce Dynamics 365

- Globální správce

- Správce helpdesku

Vlastnosti mimo rozsah:

- Nic

Dynamics Lifecycle Services

GDAP podporuje služby Dynamics Lifecycle Services následující úlohy.

| Typ prostředku | Aktuálně podporovaná |

|---|---|

| Správa istrator tasks | Všechny úkoly |

Mezi podporované role Microsoft Entra v oboru patří:

- Správce Dynamics 365

- Globální správce

Vlastnosti mimo rozsah:

- Nic

Intune (Endpoint Manager)

Podporované role Microsoft Entra v oboru:

- Správce Intune

- Globální správce

- Globální čtenář

- Čtenář sestav

- Čtenář zabezpečení

- Správa istrator dodržování předpisů

- Správce zabezpečení

Pokud chcete zkontrolovat úroveň přístupu pro výše uvedené role, přečtěte si dokumentaci k Intune RBAC.

Podpora Intune nezahrnuje použití GDAP při registraci serverů pro Microsoft Tunnel ani při konfiguraci nebo instalaci jakéhokoli konektoru pro Intune. Mezi příklady konektorů Intune patří intune Připojení or pro Active Directory, konektor ochrany před mobilními hrozbami a konektor Microsoft Defender for Endpoint.

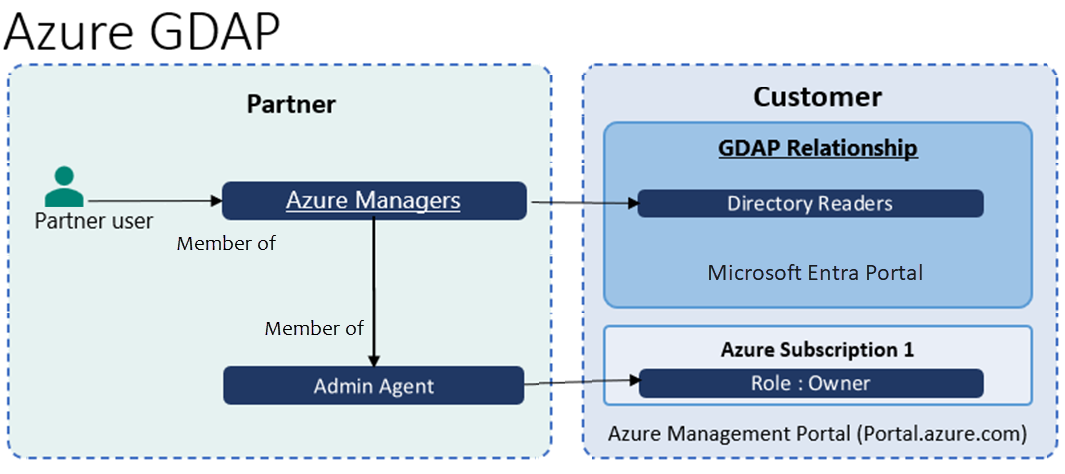

portál Azure

Role Microsoft Entra v oboru:

- Jakákoli role Microsoft Entra, například Čtenáři adresářů (nejméně privilegovaná role) pro přístup k předplatnému Azure jako vlastník

Pokyny k rolím GDAP:

- Partner a zákazník musí mít vztah prodejce .

- Partner musí vytvořit skupinu zabezpečení (např. Správce Azure) pro správu Azure a vnořit ji do Správa Agentů pro dělení na jednotlivé zákazníky podle doporučených osvědčených postupů.

- Když partner zakoupí plán Azure pro zákazníka, zřídí se předplatné Azure a skupina Správa Agents se přiřadí Azure RBAC jako vlastník předplatného Azure.

- Vzhledem k tomu, že je skupina zabezpečení Azure Managers členem skupiny Správa Agents, stanou se uživatelé, kteří jsou členy Azure Managers, vlastníkem RBAC předplatného Azure.

- Pokud chcete získat přístup k předplatnému Azure jako vlastníka zákazníka, musí být všem rolím Microsoft Entra, jako je adresářová čtenáře (nejméně privilegovaná role), přiřazena ke skupině zabezpečení Azure Manager.

Alternativní pokyny k azure GDAP (bez použití agenta Správa)

Požadavky:

- Partner a zákazník mají vztah prodejce .

- Partner vytvořil skupinu zabezpečení pro správu Azure a vnořil ji do skupiny HelpDeskAgents pro jednotlivé oddíly přístupu zákazníka, jak je doporučeným postupem.

- Partner zakoupil plán Azure pro zákazníka, předplatné Azure se zřídí a partner přiřadí skupině Správa Agents Azure RBAC jako vlastníka předplatného Azure, ale pro agenty helpdesku se neprodá přiřazení role RBAC.

Kroky správce partnera:

Správce partnera v předplatném spustí následující skripty pomocí PowerShellu k vytvoření objektu FPO helpdesku v předplatném Azure.

Připojení do partnerského tenanta, abyste získali

object IDskupinu HelpDeskAgents.Connect-AzAccount -Tenant "Partner tenant" # Get Object ID of HelpDeskAgents group Get-AzADGroup -DisplayName HelpDeskAgentsOvěřte, že zákazník má:

- Roli vlastníka nebo správce přístupu uživatelů

- Oprávnění k vytváření přiřazení rolí na úrovni předplatného

Kroky zákazníka:

K dokončení procesu musí zákazník provést následující kroky pomocí PowerShellu nebo Azure CLI.

Pokud používáte PowerShell, zákazník musí modul aktualizovat

Az.Resources.Update-Module Az.ResourcesPřipojení do tenanta, ve kterém existuje předplatné CSP.

Connect-AzAccount -TenantID "<Customer tenant>"az login --tenant <Customer tenant>Připojení k předplatnému.

Poznámka:

To platí jenom v případě, že uživatel má oprávnění k přiřazení rolí pro více předplatných v tenantovi.

Set-AzContext -SubscriptionID <"CSP Subscription ID">az account set --subscription <CSP Subscription ID>Vytvořte přiřazení role.

New-AzRoleAssignment -ObjectID "<Object ID of the HelpDeskAgents group from step above>" -RoleDefinitionName "Owner" -Scope "/subscriptions/'<CSP subscription ID>'"az role assignment create --role "Owner" --assignee-object-id <Object ID of the HelpDeskAgents group from step above> --scope "/subscriptions/<CSP Subscription Id>"

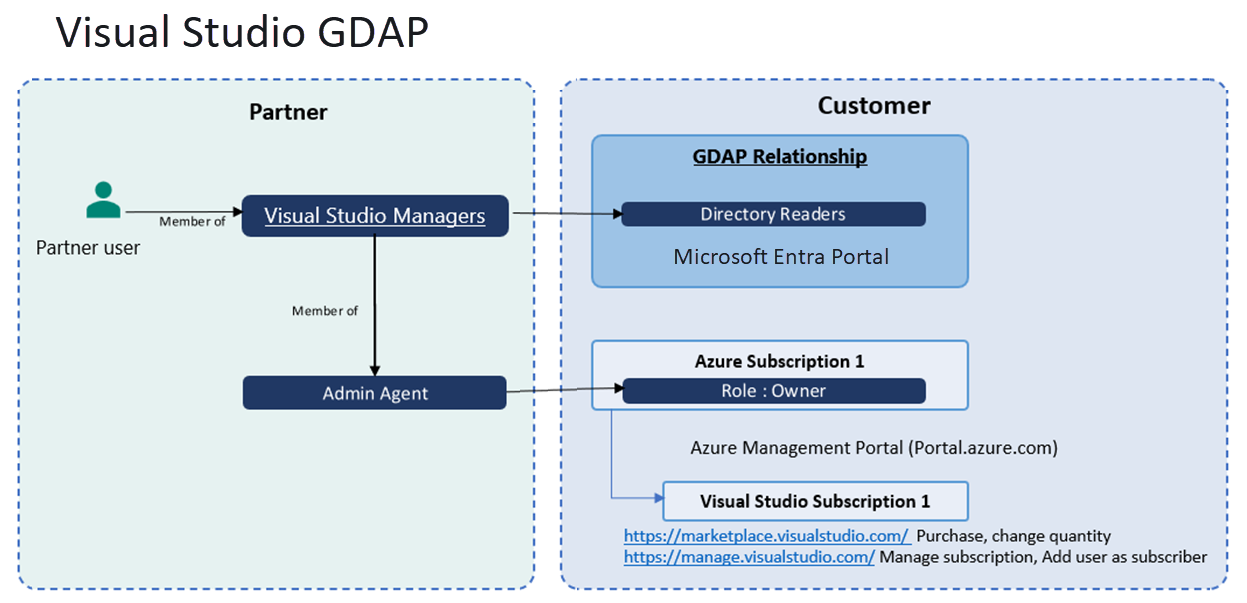

Visual Studio

Role Microsoft Entra v oboru:

- Jakákoli role Microsoft Entra, například Čtenáři adresářů (nejméně privilegovaná role) pro přístup k předplatnému Azure jako vlastník

Pokyny k rolím GDAP pro partnery:

- Požadavky:

- Partner a zákazník musí mít vztah prodejce .

- Partner musí koupit předplatné Azure pro zákazníka.

- Partner musí vytvořit skupinu zabezpečení (například správci sady Visual Studio) pro nákup a správu předplatných sady Visual Studio a vnořit je do Správa Agentů pro dělení na jednotlivé zákazníky podle doporučených osvědčených postupů.

- Role GDAP pro nákup a správu sady Visual Studio je stejná jako role GDAP Azure.

- Skupině zabezpečení správců sady Visual Studio musí být přiřazena libovolná role Microsoft Entra, například Čtenáři adresářů (nejméně privilegovaná role) pro přístup k předplatnému Azure jako vlastník.

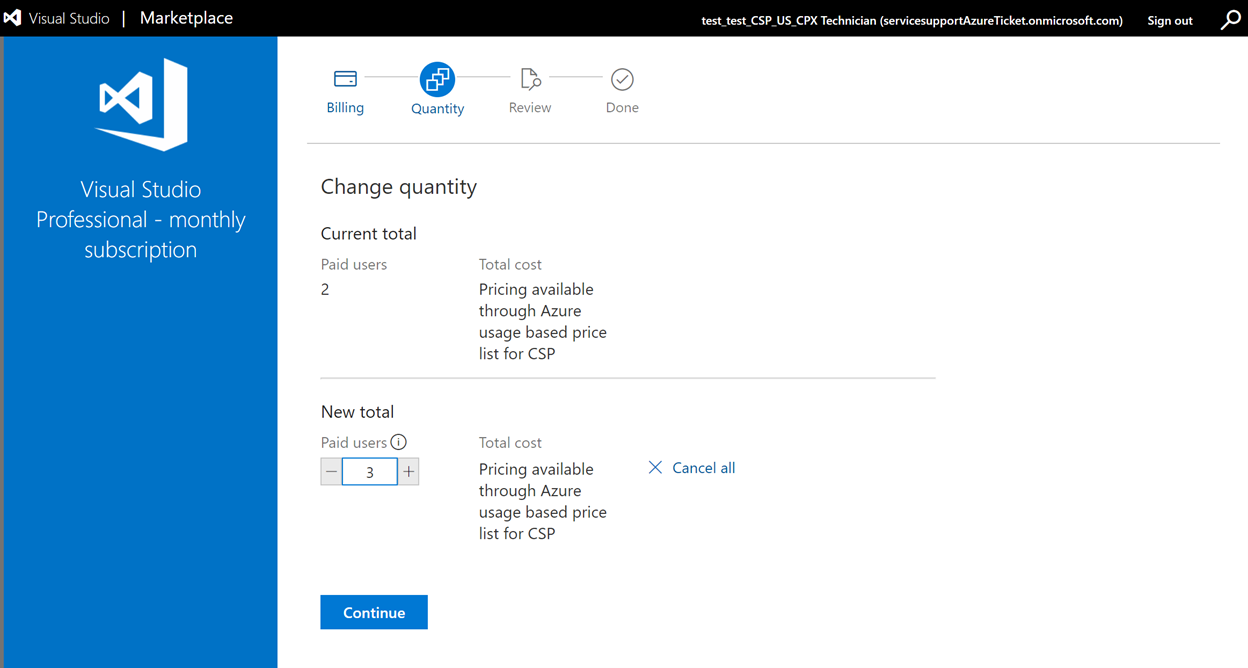

- Uživatelé, kteří jsou součástí skupiny zabezpečení správců sady Visual Studio, budou moct zakoupitpředplatné sady Visual Studio na Marketplacehttps://marketplace.visualstudio.com (z důvodu vnořeného člena Správa Agents budou mít uživatelé přístup k předplatnému Azure).

- Uživatelé, kteří jsou součástí skupiny zabezpečení správců sady Visual Studio, mohou měnit množství předplatných sady Visual Studio.

- Uživatelé, kteří jsou součástí skupiny zabezpečení správců sady Visual Studio, můžou zrušit předplatné sady Visual Studio (změnou množství na nulu).

- Uživatelé, kteří jsou součástí skupiny zabezpečení správců sady Visual Studio, můžou přidat odběratele pro správu předplatných sady Visual Studio (například procházet zákaznický adresář a přidat přiřazení role sady Visual Studio jako odběratel).

Vlastnosti sady Visual Studio mimo rozsah:

- Nic

Proč se na stránce správy služby GDAP nezobrazují odkazy DAP AOBO?

| Odkazy DAP AOBO | Důvod, proč na stránce správa služeb GDAP chybí |

|---|---|

| Microsoft 365 Planner https://portal.office.com/ | Toto je duplikát odkazu Microsoft 365 AOBO, který už existuje. |

| Houpat https://portal.office.com/ | Toto je duplikát odkazu Microsoft 365 AOBO, který už existuje. |

| Windows 10 https://portal.office.com/ | Toto je duplikát odkazu Microsoft 365 AOBO, který už existuje. |

| Cloud App Security https://portal.cloudappsecurity.com/ | Microsoft Defender for Cloud Apps bude vyřazený. Tento portál se sloučí do XDR v programu Microsoft Defender, který podporuje GDAP. |

| Azure IoT Central https://apps.azureiotcentral.com/ | V současné době se nepodporuje. Mimo rozsah GDAP. |

| Rozšířená ochrana před internetovými útoky v programu Windows Defender https://securitycenter.windows.com | Rozšířená ochrana před internetovými útoky v programu Windows Defender bude vyřazena. Partnerům doporučujeme přejít na XDR v programu Microsoft Defender, který podporuje GDAP. |

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro