Přístup k ransomwaru Microsoft DART a osvědčené postupy

Human-provoz ransomware není škodlivý softwarový problém - je to lidský zločinný problém. Řešení, která se používají k řešení komoditních problémů, nestačí k tomu, aby se zabránilo hrozbě, která se více podobá národnímu aktérovi hrozeb, který:

- Zakáže nebo odinstaluje antivirový software před šifrováním souborů.

- Zakáže služby zabezpečení a protokolování, aby se zabránilo detekci.

- Vyhledá a poškodí nebo odstraní zálohy před odesláním požadavku na výkupné.

Tyto akce se běžně provádějí s legitimními programy, které už možná máte ve svém prostředí pro účely správy. V trestních rukou se tyto nástroje používají k útoku zlými úmysly.

Reakce na rostoucí hrozbu ransomwaru vyžaduje kombinaci moderní podnikové konfigurace, aktuálních bezpečnostních produktů a bdělosti vyškolených bezpečnostních pracovníků, aby před ztrátou dat detekovali hrozby a reagovali na ně.

Tým Microsoftu pro detekci a reakce (DART) reaguje na bezpečnostní kompromisy, které zákazníkům pomůžou stát se kyberneticky odolnými. DART poskytuje reakce na reaktivní incidenty na místě a vzdálené proaktivní vyšetřování. DarT využívá strategická partnerství Microsoftu s bezpečnostními organizacemi po celém světě a interními produktovými skupinami Microsoftu k zajištění nejúplnějšího a důkladného šetření.

Tento článek popisuje, jak DART zpracovává útoky ransomwaru pro zákazníky Microsoftu, abyste mohli zvážit použití prvků jejich přístupu a osvědčených postupů pro váš vlastní playbook operací zabezpečení.

Podrobnosti najdete v těchto částech:

- Jak DART využívá služby zabezpečení Microsoftu

- Přístup DART k provádění vyšetřování incidentů ransomwaru

- Doporučení DART a osvědčené postupy

Poznámka:

Tento článek byl odvozen z průvodce boje proti human-provoz ransomware: část 1 a A průvodce boje proti human-provoz ransomware: část 2 Microsoft Security team blog příspěvky.

Jak DART využívá služby zabezpečení Microsoftu

DarT spoléhá na data pro všechna šetření a využívá stávající nasazení služeb zabezpečení Microsoftu, jako jsou Microsoft Defender pro Office 365, Microsoft Defender for Endpoint, Microsoft Defender for Identity a Microsoft Defender for Cloud Apps.

Defender for Endpoint

Defender for Endpoint je platforma zabezpečení podnikového koncového bodu od Microsoftu navržená tak, aby pomohla podnikovým analytikům zabezpečení sítě předcházet, zjišťovat, zkoumat a reagovat na pokročilé hrozby. Defender for Endpoint dokáže detekovat útoky pomocí pokročilé analýzy chování a strojového učení. Vaši analytici můžou pro analýzu chování útočníka použít Defender for Endpoint.

Tady je příklad upozornění v programu Microsoft Defender for Endpoint pro útok typu pass-the-ticket.

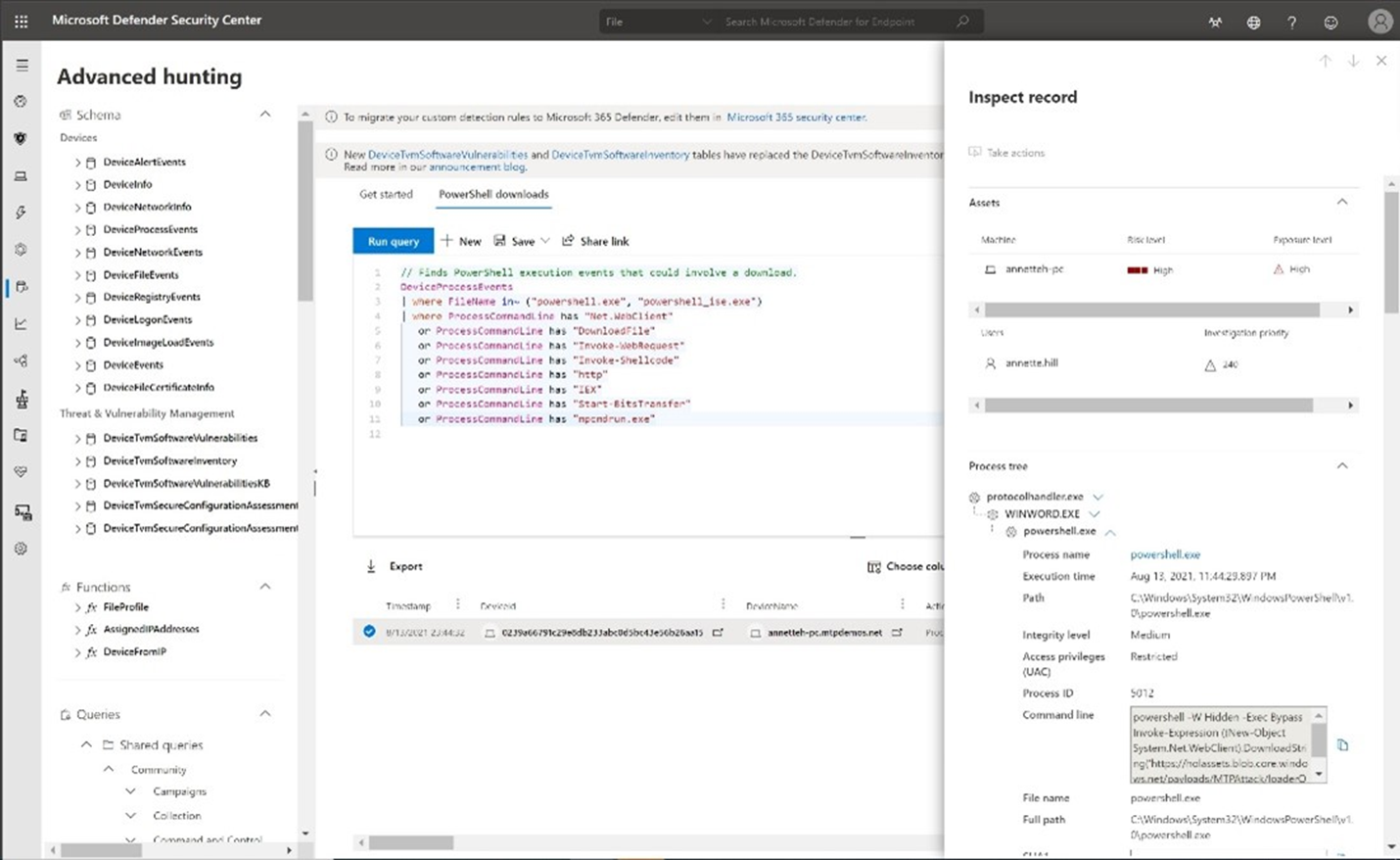

Vaši analytici můžou také provádět pokročilé dotazy proaktivního vyhledávání, aby mohli převést indikátory ohrožení (IOC) nebo vyhledat známé chování, pokud identifikují skupinu objektů actor hrozeb.

Tady je příklad použití pokročilých dotazů proaktivního vyhledávání k vyhledání známého chování útočníka.

V programu Defender for Endpoint máte přístup ke službě Microsoft Threat Experts na monitorování a analýzu na úrovni odborníků na odborníky na hrozby v reálném čase pro probíhající podezřelou aktivitu aktéra. Můžete také spolupracovat s odborníky na vyžádání a získat další přehledy o výstrahách a incidentech.

Tady je příklad toho, jak Defender for Endpoint zobrazuje podrobnou aktivitu ransomwaru.

Defender for Identity

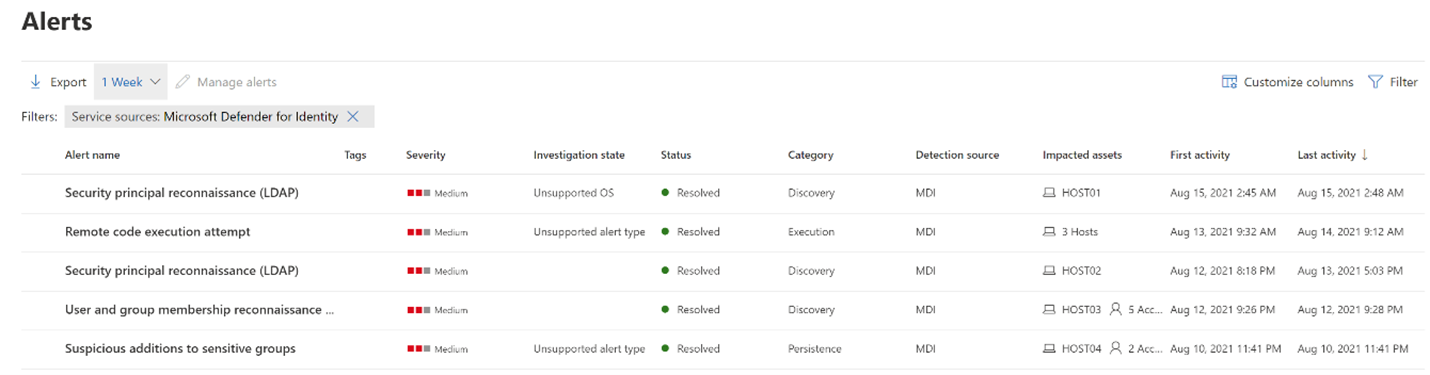

Pomocí defenderu for Identity prošetříte známé ohrožené účty a vyhledáte potenciálně ohrožené účty ve vaší organizaci. Defender for Identity odesílá výstrahy pro známou škodlivou aktivitu, kterou aktéři často používají, jako jsou útoky DCSync, pokusy o vzdálené spuštění kódu a útoky typu pass-the-hash. Defender for Identity umožňuje určit podezřelé aktivity a účty, abyste zúžili šetření.

Tady je příklad, jak Defender for Identity odesílá upozornění na známou škodlivou aktivitu související s útoky ransomwarem.

Defender pro cloudové aplikace

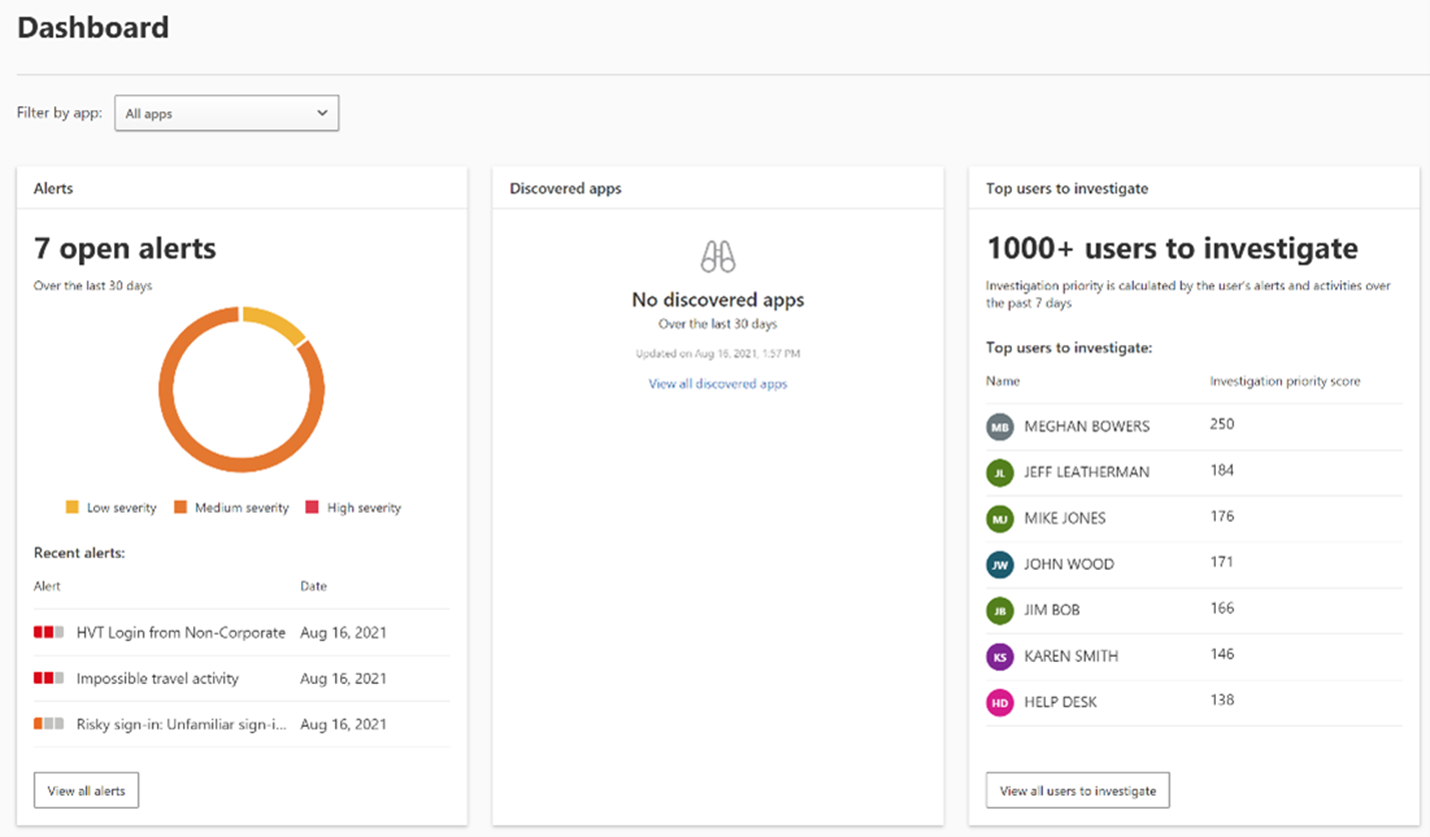

Defender for Cloud Apps (dříve označovaný jako Microsoft Cloud App Security) umožňuje analytikům detekovat neobvyklé chování napříč cloudovými aplikacemi k identifikaci ransomwaru, ohrožených uživatelů nebo podvodných aplikací. Defender for Cloud Apps je řešení CASB (Cloud Access Security Broker) od Microsoftu, které umožňuje monitorovat cloudové služby a přístup k datům v cloudových službách podle uživatelů.

Tady je příklad řídicího panelu Defender for Cloud Apps, který umožňuje analyzovat neobvyklé chování napříč cloudovými aplikacemi.

Bezpečnostní skóre Microsoftu

Sada služeb XDR v programu Microsoft Defender poskytuje živá doporučení pro nápravu, která snižují prostor pro útoky. Microsoft Secure Score je měření stavu zabezpečení organizace s vyšším číslem, které označuje, že byly provedeny další akce zlepšení. Další informace o tom, jak může vaše organizace tuto funkci používat k určení priorit nápravných akcí založených na jejich prostředí, najdete v dokumentaci ke skóre zabezpečení.

Přístup DART k provádění vyšetřování incidentů ransomwaru

Měli byste se snažit určit, jak nežádoucí osoba získala přístup k vašim prostředkům, aby bylo možné napravit ohrožení zabezpečení. V opačném případě je vysoce pravděpodobné, že stejný typ útoku se v budoucnu znovu provede. V některýchpřípadechch materiálech v některých případech podnikne kroky k pokrytí stop a zničení

Toto jsou tři klíčové kroky při vyšetřování ransomwaru DART:

| Krok | Goal | Úvodní otázky |

|---|---|---|

| 1. Posouzení současné situace | Vysvětlení oboru | Co vás na začátku upozornilo na útok ransomwarem? Jaký čas/datum jste se poprvé dozvěděli o incidentu? Jaké protokoly jsou k dispozici a že objekt actor aktuálně přistupuje k systémům? |

| 2. Identifikace ovlivněných obchodních aplikací | Získání systémů zpět online | Vyžaduje aplikace identitu? Jsou k dispozici zálohy aplikace, konfigurace a dat? Ověřuje se obsah a integrita záloh pravidelně pomocí cvičení obnovení? |

| 3. Určení procesu ohrožení obnovení (CR) | Odebrání kontroly útočníka z prostředí | – |

Krok 1: Posouzení aktuální situace

Posouzení aktuální situace je důležité pro pochopení rozsahu incidentu a pro určení nejlepších lidí, kteří mají pomáhat a plánovat a vymezit rozsah úkolů vyšetřování a nápravy. Položení následujících počátečních otázek je zásadní při určování situace.

Co jste si původně uvědomili o útoku ransomwarem?

Pokud vaši pracovníci IT identifikovali počáteční hrozbu, jako je například upozornění na odstranění záloh, antivirová upozornění, výstrahy detekce a reakce u koncových bodů (EDR) nebo podezřelé změny systému– často je možné provést rychlá rozhodující opatření k omezování útoku, obvykle zakázáním veškeré příchozí a odchozí internetové komunikace. Tato hrozba může dočasně ovlivnit obchodní operace, ale to by obvykle mělo mnohem menší dopad než nežádoucí osoba, která nasazuje ransomware.

Pokud uživatel na helpdesk IT identifikoval hrozbu, může být k dispozici dostatek předběžného upozornění, aby se zabránilo nebo minimalizovalo účinky útoku. Pokud externí entita, jako je vymáhání práva nebo finanční instituce, zjistila hrozbu, je pravděpodobné, že poškození už bylo provedeno, a ve vašem prostředí uvidíte důkazy, že aktér hrozby má kontrolu nad vaší sítí. Tento důkaz může být v rozsahu od poznámek ransomwaru, uzamčených obrazovek nebo požadavků na výkupné.

Jaké datum a čas jste se poprvé dozvěděli o incidentu?

Stanovení počátečního data a času aktivity je důležité, protože pomáhá zúžit rozsah počátečního třídění pro rychlé výhry útočníkem. Mezi další otázky můžou patřit:

- Jaké aktualizace v tomto datu chyběly? Je důležité pochopit, jaká ohrožení zabezpečení by nežádoucí osoba mohla zneužít.

- Jaké účty se použily k tomuto datu?

- Jaké nové účty se od tohoto data vytvořily?

Jaké protokoly jsou k dispozici a existují nějaké informace o tom, že aktér aktuálně přistupuje k systémům?

Protokoly , jako je antivirus, EDR a virtuální privátní síť (VPN), jsou indikátorem podezřelého ohrožení. K následným otázkám může patřit:

- Agregují se protokoly v řešení siEM (Security Information and Event Management), jako je Microsoft Sentinel, Splunk, ArcSight a další– a aktuální? Jaká je doba uchovávání těchto dat?

- Existují nějaké podezřelé ohrožené systémy, u kterých dochází k neobvyklé aktivitě?

- Zdá se, že nežádoucí osoba aktivně používá nějaké podezřelé ohrožené účty?

- Existují nějaké důkazy o aktivním příkazu a ovládacích prvcích (C2s) v EDR, bráně firewall, síti VPN, webovém proxy serveru a dalších protokolech?

V rámci posouzení aktuální situace může být potřeba řadič domény služby Doména služby Active Directory Services (AD DS), který nebyl ohrožen, nedávné zálohování řadiče domény nebo nedávný řadič domény, který byl pro údržbu nebo upgrady offline. Také určete, jestli se pro všechny uživatele ve společnosti vyžadovalo vícefaktorové ověřování (MFA) a jestli se použilo ID Microsoft Entra.

Krok 2: Identifikace obchodních aplikací, které nejsou k dispozici kvůli incidentu

Tento krok je kritický při zjišťování nejrychlejšího způsobu, jak získat systémy zpět online a získat potřebné důkazy.

Vyžaduje aplikace identitu?

- Jak se provádí ověřování?

- Jak se ukládají a spravují přihlašovací údaje, jako jsou certifikáty nebo tajné kódy?

Jsou k dispozici zálohy aplikace, konfigurace a dat?

- Ověřuje se obsah a integrita záloh pravidelně pomocí cvičení obnovení? Tato kontrola je obzvláště důležitá po změnách správy konfigurace nebo upgradech verzí.

Krok 3: Určení procesu obnovení ohrožení zabezpečení

Tento krok může být nutný, pokud jste zjistili, že řídicí rovina, která je obvykle AD DS, byla ohrožena.

Vaše šetření by vždy mělo mít cíl poskytnout výstup, který se bude pouštět přímo do procesu CR. CR je proces, který odebere kontrolu útočníka z prostředí a taktické zvýšení stavu zabezpečení během nastaveného období. CR probíhá po porušení zabezpečení. Další informace o CR najdete v týmu CRSP týmu CRSP týmu Microsoft Compromise Recovery Security Practice: Tým tísňového volání bojující proti kybernetickým útokům vedle článku blogu zákazníků .

Po shromáždění odpovědí na otázky v krocích 1 a 2 můžete vytvořit seznam úkolů a přiřadit vlastníky. Klíčovým faktorem úspěšného zapojení reakce na incidenty je důkladná podrobná dokumentace každé pracovní položky (například vlastník, stav, zjištění, datum a čas), takže kompilace zjištění na konci zapojení je jednoduchá.

Doporučení DART a osvědčené postupy

Tady jsou doporučení a osvědčené postupy pro zahrnutí a po incidentech DART.

Uzavření

K omezení může dojít jen tehdy, když určíte, co je potřeba obsahovat. V případě ransomwaru je cílem nežádoucího uživatele získat přihlašovací údaje, které umožňují správu nad vysoce dostupným serverem a pak nasadit ransomware. V některých případech aktér hrozeb identifikuje citlivá data a exfiltruje je do umístění, které řídí.

Taktické obnovení je jedinečné pro prostředí, odvětví a úroveň it odborných znalostí a zkušeností vaší organizace. Níže uvedené kroky se doporučují pro krátkodobé a taktické kroky, které může vaše organizace provést. Další informace o dlouhodobých pokynech najdete v tématu zabezpečení privilegovaného přístupu. Komplexní pohled na ransomware a vydírání a jak připravit a chránit vaši organizaci, najdete v tématu o ransomwaru provozovaném člověkem.

Následující kroky zahrnutí je možné provést souběžně s tím, jak se zjistí nové vektory hrozeb.

Krok 1: Posouzení rozsahu situace

- Které uživatelské účty byly ohroženy?

- Která zařízení jsou ovlivněná?

- Které aplikace jsou ovlivněné?

Krok 2: Zachování existujících systémů

- Zakažte všechny privilegované uživatelské účty s výjimkou malého počtu účtů, které správci používají k resetování integrity infrastruktury služby AD DS. Pokud se domníváte, že dojde k ohrožení zabezpečení uživatelského účtu, zakažte ho okamžitě.

- Izolujte ohrožené systémy od sítě, ale nevypínáte je.

- Izolovat alespoň jeden známý dobrý řadič domény v každé doméně-dvě je ještě lepší. Buď je odpojte od sítě, nebo je úplně vypněte. Cílem je zastavit šíření ransomwaru na kritickou identitu systémů, která je mezi nejcitlivější. Pokud jsou všechny řadiče domény virtuální, zajistěte, aby systém a datové jednotky virtualizační platformy byly zálohovány na offline externí média, která nejsou připojená k síti, v případě ohrožení samotné virtualizační platformy.

- Izolujte důležité známé dobré aplikační servery, jako je SAP, databáze pro správu konfigurace (CMDB), fakturace a účetní systémy.

Tyto dva kroky je možné provést souběžně, protože se zjistí nové vektory hrozeb. Zakažte tyto vektory hrozeb a zkuste najít známý dobrý systém, který se má izolovat od sítě.

Mezi další taktické akce zahrnutí patří:

Resetujte heslo krbtgt dvakrát po sobě. Zvažte použití skriptu, opakovatelného procesu. Tento skript umožňuje resetovat heslo účtu krbtgt a související klíče a zároveň minimalizovat pravděpodobnost problémů s ověřováním kerberos způsobených operací. Aby se minimalizovaly potenciální problémy, životnost krbtgtu se dá zkrátit jednou nebo vícekrát před prvním resetováním hesla, aby se tyto dva resetování prováděly rychle. Mějte na paměti, že všechny řadiče domény, které chcete zachovat ve vašem prostředí, musí být online.

Nasaďte zásadu skupiny do všech domén, které brání privilegovanému přihlášení (Doména Správa) na cokoli, ale na řadiče domény a privilegované pracovní stanice jen pro správu (pokud existují).

Nainstalujte všechny chybějící aktualizace zabezpečení pro operační systémy a aplikace. Každá chybějící aktualizace je potenciální vektor hrozeb, který nežádoucí osoba dokáže rychle identifikovat a zneužít. Správa hrozeb a ohrožení zabezpečení v programu Microsoft Defender for Endpoint poskytuje snadný způsob, jak přesně zjistit, co chybí, a potenciální dopad chybějících aktualizací.

Zkontrolujte, jestli je každá externí aplikace, včetně přístupu k síti VPN, chráněna vícefaktorovým ověřováním, nejlépe pomocí ověřovací aplikace spuštěné na zabezpečeném zařízení.

U zařízení, která jako primární antivirový software nepoužívají Defender for Endpoint, spusťte úplnou kontrolu s Microsoft Bezpečnostní skener v izolovaných dobrých systémech, než je znovu připojíte k síti.

V případě všech starších operačních systémů upgradujte na podporovaný operační systém nebo vyřazení těchto zařízení z provozu. Pokud tyto možnosti nejsou k dispozici, proveďte všechna možná opatření k izolaci těchto zařízení, včetně izolace sítě/sítě VLAN, pravidel IPsec (Internet Protocol Security) a omezení přihlašování, takže jsou přístupné jenom aplikacím uživatelům nebo zařízením, aby poskytovaly kontinuitu podnikových procesů.

Nejrizivější konfigurace se skládají z provozu důležitých systémů na starších operačních systémech, jako jsou systém Windows NT 4.0 a aplikace, a to vše na starším hardwaru. Nejen tyto operační systémy a aplikace jsou nezabezpečené a zranitelné, pokud tento hardware selže, zálohy se obvykle nedají obnovit na moderním hardwaru. Pokud není k dispozici náhradní hardware starší verze, přestanou tyto aplikace fungovat. Důrazně zvažte převod těchto aplikací tak, aby běžely na aktuálních operačních systémech a hardwaru.

Aktivity po incidentu

DarT doporučuje po každém incidentu implementovat následující doporučení zabezpečení a osvědčené postupy.

Ujistěte se, že jsou zavedeny osvědčené postupy pro řešení pro e-maily a spolupráci, aby útočníci zneužili jejich zneužití a zároveň umožnili interním uživatelům snadný a bezpečný přístup k externímu obsahu.

Postupujte podle nulová důvěra (Zero Trust) osvědčených postupů zabezpečení pro řešení vzdáleného přístupu k interním prostředkům organizace.

Počínaje správcem s kritickým dopadem postupujte podle osvědčených postupů pro zabezpečení účtu, včetně použití ověřování bez hesla nebo vícefaktorového ověřování .

Implementujte komplexní strategii pro snížení rizika ohrožení privilegovaného přístupu.

Pro přístup pro správu cloudu a doménové struktury nebo domény použijte privilegovaný model přístupu Microsoftu (PAM).

Pro správu koncových bodů použijte řešení pro hesla místního správce (LAPS).

Implementujte ochranu dat pro blokování technik ransomwaru a potvrzení rychlého a spolehlivého obnovení proti útoku.

Zkontrolujte důležité systémy. Zkontrolujte ochranu a zálohy proti úmyslnému vymazání nebo šifrování útočníka. Je důležité pravidelně testovat a ověřovat tyto zálohy.

Zajistěte rychlou detekci a nápravu běžných útoků na koncový bod, e-mail a identitu.

Aktivně zjišťovat a průběžně zlepšovat stav zabezpečení vašeho prostředí.

Aktualizujte organizační procesy pro správu hlavních událostí ransomwaru a zefektivněte outsourcing, abyste se vyhnuli tření.

PAM

Použití PAM (dříve označovaného jako model vrstvené správy) vylepšuje stav zabezpečení Microsoft Entra ID, což zahrnuje:

Rozdělení účtů pro správu v "plánování" účtu 1 pro každou úroveň, obvykle čtyři:

Řídicí rovina (dříve vrstva 0): Správa istrace řadičů domény a dalších důležitých služeb identit, jako jsou Active Directory Federation Services (AD FS) (ADFS) nebo Microsoft Entra Připojení, což zahrnuje také serverové aplikace, které vyžadují oprávnění správce ke službě AD DS, jako je Exchange Server.

Další dvě roviny byly dříve vrstvy 1:

Rovina správy: Správa prostředků, monitorování a zabezpečení.

Data/rovina úloh: Aplikace a aplikační servery.

Další dvě roviny byly dříve vrstvy 2:

Přístup uživatele: Přístupová práva pro uživatele (například účty).

Přístup k aplikacím: Přístupová práva pro aplikace.

Každá z těchto rovin má pro každou rovinu samostatnou pracovní stanici pro správu a má přístup pouze k systémům v této rovině. Jiným účtům z jiných rovin je odepřen přístup k pracovním stanicím a serverům v jiných rovinách prostřednictvím přiřazení uživatelských práv nastavených na tyto počítače.

Čistý výsledek PAM je následující:

Ohrožený uživatelský účet má přístup pouze k rovině, do které patří.

Citlivější uživatelské účty se nebudou přihlašovat k pracovním stanicím a serverům s nižší úrovní zabezpečení roviny, čímž se sníží laterální pohyb.

KOL

Ve výchozím nastavení nemají Microsoft Windows a AD DS centralizovanou správu účtů místního správce na pracovních stanicích a členských serverech. Výsledkem může být společné heslo, které je dáno pro všechny tyto místní účty nebo minimálně ve skupinách počítačů. Tato situace umožňuje útočníkům ohrozit jeden účet místního správce a pak tento účet použít k získání přístupu k jiným pracovním stanicím nebo serverům v organizaci.

Laps společnosti Microsoft to snižuje pomocí rozšíření zásad skupiny na straně klienta, které mění heslo místního správce v pravidelných intervalech na pracovních stanicích a serverech podle nastavené zásady. Každé z těchto hesel se liší a ukládá jako atribut v objektu počítače služby AD DS. Tento atribut lze načíst z jednoduché klientské aplikace v závislosti na oprávněních přiřazených k tomuto atributu.

Nástroj LAPS vyžaduje rozšíření schématu služby AD DS tak, aby umožňovalo instalaci dalších atributů, šablon zásad skupiny LAPS a instalaci malého rozšíření na straně klienta na každé pracovní stanici a členském serveru, aby bylo možné poskytovat funkce na straně klienta.

Laps můžete získat z webu Microsoft Download Center.

Další zdroje informací o ransomwaru

Klíčové informace od Microsoftu:

- Rostoucí hrozba ransomware, Microsoft On the Issues blogový příspěvek 20. července 2021

- Ransomwar provozovaný člověkem

- Rychlá ochrana před ransomwarem a vydíráním

- 2021 Microsoft Digital Defense Report (viz stránky 10–19)

- Ransomwaru: Sestava analýzy hrozeb pro trvalou a průběžnou hrozbu na portálu Microsoft Defender

- Případová studie Microsoft DART ransomware

Microsoft 365:

- Nasazení ochrany ransomwaru pro vašeho tenanta Microsoftu 365

- Maximalizace odolnosti ransomwaru pomocí Azure a Microsoftu 365

- Zotavení z útoku ransomwarem

- Ochrana proti malwaru a ransomwaru

- Ochrana počítače s Windows 10 před ransomwarem

- Zpracování ransomwaru v SharePointu Online

- Sestavy analýzy hrozeb pro ransomware na portálu Microsoft Defenderu

XDR v programu Microsoft Defender:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- Maximalizace odolnosti ransomwaru pomocí Azure a Microsoftu 365

- Plán zálohování a obnovení pro ochranu před ransomwarem

- Pomoc s ochranou před ransomwarem pomocí služby Microsoft Azure Backup (26minutové video)

- Zotavení z ohrožení systémové identity

- Pokročilá detekce útoků s více fázemi ve službě Microsoft Sentinel

- Fúzní detekce ransomwaru v Microsoft Sentinelu

Microsoft Defender for Cloud Apps:

Blogové příspěvky týmu zabezpečení Microsoftu:

Průvodce bojem proti ransomwaru provozovanému člověkem: část 1 (září 2021)

Klíčové kroky týkající se toho, jak dart Microsoftu provádí vyšetřování incidentů ransomwaru.

Průvodce bojem proti ransomwaru provozovanému člověkem: část 2 (září 2021)

Doporučení a osvědčené postupy

4. část přechodu na aktuální hrozby (květen 2021)

Viz část Ransomware.

Útoky ransomwaru provozované lidmi: Prevence havárie (březen 2020)

Zahrnuje analýzy skutečných útoků z řetězu útoků.

Norsk Hydro reaguje na útok ransomwaru s transparentností (prosinec 2019)