Krok 4. Reakce na incident pomocí Microsoft Sentinelu a XDR v programu Microsoft Defender

Tento článek obsahuje obecnou sadu kroků a postupů pro řešení incidentu pomocí služby Microsoft Sentinel a XDR v programu Microsoft Defender, která zahrnuje třídění, vyšetřování a řešení. Sdílená složka Microsoft Sentinel a XDR v programu Microsoft Defender:

- Aktualizace životního cyklu (stav, vlastník, klasifikace) jsou sdíleny mezi produkty.

- Důkazy shromážděné během vyšetřování se zobrazují v incidentu Microsoft Sentinelu.

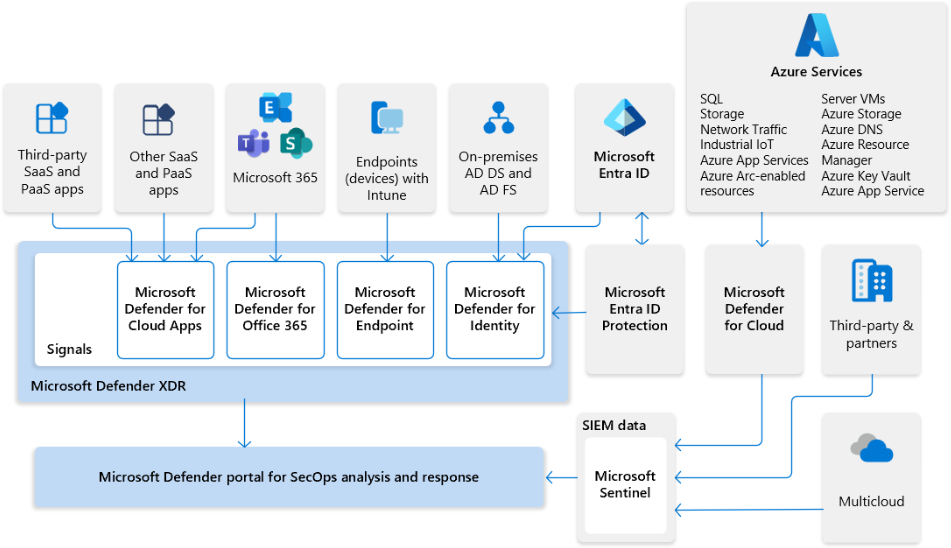

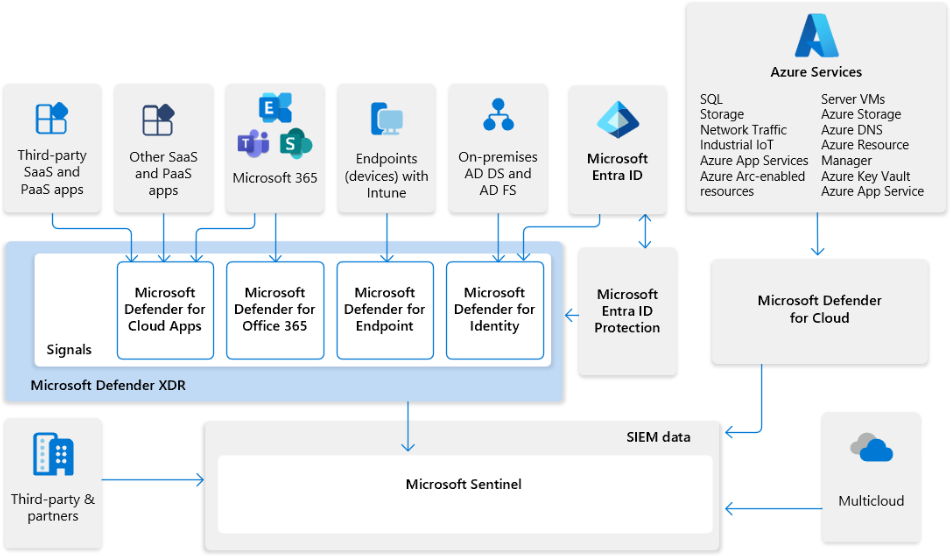

Následující ilustrace ukazují, jak se řešení rozšířené detekce a reakce (XDR) Od Microsoftu bezproblémově integruje s Microsoft Sentinelem v závislosti na tom, jestli jste pracovní prostor Microsoft Sentinelu nasadili na sjednocenou platformu operací zabezpečení na portálu Microsoft Defender.

Následující obrázek ukazuje, jak se řešení XDR od Microsoftu bezproblémově integruje se službou Microsoft Sentinel s jednotnou platformou operací zabezpečení.

V tomto diagramu:

- Přehledy z signálů v celé organizaci se odkrývejte do XDR v programu Microsoft Defender a Microsoft Defenderu pro cloud.

- Microsoft Sentinel poskytuje podporu pro multicloudová prostředí a integruje se s aplikacemi a partnery třetích stran.

- Data Služby Microsoft Sentinel se ingestují společně s daty vaší organizace na portálu Microsoft Defender.

- Týmy SecOps pak můžou analyzovat hrozby identifikované microsoft Sentinelem a XDR v programu Microsoft Defender na portálu Microsoft Defender a reagovat na ně.

Proces reakce na incidenty

Proces reakce na incidenty pro řešení incidentu pomocí Microsoft Sentinelu a XDR v programu Microsoft Defender se liší v závislosti na tom, jestli jste pracovní prostor onboardovali na sjednocenou platformu operací zabezpečení a měli přístup k Microsoft Sentinelu na portálu Defender.

Pomocí portálu Defender můžete určit potenciální incident, který zahrnuje pochopení podrobností incidentu a provedení okamžitých akcí.

Pokračujte v šetření na portálu Defender, včetně následujících:

- Pochopení incidentu a jeho rozsahu a kontrola časových os prostředků

- Kontrola čekajících akcí samoopravení, ruční náprava entit a provádění živé odpovědi

- Přidání opatření prevence

Prohlubte šetření pomocí oblasti Microsoft Sentinel na portálu Defender, včetně následujících:

- Pochopení rozsahu incidentu tím, že ho vyhodíte s procesy zabezpečení, zásadami a postupy (3P).

- Provádění automatizovaných akcí a nápravných akcí 3P a vytváření vlastních playbooků orchestrace zabezpečení, automatizace a reakce (SOAR).

- Zaznamenávání důkazů pro řízení incidentů.

- Přidání vlastních měr

Vyřešte incident a proveďte odpovídající následná opatření v rámci týmu zabezpečení.

Další informace naleznete v tématu:

Bez ohledu na to, který portál používáte, nezapomeňte využít playbook a funkce pravidel automatizace služby Microsoft Sentinel:

Playbook je kolekce akcí vyšetřování a náprav, které je možné spustit z portálu Microsoft Sentinel jako rutinu. Playbooky můžou pomoct automatizovat a orchestrovat reakci na hrozby. Můžou se spouštět ručně na vyžádání na incidenty, entity a výstrahy nebo je nastavit tak, aby se spouštěly automaticky v reakci na konkrétní výstrahy nebo incidenty, když je aktivuje pravidlo automatizace. Další informace najdete v tématu Automatizace reakcí na hrozby pomocí playbooků.

Pravidla automatizace představují způsob, jak centrálně spravovat automatizaci v Microsoft Sentinelu tím, že vám umožní definovat a koordinovat malou sadu pravidel, která se dají použít v různých scénářích. Další informace najdete v tématu Automatizace reakcí na hrozby v Microsoft Sentinelu pomocí pravidel automatizace.

Po připojení pracovního prostoru Microsoft Sentinelu k jednotné platformě operací zabezpečení mějte na paměti, že existují rozdíly v tom, jak funkce automatizace v pracovním prostoru fungují. Další informace najdete v tématu Automatizace s jednotnou platformou operací zabezpečení.

Krok 1: Určení priorit incidentu

Tento postup použijte jako obecnou metodu pro určení priorit incidentu pomocí služby Microsoft Sentinel a XDR v programu Microsoft Defender. Pokud jste pracovní prostor onboardovali na sjednocenou platformu operací zabezpečení, použijte portál Defender. V opačném případě použijte Azure Portal.

Postup vyšetřování incidentů Služby Microsoft Sentinel na portálu Defender:

Na portálu Defender vyberte Incidenty vyšetřování a reakce > a výstrahy > incidentů a vyhledejte podezřelý incident. Vyfiltrujte zdroje služby nebo detekce na Microsoft Sentinel , abyste mohli zúžit seznam incidentů na incidenty přicházející z Microsoft Sentinelu.

Výběrem řádku incidentu zobrazíte základní informace v podokně souhrnu incidentu.

Vyberte Spravovat incident a aktualizujte podrobnosti, jako je název, závažnost, stav, klasifikace nebo přidání komentářů. Výběrem možnosti Uložit uložte změny.

Výběrem možnosti Otevřít stránku incidentu pokračujte v šetření.

Krok 2: Vyšetřování incidentu

Pokud je váš pracovní prostor nasazený na sjednocenou platformu operací zabezpečení, zůstanete na portálu Defender pro celý tento krok. V opačném případě začněte na webu Azure Portal. V rámci šetření přejdete na portál Defenderu a pak se vrátíte na web Azure Portal.

Na portálu Defender na kartě Scénáře útoku na stránce s podrobnostmi o incidentu zvažte následující kroky pro váš vlastní pracovní postup reakce na incidenty:

Prohlédněte si příběh útoku incidentu, abyste porozuměli jeho rozsahu, závažnosti, zdroji detekce a ovlivněným entitě.

Analyzujte výstrahy incidentu, abyste porozuměli jejich původu, rozsahu a závažnosti pomocí scénáře výstrahy v rámci incidentu.

Podle potřeby shromážděte v grafu informace o ovlivněných zařízeních, uživatelích a poštovních schránkách. Výběrem libovolné entity otevřete informační nabídku se všemi podrobnostmi.

Podívejte se, jak XDR v programu Microsoft Defender automaticky vyřešil některé výstrahy na kartě Šetření.

Podle potřeby použijte informace v sadě dat pro incident z karty Důkaz a Odpověď .

Na kartě Prostředky zobrazte entity, které jsou součástí incidentu. Vyberte uživatelský účet, název hostitele, IP adresu nebo prostředek Azure a pokračujte v dalším zkoumání na stránce podrobností entity. Pokud jste například vybrali uživatele, v podokně podrobností o uživateli vyberte Přejít na stránku uživatele a otevřete stránku s podrobnostmi o entitě uživatele.

Na stránce podrobností entity vyberte události služby Sentinel, abyste zobrazili podrobné informace o časové ose vybrané entity a přehledy entit.

Krok 3: Řešení incidentu

Když šetření dospělo k závěru a vy jste incident opravili na portálech, vyřešte incident nastavením stavu incidentu na Uzavřeno.

Při označení stavu incidentu jako Uzavřeno nezapomeňte vybrat klasifikaci, včetně pravdivých, neškodných nebo falešně pozitivních možností.

Příklad:

Další informace najdete v tématu Řešení incidentu na portálu Defender.

Podle potřeby nahlašte incident vedoucímu reakce na incidenty, abyste mohli zjistit další akce. Příklad:

- Informujte analytiky zabezpečení vrstvy 1, aby lépe detekují útok včas.

- Prozkoumání útoku v XDR Threat Analytics v programu Microsoft Defender a komunitě zabezpečení pro trend útoku na zabezpečení

- Podle potřeby si poznamenejte pracovní postup, který jste použili k vyřešení incidentu, a aktualizujte standardní pracovní postupy, procesy, zásady a playbooky.

- Určete, jestli jsou potřeba změny v konfiguraci zabezpečení, a implementujte je.

- Vytvořte playbook orchestrace pro automatizaci a orchestraci reakce na hrozby pro podobné riziko v budoucnu. Další informace najdete v tématu Automatizace reakcí na hrozby pomocí playbooků v Microsoft Sentinelu.

Doporučené školení

Níže jsou uvedené doporučené školicí moduly pro tento krok. Školicí obsah se zaměřuje na funkce obecné dostupnosti, a proto nezahrnuje obsah pro jednotnou platformu operací zabezpečení, která je ve verzi Preview.

Správa incidentů zabezpečení v Microsoft Sentinelu

| Školení | Správa incidentů zabezpečení v Microsoft Sentinelu |

|---|---|

| V tomto modulu prozkoumáte správu incidentů Microsoft Sentinelu, dozvíte se o událostech a entitách Služby Microsoft Sentinel a zjistíte způsoby řešení incidentů. |

Zlepšení spolehlivosti pomocí moderních provozních postupů: Reakce na incidenty

| Školení | Školení ke zlepšení spolehlivosti pomocí moderních provozních postupů: Reakce na incidenty |

|---|---|

| Seznamte se se základy efektivních reakcí na incidenty a nástroji Azure, které vám tyto reakce umožní. |

Principy správy incidentů zabezpečení Microsoftu 365

| Školení | Principy správy incidentů zabezpečení Microsoftu 365 |

|---|---|

| Přečtěte si, jak Microsoft 365 zkoumá, spravuje a reaguje na obavy z hlediska zabezpečení, aby chránil zákazníky a cloudové prostředí Microsoftu 365. |

Další kroky

- Další podrobnosti oprocesechch

- Podívejte se na přehled reakcí na incidenty pro osvědčené postupy zabezpečení Microsoftu.

- Podívejte se na playbooky reakce na incidenty pro pracovní postupy a kontrolní seznamy, které reagují na běžné kybernetické útoky.

Reference

V těchto zdrojích informací se dozvíte o různých službách a technologiích uvedených v tomto článku:

- Integrace XDR v programu Microsoft Defender s Microsoft Sentinelem

- Interaktivní průvodce jednotnými funkcemi SIEM a XDR

- Automatizace reakcí na hrozby pomocí playbooků v Microsoft Sentinelu

- Automatizace reakcí na hrozby pomocí playbooků

- Automatizace reakcí na hrozby v Microsoft Sentinelu pomocí pravidel automatizace

- Analýza hrozeb XDR v programu Microsoft Defender

Další informace o reakcích na incidenty najdete v těchto zdrojích informací: