Konfigurace automatického zřizování

Microsoft Defender for Cloud shromažďuje data z virtuálních počítačů Azure, škálovacích sad virtuálních počítačů, kontejnerů IaaS a jiných počítačů než Azure (včetně místních) k monitorování ohrožení zabezpečení a hrozeb.

Shromažďování dat je potřeba k zajištění přehledu o chybějících aktualizacích, chybně nakonfigurovaných nastavení zabezpečení operačního systému, stavu ochrany koncových bodů a ochrany před hrozbami. Shromažďování dat je potřeba jenom pro výpočetní prostředky (virtuální počítače, škálovací sady virtuálních počítačů, kontejnery IaaS a počítače mimo Azure). Program Defender for Cloud můžete využít i v případě, že zřídíte agenty. Budete ale mít omezené zabezpečení a výše uvedené funkce se nepodporují.

Data se shromažďují pomocí:

Agent Log Analytics, který čte z počítače různé konfigurace a protokoly událostí souvisejících se zabezpečením a kopíruje data do vašeho pracovního prostoru pro účely analýzy. Mezi příklady takových dat patří typ a verze operačního systému, protokoly operačního systému (protokoly událostí Windows), spuštěné procesy, název počítače, IP adresy a přihlášený uživatel.

Rozšíření zabezpečení, jako je doplněk Azure Policy pro Kubernetes, který může také poskytovat data službě Security Center týkající se specializovaných typů prostředků.

Proč používat automatické zřizování?

Každý z agentů a rozšíření popsaných na této stránce lze nainstalovat ručně. Automatické zřizování ale snižuje režii správy instalací všech požadovaných agentů a rozšíření na stávající a nové počítače, aby se zajistilo rychlejší pokrytí zabezpečení pro všechny podporované prostředky.

Jak funguje automatické zřizování?

Nastavení automatického zřizování Defenderu pro cloudy má přepínač pro každý typ podporovaného rozšíření. Když povolíte automatické zřizování rozšíření, přiřadíte odpovídající zásadu Nasazení, pokud neexistuje, abyste zajistili, že se rozšíření zřídí pro všechny existující a budoucí prostředky daného typu.

Povolení automatického zřizování agenta Log Analytics

Když je automatické zřizování pro agenta Log Analytics zapnuté, Defender for Cloud nasadí agenta na všechny podporované virtuální počítače Azure a všechny nově vytvořené.

Povolení automatického zřizování agenta Log Analytics:

V nabídce Defenderu pro cloud vyberte Nastavení prostředí.

Vyberte příslušné předplatné.

Na stránce Automatické zřizování nastavte stav automatického zřizování agenta Log Analytics na Zapnuto.

V podokně možností konfigurace definujte pracovní prostor, který se má použít.

Připojení virtuální počítače Azure do výchozích pracovních prostorů vytvořených programem Defender for Cloud – Defender for Cloud vytvoří novou skupinu prostředků a výchozí pracovní prostor ve stejné geografické poloze a připojí agenta k danému pracovnímu prostoru. Pokud předplatné obsahuje virtuální počítače z více geografických umístění, Defender for Cloud vytvoří více pracovních prostorů, aby se zajistilo dodržování požadavků na ochranu osobních údajů dat.

Zásady vytváření názvů pro pracovní prostor a skupinu prostředků jsou:

- Pracovní prostor: DefaultWorkspace-[ID_předplatného]-[zeměpisné umístění]

- Skupina prostředků: DefaultResourceGroup-[geo]

Defender for Cloud automaticky povolí Defender for Cloud v pracovním prostoru podle cenové úrovně nastavené pro předplatné.

Připojení virtuální počítače Azure do jiného pracovního prostoru – v rozevíracím seznamu vyberte pracovní prostor, do které se budou ukládat shromážděná data. Rozevírací seznam obsahuje všechny pracovní prostory ve všech vašich předplatných. Tuto možnost můžete použít ke shromažďování dat z virtuálních počítačů spuštěných v různých předplatných a jejich uložení ve vybraném pracovním prostoru.

Pokud už máte existující pracovní prostor služby Log Analytics, možná budete chtít použít stejný pracovní prostor (vyžaduje oprávnění ke čtení a zápisu v pracovním prostoru). Tato možnost je užitečná, pokud používáte centralizovaný pracovní prostor ve vaší organizaci a chcete ho použít pro shromažďování dat zabezpečení. Další informace najdete v článku Správa přístupu k datům protokolů a pracovním prostorům ve službě Azure Monitor.

Pokud už vybraný pracovní prostor má povolené řešení Security nebo Defender for Cloud Free, ceny se nastaví automaticky. Pokud ne, nainstalujte do pracovního prostoru řešení Defender for Cloud.

Povolení automatického zřizování rozšíření

Povolení automatického zřizování jiného rozšíření než agenta Log Analytics:

V nabídce Defenderu pro cloudy na webu Azure Portal vyberte Nastavení prostředí.

Vyberte příslušné předplatné.

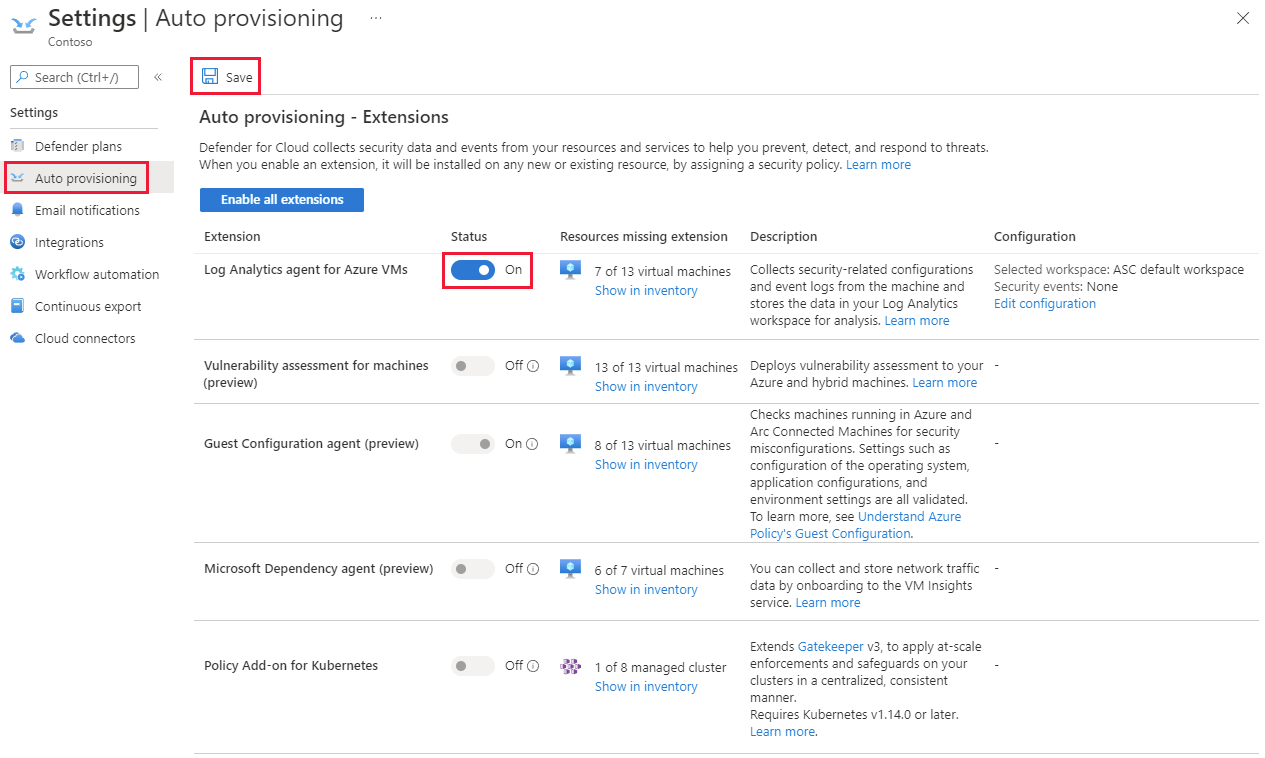

Vyberte Automatické zřizování.

Pokud pro agenta Závislost Microsoftu povolujete automatické zřizování, ujistěte se, že je agent Log Analytics nastavený na automatické nasazení.

Přepněte stav na Zapnuto pro příslušné rozšíření.

Zvolte Uložit. Zásady Azure se přiřazují a vytvoří se úloha nápravy.

Možnosti událostí zabezpečení Windows pro agenta Log Analytics

Výběr úrovně shromažďování dat v Defenderu pro cloud má vliv jenom na ukládání událostí zabezpečení v pracovním prostoru služby Log Analytics. Agent Log Analytics bude dál shromažďovat a analyzovat události zabezpečení vyžadované pro ochranu před hrozbami Defenderu pro cloudy bez ohledu na úroveň událostí zabezpečení, které se rozhodnete uložit ve svém pracovním prostoru. Volba ukládání událostí zabezpečení umožňuje šetření, vyhledávání a auditování těchto událostí ve vašem pracovním prostoru.

K ukládání dat událostí zabezpečení Windows se vyžaduje Defender pro cloud. Ukládání dat v Log Analytics může účtovat více poplatků za úložiště dat.

Informace pro uživatele Microsoft Sentinelu

Uživatelé služby Microsoft Sentinel: Upozorňujeme, že shromažďování událostí zabezpečení v kontextu jednoho pracovního prostoru je možné nakonfigurovat z programu Microsoft Defender for Cloud nebo Microsoft Sentinel, ale ne z obou. Pokud plánujete přidat Microsoft Sentinel do pracovního prostoru, který už dostává výstrahy z programu Microsoft Defender for Cloud, a jeho nastavení pro shromažďování událostí zabezpečení, máte dvě možnosti:

V programu Defender for Cloud ponechte kolekci Událostí zabezpečení tak, jak je. Tyto události budete moct dotazovat a analyzovat v Microsoft Sentinelu a Defenderu pro cloud. Nebudete ale moct monitorovat stav připojení konektoru ani změnit jeho konfiguraci v Microsoft Sentinelu. Pokud je pro vás monitorování nebo přizpůsobení konektoru důležité, zvažte druhou možnost.

Zakažte shromažďování událostí zabezpečení v programu Defender for Cloud (nastavením událostí zabezpečení systému Windows na None v konfiguraci vašeho agenta Log Analytics). Potom přidejte konektor Událostí zabezpečení v Microsoft Sentinelu. Stejně jako u první možnosti budete moct dotazovat a analyzovat události v Microsoft Sentinelu i v programu Defender for Cloud, ale teď budete moct monitorovat stav připojení konektoru nebo změnit jeho konfiguraci v Microsoft Sentinelu a jenom v aplikaci Microsoft Sentinel.

Jaké typy událostí se ukládají pro "Běžné" a "Minimální"?

Tyto sady byly navrženy tak, aby řešily typické scénáře. Před implementací nezapomeňte vyhodnotit, která z nich vyhovuje vašim potřebám.

Abychom zjistili události pro běžné a minimální možnosti, pracovali jsme se zákazníky a oborovými standardy, abychom se dozvěděli o nefiltrované frekvenci jednotlivých událostí a jejich využití. V tomto procesu jsme použili následující pokyny:

Minimální – Ujistěte se, že tato sada pokrývá pouze události, které můžou značit úspěšné porušení zabezpečení a důležité události s nízkým objemem. Tato sada například obsahuje úspěšná a neúspěšná přihlášení uživatele (ID událostí 4624, 4625), ale neobsahuje odhlášení, což je důležité pro auditování, ale není smysluplné pro detekci a má poměrně velký objem. Většina objemu dat této sady je událost přihlášení a událost vytvoření procesu (ID události 4688).

Běžné – Zadejte úplný záznam auditu uživatele v této sadě. Tato sada například obsahuje přihlášení uživatelů i odhlášení uživatelů (ID události 4634). Patří sem akce auditování, jako jsou změny skupiny zabezpečení, operace Kerberos řadiče domény s klíči a další události, které doporučují oborové organizace.

Události s nízkým objemem byly zahrnuty do společné sady, protože hlavní motivací k volbě u všech událostí je snížit objem a nevyfiltrovat konkrétní události.