Popis hloubkové ochrany

Hloubková ochrana využívá vícevrstvý přístup k zabezpečení místo toho, aby se spoléhala na jednu hraniční síť. Strategie hloubkové obrany využívá řadu mechanismů ke zpomalení postupu útoku. Každá vrstva poskytuje ochranu, aby v případě porušení jedné vrstvy zabránila útočníkovi neoprávněný přístup k datům.

Mezi ukázkové vrstvy zabezpečení patří:

- Fyzické zabezpečení, jako je omezení přístupu k datacentru jenom na oprávněné pracovníky.

- Identita a přístup, bezpečnostní kontroly, jako je vícefaktorové ověřování nebo přístup na základě podmínek, pro kontrolu přístupu k infrastruktuře a řízení změn.

- Hraniční zabezpečení podnikové sítě zahrnuje distribuovanou ochranu před odepřením služby (DDoS), která umožňuje filtrovat rozsáhlé útoky, než můžou uživatelům způsobit odepření služby.

- Zabezpečení sítě, jako je segmentace sítě a řízení přístupu k síti, kvůli omezení komunikace mezi prostředky

- Zabezpečení výpočetní vrstvy, jako je zabezpečení přístupu k virtuálním počítačům buď místně, nebo v cloudu zavřením určitých portů

- Zabezpečení aplikační vrstvy k zajištění, že aplikace jsou bezpečné a bez bezpečnostních zranitelností.

- Zabezpečení datové vrstvy včetně kontrolních mechanismů pro správu přístupu k firemním a zákaznickým datům a šifrování za účelem ochrany dat.

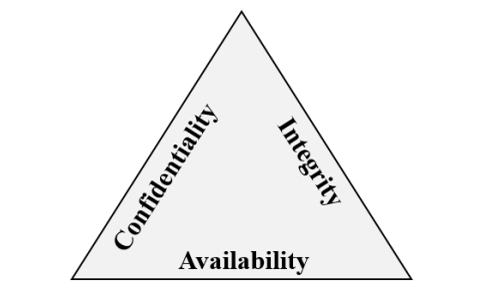

Důvěrnost, integrita, dostupnost (CIA)

Jak je popsáno výše, strategie hloubkové obrany využívá řadu mechanismů ke zpomalení postupu útoku. Všechny různé mechanismy (technologie, procesy a školení) jsou prvky strategie kybernetické bezpečnosti, jejichž cíle zahrnují zajištění důvěrnosti, integrity a dostupnosti; často se označuje jako CIA.

Důvěrnost odkazuje na potřebu uchovávat důvěrná citlivá data, jako jsou informace o zákaznících, hesla nebo finanční data. Data můžete šifrovat, aby byla důvěrná, ale pak musíte šifrovací klíče zachovat i důvěrné. Důvěrnost je nejviditelnější součástí zabezpečení; Jasně vidíme potřebu citlivých dat, klíčů, hesel a dalších tajných kódů, aby byly důvěrné.

Integrita odkazuje na udržování dat nebo zpráv v pořádku. Při odesílání e-mailové zprávy chcete mít jistotu, že přijatá zpráva je stejná jako zpráva, kterou jste odeslali. Při ukládání dat do databáze chcete mít jistotu, že načtená data jsou stejná jako uložená data. Šifrování dat je uchovává jako důvěrné, ale musíte být schopni je dešifrovat, aby byla stejná jako předtím, než byla zašifrována. Integrita spočívá v tom, že data nebyla manipulována ani změněna.

Dostupnost odkazuje na zpřístupnění dat těm, kteří je potřebují, když je potřebují. Je důležité, aby organizace zajistila zabezpečení zákaznických dat, ale zároveň musí být dostupná i zaměstnancům, kteří pracují se zákazníky. I když může být bezpečnější ukládat data v šifrované podobě, potřebují zaměstnanci přístup k dešifrovaným datům.

I když cíle strategie kybernetické bezpečnosti mají zachovat důvěrnost, integritu a dostupnost systémů, sítí, aplikací a dat; je cílem kyberzločinců narušovat tyto cíle. Portfolio Microsoftu zahrnuje řešení a technologie, které organizacím umožní plnit cíle triadu CIA.