Zabezpečení hvězdicové sítě

Azure poskytuje mnoho služeb, které organizacím pomáhají zabezpečit a chránit svou cloudovou infrastrukturu. Vaše organizace potřebuje vědět, jak zabezpečit svoji novou síť a jaké další služby Azure jsou dostupné.

V této lekci prozkoumáte zabezpečené sítě na platformě Azure a prohlédnete si přehled služby Azure Firewall. Naučíte se také zabezpečit virtuální sítě pomocí skupin zabezpečení sítě.

Zabezpečení návrhu sítě v Azure

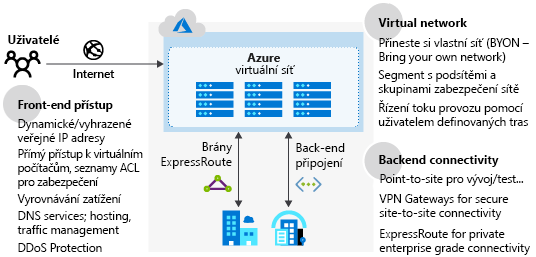

Předchozí diagram znázorňuje síťovou infrastrukturu Azure a metody, které umožňují bezpečnější připojení k místnímu prostředí, prostředkům hostovaným v Azure a veřejnému internetu.

Při zabezpečování návrhu sítě je třeba vzít do úvahy několik funkcí:

- Azure Virtual Network: Poskytuje základní vrstvu zabezpečení tím, že logicky izoluje vaše prostředí v Azure, aby se zabránilo neoprávněnému nebo nežádoucímu přístupu.

- Azure DNS: Hostitelská služba pro názvy domén. Azure DNS je zabezpečená služba, která řídí a překládá názvy domén ve vaší virtuální síti.

- Aplikace Azure Gateway: Vyhrazené virtuální zařízení, které poskytuje kontroler doručování aplikací jako službu, včetně firewallu webových aplikací (WAF).

- Azure Traffic Manager: Služba, která řídí distribuci uživatelského provozu v Azure.

- Azure Load Balancer: Poskytuje vysokou dostupnost a výkon sítě pro vaše aplikace Azure.

- Hraniční síť: Segmentuje prostředky mezi virtuální sítí Azure a internetem.

Kromě toho zvažte zahrnutí některých z následujících prvků do architektury sítě, aby se zlepšilo zabezpečení sítě:

- Řízení přístupu k síti Tyto ovládací prvky zajišťují, aby vaše služby Azure byly přístupné jenom uživatelům a zařízením, která chcete.

- Skupiny zabezpečení sítě jako firewall pro filtrování paketů za účelem řízení provozu ve virtuálních sítích.

- Řízení směrování a vynucené tunelování pro definování vlastních tras přes vaši infrastrukturu, aby se služby nemohly připojit k nějakému zařízení v internetu

- Aktivace zařízení pro zabezpečení virtuální sítě prostřednictvím Azure Marketplace

- K bezpečnému rozšíření místních sítí do Azure použijte Azure ExpressRoute pro vyhrazené propojení WAN.

- Microsoft Defender pro cloud, který brání hrozbám ve službách Azure, detekuje je a reaguje na ně.

- Azure Firewall jako službu zabezpečení sítě

Pro vaši organizaci existuje široká škála řešení zabezpečení, z nichž mnohé se vzájemně doplňují, aby poskytovaly více vrstev zabezpečení. Vaše organizace by měla odpovídat doporučeným osvědčeným postupům Microsoftu. Všechny potřebné funkce pak implementujete tak, aby splňovaly interní požadavky vaší organizace na zabezpečení.

Základní komponenty zabezpečení Azure pro hvězdicové topologie

Je nutné zajistit ochranu prostředků před neoprávněným přístupem nebo útokem. K tomu slouží řízení síťového provozu. V hvězdicovém modelu je potřeba implementovat několik komponent:

Skupina zabezpečení sítě

Každá podsíť uvnitř topologie má nakonfigurovanou skupinu zabezpečení sítě. Skupiny zabezpečení sítě implementují pravidla zabezpečení, která povolují nebo zakazují síťový provoz do a z jednotlivých prostředků v topologii.

Hraniční síť

Nakonfigurujte hraniční síť v její vlastní podsíti uvnitř virtuální sítě v centru pro směrování externího provozu. Hraniční síť slouží k hostování síťových virtuálních zařízení, která poskytují funkce zabezpečení, jako jsou brány firewall a kontrola paketů. Odchozí provoz z hraniční sítě můžete směrovat přes virtuální zařízení. Provoz se pak monitoruje, zabezpečuje a audituje.

Síťové virtuální zařízení

Síťová virtuální zařízení (NVA) poskytují zabezpečenou hranici sítě, protože kontrolují veškerý příchozí a odchozí síťový provoz. Přes síťové virtuální zařízení projde jen provoz, který splňuje pravidla zabezpečení sítě, takže v podstatě funguje jako brána firewall.

Azure Firewall může nahradit některé komponenty popsané v tomto článku, abyste mohli řídit přístup k síťovým prostředkům Azure. Další informace najdete v části Azure Firewall .

Azure ExpressRoute

ExpressRoute tvoří vyhrazenou privátní linku WAN mezi místními prostředky a podsítí brány Azure ve virtuální síti v centru. Mezi místní síť a hraniční směrovače poskytovatele ExpressRoute přidejte síťová zabezpečovací zařízení. Toto zařízení omezuje tok neoprávněného provozu z virtuální sítě.

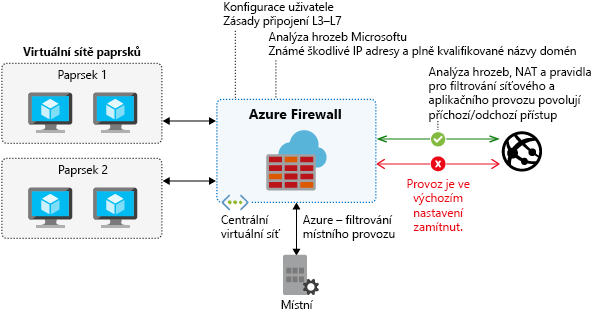

Azure Firewall

Microsoft spravuje tuto službu zabezpečení sítě. Chrání virtuální sítě Azure a jejich prostředky tím, že vám umožňuje centrálně spravovat a vynucovat zásady připojení. Azure Firewall používá pro prostředky virtuální sítě statickou veřejnou IP adresu a umožňuje tak vnějším bránám firewall identifikovat provoz pocházející z vaší virtuální sítě.

Azure Firewall je plně stavová síťová brána firewall, která sleduje provozní stav a charakteristiky síťových připojení, která přes ni procházejí. Azure Firewall umožňuje centrální řízení veškeré síťové komunikace prostřednictvím vynucení zásad. Tyto zásady je možné vynutit ve virtuálních sítích, oblastech a předplatných Azure. V hvězdicové topologii se služba Azure Firewall obvykle zřizuje v centru pro úplnou kontrolu provozu přes síť.

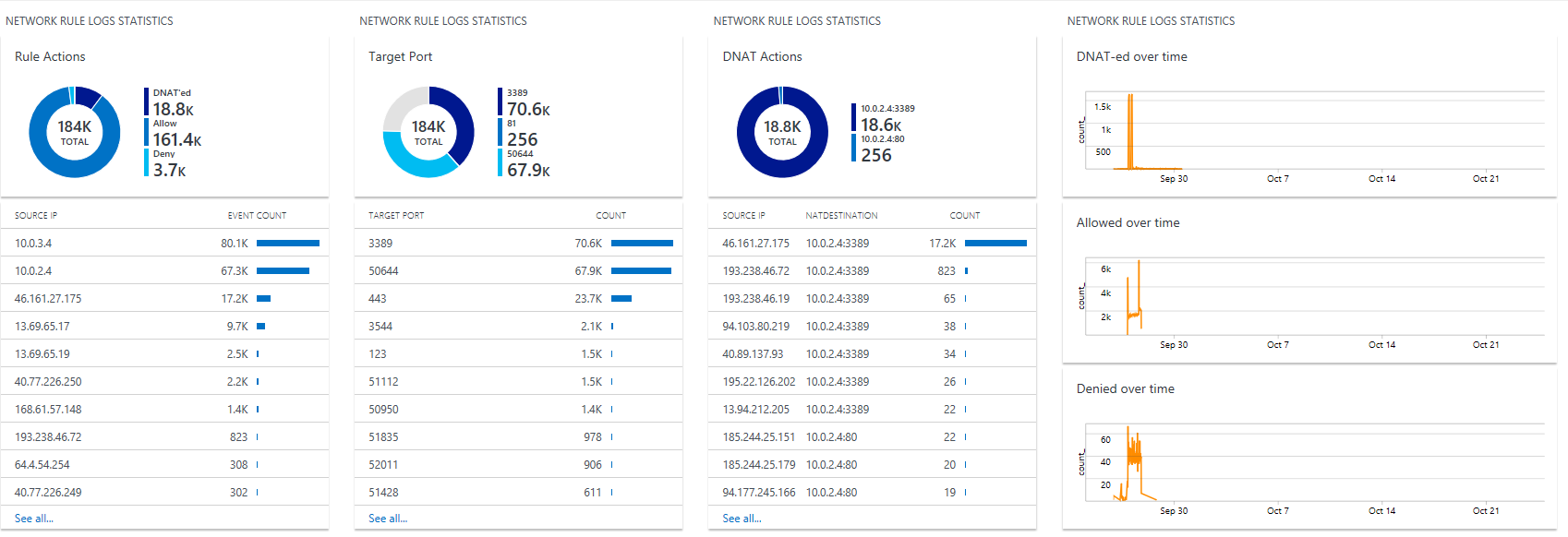

Monitorování brány Azure Firewall spočívá v kontrole protokolů brány a aktivit. Protože brána Azure Firewall je integrovaná s protokoly služby Azure Monitor, můžete si zde prohlédnout úplné protokoly. Některé protokoly si můžete prohlédnout také na webu Azure Portal.

Protokoly se dají ukládat v účtu služby Azure Storage, streamovat do služby Azure Event Hubs nebo odesílat do protokolů služby Azure Monitor.

Zabezpečení sítě pomocí skupin zabezpečení sítě

Skupiny zabezpečení sítě umožňují vynutit a řídit pravidla síťového provozu. Přístup se řídí povolením nebo zakázáním komunikace mezi úlohami ve virtuální síti. Skupiny zabezpečení sítě jsou založené na pravidlech a vyhodnocují provoz pomocí metody pěti členů. Pokud chcete zjistit, jestli je provoz povolený nebo zakázaný, skupiny zabezpečení sítě vyhodnocují provoz pomocí následujících:

- Zdrojová IP adresa

- Zdrojový port

- Cílová IP adresa

- Cílový port

- Protokol

Definování pravidel zabezpečení

Pravidla zabezpečení v NSG poskytují mechanismus, který definuje řízení procházejícího provozu. NSG obsahuje standardně sadu pravidel. Tato pravidla nelze odstranit, můžete je ale přepsat svými vlastními pravidly. Výchozí pravidla jsou následující:

- Provoz pocházející z virtuální sítě a končící ve virtuální síti je povolený.

- Odchozí provoz do internetu je povolený, ale příchozí provoz je zablokovaný.

- Azure Load Balancer může zjišťovat stav virtuálních počítačů nebo instancí rolí.

Další aspekty zabezpečení

Možnost řízení způsobu, jakým se provoz směruje přes vaše prostředky, představuje důležité bezpečnostní opatření. Azure vám pomáhá zlepšit zabezpečení celé infrastruktury tím, že nabízí další služby:

- Skupiny zabezpečení aplikací: Poskytuje centrální zásady a správu zabezpečení pro vaše aplikace. Skupiny zabezpečení aplikací umožňují definovat podrobné zásady zabezpečení sítě pomocí monikeru. Pak můžete použít přístup s nulovou důvěryhodností, kdy jsou povolené jen určené toky.

- Azure Network Watcher: Umožňuje získat přehled o protokolování a diagnostice sítě. Network Watcher umožňuje zjistit stav a výkon vašich sítí Azure.

- Koncové body služby virtuální sítě: Rozšiřuje privátní adresní prostor virtuální sítě, aby byl dostupný pro služby Azure. Koncové body vám umožňují omezit přístup k prostředkům Azure.

- Azure DDoS Protection: Umožňuje zmírnit útoky na multilicenční vrstvu, protokol a vrstvu prostředků.