Popis síťových topologií Azure

Contoso má rozsáhlou místní síť, která poskytuje základ pro komunikaci mezi prostředky nasazenými v různých datacentrech a pobočkách. Je důležité, aby pracovníci IT mohli nasadit síťové komponenty v Azure, aby umožnili komunikaci mezi prostředky Azure a mezi prostředky Azure a místními prostředky.

Jako vedoucí systémový inženýr určíte, že sítě Microsoft Azure poskytují připojení k prostředkům v Azure, mezi oběma službami v Azure a mezi Azure a místním prostředím. Další výhodou je několik síťových komponent Azure, které můžou poskytovat a pomáhat chránit aplikace a zlepšit zabezpečení vaší sítě.

Co je virtuální síť?

Když nasadíte počítače v místním prostředí, obvykle je připojíte k síti, abyste jim umožnili přímo komunikovat. Virtuální sítě Azure slouží ke stejnému základnímu účelu.

Umístěním virtuálního počítače do stejné virtuální sítě jako jiných virtuálních počítačů efektivně poskytujete přímé připojení IP adres mezi nimi ve stejném privátním adresním prostoru IP adres. Můžete také propojit různé virtuální sítě. Kromě toho je možné připojit virtuální sítě v Azure k vašim místním sítím a efektivně tak vytvořit rozšíření Azure vašeho vlastního datacentra.

Virtuální síť Azure představuje logickou hranici definovanou privátním adresním prostorem IP adres podle vašeho výběru. Tento adresní prostor IP adres rozdělíte do jedné nebo více podsítí, stejně jako v místní síti. V Azure jsou ale všechny další úlohy správy sítě jednodušší.

Například některé síťové funkce, například směrování mezi podsítěmi ve stejné virtuální síti, jsou automaticky dostupné. Podobně ve výchozím nastavení má každý virtuální počítač přístup k internetu, který zahrnuje podporu odchozích připojení a překladu názvů DNS.

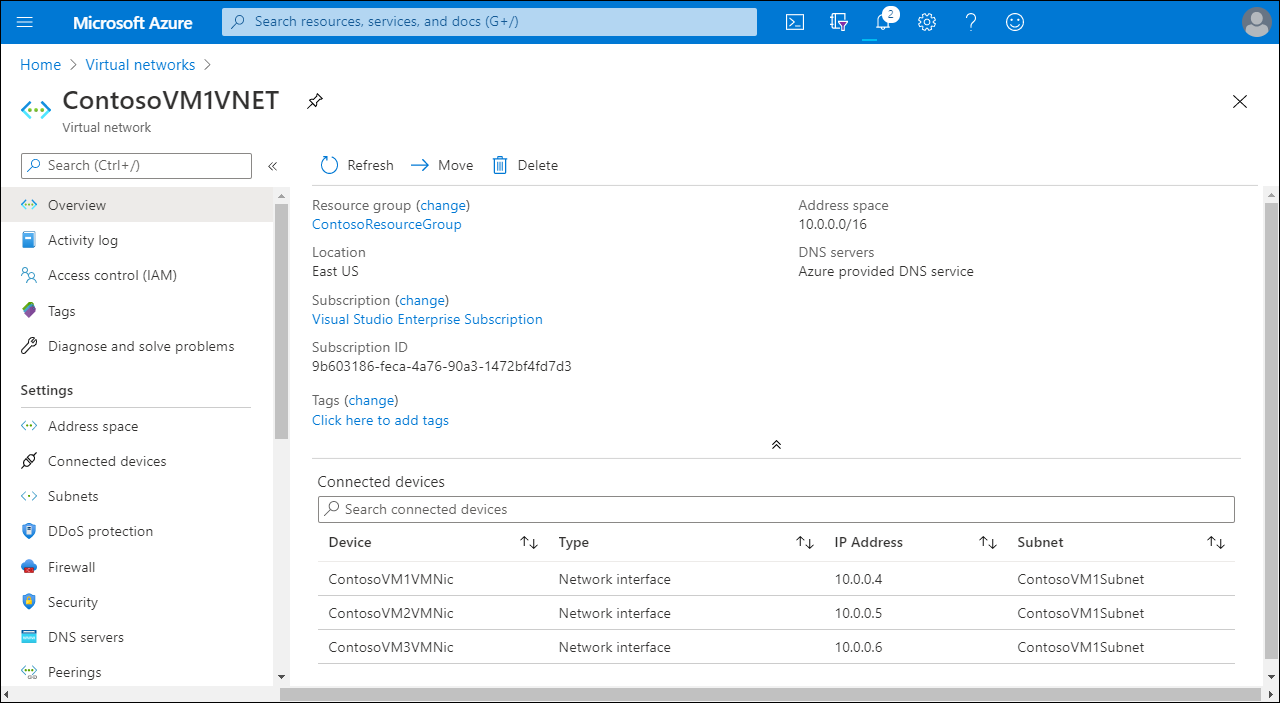

Co je síťové rozhraní?

Síťové rozhraní je propojení mezi virtuálním počítačem a virtuální sítí. Virtuální počítač musí mít alespoň jedno síťové rozhraní (připojené k virtuální síti), ale může mít více než jedno v závislosti na velikosti vytvořeného virtuálního počítače. Můžete vytvořit virtuální počítač s několika síťovými rozhraními a přidat nebo odebrat síťová rozhraní v průběhu životního cyklu virtuálního počítače. Několik síťových rozhraní umožňuje virtuálnímu počítači připojit se k různým podsítím ve stejné virtuální síti a odesílat nebo přijímat provoz přes nejvhodnější rozhraní.

Každé síťové rozhraní připojené k virtuálnímu počítači musí:

- Existuje ve stejném umístění a předplatném jako virtuální počítač.

- Připojte se k virtuální síti, která existuje ve stejném umístění Azure a předplatném jako virtuální počítač.

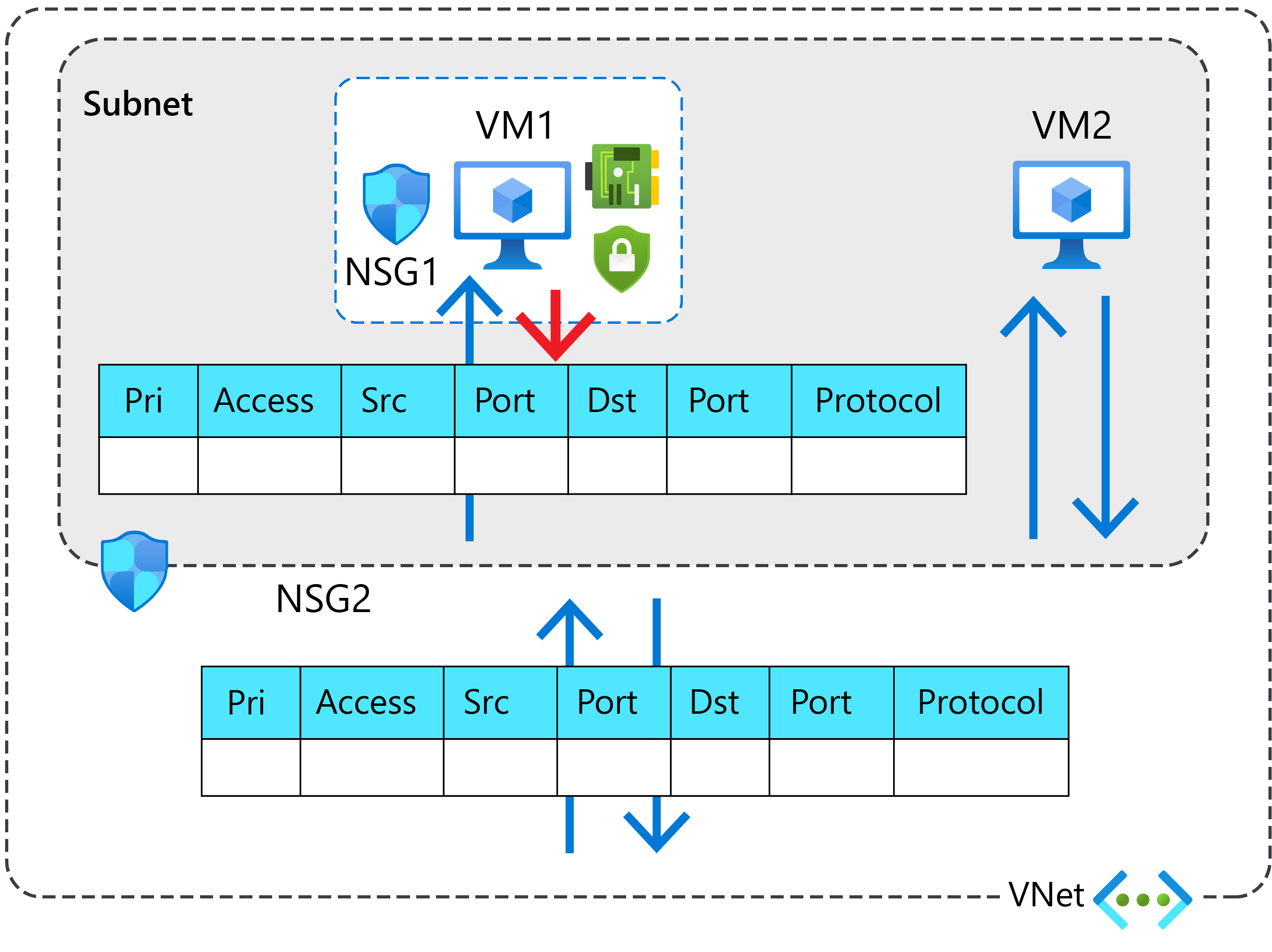

Co je skupina zabezpečení sítě?

Skupina zabezpečení sítě (NSG) filtruje příchozí a odchozí síťový provoz a obsahuje pravidla zabezpečení, která slouží k povolení nebo odepření filtrovaného síťového provozu. Konfigurace těchto pravidel zabezpečení NSG umožňuje řídit síťový provoz povolením nebo zamítnutím konkrétních typů provozu.

Skupinu zabezpečení sítě můžete přiřadit k:

- Síťové rozhraní pro filtrování síťového provozu pouze na daném rozhraní.

- Podsíť pro filtrování provozu ve všech připojených síťových rozhraních v podsíti.

Skupiny zabezpečení sítě můžete také přiřadit k síťovým rozhraním i podsítím. Každá skupina zabezpečení sítě se pak vyhodnocuje nezávisle.

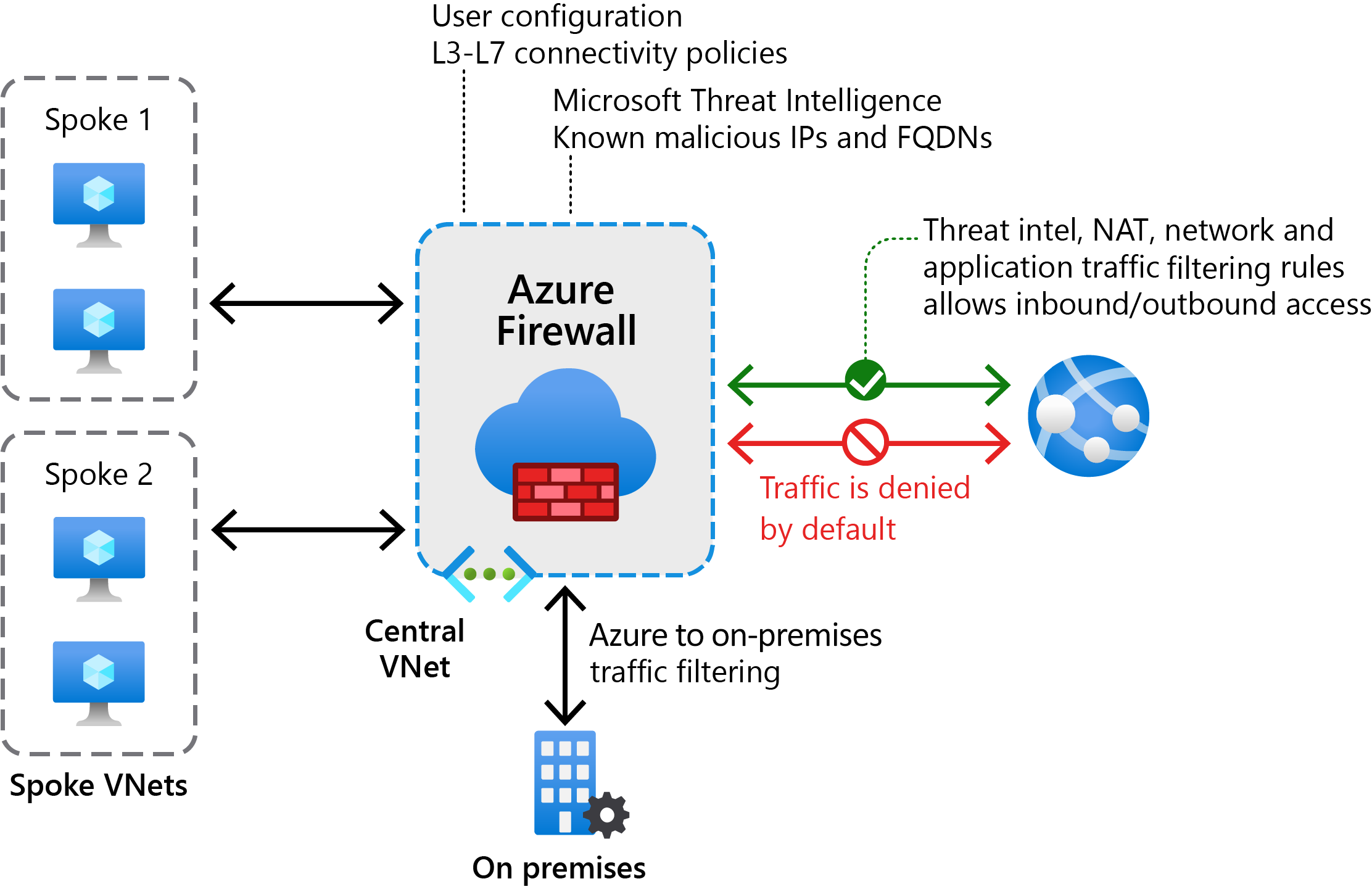

Co je brána Azure Firewall?

Azure Firewall je cloudová služba zabezpečení sítě, která pomáhá chránit vaše prostředky virtuální sítě. Pomocí služby Azure Firewall můžete centrálně vytvářet a spravovat profily připojení k síti ve vaší organizaci.

Azure Firewall používá pro prostředky virtuální sítě statickou veřejnou IP adresu. Externí brány firewall proto můžou identifikovat provoz pocházející z virtuální sítě vaší organizace. Služba Azure Firewall je také plně integrovaná se službou Azure Monitor a umožňuje podporu protokolování i analýzy.

Co je Azure VPN Gateway?

Brána VPN je konkrétní typ brány virtuální sítě, kterou můžete použít k odesílání šifrovaného provozu mezi umístěními. Bránu Azure VPN můžete například použít k odesílání šifrovaného provozu mezi:

- Virtuální síť Azure a vaše místní umístění přes internet.

- Virtuální sítě Azure a další virtuální sítě Azure přes síť Microsoftu.

Každá virtuální síť může mít jenom jednu bránu VPN, ale můžete vytvořit více připojení ke stejné bráně VPN.

Co je Azure ExpressRoute?

Pomocí ExpressRoute můžete rozšířit místní sítě do cloudu Microsoftu. Na rozdíl od připojení VPN používá ExpressRoute privátní připojení, které poskytovatel telekomunikačních služeb usnadňuje. Pomocí ExpressRoute můžete navázat připojení ke cloudovým službám Microsoftu, včetně Azure a systém Microsoft Office 365.

Co je Azure Virtual WAN?

Azure Virtual WAN je síťová služba, která poskytuje síťové funkce, zabezpečení a směrování. Virtual WAN využívá hvězdicovou architekturu s integrovaným škálováním a výkonem. Oblasti Azure slouží jako centra, ke kterým se můžete připojit. Všechna rozbočovače jsou připojená v celé síti ve službě Virtual WAN úrovně Standard, což uživateli usnadňuje používání páteřní sítě Microsoftu pro připojení typu any-to-any (jakýkoli paprsk).

Azure Virtual WAN zahrnuje následující funkce:

- Připojení poboček

- Připojení VPN typu Site-to-Site (S2S)

- Připojení VPN typu point-to-site (P2S) (vzdálený uživatel)

- Připojení ExpressRoute

- Připojení v rámci cloudu

- Možnosti připojení ExpressRoute mezi sítěmi VPN

- Směrování

- Azure Firewall

- Šifrování

Abyste mohli začít používat Virtual WAN, nemusíte tyto funkce povolovat a používat. Místo toho můžete zvolit funkce, které teď potřebujete, a přidat další, jak vaše organizace potřebuje diktovat.

Rozšíření podsítě Azure

Při zvažování rozšíření úloh do cloudu zaměstnanci společnosti Contoso prozkoumali řadu řešení nabízených Azure, včetně rozšíření podsítí Azure. Rozšíření podsítě umožňuje zahrnout prostředky Azure jako součást vlastních místních místních podsítí, což v podstatě dělá tato samostatná umístění součástí stejné domény všesměrového vysílání PROTOKOLU IP. Jednou z zvlášť atraktivních funkcí rozšíření podsítě je, že pracovníci infrastruktury ve společnosti Contoso nemusí nutně měnit topologii místní sítě.

Upozornění

Měli byste se vyhnout použití rozšíření podsítě, s výjimkou dočasné míry k vyřešení konkrétního problému.

Místní podsíť můžete rozšířit do Azure pomocí řešení založeného na překryvné síti vrstvy 3. Obvykle použijete řešení VXLAN k rozšíření sítě vrstvy 2 pomocí překryvné sítě vrstvy 3.

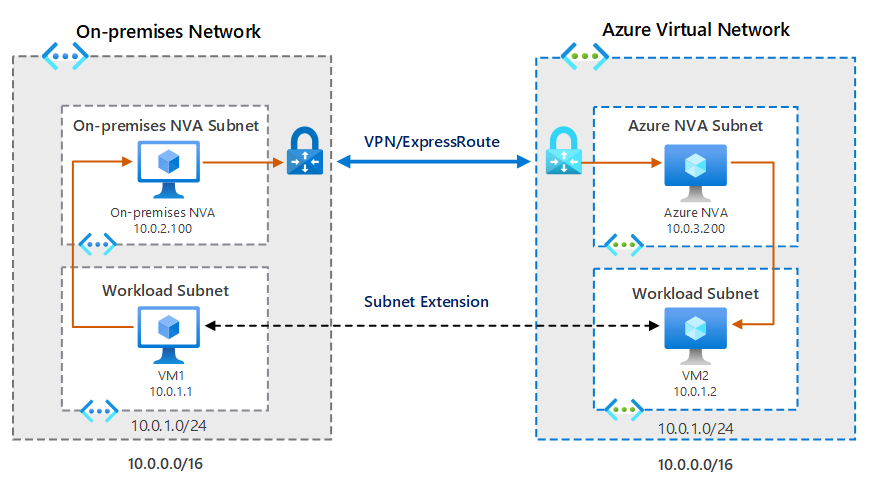

Následující diagram znázorňuje generalizovaný scénář. Ve scénáři existuje podsíť 10.0.1.0/24 na obou stranách; to znamená, že v Azure i v místním prostředí. Obě tyto podsítě obsahují virtualizované úlohy. Rozšíření podsítě propojuje tyto dvě části stejné podsítě. Tým infrastruktury přiřadil IP adresy z podsítě k virtuálním počítačům v Azure i v místním prostředí.

Jinde v infrastruktuře se v místním prostředí připojuje síťové virtuální zařízení (NVA) přes připojení ExpressRoute k síťovému virtuálnímu zařízení v jiné podsíti v Azure. Když se virtuální počítač v místní síti pokusí komunikovat s virtuálním počítačem Azure, místní síťové virtuální zařízení zachytí paket, zapouzdřuje ho a odesílá přes připojení VPN/ExpressRoute k síti Azure. Síťové virtuální zařízení Azure přijímá paket, decapsuluje ho a předává ho zamýšlenému příjemci v síti. Návratový provoz funguje se stejnou logikou, ale obráceně.