Plánování, návrh a implementace microsoft entra Připojení

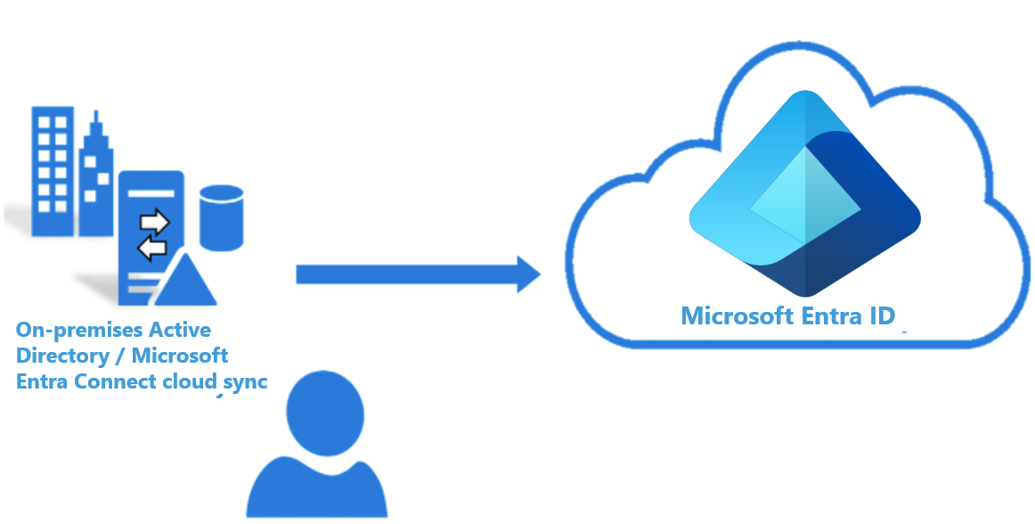

Microsoft Entra Připojení je řešení, které přemístí organizace místní Active Directory s cloudovým ID Microsoft Entra. IT může synchronizovat identity z místního prostředí do Azure a zajišťuje konzistentní identitu na obou platformách. Toto připojení umožňuje službám, jako je synchronizace hodnot hash hesel, předávací ověřování a bezproblémové jednotné přihlašování (SSO).

Microsoft Entra Připojení je nástroj Microsoftu navržený tak, aby splňoval a splnil vaše cíle hybridní identity. Poskytuje následující schopnosti:

- Synchronizace – Odpovídá za vytváření uživatelů, skupin a dalších objektů. Pak se ujistěte, že informace o identitě místních uživatelů a skupin odpovídají cloudu. Tato synchronizace zahrnuje také hodnoty hash hesel.

- Synchronizace hodnot hash hesel – metoda přihlašování, která synchronizuje hodnotu hash místního hesla uživatele ad s Id Microsoft Entra.

- Předávací ověřování – metoda přihlašování, která uživatelům umožňuje používat stejné heslo místně i v cloudu, ale nevyžaduje dodatečnou infrastrukturu federovaného prostředí.

- Integrace federace – Federace je volitelnou součástí microsoft Entra Připojení a dá se použít ke konfiguraci hybridního prostředí pomocí místní infrastruktury služby AD FS. Poskytuje také možnosti správy služby AD FS, jako je obnovení certifikátů a další nasazení serverů SLUŽBY AD FS.

- Monitorování stavu – Microsoft Entra Připojení-Health poskytuje robustní monitorování.

Proč používat Microsoft Entra Připojení?

Integrace místních adresářů s Microsoft Entra ID zvyšuje produktivitu uživatelů tím, že poskytuje společnou identitu pro přístup ke cloudovým i místním prostředkům. S microsoft Entra Připojení můžou uživatelé používat jednu identitu pro přístup k místním aplikacím a cloudovým službám, jako je Microsoft 365. Organizace navíc můžou zajistit snadné nasazení pro synchronizaci a přihlašování pomocí jediného nástroje. Microsoft Entra Připojení nahrazuje starší verze nástrojů pro integraci identit a je součástí vašeho předplatného Microsoft Entra ID.

Vybrat metodu ověření

Identita je nová řídicí rovina zabezpečení IT, takže ověřování je ochrana přístupu organizace k novému cloudovému světu. Organizace potřebují rovinu řízení identit, která posiluje zabezpečení a udržuje cloudové aplikace v bezpečí před útočníky. Pokud je hybridním řešením identit Microsoft Entra vaše nová řídicí rovina, ověřování je základem cloudového přístupu. Volba správné metody ověřování je zásadním prvním rozhodnutím při nastavování řešení hybridní identity Microsoft Entra. Pokud chcete zvolit metodu ověřování, musíte zvážit čas, stávající infrastrukturu, složitost a náklady na implementaci vaší volby. Tyto faktory se u každé organizace liší a můžou se v průběhu času měnit.

Cloudové ověřování

Když zvolíte tuto metodu ověřování, id Microsoft Entra zpracovává proces přihlašování uživatelů. Při spojení s bezproblémovým jednotným přihlašováním se uživatelé můžou přihlásit ke cloudovým aplikacím, aniž by museli znovu zadávat své přihlašovací údaje. S cloudovým ověřováním si můžete vybrat ze dvou možností:

Synchronizace hodnot hash hesel Microsoft Entra (PHS) Nejjednodušší způsob, jak povolit ověřování pro místní objekty adresáře v Microsoft Entra. Uživatelé můžou používat stejné uživatelské jméno a heslo, které používají místně, aniž by museli nasazovat další infrastrukturu.

- Úsilí. Synchronizace hodnot hash hesel vyžaduje nejmenší úsilí týkající se nasazení, údržby a infrastruktury. Tato úroveň úsilí se obvykle vztahuje na organizace, které potřebují, aby se uživatelé přihlásili jenom k Microsoftu 365, aplikacím SaaS a dalším prostředkům založeným na ID Microsoft Entra. Když je zapnutá, synchronizace hodnot hash hesel je součástí procesu synchronizace Microsoft Entra Připojení a spouští se každých dvě minuty.

- Uživatelské prostředí. Pokud chcete zlepšit přihlašování uživatelů, nasaďte bezproblémové jednotné přihlašování pomocí synchronizace hodnot hash hesel. Bezproblémové jednotné přihlašování eliminuje nepotřebné výzvy při přihlášení uživatelů.

- Pokročilé scénáře. Pokud se organizace rozhodnou, je možné použít přehledy z identit pomocí sestav Microsoft Entra Identity Protection s Microsoft Entra ID Premium P2. Příkladem je sestava nevracených přihlašovacích údajů. Windows Hello pro firmy má specifické požadavky při použití synchronizace hodnot hash hesel. Služba Microsoft Entra Domain Services vyžaduje synchronizaci hodnot hash hesel k vytvoření uživatelů s podnikovými přihlašovacími údaji ve spravované doméně.

- Provozní kontinuita Použití synchronizace hodnot hash hesel s cloudovým ověřováním je vysoce dostupné jako cloudová služba, která se škáluje na všechna datová centra Microsoftu. Pokud se chcete ujistit, že synchronizace hodnot hash hesel po delší dobu nefunguje, nasaďte druhý server Microsoft Entra Připojení v pracovním režimu v pohotovostní konfiguraci.

- Důležité informace. V současné době synchronizace hodnot hash hesel okamžitě nevynucuje změny v místních stavech účtů. V této situaci má uživatel přístup ke cloudovým aplikacím, dokud se stav uživatelského účtu nesynchronuje s ID Microsoft Entra. Organizace můžou toto omezení překonat spuštěním nového synchronizačního cyklu, jakmile správci hromadně aktualizují stavy místních uživatelských účtů. Příkladem je zakázání účtů.

Předávací ověřování Microsoft Entra (PTA) Poskytuje jednoduché ověřování hesla pro ověřovací služby Microsoft Entra pomocí softwarového agenta, který běží na jednom nebo více místních serverech. Servery ověřují uživatele přímo s vaším místní Active Directory, což zajišťuje, že ověření hesla neprobějde v cloudu. Tyto metody ověřování můžou používat společnosti s požadavkem na zabezpečení, aby okamžitě vynucovaly stavy místních uživatelských účtů, zásady hesel a přihlašovací hodiny.

- Úsilí. Pro předávací ověřování potřebujete jeden nebo více (doporučujeme tři) odlehčené agenty nainstalované na existujících serverech. Tito agenti musí mít přístup ke službě místní Active Directory Domain Services, včetně místních řadičů domény AD. Potřebují odchozí přístup k internetu a přístup k řadičům domény. Z tohoto důvodu není podporováno nasazení agentů v hraniční síti.

- Uživatelské prostředí. Pokud chcete zlepšit přihlašování uživatelů, nasaďte bezproblémové jednotné přihlašování s předávacím ověřováním. Bezproblémové jednotné přihlašování eliminuje zbytečné výzvy po přihlášení uživatelů.

- Pokročilé scénáře. Předávací ověřování vynucuje zásady místního účtu v době přihlášení. Přístup se například odepře, když je stav účtu místního uživatele zakázaný, uzamčený nebo jeho heslo vyprší. Přístup je také možné zamítnout, pokud pokus o přihlášení spadá mimo dobu, kdy se uživatel může přihlásit.

- Provozní kontinuita Doporučujeme nasadit dva další předávací agenty. Tyto doplňky jsou kromě prvního agenta na serveru Microsoft Entra Připojení. Toto nasazení zajišťuje vysokou dostupnost žádostí o ověření. Když máte nasazené tři agenty, může jeden agent stále selhat, když je kvůli údržbě vypnutý jiný agent.

- Důležité informace. Synchronizaci hodnot hash hesel můžete použít jako metodu ověřování zálohování pro předávací ověřování, když agenti nemůžou ověřit přihlašovací údaje uživatele kvůli významnému místnímu selhání. K převzetí služeb při selhání synchronizace hodnot hash hesel nedojde automaticky a k ručnímu přepnutí metody přihlášení musíte použít Microsoft Entra Připojení.

Federované ověřování

Když zvolíte tuto metodu ověřování, Microsoft Entra ID předá proces ověřování do samostatného důvěryhodného ověřovacího systému, jako je místní Active Directory Federation Services (AD FS), aby ověřil heslo uživatele. Ověřovací systém může poskytovat další pokročilé požadavky na ověřování. Příklady jsou ověřování pomocí čipových karet nebo vícefaktorové ověřování třetích stran.

Úsilí. Federovaný ověřovací systém spoléhá na externí důvěryhodný systém k ověřování uživatelů. Některé společnosti chtějí znovu použít své stávající investice do federovaného systému s využitím svého řešení hybridní identity Microsoft Entra. Údržba a správa federovaného systému spadá mimo kontrolu nad ID Microsoft Entra. Je na organizaci pomocí federovaného systému, aby se zajistilo bezpečné nasazení a zvládnutí zatížení ověřování.

Uživatelské prostředí. Uživatelské prostředí federovaného ověřování závisí na implementaci funkcí, topologie a konfigurace federační farmy. Některé organizace potřebují tuto flexibilitu pro přizpůsobení a konfiguraci přístupu k federační farmě tak, aby vyhovovaly požadavkům na zabezpečení. Je například možné nakonfigurovat interně připojené uživatele a zařízení pro automatické přihlášení uživatelů bez výzvy k zadání přihlašovacích údajů. Tato konfigurace funguje, protože se už přihlásili ke svým zařízením. V případě potřeby některé pokročilé funkce zabezpečení ztěžují proces přihlašování uživatelů.

Pokročilé scénáře. Řešení federovaného ověřování se vyžaduje v případě, že zákazníci mají požadavek na ověření, který Microsoft Entra ID nativně nepodporuje.

- Ověřování, které vyžaduje čipové karty nebo certifikáty

- Místní servery MFA nebo poskytovatelé vícefaktorového ověřování třetích stran, kteří vyžadují zprostředkovatele federované identity.

- Ověřování pomocí řešení ověřování třetích stran

- Přihlaste se, který vyžaduje sAMAccountName, například DOMAIN\username, místo hlavního názvu uživatele (UPN), například user@domain.com.

Provozní kontinuita Federované systémy obvykle vyžadují pole serverů s vyrovnáváním zatížení, označované jako farma. Tato farma je nakonfigurovaná v interní síti a topologii hraniční sítě, aby byla zajištěna vysoká dostupnost požadavků na ověřování.

Důležité informace. Federované systémy obvykle vyžadují větší investici do místní infrastruktury. Většina organizací zvolí tuto možnost, pokud už mají místní investici do federace. A pokud jde o silný obchodní požadavek na použití zprostředkovatele s jednou identitou. Federace je složitější pro provoz a řešení potíží v porovnání s cloudovými řešeními ověřování.

Diagramy architektury

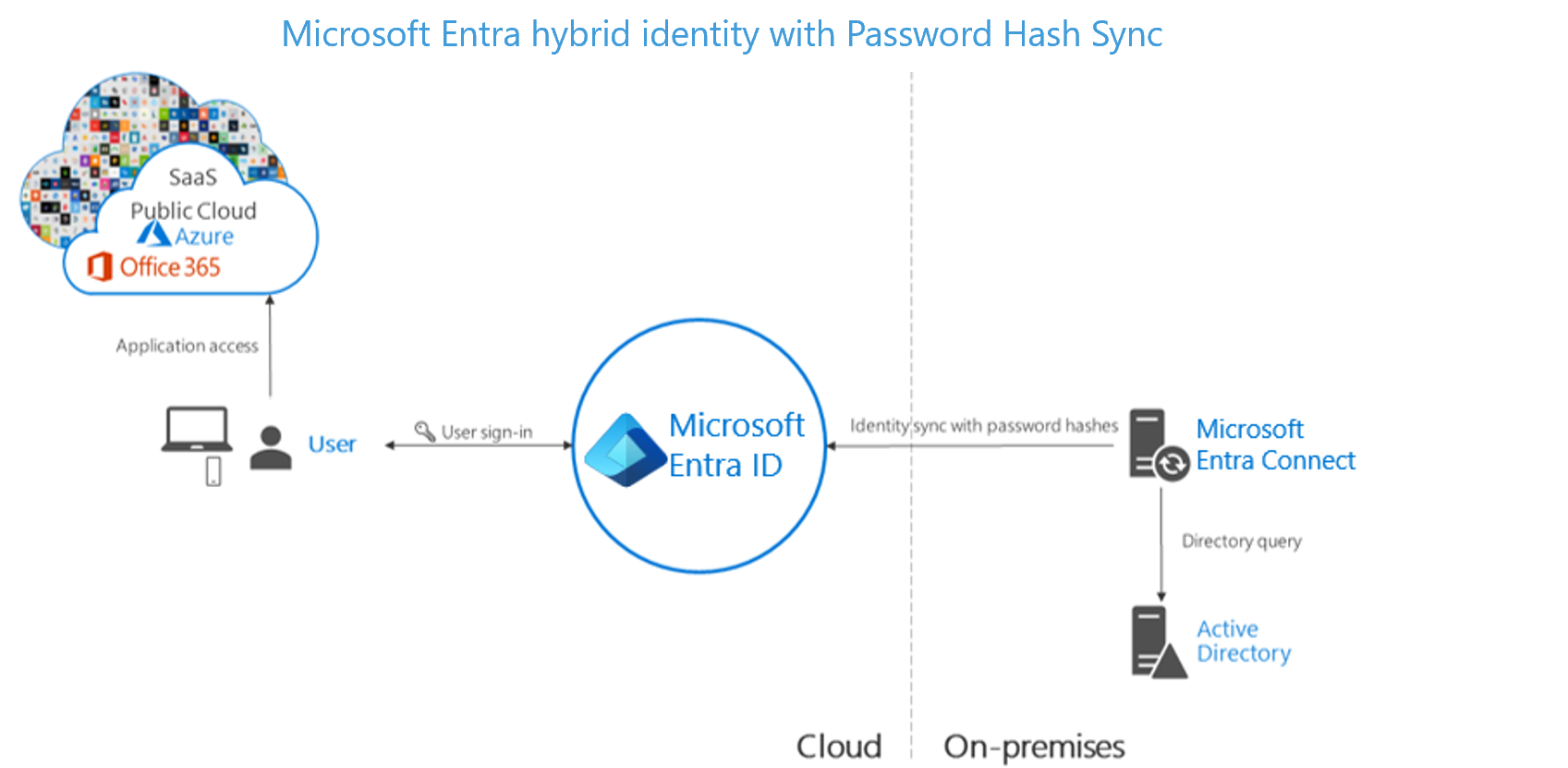

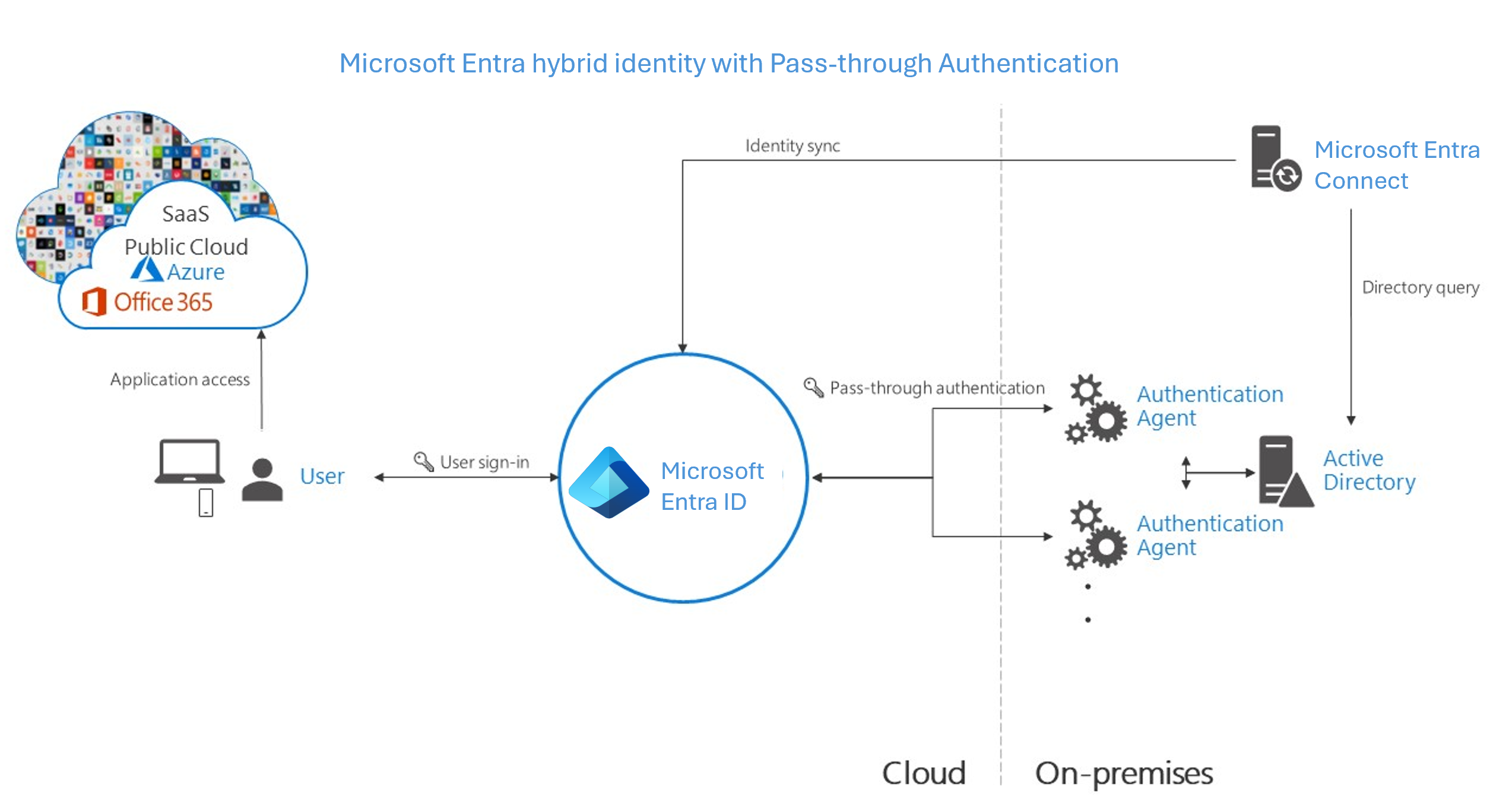

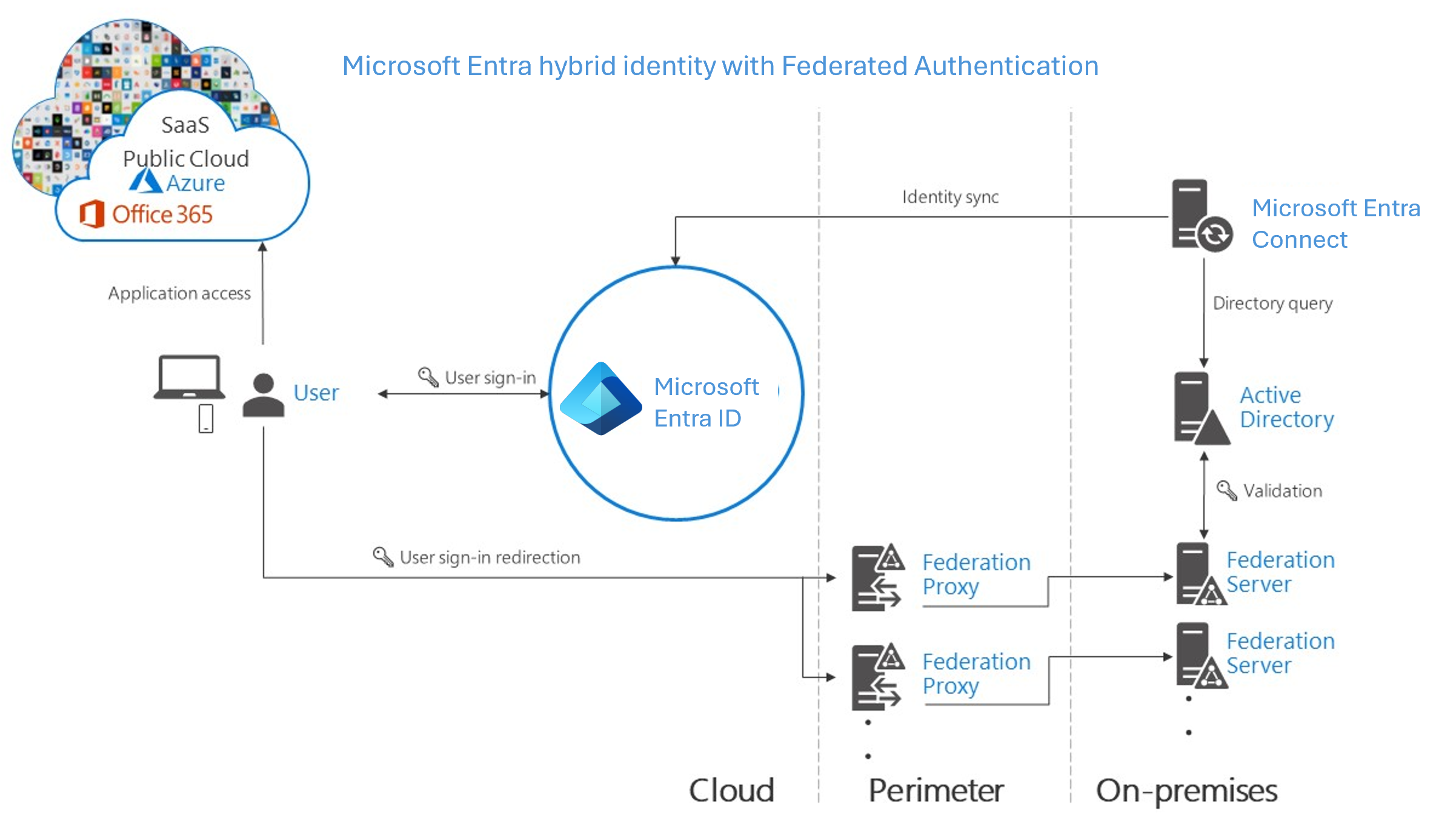

Následující diagramy popisují komponenty architektury vysoké úrovně vyžadované pro každou metodu ověřování, kterou můžete použít se svým hybridním řešením identit Microsoft Entra. Poskytují přehled, který vám pomůže porovnat rozdíly mezi řešeními.

Jednoduchost řešení synchronizace hodnot hash hesel:

Požadavky agenta předávacího ověřování s využitím dvou agentů pro redundanci:

Komponenty vyžadované pro federaci v hraniční a interní síti vaší organizace:

Doporučení

Váš systém identit zajišťuje přístup uživatelů ke cloudovým aplikacím a obchodním aplikacím, které migrujete a zpřístupníte v cloudu. Pokud chcete zajistit produktivitu oprávněných uživatelů a špatných účastníků z citlivých dat vaší organizace, ověřování řídí přístup k aplikacím.

Použijte nebo povolte synchronizaci hodnot hash hesel podle toho, kterou metodu ověřování zvolíte, z následujících důvodů:

Vysoká dostupnost a zotavení po havárii. Předávací ověřování a federace závisí na místní infrastruktuře. Pro předávací ověřování zahrnují místní nároky na hardware serveru a sítě, které vyžadují agenti předávacího ověřování. U federace je místní nároky ještě větší. Vyžaduje servery ve vaší hraniční síti k žádostem o ověření proxy serveru a interním federačním serverům. Pokud se chcete vyhnout kritickým bodům selhání, nasaďte redundantní servery. Požadavky na ověřování se pak budou vždy obsluhovat, pokud některá komponenta selže. Předávací ověřování i federace také spoléhají na řadiče domény, které reagují na žádosti o ověření, což může také selhat. Mnohé z těchto komponent potřebují údržbu, aby zůstaly v pořádku. Výpadky jsou pravděpodobnější, když se údržba neplánuje a implementuje správně. Vyhněte se výpadkům pomocí synchronizace hodnot hash hesel, protože cloudová ověřovací služba Microsoft Entra se škáluje globálně a je vždy dostupná.

Místní výpadek přežití. Důsledky výpadku místního prostředí způsobeného kybernetickým útokem nebo katastrofou můžou být podstatné– od poškození pověsti značky až po zneškodněnou organizaci, která se nemůže s útokem vypořádat. V poslední době byla řada organizací obětí malwarových útoků, včetně cíleného ransomwaru, což způsobilo, že jejich místní servery se zhoršovaly. Když Microsoft pomáhá zákazníkům řešit tyto druhy útoků, uvidí dvě kategorie organizací:

- Organizace, které zapnuly synchronizaci hodnot hash hesel s federovaným nebo předávacím ověřováním, mění primární ověřování. Pak můžou použít synchronizaci hodnot hash hesel. Byli zpátky online během několika hodin. Pomocí přístupu k e-mailu přes Microsoft 365 pracovali na řešení problémů a přístupu k dalším cloudovým úlohám.

- Organizace, které dříve nepovolily synchronizaci hodnot hash hesel, musely kvůli řešení problémů použít nedůvěryhodné e-mailové systémy externích příjemců. V těchto případech jim trvalo několik týdnů obnovení místní infrastruktury identit, než se uživatelé mohli znovu přihlásit ke cloudovým aplikacím.

Ochrana identit. Jedním z nejlepších způsobů ochrany uživatelů v cloudu je Microsoft Entra Identity Protection s Microsoft Entra Premium P2. Microsoft průběžně prohledává internet a hledá seznamy uživatelů a hesel, které bad actors prodávají a zpřístupní na tmavém webu. Microsoft Entra ID může tyto informace použít k ověření, jestli dojde k ohrožení uživatelských jmen a hesel ve vaší organizaci. Proto je důležité povolit synchronizaci hodnot hash hesel bez ohledu na to, jakou metodu ověřování používáte, ať už jde o federované nebo předávací ověřování. Uniklé přihlašovací údaje se zobrazují jako sestava. Tyto informace slouží k blokování nebo vynucení, aby uživatelé při pokusu o přihlášení pomocí nevracených hesel změnili svá hesla.

Koncepty návrhu Microsoft Entra Připojení

Tato část popisuje oblasti, které je potřeba promyslet během návrhu implementace microsoft Entra Připojení. Je to podrobné informace o určitých oblastech a tyto koncepty jsou stručně popsány i v dalších dokumentech.

SourceAnchor (Zdrojové ukotvení)

Atribut sourceAnchor je definován jako atribut neměnný během životnosti objektu. Jednoznačně identifikuje objekt jako stejný objekt v místním prostředí a v ID Microsoft Entra. Atribut se také nazývá immutableId a dva názvy se používají zaměnitelné. Atribut se používá pro následující scénáře:

- Pokud je vytvořen nový server synchronizačního stroje nebo znovu sestaven po scénáři zotavení po havárii, tento atribut propojuje existující objekty v Microsoft Entra ID s místními objekty.

- Pokud se přesunete z cloudové identity na model synchronizované identity, pak tento atribut umožňuje objektům "pevně spárovat" existující objekty v Microsoft Entra ID s místními objekty.

- Pokud používáte federaci, použije se tento atribut společně s userPrincipalName v deklaraci identity k jednoznačné identifikaci uživatele.

Hodnota atributu musí dodržovat následující pravidla:

Délka kratší než 60 znaků

- Znaky, které nejsou písmeny a-z, A-Z nebo 0-9, jsou kódovány a počítány jako tři znaky.

Neobsahuje speciální znak:

\ ! # $ % & * + / = ? ^ { } | ~ > < ( ) ' ; : , [ ] " @ _Musí být globálně jedinečný.

Musí to být řetězec, celé číslo nebo binární.

Nemělo by být založeno na uživatelském jménu, protože se můžou změnit jména.

Nemělo by se rozlišovat malá a velká písmena a vyhnout se hodnotám, které se v jednotlivých případech liší.

Při vytváření objektu by se mělo přiřazovat.

Pokud máte místní doménovou strukturu, měl by se použít atribut objectGuid. Atribut objectGuid můžete použít také při použití expresního nastavení v Microsoft Entra Připojení. A také atribut používaný nástrojem DirSync. Pokud máte více doménových struktur a nepřesouvejte uživatele mezi doménovými strukturami a doménami, je objektGUID dobrým atributem, který je vhodné použít. Dalším řešením je vybrat existující atribut, který víte, že se nezmění. Mezi běžně používané atributy patří EMPLOYEEID. Pokud uvažujete o atributu, který obsahuje písmena, ujistěte se, že není možné změnit velikost písmen (velká a malá písmena) pro hodnotu atributu. Mezi chybné atributy, které by se neměly používat, patří tyto atributy se jménem uživatele. Jakmile se rozhodne atribut sourceAnchor, průvodce uloží informace ve vašem tenantovi Microsoft Entra. Informace budou použity budoucí instalací microsoft Entra Připojení.

Přihlášení k Microsoft Entra

Nastavení synchronizace integrace místního adresáře s ID Microsoft Entra může ovlivnit způsob ověřování uživatelů. Microsoft Entra používá k ověření uživatele userPrincipalName (UPN). Při synchronizaci uživatelů však musíte zvolit atribut, který se má použít pro hodnotu userPrincipalName pečlivě. Při výběru atributu pro poskytnutí hodnoty hlavního názvu uživatele (UPN), který se má použít v Azure, by se měl zajistit

- Hodnoty atributů odpovídají syntaxi hlavního názvu uživatele (RFC 822), formátu username@domain

- Přípona v hodnotách odpovídá jedné z ověřených vlastních domén v Microsoft Entra ID.

V expresním nastavení je předpokládaná volba atributu userPrincipalName. Pokud atribut userPrincipalName neobsahuje hodnotu, kterou chcete, aby se vaši uživatelé přihlásili k Azure, musíte zvolit vlastní instalaci.

Vlastní stav domény a hlavní název uživatele

Ujistěte se, že pro příponu hlavního názvu uživatele (UPN) existuje ověřená doména. Jan je uživatel v contoso.com. Po synchronizaci uživatelů s adresářem Microsoft Entra contoso.onmicrosoft.com chcete, aby se pomocí místního hlavního názvu uživatele (UPN john@contoso.com ) přihlásil k Azure. Abyste to mohli udělat, musíte před zahájením synchronizace uživatelů přidat a ověřit contoso.com jako vlastní doménu v ID Microsoft Entra. Pokud přípona hlavního názvu uživatele (UPN) například contoso.com neodpovídá ověřené doméně v MICROSOFT Entra ID, nástroj nahradí příponu UPN contoso.onmicrosoft.com.

Některé organizace mají nesměrovatelné domény, například contoso.local, nebo jednoduché domény s jedním popiskem, jako je contoso. Nemůžete ověřit nesměrovatelnou doménu. Microsoft Entra Připojení může synchronizovat pouze s ověřenou doménou v Microsoft Entra ID. Když vytvoříte adresář Microsoft Entra, vytvoří směrovatelnou doménu, která se stane výchozí doménou vašeho ID Microsoft Entra, například contoso.onmicrosoft.com. Proto je nutné ověřit jakoukoli jinou směrovatelnou doménu v takovém scénáři, pokud nechcete synchronizovat s výchozí onmicrosoft.com doménou.

Microsoft Entra Připojení zjistí, jestli běžíte v nesměrovatelném doménovém prostředí a odpovídajícím způsobem vás upozorní, abyste se vypracováli s expresním nastavením. Pokud pracujete v nesměrovatelné doméně, je pravděpodobné, že hlavní název uživatele (UPN) uživatelů má také nesměrovatelnou příponu. Pokud například používáte pod contoso.local, Microsoft Entra Připojení vám místo expresního nastavení navrhne použití vlastních nastavení. Pomocí vlastního nastavení můžete zadat atribut, který se má použít jako hlavní název uživatele (UPN) pro přihlášení k Azure po synchronizaci uživatelů s Microsoft Entra ID.

Topologie pro Microsoft Entra Připojení

Tato část popisuje různé místní topologie a topologie Microsoft Entra ID, které používají synchronizaci Microsoft Entra Připojení jako řešení integrace klíčů. Zahrnuje podporované i nepodporované konfigurace.

| Běžná topologie | Popis |

|---|---|

| Jedna doménová struktura, jeden tenant Microsoft Entra | Nejběžnější topologie je jedna místní doménová struktura s jednou nebo více doménami a jedním tenantem Microsoft Entra. K ověřování se používá synchronizace hodnot hash hesel. Expresní instalace microsoft Entra Připojení podporuje pouze tuto topologii. |

| Více doménových struktur, jeden tenant Microsoft Entra | Mnoho organizací má prostředí s více doménovými strukturami místní Active Directory. Existují různé důvody, proč mít více než jednu místní Active Directory doménovou strukturu. Typické příklady jsou návrhy doménových struktur účtů a prostředků a výsledek fúze nebo akvizice. Pokud máte více doménových struktur, musí být všechny doménové struktury dosažitelné jedním synchronizačním serverem Microsoft Entra Připojení. Server musí být připojený k doméně. V případě potřeby se můžete připojit ke všem doménovým strukturám, umístit server do hraniční sítě (označované také jako DMZ, demilitarizovaná zóna a monitorovaná podsíť). |

| Více doménových struktur, jeden synchronizační server, uživatelé jsou reprezentováni pouze v jednom adresáři. | V tomto prostředí se všechny místní doménové struktury považují za samostatné entity. Žádný uživatel není v žádné jiné doménové struktuře. Každá doménová struktura má svou vlastní organizaci Exchange a mezi doménovými strukturami není žádná synchronizace GALSync. Tato topologie může být situace po fúzi nebo akvizici nebo v organizaci, kde každá obchodní jednotka působí nezávisle. Tyto doménové struktury jsou ve stejné organizaci v Microsoft Entra ID a zobrazují se s jednotným globálním adresářem. Na předchozím obrázku je každý objekt v každé doménové struktuře reprezentován jednou v metaverse a agregován v cílovém tenantovi. |

| Více doménových struktur: úplná síť s volitelným galsync | Úplná síťová topologie umožňuje uživatelům a prostředkům umístění v libovolné doménové struktuře. Mezi doménovými strukturami se běžně používají obousměrné vztahy důvěryhodnosti. Pokud je Exchange ve více než jedné doménové struktuře, může existovat (volitelně) místní řešení GALSync. Každý uživatel je pak reprezentován jako kontakt ve všech ostatních doménových strukturách. GALSync se běžně implementuje prostřednictvím FIM 2010 nebo MIM 2016. Místní řešení GALSync nelze používat společně se službou Microsoft Entra Connect. |

| Více doménových struktur: doménová struktura prostředků účtu | V tomto scénáři jedna (nebo více) doménových struktur prostředků důvěřuje všem doménovými strukturami účtů. Doménová struktura prostředků má obvykle rozšířené schéma služby Active Directory s Exchangem a Teams. Všechny služby Exchange a Teams spolu s dalšími sdílenými službami se nacházejí v této doménové struktuře. Uživatelé mají v této doménové struktuře zakázaný uživatelský účet a poštovní schránka je propojená s doménovou strukturou účtu. |

| Přípravný server | Microsoft Entra Připojení podporuje instalaci druhého serveru v pracovním režimu. Server v tomto režimu čte data ze všech připojených adresářů, ale nic nezapisuje do připojených adresářů. Používá normální synchronizační cyklus, a proto má aktualizovanou kopii dat identity. |

| Více tenantů Microsoft Entra | Mezi synchronizačním serverem Microsoft Entra Připojení a tenantem existuje vztah 1:1. Pro každého tenanta Microsoft Entra potřebujete jednu instalaci synchronizačního serveru Microsoft Entra Připojení. Instance tenanta AD jsou izolované podle návrhu. To znamená, že uživatelé v jednom tenantovi neuvidí uživatele v druhém tenantovi. Oddělení uživatelů je podporovaná konfigurace. Jinak byste měli použít jeden model tenanta Microsoft Entra. |

| Každý objekt v tenantovi Microsoft Entra pouze jednou | V této topologii je jeden synchronizační server Microsoft Entra Připojení připojený ke každému tenantovi. Synchronizační servery Microsoft Entra Připojení musí být nakonfigurovány pro filtrování, aby se každá z nich vzájemně vylučující sada objektů, na kterých se má pracovat. Můžete například nastavit rozsah jednotlivých serverů na určitou doménu nebo organizační jednotku. |

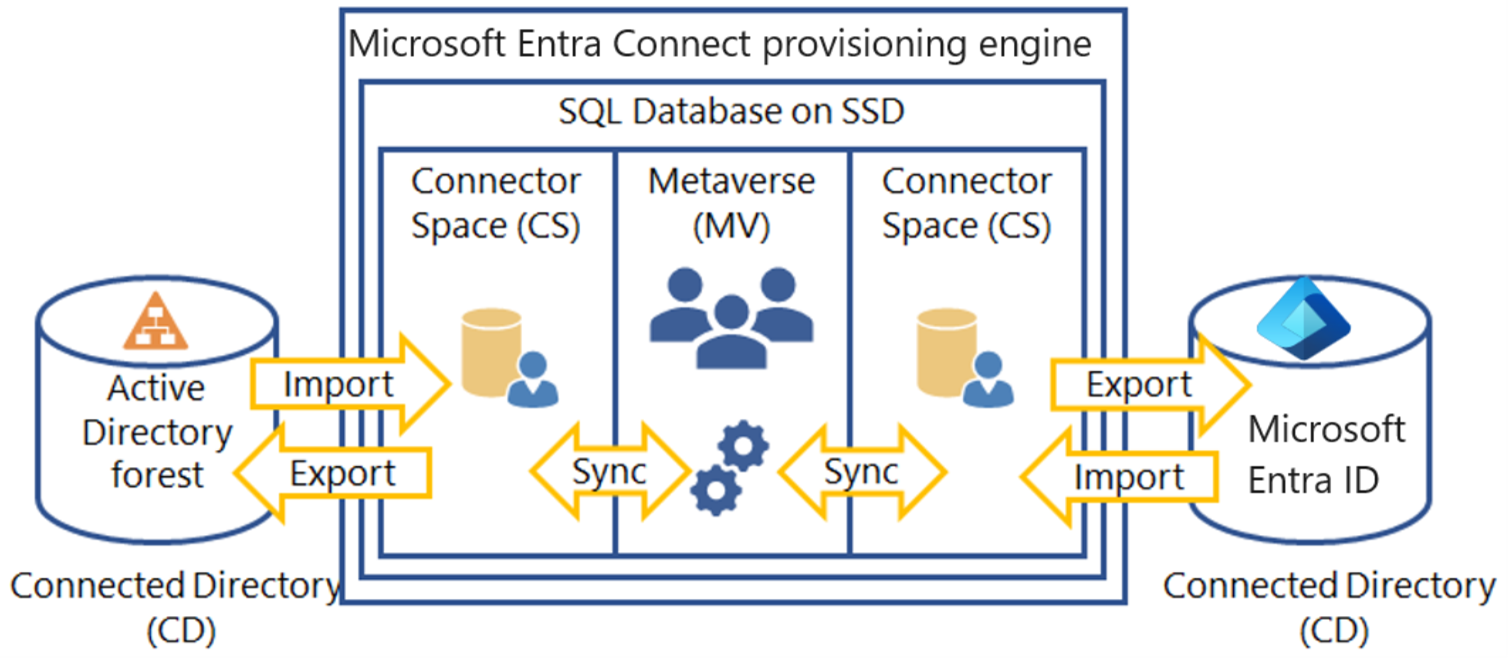

Faktory komponent Microsoft Entra Připojení

Následující diagram znázorňuje základní architekturu modulu zřizování, která se připojuje k jedné doménové struktuře, i když se podporuje více doménových struktur. Tato architektura ukazuje, jak různé komponenty vzájemně spolupracují.

Modul zřizování se připojí ke každé doménové struktuře služby Active Directory a k ID Microsoft Entra. Proces čtení informací z každého adresáře se nazývá Import. Export odkazuje na aktualizaci adresářů z modulu zřizování. Synchronizace vyhodnocuje pravidla, jak budou objekty proudit uvnitř zřizovacího modulu.

Microsoft Entra Připojení používá následující pracovní oblasti, pravidla a procesy, které umožňují synchronizaci ze služby Active Directory do Microsoft Entra ID:

- Připojení or space (CS) – objekty z každého připojeného adresáře (CD), skutečné adresáře jsou zde připraveny nejprve předtím, než je modul zřizování zpracuje. Microsoft Entra ID má vlastní CS a každá doménová struktura, ke které se připojujete, bude mít vlastní CS.

- Metaverse (MV) – Objekty, které je potřeba synchronizovat, se tady vytvářejí na základě pravidel synchronizace. Objekty musí existovat v MV, aby mohly naplnit objekty a atributy ostatních připojených adresářů. Je tu jen jeden MV.

- Pravidla synchronizace – rozhodnou, které objekty se vytvoří (promítnou) nebo připojí (připojí) k objektům v MV. Pravidla synchronizace také rozhodují o tom, které hodnoty atributů se zkopírují nebo transformují do adresářů a z adresářů.

- Profily spuštění – zkompiluje kroky procesu kopírování objektů a jejich hodnot atributů podle pravidel synchronizace mezi pracovními oblastmi a připojenými adresáři.

Synchronizace cloudu Microsoft Entra

Synchronizace cloudu Microsoft Entra Připojení je navržená tak, aby dosáhla cílů hybridní identity pro synchronizaci uživatelů, skupin a kontaktů do Microsoft Entra ID. Synchronizace se provádí pomocí agenta zřizování cloudu místo aplikace Microsoft Entra Připojení. Dá se použít společně se synchronizací Microsoft Entra Připojení a poskytuje následující výhody:

- Podpora synchronizace s tenantem Microsoft Entra z prostředí odpojené doménové struktury s více doménovými strukturami služby Active Directory: Mezi běžné scénáře patří fúze a získávání. Získané doménové struktury AD společnosti jsou izolované od doménových struktur AD nadřazené společnosti. Společnosti, které mají historicky více doménových struktur AD.

- Zjednodušená instalace s lehkými agenty zřizování: Agenti fungují jako most z AD na Microsoft Entra ID se všemi konfiguracemi synchronizace spravovanými v cloudu.

- K zjednodušení nasazení s vysokou dostupností je možné použít několik agentů zřizování, což je důležité pro organizace, které se spoléhají na synchronizaci hodnot hash hesel z AD do Microsoft Entra ID.

- Podpora velkých skupin s až padesáti tisíci členy. Při synchronizaci velkých skupin se doporučuje použít pouze filtr oborů organizační jednotky.

Se synchronizací cloudu Microsoft Entra Připojení se zřizování z AD do Microsoft Entra ID orchestruje v online službách Microsoftu. Organizace musí nasadit pouze agenta s nízkou hmotností, který funguje jako most mezi MICROSOFT Entra ID a AD, v místním prostředí nebo v prostředí hostované IaaS. Konfigurace zřizování se ukládá a spravuje jako součást služby. Připomínáme, že synchronizace se spouští každých 2 minuty.