Implementace virtuálních počítačů Azure Firewall a IaaS s Windows

Jako systémový Správa istrator ve společnosti Contoso zodpovídáte za vyhodnocení všech možných omezení rizik pro zabezpečení síťového provozu společnosti. Kromě skupin zabezpečení sítě a adaptivního posílení zabezpečení sítě zvažujete implementaci brány Microsoft Azure Firewall.

Co je brána Azure Firewall?

Azure Firewall je cloudová služba zabezpečení sítě. Azure Firewall můžete použít k ochraně prostředků služby Azure Virtual Network. Pomocí služby Azure Firewall můžete centrálně vytvářet a spravovat profily připojení k síti ve vaší organizaci.

Azure Firewall používá pro prostředky virtuální sítě statickou veřejnou IP adresu. Externí brány firewall proto můžou identifikovat provoz pocházející z virtuální sítě vaší organizace. Služba Azure Firewall je také plně integrovaná se službou Azure Monitor a umožňuje podporu protokolování i analýzy.

Klíčové funkce služby Azure Firewall

Azure Firewall je stavová brána firewall jako služba a nabízí funkce popsané v následující tabulce.

| Funkce | Popis |

|---|---|

| Integrovaná vysoká dostupnost | Vzhledem k tomu, že služba Azure Firewall je ve výchozím nastavení vysoce dostupná, není potřeba konfigurovat nástroje pro vyrovnávání zatížení. |

| Zóny dostupnosti | Službu Azure Firewall můžete nakonfigurovat tak, aby pokrývá více oblastí, které podporují Zóny dostupnosti v Azure, aby poskytovala vyšší dostupnost. To poskytuje zvýšenou dobu provozu až 99,99 %. Poznámka: Zóny dostupnosti můžete nakonfigurovat pouze při prvním nasazení služby Azure Firewall. |

| Neomezená cloudová škálovatelnost | Azure Firewall se podle potřeby škáluje tak, aby vyhovovala měnícím se svazkům síťového provozu vaší organizace. |

| Pravidla filtrování plně kvalifikovaných názvů domén aplikací | Pomocí pravidel filtrování na základě plně kvalifikovaných názvů domén (FQDN) můžete omezit odchozí provoz HTTP, HTTPS a Azure SQL na určené plně kvalifikované názvy domén. Poznámka: Podporují se zástupné názvové znaméně. |

| Pravidla filtrování síťového provozu | Pravidla filtrování sítě můžete vytvořit centrálně pomocí zdrojové i cílové IP adresy, protokolu a portu. Vzhledem k tomu, že je Azure Firewall plně stavový, dokáže rozlišovat legitimní pakety pro různé typy připojení. Pravidla se vynucují a protokolují napříč několika virtuálními sítěmi a případně i několika předplatnými. |

| Značky plně kvalifikovaných názvů domén | Značky plně kvalifikovaného názvu domény pomáhají zjednodušit vytváření pravidel, která umožňují dobře známý síťový provoz služby Azure přes vaši bránu firewall. Můžete například vytvořit pravidlo aplikace, které povolí síťový provoz z služba Windows Update zahrnutím značky služba Windows Update do pravidla. Další informace o tom najdete v přehledu značek plně kvalifikovaných názvů domén. |

| Značky služeb | Značky služeb Azure Firewall můžete použít k reprezentaci skupiny předpon IP adres. To může pomoct snížit složitost při vytváření pravidel zabezpečení. Poznámka: Nemůžete vytvářet vlastní značky služeb ani definovat, které předpony IP adres jsou součástí značky. Microsoft spravuje předpony adres i značky služeb. |

| Analýza hrozeb | Pokud chcete pomoct upozorňovat na známé škodlivé IP adresy a domény (a zakázat provoz z a do) známých škodlivých IP adres a domén, můžete povolit filtrování na základě analýzy hrozeb pro vaši bránu firewall. Další informace najdete v filtrování na základě analýzy hrozeb na základě služby Azure Firewall. Poznámka: Microsoft poskytuje podrobnosti o potenciálně škodlivých IP adresách a doménách prostřednictvím informačního kanálu Microsoft Threat Intelligence. |

| Podpora pro odchozí SNAT | Azure Firewall překládá všechny IP adresy odchozího provozu virtuální sítě na veřejnou IP adresu služby Azure Firewall. Tento překlad se označuje jako překlad zdrojových síťových adres (SNAT). Můžete identifikovat a povolit provoz, který pochází z virtuální sítě vaší organizace do vzdálených cílů internetu. Pokud vaše organizace používá rozsah veřejných IP adres pro privátní sítě, Azure Firewall provádí SNAT s provozem do jedné z privátních IP adres brány firewall ve službě AzureFirewallSubnet. Službu Azure Firewall můžete také nakonfigurovat tak, aby ve vašem rozsahu veřejných IP adres neprováděla SNAT. Další informace najdete v tématu Rozsahy privátních IP adres SNAT služby Azure Firewall. Poznámka: Azure Firewall neprovádí SNAT, pokud je cílová IP adresa privátní rozsah IP definovaný v požadavku IANA na komentář 1918. |

| Podpora DNAT u příchozích přenosů | Azure Firewall používá k překladu příchozích internetových síťových přenosů přicházejících na veřejnou IP adresu brány firewall překlad adres (DNAT). Azure Firewall filtruje síťový provoz na privátní IP adresy ve virtuálních sítích vaší organizace. |

| Více veřejných IP adres | Ke službě Azure Firewall můžete přidružit až 250 veřejných IP adres. |

| Protokolování Azure Monitor | Všechny události služby Azure Firewall se integrují se službou Azure Monitor a umožňují archivovat protokoly do účtu úložiště, streamovat události do centra událostí nebo je odesílat do protokolů služby Azure Monitor. Další informace najdete v kurzu: Monitorování protokolů a metrik brány Azure Firewall. |

| Vynucené tunelování | Službu Azure Firewall můžete nakonfigurovat tak, aby směrovat veškerý odchozí internetový provoz do určeného dalšího segmentu směrování, jako je místní hraniční brána firewall nebo jiné síťové virtuální zařízení (NVA). Další informace najdete v tématu Vynucené tunelování ve službě Azure Firewall. |

| Certifikace | Azure Firewall je pcI (Payment Card Industry), Service Organization Controls (SOC), International Organization for Standardization (ISO) a ICSA Labs kompatibilní. |

Poznámka:

Další informace o službě Azure Firewall najdete v nejčastějších dotazech ke službě Azure Firewall.

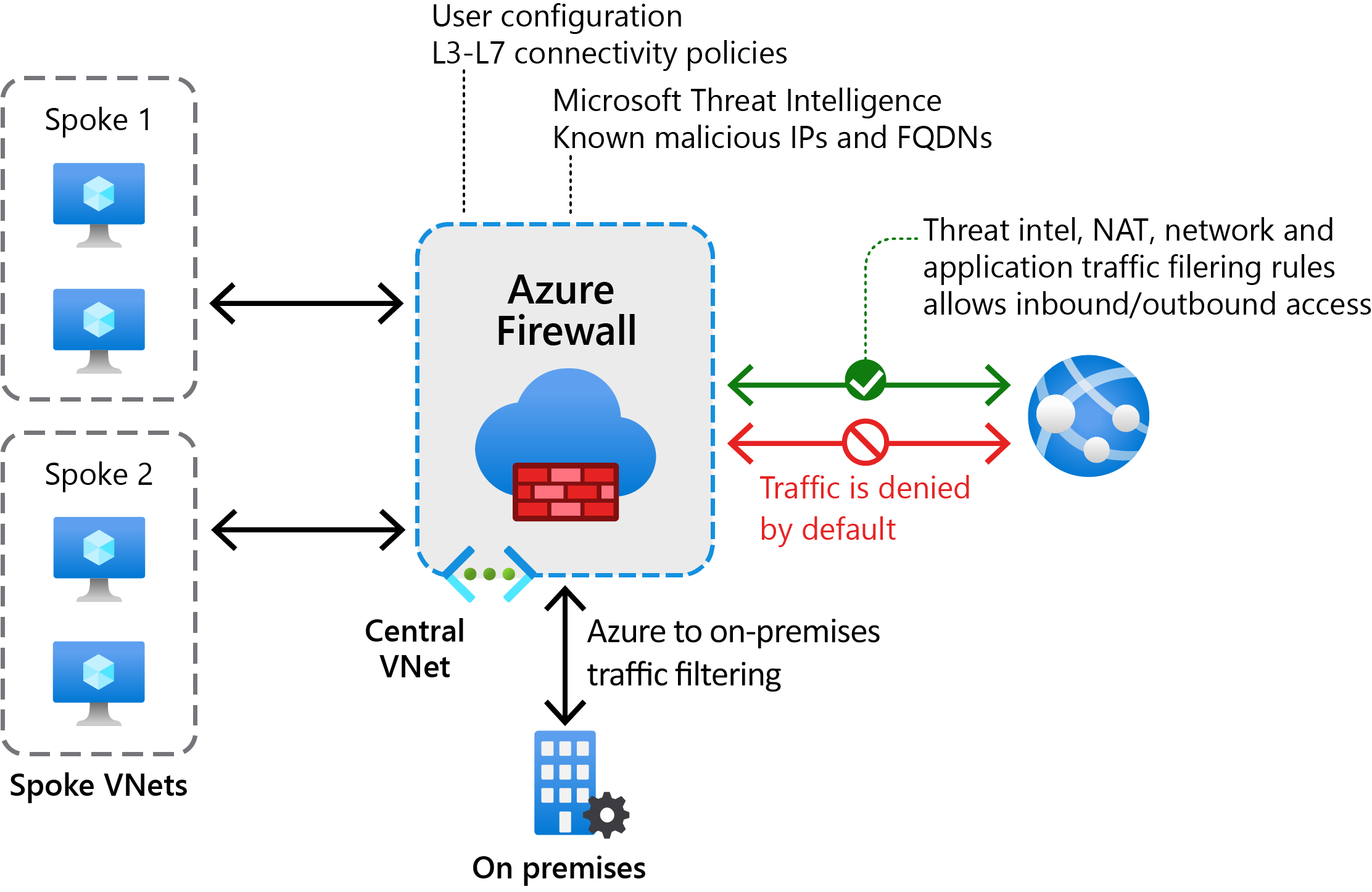

Typický model nasazení

Azure Firewall můžete nasadit v libovolné virtuální síti. Většina předplatitelů Azure nasadí Azure Firewall v hvězdicovém modelu. Centrální virtuální síť – centrum – hostuje bránu firewall. Další virtuální sítě – paprsky – je možné nastavit pro partnerský vztah s virtuální sítí brány firewall centra.

Tip

Hvězdicový model umožňuje správcům centrálně řídit více paprskových virtuálních sítí, a to i napříč několika předplatnými.

Poznámka:

Pro zajištění nejlepšího výkonu byste měli nasadit jednu bránu firewall v každé oblasti.

Řízení odchozího síťového přístupu

Správa a řízení odchozího síťového přístupu je důležitou součástí plánu zabezpečení sítě organizace. Důvody ke správě odchozího provozu můžou obsahovat následující:

- Omezte přístup k webům.

- Omezte odchozí IP adresy a porty, ke kterým mají vaši uživatelé přístup.

Azure Firewall můžete použít k řízení odchozího síťového přístupu z podsítě Azure. Azure Firewall umožňuje nakonfigurovat:

- Pravidla aplikací definující plně kvalifikované názvy domén, ke kterým mají vaši uživatelé přístup z podsítě.

- Pravidla sítě definující zdrojovou IP adresu, protokol, cílový port a cílovou IP adresu.

Poznámka:

Pravidla, která nakonfigurujete, platí pro síťový provoz při směrování síťového provozu do brány firewall jako výchozí brány podsítě.

Řízení příchozího síťového přístupu

Pravidla překladu adres (NAT) můžete použít ke správě příchozího síťového přístupu pomocí služby Azure Firewall. Konkrétně můžete nakonfigurovat DNAT služby Azure Firewall tak, aby překládaly a filtrují příchozí internetový provoz do vašich podsítí.

Při konfiguraci DNAT se akce shromažďování pravidel NAT nastaví na DNAT. Každé pravidlo v kolekci pravidel NAT pak lze použít k překladu veřejné IP adresy a portu brány firewall na privátní IP adresu a port.

Pravidla DNAT implicitně přidávají odpovídající síťové pravidlo, které povolí jakýkoli přeložený provoz. Toto chování můžete přepsat explicitním přidáním kolekce pravidel sítě s pravidly pro odepření, která odpovídají přeloženému provozu.

Poznámka:

Pokud máte zkušebního tenanta Azure a chcete otestovat Azure Firewall, projděte si následující cvičení cvičení: Vytvoření testovacího prostředí služby Azure Firewall.

Upozornění

Existuje řada známých problémů se službou Azure Firewall. Další informace o nich najdete v tématu Co je Azure Firewall, známé problémy.

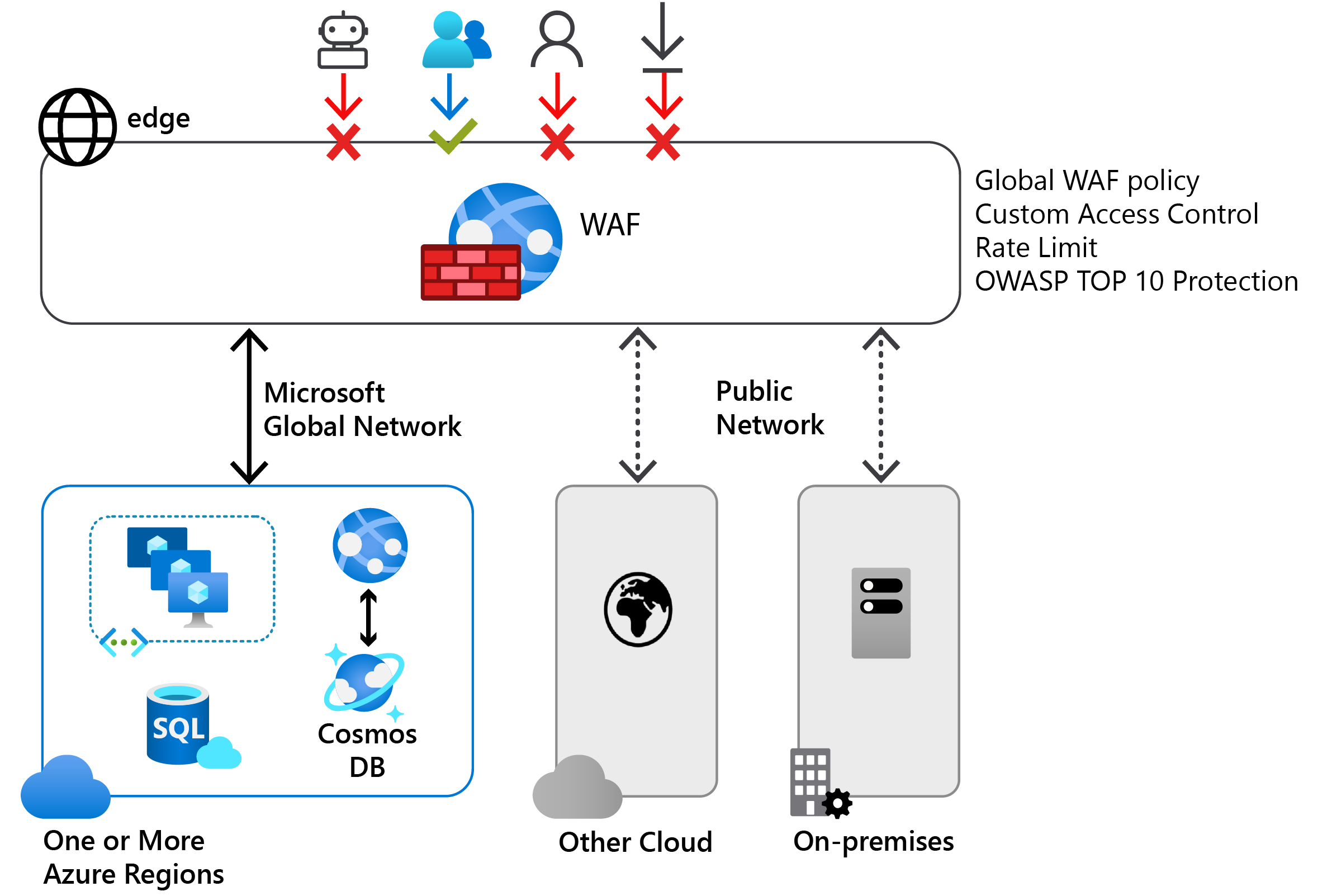

Co je Firewall webových aplikací Azure?

Webové aplikace jsou neustále cílem škodlivých útoků, které se snaží zneužít běžné chyby zabezpečení sítě. Mezi nejběžnější útoky patří například injektáž SQL a skriptování mezi weby.

Bránu firewall webových aplikací Azure můžete použít k zajištění centralizované ochrany webových aplikací před běžným zneužitím a ohrožením zabezpečení.

Centralizovaná brána firewall webových aplikací pomáhá zjednodušit správu zabezpečení. Poskytuje také lepší záruku ochrany před hrozbami a neoprávněným vniknutím.

Řešení firewallu webových aplikací může rychleji reagovat na bezpečnostní hrozbu tím, že centrálně opraví známé ohrožení zabezpečení místo zabezpečení jednotlivých webových aplikací.

Bránu firewall webových aplikací Azure můžete nasadit pomocí: