Prozkoumání klíčových ověřovacích bodů

Průběžné ověřování zabezpečení by se mělo přidávat v každém kroku od vývoje až do produkčního prostředí, aby se zajistilo, že je aplikace vždy zabezpečená.

Cílem tohoto přístupu je kdykoli přepnout konverzaci s bezpečnostním týmem, aby schválil jednotlivé verze, aby souhlasila s procesem CI/CD a monitoruje a audituje proces.

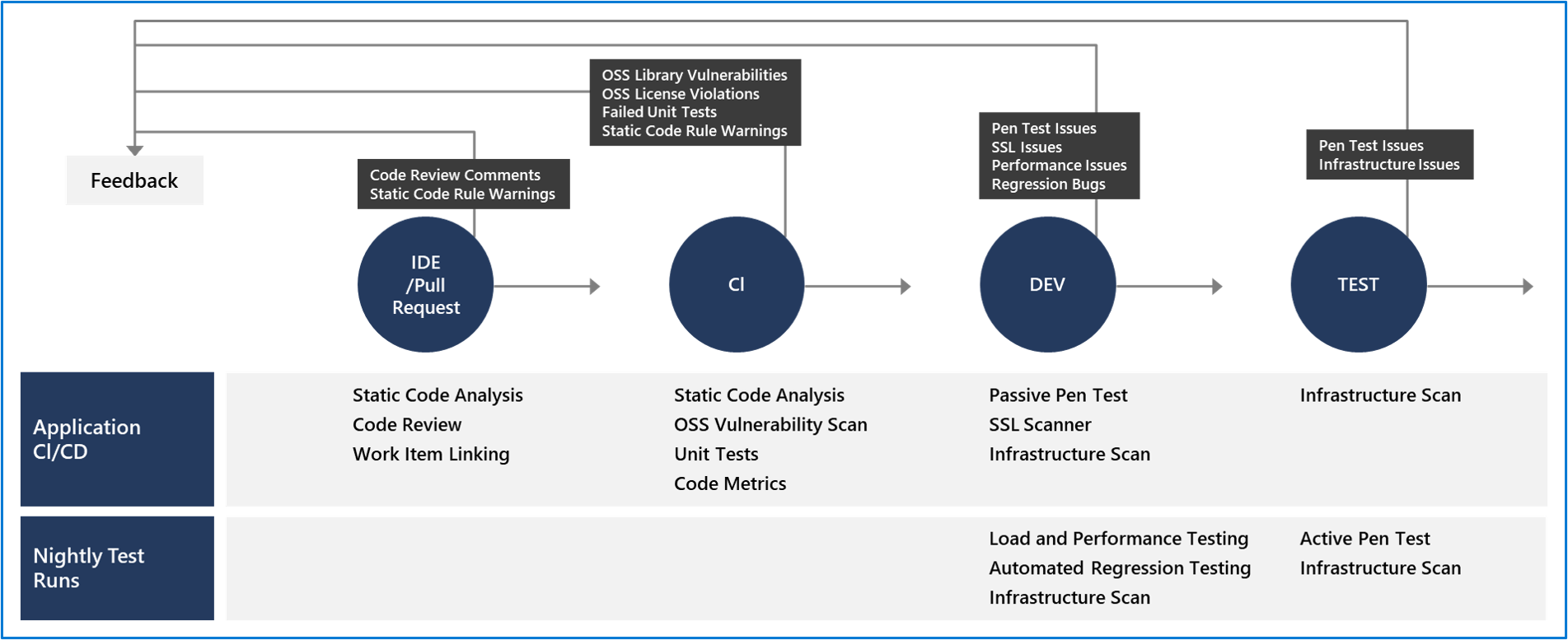

Následující diagram zvýrazňuje kritické body ověření v kanálu CI/CD při sestavování aplikací se zelenými poli.

Nástroje můžete postupně implementovat v závislosti na vaší platformě a životním cyklu vaší aplikace.

Zvlášť pokud je váš produkt zralý a ještě jste neprovedli žádné ověření zabezpečení pro váš web nebo aplikaci.

Integrované vývojové prostředí (IDE) nebo žádost o přijetí změn

Ověření v CI/CD začíná před tím, než vývojář potvrdí svůj kód.

Nástroje pro analýzu statického kódu v integrovaném vývojovém prostředí poskytují první linii obrany, která pomáhá zajistit, aby v procesu CI/CD nebyla zavedena ohrožení zabezpečení.

Proces potvrzení kódu do centrálního úložiště by měl mít kontrolní mechanismy, které pomáhají zabránit zavedení ohrožení zabezpečení.

Použití správy zdrojového kódu Gitu v Azure DevOps se zásadami větví poskytuje vrátné prostředí pro potvrzení, které může toto ověření poskytnout.

Povolení zásad větve ve sdílené větvi vyžaduje, aby žádost o přijetí změn spustila proces sloučení a zajistila spuštění všech definovaných ovládacích prvků.

Žádost o přijetí změn by měla vyžadovat kontrolu kódu, jednu ruční, ale důležitou kontrolu identifikace nových problémů zavedených do kódu.

Spolu s touto ruční kontrolou by se potvrzení měla propojit s pracovními položkami pro auditování, proč byla provedena změna kódu, a před dokončením nabízeného oznámení je potřeba úspěšně provést proces sestavení kontinuální integrace (CI).