Použití blokování chování

Dnešní krajina hrozeb je přetečením malwaru bez souborů, který žije mimo zemi. Malware s vysoce polymorfními hrozbami, které ztlumí rychleji než tradiční řešení, může držet krok s útoky provozovanými lidmi, které se přizpůsobí tomu, co nežádoucí uživatelé na ohrožených zařízeních najdou. Tradiční řešení zabezpečení nejsou dostatečná k zastavení takových útoků. Potřebujete funkce umělé inteligence (AI) a strojového učení (ML), jako je blokování chování a blokování, zahrnuté v defenderu pro koncový bod.

Možnosti blokování a blokování chování můžou pomoct identifikovat a zastavit hrozby na základě jejich chování a procesů i v případě, že se hrozba už spustila. Funkce a komponenty a funkce defenderu for Endpoint pro novou generaci spolupracují v možnostech blokování a blokování chování.

Možnosti blokování chování a blokování fungují s několika komponentami a funkcemi defenderu for Endpoint, aby se útoky okamžitě zastavily a zabránily útokům v průběhu.

Ochrana nové generace (která zahrnuje Antivirová ochrana v programu Microsoft Defender) může detekovat hrozby analýzou chování a zastavením hrozeb, které začaly běžet.

Detekce a odezva koncových bodů (EDR) přijímá bezpečnostní signály z vaší sítě, zařízení a chování jádra operačního systému (OS). Když se zjistí hrozby, vytvoří se výstrahy. Několik výstrah stejného typu se agreguje do incidentů, což vašemu provoznímu týmu zabezpečení usnadňuje prošetření a reakci.

Defender for Endpoint má širokou škálu optických dokumentace napříč identitami, e-maily, daty a aplikacemi. A signály chování sítě, koncového bodu a jádra přijaté prostřednictvím EDR. Komponenta XDR v programu Microsoft Defender, Defender for Endpoint zpracovává a koreluje tyto signály, vyvolává výstrahy detekce a připojuje související výstrahy v incidentech.

Díky těmto možnostem je možné zabránit nebo zablokovat další hrozby, a to i v případě, že začnou běžet. Při každém zjištění podezřelého chování je hrozba obsažena, vytvoří se výstrahy a ve svých stopách se zastaví hrozby.

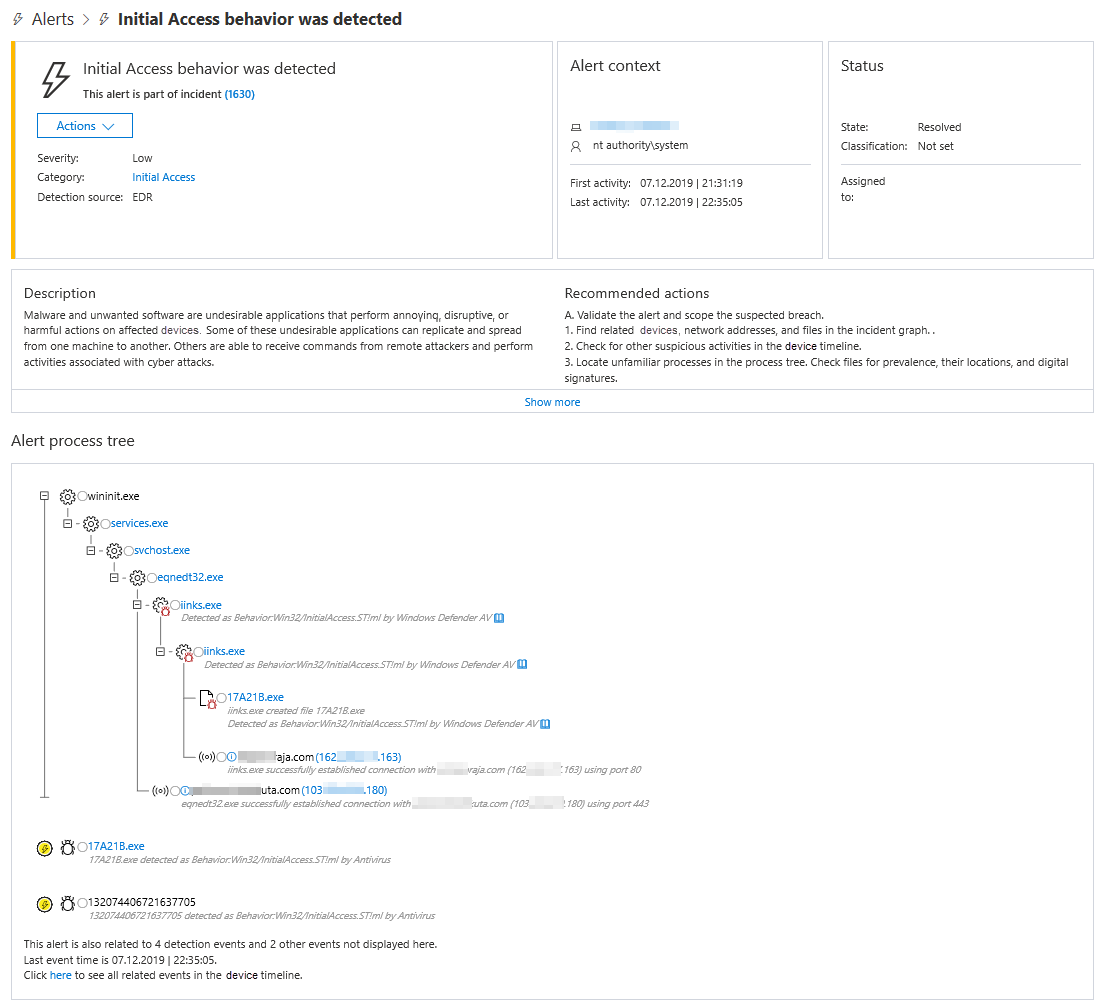

Následující obrázek ukazuje příklad výstrahy aktivované funkcemi blokování a blokování chování:

Blokování chování klienta

Blokování chování klienta je součástí možností blokování chování a blokování v programu Defender for Endpoint. Vzhledem k tomu, že se na zařízeních detekuje podezřelé chování označované jako klienti nebo koncové body, artefakty, jako jsou soubory nebo aplikace, se blokují, kontrolují a opravují automaticky.

Jak funguje blokování chování klienta

Antivirová ochrana v programu Microsoft Defender může na zařízení detekovat podezřelé chování, škodlivý kód, bez souborů a útoky v paměti a další. Když se zjistí podezřelé chování, Antivirová ochrana v programu Microsoft Defender monitoruje a odesílá tato podezřelá chování a jejich stromy procesů do služby ochrany cloudu. Strojové učení rozlišuje škodlivé aplikace a dobré chování v milisekundách a klasifikuje jednotlivé artefakty. Jakmile se zjistí, že artefakt je škodlivý, je na zařízení zablokovaný.

Při každém zjištění podezřelého chování se vygeneruje výstraha, která se zobrazí na portálu Microsoft Defender.

Blokování chování klienta je efektivní, protože pomáhá nejen zabránit spuštění útoku, ale může pomoct zastavit útok, který začal spouštět. Díky blokování smyčky zpětné vazby (další schopnost blokování a blokování chování) se útokům brání na jiných zařízeních ve vaší organizaci.

Detekce založené na chování

Detekce založené na chování jsou pojmenovány podle MITRE ATT&CK Matrix for Enterprise. Konvence vytváření názvů pomáhá identifikovat fázi útoku, ve které bylo zjištěno škodlivé chování:

| Taktika | Název detekce hrozeb |

|---|---|

| Počáteční přístup | Chování:Win32/InitialAccess.*!ml |

| Provádění | Chování:Win32/Execution.*!ml |

| Uchování | Chování:Win32/Persistence.*!ml |

| Elevace oprávnění | Chování:Win32/PrivilegeEscalation.*!ml |

| Obrana před únikem | Chování:Win32/DefenseEvasion.*!ml |

| Přístup k přihlašovacím údajům | Chování:Win32/CredentialAccess.*!ml |

| Zjišťování | Chování:Win32/Discovery.*!ml |

| Laterální pohyb | Chování:Win32/LateralMovement.*!ml |

| Kolekce | Chování:Win32/Collection.*!ml |

| Příkazy a ovládání | Chování:Win32/CommandAndControl.*!ml |

| Exfiltrace | Chování:Win32/Exfiltration.*!ml |

| Dopad | Chování:Win32/Impact.*!ml |

| Nezařazeno do kategorie | Win32/Generic.*!ml |

Blokování smyčky zpětné vazby

Blokování smyčky zpětné vazby, označované také jako rychlá ochrana, je součástí možností blokování chování a blokování v programu Microsoft Defender for Endpoint. Díky blokování zpětné vazby jsou zařízení ve vaší organizaci lépe chráněná před útoky.

Jak funguje blokování smyčky zpětné vazby

Při zjištění podezřelého chování nebo souboru, například Antivirová ochrana v programu Microsoft Defender, se informace o tomto artefaktu odesílají do více klasifikátorů. Modul rychlé smyčky ochrany kontroluje a koreluje informace s dalšími signály, aby se rozhodl o tom, jestli se má soubor blokovat. K rychlé kontrole a klasifikaci artefaktů dochází. Výsledkem je rychlé blokování potvrzeného malwaru a zvyšuje ochranu celého ekosystému.

S rychlou ochranou je možné útok zastavit na zařízení, jiných zařízeních v organizaci a zařízeních v jiných organizacích, protože se útok pokouší rozšířit jeho zápatí.

Detekce koncových bodů a odezva v režimu bloku

Když je detekce a reakce u koncových bodů (EDR) v režimu bloku zapnutý, Defender for Endpoint blokuje škodlivé artefakty nebo chování, které se pozorují prostřednictvím ochrany po porušení zabezpečení. EDR v režimu blokování funguje na pozadí k nápravě škodlivých artefaktů, které jsou zjištěny po porušení zabezpečení.

EDR v režimu bloku je také integrován s hrozbami a správa ohrožení zabezpečení. Bezpečnostní tým vaší organizace dostane doporučení k zapnutí EDR v režimu blokování, pokud ještě není povolený.

Co se stane, když se něco zjistí?

Když je EDR v režimu blokování zapnutý a zjistí se škodlivý artefakt, provede se blokování a nápravné akce. V Centru akcí uvidíte stav detekce jako Blokované nebo Nezabráněno jako dokončené akce.

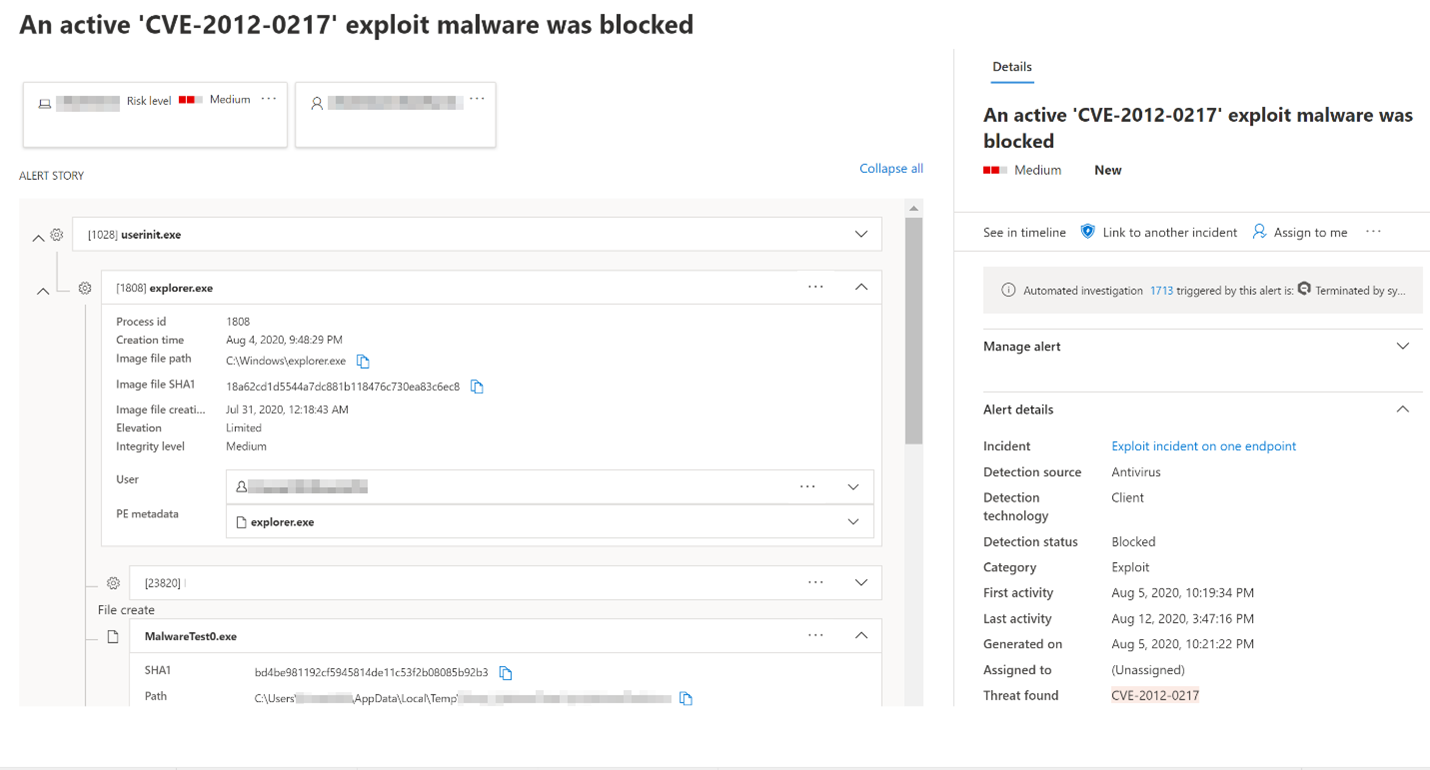

Následující obrázek ukazuje instanci nežádoucího softwaru, který byl zjištěn a blokován prostřednictvím EDR v režimu blokování: