Úvod

Pokud chcete do aplikace vložit obsah Power BI, musíte aplikaci vyvinout, abyste získali přístupový token. Typ toku ověřování (a přístupového tokenu) závisí na scénáři vložení.

Poznámka

Další informace o scénářích vkládání najdete v modulu Výběr vloženého analytického produktu Power BI .

Když použijete některý z těchto scénářů, vaše aplikace musí získat token Azure AD. Token Azure AD obsahuje deklarace identity, které identifikují udělená oprávnění k rozhraní REST API Power BI. Má dobu vypršení platnosti, což je obvykle jedna hodina. Ve všech operacích rozhraní API musí být platný token Azure AD.

Použití toku interaktivního ověřování

K získání tokenu Azure AD pro scénář Pro vaši organizaci aplikace používá tok interaktivního ověřování. Tok interaktivního ověřování znamená, že Azure AD může uživatele vyzvat k přihlášení pomocí uživatelského jména a hesla a (případně) pomocí vícefaktorového ověřování (MFA). Azure AD také může uživatele vyzvat k udělení dalšího souhlasu s prostředky (vyžadováno při prvním přihlášení k aplikaci).

Poznámka

Když aplikace povolí použití jednotného přihlašování(SSO), uživatelé se nemusí přihlašovat pokaždé, když ji používají. Proces ověřování uloží přihlašovací údaje do souboru cookie relace, když se uživatel poprvé ověří, a aplikace může tyto přihlašovací údaje v mezipaměti používat až do jejich vypršení, což je ve výchozím nastavení po 90 dnech.

Po získání by aplikace měla token Azure AD uložit do mezipaměti. Aplikace ho pak použije k vložení obsahu Power BI, se kterým má uživatel oprávnění pracovat.

Následující video ukazuje použití toku interaktivního ověřování.

V lekci 3 se dozvíte, jak získat tokeny Azure AD.

Použití neinteraktivního toku ověřování

K získání tokenu Azure AD pro scénář Pro vaše zákazníky aplikace používá neinteraktivní tok ověřování. Uživatelé aplikací nemusí mít účet Power BI, a i když ano, tyto účty se nepoužívají. Vyhrazená identita Azure AD, označovaná jako identita pro vložení, se ověřuje pomocí Azure AD. Identitou pro vložení může být instanční objekt nebo účet hlavního uživatele.

Neinteraktivní tok ověřování se označuje také jako tiché ověřování. Pokusí se získat token Azure způsobem, kdy ověřovací služba nemůže uživatele vyzvat k zadání dalších informací. Jakmile se uživatel aplikace ověří pomocí vaší aplikace (aplikace může použít libovolnou metodu ověřování, kterou zvolíte), aplikace použije identitu vložení k získání tokenu Azure AD pomocí neinteraktivních ověřovacích toků.

Jakmile aplikace získá token Azure AD, uloží ho do mezipaměti a pak ho použije k vygenerování tokenu pro vložení. Token pro vložení představuje fakta o obsahu Power BI a o tom, jak k nim získat přístup.

Konkrétně token pro vložení popisuje:

- Deklarace identity konkrétního obsahu Power BI.

- Úroveň přístupu, kterou nastavíte na zobrazení, vytváření nebo úpravy. (Úrovně vytváření a úprav platí jenom pro sestavy Power BI.)

- Životnost tokenu, která určuje, kdy platnost tokenu vyprší.

- Volitelně můžete použít deklaraci identity cílového pracovního prostoru pro ukládání nových sestav.

- Volitelně můžete použít jednu nebo více efektivních identit, aby Power BI mohl vynucovat oprávnění k datům.

Poznámka

Pokud se chcete dozvědět o efektivních identitách, projděte si modul Vynucení oprávnění k datům pro vložené analýzy Power BI .

Podívejte se na následující video, které ukazuje použití neinteraktivního toku ověřování.

V lekci 3 se dozvíte, jak získat tokeny pro vložení.

Použití instančního objektu

Vaše aplikace může k získání tokenu Azure AD použít instanční objekt. Instanční objekt Azure je identita zabezpečení, která aplikace používají. Definuje zásady přístupu a oprávnění pro aplikaci v tenantovi Azure AD a povoluje základní funkce, jako je ověřování aplikací při přihlašování a autorizace při přístupu k prostředkům. Instanční objekt se může ověřovat pomocí tajného klíče nebo certifikátu aplikace. Doporučujeme zabezpečit instanční objekty pomocí certifikátů pro produkční aplikace místo tajných klíčů, protože jsou bezpečnější.

Pokud je identita pro vložení vaší aplikace instančním objektem, musí správce tenanta Power BI nejprve:

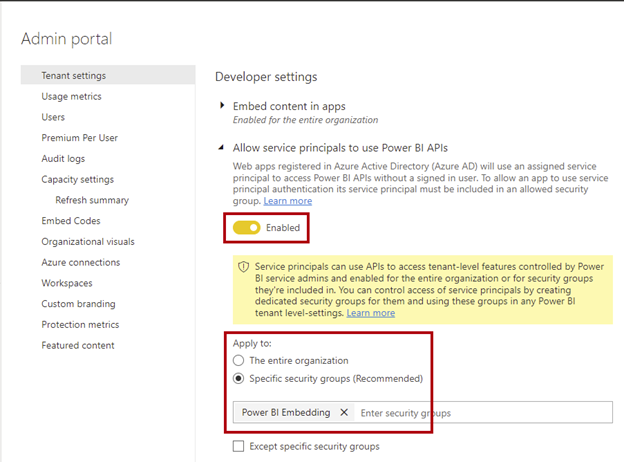

- Povolte použití instančních objektů.

- Zaregistrujte skupinu zabezpečení, která je obsahuje.

Následující obrázek znázorňuje nastavení pro vývojáře (nachází se v nastavení tenanta portálu pro správu), kde může správce Power BI povolit instančním objektům používat rozhraní API Power BI.

Důležité

Když správce povolí použití instančního objektu v Power BI, Azure AD oprávnění aplikace se už neprojeví. Od té doby správci spravují oprávnění aplikace na portálu pro správu Power BI.

V Power BI musí instanční objekt patřit do role správce nebo člena pracovního prostoru, aby bylo možné vložit obsah pracovního prostoru. Přiřazení rolí k instančnímu objektu podporují jenom nové pracovní prostory a osobní pracovní prostory se nepodporují.

Poznámka

K služba Power BI se není možné přihlásit pomocí instančního objektu.

Další informace naleznete v tématu:

- Objekty aplikací a instančních objektů v Azure Active Directory (instanční objekt)

- Vložení obsahu Power BI s použitím instančního objektu a certifikátu

Použití hlavního uživatelského účtu

Vaše aplikace může k získání tokenu AD použít hlavní uživatelský účet . Hlavní uživatelský účet je běžný Azure AD uživatel. V Power BI musí účet patřit do role správce nebo člena pracovního prostoru, aby bylo možné vložit obsah pracovního prostoru. Musí mít také licenci Power BI Pro nebo Power BI Premium na uživatele (PPU).

Poznámka

K vkládání stránkovaných sestav není možné použít hlavní uživatelský účet.

Porovnání typů identit vkládání

Pro produkční aplikace doporučujeme používat instanční objekt. Poskytuje nejvyšší zabezpečení, a proto je to přístup doporučený Azure AD. Podporuje také lepší automatizaci a škálování a má menší režii na správu. K nastavení a správě ale vyžaduje práva správce Power BI.

Můžete zvážit použití hlavního uživatelského účtu pro vývoj nebo testování aplikací. Nastavení je snadné a může se přihlásit k služba Power BI a pomoct s řešením problémů. S tím ale souvisí náklady, protože vyžadují licenci Power BI Pro nebo PPU. Hlavní uživatelský účet také nemůže vyžadovat vícefaktorové ověřování.

V následující tabulce se porovnávají dva typy identit pro vložení.

| Položka | Instanční objekt | Hlavní uživatelský účet |

|---|---|---|

| typ objektu Azure AD | Instanční objekt | Uživatel |

| Správa přihlašovacích údajů | Použití tajných kódů nebo certifikátů s pravidelnou obměnou | Časté aktualizace hesel |

| Nastavení tenanta Power BI | Správce Power BI musí povolit použití instančních objektů. doporučujeme, aby instanční objekty patřily do vyhrazené skupiny zabezpečení. | Neuvedeno |

| Využití rozhraní REST API Power BI | Některé operace správce a toků dat nejsou podporovány. Můžete povolit ověřování instančního objektu pro rozhraní API správce jen pro čtení. | Podporují se všechny operace. |

| služba Power BI přihlášení | Nepodporováno | Podporováno |

| Licencování | Nevyžadováno | Power BI Pro nebo PPU |

| Azure AD doporučení | Doporučeno (zejména pro produkční aplikace) | Nedoporučuje se (ale může být vhodné pro vývojové nebo testovací aplikace) |

| Další informace | Nelze vyžadovat vícefaktorové ověřování. Nelze vkládat stránkované sestavy |