Použití skupin zabezpečení sítě k řízení přístupu k síti

V rámci projektu přesunu systému ERP do Azure musíte zajistit, aby servery měly správnou izolaci, aby síťová připojení mohly vytvářet pouze povolené systémy. Máte například databázové servery, které ukládají data pro vaši aplikaci ERP. Chcete zablokovat komunikaci zakázaných systémů se servery přes síť a zároveň povolit aplikačním serverům komunikaci s databázovými servery.

Skupiny zabezpečení sítě

Skupiny zabezpečení sítě filtrují síťový provoz do prostředků Azure a z prostředků Azure. Obsahují také pravidla zabezpečení, která nakonfigurujete tak, aby povolovali nebo odepírali příchozí a odchozí provoz. Skupiny zabezpečení sítě můžete použít k filtrování provozu mezi virtuálními počítači nebo podsítěmi v rámci virtuální sítě i z internetu.

Přiřazení a vyhodnocení skupiny zabezpečení sítě

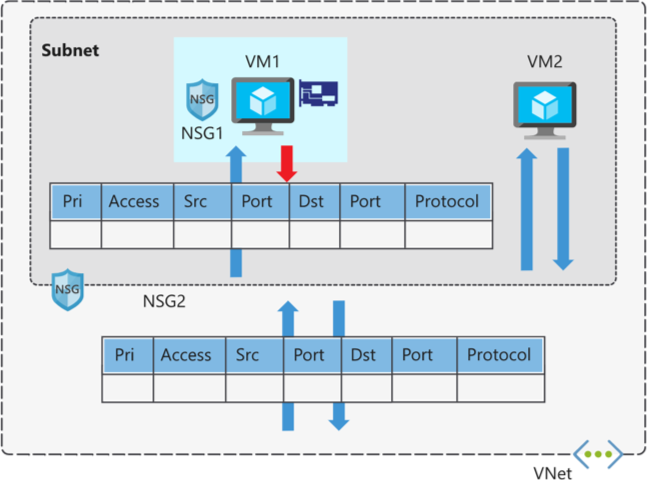

Skupiny zabezpečení sítě se přiřazují síťovému rozhraní nebo podsíti. Když přiřadíte skupinu zabezpečení sítě podsíti, pravidla budou platit pro všechna síťová rozhraní v této podsíti. Provoz můžete dál omezit přidružením skupiny zabezpečení sítě k síťovému rozhraní virtuálního počítače.

Když použijete skupiny zabezpečení sítě na podsíť i síťové rozhraní, bude se každá skupina zabezpečení sítě vyhodnocovat nezávisle. Příchozí provoz se nejprve vyhodnotí skupinou zabezpečení sítě použitou u podsítě a pak skupinou zabezpečení sítě použitou na síťové rozhraní. Naopak odchozí provoz z virtuálního počítače se nejprve vyhodnotí skupinou zabezpečení sítě použitou na síťové rozhraní a pak skupinou zabezpečení sítě použitou na podsíť.

Když skupinu zabezpečení sítě použijete na podsíť místo na jednotlivá síťová rozhraní, můžete tím snížit nároky na správu. Tento přístup také zajistí, že všechny virtuální počítače v zadané podsíti budou zabezpečeny stejnou sadou pravidel.

Na každou podsíť a každé síťové rozhraní je možné použít jednu skupinu zabezpečení sítě. Skupiny zabezpečení sítě podporují protokoly TCP, UDP a ICMP a fungují na vrstvě 4 modelu OSI.

V tomto scénáři výrobní společnosti vám můžou skupiny zabezpečení sítě pomoct zabezpečit síť. Můžete řídit, které počítače se mohou připojovat k vašim aplikačním serverům. Skupinu zabezpečení sítě můžete nakonfigurovat tak, aby se k serverům mohl připojit jenom konkrétní rozsah IP adres. Další omezení můžete provést tak, že povolíte přístup pouze ke konkrétním portům nebo IP adresám a z těchto portů a adres. Tato pravidla můžete použít na zařízení, která se připojují vzdáleně z místních sítí nebo mezi prostředky v Azure.

Pravidla zabezpečení

Skupina zabezpečení sítě obsahuje jedno nebo více pravidel zabezpečení. Pravidla zabezpečení můžete nakonfigurovat tak, aby provoz povolovali nebo odepřeli.

Pravidla mají několik vlastností:

| Vlastnost | Vysvětlení |

|---|---|

| Název | Jedinečný název v rámci skupiny zabezpečení sítě |

| Priorita | Číslo v rozsahu od 100 do 4096 |

| Zdroj a cíl | Jakýkoli nebo jednotlivá IP adresa, blok CIDR (classless inter-domain routing) (10.0.0.0/24), značka služby nebo skupina zabezpečení aplikace |

| Protokol | TCP, UDP nebo jakýkoli |

| Směr | Jestli se pravidlo vztahuje na příchozí nebo odchozí provoz |

| Rozsah portů | Jednotlivý port nebo rozsah portů |

| Akce | Povolit nebo zakázat provoz |

Pravidla zabezpečení skupin zabezpečení sítě se vyhodnocují podle priority s použitím informací o řazené kolekci 5 členů (zdroj, zdrojový port, cíl, cílový port a protokol) a určují, jestli se má provoz povolit nebo odepřít. Když podmínky pro pravidlo odpovídají konfiguraci zařízení, provádění pravidla se zastaví.

Předpokládejme například, že vaše společnost vytvořila pravidlo zabezpečení, které povolí příchozí provoz na portu 3389 (RDP) na vaše webové servery s prioritou 200. Pak předpokládejme, že jiný správce vytvořil pravidlo, které zakáže příchozí provoz na portu 3389 s prioritou 150. Pravidlo zakazující přístup bude mít přednost, protože bude zpracováno jako první. Pravidlo s prioritou 150 se zpracuje před pravidlem s prioritou 200.

Při použití skupin zabezpečení sítě jsou připojení stavová. Zpětný provoz je automaticky povolen pro stejné relace TCP/UDP. Například příchozí pravidlo povolující provoz na portu 80 povoluje také, aby virtuální počítač reagoval na požadavek (obvykle na dočasném portu). Odpovídající odchozí pravidlo není potřeba.

Pokud jde o systém ERP, webové servery aplikace ERP se připojují k databázovým serverům, které jsou ve svých vlastních podsítích. Pravidla zabezpečení můžete použít k tomu, abyste konstatovali, že jedinou povolenou komunikací z webových serverů do databázových serverů je port 1433 pro komunikace databáze SQL Serveru. Veškerý ostatní provoz do databázových serverů bude zakázán.

Výchozí pravidla zabezpečení

Když vytvoříte skupinu zabezpečení sítě, Azure vytvoří několik výchozích pravidel. Tato výchozí pravidla se nedají změnit, ale můžete je přepsat vlastními pravidly. Tato výchozí pravidla povolují připojení v rámci virtuální sítě a z nástrojů pro vyrovnávání zatížení Azure. Umožňují také odchozí komunikaci s internetem a zakazují příchozí provoz z internetu.

Výchozí pravidla pro příchozí provoz jsou:

| Priorita | Název pravidla | Popis |

|---|---|---|

| 65000 | AllowVNetInBound | Povolit příchozí přenosy z libovolného virtuálního počítače do libovolného virtuálního počítače ve virtuální síti |

| 65001 | AllowAzureLoadBalancerInbound | Povolit provoz z nástroje pro vyrovnávání zatížení do jakéhokoli virtuálního počítače v podsíti |

| 65500 | DenyAllInBound | Zakázat provoz z jakéhokoli externího zdroje do jakéhokoli z virtuálních počítačů |

Výchozí pravidla pro odchozí provoz jsou:

| Priorita | Název pravidla | Popis |

|---|---|---|

| 65000 | AllowVnetOutbound | Povolení odchozích přenosů z libovolného virtuálního počítače do libovolného virtuálního počítače ve virtuální síti |

| 65001 | AllowInternetOutbound | Povolit odchozí provoz směřující do internetu z libovolného virtuálního počítače |

| 65500 | DenyAllOutBound | Odepření provozu z jakéhokoli interního virtuálního počítače do systému mimo virtuální síť |

Rozšířená pravidla zabezpečení

Rozšířená pravidla zabezpečení pro skupiny zabezpečení sítě můžete použít ke zjednodušení správy velkého počtu pravidel. Rozšířená pravidla zabezpečení vám také pomohou, když potřebujete implementovat složitější sadu pravidel pro sítě. Rozšířená pravidla vám umožní přidat následující možnosti do jednoho pravidla zabezpečení:

- Několik IP adres

- Několik portů

- Značky služeb

- Skupiny zabezpečení aplikace

Předpokládejme, že vaše společnost chce omezit přístup k prostředkům v datovém centru, které se nacházejí napříč několik rozsahy adres. Pomocí rozšířených pravidel můžete přidat všechny tyto rozsahy do jednoho pravidla a snížit tak administrativní zátěž a složitost skupin zabezpečení sítě.

Značky služeb

Značky služeb můžete použít ke zjednodušení zabezpečení skupin zabezpečení sítě ještě více. Můžete povolit nebo zakázat provoz do konkrétní služby Azure, a to globálně nebo v jedné oblasti.

Značky služeb zjednodušují zabezpečení virtuálních počítačů a virtuálních sítí Azure tím, že umožňují omezit přístup k prostředkům nebo službám. Značky služeb představují skupinu IP adres a zjednodušují konfiguraci pravidel zabezpečení. U prostředků, které můžete určit pomocí značky, není nutné znát IP adresu nebo podrobnosti portu.

Přístup můžete omezit k mnoha službám. Microsoft spravuje značky služeb, což znamená, že si nemůžete vytvořit vlastní. Mezi příklady značek patří:

- VirtualNetwork: Představuje všechny adresy virtuální sítě kdekoli v Azure a v místní síti, pokud používáte hybridní připojení.

- AzureLoadBalancer: Označuje nástroj pro vyrovnávání zatížení infrastruktury Azure. Značka se přeloží na virtuální IP adresu hostitele (168.63.129.16), kde mají původ sondy stavu Azure.

- Internet: Představuje cokoli mimo adresu virtuální sítě, která je veřejně dostupná, včetně prostředků s veřejnými IP adresami. Jedním z takových prostředků je funkce Web Apps služby Azure App Service.

- AzureTrafficManager: Představuje IP adresu pro Azure Traffic Manager.

- Úložiště: Představuje adresní prostor IP adres pro Azure Storage. Můžete určit, jestli je provoz povolený nebo zakázaný. Můžete také určit, jestli je přístup povolený pouze pro konkrétní oblast, nemůžete ale vybrat jednotlivé účty úložiště.

- SQL: Představuje adresu pro služby Azure SQL Database, Azure Database for MySQL, Azure Database for PostgreSQL a Azure Synapse Analytics. Můžete určit, jestli je provoz povolený nebo zakázaný a můžete ho omezit na konkrétní oblast.

- AppService: Představuje předpony adres pro službu Aplikace Azure Service.

Skupiny zabezpečení aplikace

Skupiny zabezpečení aplikace umožňují konfigurovat zabezpečení sítě pro prostředky používané konkrétními aplikacemi. Virtuální počítače můžete seskupit logicky, bez ohledu na přiřazení IP adresy nebo podsítě.

Skupiny zabezpečení aplikací v rámci skupiny zabezpečení sítě můžete použít k použití pravidla zabezpečení na skupinu prostředků. Nasazení a vertikální navýšení kapacity konkrétních úloh aplikací je jednodušší; stačí přidat nové nasazení virtuálního počítače do jedné nebo více skupin zabezpečení aplikací a tento virtuální počítač automaticky převezme vaše pravidla zabezpečení pro danou úlohu.

Skupina zabezpečení aplikace umožňuje seskupovat síťová rozhraní dohromady. Potom můžete tuto skupinu zabezpečení aplikace použít ve skupině zabezpečení sítě jako zdrojové nebo cílové pravidlo.

Například vaše společnost má ve virtuální síti mnoho front-endových serverů. Webové servery musí být přístupné přes porty 80 a 8080. Databázové servery musí být přístupné přes port 1433. Síťová rozhraní pro webové servery přiřadíte jedné skupině zabezpečení aplikace a síťová rozhraní pro databázové servery přiřadíte jiné skupině zabezpečení aplikace. Ve skupině zabezpečení sítě pak vytvoříte dvě příchozí pravidla. Jedno pravidlo povoluje provoz HTTP na všechny servery ve skupině zabezpečení aplikace webových serverů. Druhé pravidlo povoluje provoz SQL na všechny servery ve skupině zabezpečení aplikace databázových serverů.

Bez skupin zabezpečení aplikací byste museli vytvořit samostatné pravidlo pro každý virtuální počítač nebo přidat skupinu zabezpečení sítě do podsítě a pak do této podsítě přidat všechny virtuální počítače.

Klíčovou výhodou skupin zabezpečení aplikace je, že usnadňují správu. Síťová rozhraní můžete do skupiny zabezpečení aplikace jednoduše přidávat a odebírat při nasazování nebo opětovném nasazování aplikačních serverů. Na skupinu zabezpečení aplikace také můžete dynamicky používat nová pravidla, která se potom automaticky použijí na všechny virtuální počítače v této skupině zabezpečení aplikace.

Kdy použít skupiny zabezpečení sítě

Osvědčeným postupem je používat skupiny zabezpečení sítě vždy, když chcete ochránit síťové prostředky před nevyžádaným provozem. Skupiny zabezpečení sítě umožňují podrobně kontrolovat přístup k síťové vrstvě, aniž byste museli složitě nastavovat pravidla zabezpečení pro každý virtuální počítač nebo virtuální síť.