Šifrování existujících disků virtuálních počítačů

Předpokládejme, že se vaše společnost rozhodla implementovat ve všech virtuálních počítačích Azure Disk Encryption (ADE). Je nutné zvážit, jak zavést šifrování pro existující svazky virtuálních počítačů. Tady najdete požadavky na ADE a kroky potřebné při šifrování disků na stávajících virtuálních počítačích s Linuxem a Windows. V další lekci si projdete proces šifrování stávajících disků virtuálních počítačů.

Požadavky na službu Azure Disk Encryption

Před zašifrováním disků virtuálního počítače je potřeba provést tyto kroky:

- Vytvořte trezor klíčů.

- Nastavit zásadu přístupu k trezoru klíčů tak, aby se podporovalo šifrování disků

- Použijte trezor klíčů k ukládání šifrovacích klíčů pro ADE.

Azure Key Vault

Šifrovací klíče, které ADE používá, se dají uložit ve službě Azure Key Vault. Azure Key Vault je nástroj pro zabezpečené ukládání tajných kódů a přístup k nim. Tajný kód je cokoli, ke kterému chcete úzce řídit přístup, jako jsou klíče rozhraní API, hesla nebo certifikáty. Tak získáte vysoce dostupné a škálovatelné zabezpečené úložiště, jak je definováno v modulech hardwarového zabezpečení (HSM) standardu FIPS 140-2 Level 2. Pomocí služby Key Vault zajistíte plnou kontrolu nad klíči k šifrování dat a můžete spravovat a auditovat využití klíčů.

Poznámka:

Azure Disk Encryption vyžaduje, aby trezor klíčů a virtuální počítače byly ve stejné oblasti Azure. Tím se zajistí, že šifrované tajné klíče nepřekročí hranice oblastí.

Trezor klíčů můžete nakonfigurovat a spravovat pomocí těchto nástrojů:

PowerShell

New-AzKeyVault -Location <location> `

-ResourceGroupName <resource-group> `

-VaultName "myKeyVault" `

-EnabledForDiskEncryption

Azure CLI

az keyvault create \

--name "myKeyVault" \

--resource-group <resource-group> \

--location <location> \

--enabled-for-disk-encryption True

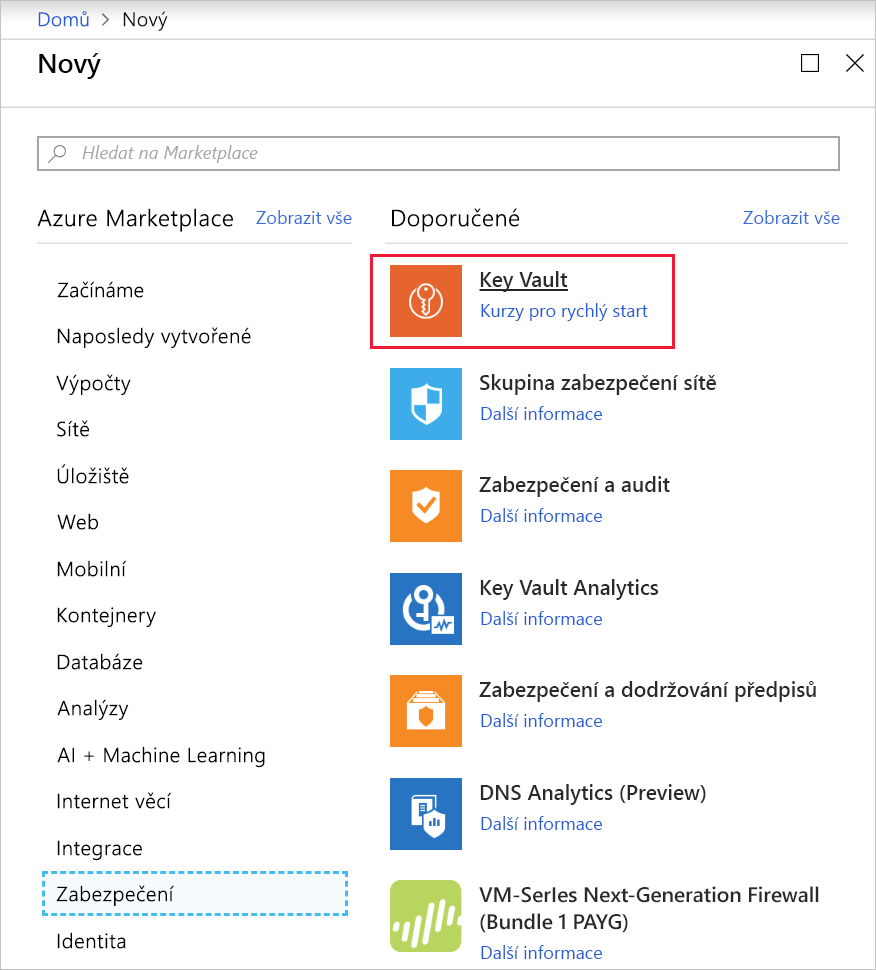

portál Azure

Azure Key Vault je prostředek, který můžete vytvořit na webu Azure Portal pomocí normálního procesu vytváření prostředků.

V nabídce webu Azure Portal nebo na domovské stránce vyberte Vytvořit prostředek.

Do vyhledávacího pole vyhledejte a vyberte Key Vault. Zobrazí se podokno služby Key Vault .

Vyberte Vytvořit. Zobrazí se podokno Vytvořit trezor klíčů.

Na kartě Základy zadejte pro každé nastavení následující hodnoty.

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte předplatné, do kterého chcete umístit trezor klíčů (výchozí hodnota je vaše aktuální předplatné). Skupina prostředků Vyberte existující skupinu prostředků nebo vytvořte novou, která bude vlastnit trezor klíčů. Podrobnosti o instanci Název trezoru klíčů Zadejte název trezoru klíčů. Oblast Vyberte oblast, ve které se nachází váš virtuální počítač. Cenová úroveň Standard. Pro cenovou úroveň můžete vybrat standard nebo Premium. Hlavní rozdíl spočívá v tom, že úroveň Premium umožňuje klíče založené na šifrování hardwaru.

Výběrem možnosti Další přejdete na kartu Konfigurace aplikace Access. Chcete-li podporovat šifrování disků, musíte změnit zásady přístupu. Ve výchozím nastavení přidá váš účet do zásad.

Na kartě Konfigurace accessu zadejte následující hodnotu nastavení.

Nastavení Hodnota Přístup k prostředkům Zaškrtněte políčko pro šifrování svazků ve službě Azure Disk Encryption. Pokud chcete, můžete svůj účet odebrat, protože to není nutné, pokud chcete k šifrování disků použít jenom trezor klíčů. Vyberte Zkontrolovat a vytvořit.

Po ověření vytvořte novou službu Key Vault výběrem možnosti Vytvořit.

Povolení zásad přístupu v trezoru klíčů

Azure potřebuje přístup k šifrovacím klíčům nebo tajným kódům ve vašem trezoru klíčů, aby byly pro virtuální počítač dostupné při spouštění a dešifrování svazků. To jste udělali v předchozích krocích, když jste změnili zásady přístupu.

Můžete povolit tři zásady:

- Šifrování disku: Vyžaduje se pro azure Disk Encryption.

- Nasazení: (Volitelné) Umožňuje poskytovateli prostředků Microsoft.Compute načítat tajné kódy z tohoto trezoru klíčů, když se na tento trezor klíčů odkazuje při vytváření prostředků, například při vytváření virtuálního počítače.

- Nasazení šablony: (Volitelné) Umožňuje Azure Resource Manageru získat tajné kódy z tohoto trezoru klíčů, když se na tento trezor klíčů odkazuje v nasazení šablony.

Tady je postup pro povolení zásady šifrování disků. Ostatní dvě zásady jsou podobné, ale používají různé příznaky.

Set-AzKeyVaultAccessPolicy -VaultName <keyvault-name> -ResourceGroupName <resource-group> -EnabledForDiskEncryption

az keyvault update --name <keyvault-name> --resource-group <resource-group> --enabled-for-disk-encryption true

Šifrování disku stávajícího virtuálního počítače

Po nastavení trezoru klíčů můžete virtuální počítač zašifrovat pomocí Azure CLI nebo Azure PowerShellu. Při prvním šifrování virtuálního počítače se systémem Windows můžete zvolit, zda chcete šifrovat všechny disky nebo pouze disk s operačním systémem. V některých distribucích Linuxu je možné zašifrovat pouze datové disky. Aby bylo možné disky se systémem Windows šifrovat, musí být naformátovány jako svazky systému souborů NTFS.

Upozorňující

Před zapnutím šifrování musíte pořídit snímek nebo vytvořit zálohu spravovaných disků. Následující SkipVmBackup příznak informuje nástroj o dokončení zálohování na spravovaných discích. Bez zálohy nebudete moct virtuální počítač obnovit, pokud se šifrování z nějakého důvodu nezdaří.

Pokud chcete povolit šifrování pomocí PowerShellu, spusťte rutinu Set-AzVmDiskEncryptionExtension .

Set-AzVmDiskEncryptionExtension `

-ResourceGroupName <resource-group> `

-VMName <vm-name> `

-VolumeType [All | OS | Data]

-DiskEncryptionKeyVaultId <keyVault.ResourceId> `

-DiskEncryptionKeyVaultUrl <keyVault.VaultUri> `

-SkipVmBackup

Pokud chcete povolit šifrování pomocí Azure CLI, spusťte az vm encryption enable příkaz a zadejte svazek, který chcete zašifrovat pomocí parametru --volume-type [all | os | data] . Tady je příklad šifrování všech svazků pro virtuální počítač:

az vm encryption enable \

--resource-group <resource-group> \

--name <vm-name> \

--disk-encryption-keyvault <keyvault-name> \

--volume-type all

Zobrazení stavu disku

Můžete zkontrolovat, jestli jsou určité disky šifrované.

Get-AzVmDiskEncryptionStatus -ResourceGroupName <resource-group> -VMName <vm-name>

az vm encryption show --resource-group <resource-group> --name <vm-name>

Oba tyto příkazy vrací stav jednotlivých disků připojených k zadanému virtuálnímu počítači.

Dešifrování jednotek

Pokud chcete šifrování převrátit přes PowerShell, spusťte rutinu Disable-AzVMDiskEncryption .

Disable-AzVMDiskEncryption -ResourceGroupName <resource-group> -VMName <vm-name>

V případě Azure CLI spusťte příkaz vm encryption disable.

az vm encryption disable --resource-group <resource-group> --name <vm-name>

Tyto příkazy zakazují šifrování svazků typu vše pro zadaný virtuální počítač. Stejně jako u verze šifrování můžete určit, jaké disky se mají dešifrovat, zadat -VolumeType parametr [All | OS | Data]. Pokud ho nezadáte, použije se výchozí hodnota All.

Upozorňující

Zakázání šifrování datových disků u virtuálních počítačů Windows, když byly zašifrovány disky s operačním systémem a datové disky, nefungujte podle očekávání. Místo toho je nutné zakázat šifrování na všech discích.

V dalším cvičení vyzkoušíte některé z těchto příkazů na novém virtuálním počítači.