Zpráva k vydání verze pro Visual Studio 2019 verze 16.4

Zpráva k vydání verze pro Visual Studio 2019 verze 16.4

Blogy o novinkách v dokumentaci k sadě Visual Studio s licenčními podmínkami | pro kompatibilitu | distribuovatelného kódu | s požadavky komunity vývojářů | | | |

Poznámka:

Nejedná se o nejnovější verzi sady Visual Studio. Pokud si chcete stáhnout nejnovější verzi, navštivte prosím web sady Visual Studio .

Časový rámec podpory

Visual Studio 2019 verze 16.4 je teď zastaralé.

Podnikoví a profesionální uživatelé sady Visual Studio 2019 verze 16.4 byli podporováni a do října 2021 obdrželi opravy ohrožení zabezpečení. Tento časový rámec byl určen skutečností, že v srpnu 2020 byla sada Visual Studio 2019 verze 16.7 určena jako další servisní směrný plán produktu Visual Studio 2019. Další informace o podporovaných směrných plánech sady Visual Studio najdete v zásadách podpory pro Visual Studio 2019.

Přečtěte si nejnovější verzi zpráv k vydání verze nebo navštivte web sady Visual Studio a stáhněte si nejnovější podporovanou verzi sady Visual Studio 2019.

Vydání sady Visual Studio 2019 verze 16.4

- 12. října 2021 – Visual Studio 2019 verze 16.4.27

- 14. září 2021 – Visual Studio 2019 verze 16.4.26

- 10. srpna 2021 – Visual Studio 2019 verze 16.4.25

- 13. července 2021 – Visual Studio 2019 verze 16.4.24

- 8. června 2021 – Visual Studio 2019 verze 16.4.23

- 11. května 2021 – Visual Studio 2019 verze 16.4.22

- 13. dubna 2021 – Visual Studio 2019 verze 16.4.21

- 9. března 2021 – Visual Studio 2019 verze 16.4.20

- 10. února 2021 – Visual Studio 2019 verze 16.4.19

- 9. února 2021 – Visual Studio 2019 verze 16.4.18

- 12. ledna 2021 – Visual Studio 2019 verze 16.4.17

- 8. prosince 2020 – Visual Studio 2019 verze 16.4.16

- 10. listopadu 2020 – Visual Studio 2019 verze 16.4.15

- 13. října 2020 – Visual Studio 2019 verze 16.4.14

- 8. září 2020 – Visual Studio 2019 verze 16.4.13

- 11. srpna 2020 – Visual Studio 2019 verze 16.4.12

- 14. července 2020 – Visual Studio 2019 verze 16.4.11

- 9. června 2020 – Visual Studio 2019 verze 16.4.10

- 27. května 2020 – Visual Studio 2019 verze 16.4.9

- 12. května 2020 – Visual Studio 2019 verze 16.4.8

- 14. dubna 2020 – Visual Studio 2019 verze 16.4.7

- 10. března 2020 – Visual Studio 2019 verze 16.4.6

- 11. února 2020 – Visual Studio 2019 verze 16.4.5

- 30. ledna 2020 – Visual Studio 2019 verze 16.4.4

- 14. ledna 2020 – Visual Studio 2019 verze 16.4.3

- 17. prosince 2019 – Visual Studio 2019 verze 16.4.2

- 10. prosince 2019 – Visual Studio 2019 verze 16.4.1

- 3. prosince 2019 – Visual Studio 2019 verze 16.4.0

Archivované poznámky k verzi

- Zpráva k vydání verze pro Visual Studio 2019 verze 16.3

- Zpráva k vydání verze pro Visual Studio 2019 verze 16.2

- Zpráva k vydání verze pro Visual Studio 2019 verze 16.1

- Zpráva k vydání verze pro Visual Studio 2019 verze 16.0

Blog o sadě Visual Studio 2019

Blog o sadě Visual Studio 2019 je oficiální zdroj informací o produktu, které poskytuje tým technických specialistů sady Visual Studio. Podrobné informace o vydaných verzích sady Visual Studio 2019 najdete v těchto příspěvcích:

- Teď je vhodná doba pro Visual Studio 2019 verze 16.4

- Visual Studio 2019 v16.4 Preview 2, Fall Sports, and Pumpkin Spice

- Podpora .NET Core a více v sadě Visual Studio 2019 verze 16.3 – aktualizujte nyní!

- Vydali jsme Visual Studio 2019 verze 16.3 Preview 2 a Visual Studio 2019 pro Mac verze 8.3 Preview 2!

- Visual Studio 2019 verze 16.2 a 16.3 Preview 1 – nyní k dispozici

- Visual Studio 2019 verze 16.2 Preview 2

- Visual Studio 2019 verze 16.1 a 16.2 Preview

- Visual Studio 2019: Rychlejší psaní kódu Pracujte chytřeji. Tvořte budoucnost.

Zobrazit tento úplný seznam všech položek komunity vývojářů pořízených v sadě Visual Studio 2019 verze 16.4

Visual Studio 2019 verze 16.4.27

Visual Studio 2019 verze 16.4.27

Vydáno 12. října 2021

Hlavní problémy vyřešené v sadě Visual Studio 2019 verze 16.4.27

Oznámení o informačním zpravodaji zabezpečení

CVE-2021-1971 – Ohrožení zabezpečení spočívající v odepření služby OpenSSL

V knihovně OpenSSL existuje potenciální ohrožení zabezpečení z hlediska odepření služby, které využívá Git.

CVE-2021-3449 Ohrožení zabezpečení spočívající v odepření služby OpenSSL

V knihovně OpenSSL existuje potenciální ohrožení zabezpečení z hlediska odepření služby, které využívá Git.

CVE-2021-3450 Ohrožení zabezpečení spočívající v odepření služby OpenSSL

V knihovně OpenSSL existuje potenciální obejití příznaku, který git využívá.

Visual Studio 2019 verze 16.4.26

Visual Studio 2019 verze 16.4.26

Vydáno 14. září 2021

Hlavní problémy vyřešené v sadě Visual Studio 2019 verze 16.4.26

Oznámení o informačním zpravodaji zabezpečení

CVE-2021-26434 Visual Studio – Ohrožení zabezpečení spočívající v eskalaci oprávnění přiřazení nesprávného oprávnění oprávnění

Po instalaci vývoje her pomocí C++ a výběru úlohy instalačního programu unreal Engine Installer existuje v sadě Visual Studio ohrožení zabezpečení přiřazení oprávnění. Systém je během instalace zranitelný vůči LPE, vytvoří adresář s přístupem k zápisu všem uživatelům.

CVE-2021-36952 Ohrožení zabezpečení spočívající ve vzdáleném spuštění kódu v sadě Visual Studio

V sadě Visual Studio může být ohrožené zabezpečení při vzdáleném spouštění kódu z důvodu nesprávně zpracovaných objektů v paměti. Pokud útočník toto slabé místo využije, může v kontextu aktuálního uživatele spustit libovolný kód.

Visual Studio 2019 verze 16.4.25

Visual Studio 2019 verze 16.4.25

Vydáno 10. srpna 2021

Hlavní problémy vyřešené v sadě Visual Studio 2019 verze 16.4.25

- Opravili jsme problém, který ovlivnil provádění příkazu update příkazového řádku. Pokud aktualizace selže poprvé, následné vydání příkazu update teď způsobí, že aktualizace obnoví předchozí operaci, kde skončila.

Oznámení o informačním zpravodaji zabezpečení

CVE-2021-26423 .NET Core – Ohrožení zabezpečení z důvodu odepření služby

Existuje ohrožení zabezpečení spočívající v odepření služby, kdy se serverové aplikace .NET (Core) poskytující koncové body WebSocketu můžou oklamat do nekonečné smyčky při pokusu o čtení jednoho rámce WebSocket.

CVE-2021-34485 .NET Core – Ohrožení zabezpečení spočívající ve zpřístupnění informací

Ohrožení zabezpečení spočívající ve zpřístupnění informací existuje, když se vytvoří výpisy paměti vytvořené nástrojem pro shromažďování výpisů stavu systému a výpisů paměti na vyžádání s globálními oprávněními ke čtení v Linuxu a macOS.

CVE-2021-34532 ASP.NET ohrožení zabezpečení spočívající ve zpřístupnění základních informací

V případě, že není možné analyzovat token JWT, existuje ohrožení zabezpečení spočívající ve zpřístupnění informací.

Visual Studio 2019 verze 16.4.24

Visual Studio 2019 verze 16.4.24

Vydáno 13. července 2021

Hlavní problémy vyřešené v sadě Visual Studio 2019 verze 16.4.24

- Sada .NET 3.1.117 SDK vložená do sady Visual Studio 2019

Visual Studio 2019 verze 16.4.23

Visual Studio 2019 verze 16.4.23

Vydáno 8. června 2021

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.23

Oznámení o informačním zpravodaji zabezpečení

CVE-2021-31957 ASP.NET ohrožení zabezpečení z hlediska odepření služby

Při nesprávném zpracování odpojení klienta ASP.NET Core existuje ohrožení zabezpečení v odepření služby.

Visual Studio 2019 verze 16.4.22

Visual Studio 2019 verze 16.4.22

Vydáno 11. května 2021

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.22

- Opravili jsme problém způsobující selhání aktualizací, když správce vytvořil nové rozložení sady Visual Studio pro nasazování aktualizací. Aktualizace klientského počítače selže, protože rozložení přesunulo umístění.

Oznámení o informačním zpravodaji zabezpečení

CVE-2021-27068 RCE je možné, když python.exe s vnořenou složkou

Při otevírání pracovního prostoru s kódem Pythonu existuje ohrožení zabezpečení z hlediska vzdáleného spuštění kódu a tento pracovní prostor obsahuje python.exe v podsložce skriptů.

CVE-2021-31204 .NET Core – Ohrožení zabezpečení z důvodu zvýšení oprávnění

V .NET 5.0 a .NET Core 3.1 existuje ohrožení zabezpečení spočívající ve zvýšení oprávnění, když uživatel spouští jednu souborovou aplikaci v operačních systémech založených na Linuxu nebo macOS.

Visual Studio 2019 verze 16.4.21

Visual Studio 2019 verze 16.4.21

Vydáno 13. dubna 2021

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.21

Oznámení o informačním zpravodaji zabezpečení

CVE-2021-27064 Instalační program pro Visual Studio ohrožení zabezpečení z hlediska zvýšení oprávnění

Ohrožení zabezpečení spočívající ve vzdáleném spuštění kódu existuje, když instalační program sady Visual Studio spustí klienta zpětné vazby ve stavu se zvýšenými oprávněními.

CVE-2021-28313 / CVE-2021-28321 / CVE-2021-28322 Ohrožení zabezpečení spočívající ve zvýšení oprávnění služby standardního kolektoru diagnostického centra

Ve standardním kolektoru diagnostického centra může existovat ohrožení zabezpečení z důvodu možného zvýšení oprávnění při nesprávně provedených operacích s daty.

Visual Studio 2019 verze 16.4.20

Visual Studio 2019 verze 16.4.20

Vydáno 9. března 2021

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.20

Oznámení o informačním zpravodaji zabezpečení

CVE-2021-21300 Git for Visual Studio – Ohrožení zabezpečení z důvodu možnosti vzdáleného spuštění kódu

V případě, že Visual Studio naklonuje škodlivé úložiště, vznikne ohrožení zabezpečení spočívající v možnosti vzdáleného spuštění kódu.

CVE-2021-26701 .NET Core – Ohrožení zabezpečení z důvodu možnosti vzdáleného spuštění kódu

V .NET 5 a .NET Core existuje ohrožení zabezpečení vzdáleného spuštění kódu kvůli tomu, jak se provádí kódování textu.

Visual Studio 2019 verze 16.4.19

Visual Studio 2019 verze 16.4.19

Vydáno 10. února 2021

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.19

- Opravili jsme neočekávané chybové ukončení sady Visual Studio 2019 při ukotvení nebo rozdělení oken.

Visual Studio 2019 verze 16.4.18

Visual Studio 2019 verze 16.4.18

Vydáno 9. února 2021

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.18

Oznámení o informačním zpravodaji zabezpečení

CVE-2021-1639 – Ohrožení zabezpečení z hlediska vzdáleného spuštění kódu službou TypeScript Language Service

Při načítání škodlivého úložiště obsahujícího soubory kódu JavaScriptu nebo TypeScriptu existuje ohrožení zabezpečení spočívající ve vzdáleném spuštění kódu sady Visual Studio.

CVE-2021-1721 .NET Core – Ohrožení zabezpečení z důvodu odepření služby

Při vytváření webové žádosti HTTPS během sestavování řetězu certifikátů X509 existuje ohrožení zabezpečení z hlediska odepření služby.

CVE-2021-24112 .NET 5 a .NET Core – ohrožení zabezpečení z důvodu možnosti vzdáleného spuštění kódu

Při odstraňování metasouborů existuje ohrožení zabezpečení spočívající ve vzdáleném spuštění kódu, když na něj stále existuje grafické rozhraní. Toto ohrožení zabezpečení existuje pouze v systémech se systémem MacOS nebo Linux.

Visual Studio 2019 verze 16.4.17

Visual Studio 2019 verze 16.4.17

Vydáno 12. ledna 2020

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.17

Oznámení o informačním zpravodaji zabezpečení

CVE-2021-1651 / CVE-2021-1680 Ohrožení zabezpečení z hlediska zvýšení oprávnění služby standardního kolektoru diagnostického centra

Ve standardním kolektoru diagnostického centra může existovat ohrožení zabezpečení z důvodu možného zvýšení oprávnění při nesprávně provedených operacích s daty.

CVE-2020-26870 Instalační program pro Visual Studio ohrožení zabezpečení z hlediska možnosti vzdáleného spuštění kódu

Pokud se Instalační program pro Visual Studio pokusí zobrazit škodlivý markdown, může dojít k ohrožení zabezpečení při vzdáleném spuštění kódu.

CVE-2021-1723 .NET Core a Ohrožení zabezpečení spočívající v odepření služby v sadě Visual Studio

V implementaci Kestrel existuje ohrožení zabezpečení v podobě útoku DOS (Denial of Service).

Visual Studio 2019 verze 16.4.16

Visual Studio 2019 verze 16.4.16

Vydáno 8. prosince 2020

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.16

Oznámení o informačním zpravodaji zabezpečení

CVE-2020-17156 Ohrožení zabezpečení spočívající ve vzdáleném spuštění kódu v sadě Visual Studio

V případě, že Visual Studio naklonuje škodlivé úložiště, vznikne ohrožení zabezpečení spočívající v možnosti vzdáleného spuštění kódu.

Visual Studio 2019 verze 16.4.15

Visual Studio 2019 verze 16.4.15

Vydáno 10. listopadu 2020

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.15

Oznámení o informačním zpravodaji zabezpečení

CVE-2020-17100 Ohrožení zabezpečení spočívající v manipulaci se sadou Visual Studio

K tomuto ohrožení zabezpečení z důvodu možných neoprávněných úprav dochází, když nástroje Python Tools for Visual Studio vytvoří složku python27. Pokud by útočník toto slabé místo využil, mohl by spouštět procesy v kontextu se zvýšenými oprávněními.

Visual Studio 2019 verze 16.4.14

Visual Studio 2019 verze 16.4.14

Vydáno 13. října 2020

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.14

- Přidali jsme příznak pro výslovný souhlas s cílem zmírnit dopad na výkon způsobený chybou JCC u některých procesorů Intel.

- Přepínač PGO MEMMAX by se teď měl chovat tak, aby bylo pravděpodobnější, že bude respektován uživatelský vstup.

- Snížilo se množství paměti rezervované pro profilaci PGO.

- Do sady Visual Studio 2019 jsme přidali .NET Core 2.1.13 Runtime a 3.1.109 SDK (3.1.9).

Visual Studio 2019 verze 16.4.13

Visual Studio 2019 verze 16.4.13

Vydáno 8. září 2020

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.13

Oznámení o informačním zpravodaji zabezpečení

CVE-2020-1130 Ohrožení zabezpečení z hlediska zvýšení oprávnění standardního kolektoru diagnostického centra

Ve standardním kolektoru diagnostického centra může být ohrožené zabezpečení z důvodu možného zvýšení oprávnění při nesprávně provedených operacích s daty. Pokud by útočník toto slabé místo využil, mohl by spouštět procesy v kontextu se zvýšenými oprávněními.

CVE-2020-1133 Ohrožení zabezpečení z hlediska zvýšení oprávnění standardního kolektoru diagnostického centra

Ve standardním kolektoru diagnostického centra může být ohrožené zabezpečení z důvodu možného zvýšení oprávnění při nesprávně provedených operacích se soubory. Pokud by útočník toto slabé místo využil, mohl by spouštět procesy v kontextu se zvýšenými oprávněními.

CVE-2020-16856 Ohrožení zabezpečení spočívající ve vzdáleném spuštění kódu v sadě Visual Studio

V sadě Visual Studio může být ohrožené zabezpečení při vzdáleném spouštění kódu z důvodu nesprávně zpracovaných objektů v paměti. Pokud útočník toto slabé místo využije, může v kontextu aktuálního uživatele spustit libovolný kód.

CVE-2020-16874 Ohrožení zabezpečení spočívající ve vzdáleném spuštění kódu v sadě Visual Studio

V sadě Visual Studio může být ohrožené zabezpečení při vzdáleném spouštění kódu z důvodu nesprávně zpracovaných objektů v paměti. Pokud útočník toto slabé místo využije, může v kontextu aktuálního uživatele spustit libovolný kód.

CVE-2020-1045 Microsoft ASP.NET Ohrožení zabezpečení z hlediska obejití základní funkce zabezpečení

Ve způsobu, jakým Microsoft ASP.NET Core analyzuje kódované názvy souborů cookie, se vyskytuje ohrožení zabezpečení z důvodu obejití funkce zabezpečení. Analyzátor souborů cookie ASP.NET Core dekóduje celé řetězce souborů cookie, což může útočníkům umožnit nastavit druhý soubor cookie s názvem kódovaným v URL.

Další opravy ve verzi 16.4.13

- Opravili jsme problém, který někdy způsoboval, že sada Visual Studio nebo nástroj MSBuild přestaly po zrušení sestavení C++ reagovat.

- Nepodporované verze rozhraní .NET Core se už nebudou při opravě nebo upgradu znovu instalovat, pokud byly odebrány mimo instalační program Visual Studia.

Visual Studio 2019 verze 16.4.12

Visual Studio 2019 verze 16.4.12

Vydáno 11. srpna 2020

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.12

Oznámení o informačním zpravodaji zabezpečení

CVE-2020-1597

Existuje ohrožení zabezpečení v podobě útoku DoS, když rozhraní ASP.NET Core nesprávně zpracovává webové žádosti. Útočník, který tuto chybu zabezpečení úspěšně zneužije, by mohl provést útok DoS na webovou aplikaci ASP.NET Core. Tuto chybu může zneužít vzdáleně, bez ověřování.

Visual Studio 2019 verze 16.4.11

Visual Studio 2019 verze 16.4.11

Vydáno 14. července 2020

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.11

- Opravili jsme nahodilou chybu, při které analýza kódu C/ C++ přestane reagovat.

- Opravili jsme chybu, kdy se po setjmp mohly obnovit nesprávné hodnoty.

- Moduly runtime .NET Core 1.0 a 2.0 byly označeny jako nepodporované v uživatelském rozhraní instalace a byly pro všechny scénáře označeny jako volitelné.

Oznámení o informačním zpravodaji zabezpečení

CVE-2020-1393 Ohrožení zabezpečení z hlediska zvýšení oprávnění služby standardního kolektoru diagnostického centra

K ohrožení zabezpečení způsobenému zvýšením oprávnění dojde, když se standardní službě kolektoru diagnostického centra Windows nepodaří správně ošetřit vstup, což vede k nezabezpečenému chování při načítání knihovny.

CVE-2020-1416 Ohrožení zabezpečení spočívající ve zvýšení oprávnění v sadě Visual Studio

Při načítání softwarových závislostí existuje v aplikaci Visual Studio ohrožení zabezpečení v podobě zvýšené úrovně oprávnění.

CVE-2020-1147 Ohrožení zabezpečení z důvodu odepření služby v .NET Core

Vzdálený neověřený útočník by mohl zneužít toto ohrožení zabezpečení tak, že vydá speciálně vytvořené požadavky na aplikaci ASP.NET Core nebo na jinou aplikaci, která parsuje určité typy XML. Aktualizace zabezpečení řeší toto ohrožení zabezpečení tím, že omezuje typy, které se můžou nacházet v datové části XML.

Visual Studio 2019 verze 16.4.10

Visual Studio 2019 verze 16.4.10

Vydáno 9. června 2020

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.10

- Opravili jsme chybu, kdy se po setjmp mohly obnovit nesprávné hodnoty.

Oznámení o informačním zpravodaji zabezpečení

CVE-2020-1108 / CVE-2020-1108.NET Core – Ohrožení zabezpečení z důvodu odepření služby

Za účelem komplexního řešení ohrožení zabezpečení CVE-2020-1108 vydala společnost Microsoft aktualizace pro rozhraní .NET Core 2.1 a .NET Core 3.1. Zákazníci, kteří používají kteroukoli z těchto verzí rozhraní .NET Core, by si měli nainstalovat nejnovější verzi rozhraní .NET Core. Nejnovější čísla verzí a pokyny k aktualizaci rozhraní .NET Core najdete v poznámkách k verzi.

CVE-2020-1202 / CVE-2020-1203 Ohrožení zabezpečení z hlediska zvýšení oprávnění služby standardního kolektoru diagnostického centra

Existuje ohrožení zabezpečení způsobené zvýšením oprávnění, ke kterému dochází, když standardní kolektor diagnostického centra nebo standardní kolektor sady Visual Studio nedokáže správně zpracovat objekty v paměti.

CVE-2020-1293 / CVE-2020-1278 / CVE-2020-1257 Ohrožení zabezpečení z hlediska zvýšení oprávnění služby standardního kolektoru diagnostického centra

Ve službě standardního kolektoru diagnostického centra může být ohroženo zabezpečení z důvodu zvýšení oprávnění při nesprávně provedených operacích se soubory.

Visual Studio 2019 verze 16.4.9

Visual Studio 2019 verze 16.4.9

Vydáno 27. května 2020

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.9

- Tím se vyřeší chyba ukládání do mezipaměti u analýzy používané při optimalizaci, což vedlo k tomu, že jsme odebírali instrukce chybně označené jako nepotřebné. Cílem této opravy je detekovat případy, kdy bychom jinak do mezipaměti uložili zastaralá data. Je obtížné kompletně charakterizovat, kdy se to projevuje, ale v hlášení se jednalo o operátora modulo u indexu ve smyčce. Do budoucna jsme přidali (nepodporovaný) příznak /d2ssa-bit-estimator- pro úplné vypnutí konkrétní optimalizace. Tento příznak byl přidán s touto opravou a není přítomný v předchozích verzích.

- Byla přidána podpora pro zmírnění dopadu na výkon způsobený aktualizací mikrokódu pro opravy v JCC (Intel Jump Conditional Code) v určitých procesorech Intel.

- Byl vyřešen problém s falešnými upozornění C6244 a chybovým ukončováním v cl.exe během analýzy kódu, které způsobovaly místní proměnné lambda.

- ICE v PREfast 16.5 běžící proti kódu Office

Visual Studio 2019 verze 16.4.8

Visual Studio 2019 verze 16.4.8

Vydáno 12. května 2020

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.8

- Byla přidána změna umožňující podnikovým správcům IT a technickým pracovníkům nasazení konfigurovat nástroje, jako je klient služby Microsoft Update a SCCM, aby mohli určit použitelnost aktualizací sady VS2019 16.4 hostované v Katalogu služby Microsoft Update a ve službě WSUS.

Oznámení o informačním zpravodaji zabezpečení

CVE-2020-1108 – Ohrožení zabezpečení z důvodu odepření služby v .NET Core

Vzdálený neověřený útočník by mohl zneužít tuto chybu zabezpečení tak, že vydá speciálně vytvořené požadavky na aplikaci .NET Core. Tato aktualizace zabezpečení řeší toto ohrožení zabezpečení tím, že opravuje způsob, jakým webová aplikace .NET Core zpracovává webové žádosti.

CVE-2020-1161 .NET Core – Ohrožení zabezpečení z důvodu odepření služby

Vzdálený neověřený útočník by mohl zneužít tuto chybu zabezpečení tak, že vydá speciálně vytvořené požadavky na aplikaci ASP.NET Core. Tato aktualizace zabezpečení řeší toto ohrožení zabezpečení tím, že opravuje způsob, jakým webová aplikace ASP.NET Core zpracovává webové žádosti.

Visual Studio 2019 verze 16.4.7

Visual Studio 2019 verze 16.4.7

Vydáno 14. dubna 2020

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.7

Oznámení o informačním zpravodaji zabezpečení

CVE-2020-0899 Ohrožení zabezpečení spočívající v možnosti zvýšit úroveň oprávnění v sadě Microsoft Visual Studio

K ohrožení zabezpečení spočívajícímu v možnosti zvýšit úroveň oprávnění dojde, když aktualizační služba sady Microsoft Visual Studio nesprávně zpracuje oprávnění souboru. Pokud útočník toto slabé místo využije, mohl by přepsat obsah libovolného souboru v kontextu zabezpečení místního systému.

CVE-2020-0900 Ohrožení zabezpečení spočívající v možnosti zvýšit úroveň oprávnění služby pro instalaci rozšíření sady Visual Studio

K ohrožení zabezpečení spočívajícímu v možnosti zvýšit úroveň oprávnění dojde, když služba pro instalaci rozšíření sady Visual Studio nesprávně zpracuje operace se soubory. Pokud útočník toto slabé místo využije, mohl by pomocí zvýšených oprávnění odstraňovat soubory v libovolných umístěních.

CVE-2020-5260 Ohrožení zabezpečení spočívající v úniku přihlašovacích údajů v Gitu pro Visual Studio z důvodu nedostatečného ověřování adres URL

K ohrožení zabezpečení spočívajícímu v úniku přihlašovacích údajů dojde při parsování a odesílání speciálně vytvořených adres URL do pomocných rutin přihlašovacích údajů. To může vést k tomu, že se přihlašovací údaje pošlou nesprávnému hostiteli.

Visual Studio 2019 verze 16.4.6

Visual Studio 2019 verze 16.4.6

Vydáno 10. března 2020

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.6

- Chybná kompilace – logická podmínka je vyhodnocena vždy jako pravdivá

- Problém s průběhem smyčky v kompilátoru sady Visual Studio 2019

- CL (VC verze 19.24) se chybově ukončí při sestavování ve složce se svazkem Dockeru

- CL (VC verze 19.22) se chybově ukončí, když se spustí s parametrem /ZI v kontejneru Dockeru

- Kompilace vnitřních objektů SSE pomocí kompilátoru MSVC 19.20: zkompilovaný kód poskytuje v jednom konkrétním případě nesprávné výsledky

- Kód C++ AMP se v sadě Visual Studio 2019 16.3.1 nezkompiluje

- Někdy coroutine_handle<>::d estroy() obnoví korutin místo zničení.

- Nové možnosti zmírnění rizik Spectre v kompilátoru C++: /Qspectre-load & /Qspectre-load-cf pro spekulativní posílení zatížení.

Oznámení o informačním zpravodaji zabezpečení

CVE-2020-0793 & CVE-2020-0810 Ohrožení zabezpečení z hlediska zvýšení oprávnění služby standardního kolektoru diagnostického centra

K ohrožení zabezpečení způsobenému zvýšením oprávnění dojde, když standardní kolektor diagnostického centra nesprávně zpracuje souborové operace nebo když se standardní službě kolektoru diagnostického centra Windows nepodaří správně ošetřit vstup.

CVE-2020-0884 Ohrožení zabezpečení způsobené falšováním identity při vytváření webového doplňku Outlooku

K ohrožení zabezpečení způsobenému falšováním identity dojde, pokud je při vytváření webového doplňku Outlooku povolené vícefaktorové ověřování, protože obsahuje adresu URL odpovědi, která není zabezpečená protokolem SSL. Útočník, který toto ohrožení zabezpečení úspěšně zneužije, může získat přístupové tokeny, což představuje riziko pro zabezpečení a ochranu osobních údajů.

CVE-2020-0789 Ohrožení zabezpečení způsobené útokem na dostupnost služby pro instalaci rozšíření sady Visual Studio

Visual Studio 2019 verze 16.4.5

Visual Studio 2019 verze 16.4.5

Vydáno 11. února 2020

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.5

- Konflikt při slučování: Chybí "Take Source"/"Keep Target" (Zachovat cíl).

- Chybové ukončení při pokusu o ladění aplikace UPW

- Nejde vybrat cílovou platformu Azure v12 pro projekt databáze

- Opravili jsme chybová ukončení, ke kterým mohlo docházet při spuštění sady Visual Studio po akci instalace vyžadující restartování.

- Opravili jsme problém s nasazováním aplikací Xamarin.Android. Při tom se dříve vyžadovala ruční odinstalace aplikace ze zařízení nebo emulátoru.

- Tato změna opravuje chybu, kdy kompilátor může někdy nesprávně odebrat instrukci v korutině C++.

Visual Studio 2019 verze 16.4.4

Visual Studio 2019 verze 16.4.4

Vydáno 30. ledna 2020

Hlavní chyby opravené v sadě Visual Studio 2019 verze 16.4.4

- Nenalezena vlastní šablona projektu

- Chyba souboru msvsmon.exe při dosažení zarážky v nativním kódu C++

- Opravili jsme chybu, kdy při vyhledání složky v průzkumníku řešení a následném kliknutí na možnost Domů nebo na X ve vyhledávacím poli došlo k resetování zobrazení.

- Argument externích nástrojů v aktuálním řádku je vždy nula.

- Nelze vytvořit projekt Function v3.

- Přístup porušuje umístění pro čtení 0xFFFFFFFFFFFFFFFF. po aktualizaci na VS 2019 Update 16.4.3

- Ve verzi 16.4 nelze vytvořit aplikaci Function.

- MSVC2019 vygeneruje instrukci AVX-512 v režimu AVX/AVX2.

- Chybné generování kódu pomocí rsqrtss (přepsání registru.)

- Při zobrazení zásobníku volání FastLink dojde k chybě ladicího programu sady Visual Studio 2019.

- C#: Opravili jsme chybu, když je konstruktor atributu zdobený samotným a byl povolen typ odkazu s možnou hodnotou Null.

- Opravena chyba optimalizace a analýzy, kdy nejde sledovat informace o aliasu pro pole neurčité délky (deklarované jako externí int a[]) při rozvinutí smyček, což vede k možnému nesprávnému odstranění mrtvého kódu.

Visual Studio 2019 verze 16.4.3

Visual Studio 2019 verze 16.4.3

Vydáno 14. ledna 2020

Oznámení o informačním zpravodaji zabezpečení

CVE-2020-0602 – Ohrožení zabezpečení rozhraní ASP.NET Core v podobě útoku DoS

Vzdálený neověřený útočník by mohl zneužít tuto chybu zabezpečení tak, že vydá speciálně vytvořené požadavky na aplikaci ASP.NET Core. Tato aktualizace zabezpečení řeší toto ohrožení zabezpečení tím, že opravuje způsob, jakým webová aplikace ASP.NET Core zpracovává webové žádosti.

CVE-2020-0603 Ohrožení zabezpečení z důvodu možnosti vzdáleného spuštění kódu v rozhraní ASP.NET

Vzdálený neověřený útočník by mohl zneužít tuto chybu zabezpečení tak, že vydá speciálně vytvořené požadavky na aplikaci ASP.NET Core. Tato aktualizace zabezpečení řeší toto ohrožení zabezpečení tím, že opravuje způsob, jakým webová aplikace ASP.NET Core zpracovává žádosti v paměti.

CVE-2020-0605 Ohrožení zabezpečení z důvodu možnosti vzdáleného spuštění kódu v rozhraní .NET Core

Pro zneužití této chyby zabezpečení je nutné, aby uživatel otevřel speciálně vytvořený soubor ve verzi rozhraní .NET Core, které se tento problém týká. Při útoku prostřednictvím e-mailu může útočník tuto chybu zabezpečení zneužít tak, že uživateli pošle speciálně vytvořený soubor a přesvědčí ho, aby soubor otevřel. Tato aktualizace zabezpečení tuto chybu řeší tím, že mění způsob, jakým .NET Core kontroluje zdrojový kód souboru.

CVE-2020-0606 Ohrožení zabezpečení z důvodu možnosti vzdáleného spuštění kódu v rozhraní .NET Core

Pro zneužití této chyby zabezpečení je nutné, aby uživatel otevřel speciálně vytvořený soubor ve verzi rozhraní .NET Core, které se tento problém týká. Při útoku prostřednictvím e-mailu může útočník tuto chybu zabezpečení zneužít tak, že uživateli pošle speciálně vytvořený soubor a přesvědčí ho, aby soubor otevřel. Tato aktualizace zabezpečení tuto chybu řeší tím, že mění způsob, jakým .NET Core kontroluje zdrojový kód souboru.

Hlavní problémy opravené v sadě Visual Studio 2019 verze 16.4.3

- DateTime.Now = Nejde zadat hodnotu: hodnota hosta se nenašla.

- Chyba MSVC codegen vector reverse_iterator x64 C++17 u ladicího buildu

- Chyba C2440 při sestavení atlenc.h s parametrem /permissive- ve verzi VS 16.4 Preview 1

- Poslední aktualizace sady Visual Studio přerušila ověřování NTLM v Androidu (zdá se, že důvodem může být nová verze Momo).

- Sadě Visual Studio 16.3.1 se nepodaří zkompilovat kód šablony (např. ze sady asler Pylon SDK)

- Pro IntelliSense se používá TypeScript 3.7

- XCode 11.3 je po aktualizaci na 8.4 náhle příliš nový

- Nahráli jste soubor APK nebo sadu prostředků aplikace pro Android s neplatnými nebo chybějícími informacemi o podpisu některých zahrnutých souborů. Musíte vytvořit platný soubor APK nebo sadu prostředků aplikace pro Android.

- Nepovedlo se spustit projekt pro UPW

- JavaScript IntelliSense nefunguje po nasazení aktualizace 16.4.1

- Xib: Xcode je na nové (problém s vykreslováním při použití vlastních komponent)

- Chyba scénáře: Xcode je příliš nový

- Vylepšení stability pro ladění aplikací watchOS.

- Podpora pro sadu Xcode 11.3 SDK.

- Opravili jsme chybu, kdy je povolen příznak fstack-protector-strong.

- Opravili jsme určité nekonzistentní chování ladicího programu.

Visual Studio 2019 verze 16.4.2

Visual Studio 2019 verze 16.4.2

Vydáno 17. prosince 2019

Hlavní problémy opravené v sadě Visual Studio 2019 verze 16.4.2

- VS2019 Preview 4 narušuje symboly podmíněné kompilace v jazyce C#

- Rozhraní API je Teď zastaralé

- Ladění Androidu nefunguje v nejnovější verzi 16.4 – laděný proces vrací kód chyby INVALID_ARGUMENT

- Opravili jsme časté zpožďování uživatelského rozhraní, ke kterému mohlo docházet při použití editoru.

- Opravili jsme chybu, když se při použití jazyka C# konstruktor atributů upravil sebou samým a došlo k povolení typů odkazů s možnou hodnotou null.

- Opravili jsme problém, který v sadě Visual Studio při určitých nastaveních virtuálních počítačů způsoboval neúspěšné spuštění nebo chybové ukončení při načítání řešení v jazyce C#.

- Opravili jsme chybu, kdy po opětovném otevření stránky vlastností buildu došlo ke ztrátě uživatelem definovaných symbolů podmíněné kompilace.

Visual Studio 2019 verze 16.4.1

Visual Studio 2019 verze 16.4.1

Vydáno 10. prosince 2019

Hlavní problémy opravené v sadě Visual Studio 2019 verze 16.4.1

- Byla opravena chyba operace zápisu. Při pokusu o publikování databáze musíte nejprve získat přístup k zápisu z dataschemamodelcontroller.

- Byly opraveny výjimky ExecutionEngineException při použití služby SignalR na zařízeních s iOSem v některých konfiguracích.

- Bylo opraveno chybové ukončování za běhu „CEE_RET: zásobník typů hodnot“ při povolení interpreta s některými knihovnami.

- Výchozí součástí sady je teď TypeScript 3.7.3, který obsahuje několik oprav problémů ovlivňujících prostředí pro úpravy JavaScriptu a TypeScriptu.

- V sadě Visual Studio může být k dispozici možnost zmírnění chybového ukončení souvisejícího se sledováním jednotlivých monitorů.

Oznámení o informačním zpravodaji zabezpečení

CVE-2019-1349 Ohrožení zabezpečení spočívající ve vzdáleném spuštění kódu přes Git pro Visual Studio kvůli příliš laxním omezením u názvů dílčích modulů

Bylo zjištěno ohrožení zabezpečení spočívající v možnosti vzdáleně spustit kód, které může vzniknout, když Git narazí na kolizi názvů u adresářů dílčích modulů na stejné úrovni. Pokud by útočník toto slabé místo úspěšně zneužil, mohl by na cílovém počítači vzdáleně spustit kód. Aktualizace zabezpečení tuto chybu zabezpečení řeší tím, že přechází na novou verzi systému Git pro Windows, která vyžaduje, aby byl adresář pro klon dílčích modulů prázdný.

CVE-2019-1350 Ohrožení zabezpečení spočívající ve vzdáleném spuštění kódu přes Git pro Visual Studio kvůli nesprávnému uvozování argumentů příkazového řádku

Bylo zjištěno ohrožení zabezpečení spočívající v možnosti vzdáleně spustit kód, které může vzniknout, když Git interpretuje argumenty příkazového řádku s určitými uvozovkami během rekurzivního klonování ve spojení s adresami URL SSH. Pokud by útočník toto slabé místo úspěšně zneužil, mohl by na cílovém počítači vzdáleně spustit kód. Aktualizace zabezpečení tuto chybu zabezpečení řeší tím, že přechází na novou verzi systému Git pro Windows, v níž je tento problém opraven.

CVE-2019-1351 Ohrožení zabezpečení spočívající v přepisu libovolných souborů přes Git pro Visual Studio kvůli použití názvů jednotek bez písmen během klonování

V systému Git bylo zjištěno ohrožení zabezpečení spočívající v možnosti přepsat libovolné soubory, když názvy jednotek bez písmen obejdou kontroly zabezpečení v příkazu git clone. Pokud by útočník toto slabé místo úspěšně zneužil, mohl by na cílovém počítači zapisovat do libovolných souborů. Aktualizace zabezpečení tuto chybu zabezpečení řeší tím, že přechází na novou verzi systému Git pro Windows, v níž je tento problém opraven.

CVE-2019-1352 Ohrožení zabezpečení spočívající ve vzdáleném spuštění kódu přes Git pro Visual Studio kvůli absenci sledování alternativních datových proudů NTFS

V systému Git bylo zjištěno ohrožení zabezpečení spočívající v možnosti vzdáleně spustit kód při klonování a zápisu do adresáře .git/ prostřednictvím alternativních datových proudů NTFS. Pokud by útočník toto slabé místo úspěšně zneužil, mohl by na cílovém počítači vzdáleně spustit kód. Aktualizace zabezpečení tuto chybu zabezpečení řeší tím, že přechází na novou verzi systému Git pro Windows, ve které je sledování alternativních datových proudů NTFS už nastaveno.

CVE-2019-1354 Ohrožení zabezpečení spočívající v přepisu libovolných souborů přes Git pro Visual Studio kvůli neodmítnutí vypsat sledované soubory obsahující zpětná lomítka

V systému Git bylo zjištěno ohrožení zabezpečení spočívající v možnosti přepsat libovolné soubory, kdyby se položky stromu se zpětnými lomítky a škodlivými symbolickými odkazy mohly vydělit z pracovního stromu. Pokud by útočník toto slabé místo úspěšně zneužil, mohl by na cílovém počítači zapisovat do libovolných souborů. Aktualizace zabezpečení tuto chybu zabezpečení řeší tím, že přechází na novou verzi systému Git pro Windows, která takové použití zpětných lomítek nepovoluje.

CVE-2019-1387 Ohrožení zabezpečení spočívající ve vzdáleném spuštění kódu přes Git pro Visual Studio kvůli příliš laxnímu ověřování názvů dílčích modulů v rekurzivních klonech

V systému Git bylo zjištěno ohrožení zabezpečení spočívající v možnosti vzdáleně spustit kód při rekurzivním klonování s dílčími moduly. Pokud by útočník toto slabé místo úspěšně zneužil, mohl by na cílovém počítači vzdáleně spustit kód. Aktualizace zabezpečení tuto chybu zabezpečení řeší tím, že přechází na novou verzi systému Git pro Windows, která ověřování názvů dílčích modulů zpřísňuje.

CVE-2019-1486 Ohrožení zabezpečení spočívající v přesměrování adresy URL rozšíření Live Share

V rozšíření Visual Studio Live Share bylo zjištěno ohrožení zabezpečení spočívající ve falšování identity: host připojený k relaci Live Share by mohl být přesměrován na libovolnou adresu URL určenou hostitelem relace. Útočník by pak mohl tuto chybu zabezpečení úspěšně zneužít tím, že by počítač hosta přiměl k otevření prohlížeče a přechodu na škodlivou adresu URL bez explicitního souhlasu. Jednalo se o součást funkce Sdílený server v rozšíření Live Share, která umožňovala automatické předávání portů během aktivní relace Live Share. Nejnovější aktualizace řeší tuto chybu zabezpečení tím, že před přechodem na adresu URL určenou hostitelem vyzve hosta v relaci Live Share k odsouhlasení tohoto kroku.

Visual Studio 2019 verze 16.4

Visual Studio 2019 verze 16.4

Vydáno 3. prosince 2019

Shrnutí novinek v sadě Visual Studio 2019 verze 16.4

- Visual Studio teď podporuje „režim dodržování standardu FIPS“.

- Výchozí přiblížení nebo umístění v Návrháři XAML je teď na možnosti Přizpůsobit všem.

- Byl přidán dialog Vytvořit datovou vazbu.

- Vylepšení IntelliSense v oblastech

- Fragmenty kódu v IntelliSense jazyka XAML

- Místní (vyskakovací) editor XAML jako samostatné okno z návrháře

- Zobrazování prostředků pro odkazovaná sestavení

- Jenom můj kód XAML v dynamickém vizuálním stromu

- Sloučení slovníku prostředků

- Podpora technologie XAML Islands

- Příkaz Upravit šablonu teď funguje s ovládacími prvky třetích stran.

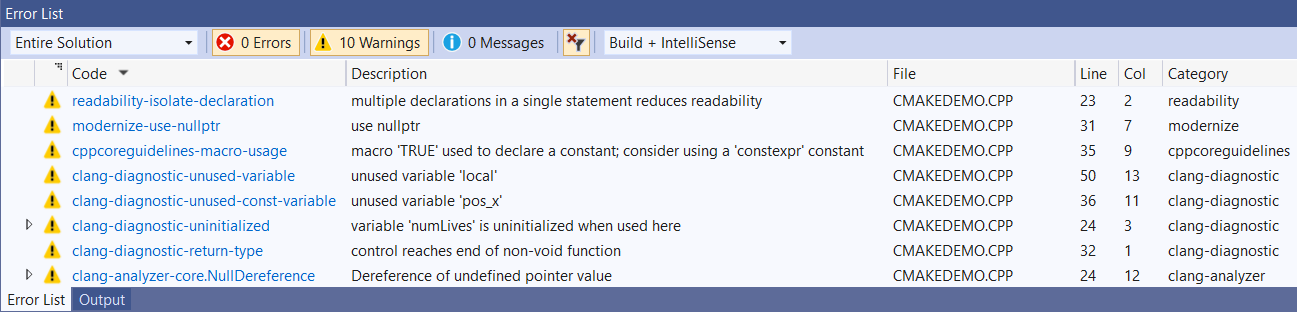

- Podpora pro Clang-Tidy v projektech C++ MSBuild a CMake pro Clang a MSVC

- Podpora AddressSanitizer pro projekty zkompilované pomocí MSVC ve Windows.

- Podpora pro publikování místních úložišť Git do GitHubu.

- Změňte si karty dokumentu na svislé rozložení pomocí možnosti Svislé karty dokumentů.

- Doplňky .NET Productivity v této verzi zahrnují možnost konfigurovat úroveň závažnosti pravidla stylu kódu přímo v seznamu chyb. Příkaz Najít všechny odkazy teď nabízí možnost seskupování podle typů a členů a pomocí refaktoringu je možné nastavit místní funkci jako statickou a předat deklaracím a voláním funkcí proměnné definované mimo funkci.

- Pomocí nové funkce připnutelných vlastností můžete rychle přizpůsobit způsob zobrazení objektů v oknech ladicího programu.

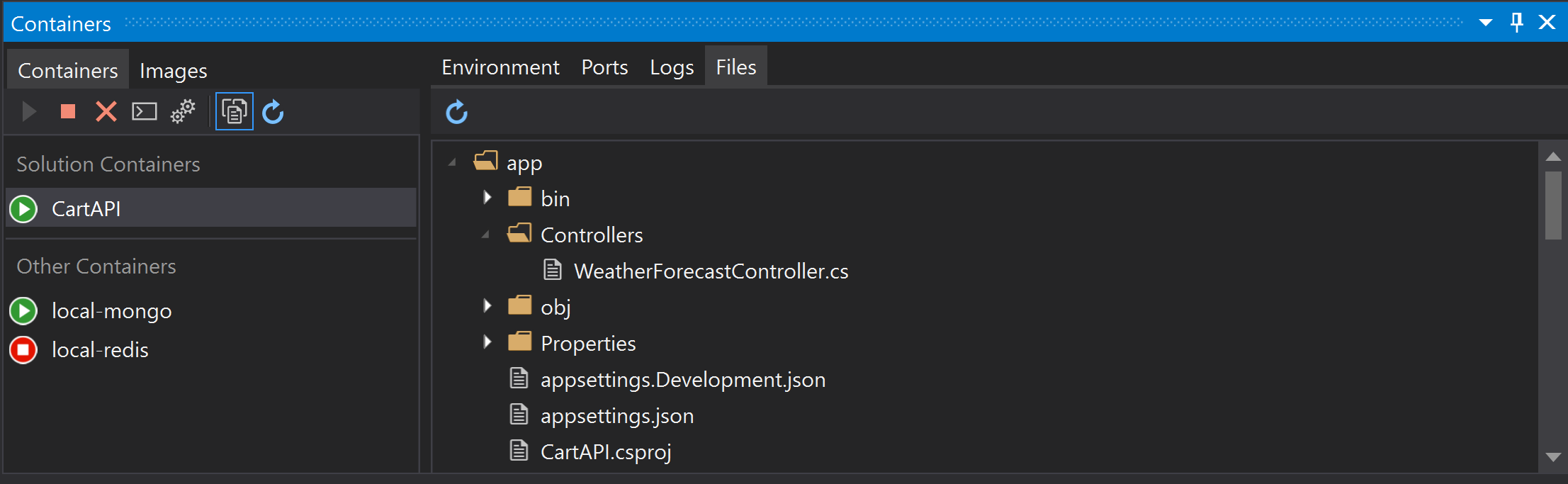

- Okno nástroje Kontejnery přidává schopnost kontrolovat, zastavovat, spouštět a odebírat kontejnery a image Dockeru.

- Možnost zlepšení výkonu při spuštění díky automatickému skrývání oken nástrojů

- Automatické zjišťování připojovacích řetězců pro SQL Server a Azure Storage při správě závislostí publikování nebo používání připojených služeb.

- Přidaná podpora pro vývoj Azure Functions s využitím 64bitové verze modulu runtime.

- Přidání podpory pro možnosti publikování aplikací .NET Core 3.0: Ready to Run (Crossgen), Linking a SingleExe

- Přidání produktivity platformy .NET do této verze zahrnuje možnost konfigurace úrovně závažnosti pravidla stylu kódu přímo v editoru, snadné procházení řetězce dědičnosti pomocí nového příkazu Přejít na základní typ, přidání kontrol hodnot null pro všechny parametry a dokumentaci XML pro metody pro přepsání.

- Opětovné načítání XAML za provozu pro Xamarin.Forms

- Publikování sad prostředků aplikací pro Android

- Průvodce migrací do AndroidX

- Analyzování kódu rozložení pro Android

Podrobnosti novinek v sadě Visual Studio 2019 verze 16.4

Visual Studio teď podporuje „režim dodržování standardu FIPS“.

Počínaje verzí 16.4 teď Visual Studio 2019 podporuje „režim dodržování standardu FIPS 140-2“ při vývoji aplikací a řešení pro Windows, Azure a .NET. Když vyvíjíte aplikace nebo řešení pro jiné platformy než od Microsoftu, jako je Linux, iOS nebo Android, tyto platformy nemusí používat schválené algoritmy FIPS 140-2. Také software třetích stran obsažený v sadě Visual Studio nebo v nainstalovaných rozšířeních nemusí používat schválené algoritmy FIPS 140-2. Kromě toho vývoj pro sharepointová řešení nepodporuje režim dodržování standardu FIPS 140-2.

Pokud chcete nakonfigurovat režim dodržování předpisů FIPS 140-2 pro Visual Studio, nainstalujte rozhraní .NET Framework 4.8 a povolte nastavení zásad skupiny systému Windows: "Kryptografie systému: Použití algoritmů kompatibilních se standardem FIPS pro šifrování, hashování a podepisování.".

Nástroje WPF/UPW

Zákazníci, kteří vytvářejí aplikace WPF/UPW, uvidí v nástrojích XAML sady Visual Studio následující vylepšení:

Návrhář

- Výchozí nastavení lupy a pozice Návrháře XAML je teď nastavená na přizpůsobit všem: Na základě zpětné vazby od zákazníků jsme znovu vyhodnocovali výchozí chování lupy Návrháře XAML, ke kterému dochází při otevření okna XAML, stránky, ovládacího prvku atd. Předchozí zkušenost uložila úroveň přiblížení a pozici pro každý soubor v relacích sady Visual Studio, což způsobilo nejasnost, když se zákazníci po nějaké době vrátili k souboru. Od této verze budeme ukládat jenom úroveň přiblížení a umístění po dobu trvání aktivní relace a po restartování sady Visual Studio je vrátíme zpátky do výchozího nastavení Přizpůsobit všem.

- Dialogové okno Vytvořit datovou vazbu: Sada Visual Studio měla k dispozici dialogové okno datové vazby pro vývojáře WPF .NET Framework z pravého tlačítka myši návrháře XAML a Průzkumníka vlastností a toto dialogové okno bylo také dříve dostupné vývojářům UPW. V této verzi je tato možnost opět dostupná vývojářům UPW a navíc je dostupná podpora pro aplikace WPF .NET Core. Tato funkce je stále ve vývoji a bude se dále vylepšovat, aby se obnovila parita funkcí s možnostmi dialogového okna .NET Framework.

Editor XAML

- Vylepšení #regions IntelliSense: Počínaje verzí Visual Studio 2015 #region byla k dispozici pro vývojáře WPF a UPW XAML a novější pro Xamarin.Forms. V této verzi jsme opravili chybu IntelliSense, protože tato oprava #regions se teď při psaní <zobrazí správně.

- Fragmenty kódu v intellisense XAML: Technologie IntelliSense byla vylepšena tak, aby podporovala zobrazování fragmentů kódu XAML. To bude fungovat pro předdefinované fragmenty kódu i všechny vlastní fragmenty kódu, které přidáte ručně. Od této verze také přidáváme některé předem připravené fragmenty kódu XAML: #region, definice sloupce, definice řádku, nastavovací kód a značka.

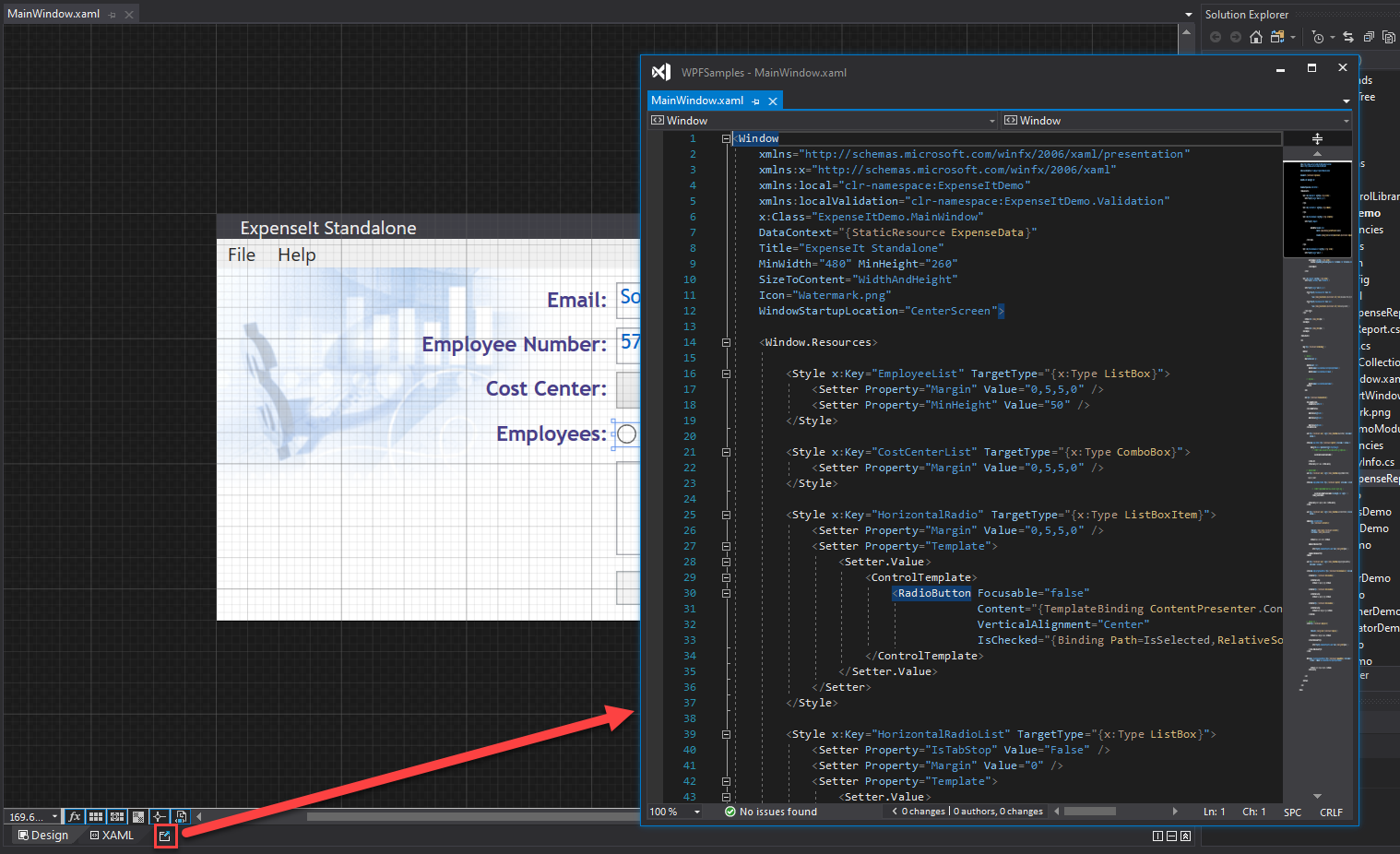

- Automaticky otevíraný editor XAML jako samostatné okno od návrháře: Teď je možné snadno rozdělit Návrhář XAML a jeho základní editor XAML do samostatných oken pomocí nového automaticky otevíraného tlačítka XAML vedle karty XAML. Po kliknutí na návrháře XAML se minimalizuje jeho připojená karta XAML a otevře se nové okno pouze pro zobrazení editoru XAML. Toto nové okno můžete přesunout do jakékoliv skupiny zobrazení nebo karet v sadě Visual Studio. Připomínáme, že je stále možné rozbalit původní zobrazení XAML, ale bez ohledu na to všechna zobrazení XAML stejného souboru zůstanou synchronizovaná v reálném čase.

- Zobrazení prostředků pro odkazovaná sestavení: Technologie IntelliSense XAML byla aktualizována tak, aby podporovala zobrazování prostředků XAML z odkazovaného sestavení (pokud zdroj není k dispozici) pro projekty WPF Framework a WPF .NET Core.

Nástroje pro ladění XAML

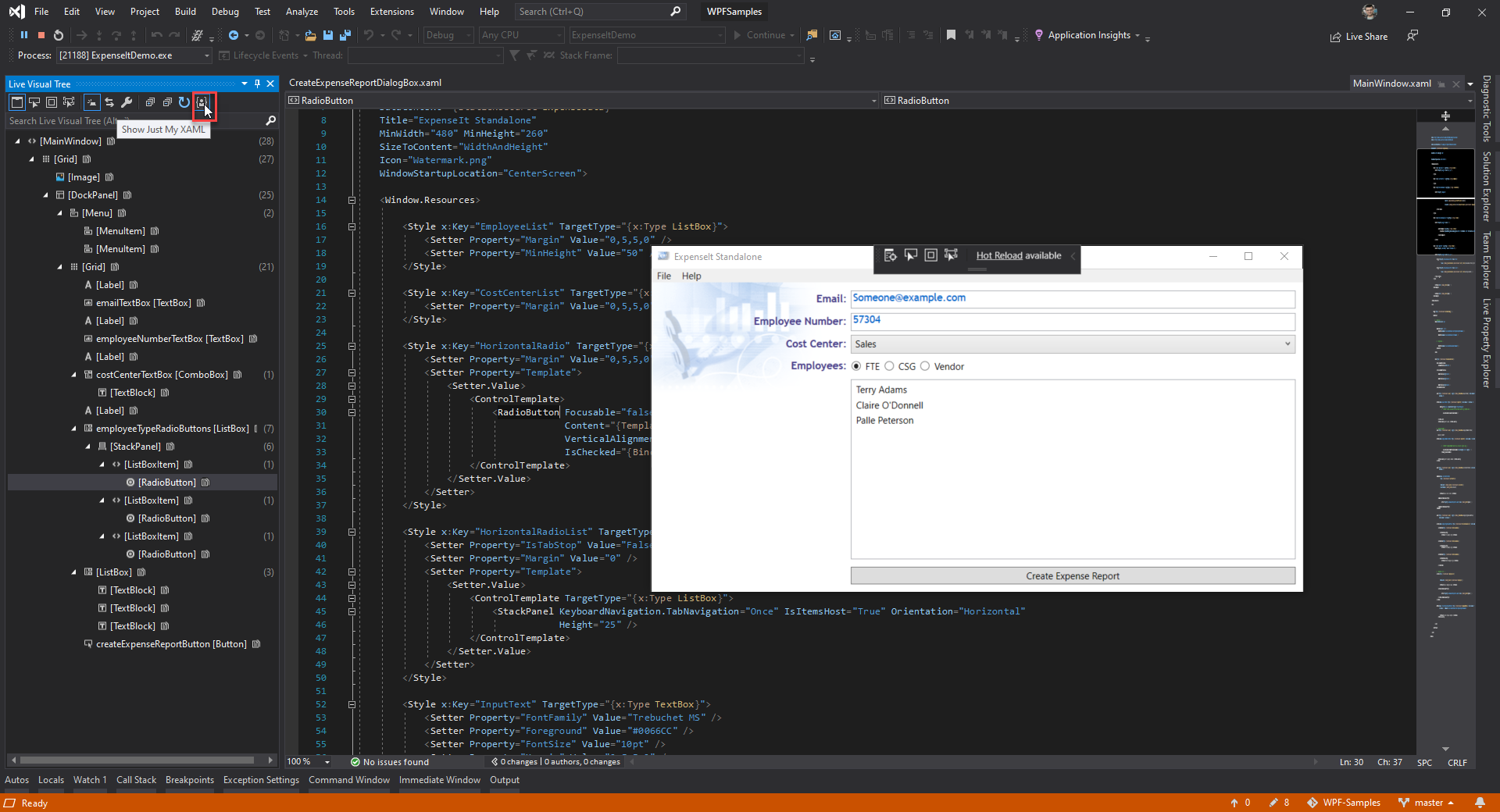

- Just My XAML in Live Visual Tree: Live Visual Tree je funkce, která je dostupná vývojářům UPW i WPF při spuštění aplikace v režimu ladění a je součástí nástrojů pro živé úpravy související s XAML Opětovné načítání za provozu. Dříve by funkce zobrazila plný dynamický vizuální strom připojené běžící aplikace bez filtru, který by zobrazil jenom XAML, který jste napsali ve své aplikaci. Příčinou toho byly velmi rozsáhlé výstupy a na základě zpětné vazby od zákazníků jsme přidali nové výchozí nastavení s názvem Jenom můj kód XAML, které omezí strom jenom na ovládací prvky, které jste napsali ve své aplikaci. I když se jedná o nové výchozí nastavení, je stále možné se vrátit k předchozímu chování prostřednictvím tlačítka uvnitř samotného živého vizuálního stromu nebo prostřednictvím nového nastavení (v části: Možnosti > > Obecné > povolení just My XAML)

Prostředky a šablony

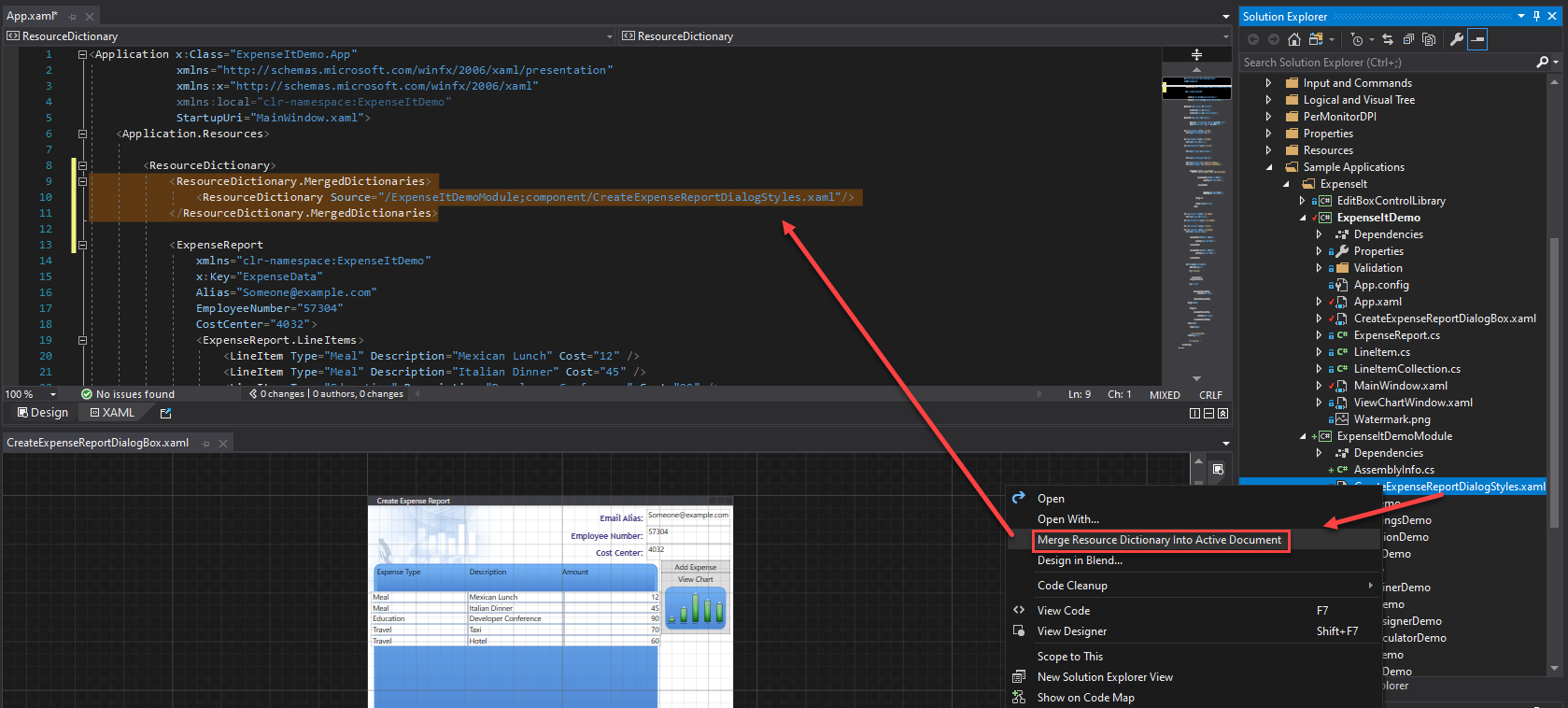

- Sloučit slovník prostředků: Nyní je možné snadno sloučit existující slovník prostředků v rámci projektu UPW/WPF s libovolným platným souborem XAML pomocí nové funkce dostupné prostřednictvím Průzkumníka řešení. Jednoduše otevřete soubor XAML, do kterého chcete přidat příkaz pro sloučení, a pak vyhledejte soubor, do kterého chcete data sloučit, a klikněte na něj pravým tlačítkem v průzkumníkovi řešení. V místní nabídce vyberte možnost Sloučit slovník prostředků do aktivního okna, která přidá správný slučovací kód XAML s cestou.

- Upravit šablonu teď funguje s ovládacími prvky třetích stran: Teď je možné vytvořit kopii šablony ovládacích prvků, i když není součástí vašeho řešení jako zdrojový kód. V takovém případě teď bude funkce Upravit šablonu k dispozici a bude fungovat stejně jako pro prvky 1. strany, kde je zdroj k dispozici dnes. Připomínáme, že tato funkce platí pro knihovny ovládacích prvků třetích stran i první strany, kde zdroj není k dispozici.

XAML Islands:

- Vylepšená podpora ostrůvku XAML: Přidali jsme podporu pro scénář xaml Islands pro aplikace model Windows Forms a WPF .NET Core 3, což usnadňuje přidání ovládacího prvku XAML UPW do těchto aplikací. Díky těmto vylepšením může projekt .NET Core 3 odkazovat na projekt UPW, který obsahuje vlastní ovládací prvky UPW XAML. Tyto vlastní ovládací prvky můžou být používané ovládacími prvky WindowsXamlHost dodávanými v rámci Sady nástrojů pro komunitu Windows verze 6 (Microsoft.Toolkit.WPF.UI.XamlHost v6.0). Můžete také použít projekt vytváření balíčku aplikace Windows k vygenerování balíčku MSIX pro vaši aplikaci .NET Core 3 s technologií Islands. Informace o tom, jak začít, najdete v naší dokumentaci.

C++

- Analýza kódu teď nativně podporuje Clang-Tidy pro projekty MSBuild i CMake bez ohledu na to, jestli používáte sadu nástrojů MSVC nebo Clang. Kontroly Clang-Tidy mohou běžet jako součást analýzy kódu na pozadí, zobrazovat se jako upozornění v editoru (vlnovky) a zobrazovat se v seznamu chyb.

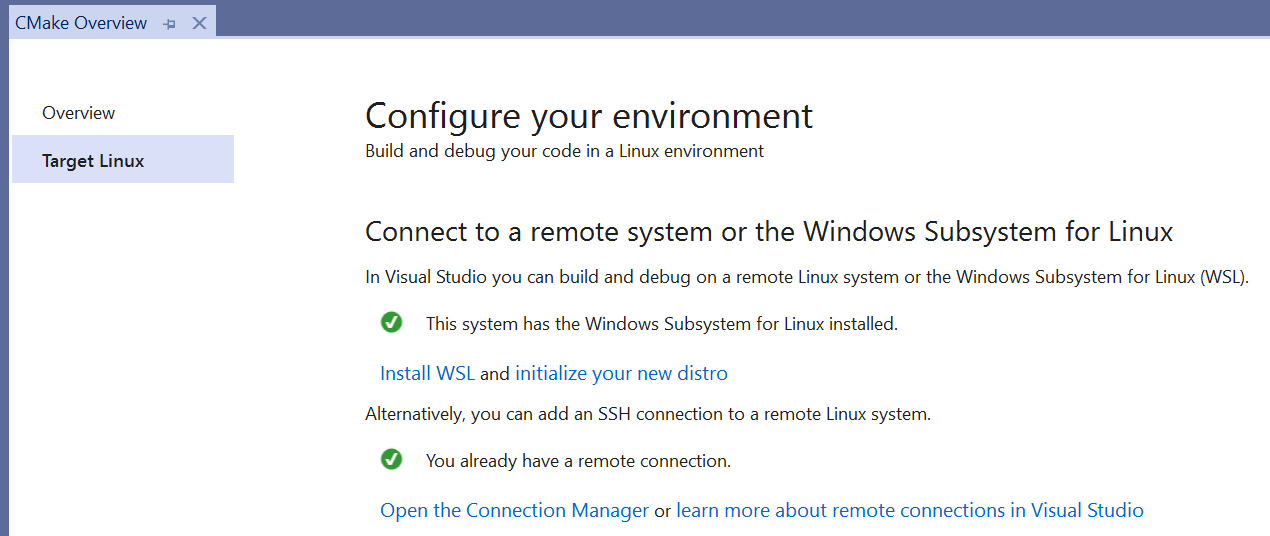

- Projekty CMake sady Visual Studio teď mají stránky s přehledem, které vám pomůžou začít s vývojem pro různé platformy. Tyto stránky jsou dynamické a umožňují vám připojit se k systému Linux a přidat do projektu CMake konfiguraci pro Linux nebo WSL.

- V rozevírací nabídce po spuštění pro projekty CMake se teď zobrazují vaše naposledy použité cíle a dají se filtrovat.

- C++/CLI teď ve Windows podporuje interoperabilitu s .NET Core 3.1 a novějším.

- Můžete teď povolit ASan pro projekty zkompilované pomocí MSVC ve Windows za účelem instrumentace kódu C++ za běhu, což pomáhá s detekcí chyb paměti.

- Aktualizace standardní knihovny C++ MSVC:

- C++17: Implementovali

to_chars()jsme obecnou přesnost a dokončili P0067R5 převody elementárních řetězců (charconv). Tím se dokončí implementace všech funkcí knihovny na úrovni C++17 Standard. - C++20: Implementovali jsme koncepty přejmenování P1754R1 pro standard_case. Pokud chcete zahrnout funkce preview z nejnovějšího funkčního konceptu jazyka C++, použijte příznak

/std:c++latestkompilátoru. Příznak lze nastavit také na stránce vlastností projektu jazyka C/C++ prostřednictvím vlastnosti Standard jazyka C++ > .

- C++17: Implementovali

- Nyní je k dispozici nová kolekce nástrojů s názvem C++ Build Insights. Další informace najdete v blogu týmu C++.

Podpora publikování do GitHubu

- Funkce publikování do GitHubu, která byla součástí rozšíření GitHubu pro Visual Studio , je teď součástí Visual Studio GitHub Essentials.

- Místní úložiště Git teď můžete publikovat do GitHubu pomocí tlačítka pro publikování do GitHubu na stránce synchronizace Team Exploreru.

Svislé karty dokumentů v sadě Visual Studio

Karty dokumentů můžete spravovat ve svislém seznamu na levé nebo pravé straně editoru.

Nástroj pro ladění připnutelných vlastností

Teď můžete při ladění rychle identifikovat a kontrolovat objekty tak, že pomocí funkce připnutelných vlastností připnete vlastnosti na začátek Datových tipů nebo oken Kukátko, Automatické hodnoty a Místní hodnoty.

Okno nástroje Kontejnery

- Můžete zobrazit, kontrolovat, zastavovat, spouštět a odebírat kontejnery.

- Můžete zobrazit protokoly a obsah souborů pro spuštěné kontejnery a také otevřít okno terminálu do kontejnerů.

- Obrázky můžete zobrazit, zkontrolovat a odebrat.

Automatické skrývání oken nástrojů

Když povolíte tuto funkci ve verzi Preview, můžete se vyhnout prodlevám při spuštění, ke kterým dochází při spouštění sady Visual Studio s několika otevřenými okny nástrojů.

Produktivita platformy .NET

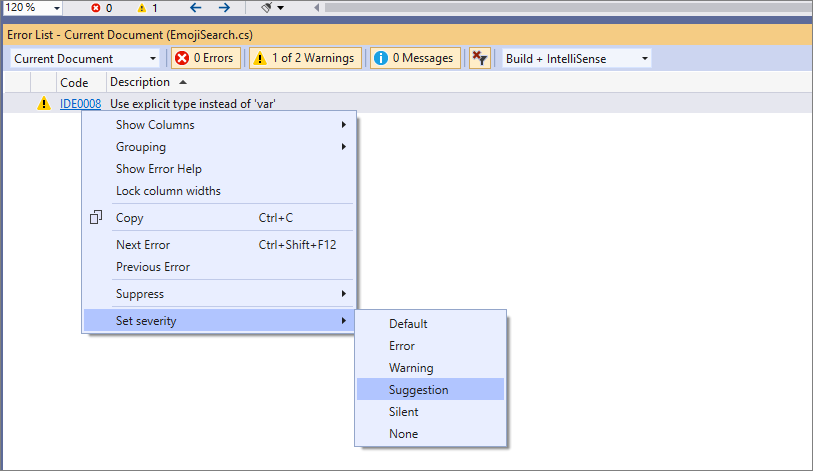

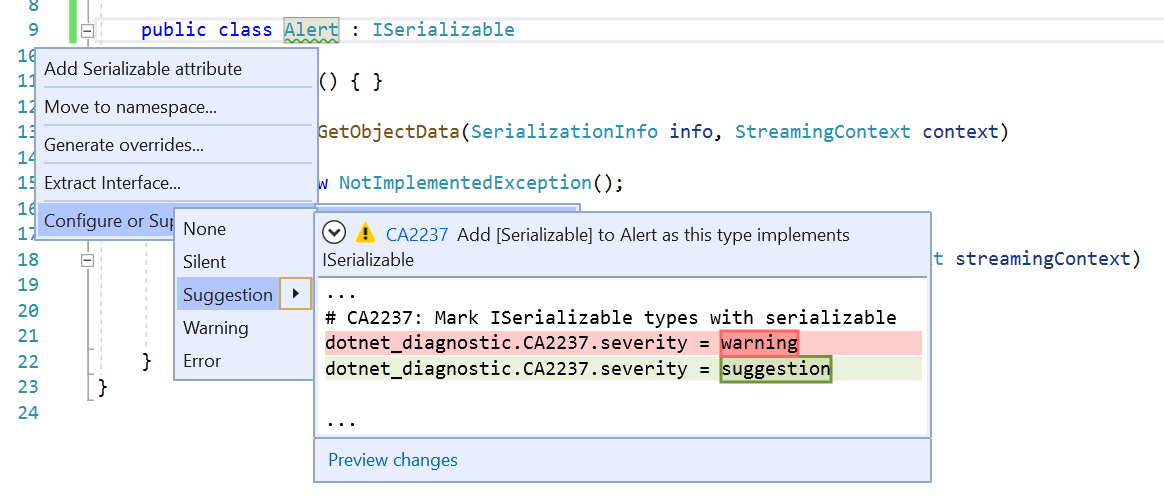

- Můžete teď nakonfigurovat úroveň závažnosti pravidla stylu kódu přímo prostřednictvím seznamu chyb. Umístěte kurzor na chybu, upozornění nebo návrh. Klikněte pravým tlačítkem a vyberte Nastavit závažnost. Potom vyberte úroveň závažnosti, kterou chcete pro toto pravidlo nakonfigurovat. Tím se aktualizuje stávající EditorConfig novou závažností pravidla. Toto funguje i pro analyzátory třetích stran.

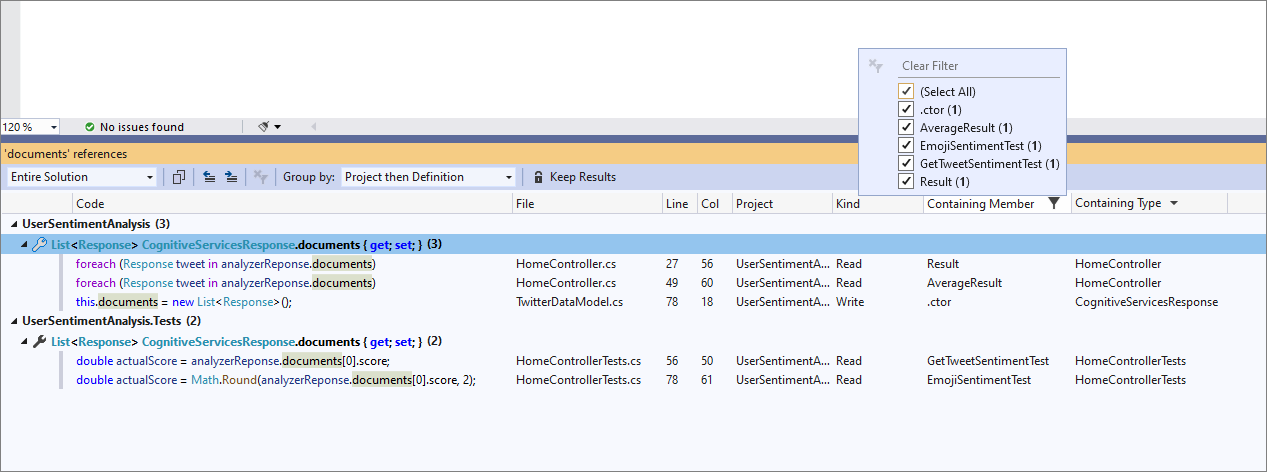

- Možnost Najít všechny odkazy vám teď umožňuje seskupovat podle typů a členů.

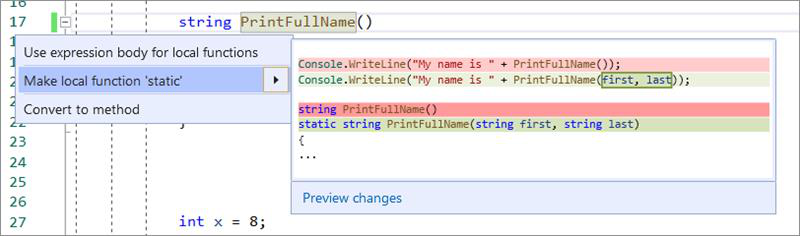

- Teď můžete nastavit místní funkci jako statickou a předat deklaracím a voláním funkcí proměnné definované mimo funkci. Umístěte kurzor na název místní funkce. Stisknutím kláves (Ctrl+.) aktivujte nabídku Rychlé akce a refaktoring. Vyberte Nastavit místní funkci jako statickou(

static).

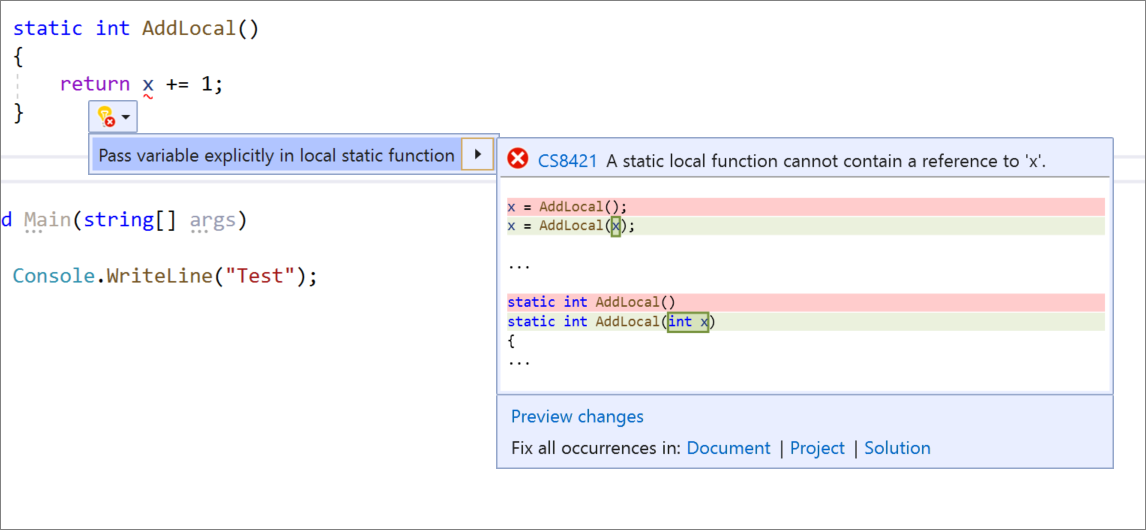

- Proměnnou teď můžete explicitně předat místní statické funkci. Umístěte kurzor na proměnnou ve statické místní funkci. Stisknutím kláves (Ctrl+.) aktivujte nabídku Rychlé akce a refaktoring. Vyberte Předat proměnnou explicitně v místní statické funkci.

Produktivita platformy .NET

- Nyní můžete nakonfigurovat úroveň závažnosti pravidla stylu kódu přímo v editoru. Pokud uživatel momentálně nemá soubor .editorconfig, soubor se pro něj vygeneruje. Umístěte ukazatel myši na chybu, upozornění nebo návrh a zadejte (Ctrl+.). Otevře se nabídka Rychlé akce a refaktoring. Vyberte možnost Nakonfigurovat nebo potlačit problémy. Potom vyberte pravidlo a zvolte úroveň závažnosti, kterou chcete pro toto pravidlo nakonfigurovat. Tím se aktualizuje stávající EditorConfig novou závažností pravidla. Toto funguje i pro analyzátory třetích stran.

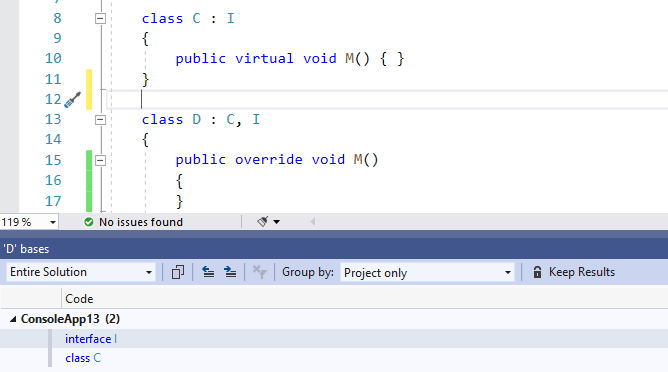

- Nyní můžete použít příkaz Přejít na základní typ a procházet řetězec dědičnosti. Příkaz Přejít na základní typ je k dispozici v místní nabídce prvku (klikněte na něj pravým tlačítkem myši), který chcete procházet v hierarchii dědičnosti. Můžete také zadat (Alt+Home). Pokud je k dispozici více než jeden výsledek, otevře se okno nástroje se všemi výsledky, na které můžete přejít.

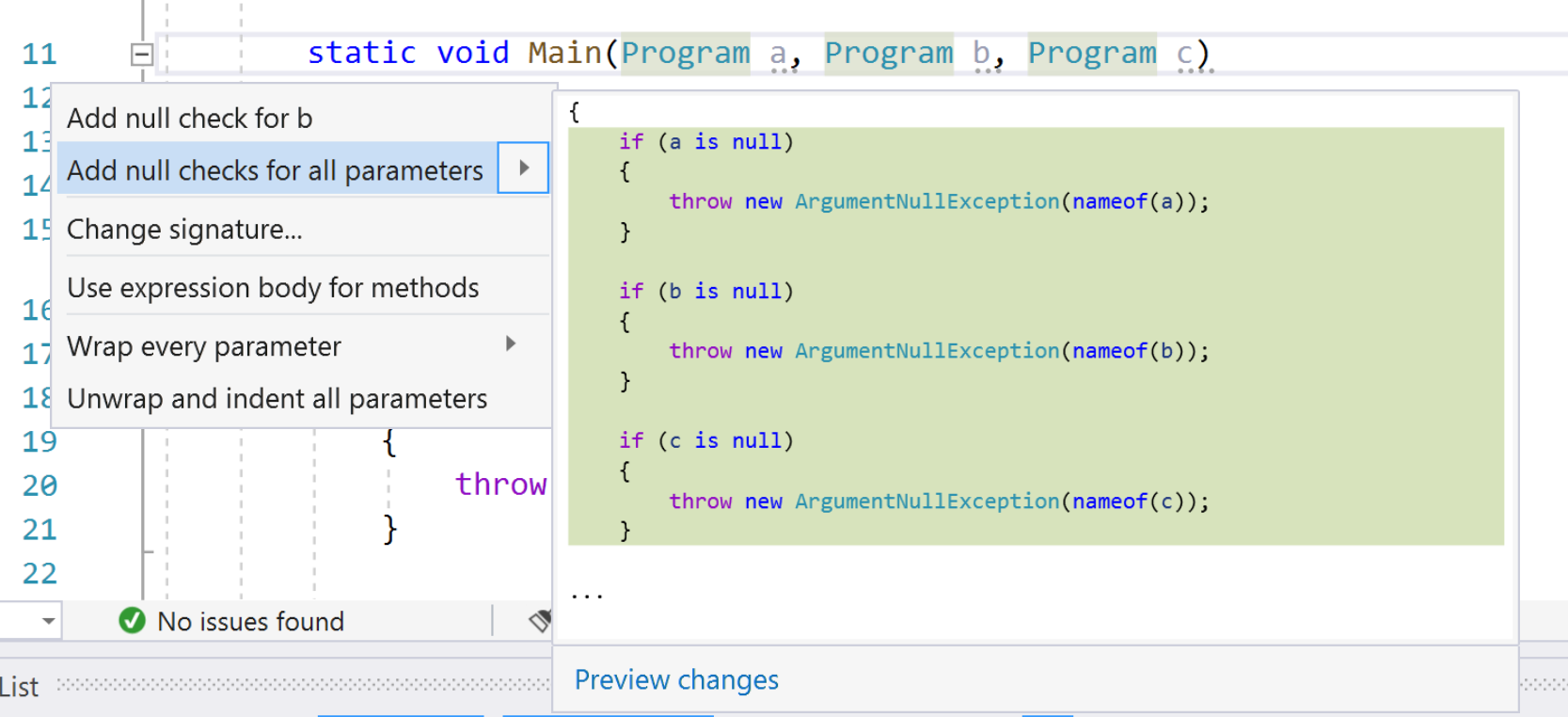

- Teď můžete přidat kontroly hodnot null pro všechny parametry. Tím se přidají výrazy if, které kontrolují hodnotu null všech nezkontrolovaných parametrů s možnou hodnotou null. Umístěte ukazatel myši na libovolný parametr v metodě. Stisknutím kláves (Ctrl+.) aktivujte nabídku Rychlé akce a refaktoring. Vyberte možnost Přidat kontroly hodnot null u všech parametrů.

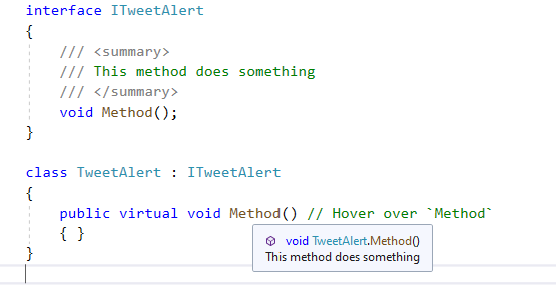

- Metody, které nemají žádnou dokumentaci XML, teď můžou automaticky dědit dokumentaci XML z metody, kterou přepisují. Umístěte ukazatel myši na nedokumentovanou metodu, která implementuje dokumentovanou metodu rozhraní. Rychlé informace potom zobrazí dokumentaci XML z metody rozhraní. Můžete také dědit komentáře XML ze základních tříd a rozhraní se značkou

<inheritdoc>. Ukázka dokumentace.

Xamarin

Opětovné načítání XAML za provozu pro Xamarin.Forms

Opětovné načítání XAML za provozu pro Xamarin.Forms urychluje vývoj a usnadňuje sestavení, experimentování a iteraci v uživatelském rozhraní. Aplikaci už nemusíte znovu sestavovat při každé změně uživatelského rozhraní – vaše změny se okamžitě zobrazí v běžící aplikaci.

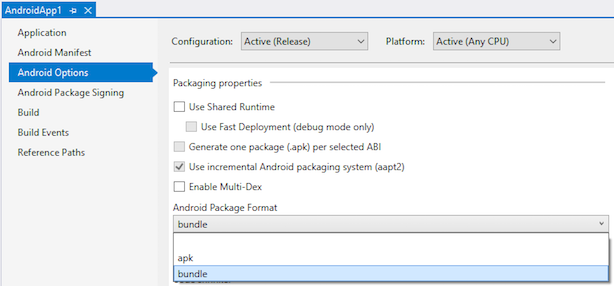

Publikování sad prostředků aplikací pro Android

Při publikování aplikací pro Android v sadě Visual Studio teď můžete vytvářet sady prostředků aplikací pro Android. Sady prostředků aplikací poskytují uživatelům optimalizované balíčky APK podle specifikací jejich zařízení, a to když si stáhnou aplikaci z Obchodu Google Play nebo z různých obchodů s aplikacemi pro Android.

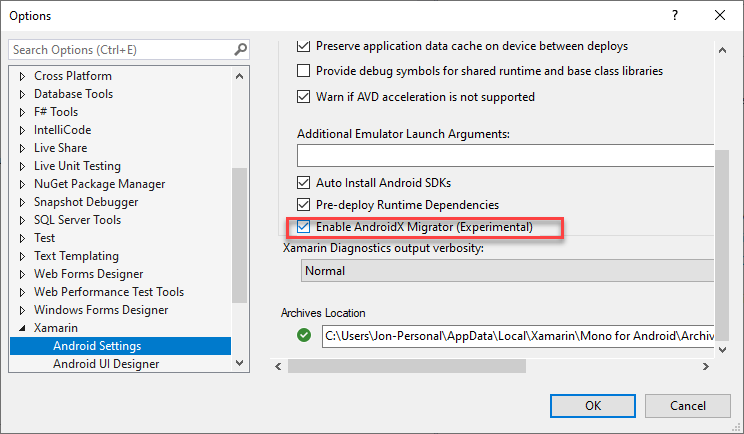

Průvodce migrací do AndroidX

Pro převod své existující aplikace pro Android na AndroidX z podpůrné knihovny pro Android nyní můžete využít průvodce migrací do AndroidX.

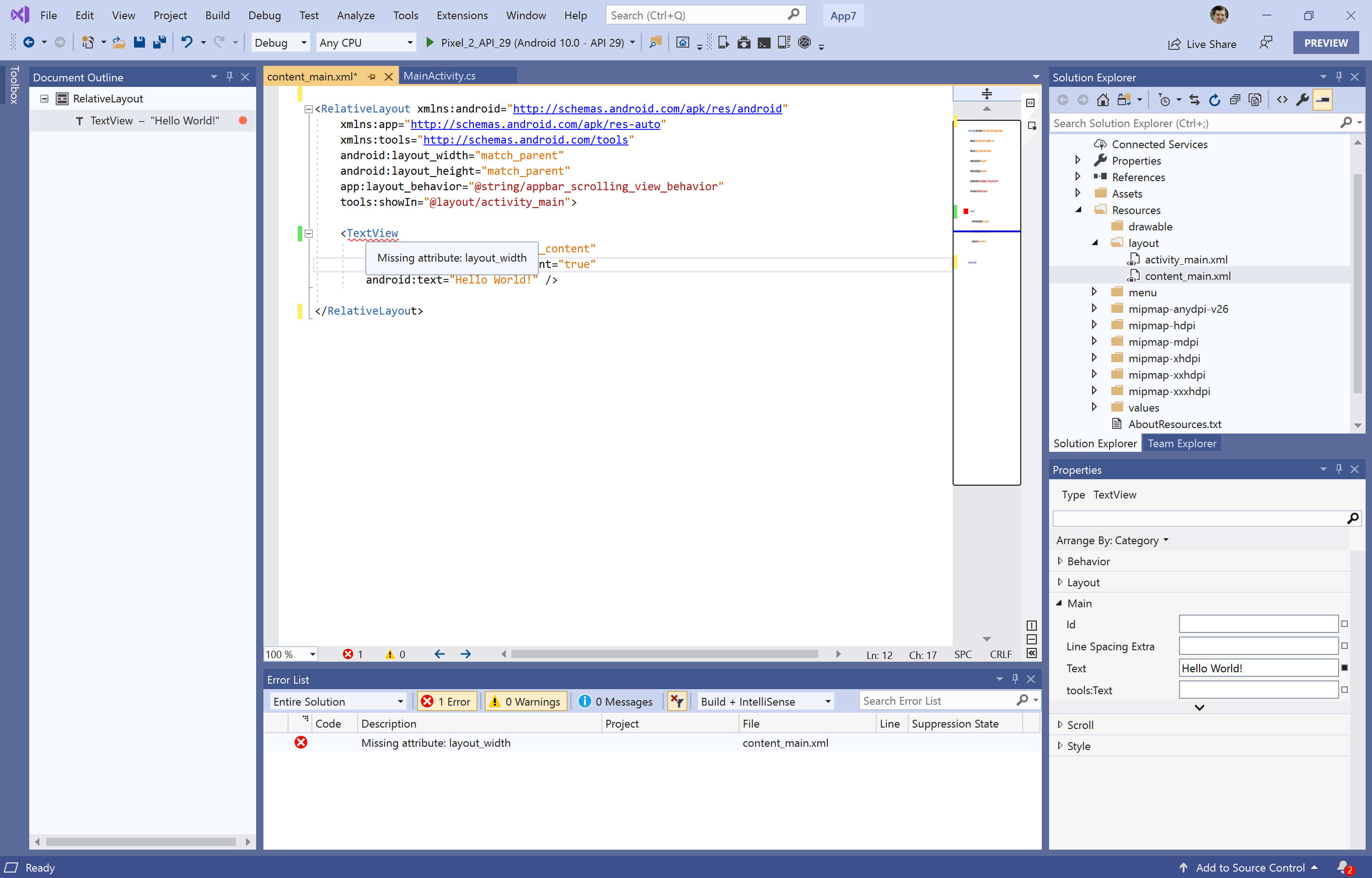

Analyzování kódu rozložení pro Android

V návrháři Android Designer teď máte k dispozici sadu běžných problémů, které můžete vyzkoušet při úpravách rozložení.

Hlavní problémy opravené v sadě Visual Studio 2019 verze 16.4

- Nesprávné generování kódu pomocí sady Visual Studio 2019 16.3.0

- Nelze se připojit k mac-serveru pomocí adresy XXX a uživatele ... Sestavení nemůže pokračovat bez připojení.

- Chyba kompilace MSVC 14.23.28019

- System.MethodAccessException: Pokus podle metody

- Přechod k definici přechází ke špatné definici ve scénářích CRTP

- VS2019 ComboBox的闪退问题 – problémy s ukončením pole se seznamem (ComboBox) VS2019

- Přihlášení zpětné vazby k sadě Visual Studio se nezdaří, protože se nepodařilo získat zámek souboru... AadConfiguration.lock

- Soubor projektu cmake nelze načíst.

- Publikování FTP nenahrává všechny složky.

- Povinné shromažďování systémových protokolů VS

- Spuštění sady Visual Studio 2019 z příkazového řádku k načtení projektu CMake nefunguje.

- Při pokusu o oříznutí neexistujícího snímku obrazovky došlo k chybě nástroje pro zpětnou vazbu VS.

- Hledání a odesílání zpětné vazby nefunguje pro mě za proxy.

- Když přejdete na výsledky symbolu hledání definice, nebude se zobrazovat správný symbol.

- Stálé chyby sady Visual Studio 2019 při kliknutí na počet odkazů

- Při spuštění vybraného generátoru kódu došlo k chybě, že sekvence neobsahuje žádný vyhovující element.

- Tisk diagramu třídy

- Podpora příkazu PŘIDÁNÍ KLASIFIKACE CITLIVOSTI pro SSDT

- Nástroj pro zpětnou vazbu nepoužívá černý motiv s vysokým kontrastem.

- Nejde otevřít okno průzkumníka testů.

- Zachovat stav testu jednotek po aktualizaci úložiště

- Explicitní chyba rozhraní vyskytující se v Mono 6.4

- Chyba sestavení návrhu pro ladění/Arm při nastavování projektu pro vývoj pro Linux

- V doplňku VSTO mi sada VS neumožňuje vytvořit novou třídu WPF.

- Poslední aktualizace sady Visual Studio přerušila ověřování NTLM v Androidu (zdá se, že důvodem může být nová verze Momo).

- Bez jakýchkoliv změn ve zdrojových souborech se zobrazuje zpráva, že byly provedeny úpravy, které se nedají zkompilovat.

- Příkaz „Při spuštění sestavení zobrazit okno Výstup“ nefunguje správně.

- Schopnost nastavit runsettings v souboru projektu

- Zvýrazňovač C++ částečně přestane pracovat po výjimce typu NullReferenceException.

- Stisknutí středníku ukončí technologii IntelliSense namísto jeho napsaní.

- Automatický převod souboru ANSI .rc na !! UTF8 (!! !!)

- Projekty Azure Functions se nikdy nezastaví o zarážku, pokud je povolená možnost Při zastavení ladění automaticky zavřít konzolu.

- Přidání oblasti z projektu Razor Pages vyvolá zprávu Pro tuto položku nejsou podporované žádné generátory.

- Upravit a pokračovat pro vs2017rc nefunguje.

- Automaticky skrývaná okna nástrojů mimo WPF můžou někdy vyvolat chybu inicializace.

- Výjimka nulového odkazu vyvolaná ladicím programem

- Problém s použitím Clang-Tidy v projektu s předkompilovanými hlavičkami

- Nejde vytvořit archiv iOS – proces nejde na serveru XMA spustit (cesta nebo název souboru je příliš dlouhý).

- Při použití příkazu git-blame přestane Visual Studio reagovat

- V nabídce Test chybí možnost Analyzovat pokrytí kódu

- C++ Intellisense ve VS2019 hlásí nesprávně chyby, které nehlásí Intellisense ve VS2017

- explicitní operátor bool je možné vyvolat implicitně pomocí operátorů porovnání

- Nefunguje CodeLens

- Snadno poškoditelné ICE

- Závažná chyba C1001: při použití funkce šablony constexpr v makru MFC ON_COMMAND_RANGE() pomocí sestavení pro ladění

- Synchronizace s aktivním dokumentem při zavření Průzkumníka řešení vybere všechny soubory

- Alignas strukturovaných vazeb (C++ 17) nefunguje

- VS2019 C++ se nepovedlo specializovat SFINAE (regrese)

- C++ CLI Intellisense nesprávně upozorňuje, že vlastnost nemá přístupový objekt set

- Fastlane Xamarinu: Při synchronizaci informací o vývojáři došlo k chybě: Bylo dosaženo limitu požadavků na iTunes Connect.

- Oříznutý popis IntelliSense

- Řídicí klíčová slova C++ se nezobrazují v návrzích seznamu členů IntelliSense.

- Ladicí nástroje uživatelského rozhraní XAML – nesprávné fungování tlačítka Povolit výběr

- Při volání funkce s mnoha parametry se v automaticky otevíraném okně nezobrazí celý seznam těchto parametrů.

- Chybné formátování kódu s ampersandovým operátorem v2

- Nesprávná detekce podpory pro funkci nodiscard s určitým důvodem

- IntelliSense nevidí adresáře vcpkg include pro konfiguraci WSL u projektu CMake.

- chyba LNK2005: "__cdecl Windows::Foundation::operator co_await(struct Windows::Foundation::IAsyncAction ^)" (?? __LFoundation@Windows@@YA@PE$AAUIAsyncAction@01@@Z) již definován v pch.obj

- Zpráva VS2019 #pragme 显示异常-VS2019 zobrazuje výjimku.

- Značka identifikátoru

- Při připojování k relaci LiveShare se balíček VCManagedPackage nenačte správně.

- Zpráva VS2019 16.2.1 #pragme zobrazuje výjimku.

- Zobrazení VS2019 Win10 1703 Modeling SDK DiagramClientView je při opětovném načtení prázdné.

- C++/CLR + .Net Core způsobí chybové ukončení sady Visual Studio.

- C++:Chybné generování kódu pro operaci kopírování struktury

- Zakázání omezení prostředků diagnostických nástrojů není trvalé.

- Průzkumník testů/CMake hledá testy před jejich spuštěním.

- Řádky a sloupce fragmentů kódu XAML v sadě VS2019 Preview fungují špatně s IntelliSense.

- Zdá se, že VS2019 16.3 nesprávně detekuje AVX512 v 64bitovém systému Windows 7, i když není přítomno.

Známé problémy

Pokud se chcete podívat na všechny známé problémy a dostupná řešení pro Visual Studio 2019 verze 16.4, použijte následující odkaz.

Názory a návrhy

Rádi uslyšíme váš názor! O problémech nás můžete informovat prostřednictvím možnosti Nahlásit problém v pravém horním rohu instalačního programu nebo v samotném integrovaném vývojovém prostředí sady Visual Studio. Ikona ![]() se nachází v pravém horním rohu.

Na stránce komunity vývojářů sady Visual Studio můžete posílat návrhy k produktu a sledovat svoje nahlášené problémy. Můžete tu pokládat otázky, hledat odpovědi a navrhovat nové funkce.

Naše podpora na živém chatu vám navíc poskytne bezplatnou pomoc s instalací.

se nachází v pravém horním rohu.

Na stránce komunity vývojářů sady Visual Studio můžete posílat návrhy k produktu a sledovat svoje nahlášené problémy. Můžete tu pokládat otázky, hledat odpovědi a navrhovat nové funkce.

Naše podpora na živém chatu vám navíc poskytne bezplatnou pomoc s instalací.

Blogy

Využijte přehledů a doporučení, které najdete na webu Blogy o vývojářských nástrojích, abyste si udržovali přehled o všech nových vydaných verzích a měli k dispozici podrobné příspěvky popisující širokou škálu funkcí.

Historie zpráv k vydání verzí pro Visual Studio 2019

Další informace o předchozích verzích sady Visual Studio 2019 najdete na stránce s historií zpráv k vydání verzí pro Visual Studio 2019.