Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

V říjnu 2019 microsoft úzce spolupracoval s našimi partnery OEM a Silicon na spouštění počítačů se zabezpečenými jádry. Tato zařízení obsahují hluboce integrovaný hardware, firmware a software, které pomáhají zajistit lepší zabezpečení zařízení, identity a dat. Jedním ze základních pilířů zabezpečení zabezpečených počítačů je pomoct nabídnout ochranu firmwaru pro zařízení. Základní hardwarová funkce potřebná k uspokojení tohoto pilíře je dynamický kořen důvěry pro měření (D-RTM). Vzhledem k závislosti na základní čipové sadě pro podporu této funkce však není mnoho zařízení, která dnes nabízejí D-RTM, což brání našemu závazku podpořit a udržovat vysokou úroveň bezpečnosti pro všechna zařízení s Windows.

Je možné udělat více pro vylepšení bezpečnostního nastavení všech zařízení s Windows, včetně těch zařízení, která nemají D-RTM. Microsoft spolupracuje s partnery na řešení problémů s kompatibilitou, které bránily použití ochrany paměti ve firmwaru UEFI tím, že vyvíjí sadu opensourcových vylepšení zabezpečení SMM, která poskytují další flexibilitu pro použití OEM.

Abychom tento závazek odráželi zabezpečení firmwaru, identifikovali jsme nový přístup, abychom zajistili, že zařízení budou moci splňovat požadavky na ochranu firmwaru počítačů se zabezpečeným jádrem.

Přehled FASR

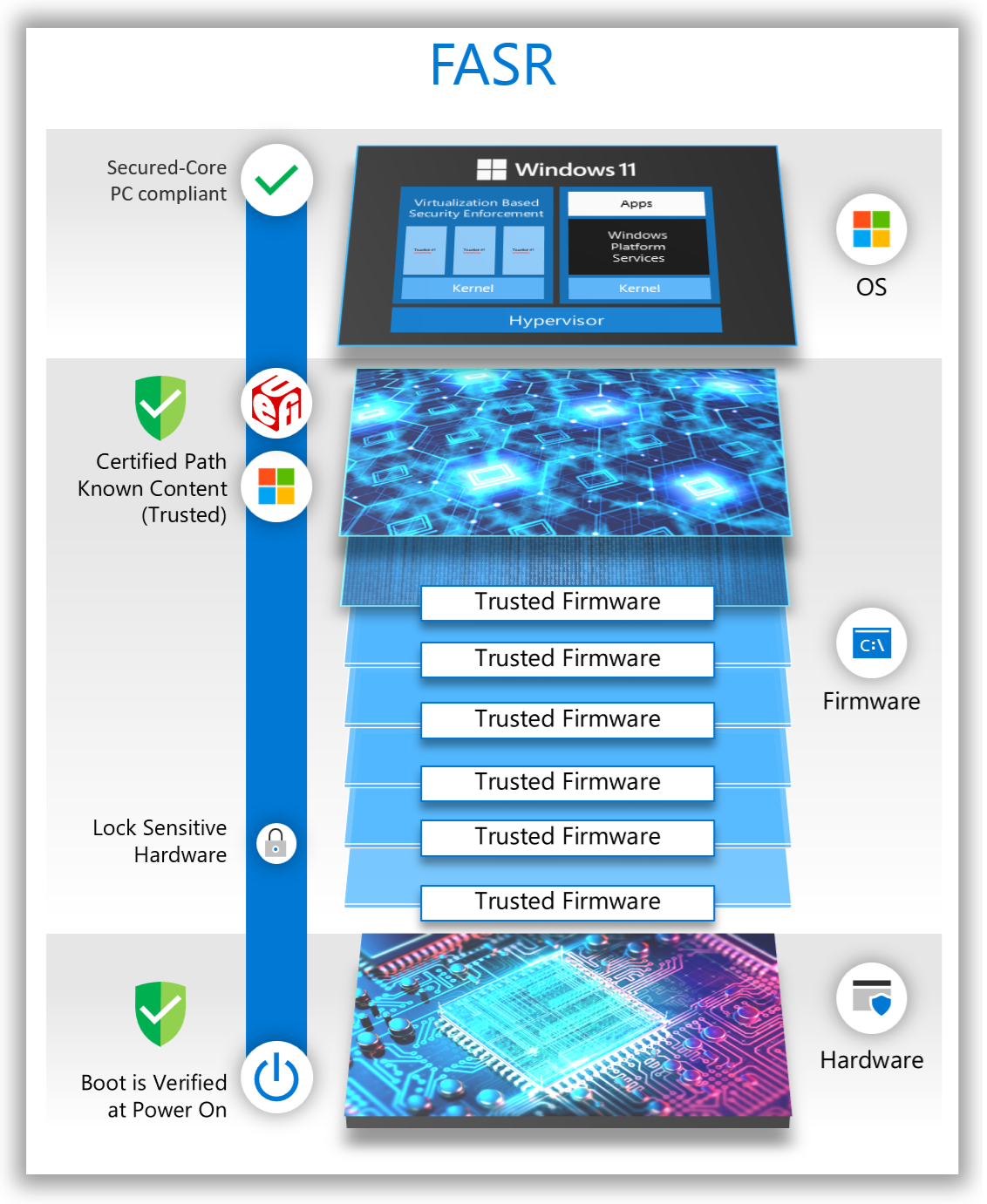

Pro počítače se zabezpečeným jádrem, které nemají funkce D-RTM založené na hardwaru, musíme definovat malou sadu součástí firmwaru, které představují omezenou prostor pro útok a lze je ověřit v operačním systému. Tento přístup se nazývá Snížení počtu prostorů pro útoky na firmware (FASR). Aby se firmware založený na FASR škáloval mezi počítači od různých dodavatelů, musel být definován nový přístup k procesu spouštění firmwaru.

FASR podporuje dvě spouštěcí cesty:

Certifikovaná spouštěcí cesta:

Pouze důvěryhodný, podepsaný a Microsoftem integrovaný kód má povoleno spuštění.

Operační systém detekuje manipulaci s cestou spuštění.

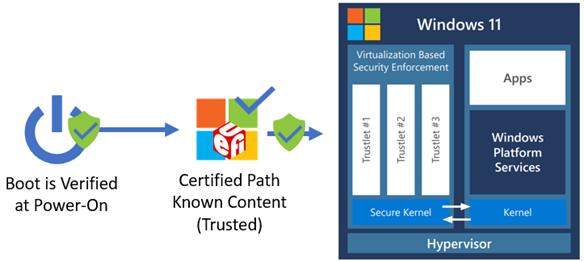

Následující obrázek znázorňuje tok spouštění FASR S-RTM na certifikované cestě spouštění. Tato spouštěcí cesta pomáhá zabránit spuštění neočekávaného kódu firmwaru platformy. Využívá ale některá data specifická pro platformu poskytovaná vlastní cestou spuštění. Následující diagram ukazuje proces spouštění FASR na certifikované spouštěcí trase.

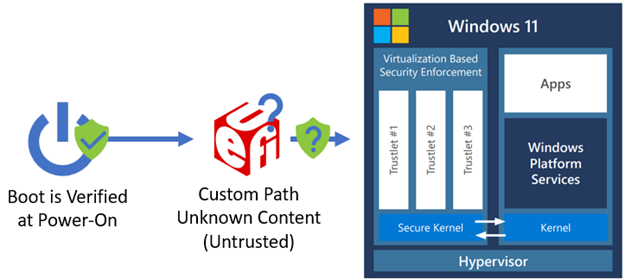

Vlastní spouštěcí cesta: Všechny kódy firmwaru platformy se můžou spustit. Informace kritické pro spuštění specifické pro konkrétní OEM/platformu se převedou na data ve vlastní spouštěcí cestě a používají se certifikovanou spouštěcí cestou ke konfiguraci systému správně na této spouštěcí cestě. Následující diagram znázorňuje proces spouštění FASR na vlastní bootovací cestě.

Zařízení FASR s kompatibilitou s ochranou základních počítačů ve výchozím nastavení používá certifikovanou spouštěcí trasu, pokud nedojde k události, která způsobí, že se bootování v rané fázi procesu bootování firmwaru přepne na vlastní spouštěcí trasu. Mezi příklady takových událostí patří aktualizace firmwaru, žádost uživatele o uživatelské rozhraní firmwaru, nebo rozhodnutí uživatele zakázat režim Secured-core PC, což znamená, že systém bude vždy zaváděn přes vlastní spouštěcí cestu, dokud není režim znovu povolen.

Vlastní spouštění se dá použít ke spuštění libovolného operačního systému nebo softwaru třetích stran, který podporuje firmware platformy na zařízení s podporou FASR, ale Systém Windows nerozpozná spouštění na vlastní spouštěcí cestě jako kompatibilní se zabezpečeným jádrem počítače.

Abychom lépe porozuměli technologiím zabezpečení za FASR, rádi bychom se podělili o rychlý přehled procesu spouštění systému Windows.

Proces spouštění systému Windows

Kořen důvěryhodnosti

Počáteční spuštění firmwaru v moderním počítači se řídí procesem spouštění, kdy počáteční sada kódu načte jiný kód a úroveň funkčnosti se při pokroku při spouštění rozšiřuje. Každá sada kódu ověřuje další sadu kódu, která tvoří řetězec důvěryhodnosti. Když firmware UEFI získá kontrolu, řídí se standardem Secure Boot ověřováním podpisů softwaru, aby pokračoval v řetězci důvěry až k operačnímu systému. Potom zavaděč spouštění systému Windows pokračuje v řetězu důvěryhodnosti s Trusted Boot, který před načtením ověřuje všechny ostatní součásti operačního systému v procesu spuštění.

Obecně platí, že útočníci chtějí získat kontrolu co nejdříve v procesu spouštění před povolením bezpečnostních funkcí a zámků, které pomáhají chránit systém. Po ukončení resetu systému musí být počáteční část spuštěného kódu ukotvena v důvěryhodnosti. Technologie ověření hardwaru, která splňuje roli k provedení tohoto předčasného ověření kódu, se nazývá kořen důvěryhodnosti. I když se přesné podrobnosti liší podle dodavatele hardwaru, všechny kořeny důvěryhodnosti jsou obvykle rootovány v neměnném hardwaru nebo ROM v SOC.

Měřené spouštění

Zabezpečené spouštění ukotvené v kořenu důvěry pomáhá zajistit, aby digitální podpis veškerého firmwaru byl ověřen; je však také potřeba mít záznam o tom, jaký firmware se spustil. Program kompatibility hardwaru s Windows vyžaduje, aby všechny počítače s Windows 10 a Windows 11 obsahovaly čip s názvem Čip TPM (Trusted Platform Module). Čip TPM obsahuje paměťové lokace, které se nazývají registry konfigurace platformy (PCR). Každý záznam PCR obsahuje hodnotu hash pro typ kódu a/nebo data načtená během spouštění, jako je například kód firmwaru na nevolatilní paměťové zařízení (například SPI flash), volitelné ROM ze zařízení PCI nebo zavaděč operačního systému. Velikost hodnoty, která může být uložena v PCR, je určena velikostí výstupu podporovaného hashovacího algoritmu. Například SHA-1 PCR může ukládat 20 bajtů, zatímco SHA-2 PCR může ukládat 32 bajtů. Více PCR spojených se stejným hashovacím algoritmem se nazývá skupina. Specifikace profilu TPM klienta TCG pc definuje zahrnutí alespoň jedné banky PCR s 24 registry.

S čipem TPM může každá komponenta firmwaru také aktualizovat nebo rozšířit odpovídající PCR při načítání nového kódu a dat v procesu spouštění. Rozšiřovací proces aktualizuje hodnotu PCR tak, aby výstup algoritmu hash využíval aktuální hodnotu PCR spojenou s novým kódem nebo datovým argumentem jako vstup. Po dokončení procesu zavádění je možné zkontrolovat PCR, aby bylo možné určít, co se spustilo. To umožňuje softwaru v operačním systému zjistit, jestli se proces spouštění liší od předchozích spuštění. V prostředí citlivém na zabezpečení lze operační systém informovat o přesné sadě měření kódu očekávaných v určitých PCR, aby zjistilo spuštění neočekávaného kódu firmwaru. Vzhledem k tomu, že prvních 16 PCR ve skupině lze resetovat pouze resetováním celého TPM, jsou považovány za důvěryhodné a preferované místo pro ukládání důležitých měření v TPM.

Kořen důvěryhodnosti pro měření

Teď, když jsme prozkoumali roli kořene důvěry a způsob použití změřeného spouštění, podíváme se na dva běžné přístupy k vytvoření kořene důvěry pro oznámení řetězu měření TPM: statické a dynamické přístupy.

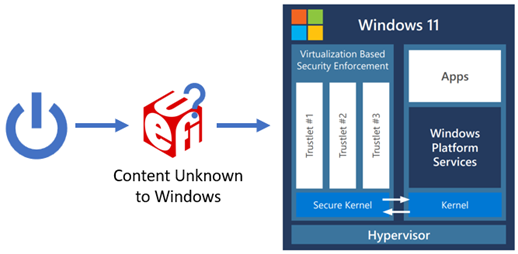

Statický kořen vztahu důvěryhodnosti pro měření (S-RTM) vytváří vztah důvěryhodnosti při resetování systému a vyžaduje, aby byl vztah důvěryhodnosti zachován během celého procesu spouštění. Pokud je důvěryhodnost v jakémkoli okamžiku procesu spouštění ohrožena, je do resetování systému nedostupná. Následující diagram znázorňuje, jak se S-RTM používá na certifikované spouštěcí cestě.

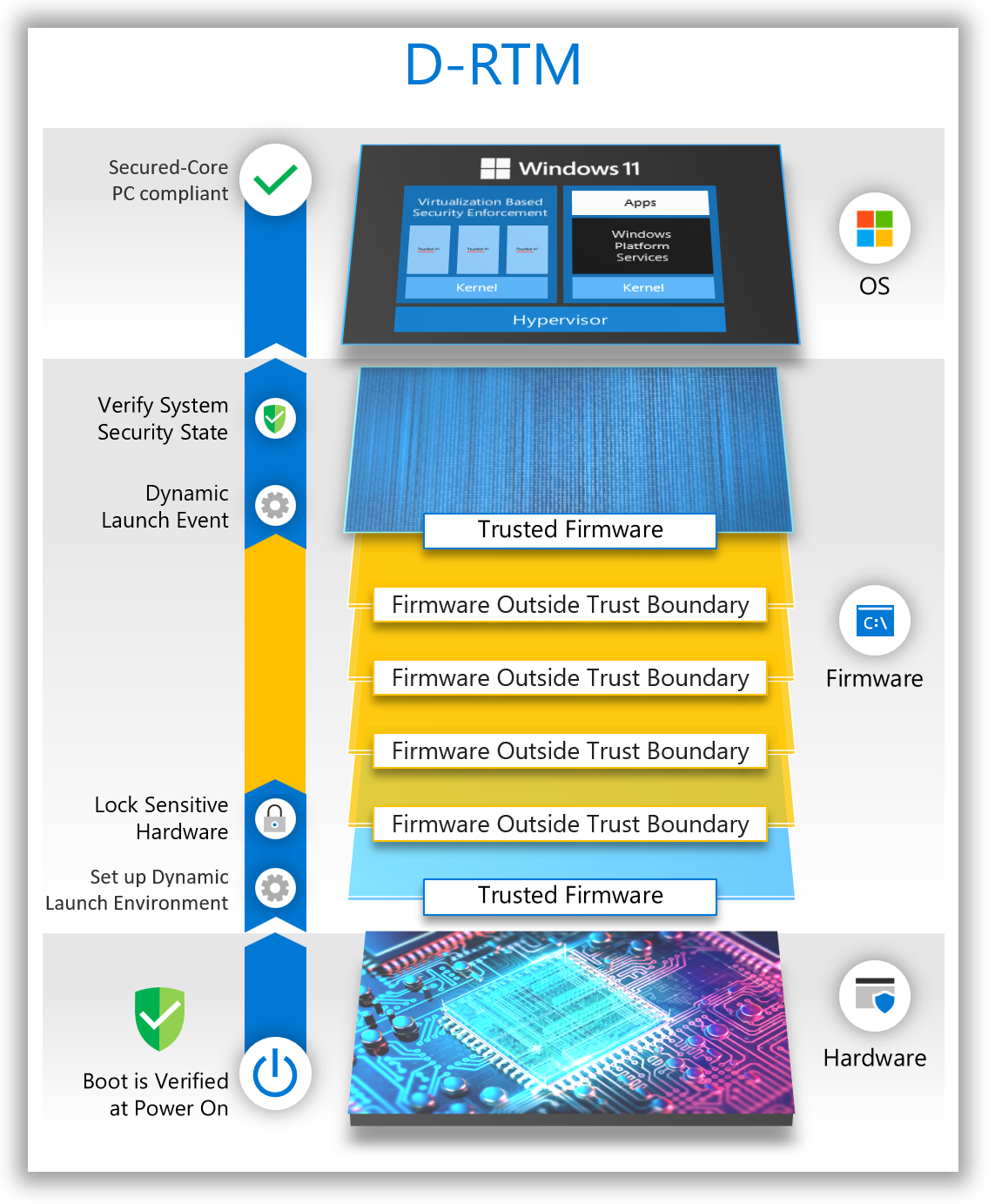

Naproti tomu dynamický kořen důvěryhodnosti pro měření (D-RTM) důvěřuje jen malé části časného kódu inicializace firmwaru čipové sady a spoléhá na hardwarového agenta, který se používá k dynamickému obnovení důvěryhodnosti během spouštění. Systém se může zpočátku spustit do nedůvěryhodného kódu firmwaru, ale krátce po spuštění se vrátí do bezpečného stavu tím, že převezme kontrolu nad všemi CPU a přinutí je projít dobře známou a měřenou cestou. Následující diagram poskytuje přehled tradičního toku D-RTM.

Mezi S-RTM a D-RTM existuje kompromis. S-RTM nevyžaduje speciální hardwarové funkce, ale vyžaduje software pro lepší sledování kódu, který se spustil během celého procesu spouštění. D-RTM vyžaduje speciální hardwarové funkce, ale umožňuje, aby se software dynamicky spustil do důvěryhodného stavu během životnosti systému.

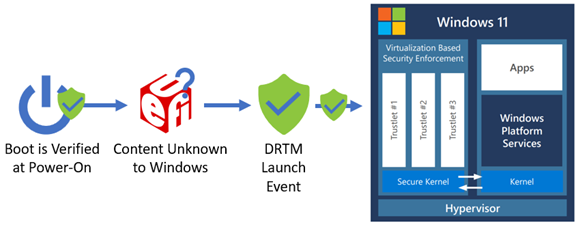

Počítače s Windows Secured-core využívají D-RTM v technologii Secure Launch, aby umožnily flexibilitu různým výrobcům systémů při implementaci jedinečných funkcí a prostředí ve firmwaru, a zároveň pomáhají zajistit, že systém dosáhne důvěryhodného a měřeného stavu, který je vhodný pro bezpečné prostředí operačního systému. Událost spuštění D-RTM se používá k obnovení důvěry v neznámém prostředí před načtením zabezpečeného jádra. Následující diagram znázorňuje událost spuštění D-RTM pro opětovné vytvoření známého systémového prostředí.

V minulosti bylo možné S-RTM implementovat do více zařízení kvůli nedostatku závislostí na speciálních hardwarových schopnostech k ověření stavu zabezpečení systému, ale operační systém neměl spolehlivou metodu, která by ověřila, že by mohla důvěřovat měření hlášeným na jakémkoli zařízení s Windows pomocí S-RTM.

Vylepšení zabezpečení firmwaru

Minimalizace součástí firmwaru ve spouštěcí cestě operačního systému

Jedním ze způsobů, jak důvěřovat měření S-RTM, je snížit povolené spouštění komponent firmwaru na minimální sadu. Pokud všechna zařízení používající S-RTM používala stejnou sadu součástí firmwaru, operační systém by pro tyto známé a důvěryhodné komponenty potřeboval důvěřovat pouze jedné sadě očekávaných hodnot PCR. Při použití tohoto přístupu založeného na SRTM je možné zařízení považovat za splněné požadavky na ochranu firmwaru zabezpečených základních počítačů, pokud je sada spouštěcího firmwaru ověřena tak, aby obsahovala pouze podepsaný software společnosti Microsoft, který může být potvrzen systémem Windows. Abychom lépe pochopili, jak se tyto komponenty firmwaru liší od těch v normálním spouštění počítače, pojďme se podívat na proces spouštění před a po.

Vzhledem k flexibilitě a bohaté sadě funkcí nabízených moderním firmwarem počítače má kód, který se spouští před operačním systémem, vyšší prostor pro útoky. Následující diagram znázorňuje příklad tradičního toku spouštění S-RTM.

Hlavní zodpovědnosti firmwaru během spouštění lze výrazně zjednodušit na:

Specifické pro platformu: Funkce, které se vztahují pouze na konkrétní návrh hardwaru platformy.

Nespecisovaná platforma: Funkčnost, která je standardní a společná pro jiný hardware.

Relativně malá podmnožina moderního firmwaru je obvykle specifická pro platformu. Většina kódu infrastruktury firmwaru, která provádí běžné úlohy, jako je přidělování paměti, odesílání ovladačů firmwaru, zpracování událostí atd., je stejná mezi všemi (nebo většinou) systémy založenými na rozhraní UEFI. Binární ovladače firmwaru pro tyto úlohy je možné opakovaně používat na počítačích. Kromě toho oborové standardní hardwarové specifikace a rozhraní umožňují běžným ovladačům firmwaru inicializovat pevné disky, řadiče USB a další periferní zařízení. Binární ovladače firmwaru pro tento hardware lze také opakovaně používat na počítačích. Stručně řečeno, počítače je možné spustit s minimální sadou běžných ovladačů firmwaru.

Snížení celkové sady ovladačů firmwaru načtených během spouštění může vést k dalším výhodám:

Vylepšený čas spuštění

Zmenšení koordinace dodavatelů pro aktualizace

Snížení expozice chyb

Omezený prostor pro útok

Ověření spouštěcí cesty FASR a souladu s bezpečnostními jádrovými standardy

Aby systém FASR splňoval požadavky na ochranu firmwaru počítačů se zabezpečeným jádrem, musí být spuštěn na certifikované bootovací cestě. Firmware FASR to usnadňuje tím, že operačnímu systému poskytne manifest podepsaný Microsoftem označovaný jako manifest FASR (měřený v TPM), který obsahuje očekávané hodnoty PCR pro spouštěcí sekvenci modulu na certifikované cestě. Dá se porovnat se skutečnou spouštěcí sekvencí, ke které došlo na certifikované cestě. Pokud se tato měření shodují, považuje se systém za splněný požadavek na ochranu firmwaru v programu Pc se zabezpečeným jádrem. Jakákoli odchylka od očekávané sekvence certifikovaných spouštěcích cest vede k neočekávaným měřením provedeným do registrů konfigurace platformy (PCR) čipu TPM, které operační systém detekuje.

Kromě toho systém Windows vydá tajné kódy chráněné hypervisorem pouze po úspěšném ověření podepsaného manifestu FASR proti měřením zaznamenaným během aktuálního spuštění. Pokud není dostupný manifest FASR na certifikované spouštěcí cestě nebo při aktualizaci kapsle, ověření podpisu selže nebo dojde k neshodě měření PCR, a tajemství VSM nebudou odpečetěna ani přenesena.

Jak firmware FASR řeší ochranu paměti a SMM

Teď, když byl definován jediný binární soubor podepsaný společností Microsoft s minimální sadou funkcí, může zahrnovat základní, ale chybějící ochranu zabezpečení firmwaru, kterou Microsoft spolupracuje s partnery, aby se dostal na trh. Certifikovaná spouštěcí cesta musí splňovat minimálně následující požadavky:

Kód nečte nebo zapisuje do hodnoty NULL/Strana 0.

Oddíly s kódem obrázku a daty jsou oddělené.

Oddíly obrázků jsou zarovnané na hranici stránky (4 kB)

Data jsou přiřazena pouze do datových typů paměti a kód do paměťových typů pro kód.

Image kódu se nenačítají z kódu distribuovaného jako binární soubory UEFI (pouze určené dispečery).

Kód zůstává v mezích přidělených vyrovnávacích pamětí s strážnými stránkami kolem přidělovaných stránek.

Je možné zjistit přetečení zásobníku.

Kód se nespustí ze zásobníku

Vlastnost knihovny DLL /NXCOMPAT je nastavená tak, aby umožňovala ochranu NX.

Aplikace UEFI a ovladače UEFI třetích stran se často nevytvářily ani neověřovaly podle této sady požadavků. Proto by se nespustí na certifikované spouštěcí cestě. Vlastní spouštěcí cesta se může volitelně rozhodnout snížit požadovanou úroveň ochrany, ale tato spouštěcí cesta není považována za počítač se zabezpečeným jádrem kompatibilním s operačním systémem.

Režim správy systému (SMM)

SMM je speciální provozní režim procesoru v architektuře x86. Představuje jedinečnou výzvu k zabezpečení systému, protože kód spuštěný v prostředí SMM je neprůhlé pro operační systém a obvykle se spouští na nejvyšší úrovni oprávnění (někdy označované jako "Okruh -2") jakéhokoli softwaru v hostitelském procesoru. Po vstupu SMM nakonfiguruje své vlastní prostředí nastavením stránkovací tabulky, tabulky přerušení dispečera (IDT) a dalších systémových struktur. SMM představuje významný prostor pro útok, který by mohl škodlivý kód použít k ohrožení zabezpečení nebo obcházení ochrany operačního systému povoleného prostřednictvím zabezpečení založeného na virtualizaci (VBS). Aby bylo možné zmírnit nebezpečí, které SMM představuje, může být funkce v nástroji SMM koncepčně rozdělena do základní infrastruktury SMM a ovladačů SMM následujícím způsobem:

Jádro SMM: Kód, který je společný pro všechny implementace SMM provádějící odpovědnost za architekturu a infrastrukturu

Ovladače SMM: Kód napsaný pro provedení úlohy specifické pro platformu v nástroji SMM

Mezi klíčové momenty v životním cyklu SMM patří:

Při vytvoření základu SMM (nebo jádra) – SMM Initial Program Load (IPL)

Když se načtou ovladače SMM – označuje se jako odesílání ovladačů SMM.

Při zadávání do SMM – skrz System Management Interrupt (SMI)

Počáteční načtení programu SMM (IPL)

Procesor má speciální funkce, které poskytují kódu SMM vysoké oprávnění a pomáhají ho chránit. Například mechanismus je definován pro vstup do SMM prostřednictvím softwarových nebo hardwarových událostí, instrukce procesoru se používá pro návrat z SMM a několik registrů je definováno pro řízení přístupu a uzamčení konfigurace SMM. Mnoho z těchto registrů ovládacích prvků je nakonfigurováno kódem IPL SMM tak, aby omezil přístup k oblasti paměti, kde jsou uloženy kód a data SMM (označované jako Systémová správa RAM nebo SMRAM).

Vzhledem k tomu, že oblast SMRAM je v hlavní paměti (DRAM), nelze ji navázat, dokud není během spouštění povolená technologie DRAM. Povolení DRAM se liší podle dodavatele čipu, ale několik megabajtů kódu může běžet přímo z mezipaměti CPU LLC (včetně kódu, který inicializuje DRAM) před dostupností hlavní paměti.

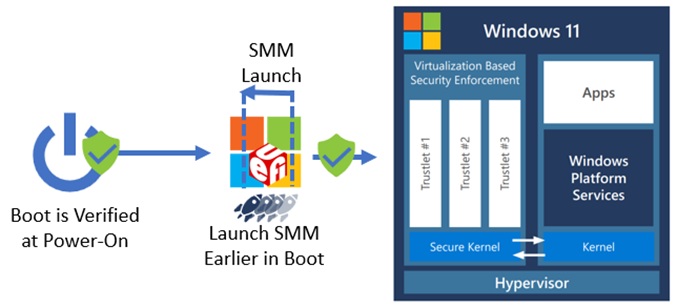

Firmware FASR posouvá bod IPL SMM ve spuštění na dřívější pozici než většina ostatních systémů. Tím se snižuje možnost, že útočník musí tento proces podkopávat a převzít kontrolu nad systémem před nastavením nástroje SMM. Abychom to lépe pochopili a další vylepšení nástroje SMM ve firmwaru FASR, musíme se dozvědět více o procesu spouštění firmwaru.

Inicializace platformy (PI) při bootování ve firmwaru UEFI

Moderní firmware počítače je postaven na mnoha specifikacích. Specifikace rozhraní UEFI definuje rozhraní mezi operačním systémem kompatibilním s rozhraním UEFI, jako je Windows, a firmwarem na zařízení. Další specifikace označovaná jako specifikace inicializace platformy (PI) definuje způsob vytváření ovladačů firmwaru a podrobnosti o samotném procesu spouštění. Specifikace UEFI může být na vysoké úrovni považována za jednu z standardizací, která umožňuje, aby jedna image Windows fungovala s tolika různými zařízeními, a specifikace PI si můžete představit jako jednu z standardizací, která umožňuje tolik imagí firmwaru od různých dodavatelů hardwaru spolupracovat. Obě specifikace jsou udržovány fórem UEFI.

Specifikace PI definuje fáze spouštění a které ovladače jsou přiřazeny k fázím spouštění. Během spouštění firmwaru se jednotlivé fáze odpojí do další fáze a ve většině případů se ovladače z fáze předání už nepoužívají a do další fáze se předávají jenom důležitá data, aby mohly pokračovat ve spouštění. Spouštěcí fáze lze shrnout takto:

SEC – Získat kontrolu u vektoru resetování procesoru a přejít z assembleru na jazyk C pro načtení PEI

PEI – Inicializace stavu systému pro načtení DXE a inicializace DRAM

DXE – Provedení zbývající inicializace systému, která zahrnuje poskytování podpory, kterou BDS potřebuje k načtení operačního systému

BDS – Zjistit možnost spouštění pro aktuální spuštění (například zavaděč OS) a pokusit se spustit tuto možnost

Operační systém – jádro operačního systému

Ochrana počátečního zatížení programu SMM (IPL)

Tradiční firmware kompatibilní se specifikací UEFI PI načte IPL SMM ve fázi spouštění DXE. Firmware FASR načte SMM IPL při fázi spouštění PEI. Trusted Computing Base (TCB) pro systém je celková sada mechanismů ochrany, které ho chrání, včetně hardwaru, firmwaru a softwaru. Přesunutím IPL SMM z DXE do PEI se z TCB odebere celá fáze DXE (což je větší a bohatší prostředí než PEI). Následující diagram znázorňuje, že SMM IPL byl přesunut dříve v procesu spouštění UEFI.

Kód PEI a DXE se spouští na prstenci 0 a s několika výjimkami nepokračuje do operačního systému. Kód SMM se provádí s vyšší úrovní oprávnění než okruh 0 (a hypervisor) a přetrvává v operačním systému, takže zabránění tomu, aby zranitelnost DXE ovlivnila zavedení SMM, snižuje celkový prostor pro útoky na systém. Vzhledem k tomu, že se nástroj SMM spouští dříve ve spouštěcím procesu, můžou být v dřívějších krocích spouštění povoleny uzamykatelné bity nastavené tak, aby pomohly chránit nástroj SMM. Tím se dále minimalizuje okno útočníka, aby došlo k ohrožení zabezpečení SMM.

Ochrana procesu odesílání ovladačů SMM

V rámci specifikace PI jsou definovány dva režimy SMM: Tradiční MM a Samostatný MM. Tradiční MM je ekvivalentem softwarového modelu SMM, který se historicky používá ve firmwaru kompatibilním s PI, který představuje většinu firmwaru UEFI v oboru. Samostatná MM je relativně nový režim, který reviduje historický model tak, aby zlepšil zabezpečení prostředí SMM a zabránil běžným chybám provedeným v tradičních implementacích MM, které v průběhu let vedly k mnoha problémům s přenositelností a zabezpečením.

Firmware FASR funguje výhradně v samostatném režimu MM. To umožňuje firmwaru FASR dodržovat disciplínovaný přístup ke spouštění softwaru v nástroji SMM. Tolik ohrožení zabezpečení založených na nástroji SMM je dnes způsobeno nesprávnými postupy povolenými v kódu SMM v tradičním MM, které je možné jednoduše odebrat v samostatném MM. Obecně k tomu dochází proto, že v tradičním modelu MM je ovladač SMM spuštěn dvakrát, jednou dispečerem DXE v ring 0 a znovu dispečerem SMM. Tím se otevírá prostor pro kód ovladače spuštěný v prostředí DXE, aby ukládal ukazatele na prostředky mimo SMRAM, ke kterým by po návratu z vstupního bodu neměl mít přístup. Útoky, které závisí na kódu SMM volajícím kód mimo SMM, se často označují jako "útoky vyvolání mimo SMM".

Ochrana přístupu do SMM

Data se předávají obslužné rutině SMI prostřednictvím struktury označované jako komunikační buffer. Obslužná rutina SMI zodpovídá za ověření, jestli data splňují určité požadavky v jeho vstupním bodu. Tabulka zmírnění rizik zabezpečení systému Windows SMM (WSMT) je jedním z mechanismů, které pomáhají zmírnit hrozbu, kterou představují nekontrolované obslužné rutiny SMI pro zabezpečení operačního systému založeného na virtualizaci. Microsoft přispěl kód do projektu TianoCore ke zlepšení ověřování vyrovnávací paměti komunikace. Kromě použití těchto dvou technik implementuje kód FASR také striktní ochranu přístupu k paměti, což umožňuje kódu SMM přístup pouze k explicitně povoleným rozsahům paměti.

Správce režimu správy (MM Supervisor)

Základní kód SMM je společný a sdílí se s minimálními až žádnými změnami mezi systémy. Prostor pro útoky uložený nástrojem SMM je možné výrazně snížit zavedením oddělení oprávnění do prostředí SMM. Z tohoto důvodu obsahuje firmware FASR správce SMM, který běží v samostatném režimu MM. Výsledkem je dobře definované prostředí SMM s minimální TCB a úrovněmi oprávnění vynucenými od vytvoření. Správce MM omezuje přístupy k vstupně-výstupním portům, přístupy specifické pro model (MSR), přístup MMIO, ukládání stavu procesoru a povolené pokyny v prostředí SMM. Zásady správce SMM slouží ke konfiguraci přesných podrobností o tom, jaké hardwarové prostředky se mají omezit, a tyto přesné podrobnosti se můžou změnit na generaci čipu.

Zásady nedávno přešly na přístup odepření ve výchozím nastavení, který výrazně snižuje hardwarové prostředky dostupné pro kód mimo správce SMM. Tento nadřízený funguje bez hardwarové závislosti na jakýchkoli hardwarových možnostech, které se v moderních počítačích běžně nenajdou.

Správce MM se používá ve FASR jako opensourcový a dostupný v úložišti Project Mu MM Supervisor.

Soulad systému FASR s požadavky pro PC se zabezpečeným jádrem

Následující tabulka uvádí široké pilíře zabezpečení nebo cíle zabezpečených základních počítačů a způsob, jakým systémy FASR spouštěné v certifikované cestě mohou dosáhnout požadavků na počítače se zabezpečeným jádrem:

| Výhody zabezpečení | Funkce zabezpečení v zabezpečených základních počítačích |

|---|---|

| Vytvoření kořene důvěryhodnosti založeného na hardwaru | Zabezpečené spouštění |

| Důvěryhodný platformní modul 2.0 | |

| Ochrana přímého přístupu do paměti (DMA) | |

| Ochrana před útoky na úrovni firmwaru (viz poznámka níže) | System Guard Secure Launch (D-RTM) nebo S-RTM (FASR FW) |

| Izolace v režimu správy systému (SMM) nebo samostatný režim MM se správcem MM (FASR FW) | |

| Ochrana operačního systému před spuštěním neověřeného kódu | Integrita paměti (označovaná také jako HVCI) |

| Zajištění rozšířeného ověřování a ochrany identit | Windows Hello |

| Ochrana důležitých dat v případě ztráty nebo odcizení zařízení | Šifrování BitLockeru |

Pokud systém nemá pokročilé možnosti zabezpečení pro podporu D-RTM, je možné splnit požadavky na ochranu firmwaru pomocí kombinace S-RTM a samostatného MM s mm supervisorem, z nichž obě nabízí firmware FASR.

Shrnutí

Jedná se o některé investice, které Microsoft provedl k řešení rostoucího počtu útoků firmwaru, které se v současnosti v celém odvětví vyskytují. Díky použití opensourcového kódu pro tyto změny umožňujeme našim partnerům využívat některé z těchto výhod zabezpečení, které zase budou pro širší ekosystém a odvětví ve velkém přínosem.

Hlavním cílem iniciativy Zabezpečení základního počítače je zajistit, aby zákazníci měli přístup k některým z nejpokročilejších možností zabezpečení dostupných pro počítače s Windows. S některými z těchto změn firmwaru jsme jedním krokem blíže k realizaci tohoto cíle a aktualizovali jsme požadavky na ochranu firmwaru počítačů se zabezpečeným jádrem tak, aby odrážely toto zahrnutí. Další informace o zabezpečených základních počítačích najdete tady.