Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Ve službě AD FS se ve Windows Serveru 2012 R2 vylepšují řízení přístupu i mechanismus ověřování několika faktory, mezi které patří uživatelská, zařízení, umístění a ověřovací data. Tato vylepšení umožňují prostřednictvím uživatelského rozhraní nebo windows PowerShellu spravovat riziko udělení přístupových oprávnění aplikacím zabezpečeným službou AD FS prostřednictvím vícefaktorového řízení přístupu a vícefaktorového ověřování založeného na identitě uživatele nebo členství ve skupině, síťovém umístění, datech zařízení, která jsou připojena k pracovišti, a stavu ověřování při provedení vícefaktorového ověřování (MFA).

Další informace o MFA a vícefaktorovém řízení přístupu ve službě Active Directory Federation Services (AD FS) ve Windows Serveru 2012 R2 najdete v následujících tématech:

Konfigurujte politiky ověřování prostřednictvím modulu pro správu AD FS.

Minimálním požadavkem na dokončení těchto postupů je členství ve Správcinebo ekvivalentní, na místním počítači. Projděte si podrobnosti o používání příslušných účtů a členství ve skupinách v místních a doménových výchozích skupinách .

Ve službě AD FS ve Windows Serveru 2012 R2 můžete zadat zásady ověřování v globálním oboru, který se vztahuje na všechny aplikace a služby zabezpečené službou AD FS. Můžete také nastavit zásady ověřování pro konkrétní aplikace a služby, které spoléhají na vztahy důvěryhodnosti stran a jsou zabezpečené službou AD FS. Určení zásad ověřování pro konkrétní aplikaci na základě vztahu důvěry mezi stranami nepřepíše globální zásady ověřování. Pokud globální zásady nebo zásady pro důvěryhodný vztah vyžadují vícefaktorové ověřování, k aktivaci vícefaktorového ověřování dojde, když se uživatel pokusí přihlásit k tomuto důvěryhodnému vztahu. Globální zásady ověřování jsou záložním řešením pro vztahy důvěryhodnosti předávající strany pro aplikace a služby, které nemají konkrétní nakonfigurované zásady ověřování.

Konfigurace primárního ověřování globálně ve Windows Serveru 2012 R2

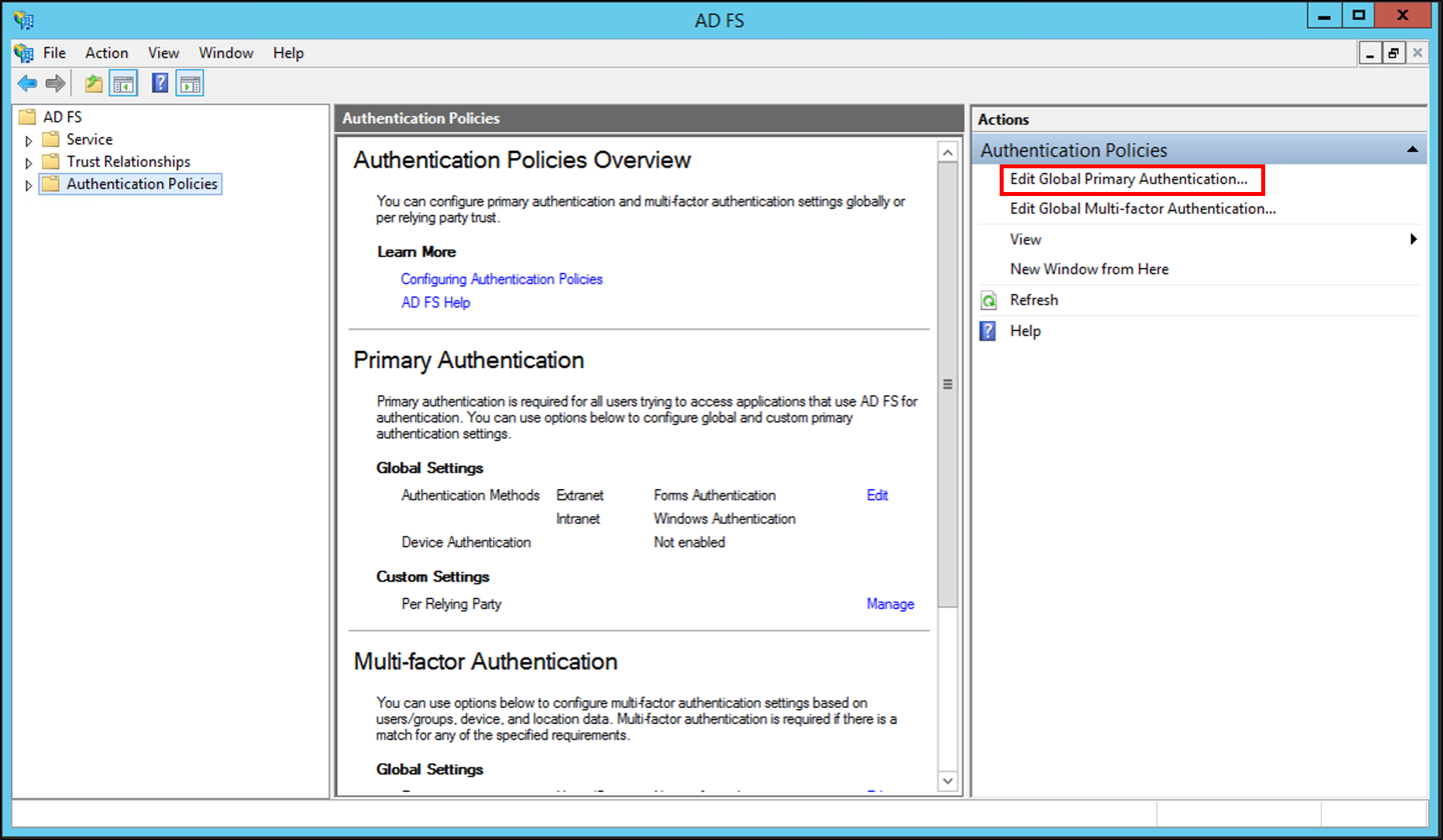

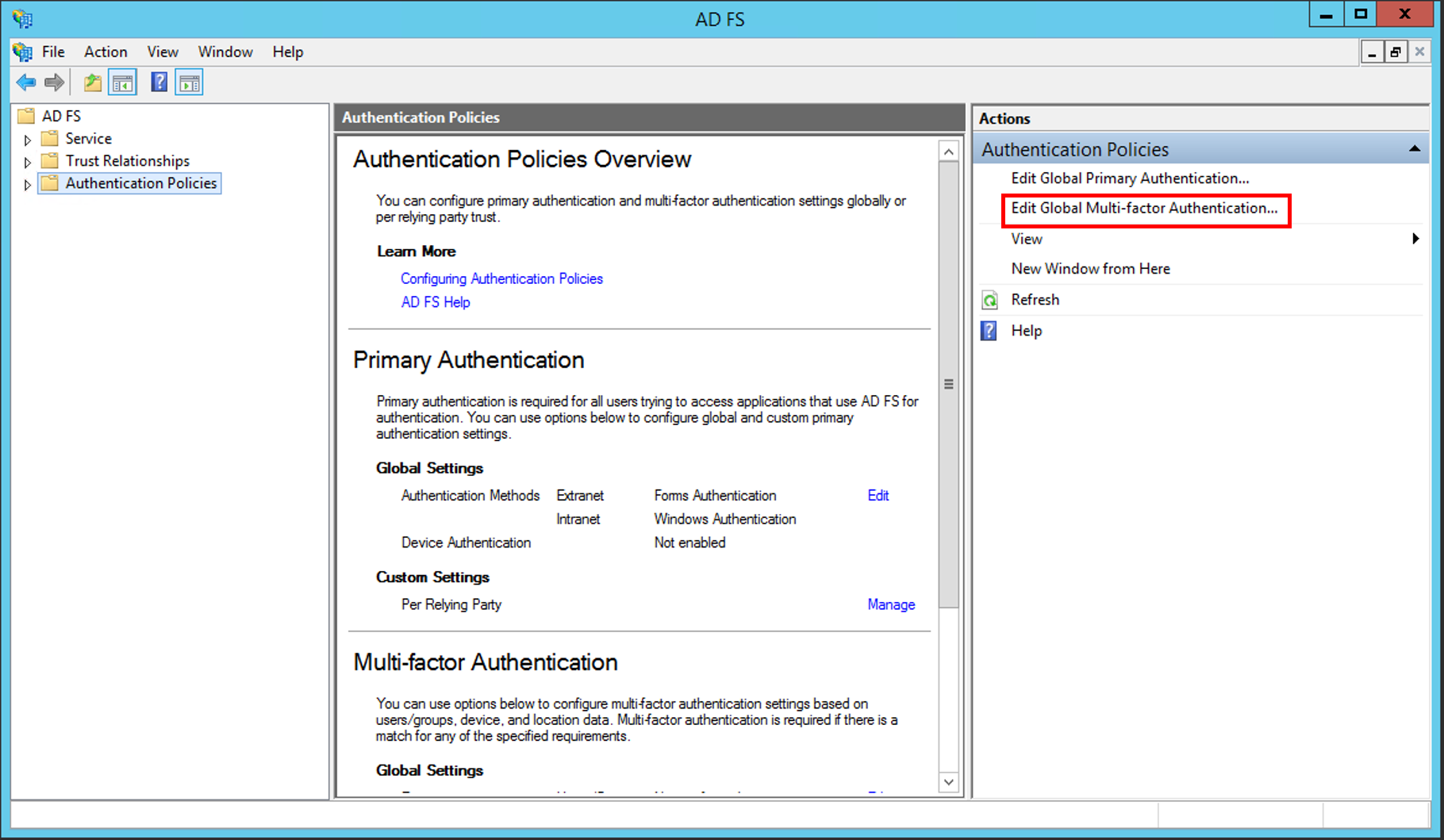

Ve Správci serveru klikněte na Nástrojea poté vyberte AD FS Management.

V modulu snap-in služby AD FS klikněte na Zásady ověřování.

V části Primární ověřování klikněte na Upravit vedle Globálních nastavení. Můžete také kliknout pravým tlačítkem myši na Zásady ověřovánía vybrat možnost Upravit globální primární ověřování, nebo v podokně Akce vyberte možnost Upravit globální primární ověřování.

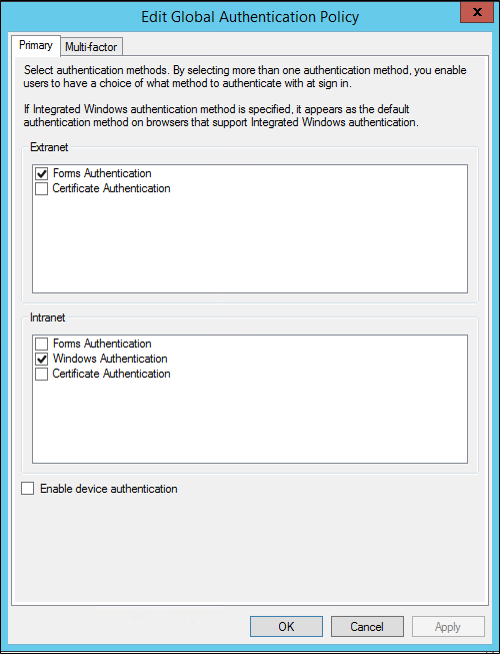

V okně Upravit globální zásady ověřování na kartě Primární můžete nakonfigurovat následující nastavení jako součást globálních zásad ověřování:

Metody ověřování, které se mají použít pro primární ověřování. Můžete vybrat dostupné metody ověřování v části extranetové a intranetové.

Ověřování zařízení prostřednictvím zaškrtávacího políčka Povolit ověřování zařízení Další informace viz Připojení k pracovišti z libovolného zařízení pro SSO a bezproblémové dvoufaktorové ověřování napříč firemními aplikacemi.

Konfigurace primárního ověřování podle důvěryhodnosti vztahu spoléhající se strany

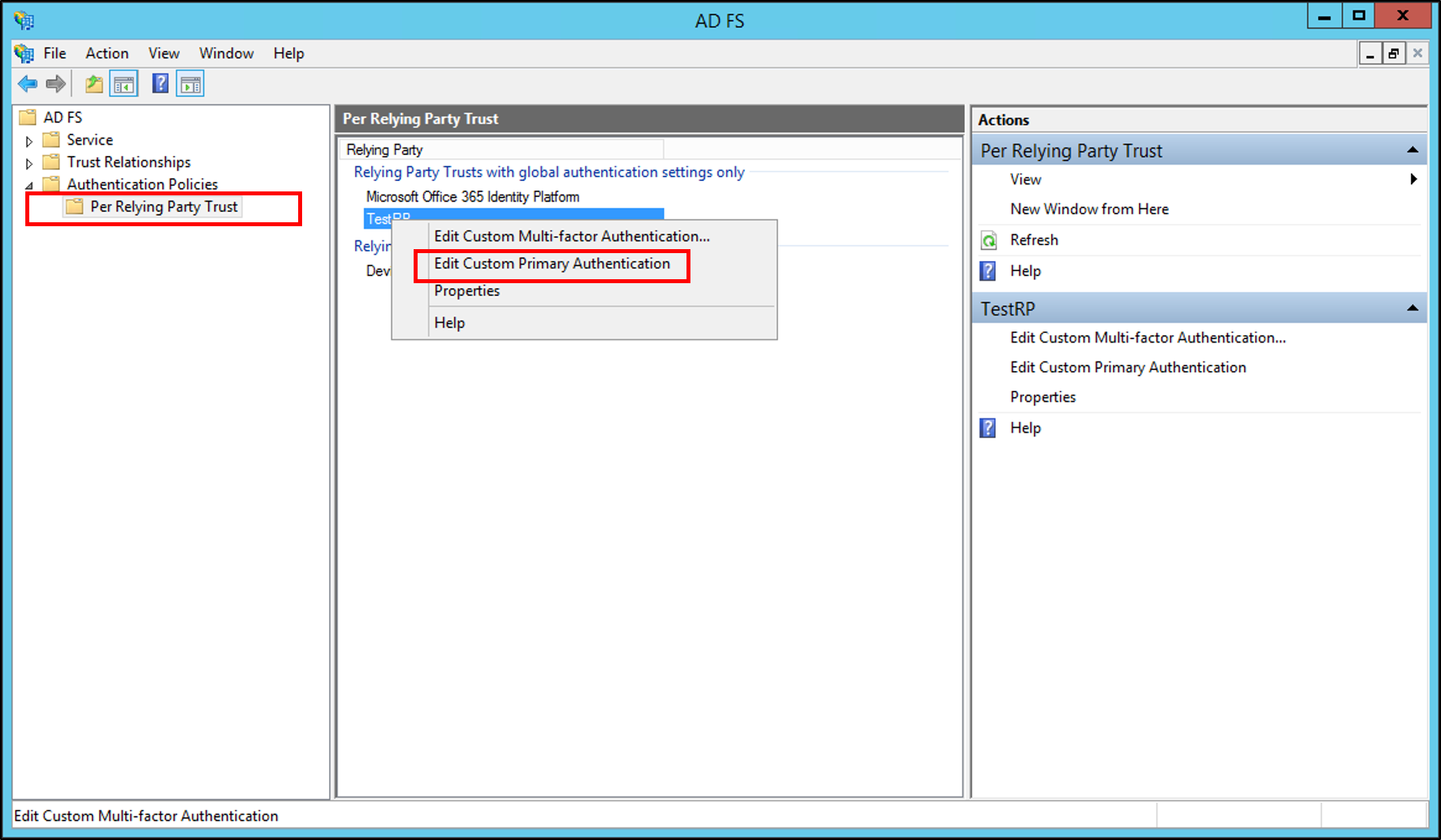

Ve Správci serveru klikněte na Nástrojea poté vyberte AD FS Management.

V modulu snap-in služby AD FS klikněte na Zásady ověřování\důvěryhodnost předávající stranya potom klikněte na důvěryhodnost předávající strany, pro kterou chcete nakonfigurovat zásady ověřování.

Klikněte pravým tlačítkem myši na důvěryhodnostní vztah poskytovatele, pro který chcete nastavit zásady ověřování, a pak vyberte Upravit vlastní primární ověřovánínebo v podokně Akce vyberte Upravit vlastní primární ověřování.

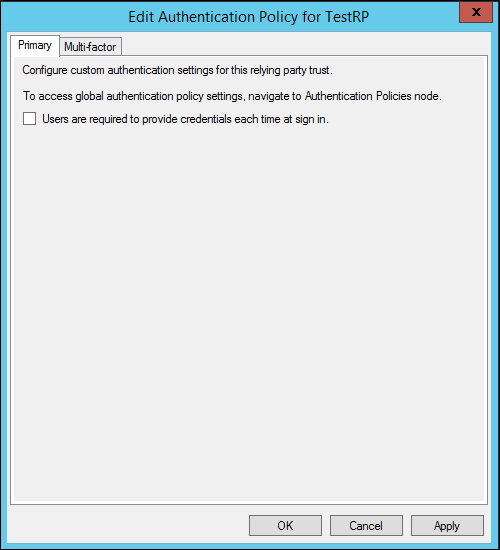

V okně Upravit zásady ověřování pro <relying_party_trust_name>, na kartě Primární, můžete nakonfigurovat následující nastavení jako součást zásad ověřování pro důvěryhodnostní vztah předávající strany .

- Zda jsou uživatelé při každém přihlášení vyzváni k zadání přihlašovacích údajů prostřednictvím zaškrtávacího políčka Uživatelé jsou vyzváni k zadání přihlašovacích údajů při každém přihlášení.

- Zda jsou uživatelé při každém přihlášení vyzváni k zadání přihlašovacích údajů prostřednictvím zaškrtávacího políčka Uživatelé jsou vyzváni k zadání přihlašovacích údajů při každém přihlášení.

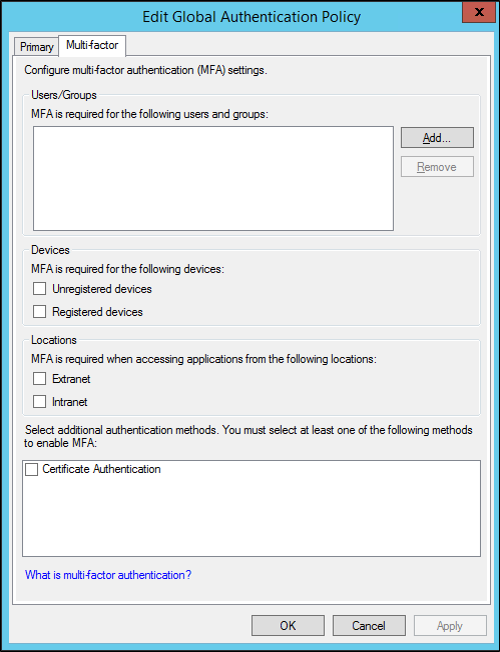

Globální konfigurace vícefaktorového ověřování

Ve Správci serveru klikněte na Nástrojea poté vyberte AD FS Management.

V modulu snap-in služby AD FS klikněte na Zásady ověřování.

V části Multi-factor Authentication klikněte na Upravit vedle Globální nastavení. Můžete také kliknout pravým tlačítkem na Zásady ověřovánía vybrat Upravit globální vícefaktorové ověřování, nebo v podokně Akce vyberte Upravit globální vícefaktorové ověřování.

V okně Upravit globální zásady ověřování na kartě Multi-Factor můžete v rámci globálních zásad vícefaktorového ověřování nakonfigurovat následující nastavení:

Nastavení nebo podmínky pro vícefaktorové ověřování prostřednictvím dostupných možností v oddílech Uživatelé/skupiny, Zařízenía Umístění.

Pokud chcete pro některé z těchto nastavení povolit vícefaktorové ověřování, musíte vybrat aspoň jednu další metodu ověřování. Ověřování certifikátu je výchozí dostupná možnost. Můžete také nakonfigurovat další vlastní metody ověřování, například windows Azure Active Authentication. Další informace najdete v tématu Návod: Správa rizik pomocí dodatečného vícefaktorového ověřování pro citlivé aplikace.

Varování

Globálně můžete nakonfigurovat jenom další metody ověřování.

zásady ověřování

Chcete-li konfigurovat vícefaktorové ověřování pro každý vztah důvěryhodnosti spoléhající strany

Ve Správci serveru klikněte na Nástrojea poté vyberte AD FS Management.

V modulu snap-in služby AD FS klikněte na Zásady ověřování\Vztah důvěryhodnosti předávající strany, a poté klikněte na vztah důvěryhodnosti pro předávající stranu, pro kterou chcete nakonfigurovat vícefaktorové ověřování.

Klikněte pravým tlačítkem myši na vztah důvěryhodnosti, pro který chcete nakonfigurovat vícefaktorové ověřování, a pak vyberte Upravit vlastní vícefaktorové ověřovánínebo v podokně Akce vyberte Upravit vlastní vícefaktorové ověřování.

V okně Upravit zásady ověřování pro <relying_party_trust_name> na kartě Vícefaktorové ověřování můžete v rámci zásad ověřování důvěryhodnosti spoléhající strany nakonfigurovat následující nastavení:

- Nastavení nebo podmínky pro vícefaktorové ověřování prostřednictvím dostupných možností v oddílech Uživatelé/skupiny, Zařízenía Umístění.

Konfigurace zásad ověřování přes Windows PowerShell

Windows PowerShell umožňuje větší flexibilitu při používání různých faktorů řízení přístupu a ověřovacího mechanismu, který je k dispozici ve službě AD FS ve Windows Serveru 2012 R2, a umožňuje konfigurovat zásady ověřování a autorizační pravidla, která jsou nezbytná k implementaci skutečného podmíněného přístupu pro vaše prostředky služby AD FS -secured.

Minimálním požadavkem na dokončení těchto postupů je členství v správcích nebo ekvivalentní členství v místním počítači. Přečtěte si podrobnosti o používání příslušných účtů a členství ve skupinách v Místní a Doménové Výchozí Skupiny (http://go.microsoft.com/fwlink/?LinkId=83477).

Konfigurace další metody ověřování přes Windows PowerShell

- Na federačním serveru otevřete příkazové okno Windows PowerShellu a spusťte následující příkaz.

`Set-AdfsGlobalAuthenticationPolicy –AdditionalAuthenticationProvider CertificateAuthentication `

Varování

Pokud chcete ověřit, že se tento příkaz úspěšně spustil, můžete spustit příkaz Get-AdfsGlobalAuthenticationPolicy.

Konfigurace MFA pro každou spoléhající stranu na základě dat členství uživatele ve skupině

- Na federačním serveru otevřete příkazové okno Windows PowerShellu a spusťte následující příkaz:

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Varování

Nezapomeňte nahradit <relying_party_trust> názvem důvěryhodné strany.

- Ve stejném příkazovém okně Windows PowerShellu spusťte následující příkaz.

$MfaClaimRule = "c:[Type == '"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value =~ '"^(?i) <group_SID>$'"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –AdditionalAuthenticationRules $MfaClaimRule

Poznámka:

Nezapomeňte nahradit <group_SID> hodnotou identifikátoru zabezpečení (SID) vaší skupiny Active Directory (AD).

Globální konfigurace vícefaktorového ověřování na základě dat členství uživatelů ve skupinách

- Na federačním serveru otevřete příkazové okno Windows PowerShellu a spusťte následující příkaz.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value == '"group_SID'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Poznámka:

Nezapomeňte nahradit <group_SID> hodnotou identifikátoru SID vaší skupiny AD.

Globální konfigurace vícefaktorového ověřování na základě umístění uživatele

- Na federačním serveru otevřete příkazové okno Windows PowerShellu a spusťte následující příkaz.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '"true_or_false'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Poznámka:

Nezapomeňte nahradit <true_or_false> buď true nebo false. Hodnota závisí na konkrétní podmínce pravidla, která je založená na tom, jestli žádost o přístup pochází z extranetu nebo intranetu.

Globální konfigurace vícefaktorového ověřování na základě dat zařízení uživatele

- Na federačním serveru otevřete příkazové okno Windows PowerShellu a spusťte následující příkaz.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false"']

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Poznámka:

Nezapomeňte nahradit <true_or_false> buď true nebo false. Hodnota závisí na konkrétní podmínce pravidla, která je založená na tom, jestli je zařízení připojené k pracovišti nebo ne.

Globální konfigurace vícefaktorového ověřování, pokud žádost o přístup pochází z extranetu a ze zařízení, které není připojené k pracovišti

- Na federačním serveru otevřete příkazové okno Windows PowerShellu a spusťte následující příkaz.

`Set-AdfsAdditionalAuthenticationRule "c:[Type == '"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false'"] && c2:[Type == '"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '" true_or_false '"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value ='"https://schemas.microsoft.com/claims/multipleauthn'");" `

Poznámka:

Ujistěte se, že nahradíte obě instance <true_or_false> buď true, nebo false, což závisí na vašich konkrétních podmínkách pravidla. Podmínky pravidla jsou založené na tom, jestli je zařízení připojené k síti na pracovišti nebo ne a jestli žádost o přístup pochází z extranetu nebo intranetu.

Globální konfigurace vícefaktorového ověřování v případě, že přístup pochází od uživatele extranetu, který patří do určité skupiny

- Na federačním serveru otevřete příkazové okno Windows PowerShellu a spusťte následující příkaz.

Set-AdfsAdditionalAuthenticationRule "c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value == `"group_SID`"] && c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value== `"true_or_false`"] => issue(Type = `"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod`", Value =`"https://schemas.microsoft.com/claims/

Poznámka:

Nezapomeňte nahradit <group_SID> hodnotou identifikátoru SID skupiny a <true_or_false>true nebo false, která závisí na konkrétní podmínce pravidla, která závisí na tom, jestli žádost o přístup pochází z extranetu nebo intranetu.

Udělení přístupu k aplikaci na základě uživatelských dat přes Windows PowerShell

Na federačním serveru otevřete příkazové okno Windows PowerShellu a spusťte následující příkaz.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Poznámka:

Nezapomeňte nahradit <relying_party_trust> hodnotou vztahu důvěryhodnosti předávající strany.

Ve stejném příkazovém okně Windows PowerShellu spusťte následující příkaz.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"Foo`" c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value =~ `"^(?i)<group_SID>$`"] =>issue(Type = `"https://schemas.microsoft.com/authorization/claims/deny`", Value = `"DenyUsersWithClaim`");" Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –IssuanceAuthorizationRules $GroupAuthzRule

Poznámka:

Nezapomeňte nahradit <group_SID> hodnotou identifikátoru SID vaší skupiny AD.

Udělení přístupu k aplikaci zabezpečené službou AD FS pouze v případě, že byla identita tohoto uživatele ověřena vícefaktorovým ověřováním

- Na federačním serveru otevřete příkazové okno Windows PowerShellu a spusťte následující příkaz.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Poznámka:

Nezapomeňte nahradit <relying_party_trust> hodnotou vztahu důvěryhodnosti předávající strany.

Ve stejném příkazovém okně Windows PowerShellu spusťte následující příkaz.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"PermitAccessWithMFA`" c:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)https://schemas\.microsoft\.com/claims/multipleauthn$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = '"PermitUsersWithClaim'");"

Udělení přístupu k aplikaci zabezpečené službou AD FS pouze v případě, že žádost o přístup pochází ze zařízení připojeného k pracovišti, které je zaregistrované uživateli

Na federačním serveru otevřete příkazové okno Windows PowerShellu a spusťte následující příkaz.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Poznámka:

Nezapomeňte nahradit <relying_party_trust> hodnotou vztahu důvěryhodnosti předávající strany.

- Ve stejném příkazovém okně Windows PowerShellu spusťte následující příkaz.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"PermitAccessFromRegisteredWorkplaceJoinedDevice`"

c:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");

Udělení přístupu k aplikaci zabezpečené službou AD FS pouze v případě, že žádost o přístup pochází ze zařízení připojeného k síti na pracovišti, které je zaregistrované uživateli, jehož identita byla ověřena pomocí vícefaktorového ověřování

- Na federačním serveru otevřete příkazové okno Windows PowerShellu a spusťte následující příkaz.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Poznámka:

Nezapomeňte nahradit <relying_party_trust> hodnotou vztahu důvěryhodnosti předávající strany.

Ve stejném příkazovém okně Windows PowerShellu spusťte následující příkaz.

$GroupAuthzRule = '@RuleTemplate = "Authorization" @RuleName = "RequireMFAOnRegisteredWorkplaceJoinedDevice" c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] && c2:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"

Udělení extranetového přístupu k aplikaci zabezpečené službou AD FS pouze v případě, že žádost o přístup pochází od uživatele, jehož identita byla ověřena vícefaktorovým ověřováním

- Na federačním serveru otevřete příkazové okno Windows PowerShellu a spusťte následující příkaz.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Poznámka:

Nezapomeňte nahradit <relying_party_trust> hodnotou vztahu důvěryhodnosti předávající strany.

- Ve stejném příkazovém okně Windows PowerShellu spusťte následující příkaz.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"RequireMFAForExtranetAccess`"

c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] &&

c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value =~ `"^(?i)false$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"