Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Virtualizace serveru umožňuje souběžnému spuštění více instancí serveru na jednom fyzickém hostiteli; instance serveru jsou však navzájem izolované. Každý virtuální počítač v podstatě funguje jako jediný server spuštěný na fyzickém počítači.

Virtualizace sítě poskytuje podobnou funkci, ve které několik virtuálních sítí (potenciálně s překrývajícími se IP adresami) běží na stejné infrastruktuře fyzické sítě a každá virtuální síť funguje, jako by byla jediná virtuální síť spuštěná ve sdílené síťové infrastruktuře. Obrázek 1 znázorňuje tento vztah.

Obrázek 1: Virtualizace serverů versus virtualizace sítě

Koncepty virtualizace sítě Hyper-V

V Hyper-V Virtualizace sítě (HNV) se zákazník nebo tenant definuje jako vlastník sady podsítí PROTOKOLU IP nasazených v podniku nebo datacentru. Zákazník může být společnost nebo podnik s několika odděleními nebo obchodními jednotkami v privátním datacentru, které vyžadují izolaci sítě, nebo tenanta ve veřejném datacentru, které je hostované poskytovatelem služeb. Každý zákazník může mít v datacentru jednu nebo více virtuálních sítí a každá virtuální síť se skládá z jedné nebo více virtuálních podsítí.

Ve Windows Serveru 2016 budou dostupné dvě implementace HNV: HNVv1 a HNVv2.

HNVv1

HNVv1 je kompatibilní s Windows Serverem 2012 R2 a nástrojem System Center 2012 R2 Virtual Machine Manager (VMM). Konfigurace pro HNVv1 využívá správu přes WMI a cmdlety Windows PowerShell (podporované nástrojem System Center VMM) k nastavení izolace a definování vztahů mezi zákaznickou adresou (CA) - virtuální sítí - a fyzickou adresou (PA) včetně směrování. Ve Windows Serveru 2016 se do HNVv1 nepřidali žádné další funkce a neplánují se žádné nové funkce.

- Set Teaming a HNV V1 nejsou kompatibilní podle platformy.

o Pokud chcete používat brány HA NVGRE, musí uživatelé buď používat tým LBFO, nebo žádný tým. Or

o Použití bran nasazených síťovým adaptérem se seskupeným přepínačem SET.

HNVv2

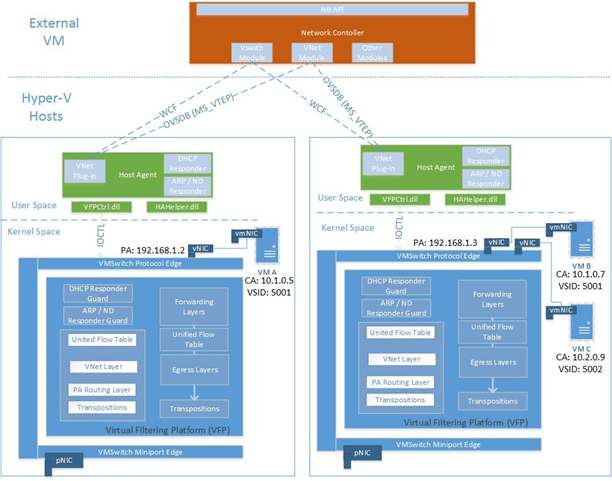

Ve verzi HNVv2 je zahrnutý velký počet nových funkcí, které se implementují pomocí rozšíření předávání virtuálních filtrů Azure (VFP) v přepínači Hyper-V. HNVv2 je plně integrovaný se službou Microsoft Azure Stack, která zahrnuje nový síťový adaptér v zásobníku softwarově definovaných sítí (SDN). Zásady virtuální sítě se definují prostřednictvím síťového řadiče Microsoftu pomocí RESTful rozhraní NorthBound (NB) API a jsou směrovány k hostitelskému agentovi prostřednictvím několika SouthBound rozhraní (SBI) včetně OVSDB. Programy agenta hostitele nastavují zásady v rozšíření VFP přepínače Hyper-V, kde jsou uplatňovány.

Important

Toto téma se zaměřuje na HNVv2.

Virtuální síť

Každá virtuální síť se skládá z jedné nebo více virtuálních podsítí. Virtuální síť tvoří hranici izolace, kde virtuální počítače v rámci virtuální sítě můžou vzájemně komunikovat. Tradičně se tato izolace vynucovala pomocí sítí VLAN s odděleným rozsahem IP adres a ID značky 802.1q nebo ID VLAN. U HNV se ale izolace vynucuje pomocí zapouzdření NVGRE nebo VXLAN k vytvoření překryvných sítí s možností překrývajících se podsítí IP mezi zákazníky nebo nájemníky.

Každá virtuální síť má na hostiteli jedinečné ID domény směrování (RDID). Tento IDENTIFIKÁTOR RDID se přibližně mapuje na ID prostředku, aby identifikoval REST prostředek virtuální sítě v síťovém kontroléru. Na prostředek REST virtuální sítě se odkazuje pomocí oboru názvů URI (Uniform Resource Identifier) s připojeným ID prostředku.

Virtuální podsítě

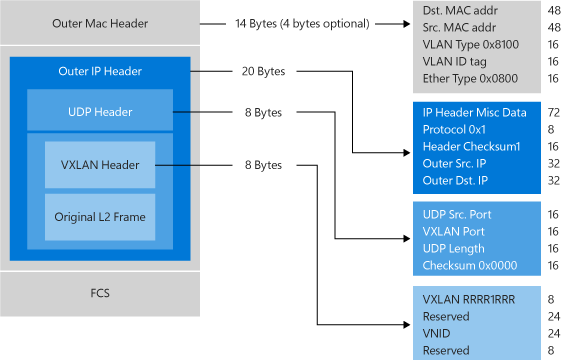

Virtuální podsíť implementuje sémantiku podsítě IP vrstvy 3 pro virtuální počítače ve stejné virtuální podsíti. Virtuální podsíť tvoří doménu všesměrového vysílání (podobnou síti VLAN) a izolace se vynucuje pomocí pole NVGRE Tenant Network ID (TNI) nebo VXLAN Network Identifier (VNI).

Každá virtuální podsíť patří do jedné virtuální sítě (RDID) a má přiřazené jedinečné ID virtuální podsítě (VSID) pomocí klíče TNI nebo VNI v zapouzdřené hlavičce paketu. VSID musí být v rámci datacentra jedinečný a je v rozsahu 4096 až 2^24-2.

Klíčovou výhodou virtuální sítě a domény směrování je, že zákazníkům umožňuje přinést do cloudu vlastní síťové topologie (například podsítě IP). Obrázek 2 ukazuje příklad, kde contoso Corp má dvě samostatné sítě, R&D Net a Sales Net. Vzhledem k tomu, že tyto sítě mají různá ID domén směrování, nemůžou vzájemně komunikovat. To znamená, že Contoso R&D Net je izolovaný od Contoso Sales Net, i když obě vlastní contoso Corp. Contoso R&D Net obsahuje tři virtuální podsítě. Všimněte si, že RDID i VSID jsou jedinečné v rámci datacentra.

Obrázek 2: Sítě zákazníků a virtuální podsítě

Předávání vrstvy 2

Na obrázku 2 můžou mít virtuální počítače ve VSID 5001 své pakety předávané virtuálním počítačům, které jsou také v VSID 5001 prostřednictvím přepínače Hyper-V. Příchozí pakety z virtuálního počítače ve VSID 5001 se posílají do konkrétního VPortu na přepínači Hyper-V. Pravidla příchozího přenosu dat (například zapouzdření) a mapování (například hlavička zapouzdření) se použijí pomocí přepínače Hyper-V pro tyto pakety. Pakety se pak přeposílají buď jinému VPortu na přepínači Hyper-V (pokud je cílový virtuální počítač připojený ke stejnému hostiteli) nebo jinému Hyper-V přepínači na jiném hostiteli (pokud je cílový virtuální počítač umístěn na jiném hostiteli).

Směrování vrstvy 3

Podobně virtuální počítače ve VSID 5001 můžou mít své pakety směrované na virtuální počítače ve VSID 5002 nebo VSID 5003 distribuovaným směrovačem HNV, který se nachází v každém hostiteli VSwitch Hyper-V. Po doručení paketu do přepínače Hyper-V HNV aktualizuje VSID příchozího paketu na VSID cílového virtuálního počítače. K tomu dojde pouze v případě, že jsou obě VSID ve stejném RDID. Virtuální síťové adaptéry s RDID1 proto nemohou odesílat pakety do virtuálních síťových adaptérů s RDID2 bez procházení brány.

Note

Ve výše uvedeném popisu toku paketu výraz "virtuální počítač" ve skutečnosti znamená virtuální síťový adaptér na virtuálním počítači. Běžným případem je, že virtuální počítač má jenom jeden virtuální síťový adaptér. V tomto případě slova "virtuální počítač" a "virtuální síťový adaptér" můžou koncepčně znamenat totéž.

Každá virtuální podsíť definuje podsíť PROTOKOLU IP vrstvy 3 a hranici domény všesměrového vysílání vrstvy 2 (L2) podobnou síti VLAN. Když virtuální počítač vysílá paket, použije HNV replikaci jednosměrového vysílání (UR) k vytvoření kopie původního paketu a nahrazení cílové IP adresy a mac adresami každého virtuálního počítače, které jsou ve stejném VSID.

Note

Až bude Windows Server 2016 vydán, budou vícesměrové vysílání a vícesměrové podsítě používány pomocí replikace jednosměrového vysílání. Směrování vícesměrového vysílání mezi podsítě a PROTOKOL IGMP se nepodporuje.

Kromě toho, že je doménou pro vysílání, poskytuje VSID izolaci. Virtuální síťový adaptér v HNV je připojený k portu přepínače Hyper-V, který bude mít ACL pravidla použitá buď přímo na port (prostředek virtualNetworkInterface REST), nebo na virtuální podsíť (VSID), jehož je součástí.

Port přepínače Hyper-V musí mít pravidlo ACL aplikováno. Tento seznam ACL může být ALLOW ALL, DENY ALL nebo konkrétnější, pokud chcete povolit pouze určité typy provozu na základě shody 5-tice (zdrojová IP adresa, cílová IP adresa, zdrojový port, cílový port, protokol).

Note

Hyper-V Rozšíření přepínače nebudou ve novém softwarově definovaném networking stacku (SDN) fungovat s HNVv2. HNVv2 se implementuje pomocí rozšíření přepínače Azure Virtual Filtering Platform (VFP), které nelze použít ve spojení s žádným jiným rozšířením přepínače třetích stran.

Přepínání a směrování ve virtualizaci sítě Hyper-V

HNVv2 implementuje správnou sémantiku směrování vrstvy 2 (L2) a sémantiku směrování vrstvy 3 (L3), aby fungovala stejně jako fyzický přepínač nebo směrovač. Když se virtuální počítač připojený k virtuální síti HNV pokusí navázat připojení k jinému virtuálnímu počítači ve stejné virtuální podsíti (VSID), bude nejprve potřeba zjistit adresu MAC certifikační autority vzdáleného virtuálního počítače. Pokud existuje položka protokolu ARP pro IP adresu cílového virtuálního počítače v tabulce protokolu ARP zdrojového virtuálního počítače, použije se adresa MAC z této položky. Pokud položka neexistuje, zdrojový virtuální počítač odešle všesměrové vysílání protokolu ARP s požadavkem na adresu MAC odpovídající IP adrese cílového virtuálního počítače, která se má vrátit. Přepínač Hyper-V tento požadavek zachytí a odešle ho agentu hostitele. Agent hostitele vyhledá v místní databázi odpovídající adresu MAC pro IP adresu požadovaného cílového virtuálního počítače.

Note

Agent hostitele, který funguje jako server OVSDB, používá variantu schématu VTEP k ukládání mapování CA-PA, tabulky MAC atd.

Pokud je k dispozici adresa MAC, agent hostitele vloží odpověď protokolu ARP a odešle ji zpět do virtuálního počítače. Poté, co zásobník sítí virtuálního počítače má všechny potřebné informace hlavičky L2, je rámec odeslán na odpovídající port Hyper-V na V-Switchi. Interně Přepínač Hyper-V testuje tento rámec podle pravidel N-tic přiřazených k V-portu a na základě těchto pravidel aplikuje určité transformace na rámec. Nejdůležitější je použití sady transformací zapouzdření k vytvoření hlavičky pro zapouzdření pomocí NVGRE nebo VXLAN, v závislosti na zásadách definovaných v síťovém ovladači. Na základě zásad naprogramovaných agentem hostitele se k určení IP Hyper-V adresy hostitele, kde se nachází cílový virtuální počítač, používá mapování CA-PA. Přepínač Hyper-V zajišťuje, že se na vnější paket použijí správná pravidla směrování a značky sítě VLAN, aby dosáhl vzdálené adresy PA.

Pokud virtuální počítač připojený k virtuální síti HNV chce vytvořit připojení k virtuálnímu počítači v jiné virtuální podsíti (VSID), musí se paket odpovídajícím způsobem směrovat. Virtualizace sítě Hyper-V předpokládá hvězdicovou topologii, kde se v prostoru CA používá pouze jedna IP adresa jako další hop pro dosažení všech IP prefixů (což znamená jednu výchozí trasu nebo bránu). V současné době se vynucuje omezení na jednu výchozí trasu a jiné než výchozí trasy se nepodporují.

Směrování mezi virtuálními podsítěmi

Ve fyzické síti je podsíť PROTOKOLU IP doménou 2 (L2), kde spolu počítače (virtuální a fyzické) můžou přímo komunikovat. Doména L2 je broadcastová doména, ve které se položky ARP (mapa adres IP:MAC) učí prostřednictvím ARP požadavků, které jsou vysílány na všech rozhraních, a odpovědi ARP jsou zasílány zpět na žádajícího hostitele. Počítač používá informace MAC získané z odpovědi protokolu ARP k úplnému vytvoření rámce L2 včetně ethernetových hlaviček. Pokud je však IP adresa v jiné podsíti L3, požadavek protokolu ARP nepřekračuje tuto hranici L3. Místo toho musí rozhraní směrovače L3 (další skok nebo výchozí brána) s IP adresou ve zdrojové podsíti odpovědět na tyto požadavky ARP svou vlastní adresou MAC.

Ve standardních sítích s Windows může správce vytvářet statické trasy a přiřazovat je k síťovému rozhraní. Kromě toho je "výchozí brána" obvykle nakonfigurovaná tak, aby byla IP adresa dalšího skoku, kam se odesílají pakety určené pro výchozí trasu (0.0.0.0/0). Pakety se odesílají do této výchozí brány, pokud neexistují žádné konkrétní trasy. Obvykle se jedná o směrovač pro vaši fyzickou síť. Hyper-V Network Virtualization používá integrovaný směrovač, který je součástí každého serveru, a má rozhraní v každém VSID k vytvoření distribuovaného směrovače pro virtuální síť(e).

Vzhledem k tomu, že HNV předpokládá hvězdicovou topologii, distribuovaný směrovač HNV funguje jako jedna výchozí brána pro veškerý provoz, který prochází mezi virtuálními podsítěmi, které jsou součástí stejné sítě VSID. Adresa použitá jako výchozí brána ve výchozím nastavení odpovídá nejnižší IP adrese ve VSID a je přiřazená distribuovanému směrovači HNV. Tento distribuovaný směrovač umožňuje velmi efektivní způsob, jak veškerý provoz v síti VSID správně směrovat, protože každý hostitel může přímo směrovat provoz na příslušného hostitele bez nutnosti zprostředkujícího. To platí zejména v případě, že dva virtuální počítače ve stejné síti virtuálních počítačů, ale různé virtuální podsítě jsou na stejném fyzickém hostiteli. Jak uvidíte později v této části, paket nikdy nebude muset opustit fyzického hostitele.

Směrování mezi podsítěmi PA

Na rozdíl od HNVv1, který přidělil jednu IP adresu PA pro každou virtuální podsíť (VSID), používá HNVv2 jednu IP adresu PA na člena týmu seskupování Switch-Embedded (SET). Výchozí nasazení předpokládá tým se dvěma NIC a přiřadí dvě PA IP adresy každému hostiteli. Jeden hostitel má IP adresy PA přiřazené ze stejné logické podsítě poskytovatele (PA) ve stejné síti VLAN. Dva virtuální počítače tenantů ve stejné virtuální podsíti mohou být skutečně umístěny na dvou různých hostitelích, kteří jsou připojeni ke dvěma logickým podsítím zprostředkovatele. HNV vytvoří vnější hlavičky IP pro zapouzdřený paket na základě mapování CA-PA. Spoléhá však na zásobník protokolu TCP/IP hostitele na protokol ARP pro výchozí bránu PA a pak sestaví vnější ethernetové hlavičky na základě odpovědi protokolu ARP. Tato odpověď protokolu ARP obvykle pochází z rozhraní SVI na fyzickém přepínači nebo směrovači L3, kde je hostitel připojený. HNV proto spoléhá na směrovač L3 pro směrování zapouzdřených paketů mezi logickými podsítěmi poskytovatele a sítěmi VLAN.

Směrování mimo virtuální síť

Většina zákaznických nasazení bude vyžadovat komunikaci z prostředí HNV s prostředky, které nejsou součástí prostředí HNV. Brány virtualizace sítě jsou potřeba k povolení komunikace mezi těmito dvěma prostředími. Infrastruktury vyžadující bránu HNV zahrnují privátní cloud a hybridní cloud. Brány HNV se v podstatě vyžadují pro směrování vrstvy 3 mezi interními a externími (fyzickými) sítěmi (včetně NAT) nebo mezi různými lokalitami a/nebo cloudy (privátními nebo veřejnými), které používají tunel VPN nebo GRE protokolu IPSec.

Brány mohou mít různé fyzické podoby. Můžou být postaveny na Windows Serveru 2016, začleněné do přepínače TOR (Top of Rack), který funguje jako brána VXLAN, přístupná přes virtuální IP adresu (VIP) inzerovanou nástrojem pro vyrovnávání zatížení, umístit do jiných stávajících síťových zařízení nebo může být novým samostatným síťovým zařízením.

Další informace o možnostech brány RAS systému Windows naleznete v tématu Brána RAS.

Zapouzdření paketů

Každý virtuální síťový adaptér v HNV je přidružený ke dvěma IP adresě:

Adresa zákazníka (CA) IP adresa přiřazená zákazníkem na základě jejich intranetové infrastruktury. Tato adresa umožňuje zákazníkovi vyměňovat síťový provoz s virtuálním počítačem, jako by nebyl přesunut do veřejného nebo privátního cloudu. Certifikační autorita je viditelná pro virtuální počítač a je dostupná zákazníkem.

Adresa poskytovatele (PA) IP adresa přiřazená poskytovatelem hostingu nebo správci datacentra na základě jejich fyzické síťové infrastruktury. PA adresa se objeví v paketech na síti, které se vyměňují se serverem, na kterém běží Hyper-V a který hostuje virtuální počítač. PA je viditelné ve fyzické síti, ale ne pro virtuální stroj.

Certifikační autority udržují síťovou topologii zákazníka, která je virtualizovaná a oddělená od skutečné základní topologie a adres fyzické sítě, jak implementují certifikační autority. Následující diagram znázorňuje koncepční vztah mezi certifikačními autoritami virtuálních počítačů a certifikačními autoritami síťové infrastruktury v důsledku virtualizace sítě.

Obrázek 6: Koncepční diagram virtualizace sítě přes fyzickou infrastrukturu

V diagramu virtuální počítače zákazníka odesílají datové pakety do prostoru certifikační autority, který prochází infrastrukturou fyzické sítě prostřednictvím vlastních virtuálních sítí nebo "tunelů". V předchozím příkladu je možné tunely považovat za obálky kolem datových paketů Contoso a Fabrikam se zelenými expedičními štítky (adresy PA), které se mají doručit ze zdrojového hostitele vlevo do cílového hostitele vpravo. Klíčem je způsob, jakým hostitelé určují "dodací adresy" (PA adresy) odpovídající společnosti Contoso a certifikační autoritě společnosti Fabrikam, způsob, jakým se obálek obloží kolem paketů a jak můžou cíloví hostitelé rozbalit pakety a správně doručit cílovým virtuálním počítačům Contoso a Fabrikam.

Tato jednoduchá analogie zdůraznila klíčové aspekty virtualizace sítě:

Každý virtuální stroj CA je mapován na fyzický hostitel PA. Ke stejné PA může být přidruženo více certifikačních autorit.

Virtuální počítače odesílají datové pakety do prostorů CA, které jsou vloženy do "obálky" se zdrojovým a cílovým párem PA na základě mapování.

Mapování CA-PA musí hostitelům umožnit rozlišovat pakety pro různé virtuální počítače zákazníka.

V důsledku toho je mechanismus virtualizace sítě virtualizovat síťové adresy používané virtuálními počítači. Síťový adaptér zodpovídá za mapování adres a agent hostitele udržuje databázi mapování pomocí schématu MS_VTEP. Následující část popisuje skutečný mechanismus virtualizace adres.

Virtualizace sítě prostřednictvím virtualizace adres

HNV implementuje překryvné sítě nájemců pomocí zapouzdření obecného směrování virtualizace sítě (NVGRE) nebo virtuální rozšiřitelné místní sítě (VXLAN). Výchozí hodnota je VXLAN.

Virtuální síť eXtensible Local Area Network (VXLAN)

Protokol Virtuální rozšiřitelná lokální síťová oblast (VXLAN) (RFC 7348) byl široce přijat na tržišti s podporou společností jako Cisco, Brocade, Arista, Dell, HP a další výrobci. Protokol VXLAN používá protokol UDP jako přenos. Cílový port UDP přiřazený IANA pro VXLAN je 4789 a zdrojový port UDP by měl být hodnota hash informací z vnitřního paketu, který se má použít pro šíření ECMP. Po hlavičce UDP se k paketu připojí hlavička VXLAN, která obsahuje vyhrazené čtyřbajtové pole, následované tříbajtovým polem pro identifikátor sítě VXLAN (VNI) – VSID, následované dalším vyhrazeným jednobajtovým polem. Za hlavičkou VXLAN se připojí původní rámec CA L2 (bez rámce CA Ethernet FCS).

Generické směrovací zapouzdření (Generic Routing Encapsulation - NVGRE)

Tento mechanismus virtualizace sítě používá NVGRE (Generic Routing Encapsulation) jako součást hlavičky tunelu. V nvGRE je paket virtuálního počítače zapouzdřen uvnitř jiného paketu. Hlavička tohoto nového paketu má kromě ID virtuální podsítě také odpovídající zdrojové a cílové IP adresy PA, které jsou uložené v poli Klíč hlavičky GRE, jak je znázorněno na obrázku 7.

Obrázek 7: Virtualizace sítě – zapouzdření NVGRE

ID virtuální podsítě umožňuje hostitelům identifikovat virtuální počítač zákazníka pro libovolný daný paket, i když se pa adresa a certifikační autorita na paketech můžou překrývat. To umožňuje, aby všechny virtuální počítače na stejném hostiteli sdílely jednu PA, jak je znázorněno na obrázku 7.

Sdílení PA má velký dopad na škálovatelnost sítě. Počet IP adres a adres MAC, které je potřeba naučit síťovou infrastrukturou, je možné podstatně snížit. Pokud má například každý koncový hostitel průměrně 30 virtuálních počítačů, sníží se počet IP adres a adres MAC, které je potřeba naučit síťovou infrastrukturou, faktorem 30.Vložené ID virtuální podsítě v paketech také umožňují snadnou korelaci paketů se skutečnými zákazníky.

Schéma sdílení pa adres pro Windows Server 2012 R2 je jedna PA adresa na VSID na hostitele. Pro Windows Server 2016 je schéma jeden PA na každého člena týmu síťové karty.

S Windows Serverem 2016 a novějším HNV plně podporuje protokoly NVGRE a VXLAN přímo. Nepožaduje upgrade ani nákup nového síťového hardwaru, jako jsou síťové adaptéry (NIC), přepínače nebo směrovače. Důvodem je to, že tyto pakety na drátě jsou pravidelným paketem IP v prostoru PA, který je kompatibilní s dnešní síťovou infrastrukturou. Pokud ale chcete dosáhnout nejlepšího výkonu, použijte podporované síťové karty s nejnovějšími ovladači, které podporují snižování zátěže úloh.

Příklad nasazení s více tenanty

Následující diagram znázorňuje příklad nasazení dvou zákazníků umístěných v cloudovém datacentru s CA-PA vztahem definovaným zásadami sítě.

Obrázek 8: Příklad nasazení s více tenanty

Podívejte se na příklad na obrázku 8. Před přechodem na sdílenou službu IaaS poskytovatele hostingu:

Contoso Corp spustil SQL Server (s názvem SQL) na IP adrese 10.1.1.11 a webový server (pojmenovaný web) na IP adrese 10.1.1.12, který používá svůj SQL Server pro databázové transakce.

Společnost Fabrikam Corp spustila SQL Server s názvem SQL a přiřadila IP adresu 10.1.1.11 a webový server s názvem Web a také na IP adrese 10.1.1.12, která používá svůj SQL Server pro databázové transakce.

Předpokládáme, že poskytovatel hostingových služeb dříve vytvořil logickou síť poskytovatele (PA) prostřednictvím síťového řadiče, aby odpovídala jejich fyzické síťové topologii. Síťový adaptér přidělí dvě IP adresy PA adresy z předpony IP logické podsítě, kde jsou hostitelé připojení. Síťový adaptér také označuje příslušnou značku sítě VLAN pro použití IP adres.

Pomocí síťového adaptéru společnost Contoso Corp a Fabrikam Corp pak vytvoří svou virtuální síť a podsítě, které jsou podporovány logickou sítí poskytovatele (PA), kterou určil poskytovatel hostingových služeb. Společnost Contoso Corp a Fabrikam Corp přesunují příslušné SQL Servery a webové servery do sdílené služby IaaS stejného poskytovatele hostingu, kde shodou okolností spouští virtuální počítače SQL na Hyper-V Hostitel 1 a webové (IIS7) na Hyper-V Hostitel 2. Všechny virtuální počítače udržují původní intranetové IP adresy (jejich certifikační autority).

Obě společnosti přiřadí následující ID virtuální podsítě (VSID), jak je uvedeno níže. Agent hostitele na každém z hostitelů Hyper-V obdrží přidělené IP adresy PA ze síťového adaptéru a vytvoří dva virtuální síťové adaptéry hostitele PA v jiné než výchozí síťové části. Síťové rozhraní je přiřazeno každému z těchto hostitelských virtuálních síťových adaptérů, kde je IP adresa PA přiřazená, jak je znázorněno níže:

Virtuální počítače Společnosti Contoso Corp VSID a PA: VSID je 5001, PA server SQL je 192.168.1.10, webová PA adresa je 192.168.2.20

Virtuální počítače společnosti Fabrikam Corp VSID a PA: VSID je 6001, PA sql je 192.168.1.10, webová PA adresa je 192.168.2.20

Řadič sítě nasazuje všechny politiky sítě (včetně mapování CA-PA) na SDN Host Agent, který bude udržovat politiky ve stálém úložišti (v databázových tabulkách OVSDB).

Když virtuální počítač Contoso Corp Web (10.1.1.12) na Hyper-V 2 host vytvoří připojení TCP k SQL Serveru na 10.1.1.11, stane se toto:

VM vysílá ARP pro cílovou MAC adresu 10.1.1.11

Rozšíření VFP v přepínači vSwitch zachytí tento paket a odešle ho do agenta hostitele SDN.

Agent hostitele SDN hledá v úložišti zásad adresu MAC 10.1.1.11.

Pokud se najde mac, agent hostitele vloží odpověď protokolu ARP zpět na virtuální počítač.

Pokud se mac nenajde, neodesílají se žádná odpověď a položka protokolu ARP ve virtuálním počítači pro verzi 10.1.1.11 je označena jako nedostupná.

Virtuální počítač nyní vytvoří paket TCP se správnými hlavičkami ethernetu a IP adresy a odešle ho do přepínače vSwitch.

Rozšíření předávání VFP ve vSwitch zpracuje tento paket přes vrstvy VFP (popsané níže) přiřazené ke zdrojovému portu vSwitch, na kterém byl paket přijat, a vytvoří novou položku toku v tabulce sjednoceného toku VFP.

Modul VFP provádí porovnávání pravidel nebo vyhledávání tabulky toků pro každou vrstvu (například vrstvu virtuální sítě) na základě hlaviček PROTOKOLU IP a Ethernet.

Odpovídající pravidlo ve vrstvě virtuální sítě odkazuje na prostor mapování CA-PA a provádí zapouzdření.

Typ zapouzdření (VXLAN nebo NVGRE) se zadává ve vrstvě virtuální sítě spolu s VSID.

V případě zapouzdření VXLAN je vytvořena vnější hlavička UDP s VSID 5001 v hlavičce VXLAN. Vnější hlavička IP je vytvořena se zdrojovou a cílovou PA adresou přiřazenou hostiteli Hyper-V Host 2 (192.168.2.20) a hostiteli Hyper-V Host 1 (192.168.1.10) na základě úložiště zásad agenta hostitele SDN.

Tento paket proudí do vrstvy směrování PA v systému VFP.

Vrstva směrování PA v VFP bude odkazovat na síťový oddíl používaný pro přenosy v prostoru PA a ID VLAN a pomocí zásobníku TCP/IP hostitele přesměrovat paket PA na Hyper-V Hostitel 1 správně.

Po přijetí zapouzdřeného paketu Hyper-V Hostitel 1 přijme paket v síťovém oddílu PA a přesměruje ho na vSwitch.

VFP zpracovává paket prostřednictvím vrstev VFP a vytvoří novou položku toku v tabulce sjednoceného toku VFP.

Mechanismus VFP porovnává pravidla vstupu ve vrstvě virtuální sítě a odstraní vnější zapouzdřené hlavičky paketů Ethernet, IP a VXLAN.

Modul VFP pak paket předá na port vSwitch, ke kterému je cílový virtuální počítač připojený.

Podobný proces provozu mezi webem Fabrikam Corp a virtuálními počítači SQL používá nastavení zásad HNV pro Fabrikam Corp. Díky tomu virtuální počítače Fabrikam Corp a Contoso Corp pracují s virtuálními počítači HNV, jako by byly na původních intranetech. Nemůžou se vzájemně interagovat, i když používají stejné IP adresy.

Samostatné adresy (zákaznická adresa (CA) a poskytovatelská adresa (PA)), nastavení zásad hostitelů Hyper-V a překlad adres mezi zákaznickou adresou (CA) a poskytovatelskou adresou (PA) pro příchozí a odchozí provoz virtuálních počítačů izolují tyto sady serverů pomocí klíče NVGRE nebo VXLAN VNID. Kromě toho mapování virtualizace a transformace odděluje architekturu virtuální sítě od infrastruktury fyzické sítě. Přestože se CONTOSO SQL a Web a Fabrikam SQL a Web nacházejí ve svých vlastních podsítích IP adres certifikační autority (10.1.1/24), fyzické nasazení probíhá na dvou hostitelích v různých podsítích PA, 192.168.1/24 a 192.168.2/24. Implikací je, že zřizování virtuálních počítačů napříč podsítěmi a migrace za provozu se stávají možnými díky virtualizaci sítí Hyper-V.

architektura virtualizace sítě Hyper-V

Ve Windows Serveru 2016 se HNVv2 implementuje pomocí platformy Azure Virtual Filtering Platform (VFP), což je rozšíření filtrování NDIS v rámci přepínače Hyper-V. Klíčovým konceptem VFP je tokový engine Match-Action s interním API vystaveným agentovi hostitele SDN pro programování síťových zásad. Samotný agent hostitele SDN přijímá síťové zásady ze síťového kontroleru přes komunikační kanály OVSDB a WCF SouthBound. Zásady virtuální sítě (například mapování CA-PA) jsou naprogramované pomocí VFP, ale také další zásady, jako jsou seznamy ACL, QoS atd.

Hierarchie objektů pro rozšíření přesměrování vSwitch a VFP je následující:

vSwitch

Správa externích síťových adaptérů

Přesměrování zátěže hardwaru síťové karty

Globální pravidla předávání

Port

Výstupní vrstva přesměrování pro připnutí vlasů

Seznamy prostorů pro mapování a fondy překladu adres (NAT)

Tabulka sjednoceného toku

Vrstva VFP

Tabulka toků

Group

Rule

- Pravidla můžou odkazovat na mezery.

Ve VFP je vytvořena vrstva pro každý typ politiky (například Virtuální síť) a představuje obecnou sadu tabulek pravidel/toků. Nemá žádné vnitřní funkce, dokud nebudou k této vrstvě přiřazena konkrétní pravidla pro implementaci těchto funkcí. Každé vrstvě je přiřazena priorita a vrstvy jsou přiřazeny k portu vzestupnou prioritou. Pravidla jsou uspořádaná do skupin, a to především podle směru a řady IP adres. Skupinám se také přiřadí priorita a maximálně jedno pravidlo ze skupiny se může shodovat s daným tokem.

Logika předávání pro vSwitch s rozšířením VFP je následující:

Zpracování příchozího přenosu dat (příchozí přenos dat z hlediska paketu přicházejícího do portu)

Forwarding

Zpracování výchozího přenosu dat (výchozí přenos z pohledu paketu opouštějící port)

VFP podporuje vnitřní předávání MAC pro typy zapouzdření NVGRE a VXLAN a také vnější předávání založené na sítích MAC VLAN.

Rozšíření VFP má pomalou cestu a rychlou cestu pro procházení paketů. První paket toku musí procházet všechny skupiny pravidel v každé vrstvě a provádět vyhledávání pravidel, což je náročná operace. Jakmile se ale tok zaregistruje v sjednocené tabulce toku se seznamem akcí (na základě odpovídajících pravidel), všechny následné pakety se budou zpracovávat na základě položek sjednocené tabulky toku.

Zásady HNV jsou naprogramovány agentem hostitele. Každý síťový adaptér virtuálního počítače je nakonfigurovaný s adresou IPv4. Jedná se o certifikační autority, které budou virtuální počítače používat ke vzájemné komunikaci, a přenášejí se do paketů PROTOKOLU IP z virtuálních počítačů. Hyper-V Network Virtualization zapouzdřuje CA rámec do PA rámce podle zásad virtualizace sítě uložených v databázi agenta hostitele.

Obrázek 9: Architektura HNV

Summary

Cloudová datová centra můžou poskytovat mnoho výhod, jako je lepší škálovatelnost a lepší využití prostředků. K realizaci těchto potenciálních výhod je potřeba technologie, která v podstatě řeší problémy škálovatelnosti s více tenanty v dynamickém prostředí. Hyper-V Network Virtualization (HNV) byla navržena tak, aby řešila tyto problémy a zlepšila provozní efektivitu datového centra oddělením topologie virtuální sítě od topologie fyzické sítě. Virtualizace sítě Hyper-V je založená na existujícím standardu, běží v dnešním datacentru a funguje s vaší stávající infrastrukturou VXLAN. Zákazníci s HNV teď můžou svá datacentra konsolidovat do privátního cloudu nebo bezproblémově rozšířit svá datacentra do prostředí poskytovatele hostingového serveru s hybridním cloudem.

Viz také

Další informace o HNVv2 najdete na následujících odkazech:

| Typ obsahu | References |

|---|---|

| Komunitní zdroje |

-

Blog o architektuře privátního cloudu - Pokládej otázky: cloudnetfb@microsoft.com |

| RFC |

-

RFC návrh NVGRE - VXLAN – RFC 7348 |

| Související technologie | - Technické podrobnosti o Hyper-V virtualizaci sítě v systému Windows Server 2012 R2 najdete v technických podrobnostech oHyper-V virtualizaci sítě. - Síťový adaptér |