Začínáme s nasazením Microsoft Defender for Endpoint

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

Chcete vyzkoušet Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Tip

Jako doplněk k tomuto článku doporučujeme při přihlášení k Centrum pro správu Microsoftu 365 použít průvodce Microsoft Defender for Endpoint automatizovaným nastavením. Tato příručka přizpůsobí vaše prostředí na základě vašeho prostředí. Pokud si chcete projít osvědčené postupy bez přihlášení a aktivace funkcí automatizovaného nastavení, přejděte do průvodce nastavením Microsoftu 365.

Maximalizujte dostupné možnosti zabezpečení a lépe chraňte svůj podnik před kybernetickými hrozbami nasazením Microsoft Defender for Endpoint a onboardingem zařízení. Onboarding zařízení umožňuje rychle identifikovat a zastavit hrozby, určit prioritu rizik a rozvíjet ochranu napříč operačními systémy a síťovými zařízeními.

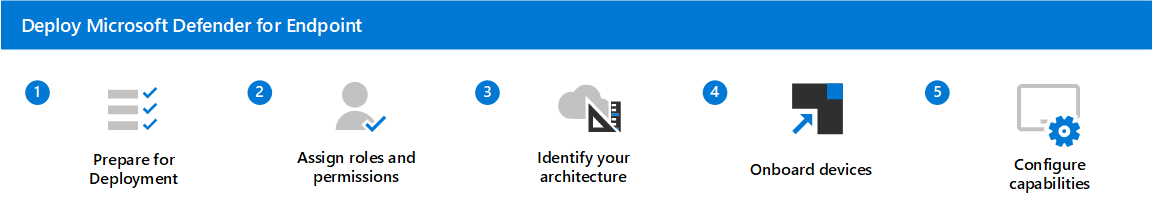

Tato příručka obsahuje pět kroků, které vám pomůžou nasadit Defender for Endpoint jako řešení ochrany koncových bodů pro více platforem. Pomůže vám zvolit nejlepší nástroj pro nasazení, onboarding zařízení a konfigurovat funkce. Každý krok odpovídá samostatnému článku.

Postup nasazení Defenderu for Endpoint:

- Krok 1 – Nastavení nasazení Microsoft Defender for Endpoint: Tento krok se zaměřuje na příprava prostředí k nasazení.

- Krok 2 – Přiřazení rolí a oprávnění: Identifikujte a přiřaďte role a oprávnění k zobrazení a správě Defenderu for Endpoint.

- Krok 3 – Identifikace architektury a volba metody nasazení: Identifikujte architekturu a metodu nasazení, která nejlépe vyhovuje vaší organizaci.

- Krok 4 – Onboarding zařízení: Posouzení a onboarding zařízení do Defenderu for Endpoint

- Krok 5 – Konfigurace možností: Teď jste připraveni nakonfigurovat funkce zabezpečení Defenderu for Endpoint tak, aby chránily vaše zařízení.

Požadavky

Tady je seznam požadavků potřebných k nasazení Defenderu for Endpoint:

- Jste globální správce

- Vaše prostředí splňuje minimální požadavky

- Máte úplný inventář svého prostředí. Následující tabulka obsahuje výchozí bod pro shromažďování informací a zajištění hlubokého pochopení vašeho prostředí pro zúčastněné strany, což pomáhá identifikovat potenciální závislosti nebo změny potřebné v technologiích nebo procesech.

| Co | Popis |

|---|---|

| Počet koncových bodů | Celkový počet koncových bodů podle operačního systému |

| Počet serverů | Celkový počet serverů podle verze operačního systému |

| Modul pro správu | Název a verze modulu pro správu (například System Center Configuration Manager Current Branch 1803) |

| Distribuce CDOC | Struktura CDOC vysoké úrovně (například úroveň 1 zajišťovaná společností Contoso, vrstva 2 a vrstva 3 distribuovaná interně napříč Evropou a Asií) |

| Informace o zabezpečení a události (SIEM) | Technologie SIEM se používá. |

Další krok

Spuštění nasazení pomocí kroku 1 – Nastavení nasazení Microsoft Defender for Endpoint

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro