Konfigurer Microsoft Defender for Endpoint på Android-risikosignaler ved hjælp af MAM (App Protection Policies)

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Microsoft Defender for Endpoint på Android, som allerede beskytter virksomhedsbrugere i MDM-scenarier (Mobile Device Management), udvider nu support til MAM (Mobile App Management) for enheder, der ikke er tilmeldt ved hjælp af Intune MDM (Mobile Device Management). Denne support udvides også til kunder, der bruger andre løsninger til administration af virksomhedsmobilitet, mens de stadig bruger Intune til administration af mobilapps (MAM). Denne funktion giver dig mulighed for at administrere og beskytte din organisations data i et program.

Microsoft Defender for Endpoint på Android-trusselsoplysninger anvendes af Intune App Protection Policies for at beskytte disse apps. Appbeskyttelsespolitikker (APP) er regler, der sikrer, at en organisations data forbliver sikre eller findes i en administreret app. Et administreret program har politikker for appbeskyttelse anvendt på det og kan administreres af Intune.

Microsoft Defender for Endpoint på Android understøtter begge konfigurationer af MAM.

- Intune MDM + MAM: It-administratorer kan kun administrere apps ved hjælp af politikker for appbeskyttelse på enheder, der er tilmeldt med Intune MDM (Mobile Device Management).

- MAM uden enhedsregistrering: MAM uden enhedsregistrering eller MAM-WE gør det muligt for it-administratorer at administrere apps ved hjælp af politikker for appbeskyttelse på enheder, der ikke er tilmeldt Intune MDM. Denne klargøring betyder, at apps kan administreres af Intune på enheder, der er tilmeldt EMM-tredjepartsudbydere. For at administrere apps i begge disse konfigurationer skal kunderne bruge Intune i Microsoft Intune Administration.

For at aktivere denne funktion skal en administrator konfigurere forbindelsen mellem Microsoft Defender for Endpoint og Intune, oprette beskyttelsespolitikken for apps og anvende politikken på målrettede enheder og programmer.

Slutbrugere skal også tage skridt til at installere Microsoft Defender for Endpoint på deres enhed og aktivere onboardingflowet.

Administrator forudsætninger

Valider, at Microsoft Defender for Endpoint-Intune connector er aktiveret.

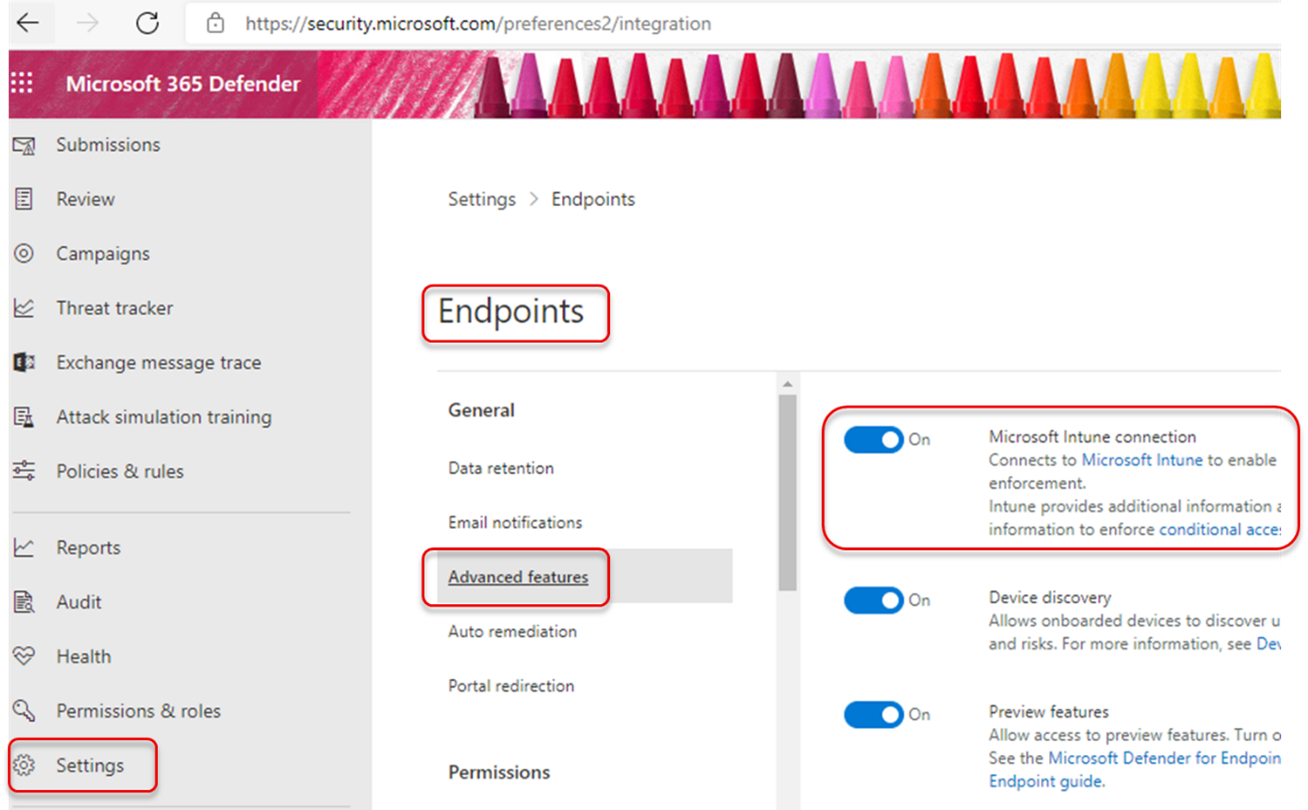

Gå til security.microsoft.com.

Vælg Indstillinger > Slutpunkter > Avancerede funktioner > Microsoft Intune-forbindelse er slået til.

Hvis forbindelsen ikke er slået til, skal du vælge til/fra-knappen for at aktivere den og derefter vælge Gem indstillinger.

Gå til Microsoft Intune Administration , og valider, om Microsoft Defender for Endpoint-Intune connector er aktiveret.

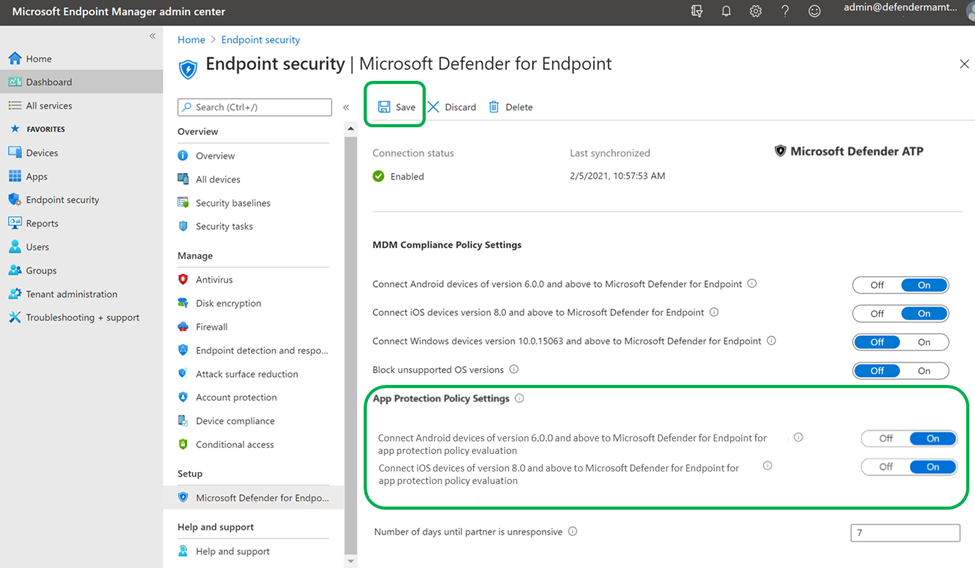

Aktivér Microsoft Defender for Endpoint på Android Connector til App Protection Policy (APP).

Konfigurer connectoren på Microsoft Intune til politikker for appbeskyttelse:

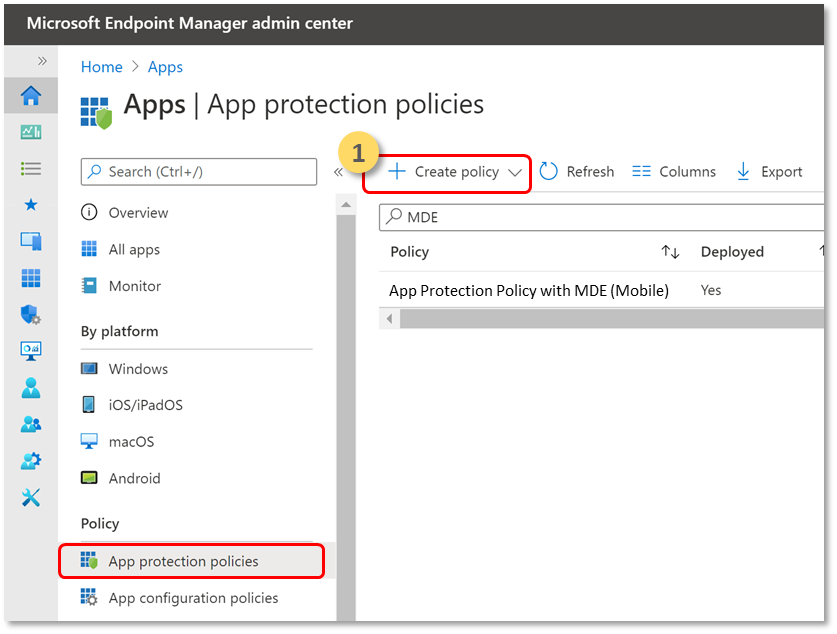

Opret en beskyttelsespolitik for apps.

Bloker adgang til eller slet data for en administreret app baseret på Microsoft Defender for Endpoint-risikosignaler ved at oprette en beskyttelsespolitik for apps.

Microsoft Defender for Endpoint kan konfigureres til at sende trusselssignaler, der skal bruges i politikker for appbeskyttelse (APP, også kendt som MAM). Med denne funktion kan du bruge Microsoft Defender for Endpoint til at beskytte administrerede apps.

Opret en politik.

Appbeskyttelsespolitikker (APP) er regler, der sikrer, at en organisations data forbliver sikre eller findes i en administreret app. En politik kan være en regel, der gennemtvinges, når brugeren forsøger at få adgang til eller flytte "virksomhedsdata" eller et sæt handlinger, der ikke er tilladt eller overvåges, når brugeren befinder sig i appen.

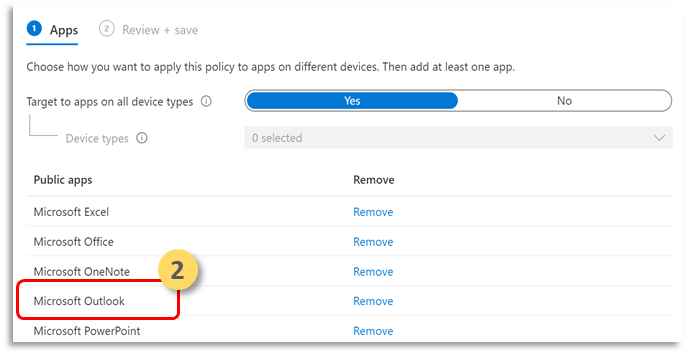

Tilføj apps.

Vælg, hvordan du vil anvende denne politik på apps på forskellige enheder. Tilføj derefter mindst én app.

Brug denne indstilling til at angive, om denne politik skal gælde for ikke-administrerede enheder. I Android kan du angive, at politikken gælder for Android Enterprise, Enhedsadministrator eller Ikke-administrerede enheder. Du kan også vælge at målrette din politik til apps på enheder i en hvilken som helst administrationstilstand.

Da administration af mobilapps ikke kræver enhedsadministration, kan du beskytte virksomhedsdata på både administrerede og ikke-administrerede enheder. Administrationen er centreret om brugeridentiteten, hvilket fjerner kravet om enhedshåndtering. Virksomheder kan bruge politikker for appbeskyttelse med eller uden MDM på samme tid. Overvej f.eks. en medarbejder, der bruger både en telefon, der er udstedt af virksomheden, og deres egen personlige tablet. Firmatelefonen er tilmeldt MDM og beskyttet af politikker for appbeskyttelse, mens den personlige enhed kun er beskyttet af politikker for appbeskyttelse.

Vælg Apps.

En administreret app er en app, hvor der er anvendt politikker for appbeskyttelse, og som kan administreres af Intune. Alle apps, der er blevet integreret med Intune SDK eller ombrudt af Intune App Wrapping Tool , kan administreres ved hjælp af intune-appbeskyttelsespolitikker. Se den officielle liste over microsoft Intune-beskyttede apps , der er bygget ved hjælp af disse værktøjer og er tilgængelige til offentlig brug.

Eksempel: Outlook som en administreret app

Angiv sikkerhedskrav til logon for din beskyttelsespolitik.

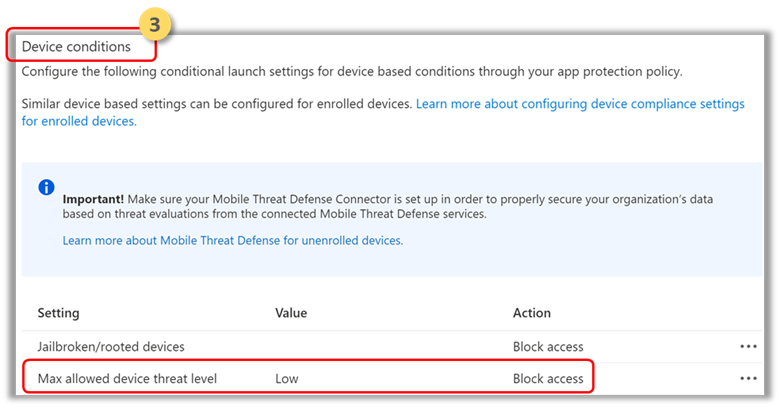

Vælg Indstilling af Maks > . tilladt niveau for enhedstrusler under Enhedsbetingelser , og angiv en værdi. Vælg derefter Handling: "Bloker adgang". Microsoft Defender for Endpoint på Android deler dette Device Threat Level.

Tildel brugergrupper, som politikken skal anvendes på.

Vælg Inkluderede grupper. Tilføj derefter de relevante grupper.

Bemærk!

Hvis en konfigurationspolitik skal målrettes mod ikke-tilmeldte enheder (MAM), anbefales det at installere de generelle konfigurationsindstillinger for apps i Administrerede apps i stedet for at bruge administrerede enheder.

Når du installerer appkonfigurationspolitikker på enheder, kan der opstå problemer, når flere politikker har forskellige værdier for den samme konfigurationsnøgle og er målrettet den samme app og bruger. Disse problemer skyldes manglen på en konfliktløsningsmekanisme til løsning af de forskellige værdier. Du kan forhindre disse problemer ved at sikre, at der kun er defineret og målrettet en enkelt appkonfigurationspolitik for enheder for den samme app og bruger.

Slutbrugerforudsætninger

Mæglerappen skal installeres.

- Intune-firmaportal

Brugerne har de nødvendige licenser til den administrerede app og har installeret appen.

Onboarding af slutbrugere

Log på et administreret program, f.eks. Outlook. Enheden er registreret, og beskyttelsespolitikken for programmet synkroniseres med enheden. Beskyttelsespolitikken for programmet genkender enhedens tilstandstilstand.

Vælg Fortsæt. Der vises en skærm, som anbefaler download og konfiguration af Microsoft Defender: Antivirus(Mobile)-appen.

Vælg Download. Du omdirigeres til appbutikken (Google Play).

Installér Microsoft Defender: Antivirus-appen (Mobil), og gå tilbage til onboardingskærmen for den administrerede app.

Klik på Fortsæt > start. Onboarding-/aktiveringsflowet til Microsoft Defender for Endpoint-appen startes. Følg trinnene for at fuldføre onboarding. Du omdirigeres automatisk tilbage til onboardingskærmen for administrerede apps, hvilket nu indikerer, at enheden fungerer korrekt.

Vælg Fortsæt for at logge på det administrerede program.

Konfigurer webbeskyttelse

Defender for Endpoint på Android gør det muligt for it-administratorer at konfigurere webbeskyttelse. Webbeskyttelse er tilgængelig i Microsoft Intune Administration.

Webbeskyttelse hjælper med at beskytte enheder mod webtrusler og beskytte brugerne mod phishingangreb. Bemærk, at anti-phishing og brugerdefinerede indikatorer (URL-adresser og IP-adresser) understøttes som en del af webbeskyttelse. Filtrering af webindhold understøttes ikke i øjeblikket på mobilplatforme.

I Microsoft Intune Administration skal du gå til Apps > Appkonfigurationspolitikker > Tilføj > administrerede apps.

Giv politikken et navn.

Under Vælg offentlige apps skal du vælge Microsoft Defender for Endpoint som destinationsapp.

På siden Indstillinger under Generelle konfigurationsindstillinger skal du tilføje følgende nøgler og angive deres værdi efter behov.

- antiphishing

- vpn

Hvis du vil deaktivere webbeskyttelse, skal du angive 0 for antiphishing- og VPN-værdier.

Hvis du kun vil deaktivere brugen af VPN via webbeskyttelse, skal du angive disse værdier:

- 0 for vpn

- 1 til antiphishing

Tilføj nøglen DefenderMAMConfigs, og angiv værdien som 1.

Tildel denne politik til brugere. Denne værdi er som standard angivet til falsk.

Gennemse og opret politikken.

Konfigurer netværksbeskyttelse

I Microsoft Intune Administration skal du navigere tilPolitikker for appkonfiguration afapps>. Opret en ny appkonfigurationspolitik. Klik på Administrerede apps.

Angiv et navn og en beskrivelse for entydigt at identificere politikken. Målret politikken til 'Valgte apps' , og søg efter 'Microsoft Defender Endpoint til Android'. Klik på posten, og klik derefter på Vælg og derefter På næste.

Tilføj nøglen og værdien fra følgende tabel. Sørg for, at nøglen "DefenderMAMConfigs" findes i alle de politikker, du opretter ved hjælp af ruten Administrerede apps. Denne nøgle bør ikke findes i forbindelse med rute for administrerede enheder. Klik på Næste, når du er færdig.

Nøgle Værditype Standard (1-aktivér, 0-deaktiver) Beskrivelse DefenderNetworkProtectionEnableHeltal 1 1 – Aktivér, 0 – Deaktiver; Denne indstilling bruges af it-administratorer til at aktivere eller deaktivere netværksbeskyttelsesfunktionerne i Defender-appen. DefenderAllowlistedCACertificatesString Ingen Ingen-Deaktiver; Denne indstilling bruges af it-administratorer til at etablere tillid til rodnøglecenter og selvsignerede certifikater. DefenderCertificateDetectionHeltal 0 2-Enable, 1 – Overvågningstilstand, 0 – Deaktiver; Når denne funktion er aktiveret med værdien 2, sendes slutbrugermeddelelser til brugeren, når Defender registrerer et ugyldigt certifikat. Der sendes også beskeder til SOC-administratorer. I overvågningstilstand (1) sendes der beskedbeskeder til SOC-administratorer, men der vises ingen slutbrugermeddelelser til brugeren, når Defender registrerer et ugyldigt certifikat. Administratorer kan deaktivere denne registrering med 0 som værdien og aktivere fuld funktionsfunktionalitet ved at angive 2 som værdien. DefenderOpenNetworkDetectionHeltal 2 2-Enable, 1 – Overvågningstilstand, 0 – Deaktiver; Denne indstilling bruges af it-administratorer til at aktivere eller deaktivere åben netværksregistrering. Hvis der skiftes til overvågningstilstand med værdien 1, sendes der en besked til SOC-administratoren, men der vises ingen slutbrugermeddelelse til brugeren, når defender registrerer et åbent netværk. Hvis den er aktiveret med værdien 2, vises slutbrugermeddelelsen, og der sendes også beskeder til SOC-administratorer. DefenderEndUserTrustFlowEnableHeltal 0 1 – Aktivér, 0 – Deaktiver; Denne indstilling bruges af it-administratorer til at aktivere eller deaktivere slutbrugerens oplevelse i appen for at have tillid til og ikke have tillid til de usikre og mistænkelige netværk. DefenderNetworkProtectionAutoRemediationHeltal 1 1 – Aktivér, 0 – Deaktiver; Denne indstilling bruges af it-administratorer til at aktivere eller deaktivere de afhjælpningsbeskeder, der sendes, når en bruger udfører afhjælpningsaktiviteter, f.eks. skift til sikrere Wi-Fi adgangspunkter eller sletning af mistænkelige certifikater, der er registreret af Defender. DefenderNetworkProtectionPrivacyHeltal 1 1 – Aktivér, 0 – Deaktiver; Denne indstilling bruges af it-administratorer til at aktivere eller deaktivere beskyttelse af personlige oplysninger i netværksbeskyttelse. Hvis beskyttelse af personlige oplysninger er deaktiveret med værdien 0, vises brugerens samtykke til at dele de skadelige wi-fi- eller certifikatdata. Hvis den er i aktiveret tilstand med værdien 1, vises der intet brugersamtykke, og der indsamles ingen appdata. Medtag eller udelad de grupper, politikken skal gælde for. Fortsæt med at gennemse og sende politikken.

Bemærk!

- De andre konfigurationsnøgler til Network Protection fungerer kun, hvis den overordnede nøgle 'DefenderNetworkProtectionEnable' er aktiveret.

- Brugerne skal aktivere placeringstilladelser (som er en valgfri tilladelse) og skal give tilladelsen "Tillad al tid" for at sikre beskyttelse mod Wi-Fi trussel, også selvom appen ikke aktivt bruges. Hvis placeringstilladelsen nægtes af brugeren, kan Defender for Endpoint kun yde begrænset beskyttelse mod netværkstrusler og vil kun beskytte brugerne mod rogue-certifikater.

Konfigurer kontrolelementer til beskyttelse af personlige oplysninger

Administratorer kan bruge følgende trin til at aktivere beskyttelse af personlige oplysninger og ikke indsamle domænenavne, appoplysninger og netværksoplysninger som en del af beskedrapporten om tilsvarende trusler.

- I Microsoft Intune Administration skal du gå til Apps > Appkonfigurationspolitikker > Tilføj > administrerede apps.

- Giv politikken et navn.

- Under Vælg offentlige apps skal du vælge Microsoft Defender for Endpoint som destinationsapp.

- På siden Indstillinger under Generelle konfigurationsindstillinger skal du tilføje DefenderExcludeURLInReport og DefenderExcludeAppInReport som nøgler og værdi som 1.

- Tilføj nøglen DefenderMAMConfigs, og angiv værdien som 1.

- Tildel denne politik til brugere. Denne værdi er som standard angivet til 0.

- På siden Indstillinger under Generelle konfigurationsindstillinger skal du tilføje DefenderExcludeURLInReport, DefenderExcludeAppInReport som nøglerne og værdien som sand.

- Tilføj nøglen DefenderMAMConfigs, og angiv værdien som 1.

- Tildel denne politik til brugere. Denne værdi er som standard angivet til falsk.

- Gennemse og opret politikken.

Valgfrie tilladelser

Microsoft Defender for Endpoint på Android aktiverer valgfri tilladelser i onboardingflowet. I øjeblikket er de tilladelser, der kræves af MDE, obligatoriske i onboardingflowet. Med denne funktion kan administratoren installere MDE på Android-enheder med MAM-politikker uden at gennemtvinge de obligatoriske VPN- og tilgængelighedstilladelser under onboarding. Slutbrugere kan onboarde appen uden de obligatoriske tilladelser og senere gennemse disse tilladelser.

Konfigurer valgfri tilladelse

Brug følgende trin til at aktivere Valgfrie tilladelser for enheder.

I Microsoft Intune Administration skal du gå til Apps > Appkonfigurationspolitikker > Tilføj > administrerede apps.

Giv politikken et navn.

Vælg Microsoft Defender for Endpoint i offentlige apps.

På siden Indstillinger skal du vælge Brug konfigurationsdesigner og DefenderOptionalVPN eller DefenderOptionalAccessibility eller begge dele som nøglen.

Tilføj nøglen DefenderMAMConfigs, og angiv værdien som 1.

Hvis du vil aktivere Valgfrie tilladelser, skal du angive værdien som 1 og tildele denne politik til brugere. Denne værdi er som standard angivet til 0.

For brugere med nøglesæt som 1 kan de onboarde appen uden at give disse tilladelser.

På siden Indstillinger skal du vælge Brug konfigurationsdesigner og DefenderOptionalVPN eller DefenderOptionalAccessibility eller begge dele som nøgle- og værditypen som boolesk.

Tilføj nøglen DefenderMAMConfigs, og angiv værdien som 1.

Hvis du vil aktivere Valgfrie tilladelser, skal du angive værdien true og tildele denne politik til brugerne. Denne værdi er som standard angivet til falsk.

For brugere med nøglesæt som true kan brugerne onboarde appen uden at give disse tilladelser.

Vælg Næste , og tildel denne profil til målrettede enheder/brugere.

Brugerflow

Brugerne kan installere og åbne appen for at starte onboardingprocessen.

Hvis en administrator har konfigureret Valgfri tilladelser, kan brugerne vælge at springe VPN- eller tilgængelighedstilladelsen over eller begge dele og fuldføre onboarding.

Selvom brugeren har sprunget disse tilladelser over, kan enheden onboarde, og der sendes en impuls.

Da tilladelser er deaktiveret, er webbeskyttelse ikke aktiv. Den vil være delvist aktiv, hvis en af tilladelserne er givet.

Senere kan brugerne aktivere webbeskyttelse inde fra appen. Dette installerer VPN-konfigurationen på enheden.

Bemærk!

Indstillingen Valgfri tilladelser er forskellig fra indstillingen Deaktiver webbeskyttelse. Valgfrie tilladelser hjælper kun med at springe tilladelserne over under onboarding, men de er tilgængelige for slutbrugeren til senere gennemsyn og aktivering, mens Deaktiver webbeskyttelse giver brugerne mulighed for at onboarde Microsoft Defender for Endpoint-appen uden webbeskyttelse. Den kan ikke aktiveres senere.

Deaktiver log af

Med Defender for Endpoint kan du installere appen og deaktivere knappen Log af. Ved at skjule knappen log af forhindres brugerne i at logge af Defender-appen. Denne handling hjælper med at forhindre manipulation med enheden, når Defender for Endpoint ikke kører.

Brug følgende trin til at konfigurere deaktivering af logon:

I Microsoft Intune Administration skal du gå til Apps > Appkonfigurationspolitikker > Tilføj > administrerede apps.

Angiv et navn til politikken.

Under Vælg offentlige apps skal du vælge Microsoft Defender for Endpoint som destinationsapp.

På siden Indstillinger under Generelle konfigurationsindstillinger skal du tilføje DisableSignOut som nøglen og angive værdien som 1.

- Som standard skal du deaktivere Log af = 0.

- Administratoren skal deaktivere Log af = 1 for at deaktivere logonknappen i appen. Brugerne kan ikke se knappen log af, når politikken er pushet til enheden.

Vælg Næste , og tildel denne profil til målrettede enheder og brugere.

Enhedsmærkning

Defender for Endpoint på Android gør det muligt at massemærke mobilenhederne under onboarding ved at give administratorerne mulighed for at konfigurere mærker via Intune. Administratoren kan konfigurere enhedskoderne via Intune via konfigurationspolitikker og pushe dem til brugerens enheder. Når brugeren installerer og aktiverer Defender, overfører klientappen enhedskoderne til sikkerhedsportalen. Enhedskoderne vises i forhold til enhederne i enhedsoversigten.

Brug følgende trin til at konfigurere enhedskoder:

I Microsoft Intune Administration skal du gå til Apps > Appkonfigurationspolitikker > Tilføj > administrerede apps.

Angiv et navn til politikken.

Under Vælg offentlige apps skal du vælge Microsoft Defender for Endpoint som destinationsapp.

På siden Indstillinger skal du vælge Brug konfigurationsdesigner og tilføje DefenderDeviceTag som nøgle- og værditype som streng.

- Administratoren kan tildele et nyt mærke ved at tilføje nøglen DefenderDeviceTag og angive en værdi for enhedskoden.

- Administratoren kan redigere et eksisterende mærke ved at ændre værdien af nøglen DefenderDeviceTag.

- Administratoren kan slette et eksisterende mærke ved at fjerne nøglen DefenderDeviceTag.

Klik på Næste, og tildel denne politik til målrettede enheder og brugere.

Bemærk!

Defender-appen skal åbnes, for at mærker kan synkroniseres med Intune og overføres til sikkerhedsportalen. Det kan tage op til 18 timer, før mærkerne afspejles på portalen.

Relaterede emner

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender for Endpoint Tech Community.