Slå netværksbeskyttelse til

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

- Microsoft Defender til servere

- Microsoft Defender Antivirus

Platforme

- Windows

- Linux (se Netværksbeskyttelse til Linux)

- macOS (se Netværksbeskyttelse til macOS)

Tip

Vil du opleve Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Netværksbeskyttelse hjælper med at forhindre medarbejdere i at bruge alle programmer til at få adgang til farlige domæner, der kan hoste phishing-svindel, udnyttelser og andet skadeligt indhold på internettet. Du kan overvåge netværksbeskyttelse i et testmiljø for at få vist, hvilke apps der blokeres, før du aktiverer netværksbeskyttelse.

Få mere at vide om konfigurationsindstillinger for netværksfiltrering.

Kontrollér, om netværksbeskyttelse er aktiveret

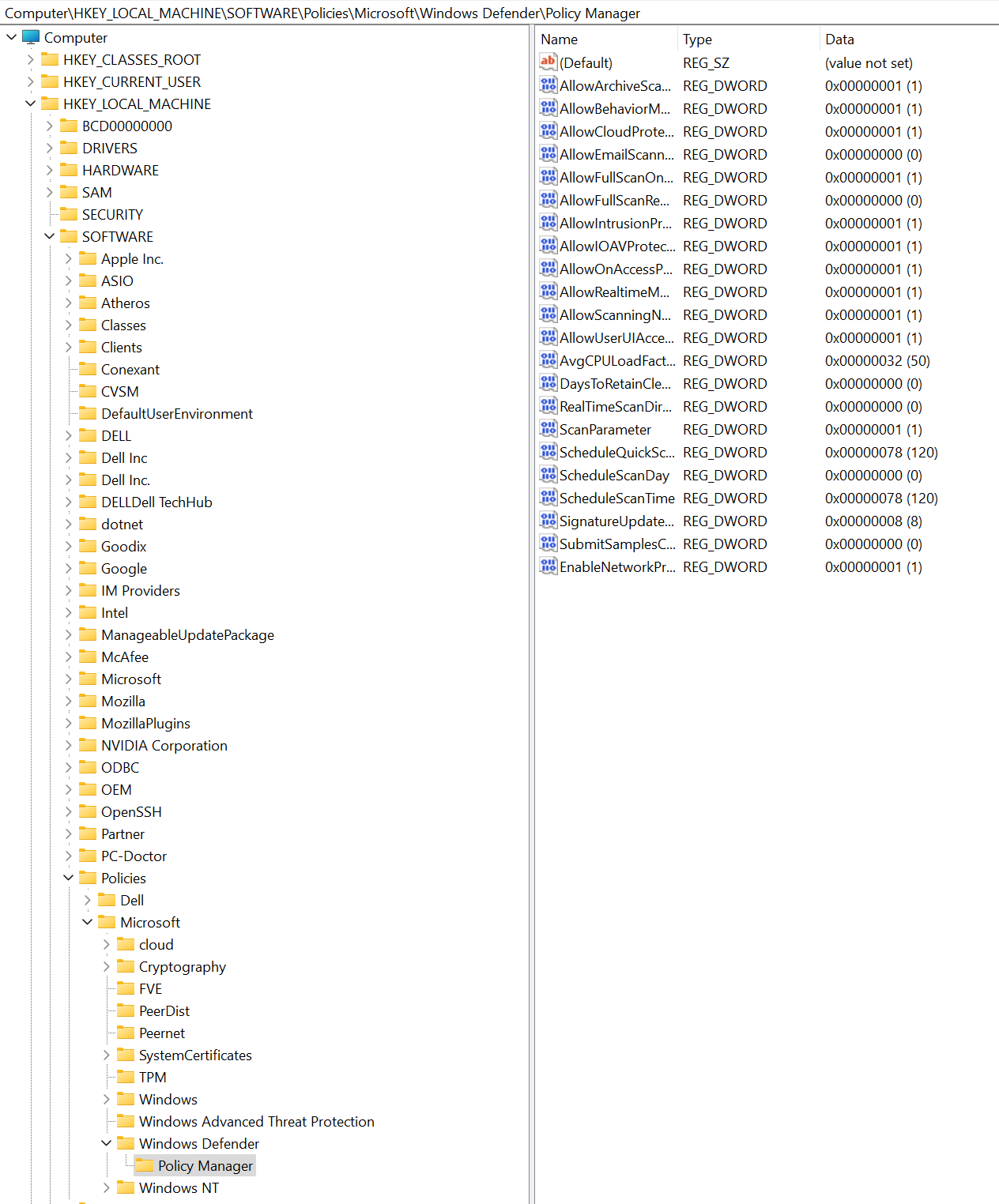

Du kan bruge Registreringsdatabase Editor til at kontrollere status for netværksbeskyttelse.

Vælg knappen Start på proceslinjen, og skriv

regedit. Vælg Registreringseditor på listen over resultater for at åbne den.Vælg HKEY_LOCAL_MACHINE i sidemenuen.

Naviger gennem de indlejrede menuer til SOFTWAREpolitikker>>Microsoft>Windows Defender>Policy Manager.

Hvis nøglen mangler, skal du navigere til SOFTWARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

Vælg EnableNetworkProtection for at se den aktuelle tilstand af netværksbeskyttelse på enheden:

- 0 eller Fra

- 1 eller Til

- 2 eller overvågningstilstand

Aktivér netværksbeskyttelse

Hvis du vil aktivere netværksbeskyttelse, kan du bruge en af følgende metoder:

- PowerShell

- Administration af mobilenheder (MDM)

- Microsoft Intune

- Gruppepolitik

- Microsoft Configuration Manager

PowerShell

På din Windows-enhed skal du vælge Start, skrive

powershell, højreklikke på Windows PowerShell og derefter vælge Kør som administrator.Kør følgende cmdlet:

Set-MpPreference -EnableNetworkProtection EnabledTil Windows Server skal du bruge de ekstra kommandoer, der er angivet i følgende tabel:

Windows Server-version Kommandoer Windows Server 2022 og nyere set-mpPreference -AllowNetworkProtectionOnWinServer $trueWindows Server 2016

Windows Server 2012 R2set-MpPreference -AllowNetworkProtectionDownLevel $true

set-MpPreference -AllowNetworkProtectionOnWinServer $true(Dette trin er valgfrit). Hvis du vil angive netværksbeskyttelse til overvågningstilstand, skal du bruge følgende cmdlet:

Set-MpPreference -EnableNetworkProtection AuditModeHvis du vil slå netværksbeskyttelse fra, skal du bruge parameteren

Disabledi stedet forAuditModeellerEnabled.

Administration af mobilenheder (MDM)

Brug EnableNetworkProtection CSP (Configuration Service Provider) til at aktivere eller deaktivere netværksbeskyttelse eller aktivere overvågningstilstand.

Opdater Microsoft Defender antimalwareplatform til den nyeste version, før du aktiverer eller deaktiverer netværksbeskyttelse eller aktiverer overvågningstilstand.

Microsoft Intune

Microsoft Defender for Endpoint baselinemetode

Log på Microsoft Intune Administration.

Gå til Endpoint Security>Baselines>Microsoft Defender for Endpoint Baseline.

Vælg Opret en profil, angiv derefter et navn til din profil, og vælg derefter Næste.

I afsnittet Konfigurationsindstillinger skal du gå til Regler > for reduktion af angrebsoverfladen angivet Bloker, Aktivér eller Overvåg for Aktivér netværksbeskyttelse. Vælg Næste.

Vælg de relevante områdekoder og -tildelinger efter behov i din organisation.

Gennemse alle oplysningerne, og vælg derefter Opret.

Antiviruspolitikmetode

Log på Microsoft Intune Administration.

Gå til Endpoint security>Antivirus.

Vælg Opret en politik.

I pop op-vinduet Opret en politik skal du vælge Windows 10, Windows 11 og Windows Server på listen Platform.

Vælg Microsoft Defender Antivirus på profillisten, og vælg derefter Opret.

Angiv et navn til din profil, og vælg derefter Næste.

I afsnittet Konfigurationsindstillinger skal du vælge Deaktiveret, Aktiveret (blokeringstilstand) eller Aktiveret (overvågningstilstand) for Aktivér netværksbeskyttelse og derefter vælge Næste.

Vælg de relevante tildelings- og områdekoder som krævet af din organisation.

Gennemse alle oplysningerne, og vælg derefter Opret.

Metode til konfigurationsprofil

Log på Microsoft Intune Administration (https://intune.microsoft.com).

Gå tilEnhedskonfigurationsprofiler>>Opret profil.

I pop op-vinduet Opret en profil skal du vælge Platform og vælge Profiltype som skabeloner.

Vælg Endpoint Protection på listen over skabeloner i skabelonnavnet, og vælg derefter Opret.

Gå til Grundlæggende oplysninger om slutpunktsbeskyttelse>, angiv et navn til din profil, og vælg derefter Næste.

I afsnittet Konfigurationsindstillinger skal du gå til Microsoft Defender Exploit Guard>Network filtering>Aktivér eller overvågnetværksbeskyttelse>. Vælg Næste.

Vælg de relevante områdekoder, tildelinger og anvendelighedsregler , som kræves af din organisation. Administratorer kan angive flere krav.

Gennemse alle oplysningerne, og vælg derefter Opret.

Gruppepolitik

Brug følgende procedure til at aktivere netværksbeskyttelse på domænetilsluttede computere eller på en separat computer.

På en separat computer skal du gå til Start og derefter skrive og vælge Rediger gruppepolitik.

-Eller-

Åbn Gruppepolitik-administrationskonsollen på en domænetilsluttet Gruppepolitik administrationscomputer, højreklik på det Gruppepolitik objekt, du vil konfigurere, og vælg Rediger.

I redigeringsprogrammet til administration af gruppepolitik skal du gå til Computerkonfiguration og vælge Administrative skabeloner.

Udvid træet til Windows-komponenter>Microsoft Defender Antivirus>Microsoft Defender Exploit Guard>Network Protection.

Bemærk, at i ældre versioner af Windows kan stien til Gruppepolitik have Windows Defender Antivirus i stedet for Microsoft Defender Antivirus.

Dobbeltklik på indstillingen Forbyd brugere og apps at få adgang til farlige websteder , og angiv indstillingen til Aktiveret. I afsnittet indstillinger skal du angive en af følgende indstillinger:

- Block – Brugerne kan ikke få adgang til skadelige IP-adresser og domæner.

- Deaktiver (standard) – Funktionen Netværksbeskyttelse fungerer ikke. Brugerne er ikke blokeret i at få adgang til skadelige domæner.

- Overvågningstilstand – Hvis en bruger besøger en skadelig IP-adresse eller et skadeligt domæne, registreres en hændelse i Windows-hændelsesloggen. Brugeren blokeres dog ikke for at besøge adressen.

Vigtigt!

Hvis du vil aktivere netværksbeskyttelse fuldt ud, skal du angive indstillingen Gruppepolitik til Aktiveret og også vælge Bloker i rullemenuen med indstillinger.

(Dette trin er valgfrit). Følg trinnene i Kontrollér, om netværksbeskyttelse er aktiveret, for at kontrollere, at indstillingerne for Gruppepolitik er korrekte.

Microsoft Configuration Manager

Åbn Configuration Manager-konsollen.

Gå til Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard.

Vælg Opret Exploit Guard-politik på båndet for at oprette en ny politik.

- Hvis du vil redigere en eksisterende politik, skal du vælge politikken og derefter vælge Egenskaber på båndet eller i genvejsmenuen. Rediger indstillingen Konfigurer netværksbeskyttelse under fanen Netværksbeskyttelse .

Angiv et navn til den nye politik på siden Generelt , og kontrollér, at indstillingen Netværksbeskyttelse er aktiveret.

På siden Netværksbeskyttelse skal du vælge en af følgende indstillinger for indstillingen Konfigurer netværksbeskyttelse :

- Bloker

- Overvågning

- Handicappet

Fuldfør resten af trinnene, og gem politikken.

På båndet skal du vælge Installér for at installere politikken i en samling.

Vigtige oplysninger om fjernelse af Exploit Guard-indstillinger fra en enhed

Når en Exploit Guard-politik er udrullet ved hjælp af Configuration Manager, fjernes Exploit Guard-indstillingerne ikke fra klienterne, hvis du fjerner installationen. Hvis du fjerner klientens Exploit Guard-udrulning, Delete not supported registreres den desuden i klientens ExploitGuardHandler.log i Configuration Manager.

Brug følgende PowerShell-script i SYSTEM-konteksten til at fjerne Exploit Guard-indstillingerne korrekt:

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

Se også

- Netværksbeskyttelse

- Netværksbeskyttelse til Linux

- Netværksbeskyttelse til macOS

- Netværksbeskyttelse og TCP-trevejs-håndtryk

- Evaluer netværksbeskyttelse

- Foretag fejlfinding af netværksbeskyttelse

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.