Udrul Microsoft Defender for Endpoint på iOS med administration af mobilapps

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Vil du opleve Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Bemærk!

Defender for Endpoint på iOS bruger en VPN-forbindelse til at levere webbeskyttelsesfunktionen. Dette er ikke en almindelig VPN- og er en lokal/selv-løkke-VPN, der ikke tager trafik uden for enheden.

Konfigurer Microsoft Defender for Endpoint risikosignaler i MAM (App Protection Policy)

Microsoft Defender for Endpoint på iOS, som allerede beskytter virksomhedsbrugere på MOBILE Enhedshåndtering(MDM)-scenarier, udvider nu support til MAM (Mobile App Management) for enheder, der ikke er tilmeldt ved hjælp af Intune administration af mobilenheder (MDM). Denne support udvides også til kunder, der bruger andre løsninger til administration af virksomhedsmobilitet, mens de stadig bruger Intune til administration af mobilapps (MAM). Denne funktion giver dig mulighed for at administrere og beskytte din organisations data i et program.

Microsoft Defender for Endpoint på iOS-trusselsoplysninger udnyttes af Intune politikker for appbeskyttelse for at beskytte disse apps. Appbeskyttelse politikker (APP) er regler, der sikrer, at en organisations data forbliver sikre eller findes i en administreret app. Et administreret program har anvendt politikker for appbeskyttelse og kan administreres af Intune.

Microsoft Defender for Endpoint på iOS understøtter begge konfigurationer af MAM

- Intune MDM + MAM: It-administratorer kan kun administrere apps ved hjælp af politikker for appbeskyttelse på enheder, der er tilmeldt Intune administration af mobilenheder (MDM).

- MAM uden enhedsregistrering: MAM uden enhedsregistrering eller MAM-WE gør det muligt for it-administratorer at administrere apps ved hjælp af politikker for appbeskyttelse på enheder, der ikke er tilmeldt Intune MDM. Det betyder, at apps kan administreres af Intune på enheder, der er tilmeldt med EMM-tredjepartsudbydere. For at administrere apps, der bruger i begge ovenstående konfigurationer, skal kunderne bruge Intune i Microsoft Intune Administration

Hvis du vil aktivere denne funktion, skal en administrator konfigurere forbindelsen mellem Microsoft Defender for Endpoint og Intune, oprette beskyttelsespolitikken for apps og anvende politikken på målrettede enheder og programmer.

Slutbrugerne skal også tage skridt til at installere Microsoft Defender for Endpoint på deres enhed og aktivere onboardingflowet.

Forudsætninger

-

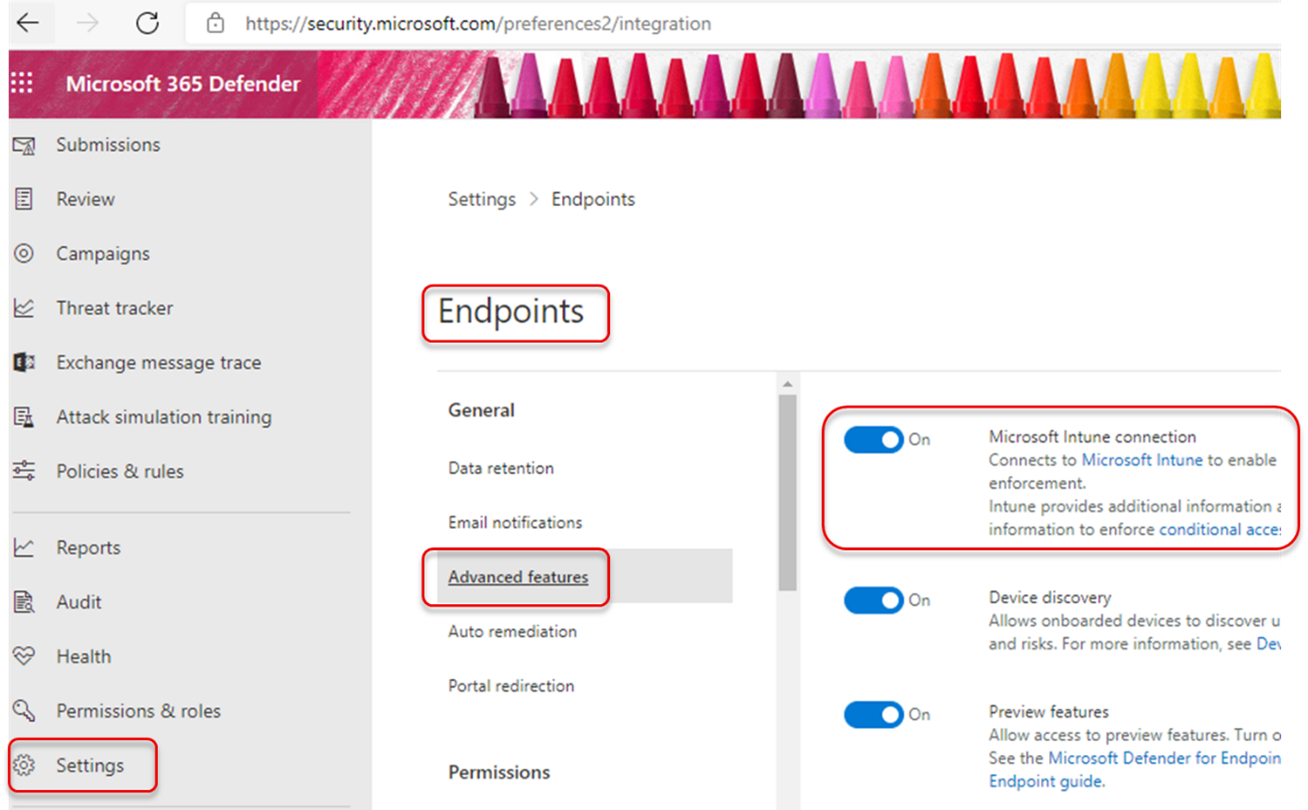

Kontrollér, at Intune-connectoren er aktiveret i Sikkerhedsportal.

På den samlede sikkerhedskonsol skal du gå til Indstillinger>Slutpunkter>Avancerede funktioner og sikre, at Microsoft Intune forbindelse er aktiveret.

-

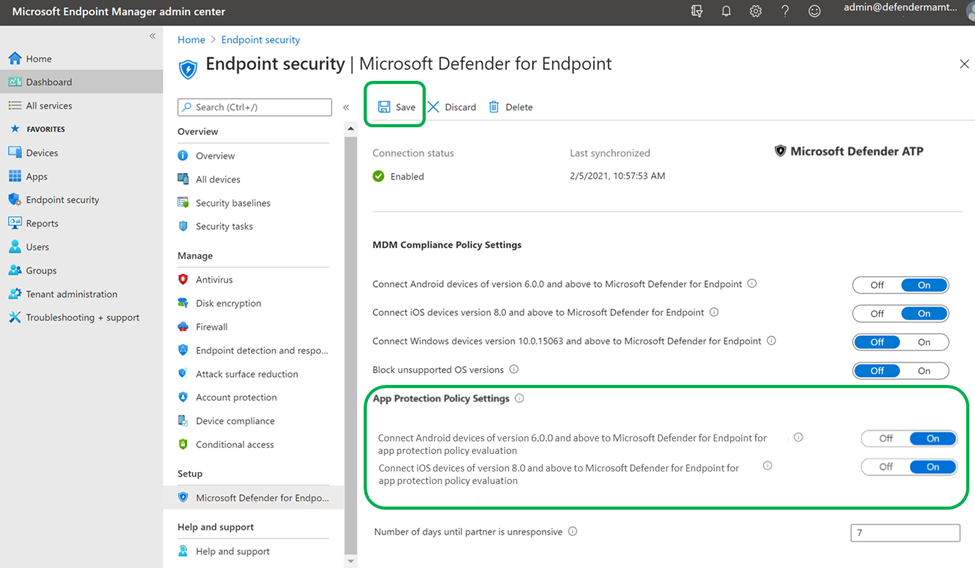

Kontrollér, at APP-connectoren er aktiveret på Intune portal.

I Microsoft Intune Administration skal du gå til Endpoint Security>Microsoft Defender for Endpoint og kontrollere, at forbindelsesstatus er aktiveret.

Create en beskyttelsespolitik for apps

Bloker adgang til eller slet data for en administreret app baseret på Microsoft Defender for Endpoint risikosignaler ved at oprette en beskyttelsespolitik for apps. Microsoft Defender for Endpoint kan konfigureres til at sende trusselssignaler, der skal bruges i politikker for appbeskyttelse (APP, også kendt som MAM). Med denne funktion kan du bruge Microsoft Defender for Endpoint til at beskytte administrerede apps.

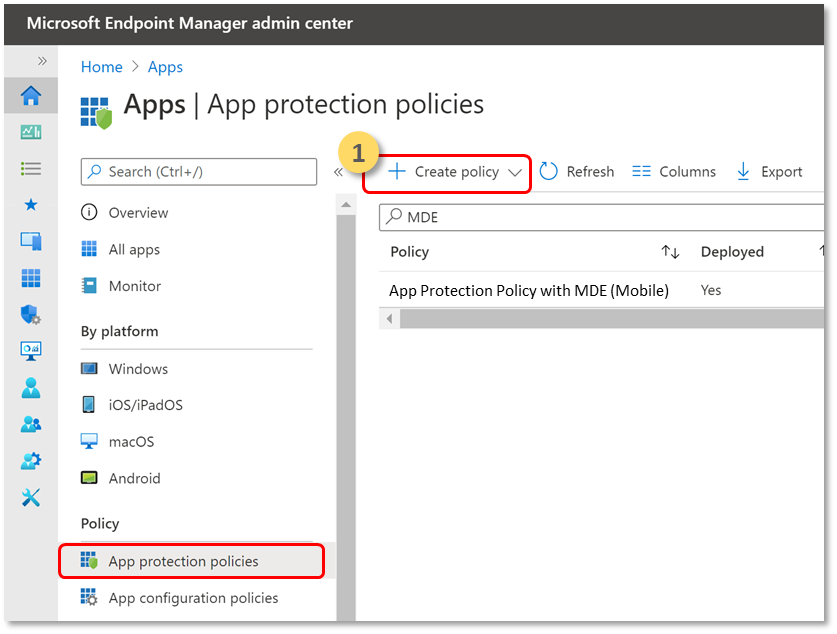

- Create en politik

Appbeskyttelse politikker (APP) er regler, der sikrer, at en organisations data forbliver sikre eller findes i en administreret app. En politik kan være en regel, der gennemtvinges, når brugeren forsøger at få adgang til eller flytte "virksomhedsdata" eller et sæt handlinger, der ikke er tilladt eller overvåges, når brugeren befinder sig i appen.

Tilføj apps

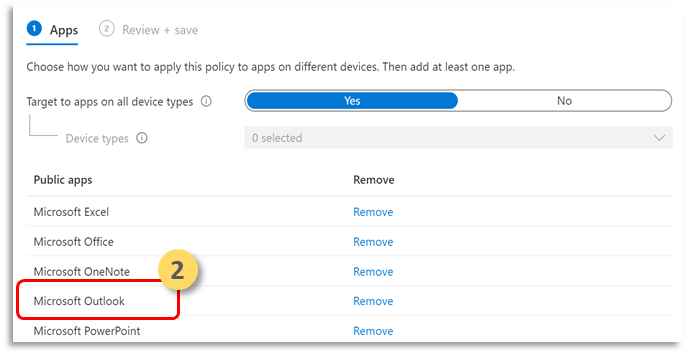

a. Vælg, hvordan du vil anvende denne politik på apps på forskellige enheder. Tilføj derefter mindst én app.

Brug denne indstilling til at angive, om denne politik skal gælde for ikke-administrerede enheder. Du kan også vælge at målrette din politik til apps på enheder i en hvilken som helst administrationstilstand. Da administration af mobilapps ikke kræver enhedsadministration, kan du beskytte virksomhedsdata på både administrerede og ikke-administrerede enheder. Administrationen er centreret om brugeridentiteten, hvilket fjerner kravet om enhedshåndtering. Virksomheder kan bruge politikker for appbeskyttelse med eller uden MDM på samme tid. Overvej f.eks. en medarbejder, der bruger både en telefon, der er udstedt af virksomheden, og deres egen personlige tablet. Firmatelefonen er tilmeldt MDM og beskyttet af politikker for appbeskyttelse, mens den personlige enhed kun er beskyttet af politikker for appbeskyttelse.b. Vælg apps

En administreret app er en app, hvor der er anvendt politikker for appbeskyttelse, og som kan administreres af Intune. Alle apps, der er integreret med Intune SDK eller ombrudt af Intune App Wrapping Tool, kan administreres ved hjælp af Intune politikker for appbeskyttelse. Se den officielle liste over Microsoft Intune beskyttede apps, der er bygget ved hjælp af disse værktøjer og er tilgængelige til offentlig brug.Eksempel: Outlook som en administreret app

Vælg indstillingerne Platform, Apps, Databeskyttelse, Adgangskrav , som din organisation kræver til din politik.

3.Angiv sikkerhedskrav til logon for din beskyttelsespolitik.

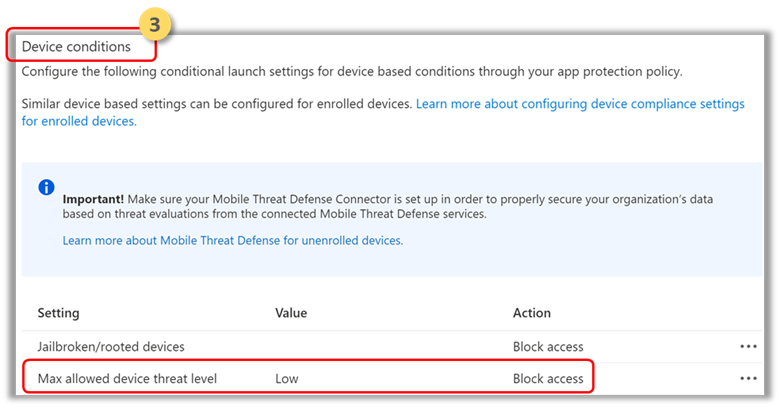

Vælg Indstilling af Maks > . tilladt niveau for enhedstrusler under Betingelser for betinget start > af enhed , og angiv en værdi. Dette skal konfigureres til enten Low, Medium, High eller Secured. De handlinger, der er tilgængelige for dig, er Bloker adgang eller Slet data. Vælg Handling: "Bloker adgang". Microsoft Defender for Endpoint på iOS deler dette Device Threat Level.

4.Tildel brugergrupper, som politikken skal anvendes på.

Vælg Inkluderede grupper. Tilføj derefter de relevante grupper.

Du kan få flere oplysninger om MAM- eller appbeskyttelsespolitik under Indstillinger for beskyttelsespolitik for iOS-apps.

Udrul Microsoft Defender for Endpoint til MAM eller på ikke-tilmeldte enheder

Microsoft Defender for Endpoint på iOS aktiverer scenariet for beskyttelsespolitikken for apps og er tilgængelig i Apple App Store.

Når politikker for appbeskyttelse er konfigureret til apps til at omfatte enhedsrisikosignaler fra Microsoft Defender for Endpoint, omdirigeres brugerne til at installere Microsoft Defender for Endpoint, når de bruger sådanne apps. Alternativt kan brugerne også installere den nyeste version af appen direkte fra Apple App Store.

Sørg for, at enheden er registreret til Godkender med den samme konto, der bruges til onboarding i Defender for vellykket MAM-registrering.

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.