Udrul Microsoft Defender for Endpoint på Linux med Saltstack

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Vil du opleve Defender for Endpoint? Tilmeld dig en gratis prøveversion.

I denne artikel beskrives det, hvordan du installerer Defender for Endpoint på Linux ved hjælp af Saltstack. En vellykket installation kræver fuldførelse af alle følgende opgaver:

Vigtigt!

Denne artikel indeholder oplysninger om tredjepartsværktøjer. Dette leveres som en hjælp til komplette integrationsscenarier, men Microsoft yder ikke fejlfindingssupport til tredjepartsværktøjer.

Kontakt tredjepartsleverandøren for at få support.

Forudsætninger og systemkrav

Før du går i gang, skal du se den primære Defender for Endpoint på Linux-siden for at få en beskrivelse af forudsætninger og systemkrav til den aktuelle softwareversion.

Hertil kommer, at for Saltstack installation, skal du være bekendt med Saltstack administration, har Saltstack installeret, konfigurere Master og Minions, og ved, hvordan man anvender stater. Saltstack har mange måder at fuldføre den samme opgave på. Disse instruktioner forudsætter tilgængelighed af understøttede Saltstack-moduler, f.eks. apt og unarchive , som kan hjælpe med at udrulle pakken. Din organisation bruger muligvis en anden arbejdsproces. Du kan finde flere oplysninger i dokumentationen til Saltstack .

Her er et par vigtige punkter:

- Saltstack er installeret på mindst én computer (Saltstack kalder computeren som master).

- Saltstack-mesteren accepterede de administrerede noder (Saltstack kalder noderne som håndlangere) forbindelser.

- Saltstack minions er i stand til at løse kommunikation til Saltstack mester (være standard håndlangere forsøger at kommunikere med en maskine ved navn 'salt').

- Kør følgende pingtest:

sudo salt '*' test.ping - Saltstack-masteren har en filserverplacering, hvor Microsoft Defender for Endpoint-filer kan distribueres fra (Som standard bruger Saltstack mappen

/srv/saltsom standarddistributionspunkt)

Download onboardingpakken

Advarsel

Ompakning af Defender for Endpoint-installationspakken er ikke et understøttet scenarie. Hvis du gør det, kan det påvirke produktets integritet negativt og føre til negative resultater, herunder, men ikke begrænset til, at udløse manipulation af beskeder og opdateringer, der ikke kan anvendes.

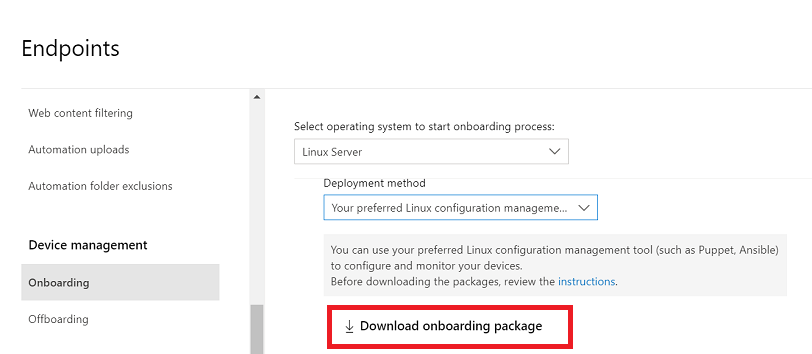

I Microsoft Defender-portalen skal du gå til Indstillinger>Endpoints>Onboarding til enhedshåndtering>.

Vælg Linux Server som operativsystem i den første rullemenu. I den anden rullemenu skal du vælge Dit foretrukne Værktøj til administration af Linux-konfiguration som installationsmetode.

Vælg Download onboarding-pakke. Gem filen som

WindowsDefenderATPOnboardingPackage.zip.På SaltStack Master skal du udtrække indholdet af arkivet til SaltStack-serverens mappe (typisk

/srv/salt):ls -ltotal 8 -rw-r--r-- 1 test staff 4984 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipunzip WindowsDefenderATPOnboardingPackage.zip -d /srv/salt/mdeArchive: WindowsDefenderATPOnboardingPackage.zip inflating: /srv/salt/mde/mdatp_onboard.json

Opret saltstack-tilstandsfiler

I dette trin skal du oprette en SaltState-tilstandsfil i dit konfigurationslager (typisk /srv/salt), der anvender de nødvendige tilstande til at installere og onboarde Defender for Endpoint. Derefter skal du tilføje Defender for Endpoint-lageret og nøglen: install_mdatp.sls.

Bemærk!

Defender for Endpoint på Linux kan installeres fra en af følgende kanaler:

-

insiders-fast, angivet som

[channel] -

insiders-slow, angivet som

[channel] -

prod, angivet som

[channel]at bruge versionsnavnet (se Linux-softwarelager til Microsoft-produkter)

Hver kanal svarer til et Linux-softwarelager.

Valget af kanalen bestemmer typen og hyppigheden af opdateringer, der tilbydes til din enhed. Enheder i insiders-fast er de første til at modtage opdateringer og nye funktioner, efterfulgt senere af insiders-langsom, og til sidst af prod.

For at få forhåndsvist nye funktioner og give tidlig feedback anbefales det, at du konfigurerer nogle enheder i din virksomhed til at bruge enten insiders-fast eller insiders-slow.

Advarsel

Hvis du skifter kanal efter den første installation, skal produktet geninstalleres. Hvis du vil skifte produktkanal: Fjern den eksisterende pakke, genkonfigurer enheden, så den bruger den nye kanal, og følg trinnene i dette dokument for at installere pakken fra den nye placering.

Bemærk din distribution og version, og identificer den nærmeste post for den under

https://packages.microsoft.com/config/[distro]/.I følgende kommandoer skal du erstatte [distro] og [version] med dine oplysninger.

Bemærk!

Hvis der er tale om Oracle Linux og Amazon Linux 2, skal du erstatte [distro] med "rhel". For Amazon Linux 2 skal du erstatte [version] med "7". For Oracle utilize skal du erstatte [version] med versionen af Oracle Linux.

cat /srv/salt/install_mdatp.slsadd_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/[channel] [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %}Føj den installerede pakketilstand til

install_mdatp.slsefter den tilstand,add_ms_repoder tidligere er defineret.install_mdatp_package: pkg.installed: - name: matp - required: add_ms_repoFøj udrulningen af onboardingfilen til

install_mdatp.slsefter sominstall_mdatp_packagetidligere defineret.copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_packageDen fuldførte installationstilstandsfil bør ligne dette output:

add_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/prod [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %} install_mdatp_package: pkg.installed: - name: mdatp - required: add_ms_repo copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_packageOpret en SaltState-tilstandsfil i dit konfigurationslager (typisk

/srv/salt), der anvender de nødvendige tilstande på offboard og fjerner Defender for Endpoint. Før du bruger offboarding-tilstandsfilen, skal du downloade offboarding-pakken fra sikkerhedsportalen og udtrække den på samme måde, som du gjorde med onboardingpakken. Den downloadede offboarding-pakke er kun gyldig i en begrænset periode.Opret en afinstallationstilstandsfil

uninstall_mdapt.sls, og tilføj tilstanden for at fjernemdatp_onboard.jsonfilen.cat /srv/salt/uninstall_mdatp.slsremove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.jsonFøj installationen af offboarding-filen til

uninstall_mdatp.slsfilen efter den tilstand,remove_mde_onboarding_fileder er defineret i forrige afsnit.offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/mdatp_offboard.jsonFøj fjernelsen af MDATP-pakken til

uninstall_mdatp.slsfilen efter den tilstand,offboard_mdeder er defineret i forrige afsnit.remove_mde_packages: pkg.removed: - name: mdatpDen komplette fjernelsestilstandsfil skal ligne følgende output:

remove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/offboard/mdatp_offboard.json remove_mde_packages: pkg.removed: - name: mdatp

Installation

I dette trin skal du anvende tilstanden på håndlangere. Følgende kommando anvender tilstanden på computere med det navn, der starter med mdetest.

Installation:

salt 'mdetest*' state.apply install_mdatpVigtigt!

Når produktet starter for første gang, downloades de nyeste antimalwaredefinitioner. Afhængigt af din internetforbindelse kan det tage op til et par minutter.

Validering/konfiguration:

salt 'mdetest*' cmd.run 'mdatp connectivity test'salt 'mdetest*' cmd.run 'mdatp health'Fjern installation:

salt 'mdetest*' state.apply uninstall_mdatp

Problemer med loginstallation

Du kan finde flere oplysninger om, hvordan du finder den automatisk genererede log, der oprettes af installationsprogrammet, når der opstår en fejl, under Problemer med loginstallation.

Opgraderinger af operativsystem

Når du opgraderer operativsystemet til en ny overordnet version, skal du først fjerne Defender for Endpoint på Linux, installere opgraderingen og til sidst konfigurere Defender for Endpoint på Linux på din enhed.

Reference

Se også

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om