Enhedshåndtering til macOS

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

- Microsoft Defender for Business

Vil du opleve Microsoft Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Forudsætninger

Enhedshåndtering til macOS har følgende forudsætninger:

- Microsoft Defender for Endpoint ret (kan prøves)

- Minimumversion af OPERATIVSYSTEM: macOS 11 eller nyere

- Minimumproduktversion: 101.34.20

Oversigt

Microsoft Defender for Endpoint funktionen Enhedshåndtering giver dig mulighed for at:

- Overvåge, tillade eller forhindre læse-, skrive- eller udføre adgang til flytbart lager. Og

- Administrer iOS- og Portable-enheder og Apple APFS-krypterede enheder og Bluetooth-medier med eller uden undtagelser.

Forbered dine slutpunkter

Microsoft Defender for Endpoint ret (kan prøves)

Minimumversion af OPERATIVSYSTEM: macOS 11 eller nyere

Installér fuld diskadgang: Du har muligvis allerede oprettet og installeret dette https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig til andre MDE funktioner. Du skal give tilladelsen Fuld diskadgang til et nyt program:

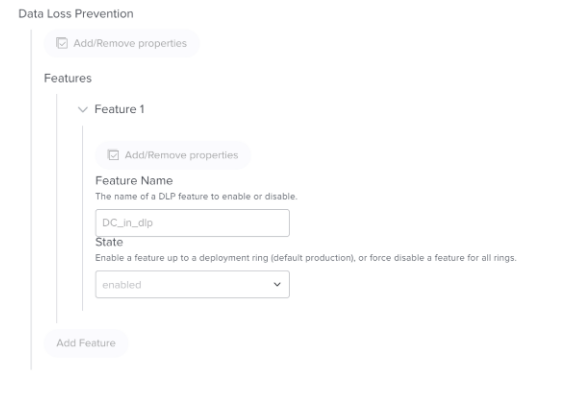

com.microsoft.dlp.daemon.Aktivér enhedskontrol på indstillingen for MDE indstillinger:

Forebyggelse af datatab (DLP)/funktioner/

Angiv "DC_in_dlp" som funktionsnavn

I Tilstand skal du angive "aktiveret"

Eksempel 1: JAMF bruger schema.json.

Eksempel 2: demo.mobileconfig

<key>dlp</key>

<dict>

<key>features</key>

<array>

<dict>

<key>name</key>

<string>DC_in_dlp</string>

<key>state</key>

<string>enabled</string>

</dict>

</array>

</dict>

Minimumproduktversion: 101.91.92 eller nyere

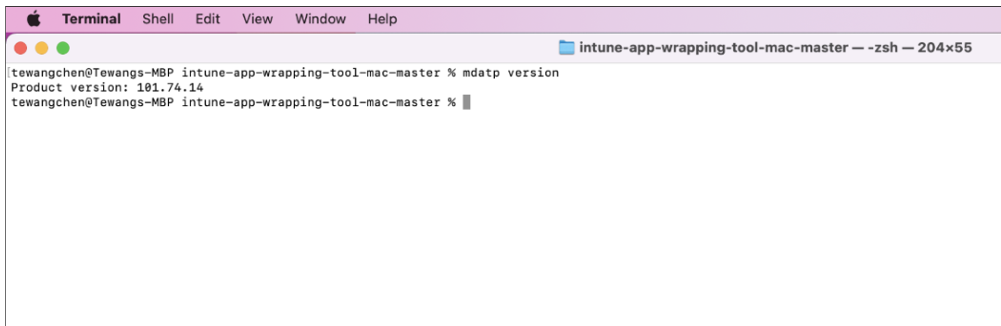

Kør mdatp-versionen via Terminal for at se produktversionen på klientcomputeren:

Om politikker

Politikker bestemmer funktionsmåden for enhedskontrol til macOS. Politikken er målrettet via Intune eller JAMF til en samling af maskiner eller brugere.

Enhedskontrol til macOS-politikken indeholder indstillinger, grupper og regler:

- Den globale indstilling med navnet 'indstillinger' giver dig mulighed for at definere det globale miljø.

- Gruppe kaldet 'grupper' giver dig mulighed for at oprette mediegrupper. Det kan f.eks. være en godkendt USB-gruppe eller en krypteret USB-gruppe.

- Adgangspolitikregel, der kaldes 'regler', giver dig mulighed for at oprette en politik, der begrænser hver gruppe. Tillad f.eks. kun godkendte brugere at skrive adgangsautoriseret USB-gruppe.

Bemærk!

Vi anbefaler, at du bruger eksemplerne på GitHub til at forstå egenskaberne: mdatp-devicecontrol/Removable Storage Access Control Samples/macOS/policy at main – microsoft/mdatp-devicecontrol (github.com).

Du kan også bruge scripts på mdatp-devicecontrol/tree/main/python#readme på main – microsoft/mdatp-devicecontrol (github.com) til at oversætte Windows Device Control-politikken til macOS Device Control policy eller oversætte macOS Device Control V1-politikken til denne V2-politik.

Bemærk!

Der er kendte problemer med enhedsstyring til macOS, som kunderne bør overveje, når de opretter politikker.

Anbefalede fremgangsmåder

Enhedsstyring til macOS har lignende funktioner som Enhedskontrol til Windows, men macOS og Windows indeholder forskellige underliggende funktioner til administration af enheder, så der er nogle vigtige forskelle:

- macOS har ikke en central Enhedshåndtering eller visning af enheder. Der gives/afvises adgang til programmer, der interagerer med enheder. Det er grunden til, at der på macOS er et rigere sæt adgangstyper. På en

portableDeviceenhedskontrol til macOS kan du f.eks. afvise eller tilladedownload_photos_from_device. - For at forblive konsistent med Windows er

generic_readder adgangstyper og .generic_writegeneric_executePolitikker med generiske adgangstyper behøver ikke at blive ændret, hvis/når der tilføjes yderligere specifikke adgangstyper i fremtiden. Bedste praksis er at bruge generiske adgangstyper, medmindre der er et specifikt behov for at afvise/tillade en mere specifik handling. - Oprettelse af en

denypolitik ved hjælp af generiske adgangstyper er den bedste måde at forsøge helt at blokere alle handlinger for den pågældende type enhed (f.eks. Android-telefoner), men der kan stadig være huller, hvis handlingen udføres ved hjælp af et program, der ikke understøttes af macOS-enhedsstyring.

Indstillinger

Her er de egenskaber, du kan bruge, når du opretter grupper, regler og indstillinger i politikken for enhedskontrol til macOS.

| Egenskabsnavn | Beskrivelse | Muligheder |

|---|---|---|

| Funktioner | Funktionsspecifikke konfigurationer | Du kan angive disable til false eller true for følgende funktioner:- removableMedia- appleDevice- portableDevice, herunder kamera- eller PTP-medier- bluetoothDeviceStandarden er true, så hvis du ikke konfigurerer denne værdi, gælder den ikke, selvom du opretter en brugerdefineret politik for removableMedia, fordi den er deaktiveret som standard. |

| Globale | Angiv standard gennemtvingelse | Du kan indstille defaultEnforcement til- allow (standard)- deny |

| Ux | Du kan angive et link på en meddelelse. | navigationTarget: string. Eksempel: "http://www.microsoft.com" |

Gruppe

| Egenskabsnavn | Beskrivelse | Muligheder |

|---|---|---|

$type |

Gruppens type | "enhed" |

id |

GUID, et entydigt id, repræsenterer gruppen og bruges i politikken. | Du kan generere id'et via New-Guid (Microsoft.PowerShell.Utility) – PowerShell eller kommandoen uuidgen på macOS |

name |

Brugervenligt navn på gruppen. | Streng |

query |

Mediedækningen under denne gruppe | Se tabellerne med forespørgselsegenskaber nedenfor for at få flere oplysninger. |

Forespørgsel

Enhedskontrol understøtter to typer forespørgsler:

Forespørgselstypen 1 er som følger:

| Egenskabsnavn | Beskrivelse | Muligheder |

|---|---|---|

$type |

Identificer den logiske handling, der skal udføres på delsætningerne | all: Alle attributter under delsætningerne er en And-relation . Hvis administratoren f.eks. placerer vendorId og serialNumberfor hver tilsluttet USB, kontrollerer systemet, om USB'en opfylder begge værdier.og: svarer til alle Nogen: Attributterne under delsætningerne er relationen Or . Hvis administratoren f.eks. angiver vendorId og serialNumberfor hver tilsluttet USB, gennemtvinger systemet håndhævelsen, så længe USB'en har enten en identisk vendorId eller serialNumber værdi. eller: svarer til enhver |

clauses |

Brug medieenhedsegenskaben til at angive gruppebetingelse. | En matrix af delsætningsobjekter, der evalueres for at bestemme gruppemedlemskab. Se afsnittet Delsætning nedenfor. |

Forespørgselstypen 2 er som følger:

| Egenskabsnavn | Beskrivelse | Muligheder |

|---|---|---|

$type |

Identificer den logiske handling, der skal udføres på underforespørgslen | not: logisk negation af en forespørgsel |

query |

En underforespørgsel | En forespørgsel, der ophæves. |

Delsætning

Egenskaber for delsætning

| Egenskabsnavn | Beskrivelse | Muligheder |

|---|---|---|

$type |

Typen af delsætning | Se følgende tabel for at få oplysninger om understøttede delsætninger. |

value |

$type specifik værdi, der skal bruges |

Understøttede delsætninger

| clause $type | Værdi | Beskrivelse |

|---|---|---|

primaryId |

En af: - apple_devices- removable_media_devices - portable_devices - bluetooth_devices |

|

vendorId |

4-cifret hexadecimal streng | Matcher en enheds leverandør-id |

productId |

4-cifret hexadecimal streng | Matcher en enheds produkt-id |

serialNumber |

Streng | Matcher en enheds serienummer. Stemmer ikke overens, hvis enheden ikke har et serienummer. |

encryption |

apfs | Matcher, hvis en enhed er apfs-encrypted. |

groupId |

UUID-streng | Matcher, hvis en enhed er medlem af en anden gruppe. Værdien repræsenterer UUID for den gruppe, der skal matche mod. Gruppen skal være defineret i politikken før delsætningen. |

Regel for adgangspolitik

| Egenskabsnavn | Beskrivelse | Muligheder |

|---|---|---|

id |

GUID, et entydigt id, repræsenterer reglen og bruges i politikken. | New-Guid (Microsoft.PowerShell.Utility) – PowerShell uuidgen |

name |

Streng, navnet på politikken og vises på toasten baseret på politikindstillingen. | |

includeGroups |

De grupper, som politikken skal anvendes på. Hvis der er angivet flere grupper, gælder politikken for alle medier i alle disse grupper. Hvis den ikke er angivet, gælder reglen for alle enheder. | Id-værdien i gruppen skal bruges i denne forekomst. Hvis der er flere grupper i includeGroups, er det AND. "includeGroups": ["3f082cd3-f701-4c21-9a6a-ed115c28e217"] |

excludeGroups |

De grupper, som politikken ikke gælder for. | Id-værdien i gruppen skal bruges i denne forekomst. Hvis der er flere grupper i excludeGroups, er det OR. |

entries |

Én regel kan have flere poster. Hver post med et entydigt GUID fortæller Enhedshåndtering én begrænsning. | Se tabellen med egenskaber for indtastning senere i denne artikel for at få flere oplysninger. |

I følgende tabel vises de egenskaber, du kan bruge i posten:

| Egenskabsnavn | Beskrivelse | Muligheder |

|---|---|---|

$type |

Omfatter: - removableMedia- appleDevice- PortableDevice- bluetoothDevice- generic |

|

| Håndhævelse | - $type:- allow- deny- auditAllow- auditDenyNår $type tillad er valgt, understøtter indstillingsværdien: - disable_audit_allowSelvom Allow sker, og auditAllow er konfigureret, sender systemet ikke hændelsen. Når $type afvis er valgt, understøtter indstillingsværdien: disable_audit_denySelvom Block sker, og indstillingen auditDeny er konfigureret, viser systemet ikke en meddelelse eller sender hændelse. Når $type auditAllow er valgt, understøtter indstillingsværdien: send_eventNår $type auditDeny er valgt, understøtter indstillingsværdien: send_eventshow_notification |

|

access |

Angiv en eller flere adgangsrettigheder til denne regel. Disse kan omfatte enten enhedsspecifikke detaljerede tilladelser eller bredere generiske tilladelser. Se nedenstående tabel for at få flere oplysninger om de gyldige adgangstyper for en given post $type. | |

id |

UUID |

I følgende tabel vises de egenskaber, du kan bruge i posten:

Håndhævelse

Navn på håndhævelsesegenskab

| Egenskabsnavn | Beskrivelse | Muligheder |

|---|---|---|

$type |

Håndhævelsestype | Se nedenstående tabel for understøttede håndhævelser |

options |

$type specifik værdi, der skal bruges | En matrix af indstillinger for posten. Kan udelades, hvis der ikke ønskes indstillinger. |

Håndhævelsestype

| Egenskabsnavn | Beskrivelse | Muligheder |

|---|---|---|

Enforcement $type |

options værdier [streng] |

Beskrivelse |

allow |

disable_audit_allow |

Selvom Allow sker, og auditAllow er konfigureret, sender systemet ikke hændelsen. |

deny |

disable_audit_deny |

Selvom Block sker, og indstillingen auditDeny er konfigureret, viser systemet ikke en meddelelse eller sender hændelse. |

auditAllow |

send_event |

Send telemetri |

auditDeny |

- send_event- show_notification |

- Send telemetri - Vis blok-UX til bruger |

Adgangstyper

| indtastning $type | 'access'-værdier [streng] | Standardadgang | Beskrivelse |

|---|---|---|---|

| appleDevice | backup_device | generic_read | |

| appleDevice | update_device | generic_write | |

| appleDevice | download_photos_from_device | generic_read | download foto fra den specifikke iOS-enhed til lokal maskine |

| appleDevice | download_files_from_device | generic_read | download filer fra den eller de specifikke iOS-enheder til den lokale computer |

| appleDevice | sync_content_to_device | generic_write | synkroniser indhold fra lokal computer til en bestemt iOS-enhed |

| portableDevice | download_files_from_device | generic_read | |

| portableDevice | send_files_to_device | generic_write | |

| portableDevice | download_photos_from_device | generic_read | |

| portableDevice | Debug | generic_execute | ADB-værktøjskontrolelement |

| *flytbareMedia | Læse | generic_read | |

| flytbareMedia | Skrive | generic_write | |

| flytbareMedia | Udføre | generic_execute | generic_read |

| bluetoothDevice | download_files_from_device | ||

| bluetoothDevice | send_files_to_device | generic_write | |

| Generiske | generic_read | Svarer til at angive alle de adgangsværdier, der er angivet i denne tabel, og som knyttes til generic_read. | |

| Generiske | generic_write | Svarer til at angive alle adgangsværdier, der er angivet i denne tabel, og som knyttes til generic_write. | |

| Generiske | generic_execute | Svarer til at angive alle de adgangsværdier, der er angivet i denne tabel, og som knyttes til generic_execute. |

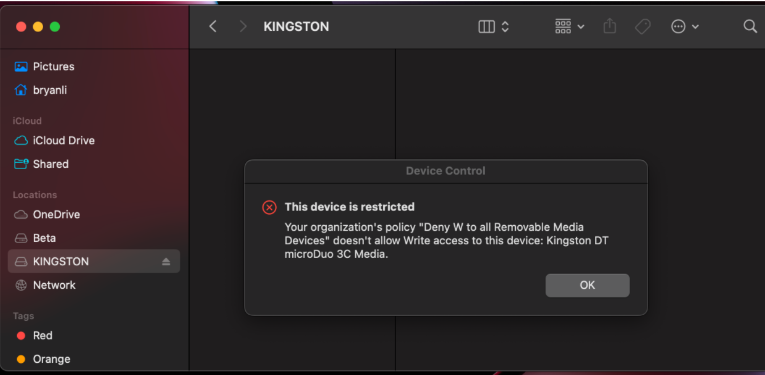

Slutbrugeroplevelse

Når Afvis sker, og meddelelsen er aktiveret i politikken, får slutbrugeren vist en dialogboks:

Status

Bruges mdatp health --details device_control til at undersøge status for enhedskontrol:

active : ["v2"]

v1_configured : false

v1_enforcement_level : unavailable

v2_configured : true

v2_state : "enabled"

v2_sensor_connection : "created_ok"

v2_full_disk_access : "approved"

active- funktionsversion, bør du kunne se ["v2"]. (Enhedskontrol er aktiveret, men ikke konfigureret).- [] – Enhedshåndtering er ikke konfigureret på denne computer.

- ["v1"] – Du er på en prøveversion af Device Control. Overfør til version 2 ved hjælp af denne vejledning. v1 betragtes som forældet og er ikke beskrevet i denne dokumentation.

- ["v1","v2"] – Både v1 og v2 er aktiveret. Offboard fra v1.

v1_configured– der anvendes v1-konfigurationv1_enforcement_level- når v1 er aktiveretv2_configured– v2-konfigurationen anvendesv2_state- v2 status,enabledhvis fuldt ud arbejderv2_sensor_connection- hviscreated_ok, er enhedskontrollen etableret forbindelse til systemudvidelsenv2_full_disk_access- hvis ikkeapproved, kan Enhedshåndtering ikke forhindre nogle eller alle handlinger

Rapportering

Du kan se politikhændelsen i rapporten Avanceret jagt og Enhedskontrol. Du kan få flere oplysninger under Beskyt din organisations data med Enhedshåndtering.

Scenarier

Her er nogle almindelige scenarier, der kan hjælpe dig med at blive fortrolig med Microsoft Defender for Endpoint og Microsoft Defender for Endpoint Enhedskontrol.

Scenarie 1: Afvis alle flytbare medier, men tillad specifikke USB'er

I dette scenarie skal du oprette to grupper: én gruppe for alle flytbare medier og en anden gruppe for godkendte USB-grupper. Du skal også oprette en regel for adgangspolitik.

Trin 1: Indstillinger: Aktivér enhedskontrol, og angiv standard gennemtvingelse

"settings": {

"features": {

"removableMedia": {

"disable": false

}

},

"global": {

"defaultEnforcement": "allow"

},

"ux": {

"navigationTarget": "http://www.deskhelp.com"

}

}

Trin 2: Grupper: Create en flytbar mediegruppe og en godkendt-USB-gruppe

- Create en gruppe til at dække alle flytbare medieenheder.

- Create en gruppe for godkendte USB'er.

- Kombiner disse grupper i én

groups.

"groups": [

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e211",

"name": "All Removable Media Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "primaryId",

"value": "removable_media_devices"

}

]

}

},

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e212",

"name": "Kingston Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "vendorId",

"value": "0951"

}

]

}

}

]

Trin 3: Regler: Create afvis politik for ikke-tilladte USB'er

Create adgangspolitikregel og indsættes i rules:

"rules": [

{

"id": "772cef80-229f-48b4-bd17-a69130092981",

"name": "Deny RWX to all Removable Media Devices except Kingston",

"includeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e211"

],

"excludeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e212"

],

"entries": [

{

"$type": "removableMedia",

"id": "A7CEE2F8-CE34-4B34-9CFE-4133F0361035",

"enforcement": {

"$type": "deny"

},

"access": [

"read",

"write",

"execute"

]

},

{

"$type": "removableMedia",

"id": "18BA3DD5-4C9A-458B-A756-F1499FE94FB4",

"enforcement": {

"$type": "auditDeny",

"options": [

"send_event",

"show_notification"

]

},

"access": [

"read",

"write",

"execute"

]

}

]

}

]

I dette tilfælde skal du kun have én politik for adgangsregel, men hvis du har flere, skal du sørge for at føje alle til rules.

Kendte problemer

Advarsel

Enhedskontrol på macOS begrænser Android-enheder, der kun har forbindelse ved hjælp af PTP-tilstand. Enhedskontrolelementet begrænser ikke andre tilstande, f.eks. Filoverførsel, USB-tøjring og MIDI.

Se også

- Udrul enhedskontrol ved hjælp af Intune

- Udrul enhedskontrol ved hjælp af JAMF

- Udrul enhedskontrol manuelt

- ofte stillede spørgsmål om macOS Device Control

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.