Ressourcer til Microsoft Defender for Endpoint på macOS

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Vil du opleve Microsoft Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Indsamling af diagnosticeringsoplysninger

Hvis du kan genskabe et problem, skal du øge logføringsniveauet, køre systemet i et stykke tid og derefter gendanne logføringsniveauet til standarden.

Forøg logføringsniveauet:

mdatp log level set --level debugLog level configured successfullyGenskab problemet.

Kør

sudo mdatp diagnostic createfor at sikkerhedskopiere de Microsoft Defender for Endpoint logfiler. Filerne gemmes i et.ziparkiv. Denne kommando udskriver også filstien til sikkerhedskopien, når handlingen er fuldført.Tip

Diagnosticeringslogge gemmes som standard i

/Library/Application Support/Microsoft/Defender/wdavdiag/. Hvis du vil ændre den mappe, hvor diagnosticeringslogge gemmes, skal du gå--path [directory]til nedenstående kommando og erstatte[directory]den med den ønskede mappe.sudo mdatp diagnostic createDiagnostic file created: "/Library/Application Support/Microsoft/Defender/wdavdiag/932e68a8-8f2e-4ad0-a7f2-65eb97c0de01.zip"Gendan logføringsniveau.

mdatp log level set --level infoLog level configured successfully

Logføring af installationsproblemer

Hvis der opstår en fejl under installationen, rapporterer installationsprogrammet kun en generel fejl. Den detaljerede log gemmes i /Library/Logs/Microsoft/mdatp/install.log. Hvis du oplever problemer under installationen, kan du sende os denne fil, når du åbner din supportsag, så vi kan hjælpe med at diagnosticere årsagen.

Hvis du vil have mere at vide om fejlfinding af installationsproblemer, skal du se Fejlfinding af installationsproblemer for Microsoft Defender for Endpoint på macOS.

Konfiguration fra kommandolinjen

Understøttede outputtyper

Understøtter outputtyper i tabel- og JSON-format. Der er en standardfunktionsmåde for output for hver kommando. Du kan ændre outputtet i dit foretrukne outputformat ved hjælp af følgende kommandoer:

-output json

-output table

Vigtige opgaver, f.eks. styring af produktindstillinger og udløsning af scanninger efter behov, kan udføres ved hjælp af kommandolinjen:

| Gruppe | Scenarie | Kommando |

|---|---|---|

| Konfiguration | Slå antivirus til/fra i passiv tilstand | mdatp config passive-mode --value [enabled/disabled] |

| Konfiguration | Slå beskyttelse i realtid til/fra | mdatp config real-time-protection --value [enabled/disabled] |

| Konfiguration | Slå overvågning af funktionsmåde til/fra | mdatp config behavior-monitoring --value [enabled/disabled] |

| Konfiguration | Slå skybeskyttelse til/fra | mdatp config cloud --value [enabled/disabled] |

| Konfiguration | Slå produktdiagnosticering til/fra | mdatp config cloud-diagnostic --value [enabled/disabled] |

| Konfiguration | Slå automatisk eksempelafsendelse til/fra | mdatp config cloud-automatic-sample-submission --value [enabled/disabled] |

| Konfiguration | Slå PUA-beskyttelse til/fra | mdatp threat policy set --type potentially_unwanted_application -- action [block/audit/off |

| Konfiguration | Tilføj/fjern en antivirusudeladelse for en proces |

mdatp exclusion process [add/remove] --path [path-to-process]eller mdatp exclusion process [add\|remove] --name [process-name] |

| Konfiguration | Tilføj/fjern en antivirusudeladelse for en fil | mdatp exclusion file [add/remove] --path [path-to-file] |

| Konfiguration | Tilføj/fjern en antivirusudeladelse for en mappe | mdatp exclusion folder [add/remove] --path [path-to-directory] |

| Konfiguration | Tilføj/fjern en antivirusudeladelse for et filtypenavn | mdatp exclusion extension [add/remove] --name [extension] |

| Konfiguration | Vis alle antivirusudeladelser | mdatp exclusion list |

| Konfiguration | Konfigurer graden af parallelitet for scanninger efter behov | mdatp config maximum-on-demand-scan-threads --value [numerical-value-between-1-and-64] |

| Konfiguration | Slå scanninger til/fra efter sikkerhedsintelligensopdateringer | mdatp config scan-after-definition-update --value [enabled/disabled] |

| Konfiguration | Slå arkivscanning til/fra (kun efter behov) | mdatp config scan-archives --value [enabled/disabled] |

| Konfiguration | Slå beregning af filhash til/fra | mdatp config enable-file-hash-computation --value [enabled/disabled] |

| Beskyttelse | Scan en sti | mdatp scan custom --path [path] [--ignore-exclusions] |

| Beskyttelse | Foretage en hurtig scanning | mdatp scan quick |

| Beskyttelse | Foretage en fuld scanning | mdatp scan full |

| Beskyttelse | Annuller en igangværende scanning efter behov | mdatp scan cancel |

| Beskyttelse | Anmod om en sikkerhedsintelligensopdatering | mdatp definitions update |

| Konfiguration | Føj et trusselsnavn til listen over tilladte | mdatp threat allowed add --name [threat-name] |

| Konfiguration | Fjern et trusselsnavn fra listen over tilladte | mdatp threat allowed remove --name [threat-name] |

| Konfiguration | Vis alle tilladte trusselsnavne | mdatp threat allowed list |

| Beskyttelsesoversigt | Udskriv historikken for fuld beskyttelse | mdatp threat list |

| Beskyttelsesoversigt | Få detaljer om trusler | mdatp threat get --id [threat-id] |

| Karantænestyring | Vis alle filer, der er sat i karantæne | mdatp threat quarantine list |

| Karantænestyring | Fjern alle filer fra karantænen | mdatp threat quarantine remove-all |

| Karantænestyring | Tilføj en fil, der er registreret som en trussel mod karantænen | mdatp threat quarantine add --id [threat-id] |

| Karantænestyring | Fjern en fil, der er registreret som en trussel, fra karantænen | mdatp threat quarantine remove --id [threat-id] |

| Karantænestyring | Gendan en fil fra karantænen. Tilgængelig i Defender for Endpoint-version før 101.23092.0012. | mdatp threat quarantine restore --id [threat-id] --path [destination-folder] |

| Karantænestyring | Gendan en fil fra karantænen med Threat ID. Tilgængelig i Defender for Endpoint version 101.23092.0012 eller nyere. | mdatp threat restore threat-id --id [threat-id] --destination-path [destination-folder] |

| Karantænestyring | Gendan en fil fra karantænen med Threat Original Path. Tilgængelig i Defender for Endpoint version 101.23092.0012 eller nyere. | mdatp threat restore threat-path --path [threat-original-path] --destination-path [destination-folder] |

| Konfiguration af netværksbeskyttelse | Konfigurer håndhævelsesniveauet for netværksbeskyttelse | mdatp config network-protection enforcement-level --value [Block/Audit/Disabled] |

| Administration af netværksbeskyttelse | Kontrollér, at Netværksbeskyttelse blev startet | mdatp health --field network_protection_status |

| Administration af enhedskontrol | Er Enhedshåndtering aktiveret, og hvad er standard gennemtvingelsen? | mdatp device-control policy preferences list |

| Administration af enhedskontrol | Hvilken politik for enhedskontrol er aktiveret? | mdatp device-control policy rules list |

| Administration af enhedskontrol | Hvilke politikgrupper for enhedskontrol er aktiveret? | mdatp device-control policy groups list |

| Konfiguration | Slå forebyggelse af datatab til/fra | mdatp config data_loss_prevention --value [enabled/disabled] |

| Diagnostik | Skift logniveau | mdatp log level set --level [error/warning/info/verbose] |

| Diagnostik | Generér diagnosticeringslogge | mdatp diagnostic create --path [directory] |

| Helbred | Kontrollér produktets tilstand | mdatp health |

| Helbred | Kontrollér, om der er en bestemt produktattribut | mdatp health --field [attribute: healthy/licensed/engine_version...] |

| EDR | Udeladelser fra EDR-lister (rod) | mdatp edr exclusion list [processes|paths|extensions|all] |

| EDR | Angiv/fjern mærke. Det er kun GROUP, der understøttes | mdatp edr tag set --name GROUP --value [name] |

| EDR | Fjern gruppekode fra enhed | mdatp edr tag remove --tag-name [name] |

| EDR | Tilføj gruppe-id | mdatp edr group-ids --group-id [group] |

Sådan aktiveres automatisk fuldførelse

Hvis du vil aktivere automatisk fuldførelse i bash, skal du køre følgende kommando og genstarte terminalsessionen:

echo "source /Applications/Microsoft\ Defender.app/Contents/Resources/Tools/mdatp_completion.bash" >> ~/.bash_profile

Sådan aktiveres automatisk fuldførelse i zsh:

Kontrollér, om automatisk fuldførelse er aktiveret på enheden:

cat ~/.zshrc | grep autoloadHvis den foregående kommando ikke giver noget output, kan du aktivere autofuldførelse ved hjælp af følgende kommando:

echo "autoload -Uz compinit && compinit" >> ~/.zshrcKør følgende kommandoer for at aktivere autofuldførelse for Microsoft Defender for Endpoint på macOS, og genstart Terminal-sessionen:

sudo mkdir -p /usr/local/share/zsh/site-functions sudo ln -svf "/Applications/Microsoft Defender.app/Contents/Resources/Tools/mdatp_completion.zsh" /usr/local/share/zsh/site-functions/_mdatp

Mappen med klient-Microsoft Defender for Endpoint karantæne

/Library/Application Support/Microsoft/Defender/quarantine/ indeholder de filer, der er sat i karantæne af mdatp. Filerne er navngivet efter trusselssporings-id'et. De aktuelle trackingIds vises med mdatp threat list.

Fjerner

Der er flere måder at fjerne Microsoft Defender for Endpoint på macOS på. Selvom central administreret fjernelse er tilgængelig på JAMF, er den endnu ikke tilgængelig for Microsoft Intune.

Al fjernelse af Microsoft Defender for Endpoint på macOS kræver følgende:

Opret en enhedskode, og navngiv tagget som demonteret, og tildel det til macOS, hvor Microsoft Defender til macOS fjernes.

Opret en enhedsgruppe , og navngiv den (f.eks. Udfaset macOS), og tildel en brugergruppe , der skal kunne se dem.

Bemærk! Trin 1 og 2 er valgfrie, hvis du ikke vil se disse enheder, der udgår i "Enhedslager" i 180 dage.

Fjern de "Angiv indstillinger"-politikker, der indeholder Tamper Protection eller via den manuelle konfiguration.

Offboard for hver enhed pr. Offboard-enheder, der ikke er Windows-enheder.

Fjern Microsoft Defender for Endpoint til macOS-apps

Fjern enheden fra gruppen for politikker for systemudvidelser , hvis der blev brugt en MDM til at angive dem.

Interaktiv fjernelse

- Open Finder > Applications. Højreklik på Microsoft Defender for Endpoint, og vælg derefter Flyt til papirkurven.

Fra kommandolinjen

sudo '/Library/Application Support/Microsoft/Defender/uninstall/uninstall'

Brug af JAMF Pro

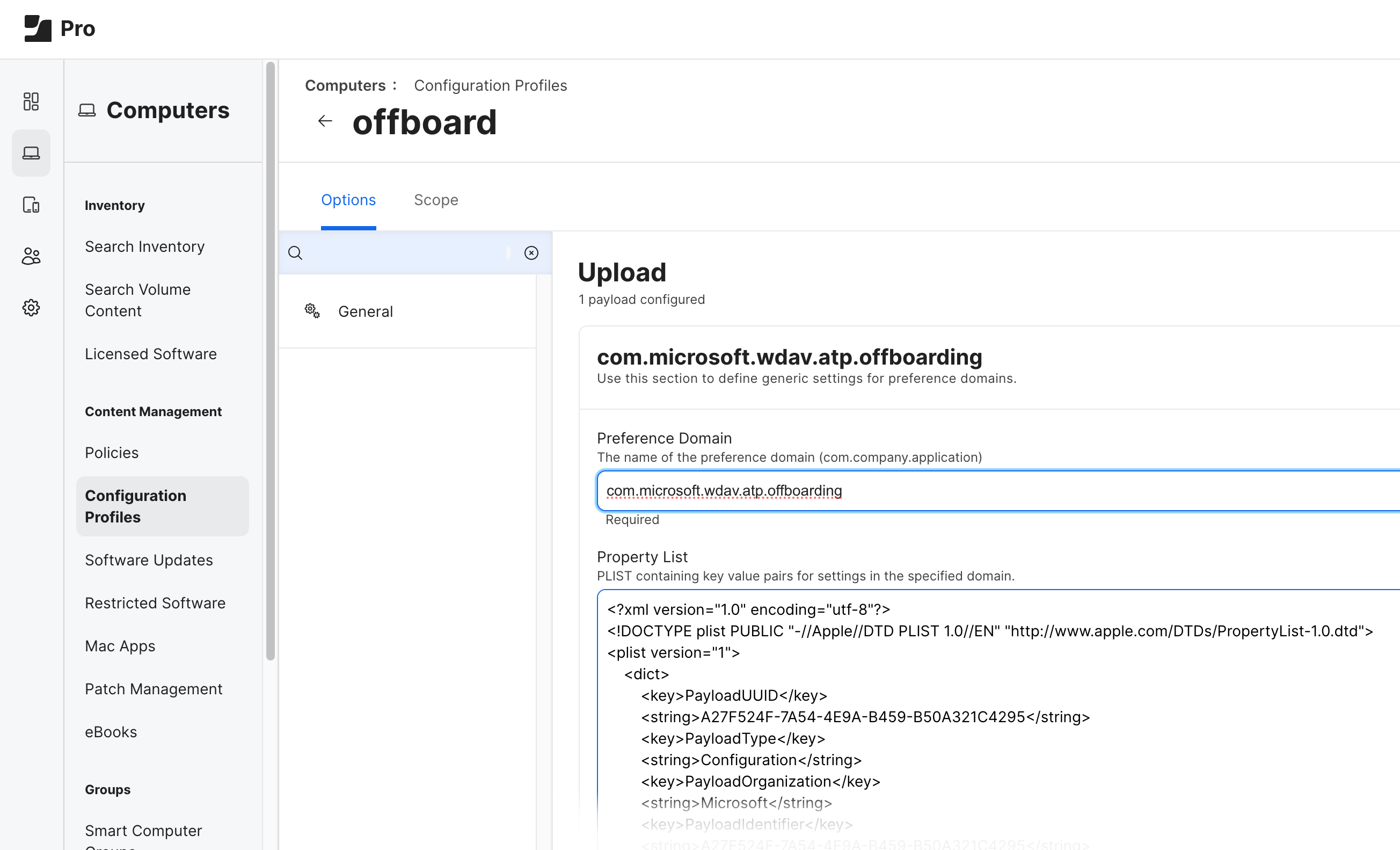

Hvis du vil fjerne Microsoft Defender for Endpoint på macOS ved hjælp af JAMF Pro, skal du uploade offboarding-profilen.

Offboarding-profilen skal uploades uden ændringer og med foretrukne domænenavn angivet til com.microsoft.wdav.atp.offboarding, som vist på følgende billede:

Bemærk!

Hvis du har problemer med at fjerne Defender for Endpoint på Mac, og du i dine rapporter kan se et element for Microsoft Defender Endpoint Security Extension, skal du følge disse trin:

- Geninstaller Microsoft Defender-appen.

- Træk Microsoft Defender.app til papirkurven.

- Kør denne kommando:

sudo /Library/Application Support/Microsoft/Defender/uninstall/install_helper execute --path '/Library/Application Support/Microsoft/Defender/uninstall/uninstall' --args --post-uninstall-hook. - Genstart enheden.

Portalen Microsoft Defender

Når der registreres trusler, kan dit sikkerhedsteam få vist registreringer og om nødvendigt foretage svarhandlinger på en enhed på Microsoft Defender-portalen (https://security.microsoft.com). Den Microsoft Defender kombinerer beskyttelse, registrering, undersøgelse og reaktion på trusler på en central placering. Du kan få flere oplysninger i følgende ressourcer:

- Oversigt over registrering og svar af slutpunkter

- Tech Community-blog: EDR-funktioner til macOS er nu ankommet

- oversigt over Microsoft Defender portal

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.