Kom i gang med installationen af Microsoft Defender for Endpoint

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Vil du opleve Microsoft Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Tip

Som ledsager til denne artikel kan du se vores konfigurationsvejledning til Microsoft Defender for Endpoint for at gennemgå bedste praksis og få mere at vide om vigtige værktøjer, f.eks. reduktion af angrebsoverfladen og beskyttelse i næste generation. Hvis du vil have en tilpasset oplevelse baseret på dit miljø, kan du få adgang til den automatiserede konfigurationsvejledning til Defender for Endpoint i Microsoft 365 Administration.

Maksimer de tilgængelige sikkerhedsfunktioner, og beskyt din virksomhed bedre mod cybertrusler ved at udrulle Microsoft Defender for Endpoint og onboarde dine enheder. Onboarding af dine enheder giver dig mulighed for hurtigt at identificere og stoppe trusler, prioritere risici og udvikle dit forsvar på tværs af operativsystemer og netværksenheder.

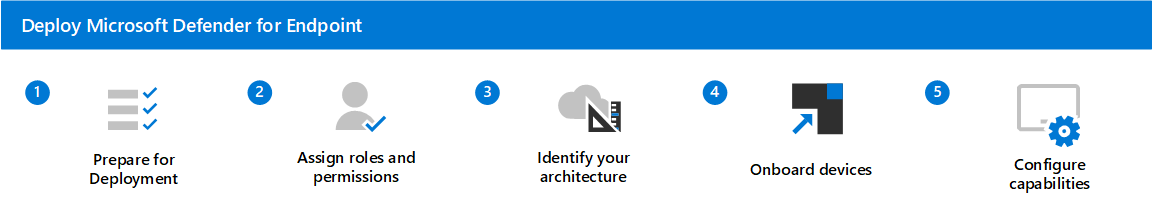

Denne vejledning indeholder fem trin, der kan hjælpe dig med at udrulle Defender for Endpoint som din løsning til beskyttelse af slutpunkter med flere platforme. Det hjælper dig med at vælge det bedste udrulningsværktøj, onboarde enheder og konfigurere funktioner. Hvert trin svarer til en separat artikel.

Trinnene til installation af Defender for Endpoint er:

- Trin 1 – Konfigurer Microsoft Defender for Endpoint-installation: I dette trin fokuseres der på at gøre dit miljø klar til installation.

- Trin 2 – Tildel roller og tilladelser: Identificer og tildel roller og tilladelser til at få vist og administrere Defender for Endpoint.

- Trin 3 – Identificer din arkitektur, og vælg din installationsmetode: Identificer din arkitektur og den installationsmetode, der passer bedst til din organisation.

- Trin 4 – Onboarder enheder: Vurder og onboard dine enheder til Defender for Endpoint.

- Trin 5 – Konfigurer funktioner: Du er nu klar til at konfigurere sikkerhedsfunktionerne i Defender for Endpoint for at beskytte dine enheder.

Vigtigt!

Microsoft anbefaler, at du bruger roller med færrest tilladelser. Dette hjælper med at forbedre sikkerheden for din organisation. Global administrator er en yderst privilegeret rolle, der bør være begrænset til nødsituationer, når du ikke kan bruge en eksisterende rolle.

Forudsætninger

Her er en liste over de forudsætninger, der kræves for at installere Defender for Endpoint:

- Du er global administrator

- Dit miljø opfylder minimumskravene

- Du har en komplet oversigt over dit miljø. Følgende tabel indeholder et udgangspunkt for at indsamle oplysninger og sikre, at interessenter forstår dit miljø. Oversigten hjælper med at identificere potentielle afhængigheder og/eller ændringer, der kræves i teknologier eller processer.

| Hvad | Beskrivelse |

|---|---|

| Antal slutpunkter | Samlet antal slutpunkter efter operativsystem. |

| Serverantal | Samlet antal servere efter operativsystemversion. |

| Administrationsprogram | Navn på og version af administrationsprogram (f.eks. System Center Configuration Manager Current Branch 1803). |

| CDOC-distribution | CDOC-struktur på højt niveau (f.eks. niveau 1, der er udliciteret til Contoso, niveau 2 og niveau 3 internt fordelt over hele Europa og Asien). |

| Sikkerhedsoplysninger og -hændelse (SIEM) | SIEM-teknologi i brug. |

Næste trin

Start din installation med Trin 1 – Konfigurer Microsoft Defender for Endpoint-installation

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender for Endpoint Tech Community.