Udfør svarhandlinger på en enhed

Gælder for:

Vigtigt!

Nogle oplysninger i denne artikel er relateret til et produkt, der er udgivet på forhånd, og som kan blive ændret væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier, udtrykt eller stiltiende, med hensyn til de oplysninger, der er angivet her.

Reagere hurtigt på registrerede angreb ved at isolere enheder eller indsamle en undersøgelsespakke. Når du har foretaget en handling på enheder, kan du kontrollere aktivitetsoplysningerne i Løsningscenter.

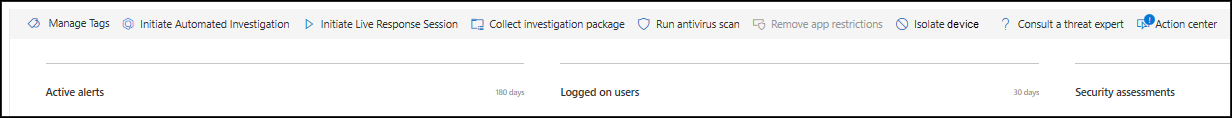

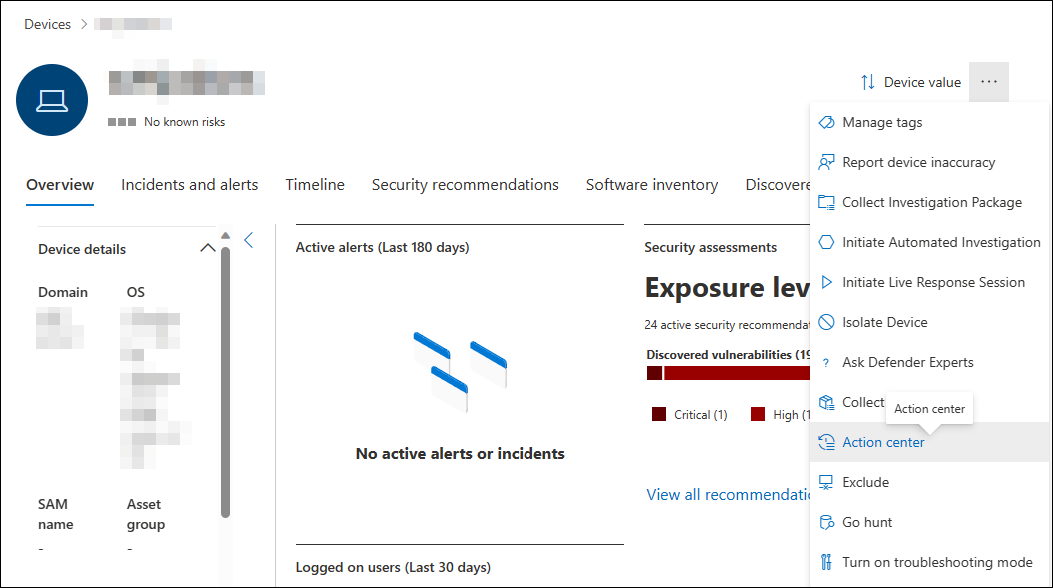

Svarhandlinger kører langs toppen af en bestemt enhedsside og omfatter:

- Administrer mærker

- Initier automatiseret undersøgelse

- Start live-svarsession

- Hent undersøgelsespakke

- Kør antivirusscanning

- Begræns appudførelse

- Isoler enhed

- Indeholder enhed

- Kontakt en trusselsekspert

- Handlingscenter

Vigtigt!

Defender for Endpoint Plan 1 indeholder kun følgende manuelle svarhandlinger:

- Kør antivirusscanning

- Isoler enhed

- Stop og sæt en fil i karantæne

- Tilføj en indikator for at blokere eller tillade en fil.

Microsoft Defender til virksomheder indeholder ikke handlingen "Stop og sæt en fil i karantæne" på nuværende tidspunkt.

Dit abonnement skal omfatte Defender for Endpoint Plan 2 for at have alle de svarhandlinger, der er beskrevet i denne artikel.

Du kan finde enhedssider fra en af følgende visninger:

- Beskedkø – Vælg enhedsnavnet ud for enhedsikonet fra beskedkøen.

- Liste over enheder – Vælg overskriften for enhedsnavnet på listen over enheder.

- Søgefelt – Vælg Enhed i rullemenuen, og angiv enhedsnavnet.

Vigtigt!

Du kan finde oplysninger om tilgængelighed og support for hver svarhandling i de understøttede/minimale operativsystemkrav, der findes under hver funktion.

Administrer mærker

Tilføj eller administrer mærker for at oprette en logisk gruppetilhørsforhold. Enhedskoder understøtter korrekt tilknytning af netværket, så du kan vedhæfte forskellige mærker for at registrere kontekst og aktivere oprettelse af dynamiske lister som en del af en hændelse.

Du kan få flere oplysninger om enhedsmærkning under Opret og administrer enhedskoder.

Initier automatiseret undersøgelse

Du kan starte en ny automatiseret undersøgelse til generelle formål på enheden, hvis det er nødvendigt. Mens der kører en undersøgelse, føjes alle andre beskeder, der genereres fra enheden, til en igangværende automatiseret undersøgelse, indtil undersøgelsen er fuldført. Hvis den samme trussel ses på andre enheder, føjes disse enheder desuden til undersøgelsen.

Du kan få flere oplysninger om automatiserede undersøgelser under Oversigt over automatiserede undersøgelser.

Start live-svarsession

Live-svar er en funktion, der giver dig øjeblikkelig adgang til en enhed ved hjælp af en ekstern shellforbindelse. Dette giver dig mulighed for at udføre dybdegående undersøgelsesarbejde og reagere øjeblikkeligt for straks at indeholde identificerede trusler i realtid.

Liverespons er designet til at forbedre undersøgelser ved at gøre det muligt for dig at indsamle retsmedicinske data, køre scripts, sende mistænkelige enheder til analyse, afhjælpe trusler og proaktivt jage efter nye trusler.

Du kan få flere oplysninger om live-svar under Undersøg enheder på enheder, der bruger liverespons.

Indsaml undersøgelsespakke fra enheder

Som en del af undersøgelses- eller svarprocessen kan du indsamle en undersøgelsespakke fra en enhed. Ved at indsamle undersøgelsespakken kan du identificere enhedens aktuelle tilstand og yderligere forstå de værktøjer og teknikker, der bruges af hackeren.

Sådan downloader du pakken (zip-filen) og undersøger de hændelser, der opstod på en enhed:

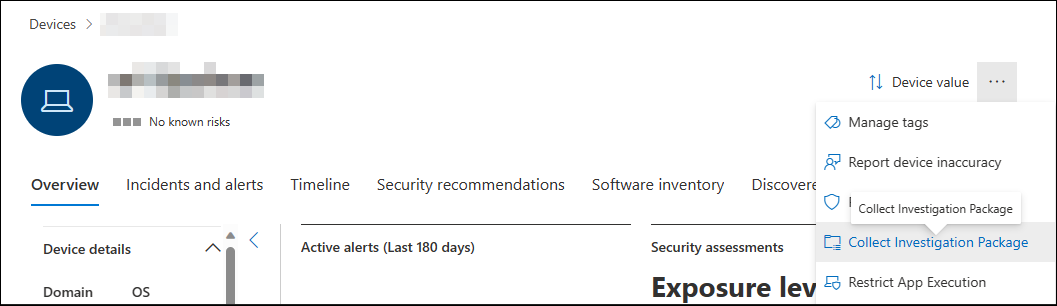

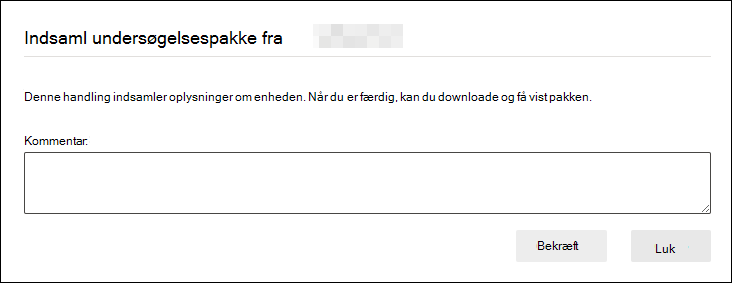

Vælg Indsaml undersøgelsespakke fra rækken af svarhandlinger øverst på enhedssiden.

Angiv i tekstfeltet, hvorfor du vil udføre denne handling. Vælg Bekræft.

Zip-filen downloades.

Alternative trin:

Vælg Indsaml undersøgelsespakke i afsnittet med svarhandlinger på enhedssiden.

Tilføj kommentarer, og vælg Bekræft.

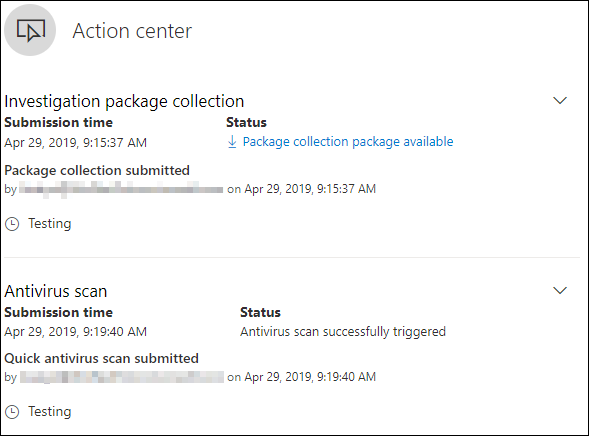

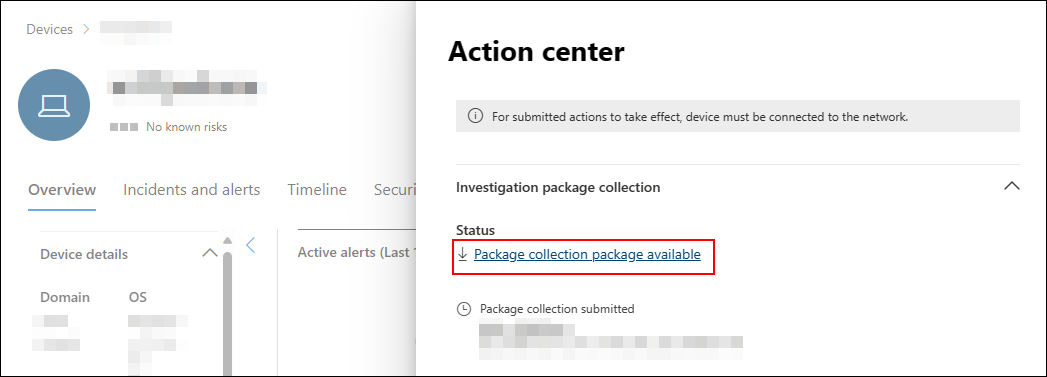

Vælg Handlingscenter i afsnittet svarhandlinger på enhedssiden.

Klik på pakkesamlingspakken, der er tilgængelig for at downloade samlingspakken.

For Windows-enheder indeholder pakken følgende mapper:

Mappe Beskrivelse Autoruns Indeholder et sæt filer, der hver især repræsenterer indholdet af registreringsdatabasen for et kendt ASEP (Auto Start Entry Point) for at hjælpe med at identificere angriberens vedholdenhed på enheden. SEDDEL: Hvis registreringsdatabasenøglen ikke findes, indeholder filen følgende meddelelse: "ERROR: Systemet kunne ikke finde den angivne registreringsdatabasenøgle eller -værdi".Installerede programmer Denne .CSV fil indeholder en liste over installerede programmer, der kan hjælpe med at identificere, hvad der er installeret på enheden i øjeblikket. Du kan få flere oplysninger under Win32_Product klasse. Netværksforbindelser Denne mappe indeholder et sæt datapunkter, der er relateret til forbindelsesoplysningerne, som kan hjælpe med at identificere forbindelsen til mistænkelige URL-adresser, infrastruktur for hackerkommandoer og -styringer (C&C), eventuelle tværgående bevægelser eller fjernforbindelser. - ActiveNetConnections.txt: Viser protokolstatistik og aktuelle TCP/IP-netværksforbindelser. Giver mulighed for at søge efter mistænkelig forbindelse foretaget af en proces.

- Arp.txt: Viser de aktuelle ARP-cachetabeller (Address Resolution Protocol) for alle grænseflader. ARP-cachen kan afsløre andre værter på et netværk, der er blevet kompromitteret eller mistænkelige systemer på netværket, som kan have været brugt til at køre et internt angreb.

- DnsCache.txt: Viser indholdet af DNS-klientreklarercachen, som indeholder både poster, der er forudindlæset fra den lokale Hosts-fil, og eventuelle nyligt hentede ressourceposter for navneforespørgsler, der fortolkes af computeren. Dette kan hjælpe med at identificere mistænkelige forbindelser.

- IpConfig.txt: Viser den fulde TCP/IP-konfiguration for alle adaptere. Adaptere kan repræsentere fysiske grænseflader, f.eks. installerede netværkskort eller logiske grænseflader, f.eks. opkaldsforbindelser.

- FirewallExecutionLog.txt og pfirewall.log

SEDDEL: Den pfirewall.log fil skal findes i %windir%\system32\logfiles\firewall\pfirewall.log, så den medtages i undersøgelsespakken. Du kan få flere oplysninger om, hvordan du opretter firewalllogfilen, under Konfigurer Windows Defender Firewall med avanceret sikkerhedslogForudindstillede filer Windows Prefetch-filer er designet til at fremskynde programstartprocessen. Det kan bruges til at spore alle de filer, der for nylig er brugt i systemet, og finde sporinger for programmer, der kan være blevet slettet, men stadig kan findes på listen over filer, der allerede findes. - Prefetch-mappe: Indeholder en kopi af filerne fra

%SystemRoot%\Prefetch. BEMÆRK! Det anbefales at downloade en filfremviser for at få vist de forudindstillede filer. - PrefetchFilesList.txt: Indeholder listen over alle de kopierede filer, der kan bruges til at spore, om der opstod kopieringsfejl i mappen prefetch.

Processer Indeholder en .CSV fil, der viser de kørende processer, og gør det muligt at identificere aktuelle processer, der kører på enheden. Dette kan være nyttigt, når du identificerer en mistænkelig proces og dens tilstand. Planlagte opgaver Indeholder en .CSV fil, der viser de planlagte opgaver, som kan bruges til at identificere rutiner, der udføres automatisk på en valgt enhed, for at søge efter mistænkelig kode, der er indstillet til at køre automatisk. Log over sikkerhedshændelser Indeholder sikkerhedshændelsesloggen, som indeholder poster for logon- eller logoutaktivitet eller andre sikkerhedsrelaterede hændelser, der er angivet af systemets overvågningspolitik. SEDDEL: Åbn hændelseslogfilen ved hjælp af Logbog.Tjenester Indeholder en .CSV fil, der viser tjenester og deres tilstande. SMB-sessioner (Windows Server Message Block) Lister delt adgang til filer, printere og serielle porte og diverse kommunikation mellem noder på et netværk. Dette kan hjælpe med at identificere dataudfiltrering eller tværgående bevægelse. Indeholder filer til SMBInboundSessions og SMBOutboundSession.

SEDDEL: Hvis der ikke er nogen sessioner (indgående eller udgående), får du vist en tekstfil, der fortæller dig, at der ikke blev fundet nogen SMB-sessioner.Systemoplysninger Indeholder en SystemInformation.txt fil, der viser systemoplysninger, f.eks. operativsystemversion og netværkskort. Midlertidige mapper Indeholder et sæt tekstfiler, der viser de filer, der er placeret i %Temp% for hver bruger i systemet. Dette kan hjælpe med at spore mistænkelige filer, som en hacker kan have mistet på systemet.

SEDDEL: Hvis filen indeholder følgende meddelelse: "Systemet kan ikke finde den angivne sti", betyder det, at der ikke er nogen temp-mappe til denne bruger, og det kan skyldes, at brugeren ikke loggede på systemet.Brugere og Grupper Indeholder en liste over filer, der hver især repræsenterer en gruppe og dens medlemmer. WdSupportLogs Leverer MpCmdRunLog.txt og MPSupportFiles.cab SEDDEL: Denne mappe oprettes kun på Windows 10 version 1709 eller nyere med opdateringspakken fra februar 2020 eller nyere installeret:CollectionSummaryReport.xls Denne fil er en oversigt over indsamlingen af undersøgelsespakken, den indeholder listen over datapunkter, den kommando, der bruges til at udtrække dataene, udførelsesstatussen og fejlkoden, hvis der er fejl. Du kan bruge denne rapport til at spore, om pakken indeholder alle de forventede data, og identificere, om der opstod fejl. Samlingspakkerne til macOS- og Linux-enheder indeholder følgende:

Objekt macOS Linux Programmer En liste over alle installerede programmer Ikke relevant Diskdiskenhed - Mængden af ledig plads

- Liste over alle tilsluttede diskenheder

- Liste over alle partitioner

- Mængden af ledig plads

- Liste over alle tilsluttede diskenheder

- Liste over alle partitioner

Filer En liste over alle åbne filer med de tilsvarende processer, der bruger disse filer En liste over alle åbne filer med de tilsvarende processer, der bruger disse filer Historie Shell-oversigt Ikke relevant Kernemoduler Alle indlæste moduler Ikke relevant Netværksforbindelser - Aktive forbindelser

- Aktive lytteforbindelser

- ARP-tabel

- Firewallregler

- Konfiguration af grænseflade

- Proxyindstillinger

- VPN-indstillinger

- Aktive forbindelser

- Aktive lytteforbindelser

- ARP-tabel

- Firewallregler

- IP-liste

- Proxyindstillinger

Processer En liste over alle aktive processer En liste over alle aktive processer Tjenester og planlagte opgaver - Certifikater

- Konfigurationsprofiler

- Hardwareoplysninger

- CPU-oplysninger

- Hardwareoplysninger

- Oplysninger om operativsystem

Oplysninger om systemsikkerhed - EFI-integritetsoplysninger (Extensible Firmware Interface)

- Firewallstatus

- Oplysninger om værktøj til fjernelse af skadelig software (MRT)

- Status for systemintegritetsbeskyttelse (SIP)

Ikke relevant Brugere og grupper - Logonhistorik

- Sudoers

- Logonhistorik

- Sudoers

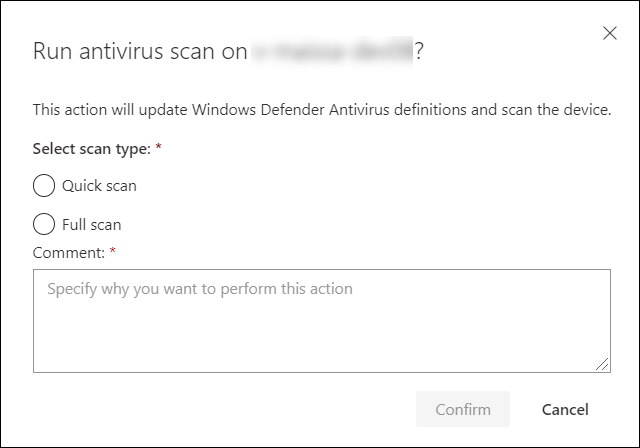

Kør Microsoft Defender antivirusscanning på enheder

Som en del af undersøgelses- eller svarprocessen kan du fjernindsøge en antivirusscanning for at hjælpe med at identificere og afhjælpe malware, der kan være til stede på en kompromitteret enhed.

Vigtigt!

- Denne handling understøttes for macOS og Linux til klientversion 101.98.84 og nyere. Du kan også bruge direkte svar til at køre handlingen. Du kan få flere oplysninger om live-svar under Undersøg enheder på enheder, der bruger liverespons

- En Microsoft Defender Antivirus-scanning kan køre sammen med andre antivirusløsninger, uanset om Microsoft Defender Antivirus er den aktive antivirusløsning eller ej. Microsoft Defender Antivirus kan være i passiv tilstand. Du kan få flere oplysninger under Microsoft Defender Antivirus-kompatibilitet.

Du har valgt Kør antivirusscanning, vælg den scanningstype, du vil køre (hurtig eller fuld), og tilføj en kommentar, før du bekræfter scanningen.

I Løsningscenter vises scanningsoplysningerne, og enhedens tidslinje indeholder en ny hændelse, hvilket afspejler, at der er sendt en scanningshandling på enheden. Microsoft Defender Antivirus-beskeder afspejler alle registreringer, der vises under scanningen.

Bemærk!

Når du udløser en scanning ved hjælp af Defender for Endpoint-svarhandling, gælder Microsoft Defender antivirusværdi 'ScanAvgCPULoadFactor' stadig og begrænser CPU-effekten af scanningen. Hvis ScanAvgCPULoadFactor ikke er konfigureret, er standardværdien en grænse på 50 % maksimal CPU-belastning under en scanning. Du kan få flere oplysninger under configure-advanced-scan-types-microsoft-defender-antivirus.

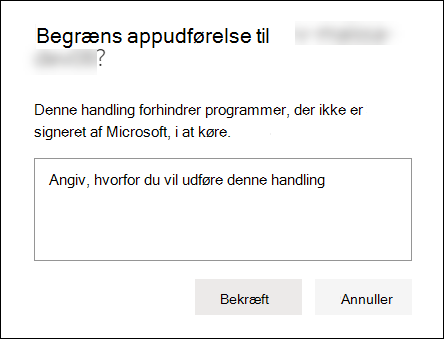

Begræns appudførelse

Ud over at indeholde et angreb ved at stoppe skadelige processer kan du også låse en enhed og forhindre efterfølgende forsøg på potentielt skadelige programmer i at køre.

Vigtigt!

- Denne handling er tilgængelig for enheder på Windows 10, version 1709 eller nyere, Windows 11 og Windows Server 2019 eller nyere.

- Denne funktion er tilgængelig, hvis din organisation bruger Microsoft Defender Antivirus.

- Denne handling skal opfylde politikformater og signeringskrav til Windows Defender-programkontrolkoden. Du kan få flere oplysninger under Formater og signering af kodeintegritetspolitik).

Hvis du vil begrænse et program fra at køre, anvendes der en kodeintegritetspolitik, der kun tillader, at filer køres, hvis de er signeret af et certifikat udstedt af Microsoft. Denne begrænsningsmetode kan hjælpe med at forhindre en hacker i at kontrollere kompromitterede enheder og udføre yderligere skadelige aktiviteter.

Bemærk!

Du kan når som helst fortryde begrænsningen af programmer. Knappen på enhedssiden ændres, så der står Fjern appbegrænsninger, og derefter skal du udføre de samme trin som at begrænse udførelsen af appen.

Når du har valgt Begræns udførelse af app på enhedssiden, skal du skrive en kommentar og vælge Bekræft. I Løsningscenter vises scanningsoplysningerne, og enhedstidslinjen indeholder en ny hændelse.

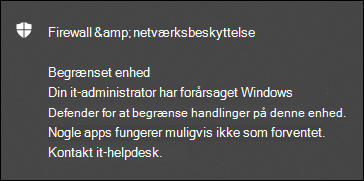

Meddelelse på enhedsbruger

Når en app er begrænset, vises følgende meddelelse for at informere brugeren om, at en app er begrænset til at køre:

Bemærk!

Meddelelsen er ikke tilgængelig på Windows Server 2016 og Windows Server 2012 R2.

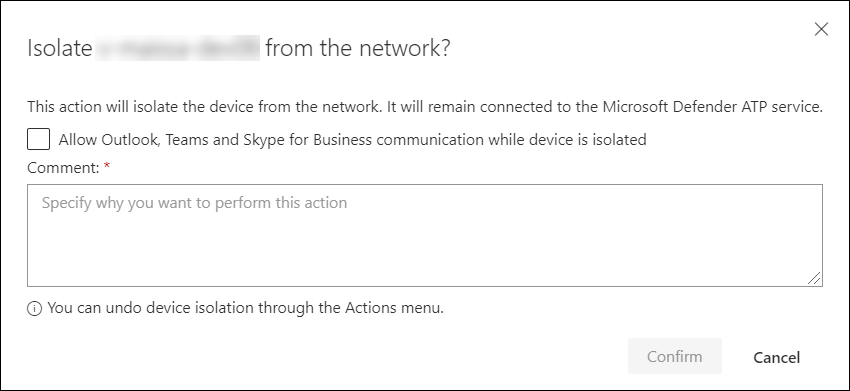

Isoler enheder fra netværket

Afhængigt af alvorsgraden af angrebet og enhedens følsomhed kan det være en god idé at isolere enheden fra netværket. Denne handling kan hjælpe med at forhindre hackeren i at styre den kompromitterede enhed og udføre yderligere aktiviteter, f.eks. dataudfiltrering og tværgående bevægelse.

Vigtigt!

- Isolerende enheder fra netværket understøttes til macOS til klientversion 101.98.84 og nyere. Du kan også bruge direkte svar til at køre handlingen. Du kan få flere oplysninger om live-svar under Undersøg enheder på enheder, der bruger liverespons

- Fuld isolation er tilgængelig for enheder, der kører Windows 11, Windows 10, version 1703 eller nyere, Windows Server 2022, Windows Server 2019, Windows Server 2016 og Windows Server 2012 R2.

- Du kan bruge funktionen til enhedsisolation på alle understøttede Microsoft Defender for Endpoint på Linux, der er angivet i Systemkrav. Sørg for, at følgende forudsætninger er aktiveret: iptables, ip6tables og Linux-kerne med CONFIG_NETFILTER, CONFID_IP_NF_IPTABLES og CONFIG_IP_NF_MATCH_OWNER.

- Selektiv isolation er tilgængelig for enheder, der kører Windows 10, version 1709 eller nyere og Windows 11.

- Når du isolerer en enhed, er det kun visse processer og destinationer, der er tilladt. Derfor kan enheder bag en fuld VPN-tunnel ikke nå den Microsoft Defender for Endpoint cloudtjeneste, når enheden er isoleret. Vi anbefaler, at du bruger en SPLIT-tunneling VPN til Microsoft Defender for Endpoint og Microsoft Defender Antivirus cloudbaseret beskyttelsesrelateret trafik.

- Funktionen understøtter VPN-forbindelse.

- Du skal have mindst én af følgende rolletilladelser: 'Aktive afhjælpningshandlinger'. Du kan få flere oplysninger under Opret og administrer roller.

- Du skal have adgang til enheden baseret på indstillingerne for enhedsgruppe. Du kan få flere oplysninger under Opret og administrer enhedsgrupper.

- Udeladelse for både macOS- og Linux-isolation understøttes ikke.

- En isoleret enhed fjernes fra isolationen, når en administrator ændrer eller føjer en ny iptable-regel til den isolerede enhed.

- Isolering af en server, der kører på Microsoft Hyper-V blokerer netværkstrafik til alle serverens underordnede virtuelle maskiner.

Denne enhedsisolationsfunktion afbryder forbindelsen mellem den kompromitterede enhed og netværket, samtidig med at forbindelsen til Defender for Endpoint-tjenesten bevares, og enheden overvåges fortsat.

På Windows 10 version 1709 eller nyere har du større kontrol over netværkets isolationsniveau. Du kan også vælge at aktivere Outlook, Microsoft Teams og Skype for Business forbindelse (også kaldet 'Selektiv isolation').

Bemærk!

Du kan til enhver tid genoprette forbindelsen til netværket. Knappen på enhedssiden ændres til "Release from isolation", og derefter skal du udføre de samme trin som at isolere enheden.

Når du har valgt Isoler enhed på enhedssiden, skal du skrive en kommentar og vælge Bekræft. I Løsningscenter vises scanningsoplysningerne, og enhedstidslinjen indeholder en ny hændelse.

Bemærk!

Enheden forbliver tilsluttet Defender for Endpoint-tjenesten, selvom den er isoleret fra netværket. Hvis du har valgt at aktivere Outlook og Skype for Business kommunikation, kan du kommunikere med brugeren, mens enheden er isoleret. Selektiv isolation fungerer kun i de klassiske versioner af Outlook og Microsoft Teams.

Udløs enhed fra isolation

Enhedens isolationsfunktion er et uvurderligt værktøj til sikring af enheder mod eksterne trusler. Der er dog tilfælde, hvor isolerede enheder ikke svarer.

Der er et script til disse forekomster, der kan downloades, og som du kan køre for at udløse enheder fra isolation. Scriptet er tilgængeligt via et link i brugergrænsefladen.

Bemærk!

- Administratorer og administration af sikkerhedsindstillinger i Sikkerhedscenter-tilladelser kan udgive enheder fra isolation.

- Scriptet er kun gyldigt for den specifikke enhed.

- Scriptet udløber om tre dage.

Sådan frigiver du enheden fra isolation ved at bruge den:

- På enhedssiden skal du vælge Download script for at gennemtvinge frigivelse af en enhed fra isolation i handlingsmenuen.

- Vælg Download script i guiden til højre.

Minimumskrav

Minimumskravene til funktionen "udløsningsenhed fra isolation" er:

- Kun Windows. Følgende versioner understøttes:

- Windows 10 21H2 og 22H2 med KB KB5023773.

- Windows 11 version 21H2, alle udgaver med KB5023774.

- Windows 11 version 22H2, alle udgaver med KB5023778.

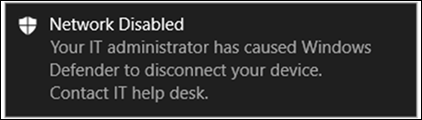

Meddelelse på enhedsbruger

Når en enhed isoleres, vises følgende meddelelse for at informere brugeren om, at enheden er isoleret fra netværket:

Bemærk!

Meddelelsen er ikke tilgængelig på ikke-Windows-platforme.

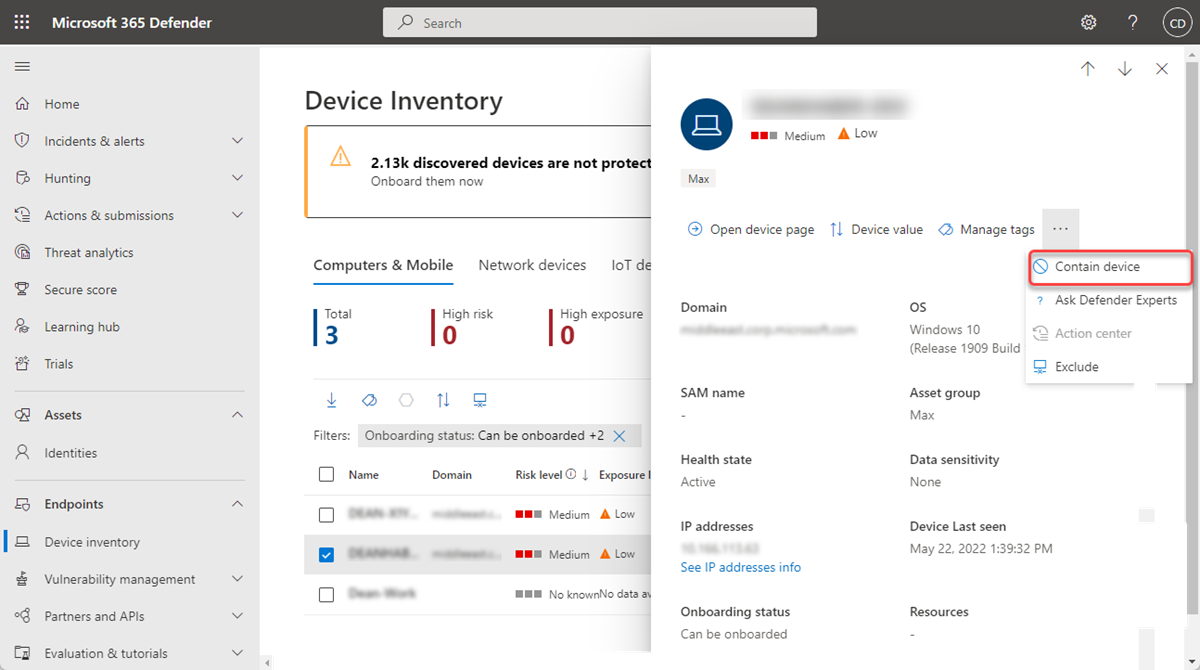

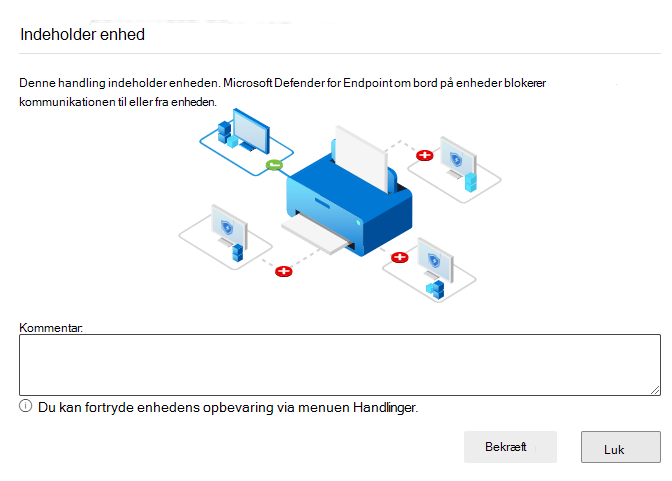

Indeholder enheder fra netværket

Når du har identificeret en ikke-administreret enhed, der er kompromitteret eller potentielt kompromitteret, kan det være en god idé at indeholde enheden fra netværket for at forhindre, at det potentielle angreb flyttes side om side på tværs af netværket. Når du indeholder en enhed, blokerer enhver Microsoft Defender for Endpoint onboardede enhed indgående og udgående kommunikation med den pågældende enhed. Denne handling kan hjælpe med at forhindre, at tilstødende enheder kompromitteres, mens sikkerhedsanalytikeren finder, identificerer og afhjælper truslen på den kompromitterede enhed.

Bemærk!

Blokering af indgående og udgående kommunikation med en "indeholdt" enhed understøttes på onboardede Microsoft Defender for Endpoint Windows 10- og Windows Server 2019+ enheder.

Når enhederne er indeholdt, anbefaler vi, at du undersøger og afhjælper truslen på de indeholdte enheder så hurtigt som muligt. Efter afhjælpning skal du fjerne enhederne fra opbevaringen.

Sådan indeholder du en enhed

Gå til siden Enhedslager , og vælg den enhed, der skal indeholdes.

Vælg Medtag enhed i menuen Handlinger i enhedens pop op-vindue.

Skriv en kommentar i pop op-vinduet med indeholder enheder, og vælg Bekræft.

Vigtigt!

Hvis du indeholder et stort antal enheder, kan det medføre problemer med ydeevnen på Defender for Endpoint-onboardede enheder. For at forhindre problemer anbefaler Microsoft, at du indeholder op til 100 enheder på et givent tidspunkt.

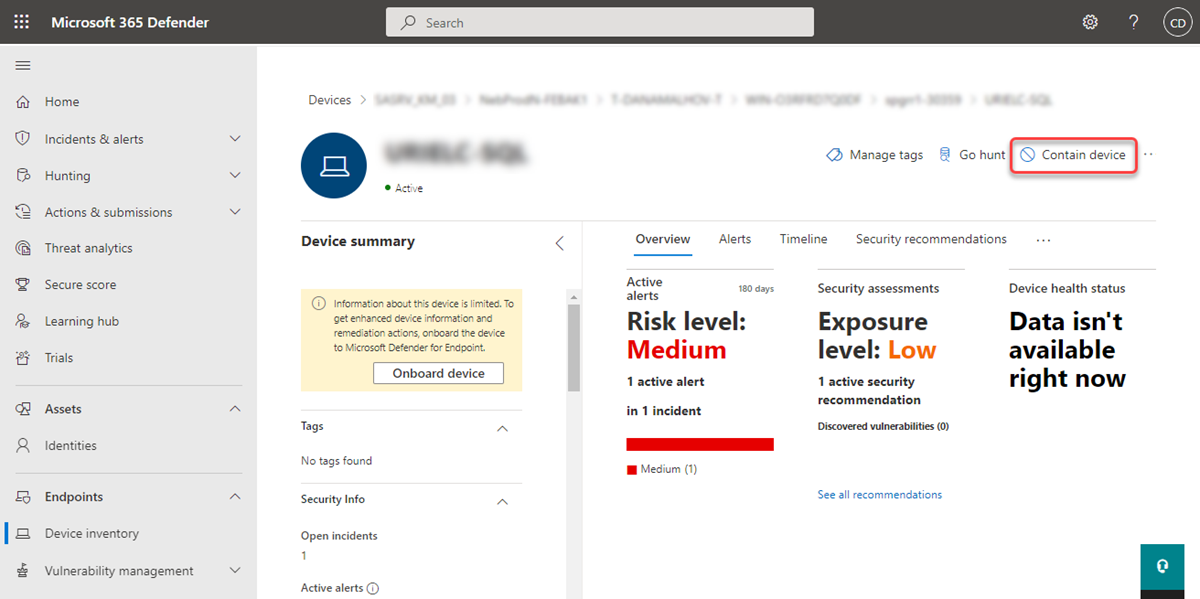

Indeholder en enhed fra enhedssiden

En enhed kan også være indeholdt på enhedssiden ved at vælge Medbring enhed på handlingslinjen:

Bemærk!

Det kan tage op til 5 minutter, før detaljerne om en nyligt indeholdt enhed når Microsoft Defender for Endpoint onboardede enheder.

Vigtigt!

- Hvis en indeholdt enhed ændrer sin IP-adresse, genkender alle Microsoft Defender for Endpoint onboardede enheder dette og begynder at blokere kommunikation med den nye IP-adresse. Den oprindelige IP-adresse blokeres ikke længere (det kan tage op til fem minutter at se disse ændringer).

- I tilfælde, hvor den indeholdte enheds IP bruges af en anden enhed på netværket, vil der være en advarsel, mens den indeholder enheden, med et link til avanceret jagt (med en forudfyldt forespørgsel). Dette giver synlighed for de andre enheder, der bruger den samme IP-adresse, for at hjælpe dig med at træffe en bevidst beslutning, hvis du vil fortsætte med at indeholde enheden.

- I de tilfælde, hvor den indeholdte enhed er en netværksenhed, vises der en advarsel med en meddelelse om, at dette kan medføre problemer med netværksforbindelsen (f.eks. indeholder en router, der fungerer som en standardgateway). På dette tidspunkt kan du vælge, om du vil indeholde enheden eller ej.

Når du har indeholdt en enhed, skal du kontrollere, at BFE-tjenesten (Base Filtering Engine) er aktiveret på de onboardede Defender for Endpoint-enheder, hvis funktionsmåden ikke er som forventet.

Stop med at indeholde en enhed

Du kan når som helst stoppe med at indeholde en enhed.

Vælg enheden på enhedslageret , eller åbn enhedssiden.

Vælg Frigiv fra opbevaring i handlingsmenuen. Denne handling gendanner enhedens forbindelse til netværket.

Indeholder bruger fra netværket

Når en identitet i netværket kan blive kompromitteret, skal du forhindre denne identitet i at få adgang til netværket og forskellige slutpunkter. Defender for Endpoint kan "indeholde" en identitet, blokere den fra adgang og hjælpe med at forhindre angreb – specifikt ransomware. Når en identitet er indeholdt, blokerer alle understøttede Microsoft Defender for Endpoint onboardede enheder indgående trafik i specifikke protokoller, der er relateret til angreb (netværkslogon, RPC, SMB, RDP), afslutter igangværende fjernsessioner og logoff af eksisterende RDP-forbindelser (afslutning af selve sessionen inklusive alle dens relaterede processer), samtidig med at legitim trafik aktiveres. Denne handling kan i høj grad bidrage til at reducere virkningen af et angreb. Når en identitet er indeholdt, har sikkerhedsanalytikere ekstra tid til at finde, identificere og afhjælpe truslen mod den kompromitterede identitet.

Bemærk!

Blokering af indgående kommunikation med en "indesluttet" bruger understøttes på onboardede Microsoft Defender for Endpoint Windows 10 og 11 enheder (Sense version 8740 og nyere), Windows Server 2019+ enheder og Windows Servers 2012R2 og 2016 med den moderne agent.

Vigtigt!

Når en handling af typen Contain user gennemtvinges på en domænecontroller, starter den en opdatering af gruppepolitikobjektet på standarddomænecontrollerpolitikken. En ændring af et gruppepolitikobjekt starter en synkronisering på tværs af domænecontrollere i dit miljø. Dette er forventet funktionsmåde, og hvis du overvåger dit miljø for ændringer af AD-gruppepolitikobjektet, får du muligvis besked om disse ændringer. Hvis du fortryder handlingen Indeholder bruger , gendannes GPO-ændringerne til deres forrige tilstand, hvilket derefter starter endnu en SYNKRONISERING af AD-gruppepolitikobjektet i dit miljø. Få mere at vide om fletning af sikkerhedspolitikker på domænecontrollere.

Sådan indeholder du en bruger

I øjeblikket er indhold af brugere kun tilgængelig automatisk ved hjælp af automatisk afbrydelse af angreb. Når Microsoft registrerer, at en bruger kompromitteres, angives politikken "Contain User" automatisk.

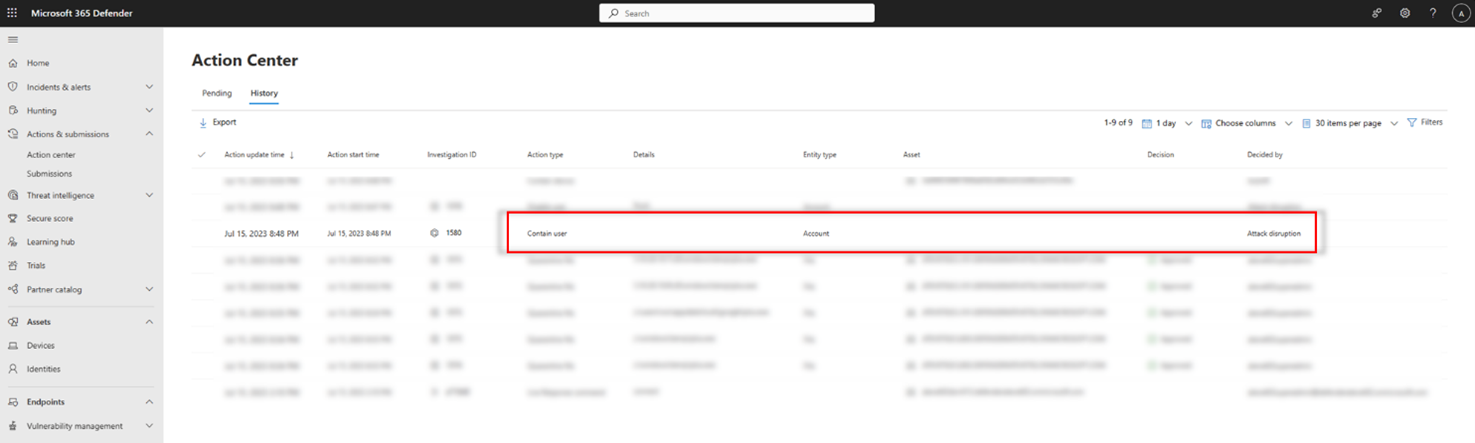

Få vist de indeholder brugerhandlinger

Når en bruger er indeholdt, kan du få vist handlingen i denne oversigtsvisning af Løsningscenter. Her kan du se, hvornår handlingen fandt sted, og hvilke brugere i organisationen der var indeholdt:

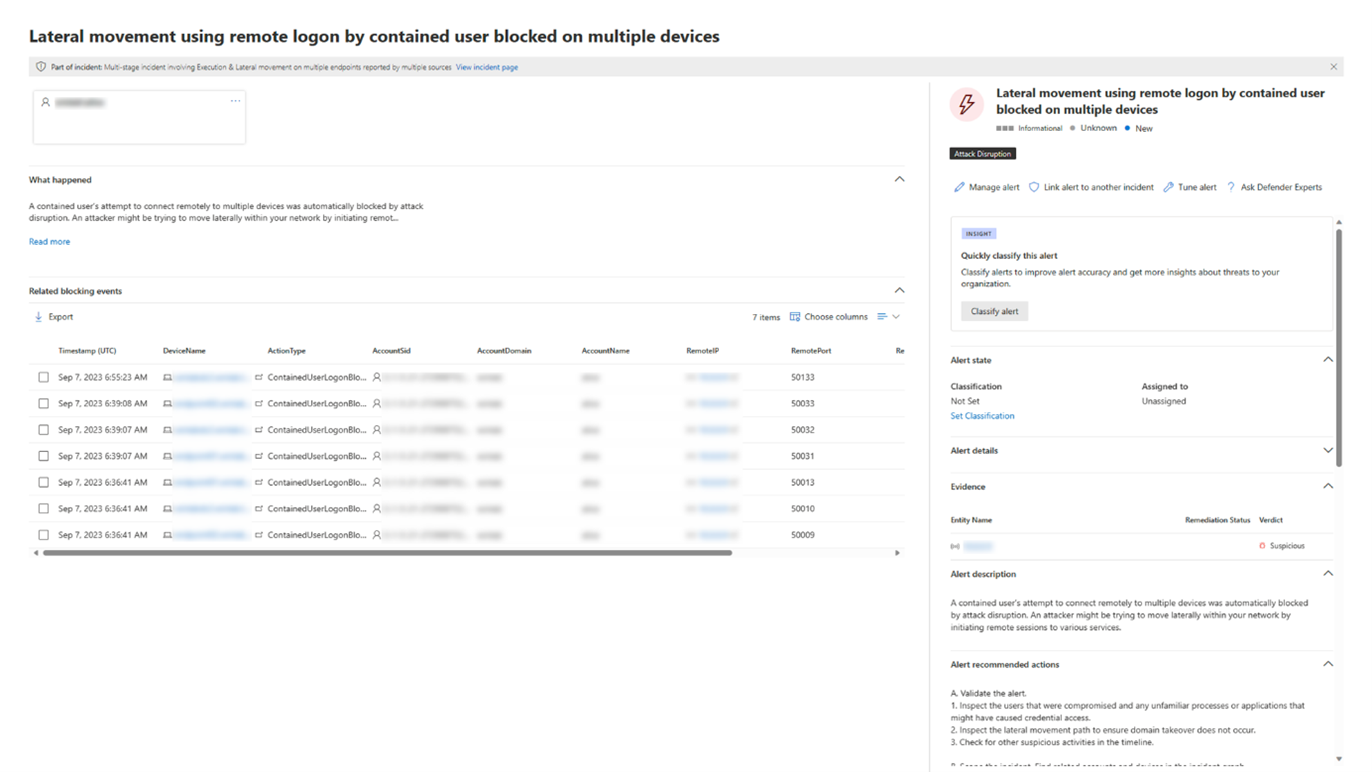

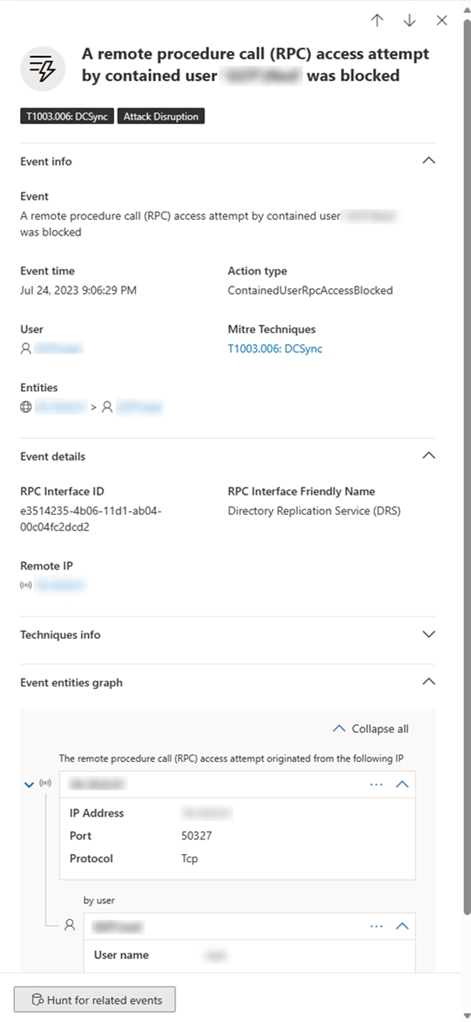

Når en identitet betragtes som "indeholdt", blokeres brugeren desuden af Defender for Endpoint og kan ikke udføre nogen skadelig tværgående bevægelse eller fjernkryptering på eller til en understøttet Defender for Endpoint-onboardet enhed. Disse blokke vises som beskeder, der hjælper dig med hurtigt at se de enheder, som den kompromitterede bruger forsøgte adgang til, og potentielle angrebsteknikker:

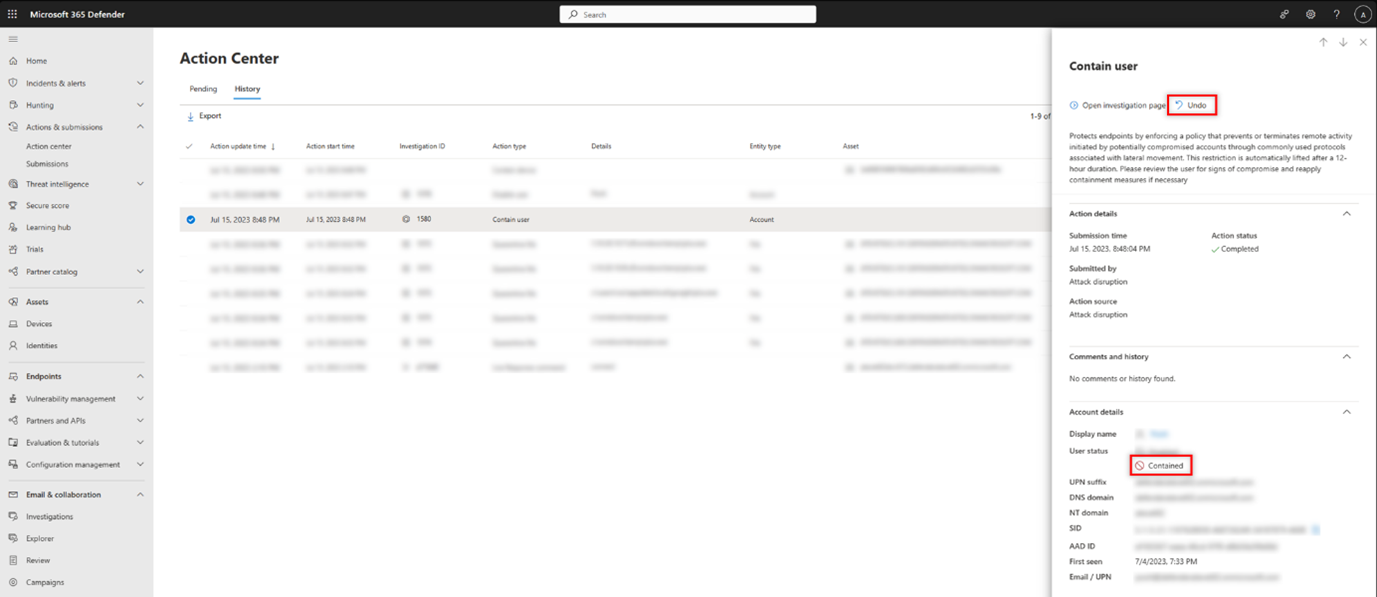

Fortryd indeholder brugerhandlinger

Du kan når som helst frigive blokkene og opbevaringen for en bruger:

- Vælg handlingen Indeholder bruger i Løsningscenter. Vælg Fortryd i sideruden

- Vælg brugeren fra enten brugerlageret, ruden Hændelsesside eller ruden beskedside, og vælg Fortryd

Denne handling gendanner brugerens forbindelse til netværket.

Undersøgelsesfunktioner med Indeholder bruger

Når en bruger er indeholdt, kan du undersøge den potentielle trussel ved at få vist de blokerede handlinger, som den kompromitterede bruger har udført. I visningen Enhedstidslinje kan du se oplysninger om bestemte hændelser, herunder protokol- og grænsefladegranularitet, og den relevante MITRE-teknik, der er knyttet til den.

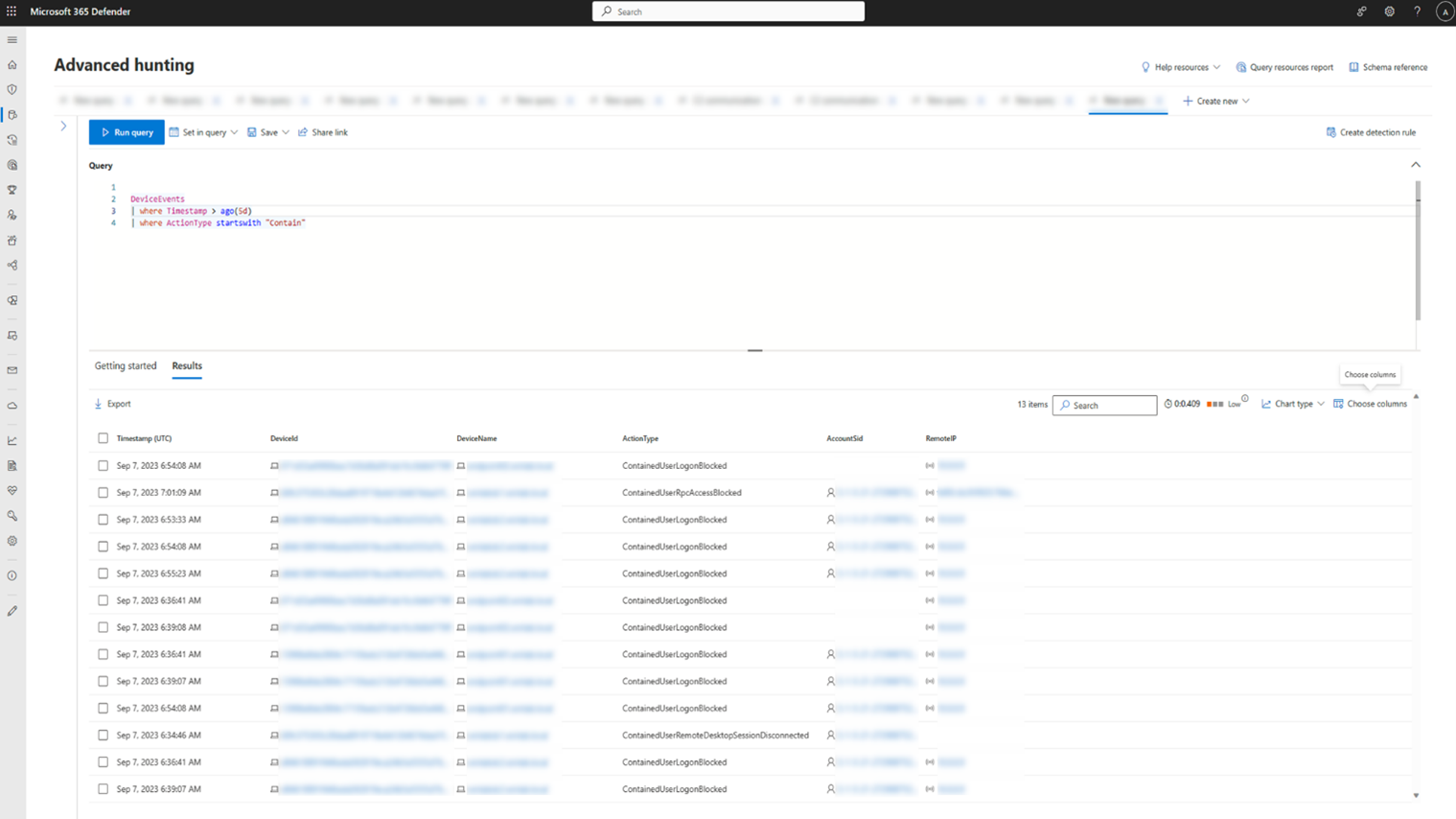

Derudover kan du udvide undersøgelsen ved hjælp af Advanced Hunting. Søg efter en "Handlingstype", der starter med "Indeholde" i tabellen "DeviceEvents". Derefter kan du få vist alle de forskellige enkeltstående blokeringshændelser i forhold til Contain User i din lejer, dykke dybere ned i konteksten for hver blok og udtrække de forskellige enheder og teknikker, der er knyttet til disse hændelser.

Kontakt en trusselsekspert

Du kan kontakte en Microsoft-trusselsekspert for at få mere indsigt i en potentielt kompromitteret enhed eller allerede kompromitterede enheder. Microsoft-trusselseksperter kan tilkobles direkte fra Microsoft Defender XDR for at få rettidig og præcis svar. Eksperter giver indsigt ikke kun vedrørende en potentielt kompromitteret enhed, men også for bedre at forstå komplekse trusler, målrettede angrebsmeddelelser, som du får, eller hvis du har brug for flere oplysninger om beskederne eller en trusselsintelligenskontekst, som du kan se på portaldashboardet.

Se Konfigurer og administrer meddelelser om slutpunktangreb for at få flere oplysninger.

Kontrollér aktivitetsdetaljer i Handlingscenter

Løsningscenter indeholder oplysninger om handlinger, der er udført på en enhed eller fil. Du kan få vist følgende oplysninger:

- Undersøgelsespakkesamling

- Antivirusscanning

- Appbegrænsning

- Enhedsisolation

Alle andre relaterede oplysninger vises også, f.eks. afsendelsesdato/-klokkeslæt, bruger, der indsender, og om handlingen lykkedes eller mislykkedes.

Se også

- Udfør svarhandlinger på en fil

- Manuelle svarhandlinger i Microsoft Defender for Endpoint Plan 1

- Rapport unøjagtighed

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.