Brugervejledning til prøveversion: Administration af sårbarheder i Microsoft Defender

Denne brugervejledning er et simpelt værktøj, der kan hjælpe dig med at konfigurere og få mest ud af din gratis prøveversion af Microsoft Defender Vulnerability Management. Ved hjælp af de foreslåede trin i denne vejledning fra Microsoft Security-teamet får du mere at vide om, hvordan administration af sårbarheder kan hjælpe dig med at beskytte dine brugere og data.

Bemærk!

Prøveversionen af Microsoft Defender Vulnerability Management er i øjeblikket ikke tilgængelig for:

- Us Government-kunder, der bruger GCC High og DoD

- Microsoft Defender for Business-kunder

Hvad er Microsoft Defender Vulnerability Management?

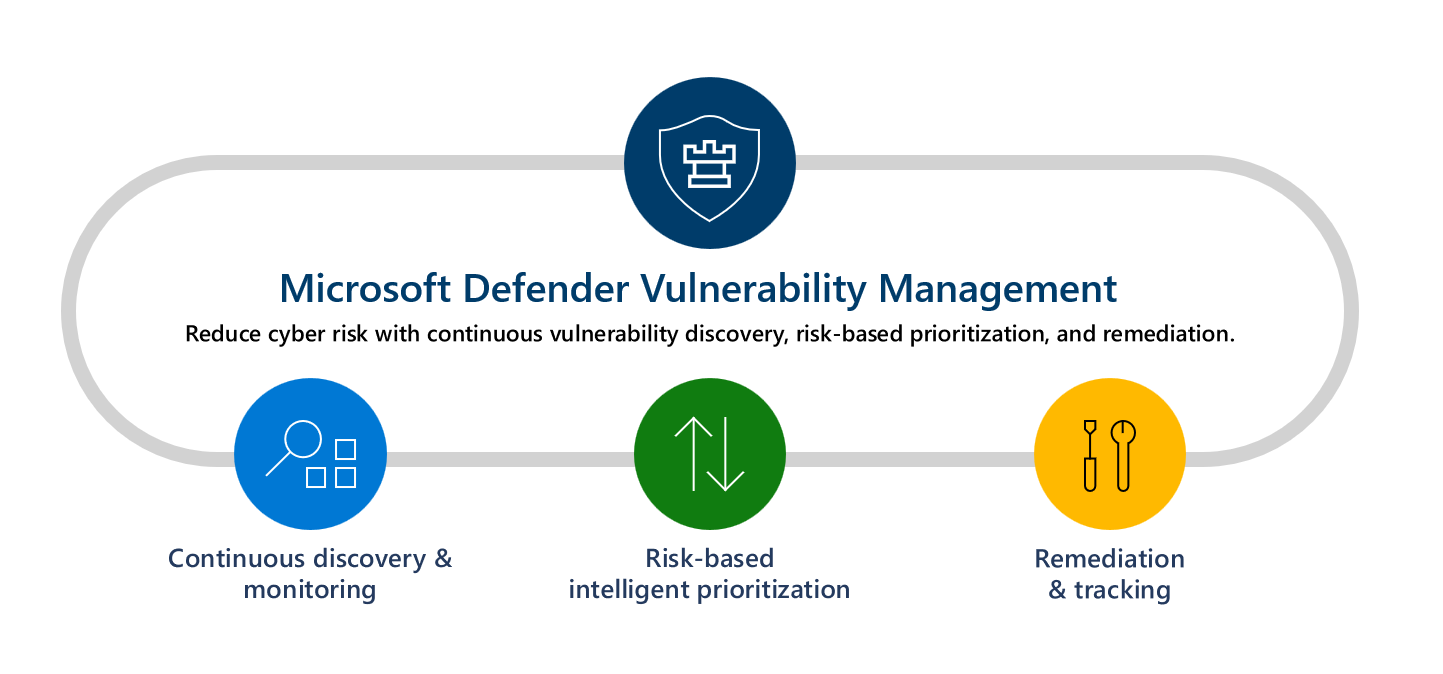

Reduktion af cyberrisiko kræver et omfattende risikobaseret program til administration af sårbarheder for at identificere, vurdere, afhjælpe og spore vigtige sikkerhedsrisici på tværs af dine vigtigste aktiver.

Microsoft Defender Vulnerability Management leverer aktivsynlighed, løbende registrering og vurdering af sårbarheder i realtid, kontekstbevidst trussel & forretningsprioritering og indbyggede afhjælpningsprocesser. Den indeholder funktioner, så dine teams på intelligent vis kan vurdere, prioritere og løse de største risici for din organisation uden problemer.

Se følgende video for at få mere at vide om Administration af sårbarheder i Defender:

Lad os komme i gang

Trin 1: Konfigurer

Bemærk!

Brugerne skal have tildelt rollen Global administrator i Microsoft Entra ID for at onboarde prøveversionen. Du kan få flere oplysninger under Påkrævede roller til start af prøveversionen.

Kontrollér tilladelser og forudsætninger.

Du kan få adgang til prøveversionen af Microsoft Defender Vulnerability Management på flere måder:

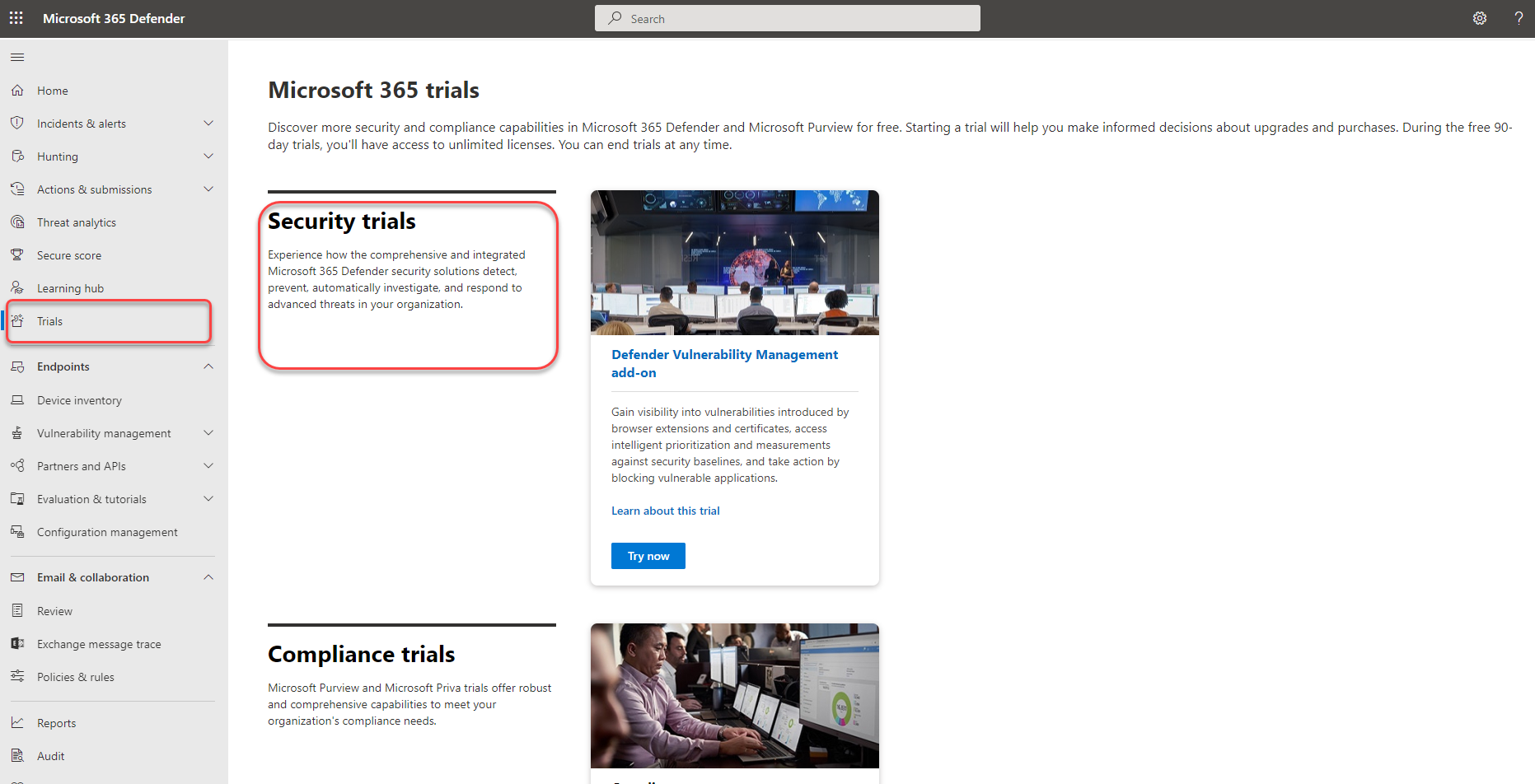

Hvis du har adgang til Microsoft Defender 365-portalen, skal du gå til Prøveversioner på navigationsruden til venstre. Når du har nået Microsoft 365-prøveversionshubben:

- Hvis du har Defender for Endpoint Plan 2, skal du finde tilføjelsesprogrammet Defender Vulnerability Management og vælge Prøv nu.

- Hvis du er ny kunde eller eksisterende Defender for Endpoint P1- eller Microsoft 365 E3-kunde, skal du vælge kortet Defender Vulnerability Management og vælge Prøv nu.

- Tilmeld dig via Microsoft Administration (kun globale administratorer).

Bemærk!

Du kan få flere indstillinger for, hvordan du tilmelder dig prøveversionen, under Tilmeld dig Microsoft Defender Vulnerability Management.

Gennemse oplysningerne om, hvad der er inkluderet i prøveversionen, og vælg derefter Start prøveversion. Når du har aktiveret prøveversionen, kan det tage op til seks timer, før de nye funktioner bliver tilgængelige på portalen.

- Prøveversionen af tilføjelsesprogrammet Administration af sårbarheder i Defender varer i 90 dage.

- Den separate prøveversion af Defender Vulnerability Management varer 90 dage.

Når du er klar til at komme i gang, skal du besøge Microsoft Defender-portalen og vælge Administration af sårbarheder på navigationslinjen til venstre for at begynde at bruge prøveversionen af Defender Vulnerability Management.

Bemærk!

Hvis du er Microsoft Defender for Cloud-kunder, skal du se Funktioner til administration af sårbarheder for servere for at få mere at vide om de funktioner til administration af sikkerhedsrisici, der er tilgængelige for din organisation.

Prøv Defender Vulnerability Management

Trin 1: Ved, hvad du skal beskytte i en enkelt visning

Indbyggede og agentløse scannere overvåger og registrerer løbende risici, selv når enheder ikke har forbindelse til virksomhedens netværk. Udvidet aktivdækning konsoliderer softwareprogrammer, digitale certifikater, browserudvidelser og hardware og firmware i en enkelt lagervisning.

Enhedslager – Enhedsoversigten viser en liste over enhederne i dit netværk. Listen viser som standard enheder, der er set inden for de seneste 30 dage. Du kan hurtigt se oplysninger som domæner, risikoniveauer, OS-platform, tilknyttede CVEs og andre oplysninger, så du nemt kan identificere de enheder, der er mest udsatte.

Opdag og vurder din organisations software i en enkelt samlet lagervisning:

- Softwareprogramoversigt – softwareoversigten i Defender Vulnerability Management er en liste over kendte programmer i din organisation. Visningen indeholder indsigter om sårbarheder og forkert konfiguration på tværs af installeret software med prioriterede virkningsscorer og detaljer, f.eks. OS-platforme, leverandører, antal svagheder, trusler og en visning på enhedsniveau af eksponerede enheder.

- Vurderinger af browserudvidelser – siden med browserudvidelser viser en liste over de udvidelser, der er installeret på tværs af forskellige browsere i din organisation. Udvidelser skal normalt have andre tilladelser for at kunne køre korrekt. Defender Vulnerability Management indeholder detaljerede oplysninger om de tilladelser, der anmodes om af hver udvidelse, og identificerer dem med de højeste tilknyttede risikoniveauer, enhederne med udvidelsen slået til, installerede versioner med mere.

- Certifikatoversigt – certifikatoversigten giver dig mulighed for at finde, vurdere og administrere digitale certifikater, der er installeret på tværs af din organisation, i en enkelt visning. Dette kan hjælpe dig med at:

- Identificer certifikater, der er ved at udløbe, så du kan opdatere dem og forhindre afbrydelse af tjenesten.

- Registrer potentielle sikkerhedsrisici på grund af brugen af svag signaturalgoritme (f.eks. SHA-1-RSA), kort nøglestørrelse (f.eks. RSA 512 bit) eller svag signaturhashalgoritme (f.eks. MD5).

- Sørg for overholdelse af lovmæssige retningslinjer og organisationspolitik.

- Hardware og firmware – hardware- og firmwareoversigten indeholder en liste over kendt hardware og firmware i din organisation. Den indeholder individuelle oversigter over systemmodeller, processorer og BIOS. Hver visning indeholder oplysninger som f.eks. navnet på leverandøren, antallet af svagheder, indsigt i trusler og antallet af eksponerede enheder.

Godkendt scanning til Windows – Med Godkendt scanning for Windows kan du fjerntilslutte efter IP-intervaller eller værtsnavne og scanne Windows-tjenester ved at give Defender Vulnerability Management legitimationsoplysninger til fjernadgang til enhederne. Når de målrettede ikke-administrerede enheder er konfigureret, scannes de jævnligt for softwaresårbarheder.

Tildel enhedsværdi – hvis du definerer en enheds værdi, hjælper det dig med at skelne mellem aktivprioriteter. Enhedsværdien bruges til at inkorporere et individuelt aktivs risiko appetit i beregningen af defender Vulnerability Management-eksponeringsscore. Enheder, der er tildelt som "høj værdi", får større vægt. Indstillinger for enhedsværdi:

- Lav

- Normal (standard)

- Høj

Du kan også bruge API'en for den angivne enhedsværdi.

Trin 2: Spor og afhjælp afhjælpningsaktiviteter

Anmodning om afhjælpning – funktionaliteten til administration af sårbarheder bygger bro mellem sikkerheds- og it-administratorer via arbejdsprocessen for afhjælpningsanmodningen. Sikkerhedsadministratorer som dig kan anmode it-administratoren om at afhjælpe en sikkerhedsrisiko fra siderne med anbefalinger til Intune.

Få vist dine afhjælpningsaktiviteter – når du sender en afhjælpningsanmodning fra siden Sikkerhedsanbefalinger, igangsættes en afhjælpningsaktivitet. Der oprettes en sikkerhedsopgave, der kan spores på en afhjælpningsside , og der oprettes en afhjælpningsbillet i Microsoft Intune.

Bloker sårbare programmer – afhjælpning af sårbarheder tager tid og kan være afhængig af it-teamets ansvar og ressourcer. Sikkerhedsadministratorer kan midlertidigt reducere risikoen for en sikkerhedsrisiko ved straks at blokere alle aktuelt kendte sårbare versioner af et program eller advare brugere med meddelelser, der kan tilpasses, før de åbner sårbare appversioner, indtil afhjælpningsanmodningen er fuldført. Blokeringsindstillingen giver it-teams tid til at reparere programmet uden sikkerhedsadministratorer, der er bekymrende for, at sårbarhederne vil blive udnyttet i mellemtiden.

- Sådan blokerer du sårbare programmer

- Vis afhjælpningsaktiviteter

- Vis blokerede programmer

- Fjern blokering af programmer

Bemærk!

Når prøveversionen slutter blokerede programmer, fjernes blokeringen øjeblikkeligt, hvorimod grundlinjeprofiler kan gemmes i et kort ekstra tidsrum, før de slettes.

Brug forbedrede vurderingsfunktioner som f.eks. analyse af netværksshares for at beskytte sårbare netværksshares. Da netværksshares nemt kan tilgås af netværksbrugere, kan mindre almindelige svagheder gøre dem sårbare. Disse typer fejlkonfigurationer bruges ofte i naturen af hackere til tværgående bevægelse, rekognoscering, dataudfiltrering og meget mere. Derfor har vi bygget en ny kategori af konfigurationsvurderinger i Defender Vulnerability Management, der identificerer de almindelige svagheder, der viser dine slutpunkter for angrebsvektorer i Windows-netværksshares. Dette hjælper dig med at:

- Tillad ikke offlineadgang til shares

- Fjern shares fra rodmappen

- Fjern skrivetilladelse for deling indstillet til 'Alle'

- Angiv mappeoptælling for shares

Få vist og overvåg din organisations enheder ved hjælp af en rapport over sårbare enheder , der viser grafer og liggende søjlediagrammer med sårbare enhedstendenser og aktuelle statistikker. Målet er, at du skal forstå åndedrættet og omfanget af din enheds eksponering.

Trin 3: Konfigurer vurderinger af grundlæggende sikkerhedsvurderinger

I stedet for at køre scanninger af overholdelse af angivne standarder på et tidspunkt hjælper vurdering af sikkerhedsbaser dig med løbende og proaktivt at overvåge din organisations overholdelse af branchesikkerhedsbenchmarks i realtid. En profil til grundlæggende sikkerhed er en brugerdefineret profil, som du kan oprette for at vurdere og overvåge slutpunkter i din organisation i forhold til branchesikkerhedsbenchmarks (CIS, NIST, MS). Når du opretter en profil til grundlæggende sikkerhedsindstillinger, opretter du en skabelon, der består af flere enhedskonfigurationsindstillinger og et grundlæggende benchmark, der skal sammenlignes med.

Sikkerhedsbaser understøtter Center for Internet Security (CIS) benchmarks for Windows 10, Windows 11 og Windows Server 2008 R2 og nyere samt STIG-benchmarks (Security Technical Implementation Guides) til Windows 10 og Windows Server 2019.

- Kom i gang med vurdering af sikkerhedsgrundlinjer

- Gennemse resultater af vurdering af sikkerhedsbaselinjeprofil

- Brug avanceret jagt

Bemærk!

Når prøveversionen slutter, kan de grundlæggende profiler for sikkerhed gemmes i et kort ekstra tidsrum, før de slettes.

Trin 4: Opret meningsfulde rapporter for at få detaljeret indsigt ved hjælp af API'er og avanceret jagt

Defender Vulnerability Management-API'er kan hjælpe med at skabe klarhed i din organisation med brugerdefinerede visninger i din sikkerhedsholdning og automatisering af arbejdsprocesser til administration af sårbarheder. Aflast dit sikkerhedsteams arbejdsbelastning med dataindsamling, analyse af risikoscore og integration med dine andre organisatoriske processer og løsninger. Du kan finde flere oplysninger under:

- Eksportér vurderingsmetoder og -egenskaber pr. enhed

- Blog med API'er til administration af sårbarheder i Defender

Avanceret jagt giver fleksibel adgang til rå data fra Defender Vulnerability Management, som giver dig mulighed for proaktivt at inspicere enheder for kendte og potentielle trusler. Du kan finde flere oplysninger under Jagt efter eksponerede enheder.

Oplysninger om licenser og prøveversioner

Som en del af konfigurationen af prøveversionen anvendes de nye Defender Vulnerability Management-licenser automatisk for brugere. Der kræves derfor ingen tildeling (prøveversionen kan automatisk anvende op til 1.000.000 licenser). Licenserne er aktive, så længe prøveversionen varer.

Introduktion til prøveversionen

Du kan begynde at bruge funktionerne til administration af sårbarheder i Defender, så snart du ser dem på Microsoft Defender-portalen. Intet oprettes automatisk, og brugerne påvirkes ikke. Når du navigerer til hver løsning, kan du blive guidet til at foretage ekstra konfigurationer for at begynde at bruge funktioner.

Udvidelse af prøveversionen

Du kan forlænge prøveversionen inden for de sidste 15 dage af prøveperioden. Du er begrænset til maksimalt to prøveperioder. Hvis du ikke forlænger prøveperioden, skal du vente mindst 30 dage, før du tilmelder dig endnu en prøveversion.

Afslutning af prøveversionen

Administratorer kan deaktivere prøveversionen når som helst ved at vælge Prøveversioner i venstre navigationsrude, gå til kortet Defender Vulnerability Management og vælge Afslut prøveversion.

Medmindre andet er angivet for løsningen, bevares dine prøvedata i tid, normalt 180 dage, før de slettes permanent. Du kan fortsætte med at få adgang til de data, der indsamles under prøveversionen, indtil dette tidspunkt.

Yderligere ressourcer

- Vilkår og betingelser: Se vilkår og betingelser for Microsoft 365-prøveversioner.

- Sammenlign tilbud: Administration af sårbarheder i Microsoft Defender

- Dokumentation til administration af sårbarheder i Defender

- Dataark: Microsoft Defender Vulnerability Management: Reducer cyberrisikoen med løbende opdagelse og vurdering af sårbarheder, risikobaseret prioritering og afhjælpning

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om