Trusselsanalyse i Microsoft Defender XDR

Gælder for:

- Microsoft Defender XDR

Vigtigt!

Nogle oplysninger i denne artikel er relateret til et produkt, der er udgivet på forhånd, og som kan blive ændret væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier, udtrykt eller stiltiende, med hensyn til de oplysninger, der er angivet her.

Threat Analytics er vores løsning til trusselsintelligens i produktet fra ekspertforskere i Microsoft-sikkerhed. Den er designet til at hjælpe sikkerhedsteams med at være så effektive som muligt, mens de står over for nye trusler, f.eks.:

- Aktive trusselsaktører og deres kampagner

- Populære og nye angrebsteknikker

- Kritiske sikkerhedsrisici

- Almindelige angrebsoverflader

- Udbredt malware

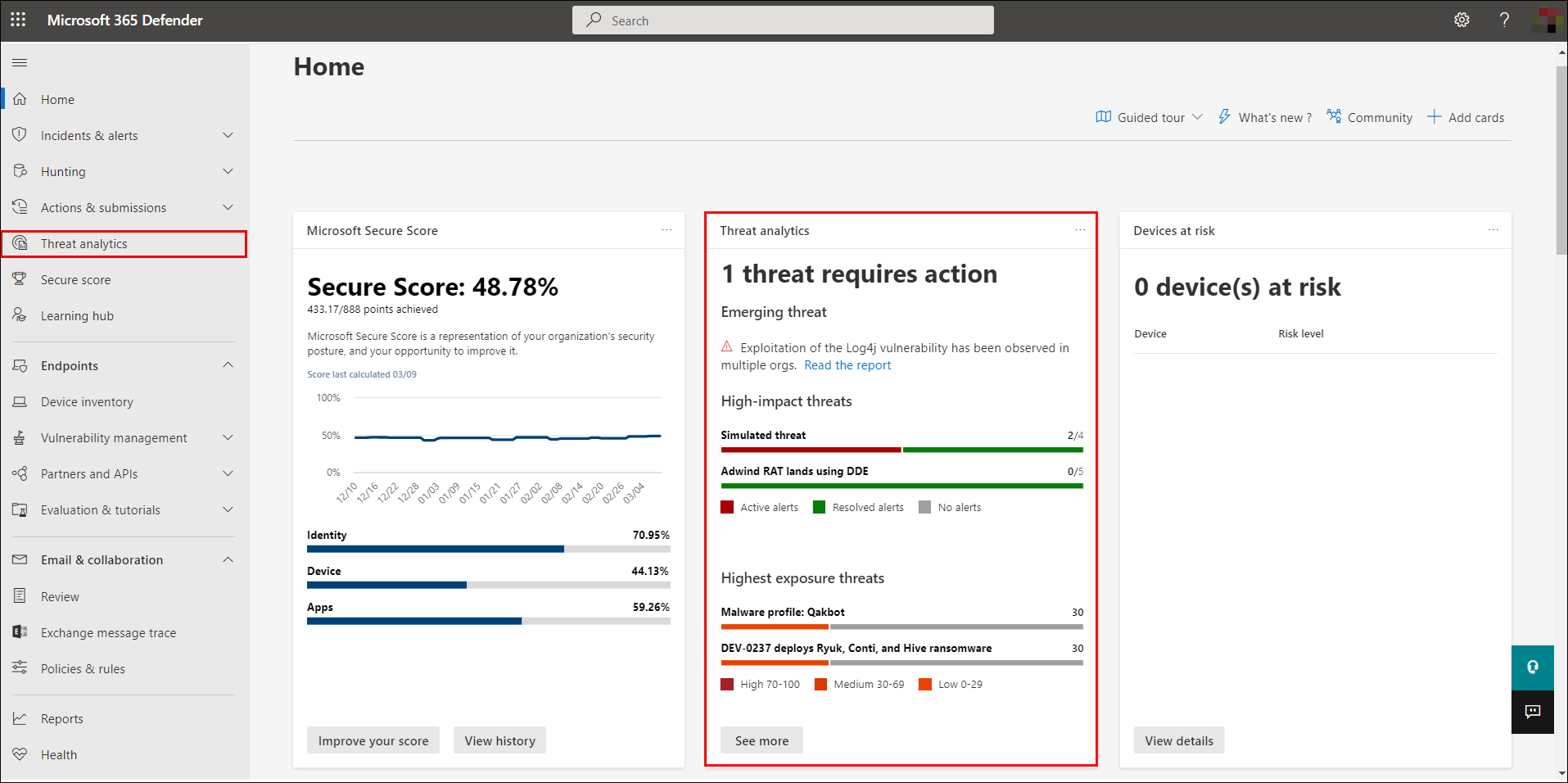

Du kan få adgang til trusselsanalyser enten fra øverste venstre side af Microsoft Defender Portals navigationslinje eller fra et dedikeret dashboardkort, der viser de største trusler mod din organisation, både med hensyn til kendt indvirkning og med hensyn til din eksponering.

Hvis du får synlighed på aktive eller igangværende kampagner, og du ved, hvad du skal gøre via trusselsanalyser, kan det hjælpe med at udstyre dit team med sikkerhedshandlinger med velunderbyggede beslutninger.

Med mere avancerede modstandere og nye trusler, der dukker op ofte og udbredt, er det vigtigt at kunne hurtigt:

- Identificer og reager på nye trusler

- Få mere at vide om, om du i øjeblikket er under angreb

- Vurder effekten af truslen mod dine aktiver

- Gennemse din robusthed mod eller eksponering for truslerne

- Identificer de afhjælpnings-, genoprettelses- eller forebyggelseshandlinger, du kan udføre for at stoppe eller indeholde truslerne

Hver rapport indeholder en analyse af en sporet trussel og omfattende vejledning i, hvordan man kan forsvare sig mod denne trussel. Den indeholder også data fra dit netværk, der angiver, om truslen er aktiv, og om du har gældende beskyttelse på plads.

Påkrævede roller og tilladelser

I følgende tabel beskrives de roller og tilladelser, der kræves for at få adgang til Threat Analytics. Roller, der er defineret i tabellen, refererer til brugerdefinerede roller på individuelle portaler og er ikke forbundet til globale roller i Microsoft Entra-id, selvom de er navngivet på samme måde.

| En af følgende roller er påkrævet til Microsoft Defender XDR | En af følgende roller er påkrævet for Microsoft Defender for Endpoint | En af følgende roller er påkrævet til Microsoft Defender til Office 365 | En af følgende roller er påkrævet for Microsoft Defender for Cloud Apps og Microsoft Defender for Identity | En af følgende roller er påkrævet for Microsoft Defender for Cloud |

|---|---|---|---|---|

| Trusselsanalyse | Beskeder og hændelsesdata:

|

Beskeder og hændelsesdata:

|

|

|

Vigtigt!

Microsoft anbefaler, at du bruger roller med færrest tilladelser. Dette hjælper med at forbedre sikkerheden for din organisation. Global administrator er en yderst privilegeret rolle, der bør være begrænset til nødsituationer, når du ikke kan bruge en eksisterende rolle.

Du har synlighed for alle trusselsanalyserapporter, selvom du kun har ét af produkterne og dets tilsvarende roller, der er beskrevet i den forrige tabel. Du skal dog have hvert enkelt produkt og hver rolle for at se produktets specifikke hændelser, aktiver, eksponering og anbefalede handlinger, der er knyttet til truslen.

Få mere at vide:

- Brugerdefinerede roller i rollebaseret adgangskontrol til Microsoft Defender XDR

- Microsoft Defender XDR Unified rollebaseret adgangskontrol (RBAC)

Få vist dashboardet til trusselsanalyse

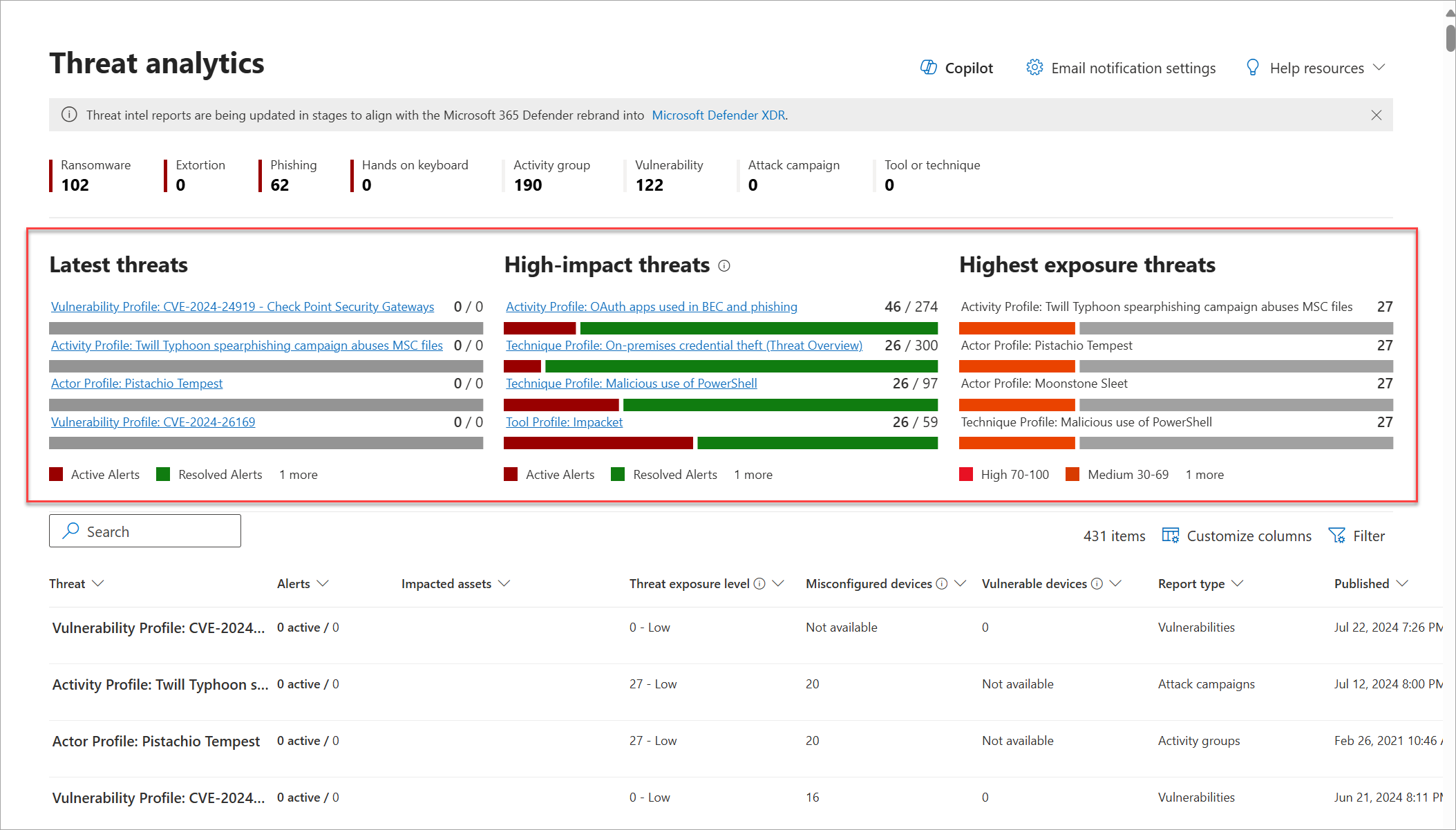

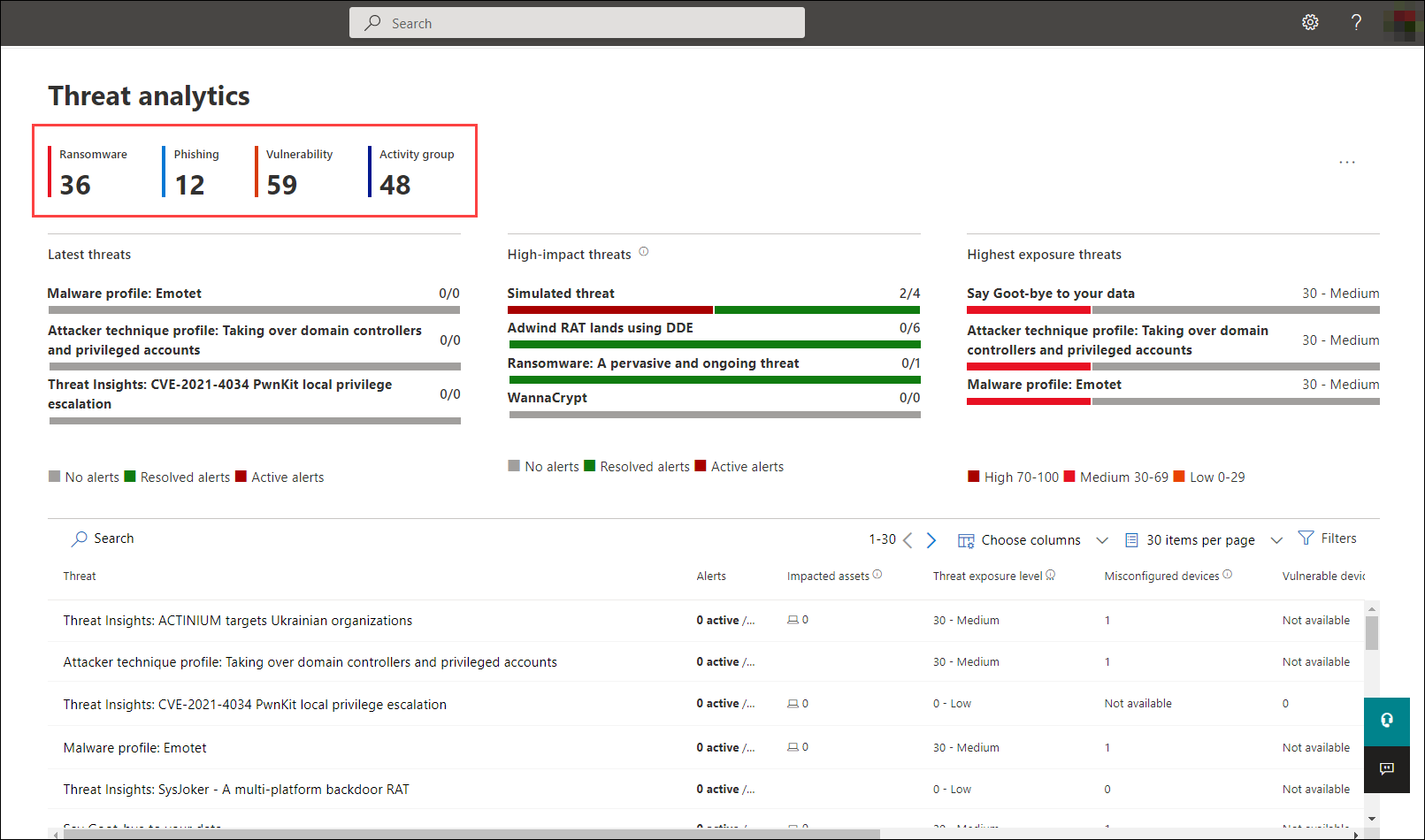

Dashboardet til trusselsanalyse (security.microsoft.com/threatanalytics3) fremhæver de rapporter, der er mest relevante for din organisation. Den opsummerer truslerne i følgende afsnit:

- Seneste trusler – viser de senest publicerede eller opdaterede trusselsrapporter sammen med antallet af aktive og løste beskeder.

- Trusler med stor indvirkning – viser de trusler, der har den største indvirkning på din organisation. I dette afsnit vises en liste over trusler med det højeste antal aktive og løste beskeder først.

- Trusler mod den højeste eksponering – viser en liste over trusler, som din organisation har den højeste eksponering over for. Dit eksponeringsniveau for en trussel beregnes ved hjælp af to oplysninger: hvor alvorlige sårbarheder, der er knyttet til truslen, og hvor mange enheder i organisationen der kan udnyttes af disse sikkerhedsrisici.

Vælg en trussel fra dashboardet for at få vist rapporten for den pågældende trussel. Du kan også vælge søgefeltet for at angive et nøgleord, der er relateret til den trusselsanalyserapport, du vil læse.

Få vist rapporter efter kategori

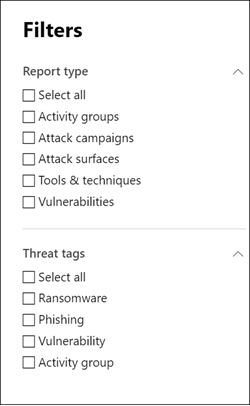

Du kan filtrere listen over trusselsrapporter og få vist de mest relevante rapporter i henhold til en bestemt trusselstype eller efter rapporttype.

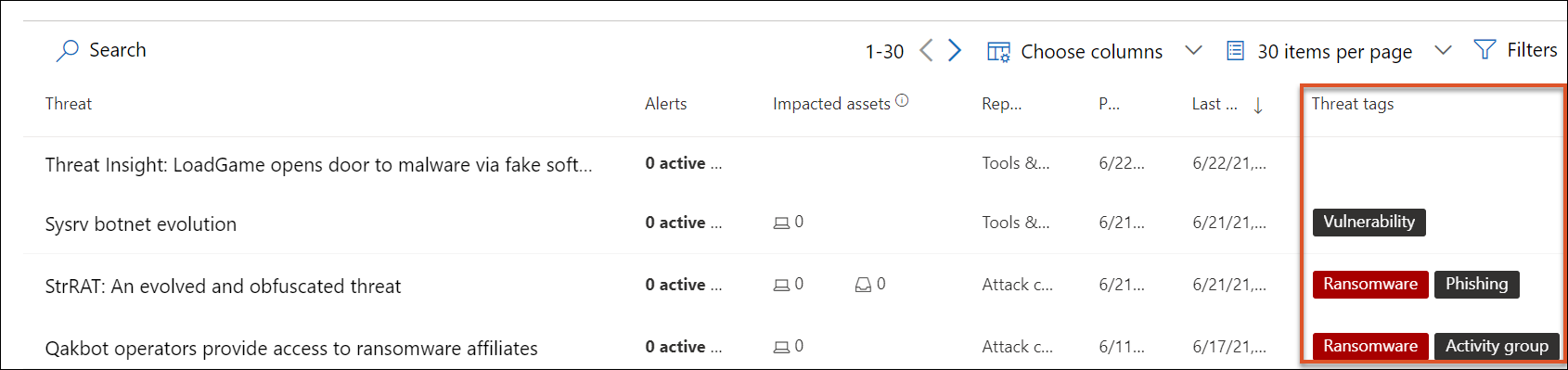

- Trusselstags – hjælper dig med at få vist de mest relevante rapporter i henhold til en bestemt trusselskategori. Ransomware-tagget inkluderer f.eks. alle rapporter, der er relateret til ransomware.

- Rapporttyper – hjælper dig med at få vist de mest relevante rapporter i henhold til en bestemt rapporttype. Tagget Værktøjer & teknikker omfatter f.eks. alle rapporter, der dækker værktøjer og teknikker.

De forskellige mærker har tilsvarende filtre, der hjælper dig med effektivt at gennemse listen over trusselsrapporter og filtrere visningen baseret på en bestemt trusselskode eller rapporttype. For eksempel for at få vist alle trusselsrapporter relateret til ransomware-kategori eller trusselsrapporter, der involverer sårbarheder.

Microsoft Threat Intelligence-teamet føjer trusselskoder til hver trusselsrapport. Følgende trusselskoder er tilgængelige i øjeblikket:

- Ransomware

- Afpresning

- Phishing

- Hænder på tastatur

- Aktivitetsgruppe

- Sikkerhedsrisici

- Angrebskampagne

- Værktøj eller teknik

Trusselstags vises øverst på siden til trusselsanalyse. Der er tællere for antallet af tilgængelige rapporter under hvert mærke.

Hvis du vil angive de typer rapporter, du vil have på listen, skal du vælge Filtre, vælge på listen og vælge Anvend.

Hvis du angiver mere end ét filter, kan listen over rapporter over trusselsanalyse også sorteres efter trusselsmærke ved at vælge kolonnen trusselskoder:

Få vist en rapport over trusselsanalyse

Hver rapport til trusselsanalyse indeholder oplysninger i flere afsnit:

- Oversigt

- Analytikerrapport

- Relaterede hændelser

- Påvirkede aktiver

- Eksponering af slutpunkter

- Anbefalede handlinger

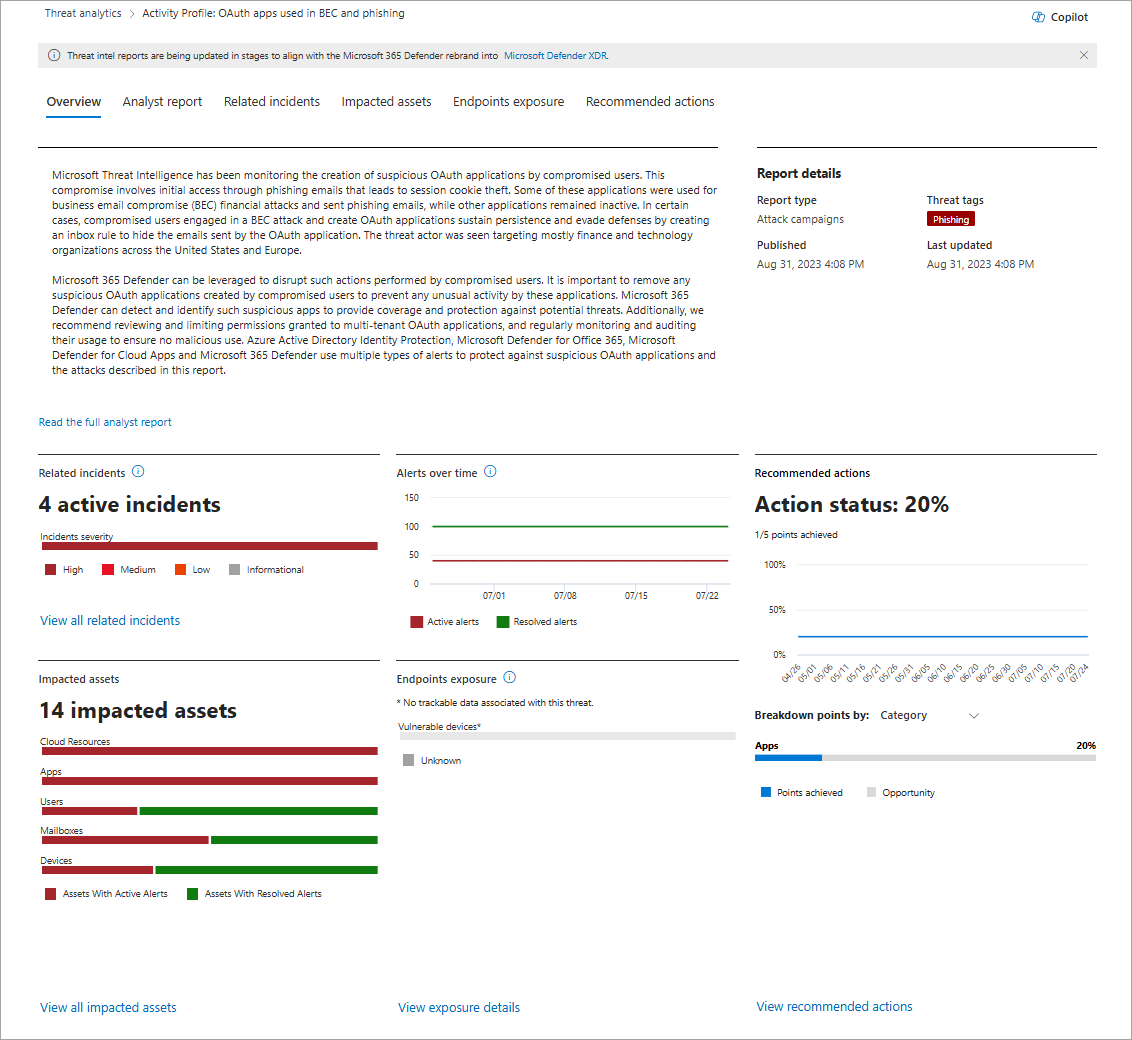

Oversigt: Forstå hurtigt truslen, vurder dens virkning og gennemgå forsvar

Afsnittet Oversigt indeholder et eksempel på den detaljerede analytikerrapport. Den indeholder også diagrammer, der fremhæver virkningen af truslen mod din organisation og din eksponering via forkert konfigurerede og ikke-kompatible enheder.

Vurder indvirkningen på din organisation

Hver rapport indeholder diagrammer, der er designet til at give oplysninger om en trussels organisatoriske indvirkning:

-

Relaterede hændelser – giver et overblik over virkningen af den sporede trussel for din organisation med følgende data:

- Antal aktive beskeder og antallet af aktive hændelser, de er knyttet til

- Alvorsgrad af aktive hændelser

- Beskeder over tid – viser antallet af relaterede aktive og løste beskeder over tid. Antallet af løste beskeder angiver, hvor hurtigt din organisation reagerer på beskeder, der er knyttet til en trussel. Ideelt set skal diagrammet vise beskeder, der er løst inden for nogle få dage.

- Påvirkede aktiver – viser antallet af særskilte aktiver, der i øjeblikket har mindst én aktiv besked knyttet til den sporede trussel. Beskeder udløses for postkasser, der har modtaget trusselsmails. Gennemse politikker på både organisations- og brugerniveau for tilsidesættelser, der forårsager levering af trusselsmails.

Gennemse robusthed og arbejdsholdning for sikkerhed

Hver rapport indeholder diagrammer, der giver et overblik over, hvor robust din organisation er mod en given trussel:

- Anbefalede handlinger – viser procentdelen af handlingsstatus eller antallet af punkter, du har opnået for at forbedre din sikkerhedsholdning. Udfør de anbefalede handlinger for at hjælpe med at håndtere truslen. Du kan få vist opdelingen af punkter efter Kategori eller Status.

- Eksponering af slutpunkter – viser antallet af sårbare enheder. Anvend sikkerhedsopdateringer eller programrettelser for at løse sårbarheder, der udnyttes af truslen.

Analytikerrapport: Få ekspertindsigt fra Microsofts sikkerhedsforskere

I afsnittet Analytikerrapport kan du læse den detaljerede ekspertudskrivning. De fleste rapporter indeholder detaljerede beskrivelser af angrebskæder, herunder taktikker og teknikker, der er knyttet til MITRE ATT-&CK-strukturen, udtømmende lister over anbefalinger og effektiv vejledning til trusselsjagt .

Få mere at vide om analytikerrapporten

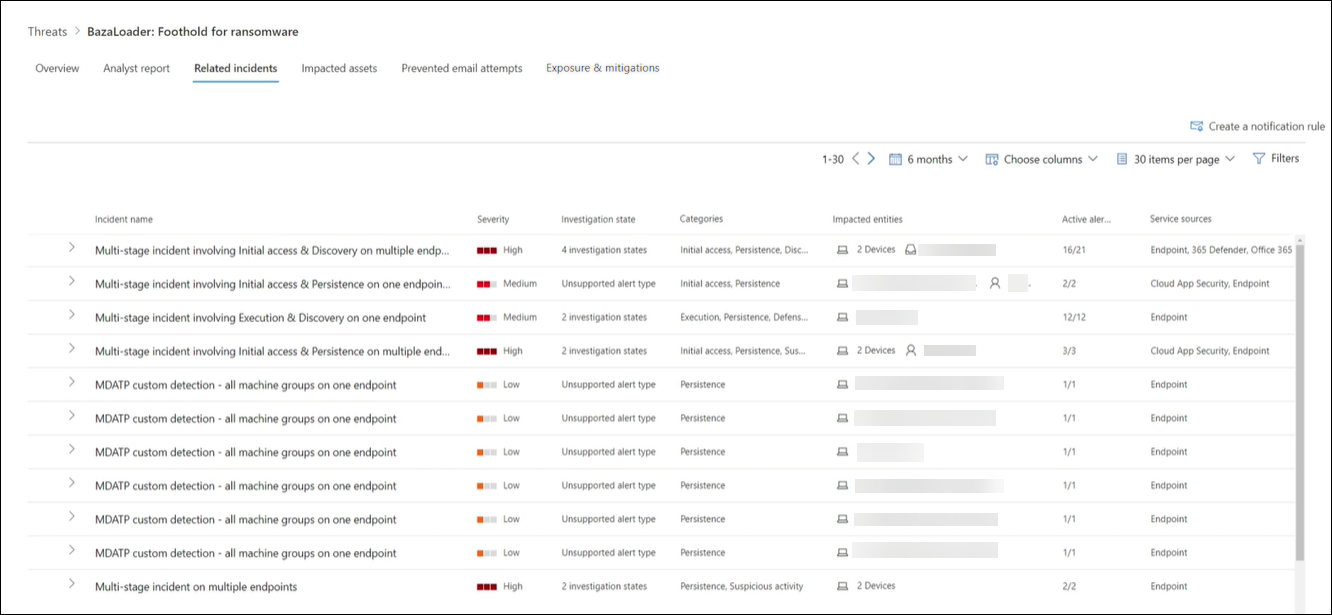

Relaterede hændelser: Få vist og administrer relaterede hændelser

Fanen Relaterede hændelser indeholder en liste over alle hændelser, der er relateret til den sporede trussel. Du kan tildele hændelser eller administrere beskeder, der er knyttet til hver hændelse.

Bemærk!

Hændelser og beskeder, der er knyttet til truslen, stammer fra Defender for Endpoint, Defender for Identity, Defender for Office 365, Defender for Cloud Apps og Defender for Cloud.

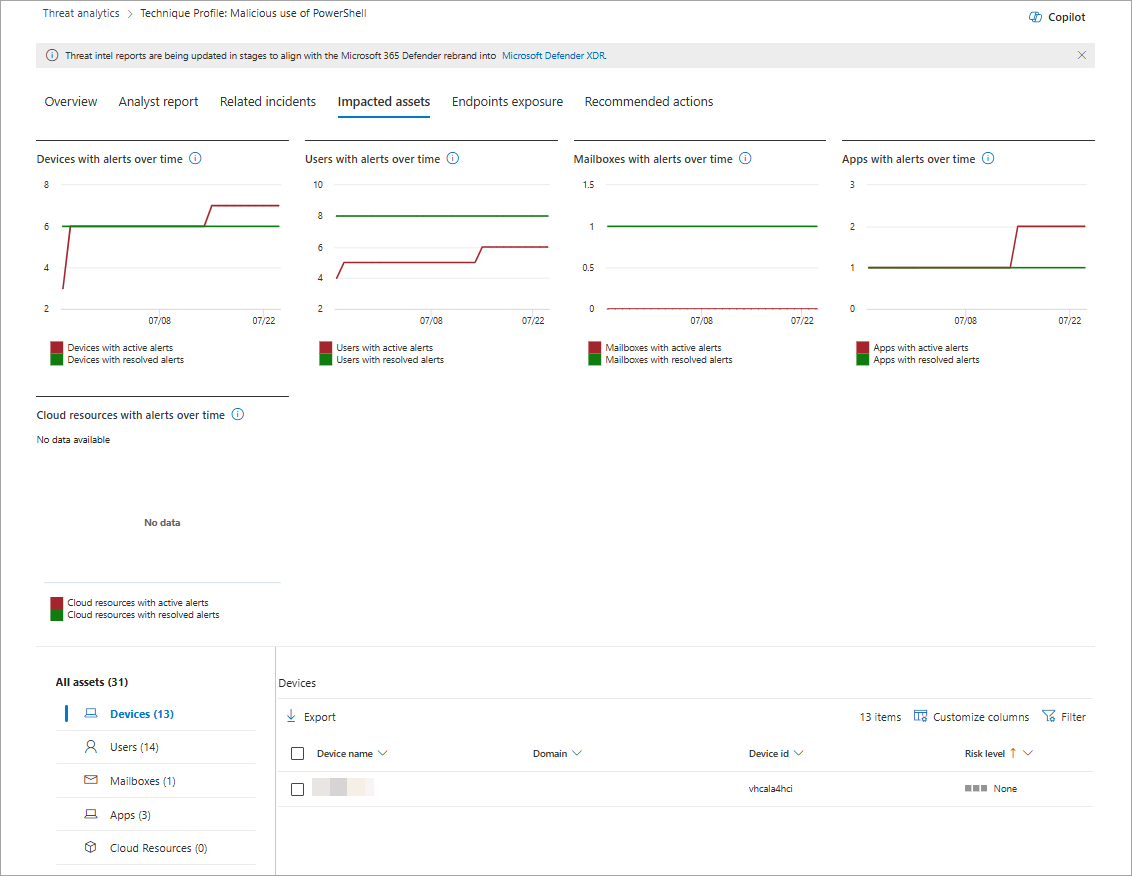

Påvirkede aktiver: Hent en liste over berørte enheder, brugere, postkasser, apps og cloudressourcer

Fanen Påvirkede aktiver viser de aktiver, der er påvirket af truslen over tid. Det vises:

- Aktiver, der påvirkes af aktive beskeder

- Aktiver, der påvirkes af løste beskeder

- Alle aktiver eller det samlede antal aktiver, der påvirkes af aktive og løste beskeder

Aktiver er opdelt i følgende kategorier:

- Enheder

- Brugere

- Postkasser

- Apps

- Cloudressourcer

Eksponering af slutpunkter: Kend installationsstatus for sikkerhedsopdateringer

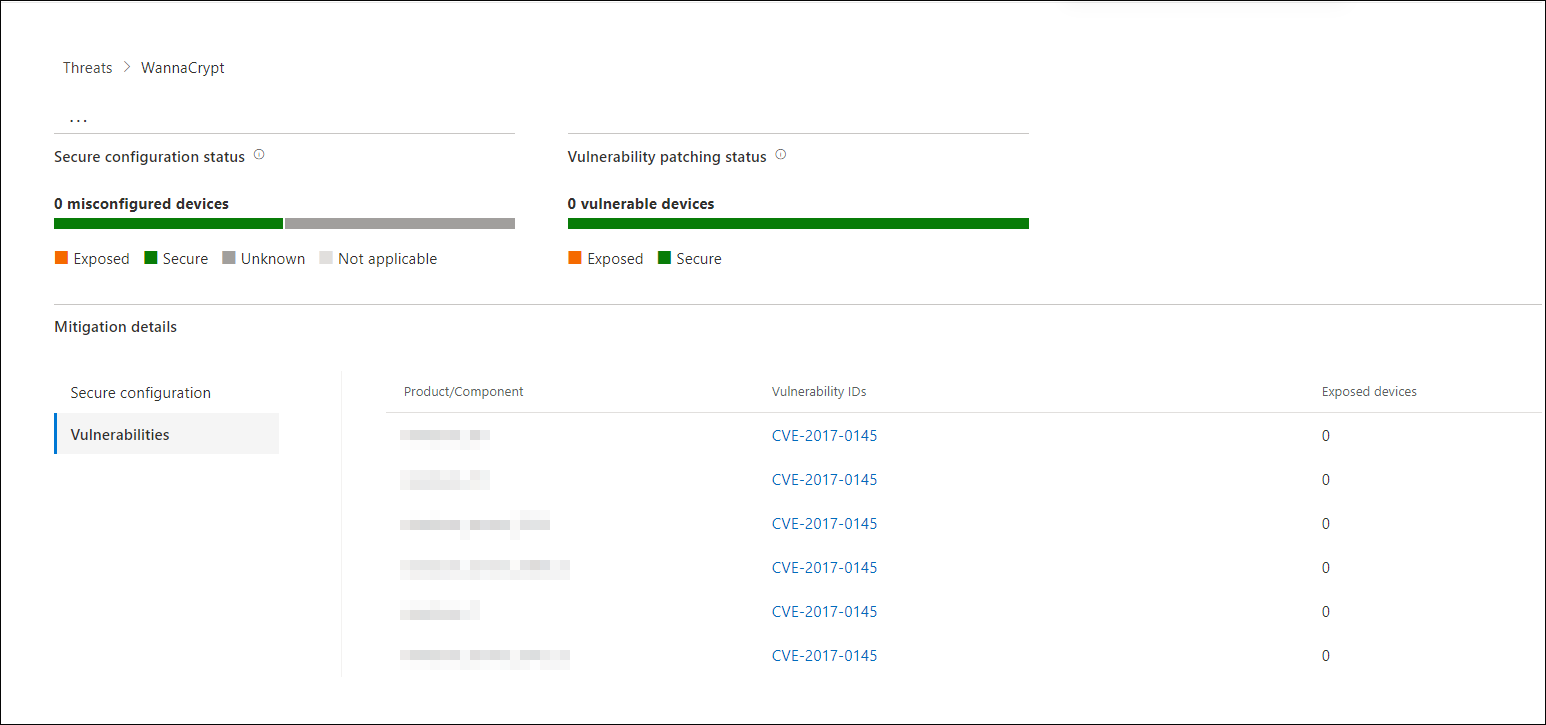

Afsnittet Endpoints exposure giver din organisations eksponeringsniveau for truslen, som beregnes på baggrund af alvorsgraden af de sårbarheder og fejlkonfigurationer, der udnyttes af den nævnte trussel, og antallet af enheder med disse svagheder.

Dette afsnit indeholder også installationsstatus for understøttede softwaresikkerhedsopdateringer for sikkerhedsrisici, der findes på onboardede enheder. Den indeholder data fra Microsoft Defender Vulnerability Management, som også indeholder detaljerede oplysninger om detailudledning fra forskellige links i rapporten.

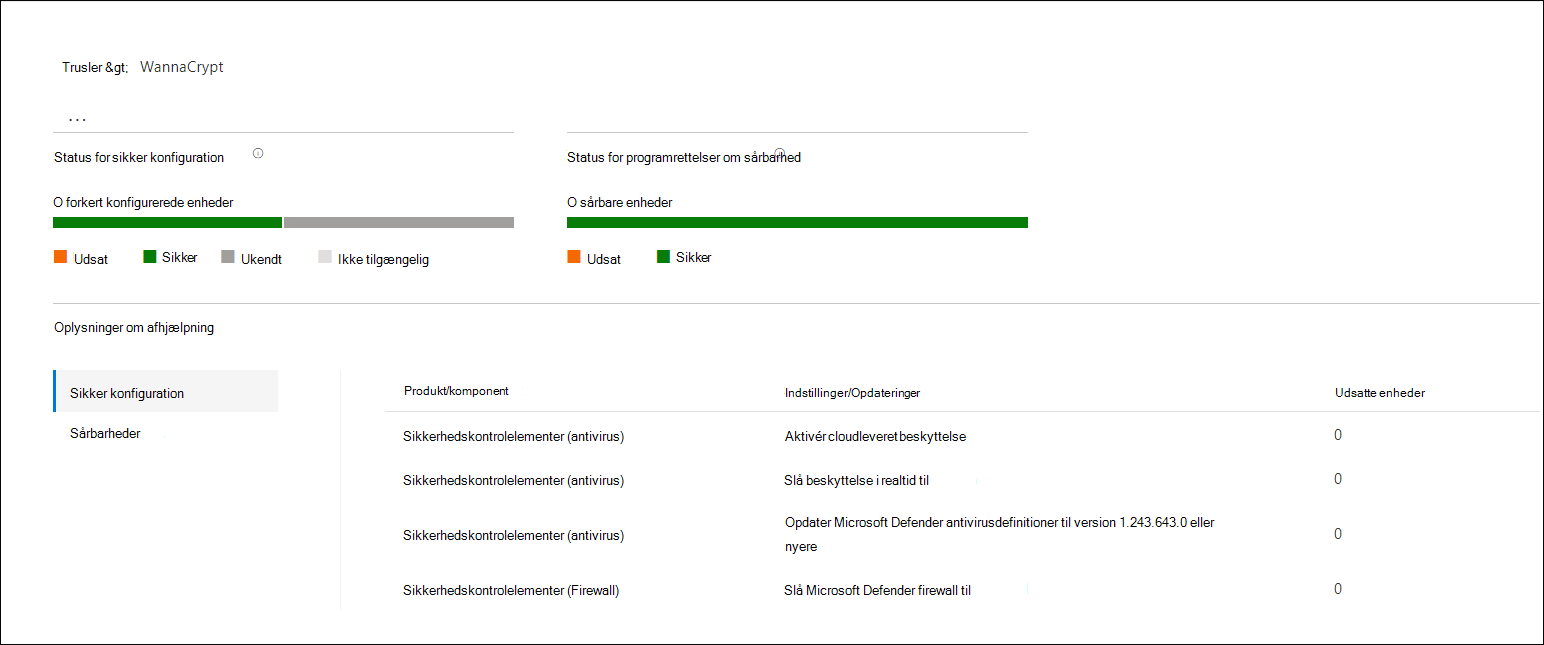

Anbefalede handlinger: Gennemse listen over afhjælpninger og status for dine enheder

Under fanen Anbefalede handlinger skal du gennemse listen over specifikke anbefalinger, der kan handles på, som kan hjælpe dig med at øge din organisations robusthed mod truslen. Listen over sporede afhjælpninger omfatter understøttede sikkerhedskonfigurationer, f.eks.:

- Skybaseret beskyttelse

- Potentielt uønsket programbeskyttelse (PUA)

- Beskyttelse i realtid

Konfigurer mailmeddelelser for rapportopdateringer

Du kan konfigurere mailmeddelelser, der sender dig opdateringer om trusselsanalyserapporter. Hvis du vil oprette mailmeddelelser, skal du følge trinnene i Hent mailmeddelelser for Threat-analyseopdateringer i Microsoft Defender XDR.

Andre rapportdetaljer og -begrænsninger

Når du ser på dataene til trusselsanalyse, skal du huske følgende faktorer:

- Kontrollisten under fanen Anbefalede handlinger viser kun anbefalinger, der er registreret i Microsoft Secure Score. Se fanen Analytikerrapport for at få flere anbefalede handlinger, der ikke spores i Sikker score.

- De anbefalede handlinger garanterer ikke fuldstændig robusthed og afspejler kun de bedst mulige handlinger, der er nødvendige for at forbedre den.

- Antivirusrelaterede statistikker er baseret på Microsoft Defender Antivirus-indstillinger.

Se også

- Find proaktivt trusler med avanceret jagt

- Forstå afsnittet om analytikerrapport

- Vurder og løs sikkerhedsmæssige svagheder og eksponeringer

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.