Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

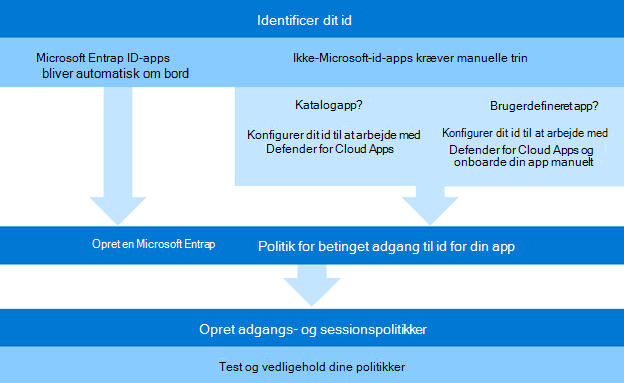

Alle SaaS-programmer, der findes i kataloget Microsoft Entra id, vil automatisk være tilgængelige i filteret for politikappen. På følgende billede vises processen på højt niveau til konfiguration og implementering af appkontrolelementet Betinget adgang:

Forudsætninger

- Din organisation skal have følgende licenser for at kunne bruge appen Betinget adgang:

- Microsoft Defender for Cloud Apps

- Apps skal konfigureres med enkeltlogon i Microsoft Entra-id

Fuld udførelse og test af procedurerne i denne artikel kræver, at du har konfigureret en session eller adgangspolitik. Du kan finde flere oplysninger under:

- Opret Microsoft Defender for Cloud Apps adgangspolitikker

- Opret Microsoft Defender for Cloud Apps sessionspolitikker

Understøttede apps

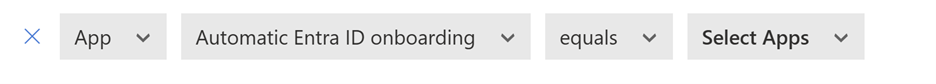

Alle SaaS-apps, der er angivet i Microsoft Entra id-kataloget, vil være tilgængelige til filtrering i Microsoft Defender for Cloud Apps session og adgangspolitikker. Hver app, der vælges i filteret, bliver automatisk onboardet i systemet og styres.

Hvis et program ikke er angivet, har du mulighed for at onboarde det manuelt som beskrevet i de angivne instruktioner.

Seddel: Afhængighed af politikken for betinget adgang til Microsoft Entra id:

Alle apps, der er angivet i Microsoft Entra id-kataloget, vil være tilgængelige til filtrering i Microsoft Defender for Cloud Apps session og adgangspolitikker. Det er dog kun de programmer, der er inkluderet i Microsoft Entra id'ets betingede politik med Microsoft Defender for Cloud Apps tilladelser, der administreres aktivt i adgangspolitikker eller sessionspolitikker.

Hvis det relevante Microsoft Entra id'ets betingede politik mangler, vises der en besked, når du opretter en politik, både under politikoprettelsesprocessen og ved lagring af politikken.

Seddel: Hvis du vil sikre dig, at denne politik kører som forventet, anbefaler vi, at du kontrollerer de Microsoft Entra politikker for betinget adgang, der er oprettet i Microsoft Entra id. Du kan se hele listen Microsoft Entra politikker for betinget adgang på et banner på siden Opret politik.

Konfigurationsside for app med betinget adgang

Administratorer kan styre appkonfigurationer, f.eks.:

- Status: Appstatus – deaktiver eller aktivér

- Politikker: Opretter mindst én indbygget politik forbindelse

- IDP: Onboarded app via IDP via Microsoft Entra eller ikke-MS IDP

- Rediger app: Rediger appkonfiguration, f.eks. tilføjelse af domæner eller deaktivering af appen.

Alle apps, der automatisk er onboardet, angives som standard til "aktiveret". Efter brugerens indledende logon har administratorer mulighed for at få vist programmet under Indstillinger>Forbundne apps> AppenBetinget adgangskontrol.