Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

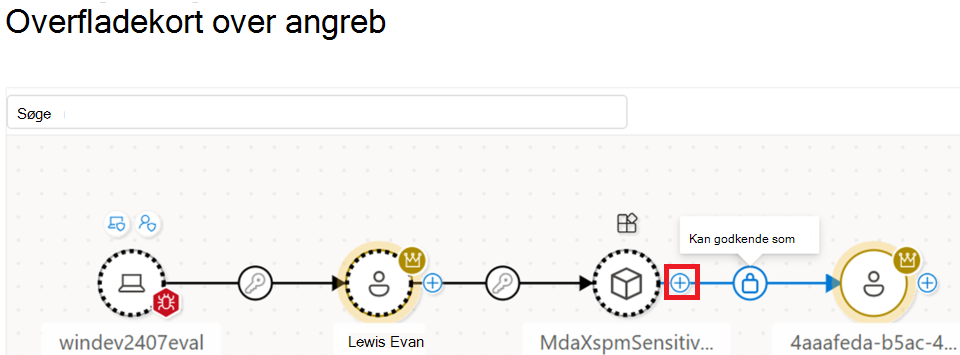

Microsoft Security Exposure Management hjælper dig med at administrere din virksomheds angrebsoverflade og eksponeringsrisiko effektivt. Ved at kombinere aktiver og teknikker illustrerer angrebsstier de komplette stier, som hackere kan bruge til at flytte fra et indgangspunkt i din organisation til dine kritiske aktiver. Microsoft Defender for Cloud Apps observerede en stigning i antallet af hackere, der bruger OAuth-programmer til at få adgang til følsomme data i forretningskritiske programmer, f.eks. Microsoft Teams, SharePoint, Outlook med mere. For at understøtte undersøgelse og afhjælpning er disse programmer integreret i visningerne af angrebsstien og angrebsoverfladekort i Microsoft Security Exposure Management.

Forudsætninger

Hvis du vil i gang med funktionerne i OAuth-programangrebsstien i Eksponeringsstyring, skal du sørge for at opfylde følgende krav.

En Microsoft Defender for Cloud Apps licens, hvor App Governance er aktiveret.

Microsoft 365-appconnectoren skal aktiveres. Du kan få oplysninger om at oprette forbindelse og om, hvilke af appconnectorerne der giver sikkerhedsanbefalinger, under Opret forbindelse til apps for at få synlighed og kontrol med Microsoft Defender for Cloud Apps.

Valgfrit: Hvis du vil have fuld adgang til data for angrebsstier, anbefaler vi, at du har en E5-sikkerhedslicens, en Defender for Endpoint- eller Defender for Identity-licens.

Påkrævede roller og tilladelser

Hvis du vil have adgang til alle eksponeringsstyringsoplevelser, skal du enten have rollen Unified Role-Based-Access-Control (RBAC) eller en Entra ID-rolle. Der kræves kun én.

- Eksponeringsstyring (læst) (Unified RBAC)

Du kan også bruge en af følgende Entra ID-roller:

| Tilladelse | Handlinger |

|---|---|

| Globale Administration | (læse- og skrivetilladelser) |

| Sikkerheds Administration | (læse- og skrivetilladelser) |

| Sikkerhedsoperator | (læse- og begrænsede skrivetilladelser) |

| Global læser | (læserettigheder) |

| Sikkerhedslæser | (læserettigheder) |

Bemærk!

I øjeblikket kun tilgængelig i kommercielle cloudmiljøer. Microsoft Security Exposure Management data og funktioner er i øjeblikket ikke tilgængelige i U.S Government-cloudmiljøer – GCC, GCC High, DoD og China Gov.

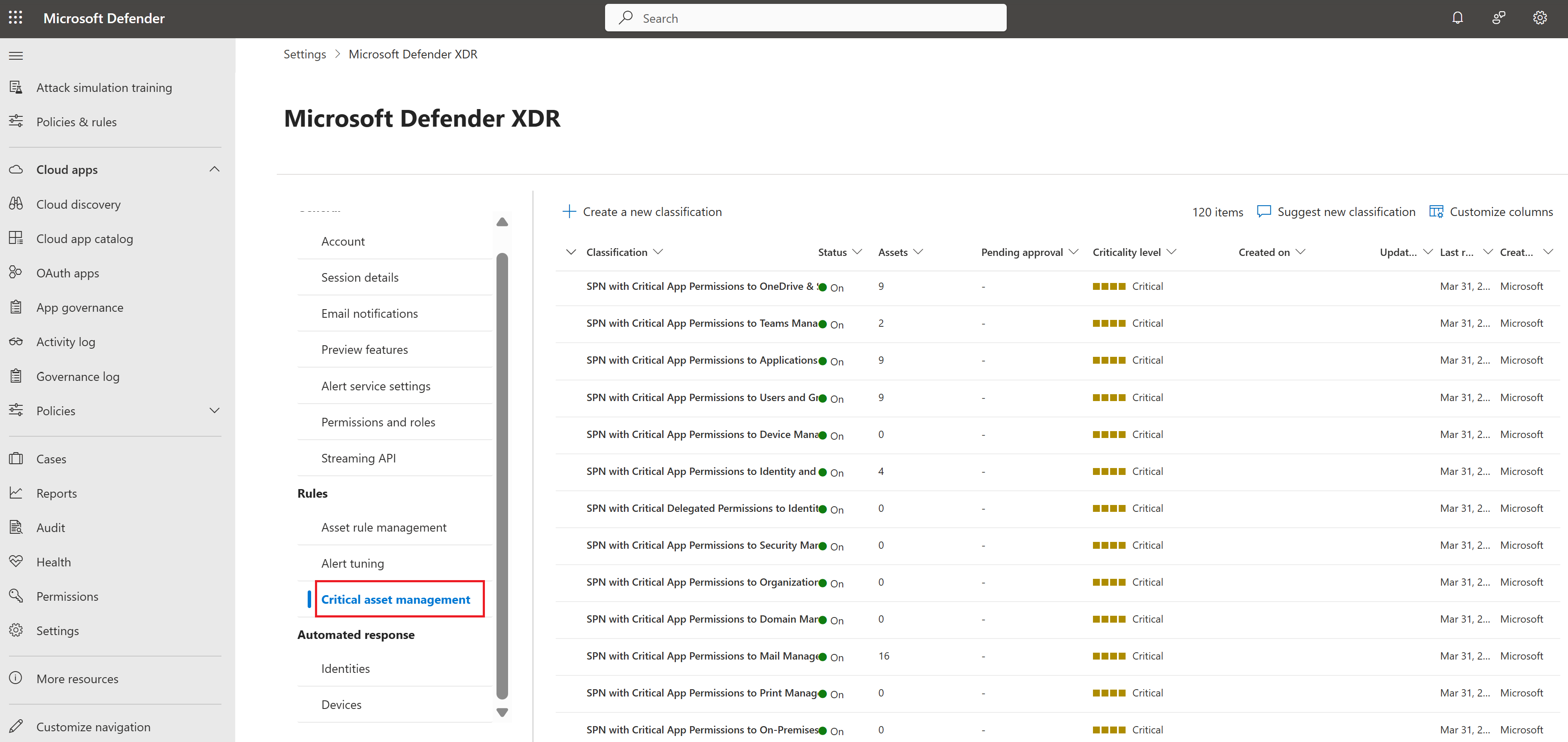

Kritisk ressourcestyring – tjenesteprincipaler

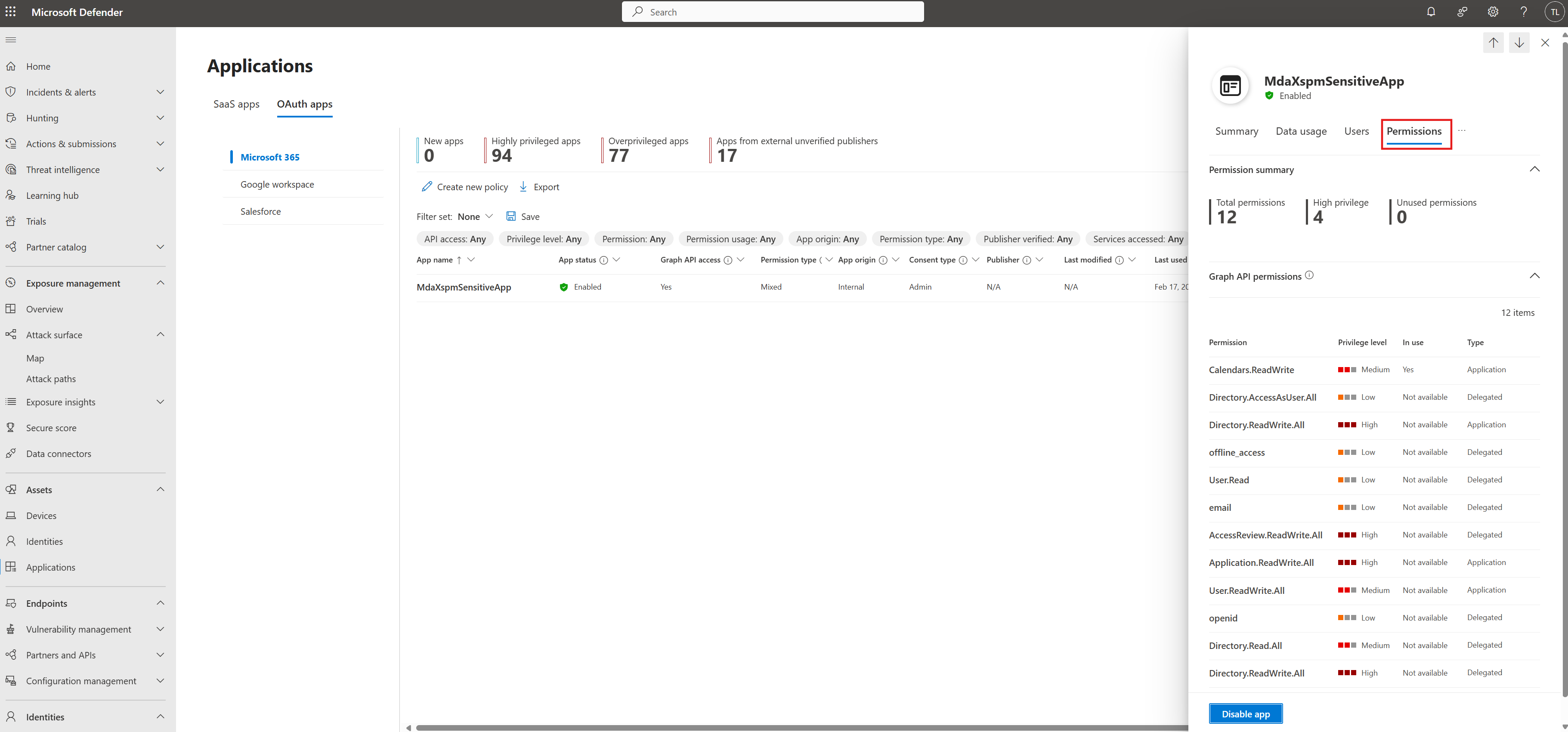

Microsoft Defender for Cloud Apps definerer et sæt vigtige rettigheder for OAuth-tilladelser. OAuth-programmer med disse tilladelser betragtes som aktiver med høj værdi. Hvis den kompromitteres, kan en hacker få høje rettigheder til SaaS-programmer. For at afspejle denne risiko behandler angrebsstier tjenesteprincipaler med disse tilladelser som målmål.

Få vist tilladelser for kritiske aktiver

Hvis du vil have vist en komplet liste over tilladelser, skal du gå til Microsoft Defender-portalen og gå til Indstillinger > Microsoft Defender XDR > Regler > Styring af vigtige aktiver.

Undersøgelse af brugerflow: Få vist angrebsstier, der involverer OAuth-programmer

Når du har forstået, hvilke tilladelser der repræsenterer mål med høj værdi, kan du bruge følgende trin til at undersøge, hvordan disse programmer vises i dit miljøs angrebsstier. For mindre organisationer med et håndterbart antal angrebsstier anbefaler vi, at du følger denne strukturerede tilgang for at undersøge hver enkelt angrebssti:

Bemærk!

OAuth-apps vises kun på overfladen af angrebsstien, når der registreres specifikke betingelser.

En OAuth-app kan f.eks. blive vist i angrebsstien, hvis der registreres en sårbar komponent med et adgangspunkt, der er let at udnytte. Dette indgangspunkt giver mulighed for tværgående flytning til tjenesteprincipaler med høje rettigheder.

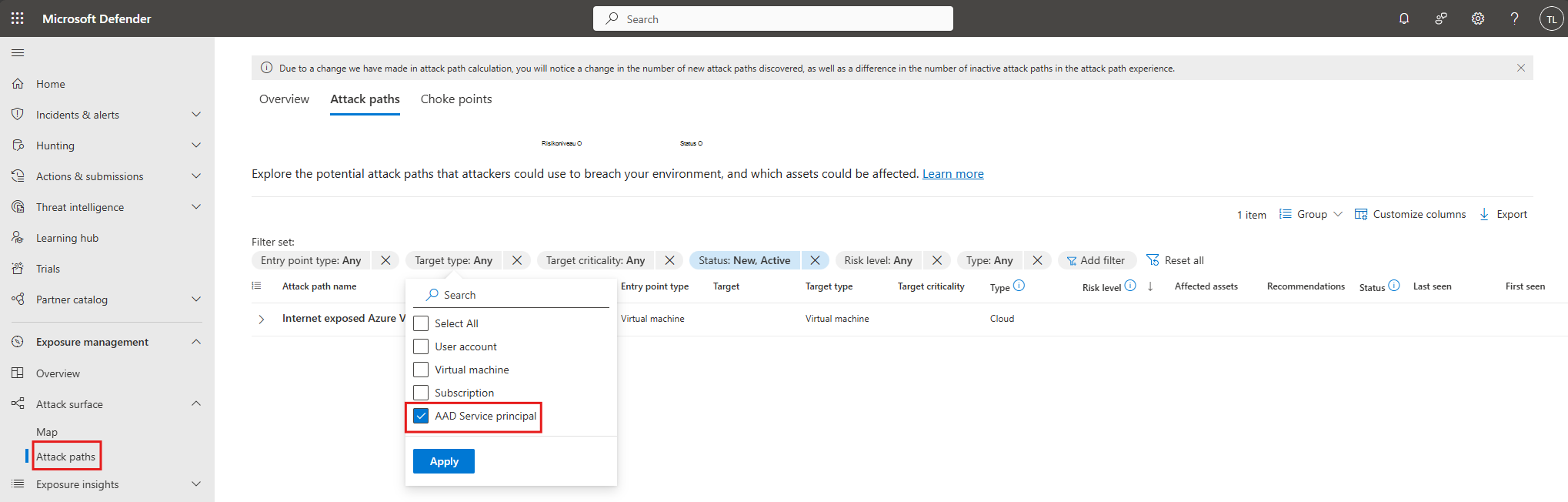

Gå til Angrebsstier for eksponeringsstyringsangreb >> .

Filtrer efter 'Måltype: AAD-tjenesteprincipal'

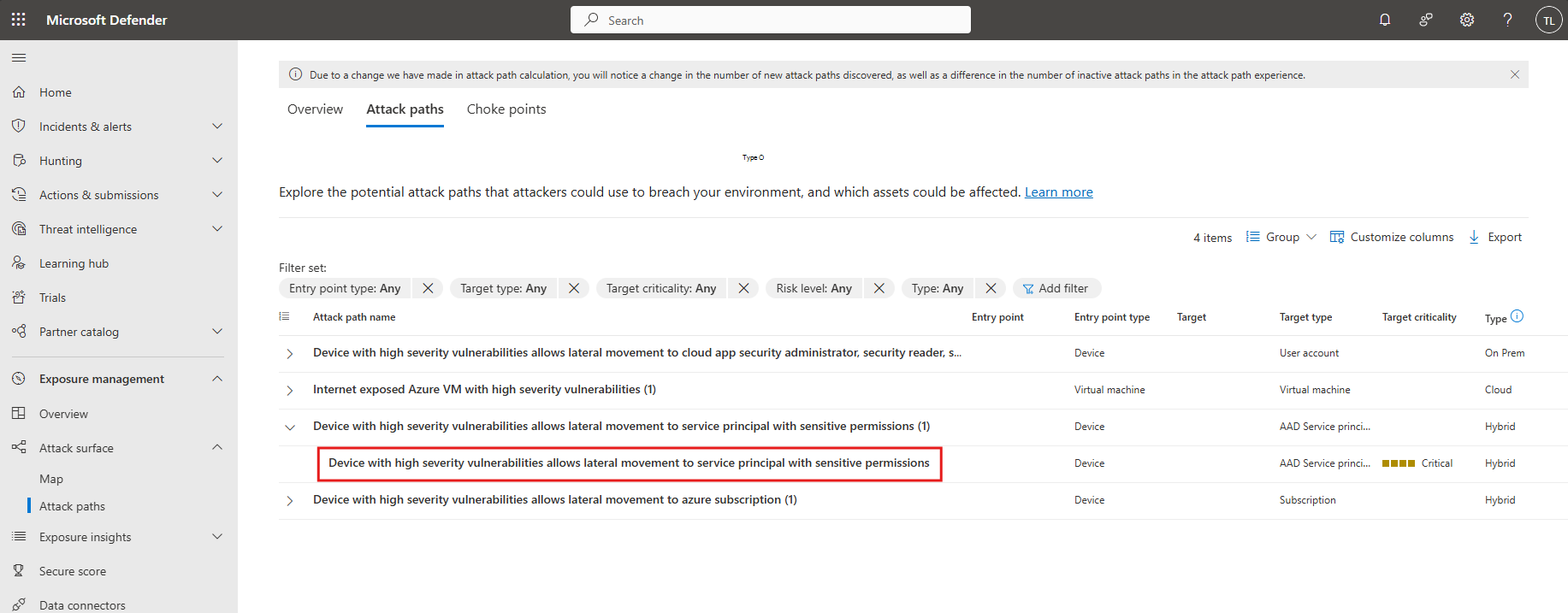

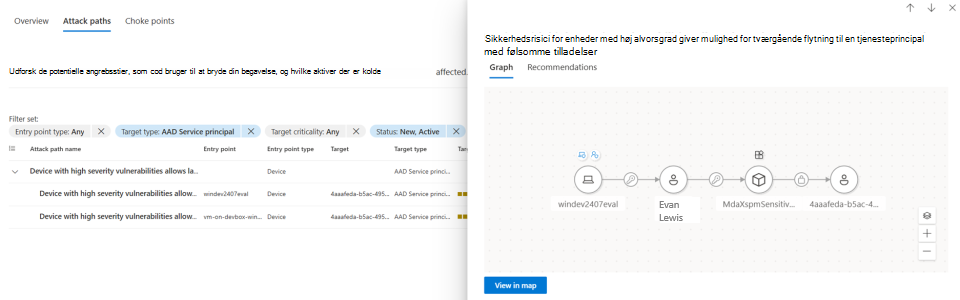

Vælg angrebsstien med titlen: "Sikkerhedsrisici for enheder med høj alvorsgrad giver mulighed for tværgående flytning til tjenesteprincipal med følsomme tilladelser"

Klik på knappen Vis på kort for at se angrebsstien.

Vælg tegnet + for at udvide noder og få vist detaljerede forbindelser.

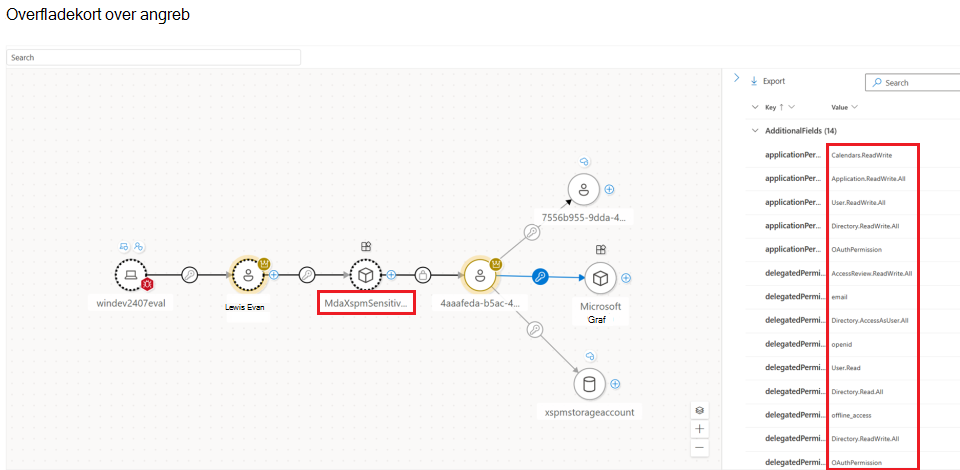

Hold over eller vælg noder og kanter for at udforske ekstra data, f.eks. hvilke tilladelser denne OAuth-app har.

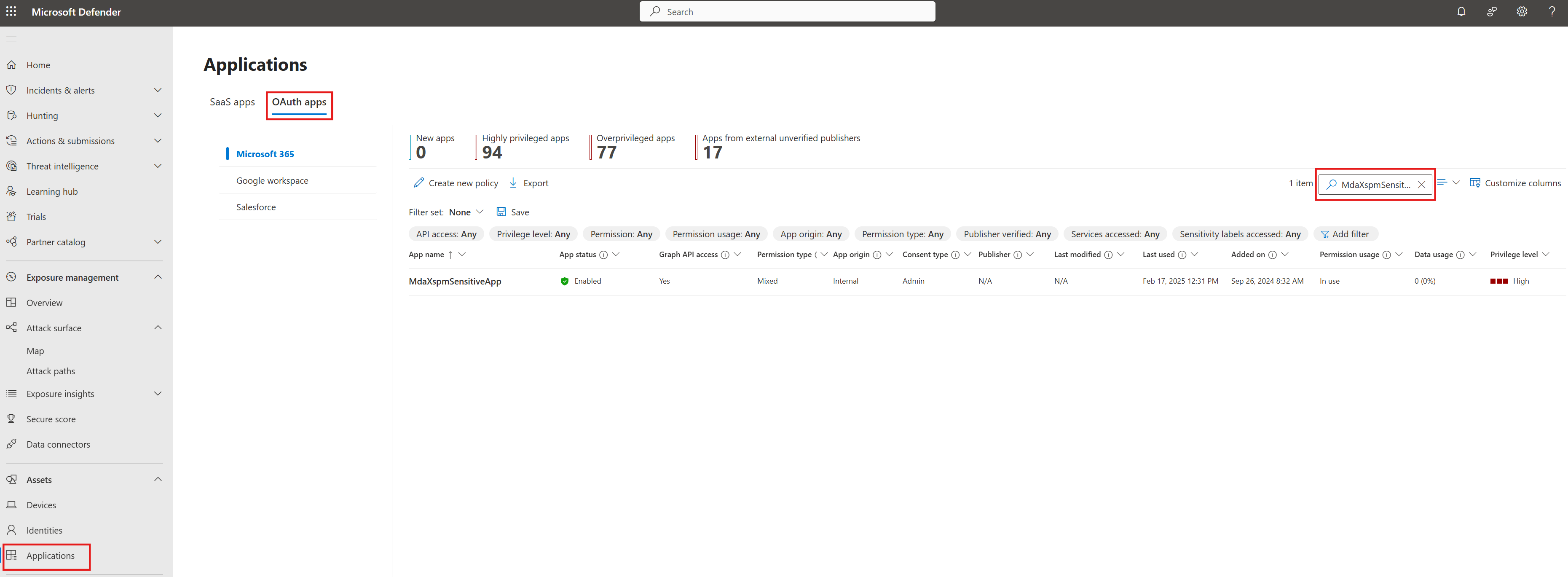

Kopiér navnet på OAuth-programmet, og indsæt det i søgelinjen på siden Programmer.

Vælg appnavnet for at gennemse tildelte tilladelser og forbrugsindsigt, herunder om tilladelser med høje rettigheder aktivt bruges.

Valgfrit: Hvis du finder ud af, at OAuth-programmet skal deaktiveres, kan du deaktivere det fra siden Programmer.

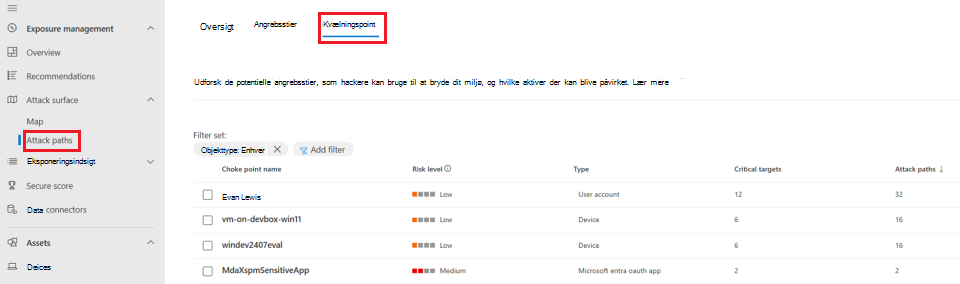

Beslutningstagers brugerflow: Prioriter angrebsstien ved hjælp af chokepunkter

For større organisationer med mange angrebsstier, der ikke kan undersøges manuelt, anbefaler vi, at du bruger data for angrebsstier og udnytter oplevelsen med Choke Points som et prioriteringsværktøj. Denne fremgangsmåde giver dig mulighed for at:

- Identificer aktiver, der er forbundet med de fleste angrebsstier.

- Træd velunderbyggede beslutninger om, hvilke aktiver der skal prioriteres i undersøgelsen.

- Filtrer efter Microsoft Entra OAuth-app for at se, hvilke OAuth-apps der er involveret i de fleste angrebsstier.

- Beslut, hvilke OAuth-programmer der skal tildeles færrest rettighedstilladelser til.

Sådan kommer du i gang:

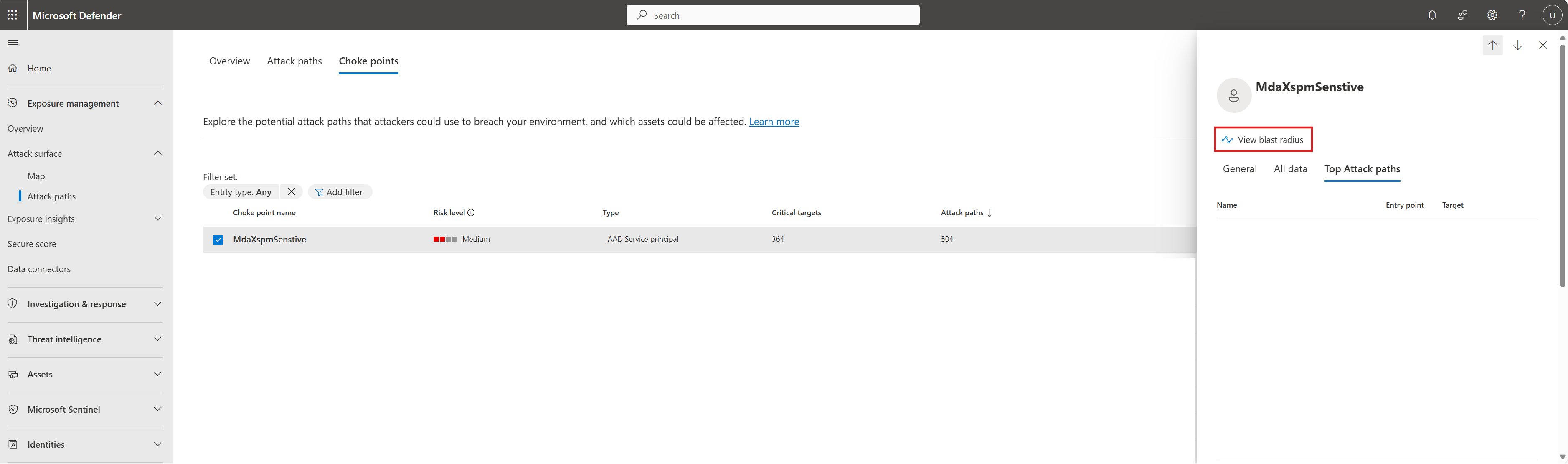

Gå til siden Choke Points for angrebsstier > .

Vælg et navn på et chokpunkt for at få vist flere oplysninger om de øverste angrebsstier, f.eks. navn, indgangspunkt og mål.

Klik på Vis eksplosionsradius for yderligere at undersøge kvælningspunktet på kortet over angrebsoverfladen.

Hvis chokepunktet er et OAuth-program, skal du fortsætte undersøgelsen på siden Programmer som beskrevet i trin 7-9 ovenfor.

Analysér angrebsoverfladekort, og jagt med forespørgsler

På overfladekortet Over angreb kan du se forbindelser fra brugerejede apps, OAuth-apps og tjenesteprincipaler. Disse relationsdata er tilgængelige i:

Tabellen ExposureGraphEdges (viser forbindelser)

Tabellen ExposureGraphNodes (indeholder nodeegenskaber som f.eks. tilladelser)

Brug følgende advanced hunting-forespørgsel til at identificere alle OAuth-programmer med vigtige tilladelser:

let RelevantNodes = ExposureGraphNodes

| where NodeLabel == "Microsoft Entra OAuth App" or NodeLabel == "serviceprincipal"

| project NodeId, NodeLabel, NodeName, NodeProperties;

ExposureGraphEdges

| where EdgeLabel == "has permissions to" or EdgeLabel == "can authenticate as"

| make-graph SourceNodeId --> TargetNodeId with RelevantNodes on NodeId

| graph-match (AppRegistration)-[canAuthAs]->(SPN)-[hasPermissionTo]->(Target)

where AppRegistration.NodeLabel == "Microsoft Entra OAuth App" and

canAuthAs.EdgeLabel == "can authenticate as" and

SPN.NodeLabel == "serviceprincipal" and

SPN.NodeProperties["rawData"]["criticalityLevel"]["criticalityLevel"] == 0 and

hasPermissionTo.EdgeLabel == @"has permissions to" and

Target.NodeLabel == "Microsoft Entra OAuth App" and

Target.NodeName == "Microsoft Graph"

project AppReg=AppRegistration.NodeLabel,

canAuthAs=canAuthAs.EdgeLabel, SPN.NodeLabel, DisplayName=SPN.NodeProperties["rawData"]["accountDisplayName"],

Enabled=SPN.NodeProperties["rawData"]["accountEnabled"], AppTenantID=SPN.NodeProperties["rawData"]["appOwnerOrganizationId"],

hasPermissionTo=hasPermissionTo.EdgeLabel, Target=Target.NodeName,

AppPerm=hasPermissionTo.EdgeProperties["rawData"]["applicationPermissions"]["permissions"]

| mv-apply AppPerm on (summarize AppPerm = make_list(AppPerm.permissionValue))

| project AppReg, canAuthAs, DisplayName, Enabled, AppTenantID, hasPermissionTo, Target, AppPerm

Næste trin

Du kan finde flere oplysninger under: