Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Tip

Som en ledsager til denne artikel kan du se vores konfigurationsvejledning til Sikkerhedsanalyse for at gennemgå bedste praksis og lære at styrke forsvar, forbedre overholdelse af angivne standarder og navigere i cybersikkerhedslandskabet med sikkerhed. Hvis du vil have en tilpasset oplevelse baseret på dit miljø, kan du få adgang til den automatiserede konfigurationsvejledning til Sikkerhedsanalyse i Microsoft 365 Administration.

Hvorfor regler for reduktion af angrebsoverfladen er vigtige

Din organisations angrebsoverflade indeholder alle de steder, hvor en hacker kan kompromittere organisationens enheder eller netværk. Reduktion af angrebsoverfladen betyder beskyttelse af organisationens enheder og netværk, hvilket efterlader hackere med færre måder at udføre angreb på. Konfiguration af regler for reduktion af angrebsoverfladen i Microsoft Defender for Endpoint kan hjælpe!

Regler for reduktion af angrebsoverfladen er målrettet bestemte softwarefunktioner, f.eks.:

- Start af eksekverbare filer og scripts, der forsøger at downloade eller køre filer

- Kørsel af slørede eller på anden måde mistænkelige scripts

- Udførelse af funktionsmåder, som apps normalt ikke initierer under normalt dag-til-dag-arbejde

Sådanne software adfærd er nogle gange set i legitime applikationer. Disse funktionsmåder anses dog ofte for at være risikable, fordi de ofte misbruges af hackere via malware. Regler for reduktion af angrebsoverfladen kan begrænse softwarebaserede risikable adfærd og hjælpe med at beskytte din organisation.

Hvis du vil have en sekventiel proces fra slutpunkt til slutpunkt for, hvordan du administrerer regler for reduktion af angrebsoverfladen, skal du se:

- Oversigt over installation af regler for reduktion af angrebsoverflade

- Planlæg installation af regler for reduktion af angrebsoverflade

- Test regler for reduktion af angrebsoverflade

- Aktivér regler for reduktion af angrebsoverflade

- Operationalize regler for reduktion af angrebsoverfladen

Forudsætninger

Understøttede operativsystemer

- Windows

Vurder regler før udrulning

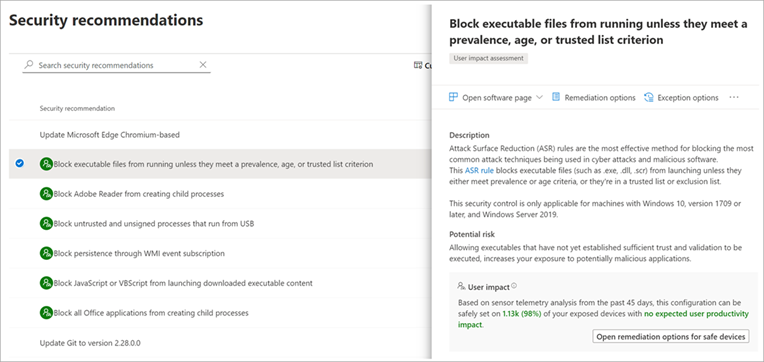

Du kan vurdere, hvordan en regel for reduktion af angrebsoverfladen kan påvirke dit netværk ved at åbne sikkerhedsanbefalingerne for den pågældende regel i Admininstration af håndtering af sikkerhedsrisici til Microsoft Defender.

I ruden med anbefalingsoplysninger skal du kontrollere, om brugeren har indflydelse, for at bestemme, hvilken procentdel af dine enheder der kan acceptere en ny politik, der aktiverer reglen i blokeringstilstand, uden at det påvirker produktiviteten negativt.

Se Krav i artiklen "Aktivér regler for reduktion af angrebsoverfladen" for at få oplysninger om understøttede operativsystemer og andre kravoplysninger.

Overvågningstilstand til evaluering

Overvågningstilstand

Brug overvågningstilstand til at evaluere, hvordan regler for reduktion af angrebsoverfladen ville påvirke din organisation, hvis den er aktiveret. Kør først alle regler i overvågningstilstand, så du kan forstå, hvordan de påvirker dine line of business-programmer. Mange line-of-business-programmer skrives med begrænsede sikkerhedsproblemer, og de kan udføre opgaver på måder, der synes at ligne malware.

Udeladelser

Ved at overvåge overvågningsdata og tilføje udeladelser for nødvendige programmer kan du udrulle regler for reduktion af angrebsoverfladen uden at reducere produktiviteten.

Udeladelser pr. regel

Du kan få oplysninger om konfiguration af udeladelser pr. regel under Konfigurer angrebsoverfladereduktion pr. regeludeladelse.

Advarselstilstand for brugere

Når en regel for reduktion af angrebsoverfladen blokerer indhold, får brugerne vist en dialogboks, der angiver, at indholdet er blokeret. Dialogboksen giver også brugeren mulighed for at fjerne blokeringen af indholdet. Brugeren kan derefter prøve at udføre handlingen igen, så fuldføres handlingen. Når en bruger fjerner blokeringen af indhold, fjernes blokeringen af indholdet i 24 timer, og blokeringen af genoptages derefter.

Advarselstilstand hjælper din organisation med at have regler for reduktion af angrebsoverfladen på plads uden at forhindre brugerne i at få adgang til det indhold, de har brug for til at udføre deres opgaver.

Krav til advarselstilstand for at fungere

Advarselstilstand understøttes på enheder, der kører følgende versioner af Windows:

- Windows 10, version 1809 eller nyere

- Windows 11

- Windows Server, version 1809 eller nyere

Microsoft Defender Antivirus skal køre med beskyttelse i realtid i aktiv tilstand.

Sørg også for, at Microsoft Defender Antivirus- og antimalwareopdateringer er installeret.

- Minimumkrav til udgivelse af platform:

4.18.2008.9 - Minimumkrav til udgivelse af motor:

1.1.17400.5

Du kan få flere oplysninger og hente dine opdateringer under Opdatering til Microsoft Defender platform til antimalware.

Tilfælde, hvor advarselstilstand ikke understøttes

Advarselstilstand understøttes ikke for tre regler for reduktion af angrebsoverfladen, når du konfigurerer dem i Microsoft Intune. (Hvis du bruger Gruppepolitik til at konfigurere dine regler for reduktion af angrebsoverfladen, understøttes advarselstilstand). De tre regler, der ikke understøtter advarselstilstand, når du konfigurerer dem i Microsoft Intune, er som følger:

-

Bloker JavaScript eller VBScript fra start af downloadet eksekverbart indhold (GUID

d3e037e1-3eb8-44c8-a917-57927947596d) -

Bloker vedholdenhed via WMI-hændelsesabonnement (GUID

e6db77e5-3df2-4cf1-b95a-636979351e5b) -

Brug avanceret beskyttelse mod ransomware (GUID

c1db55ab-c21a-4637-bb3f-a12568109d35)

Advarselstilstand understøttes heller ikke på enheder, der kører ældre versioner af Windows. I disse tilfælde køres regler for reduktion af angrebsoverfladen, der er konfigureret til at køre i advarselstilstand, i bloktilstand.

Meddelelser og beskeder

Når en regel for reduktion af angrebsoverfladen udløses, vises der en meddelelse på enheden. Du kan tilpasse meddelelsen med dine firmaoplysninger og kontaktoplysninger.

Når visse regler for reduktion af angrebsoverfladen udløses, genereres der også beskeder.

Meddelelser og eventuelle beskeder, der genereres, kan ses på Microsoft Defender-portalen.

Du kan finde specifikke oplysninger om funktionalitet for meddelelser og beskeder under: Oplysninger om regelbeskeder og meddelelser i artiklen Reference til regler for reduktion af angrebsoverflade.

Avancerede hændelser for reduktion af jagt- og angrebsoverfladen

Du kan bruge avanceret jagt til at få vist hændelser for reduktion af angrebsoverfladen. For at strømline mængden af indgående data er det kun unikke processer for hver time, der kan ses med avanceret jagt. Tidspunktet for en hændelse til reduktion af angrebsoverfladen er første gang, at hændelsen ses inden for en time.

Antag f.eks., at der forekommer en hændelse til reduktion af angrebsoverfladen på 10 enheder i løbet af 14:00-timen. Lad os antage, at den første hændelse fandt sted kl. 2:15 og den sidste kl. 2:45. Ved avanceret jagt kan du se én forekomst af hændelsen (selvom den rent faktisk fandt sted på 10 enheder), og tidsstemplet er 14:15.

Du kan finde flere oplysninger om avanceret jagt under Proaktiv jagt efter trusler med avanceret jagt.

Funktioner til reduktion af angrebsoverflade på tværs af Windows-versioner

Du kan angive regler for reduktion af angrebsoverfladen for enheder, der kører en af følgende versioner af Windows:

Windows 10 Pro, version 1709 eller nyere

Windows 10 Enterprise, version 1709 eller nyere

Windows 11 Pro, version 21H2 eller nyere

Windows 11 Enterprise, version 21H2 eller nyere

Windows Server, version 1803 (halvårlig kanal) eller nyere

Windows Server 2025

Azure Stack HCI OS, version 23H2 og nyere

Bemærk!

Windows Server 2016 og Windows Server 2012 R2 skal onboardes ved hjælp af instruktionerne i Onboard Windows Server 2012 R2 og Windows Server 2016 for at Microsoft Defender for Endpoint for at denne funktion kan fungere.

Selvom regler for reduktion af angrebsoverfladen ikke kræver en Windows E5-licens, får du avancerede administrationsfunktioner, hvis du har Windows E5. De avancerede funktioner – kun tilgængelige i Windows E5 – omfatter:S

- Overvågning, analyse og arbejdsprocesser, der er tilgængelige i Defender for Endpoint

- Funktionerne til rapportering og konfiguration i Microsoft Defender XDR.

Disse avancerede funktioner er ikke tilgængelige med en Windows Professional- eller Windows E3-licens. Men hvis du har disse licenser, kan du bruge Logbog og Microsoft Defender Antivirus-logfiler til at gennemse hændelserne for reglen om reduktion af angrebsoverfladen.

Gennemse hændelser for reduktion af angrebsoverfladen på Microsoft Defender-portalen

Defender for Endpoint giver detaljeret rapportering for hændelser og blokke som en del af scenarier med undersøgelse af beskeder.

Du kan forespørge Defender om slutpunktdata i Microsoft Defender XDR ved hjælp af avanceret jagt.

Her er et eksempel på en forespørgsel:

DeviceEvents

| where ActionType startswith 'Asr'

Gennemse hændelser for reduktion af angrebsoverfladen i Windows Logbog

Du kan gennemse Windows-hændelsesloggen for at få vist hændelser, der er genereret af regler for reduktion af angrebsoverfladen:

Download evalueringspakken , og udtræk filen cfa-events.xml til en placering, der er let tilgængelig på enheden.

Angiv ordene Logbog i menuen Start for at åbne Windows Logbog.

Under Handlinger skal du vælge Importér brugerdefineret visning....

Vælg filen cfa-events.xml , hvor den blev udpakket fra. Du kan også kopiere XML-koden direkte.

Vælg OK.

Du kan oprette en brugerdefineret visning, der filtrerer hændelser, så de kun viser følgende hændelser, som alle er relateret til kontrolleret mappeadgang:

Hændelses-id Beskrivelse 5007 Hændelse, når indstillingerne ændres 1121 Hændelse, når reglen udløses i bloktilstand 1122 Hændelse, når reglen udløses i overvågningstilstand

Defender for Endpoint genererer den "programversion", der er angivet i hændelsesloggen til reduktion af angrebsoverfladen. Operativsystemet genererer ikke denne version. Defender for Endpoint er integreret med Windows 10 og Windows 11, så denne funktion fungerer på alle enheder, hvor Windows 10 eller Windows 11 er installeret.

Se også

- Oversigt over installation af regler for reduktion af angrebsoverflade

- Planlæg installation af regler for reduktion af angrebsoverflade

- Test regler for reduktion af angrebsoverflade

- Aktivér regler for reduktion af angrebsoverflade

- Operationalize regler for reduktion af angrebsoverfladen

- Rapport over regler for reduktion af angrebsoverflade

- Undtagelser for Microsoft Defender for Endpoint og Microsoft Defender Antivirus

Tip

Hvis du leder efter antivirusrelaterede oplysninger til andre platforme, skal du se:

- Angiv indstillinger for Microsoft Defender for Endpoint på macOS-

- Microsoft Defender for Endpoint på Mac

- Politikindstillinger for macOS Antivirus for Microsoft Defender Antivirus for Intune

- Angiv indstillinger for Microsoft Defender for Endpoint på Linux

- Microsoft Defender for Endpoint på Linux

- Konfigurer Defender for Endpoint på Android-funktioner

- Konfigurer Microsoft Defender for Endpoint på iOS-funktioner