Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Microsoft Defender for Endpoint enhedskontrol hjælper med at beskytte din organisation mod potentielt tab af data, malware eller andre cybertrusler ved at tillade eller forhindre, at visse enheder har forbindelse til brugernes computere. Dit sikkerhedsteam kan få vist oplysninger om enhedskontrolhændelser med avanceret jagt eller ved hjælp af rapporten over enhedskontrol.

Vigtigt!

Microsoft anbefaler, at du bruger roller med færrest tilladelser. Dette hjælper med at forbedre sikkerheden for din organisation. Global administrator er en yderst privilegeret rolle, der bør være begrænset til nødsituationer, når du ikke kan bruge en eksisterende rolle.

Hvis du vil have adgang til Microsoft Defender-portalen, skal dit abonnement indeholde Microsoft 365 til E5-rapportering.

Vælg hver fane for at få mere at vide om avanceret jagt og rapporten over enhedskontrol.

Avanceret jagt

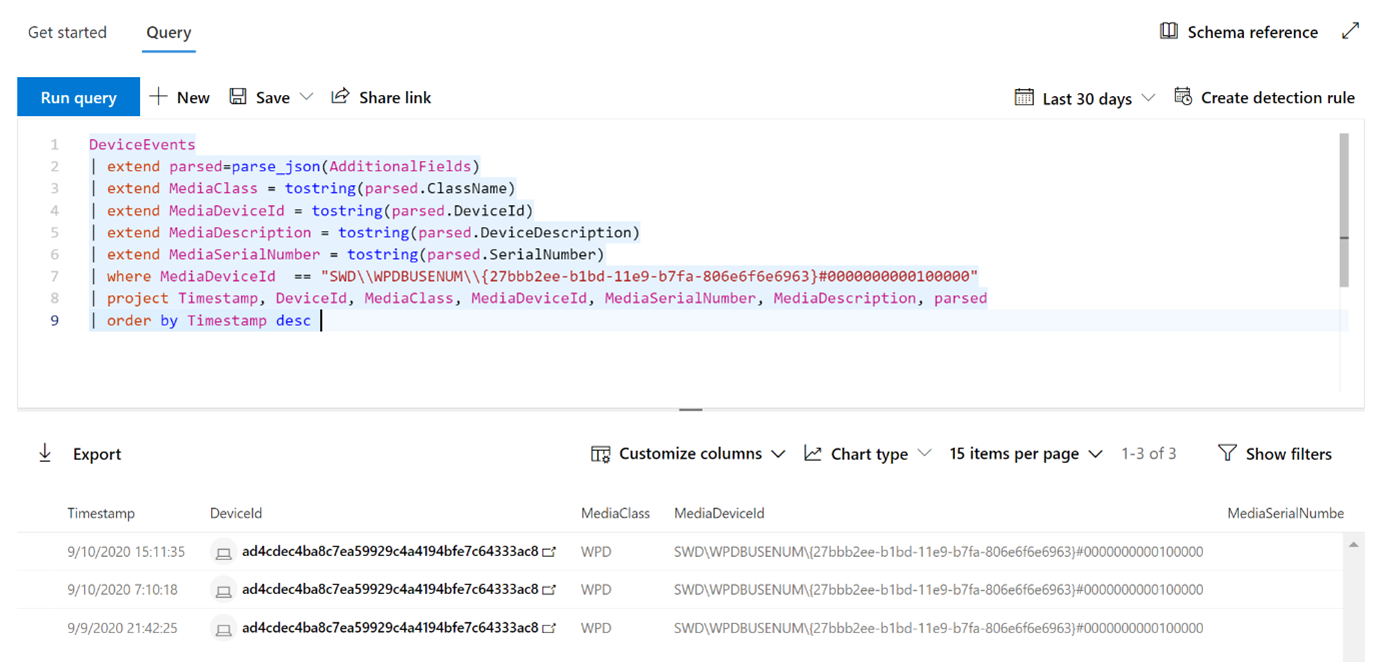

Når en politik for enhedskontrol udløses, er en hændelse synlig med avanceret jagt, uanset om den er initieret af systemet eller af den bruger, der loggede på. Dette afsnit indeholder nogle eksempelforespørgsler, som du kan bruge i avanceret jagt.

Eksempel 1: Politik for flytbart lager, der udløses af gennemtvingelse på disk- og filsystemniveau

Når der forekommer en RemovableStoragePolicyTriggered handling, er hændelsesoplysninger om gennemtvingelsen af disk- og filsystemet tilgængelig.

Tip

I øjeblikket er der i avanceret jagt en grænse på 300 hændelser pr. enhed pr. dag for RemovableStoragePolicyTriggered begivenheder. Brug rapporten over enhedskontrol til at få vist yderligere data.

//RemovableStoragePolicyTriggered: event triggered by Disk and file system level enforcement for both Printer and Removable storage based on your policy

DeviceEvents

| where ActionType == "RemovableStoragePolicyTriggered"

| extend parsed=parse_json(AdditionalFields)

| extend RemovableStorageAccess = tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend MediaBusType = tostring(parsed.BusType)

| extend MediaClassGuid = tostring(parsed.ClassGuid)

| extend MediaClassName = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaName = tostring(parsed.MediaName)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend MediaProductId = tostring(parsed.ProductId)

| extend MediaVendorId = tostring(parsed.VendorId)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

|project Timestamp, DeviceId, DeviceName, InitiatingProcessAccountName, ActionType, RemovableStorageAccess, RemovableStoragePolicyVerdict, MediaBusType, MediaClassGuid, MediaClassName, MediaDeviceId, MediaInstanceId, MediaName, RemovableStoragePolicy, MediaProductId, MediaVendorId, MediaSerialNumber, FolderPath, FileSize

| order by Timestamp desc