Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Denne artikel indeholder oplysninger om, hvordan du definerer undtagelser, der gælder for on-demand-scanninger, og beskyttelse og overvågning i realtid. De undtagelser, der er beskrevet i denne artikel, gælder ikke for andre Defender for Endpoint på macOS-funktioner, herunder registrering af slutpunkter og svar (EDR). Files, du udelader ved hjælp af de metoder, der er beskrevet i denne artikel, kan stadig udløse EDR-beskeder og andre registreringer.

Du kan udelade visse filer, mapper, processer og procesåbnede filer fra Defender for Endpoint på macOS-scanninger. Udeladelser kan være nyttige for at undgå forkerte registreringer af filer eller software, der er unikke eller tilpasset din organisation. De kan også være nyttige til at afhjælpe problemer med ydeevnen, der skyldes Defender for Endpoint på macOS.

Hvis du vil indsnævre, hvilken proces og/eller sti og/eller udvidelse du skal ekskludere, skal du bruge statistik for beskyttelse i realtid.

Advarsel

Definition af udeladelser reducerer den beskyttelse, der tilbydes af Defender for Endpoint på macOS. Du bør altid evaluere de risici, der er forbundet med implementering af undtagelser, og du bør kun ekskludere filer, som du er sikker på ikke er skadelige.

Vigtigt!

Hvis du vil køre flere sikkerhedsløsninger side om side, skal du se Overvejelser i forbindelse med ydeevne, konfiguration og support.

Du har muligvis allerede konfigureret gensidig sikkerhedsudeladelse for enheder, der er onboardet til Microsoft Defender for Endpoint. Hvis du stadig har brug for at angive gensidige undtagelser for at undgå konflikter, skal du se Føj Microsoft Defender for Endpoint til listen over undtagelser for din eksisterende løsning.

Understøttede udeladelsestyper

I følgende tabel vises de udeladelsestyper, der understøttes af Defender for Endpoint på macOS.

| Udelukkelse | Definition | Eksempler |

|---|---|---|

| Filtypenavn | Alle filer med udvidelsen, hvor som helst på maskinen | .test |

| Filer | En bestemt fil, der er identificeret af den fulde sti | /var/log/test.log |

| Mappe | Alle filer under den angivne mappe (rekursivt) | /var/log/ |

| Proces | En bestemt proces (angivet enten af den fulde sti eller det fulde filnavn) og alle filer, der er åbnet af den | /bin/cat |

Fil-, mappe- og procesudeladelser understøtter følgende jokertegn:

| Wildcard | Beskrivelse | Eksempler |

|---|---|---|

| * | Matcher et vilkårligt antal tegn, herunder ingen (bemærk, at hvis dette jokertegn ikke bruges i slutningen af stien, erstatter det kun én mappe) |

/var/*/tmp indeholder alle filer i /var/abc/tmp og dens undermapper og /var/def/tmp dens undermapper. Den indeholder /var/abc/log ikke eller /var/def/log

|

| ? | Matcher et vilkårligt tegn |

file?.log omfatter file1.log og file2.log, men ikke file123.log |

Bemærk!

Ved hjælp af jokertegnet * i slutningen af stien svarer det til alle filer og undermapper under jokertegnets overordnede.

Produktet forsøger at løse faste links, når udeladelser evalueres. Løsning af faste links fungerer ikke, når udeladelse indeholder jokertegn, eller destinationsfilen (på diskenheden Data ) ikke findes.

Bedste praksis for tilføjelse af udeladelser fra malware for Microsoft Defender for Endpoint på macOS

Skriv ned, hvorfor en udeladelse blev føjet til en central placering, hvor kun SecOps- og/eller Sikkerhedsadministrator har adgang. Du kan f.eks. angive indsenderen, datoen, appens navn, årsag og udeladelsesoplysninger.

Sørg for at have en udløbsdato* for undtagelserne

* Bortset fra apps, isv erklærede, at der ikke er andre tweaking, der kunne gøres for at forhindre falske positive eller højere CPU-udnyttelse forekomme.

Undgå at overflytte ikke-Microsoft-antimalwareudeladelser, da de muligvis ikke længere er relevante eller relevante for Microsoft Defender for Endpoint på macOS.

Rækkefølgen af undtagelser, der skal overvejes fra top til bund (mere sikker) (mindst sikker):

Indikatorer – Certifikat – tillad

- Tilføj en udvidet valideringskodesignering (EV).

Indikatorer – Filhash – tillad

- Hvis en proces eller daemon ikke ændres ofte, har appen f.eks. ikke en månedlig sikkerhedsopdatering.

Sti & proces

Proces

Sti

Udvidelse

Sådan konfigurerer du listen over udeladelser

Brug administrationskonsollen Microsoft Defender for Endpoint sikkerhedsindstillinger

Log på Microsoft Defender-portalen.

Gå til Konfigurationsstyring>Slutpunkt Sikkerhedspolitikker>Opret ny politik.

- Vælg platform: macOS

- Vælg skabelon: Microsoft Defender antivirusudeladelser

Vælg Opret politik.

Angiv et navn og en beskrivelse, og vælg Næste.

Udvid Antivirusprogram, og vælg derefter Tilføj.

Vælg Sti eller Filtypenavn eller Filnavn.

Vælg Konfigurer forekomst , og tilføj udeladelser efter behov. Vælg derefter Næste.

Tildel udeladelse til en gruppe, og vælg Næste.

Vælg Gem.

Fra administrationskonsollen

Du kan finde flere oplysninger om, hvordan du konfigurerer undtagelser fra JAMF, Intune eller en anden administrationskonsol, under Angiv indstillinger for Defender for Endpoint på Mac.

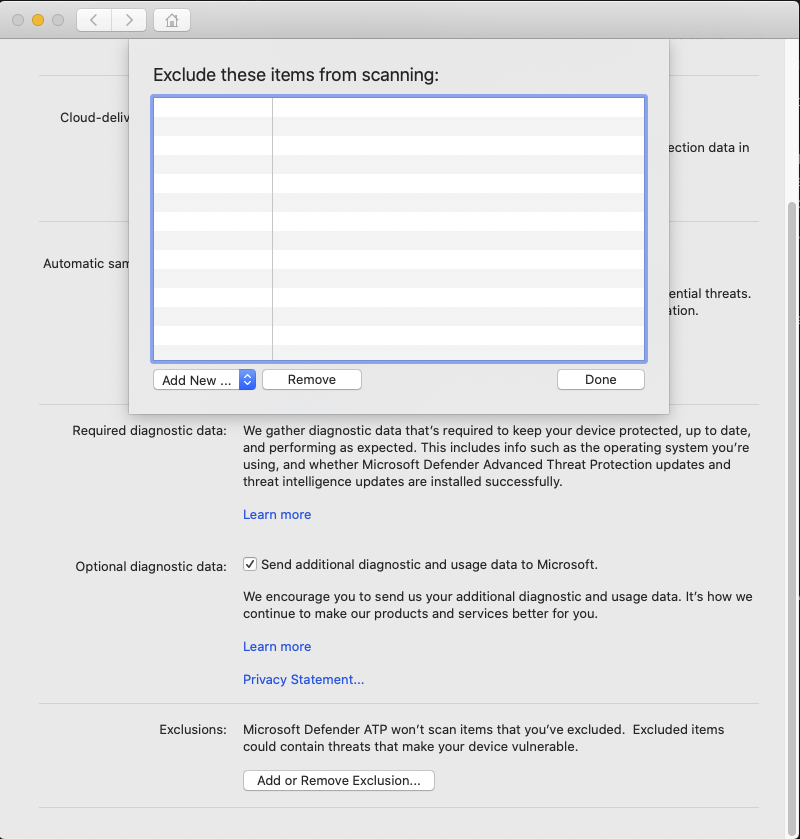

Fra brugergrænsefladen

Åbn Defender for Endpoint-programmet, og naviger til Administrer indstillinger>Tilføj eller Fjern udeladelse... som vist på følgende skærmbillede:

Vælg den type udeladelse, du vil tilføje, og følg prompterne.

Valider udeladelseslister med EICAR-testfilen

Du kan validere, at dine udeladelseslister fungerer, ved at bruge curl til at downloade en testfil.

I følgende Bash-kodestykke skal du erstatte test.txt med en fil, der overholder dine regler for udelukkelse. Hvis du f.eks. har udeladt filtypenavnet .testing , skal du erstatte test.txt med test.testing. Hvis du tester en sti, skal du kontrollere, at du kører kommandoen i den pågældende sti.

curl -o test.txt https://secure.eicar.org/eicar.com.txt

Hvis Defender for Endpoint på macOS rapporterer malware, fungerer reglen ikke. Hvis der ikke er nogen rapport over malware, og den downloadede fil findes, fungerer udelukkelsen. Du kan åbne filen for at bekræfte, at indholdet er det samme som det, der er beskrevet på webstedet for EICAR-testfilen.

Hvis du ikke har internetadgang, kan du oprette din egen EICAR-testfil. Skriv EICAR-strengen til en ny tekstfil med følgende Bash-kommando:

echo 'X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*' > test.txt

Du kan også kopiere strengen til en tom tekstfil og forsøge at gemme den med filnavnet eller i den mappe, du forsøger at udelade.

Tillad trusler

Ud over at udelukke bestemt indhold fra at blive scannet kan du også konfigurere produktet til ikke at registrere visse klasser af trusler (identificeret af trusselsnavnet). Du skal være forsigtig, når du bruger denne funktionalitet, da den kan efterlade din enhed ubeskyttet.

Hvis du vil føje et trusselsnavn til listen over tilladte, skal du udføre følgende kommando:

mdatp threat allowed add --name [threat-name]

Det trusselsnavn, der er knyttet til en registrering på din enhed, kan hentes ved hjælp af følgende kommando:

mdatp threat list

Hvis du f.eks. vil føje EICAR-Test-File (not a virus) (trusselsnavnet, der er knyttet til EICAR-registreringen) til den tilladte liste, skal du udføre følgende kommando:

mdatp threat allowed add --name "EICAR-Test-File (not a virus)"